Konfigurace nastavení serveru brány VPN Gateway P2S – ověřování RADIUS

Tento článek vám pomůže vytvořit připojení typu point-to-site (P2S), které používá ověřování radius. Tuto konfiguraci můžete vytvořit pomocí PowerShellu nebo webu Azure Portal. Pokud chcete provést ověření pomocí jiné metody, přečtěte si následující články:

Další informace o připojeních VPN typu point-to-site naleznete v tématu O síti VPN typu point-to-site.

Tento typ připojení vyžaduje:

- Bránu VPN typu RouteBased.

- Server RADIUS pro zpracování ověřování uživatelů. Server RADIUS je možné nasadit místně nebo ve virtuální síti Azure. Můžete také nakonfigurovat dva servery RADIUS pro zajištění vysoké dostupnosti.

- Konfigurační balíček profilu klienta VPN. Konfigurační balíček profilu klienta VPN je balíček, který vygenerujete. Obsahuje nastavení požadovaná pro připojení klienta VPN přes P2S.

Omezení:

- Pokud používáte protokol IKEv2 s protokolem RADIUS, podporuje se pouze ověřování založené na protokolu EAP.

- Připojení ExpressRoute se nedá použít k připojení k místnímu serveru RADIUS.

Informace o ověřování domény služby Active Directory (AD) pro sítě VPN typu P2S

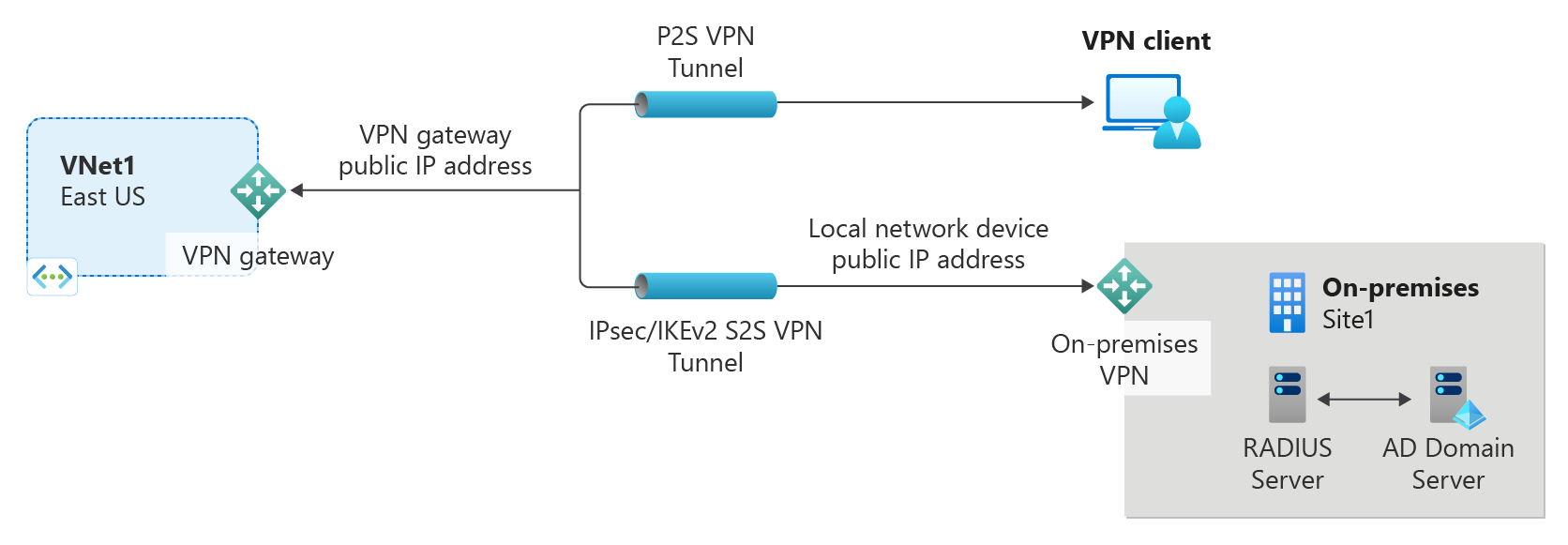

Ověřování domén AD umožňuje uživatelům přihlásit se k Azure pomocí přihlašovacích údajů domény organizace. Vyžaduje server RADIUS, který se integruje se serverem AD. Organizace můžou také použít stávající nasazení protokolu RADIUS.

Server RADIUS se může nacházet místně nebo ve vaší virtuální síti Azure. Během ověřování funguje brána VPN jako předávací a předávací ověřovací zprávy mezi serverem RADIUS a připojeným zařízením. Je důležité, aby brána VPN mohla získat přístup k serveru RADIUS. Pokud je server RADIUS umístěný místně, je potřeba připojení VPN typu site-to-site z Azure k místní lokalitě.

Kromě služby Active Directory se server RADIUS může také integrovat s jinými externími systémy identit. Otevře se spousta možností ověřování pro sítě VPN typu P2S, včetně možností vícefaktorového ověřování. Projděte si dokumentaci dodavatele serveru RADIUS a získejte seznam systémů identit, se kterými se integruje.

Před zahájením

Ověřte, že máte předplatné Azure. Pokud ještě nemáte předplatné Azure, můžete si aktivovat výhody pro předplatitele MSDN nebo si zaregistrovat bezplatný účet.

Práce s Azure PowerShellem

Tento článek používá rutiny PowerShellu. Ke spuštění rutin můžete použít Azure Cloud Shell. Cloud Shell je bezplatné interaktivní prostředí, které můžete použít ke spuštění kroků v tomto článku. Má předinstalované obecné nástroje Azure, které jsou nakonfigurované pro použití s vaším účtem.

Cloud Shell otevřete tak, že v pravém horním rohu bloku kódu vyberete Otevřít CloudShell . Cloud Shell můžete otevřít také na samostatné kartě prohlížeče tak, že přejdete na https://shell.azure.com/powershell. Výběrem možnosti Kopírovat zkopírujte bloky kódu, vložte je do Cloud Shellu a stisknutím klávesy Enter je spusťte.

Na počítači můžete také nainstalovat a spustit rutiny Azure PowerShellu místně. Rutiny PowerShellu se často aktualizují. Pokud jste nenainstalovali nejnovější verzi, můžou selhat hodnoty uvedené v pokynech. Pokud chcete najít verze Azure PowerShellu nainstalované na vašem počítači, použijte tuto rutinu Get-Module -ListAvailable Az . Informace o instalaci nebo aktualizaci najdete v tématu Instalace modulu Azure PowerShell.

Ukázkové hodnoty

Příklady hodnot můžete použít k vytvoření testovacího prostředí nebo můžou sloužit k lepšímu pochopení příkladů v tomto článku. Můžete buď využít kroky jako podrobný postup a převzít hodnoty beze jejich změny, nebo je změnit tak, aby odpovídaly vašemu prostředí.

- Název: VNet1

- Adresní prostor: 10.1.0.0/16 a 10.254.0.0/16

V tomto příkladu se používá více adresních prostorů k ilustraci, že tato konfigurace funguje s více adresními prostory. Pro tuto konfiguraci se ale nevyžaduje více adresních prostorů. - Název podsítě: FrontEnd

- Rozsah adres podsítě: 10.1.0.0/24

- Název podsítě: BackEnd

- Rozsah adres podsítě: 10.254.1.0/24

- Název podsítě: GatewaySubnet

Název podsítě GatewaySubnet je pro správnou funkci brány VPN Gateway povinný.- Rozsah adres podsítě brány: 10.1.255.0/27

- Fond adres klienta VPN: 172.16.201.0/24

Klienti VPN, kteří se připojují k virtuální síti pomocí tohoto připojení P2S, obdrží IP adresu z fondu adres klienta VPN. - Předplatné: Pokud máte více než jedno předplatné, ověřte, že používáte správné předplatné.

- Skupina prostředků: TestRG1

- Umístění: USA – východ

- Server DNS: IP adresa serveru DNS, který chcete použít k překladu ip adres pro vaši virtuální síť. (volitelné)

- Název brány: Vnet1GW

- Název veřejné IP adresy: VNet1GWPIP

- Typ sítě VPN: RouteBased

Vytvoření skupiny prostředků, virtuální sítě a veřejné IP adresy

Následující kroky vytvoří skupinu prostředků a virtuální síť ve skupině prostředků se třemi podsítěmi. Při nahrazování hodnot je důležité vždy pojmenovat podsíť brány konkrétně GatewaySubnet. Pokud použijete jiný název, vytvoření brány se nezdaří.

Vytvořte skupinu prostředků pomocí rutiny New-AzResourceGroup.

New-AzResourceGroup -Name "TestRG1" -Location "EastUS"Vytvořte virtuální síť pomocí rutiny New-AzVirtualNetwork.

$vnet = New-AzVirtualNetwork ` -ResourceGroupName "TestRG1" ` -Location "EastUS" ` -Name "VNet1" ` -AddressPrefix 10.1.0.0/16Vytvořte podsítě pomocí rutiny New-AzVirtualNetworkSubnetConfig s následujícími názvy: FrontEnd a GatewaySubnet (podsíť brány musí mít název GatewaySubnet).

$subnetConfigFrontend = Add-AzVirtualNetworkSubnetConfig ` -Name Frontend ` -AddressPrefix 10.1.0.0/24 ` -VirtualNetwork $vnet $subnetConfigGW = Add-AzVirtualNetworkSubnetConfig ` -Name GatewaySubnet ` -AddressPrefix 10.1.255.0/27 ` -VirtualNetwork $vnetZapište konfigurace podsítí do virtuální sítě pomocí rutiny Set-AzVirtualNetwork, která vytvoří podsítě ve virtuální síti:

$vnet | Set-AzVirtualNetwork

Vyžádání veřejné IP adresy

Brána VPN musí mít veřejnou IP adresu. Nejprve si vyžádáte prostředek IP adresy a pak na něj budete odkazovat při vytváření brány virtuální sítě. IP adresa je staticky přiřazena k prostředku při vytvoření brány VPN. Veřejná IP adresa se změní pouze v případě odstranění a nového vytvoření brány. V případě změny velikosti, resetování nebo jiné operace údržby/upgradu vaší brány VPN se nezmění.

Pomocí rutiny New-AzPublicIpAddress požádejte o veřejnou IP adresu brány VPN.

$gwpip = New-AzPublicIpAddress -Name "GatewayIP" -ResourceGroupName "TestRG1" -Location "EastUS" -AllocationMethod Static -Sku StandardVytvořte konfiguraci IP adresy brány pomocí rutiny New-AzVirtualNetworkGatewayIpConfig. Na tuto konfiguraci se odkazuje při vytváření brány VPN.

$vnet = Get-AzVirtualNetwork -Name "VNet1" -ResourceGroupName "TestRG1" $gwsubnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet $gwipconfig = New-AzVirtualNetworkGatewayIpConfig -Name gwipconfig1 -SubnetId $gwsubnet.Id -PublicIpAddressId $gwpip.Id

Nastavení serveru RADIUS

Před vytvořením a konfigurací brány virtuální sítě by měl být server RADIUS správně nakonfigurovaný pro ověřování.

- Pokud nemáte nasazený server RADIUS, nasaďte ho. Postup nasazení najdete v průvodci nastavením, který poskytuje dodavatel protokolu RADIUS.

- Nakonfigurujte bránu VPN jako klienta RADIUS v protokolu RADIUS. Při přidávání tohoto klienta RADIUS zadejte podsíť brány virtuální sítě, kterou jste vytvořili.

- Po nastavení serveru RADIUS získejte IP adresu serveru RADIUS a sdílený tajný klíč, který by klienti RADIUS měli použít ke komunikaci se serverem RADIUS. Pokud je server RADIUS ve virtuální síti Azure, použijte IP adresu certifikační autority virtuálního počítače serveru RADIUS.

Článek NPS (Network Policy Server) obsahuje pokyny ke konfiguraci serveru RADIUS systému Windows (NPS) pro ověřování domény AD.

Vytvoření brány sítě VPN

V tomto kroku nakonfigurujete a vytvoříte bránu virtuální sítě pro vaši virtuální síť. Podrobnější informace o ověřování a typu tunelu najdete v tématu Určení typu tunelu a ověřování na webu Azure Portal verze tohoto článku.

- Parametr -GatewayType musí být Vpn a parametr -VpnType musí být RouteBased.

- Sestavení brány VPN může trvat 45 minut nebo déle v závislosti na vybrané skladové po straně brány.

V následujícím příkladu používáme skladovou položku VpnGw2, Generace 2. Pokud se zobrazí chyby ValidateSet týkající se hodnoty GatewaySKU a spouštíte tyto příkazy místně, ověřte, že máte nainstalovanou nejnovější verzi rutin PowerShellu. Nejnovější verze obsahuje nové ověřené hodnoty pro nejnovější skladové položky brány.

Vytvořte bránu virtuální sítě s typem brány Vpn pomocí rutiny New-AzVirtualNetworkGateway.

New-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1" `

-Location "EastUS" -IpConfigurations $gwipconfig -GatewayType Vpn `

-VpnType RouteBased -EnableBgp $false -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2"

Přidání serveru RADIUS

- Parametr -RadiusServer může být určen názvem nebo IP adresou. Pokud zadáte název a server se nachází místně, nemusí být brána VPN schopná tento název přeložit. V takovém případě je lepší zadat IP adresu serveru.

- Hodnota -RadiusSecret by se měla shodovat s tím, co je nakonfigurované na serveru RADIUS.

- -VpnClientAddressPool je rozsah, ze kterého připojení klienti VPN obdrží IP adresu. Použijte rozsah privátních IP adres, který se nepřekrývá s místním umístěním, ze kterého se budete připojovat, nebo s virtuální sítí, ke které se chcete připojit. Ujistěte se, že máte nakonfigurovaný velký fond adres.

Vytvořte zabezpečený řetězec pro tajný klíč PROTOKOLU RADIUS.

$Secure_Secret=Read-Host -AsSecureString -Prompt "RadiusSecret"Zobrazí se výzva k zadání tajného kódu RADIUS. Zadané znaky se nezobrazí a místo toho se nahradí znakem "*".

RadiusSecret:***

Přidání fondu adres klienta a hodnot serveru RADIUS

V této části přidáte fond adres klienta VPN a informace o serveru RADIUS. Existuje několik možných konfigurací. Vyberte příklad, který chcete nakonfigurovat.

Konfigurace SSTP

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol "SSTP" `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

Konfigurace OpenVPN®

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -VpnClientRootCertificates @()

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol "OpenVPN" `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

Konfigurace IKEv2

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol "IKEv2" `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

SSTP + IKEv2

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol @( "SSTP", "IkeV2" ) `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

Určení dvou serverů RADIUS

Pokud chcete zadat dva servery RADIUS, použijte následující syntaxi. Podle potřeby upravte hodnotu -VpnClientProtocol.

$radiusServer1 = New-AzRadiusServer -RadiusServerAddress 10.1.0.15 -RadiusServerSecret $radiuspd -RadiusServerScore 30

$radiusServer2 = New-AzRadiusServer -RadiusServerAddress 10.1.0.16 -RadiusServerSecret $radiuspd -RadiusServerScore 1

$radiusServers = @( $radiusServer1, $radiusServer2 )

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $actual -VpnClientAddressPool 201.169.0.0/16 -VpnClientProtocol "IkeV2" -RadiusServerList $radiusServers

Konfigurace klienta VPN a připojení

Konfigurační balíčky profilu klienta VPN obsahují nastavení, která vám pomůžou nakonfigurovat profily klientů VPN pro připojení k virtuální síti Azure.

Pokud chcete vygenerovat konfigurační balíček klienta VPN a nakonfigurovat klienta VPN, přečtěte si jeden z následujících článků:

- RADIUS – Ověřování certifikátů pro klienty VPN

- RADIUS – Ověřování heslem pro klienty VPN

- RADIUS – jiné metody ověřování pro klienty VPN

Po konfiguraci klienta VPN se připojte k Azure.

Ověření stavu připojení

Chcete-li ověřit, zda je připojení VPN aktivní, v příkazovém řádku se zvýšenými oprávněními spusťte příkaz ipconfig/all.

Zkontrolujte výsledky. Všimněte si, že IP adresa, kterou jste obdrželi, je jednou z adres v rámci fondu adres klienta VPN typu point-to-site, který jste zadali v konfiguraci. Výsledky jsou podobné tomuto příkladu:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.3(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Informace o řešení potíží s připojením typu point-to-site v Azure najdete v tématu Řešení potíží s připojením typu point-to-site.

Připojení k virtuálnímu počítači

K virtuálnímu počítači, který je nasazený ve vaší virtuální síti, se můžete připojit vytvořením připojení ke vzdálené ploše k virtuálnímu počítači. Nejlepším způsobem, jak na začátku ověřit, že se k virtuálnímu počítači můžete připojit, je použít k připojení privátní IP adresu místo názvu počítače. Tímto způsobem testujete, jestli se můžete připojit, ne jestli je správně nakonfigurovaný překlad ip adres.

Vyhledejte privátní IP adresu. Privátní IP adresu virtuálního počítače najdete tak, že se podíváte na vlastnosti virtuálního počítače na webu Azure Portal nebo pomocí PowerShellu.

Azure Portal: Vyhledejte virtuální počítač na webu Azure Portal. Zobrazte vlastnosti virtuálního počítače. Ve výpisu uvidíte privátní IP adresu.

PowerShell: Pomocí příkladu můžete zobrazit seznam virtuálních počítačů a privátních IP adres z vašich skupin prostředků. Tento příklad nemusíte před použitím upravovat.

$VMs = Get-AzVM $Nics = Get-AzNetworkInterface | Where-Object VirtualMachine -ne $null foreach ($Nic in $Nics) { $VM = $VMs | Where-Object -Property Id -eq $Nic.VirtualMachine.Id $Prv = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAddress $Alloc = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAllocationMethod Write-Output "$($VM.Name): $Prv,$Alloc" }

Ověřte, že jste připojení k virtuální síti.

Otevřete připojení ke vzdálené ploše zadáním RDP nebo Připojení ke vzdálené ploše do vyhledávacího pole na hlavním panelu. Pak vyberte Připojení ke vzdálené ploše. Připojení ke vzdálené ploše můžete otevřít také pomocí příkazu v PowerShellu

mstsc.V připojení ke vzdálené ploše zadejte privátní IP adresu virtuálního počítače. Výběrem možnosti Zobrazit možnosti můžete upravit další nastavení a pak se připojit.

Pokud máte potíže s připojením k virtuálnímu počítači přes připojení VPN, zkontrolujte následující body:

- Ověřte, že je úspěšně navázáno připojení VPN.

- Ověřte, že se připojujete k privátní IP adrese virtuálního počítače.

- Pokud se k virtuálnímu počítači můžete připojit pomocí privátní IP adresy, ale ne názvu počítače, ověřte, že jste správně nakonfigurovali DNS. Další informace o tom, jak funguje překlad názvů pro virtuální počítače, najdete v tématu Překlad názvů pro virtuální počítače.

Další informace o připojení ke vzdálené ploše najdete v tématu Řešení potíží s připojením ke vzdálené ploše virtuálního počítače.

Ověřte, že se po zadání IP adres serveru DNS pro virtuální síť vygeneroval balíček pro konfiguraci klienta VPN. Pokud jste aktualizovali IP adresy serveru DNS, vygenerujte a nainstalujte nový balíček pro konfiguraci klienta VPN.

Pomocí příkazu ipconfig zkontrolujte adresu IPv4 přiřazenou k adaptéru Ethernet v počítači, ze kterého se připojujete. Pokud je IP adresa v rozsahu adres virtuální sítě, ke které se připojujete, nebo v rozsahu adres vašeho fondu VPNClientAddressPool, označuje se to jako překrývající se adresní prostor. Když se adresní prostor tímto způsobem překrývá, síťový provoz nemá přístup do Azure a zůstane v místní síti.

Často kladené dotazy

Informace o nejčastějších dotazech najdete v části Ověřování protokolu RADIUS typu Point-to-Site v nejčastějších dotazech.

Další kroky

Po dokončení připojení můžete do virtuálních sítí přidávat virtuální počítače. Další informace najdete v tématu Virtuální počítače. Bližší informace o sítích a virtuálních počítačích najdete v tématu s přehledem sítě virtuálních počítačů s Linuxem v Azure.