Nastavení a konfigurace Microsoft Defenderu for Endpoint Plan 1

Platí pro:

Tento článek popisuje, jak nastavit a nakonfigurovat Defender for Endpoint Plan 1. Ať už máte pomoc nebo ji děláte sami, můžete tento článek použít jako vodítko v celém nasazení.

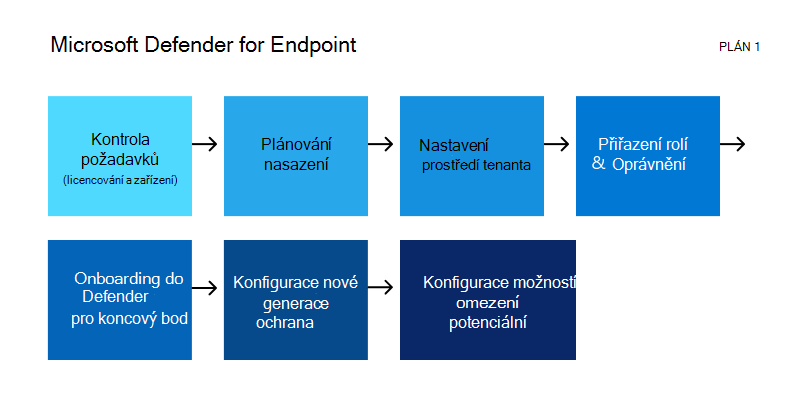

Proces nastavení a konfigurace

Obecný proces nastavení a konfigurace pro Defender for Endpoint Plan 1 je následující:

| Číslo | Krok | Popis |

|---|---|---|

| 1 | Kontrola požadavků | Seznam požadavků na licencování, prohlížeč, operační systém a datacentrum |

| 2 | Plánování vašeho nasazení | Uvádí několik metod nasazení, které je potřeba zvážit, a obsahuje odkazy na další prostředky, které vám pomůžou při rozhodování, kterou metodu použít. |

| 3 | Nastavení prostředí tenanta | Seznam úkolů pro nastavení prostředí tenanta |

| 4 | Přiřazení rolí a oprávnění | Zobrazí seznam rolí a oprávnění, které je potřeba zvážit pro váš bezpečnostní tým. TIP: Jakmile se přiřadí role a oprávnění, může váš bezpečnostní tým začít používat portál Microsoft Defender. Další informace najdete v tématu Začínáme. |

| 5 | Onboarding do Defenderu for Endpoint | Obsahuje seznam několika metod podle operačního systému pro onboarding do plánu 1 defenderu for Endpoint a obsahuje odkazy na podrobnější informace o jednotlivých metodách. |

| 6 | Konfigurace ochrany nové generace | Popisuje, jak nakonfigurovat nastavení ochrany nové generace v Microsoft Intune. |

| 7 | Konfigurace možností omezení potenciální oblasti útoku | Seznam typů možností omezení potenciální oblasti útoku, které můžete nakonfigurovat, a obsahuje postupy s odkazy na další zdroje informací. |

Kontrola požadavků

Následující tabulka uvádí základní požadavky pro Defender for Endpoint Plan 1:

| Požadavek | Popis |

|---|---|

| Licenční požadavky | Defender for Endpoint Plan 1 (samostatný nebo jako součást Microsoftu 365 E3 nebo A3) |

| Požadavky na prohlížeč | Microsoft Edge Internet Explorer verze 11 Google Chrome |

| Operační systémy (klient) | Windows 11 Windows 10 verze 1709 nebo novější macOS iOS Operační systém Android |

| Operační systémy (server) | Windows Server 2022 Windows Server 2019 Windows Server verze 1803 a novější Windows Server 2016 a 2012 R2 se podporují při použití moderního sjednoceného řešení. Linux Server |

| Datacenter | Jedno z následujících umístění datacentra: -Evropská unie -Spojené království -Spojené státy americké |

Poznámka

Samostatná verze Defenderu for Endpoint Plan 1 nezahrnuje serverové licence. Pokud chcete připojit servery, budete potřebovat další licenci, například:

- Microsoft Defender for Servers Plan 1 nebo Plan 2 (jako součást nabídky Defenderu for Cloud).

- Microsoft Defender for Endpoint for Servers

- Servery Microsoft Defenderu pro firmy (pro malé a střední firmy)

Další informace Viz Onboarding Windows Serveru v Defenderu for Endpoint.

Plánování vašeho nasazení

Při plánování nasazení si můžete vybrat z několika různých architektur a metod nasazení. Každá organizace je jedinečná, takže máte několik možností, které je potřeba zvážit, jak je uvedeno v následující tabulce:

| Metoda | Popis |

|---|---|

| Intune | Použití Intune ke správě koncových bodů v prostředí nativním pro cloud |

| Intune a Configuration Manager | Použití Intune a Configuration Manageru ke správě koncových bodů a úloh, které pokrývají místní a cloudové prostředí |

| Správce konfigurace | Použití Configuration Manageru k ochraně místních koncových bodů s využitím cloudového výkonu Defenderu for Endpoint |

| Místní skript stažený z portálu Microsoft Defender | Použití místních skriptů v koncových bodech ke spuštění pilotního nasazení nebo nasazení několika zařízení |

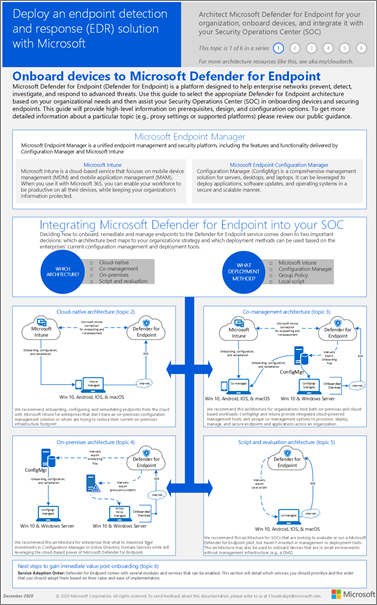

Další informace o možnostech nasazení najdete v tématu Plánování nasazení Defenderu for Endpoint. A stáhněte si následující plakát:

Tip

Podrobnější informace o plánování nasazení najdete v tématu Plánování nasazení Microsoft Defenderu for Endpoint.

Nastavení prostředí tenanta

Nastavení prostředí tenanta zahrnuje úlohy, jako jsou:

- Ověření licencí

- Konfigurace tenanta

- Konfigurace nastavení proxy serveru (pouze v případě potřeby)

- Ujistěte se, že senzory fungují správně a hlásí data do Defenderu for Endpoint.

Tyto úlohy jsou součástí fáze nastavení defenderu for Endpoint. Viz Nastavení Defenderu pro koncový bod.

Přiřazení rolí a oprávnění

Pokud chcete získat přístup k portálu Microsoft Defender, nakonfigurovat nastavení pro Defender for Endpoint nebo provádět úlohy, jako je například provádění akcí reakce na zjištěné hrozby, musí být přiřazena příslušná oprávnění. Defender for Endpoint používá předdefinované role v rámci ID Microsoft Entra.

Microsoft doporučuje uživatelům přiřazovat jenom úroveň oprávnění, která potřebují k provádění svých úkolů. Oprávnění můžete přiřadit pomocí základní správy oprávnění nebo pomocí řízení přístupu na základě role (RBAC).

- Se základní správou oprávnění mají globální správci a správci zabezpečení úplný přístup, zatímco čtenáři zabezpečení mají přístup jen pro čtení.

- Pomocí RBAC můžete nastavit podrobnější oprávnění prostřednictvím více rolí. Můžete mít například čtenáře zabezpečení, operátory zabezpečení, správce zabezpečení, správce koncových bodů a další.

Následující tabulka popisuje klíčové role, které je potřeba zvážit pro Defender for Endpoint ve vaší organizaci:

| Role | Popis |

|---|---|

| Globální správci Osvědčeným postupem je omezit počet globálních správců. |

Globální správci můžou provádět nejrůznější úlohy. Osoba, která zaregistrovala vaši společnost pro Microsoft 365 nebo Microsoft Defender for Endpoint Plan 1, je ve výchozím nastavení globálním správcem. Globální správci můžou přistupovat k nastavení na všech portálech Microsoftu 365 a měnit je, například: – Centrum pro správu Microsoftu 365 (https://admin.microsoft.com) – Portál Microsoft Defender (https://security.microsoft.com) – Centrum pro správu Intune (https://endpoint.microsoft.com) |

| Správci zabezpečení | Správci zabezpečení můžou provádět úlohy operátora zabezpečení a navíc následující úlohy: – Monitorování zásad souvisejících se zabezpečením – Správa bezpečnostních hrozeb a výstrah - Zobrazení sestav |

| Operátor zabezpečení | Operátoři zabezpečení můžou provádět úlohy čtenáře zabezpečení a navíc následující úlohy: – Zobrazení informací o zjištěných hrozbách - Prošetření zjištěných hrozeb a reakce na ně |

| Čtenář zabezpečení | Čtenáři zabezpečení můžou provádět následující úlohy: – Zobrazení zásad souvisejících se zabezpečením ve službách Microsoftu 365 – Zobrazení bezpečnostních hrozeb a výstrah - Zobrazení sestav |

Důležité

Microsoft doporučuje používat role s co nejmenším počtem oprávnění. To pomáhá zlepšit zabezpečení vaší organizace. Globální správce je vysoce privilegovaná role, která by měla být omezená na nouzové scénáře, když nemůžete použít existující roli.

Další informace o rolích v Microsoft Entra ID najdete v tématu Přiřazení rolí správce a nesprávce uživatelům s ID Microsoft Entra. A další informace o rolích pro Defender for Endpoint najdete v tématu Řízení přístupu na základě role.

Onboarding do Defenderu for Endpoint

Až budete připraveni připojit koncové body organizace, můžete si vybrat z několika metod, jak je uvedeno v následující tabulce:

| Koncový bod | Nástroj pro nasazení |

|---|---|

| Windows | Místní skript (až 10 zařízení) Zásady skupiny Microsoft Intune / Správce mobilních zařízení Microsoft Endpoint Configuration Manager Skripty VDI |

| macOS | Místní skript Microsoft Intune JAMF Pro Správa mobilních zařízení |

| Android | Microsoft Intune |

| iOS | Microsoft Intune Správce mobilních aplikací |

Pak pokračujte konfigurací možností ochrany nové generace a omezení potenciálních oblastí útoku.

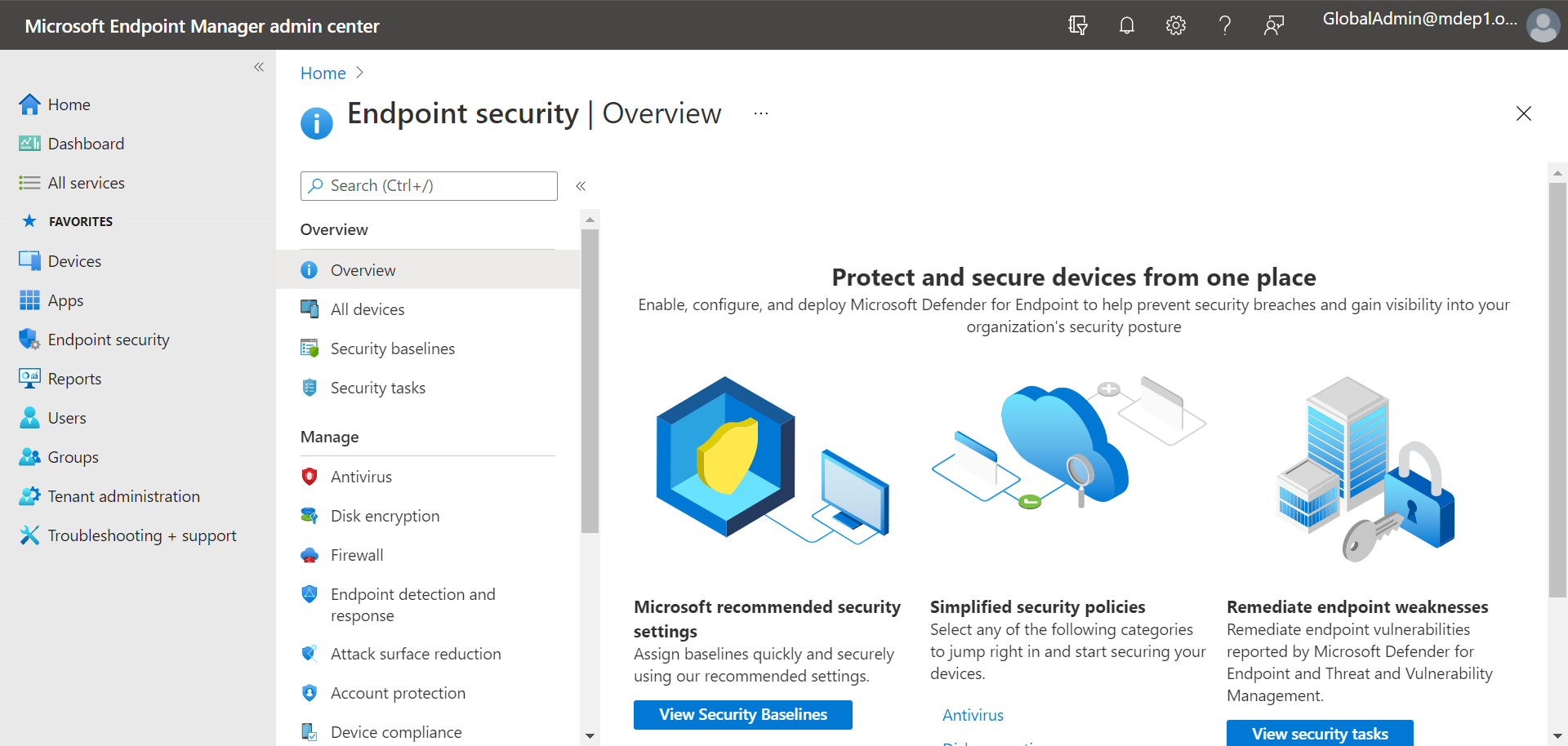

Konfigurace ochrany nové generace

Ke správě zařízení a nastavení zabezpečení vaší organizace doporučujeme použít Intune , jak je znázorněno na následujícím obrázku:

Pokud chcete nakonfigurovat ochranu nové generace v Intune, postupujte takto:

Přejděte do Centra pro správu Intune (https://endpoint.microsoft.com) a přihlaste se.

VyberteAntivirová ochrana zabezpečení >koncového bodua pak vyberte existující zásadu. (Pokud nemáte existující zásadu, vytvořte novou zásadu.)

Nastavte nebo změňte nastavení konfigurace antivirového softwaru. Potřebujete pomoct? Projděte si následující zdroje informací:

Po dokončení zadávání nastavení zvolte Zkontrolovat a uložit.

Konfigurace možností omezení potenciální oblasti útoku

Omezení potenciální oblasti útoku spočívá v omezení počtu míst a způsobů, jak je vaše organizace přístupná k útokům. Defender for Endpoint Plan 1 obsahuje několik funkcí a možností, které vám pomůžou omezit možnosti útoku napříč koncovými body. Tyto funkce a možnosti jsou uvedeny v následující tabulce:

| Funkce/funkce | Popis |

|---|---|

| Pravidla pro omezení potenciální oblasti útoku | Nakonfigurujte pravidla omezení potenciální oblasti útoku, abyste omezili rizikové chování založené na softwaru a pomohli zajistit bezpečnost vaší organizace. Pravidla omezení potenciální oblasti útoku se zaměřují na určité chování softwaru, například - Spouštění spustitelných souborů a skriptů, které se pokusí stáhnout nebo spustit soubory – Spouštění obfuskovaných nebo jinak podezřelých skriptů - Provádění chování, které aplikace obvykle neiniciují během normální každodenní práce Takové chování softwaru se někdy projevuje v legitimních aplikacích. Toto chování je však často považováno za rizikové, protože je často zneužito útočníky prostřednictvím malwaru. |

| Zmírnění ransomwaru | Nastavte zmírnění ransomwaru konfigurací řízeného přístupu ke složkám, který pomáhá chránit cenná data vaší organizace před škodlivými aplikacemi a hrozbami, jako je ransomware. |

| Řízení zařízení | Nakonfigurujte nastavení řízení zařízení pro vaši organizaci tak, aby povolovala nebo blokovala vyměnitelná zařízení (například jednotky USB). |

| Ochrana sítě | Nastavte ochranu sítě, abyste lidem ve vaší organizaci zabránili v používání aplikací, které přistupují k nebezpečným doménám nebo škodlivému obsahu na internetu. |

| Webová ochrana | Nastavte ochranu před webovými hrozbami, abyste ochránili zařízení vaší organizace před phishingovými weby, zneužitím webů a jinými nedůvěryhodnými nebo málo důvěryhodnými weby. Nastavte filtrování webového obsahu pro sledování a regulaci přístupu k webům na základě jejich kategorií obsahu (například Volný čas, Velká šířka pásma, Obsah pro dospělé nebo Právní odpovědnost). |

| Síťová brána firewall | Nakonfigurujte síťovou bránu firewall pomocí pravidel, která určují, jaký síťový provoz může do zařízení vaší organizace přicházet nebo z něho vycházet. |

| Řízení aplikací | Pokud chcete povolit spouštění pouze důvěryhodných aplikací a procesů na zařízeních s Windows, nakonfigurujte pravidla řízení aplikací. |

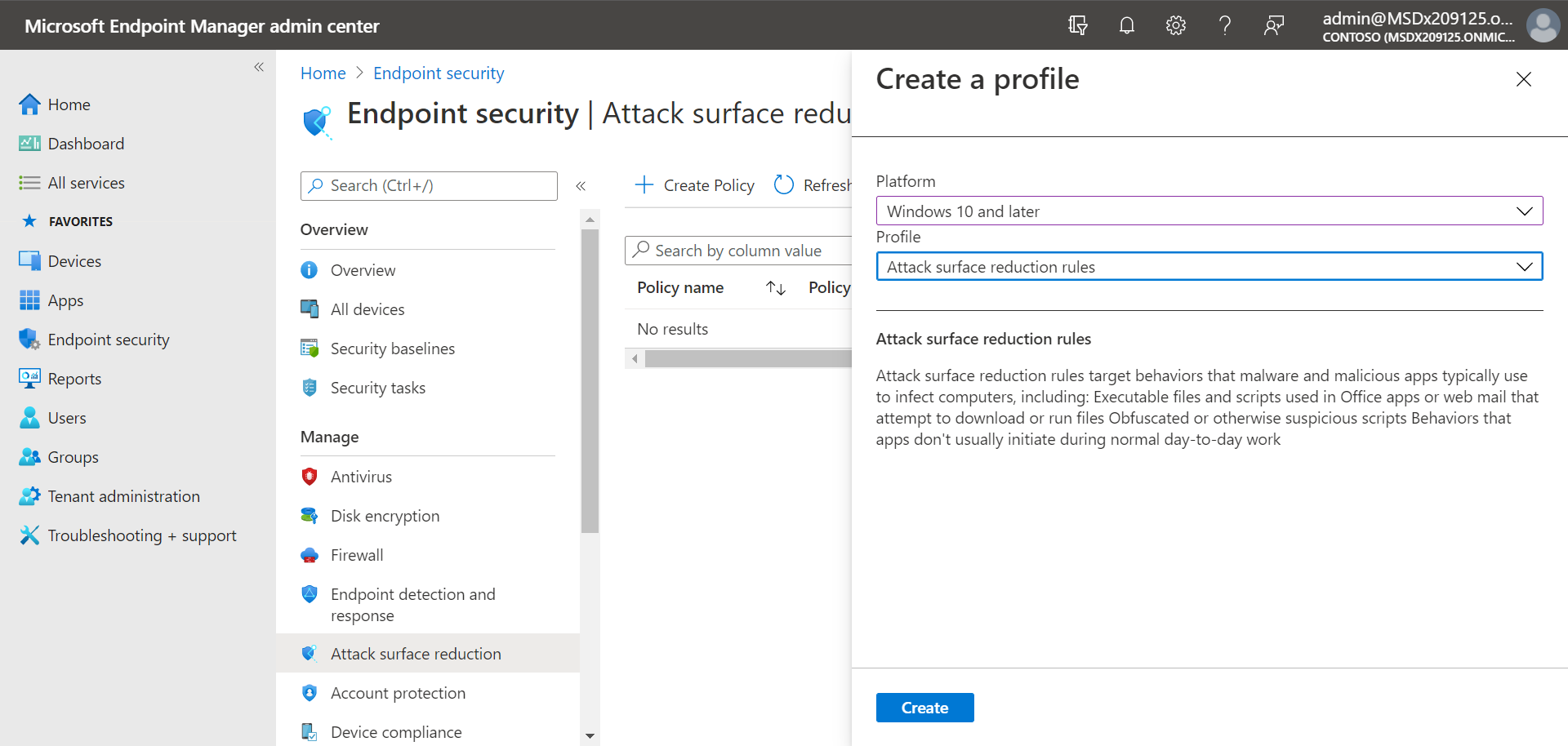

Pravidla pro omezení potenciální oblasti útoku

Pravidla omezení potenciální oblasti útoku jsou k dispozici na zařízeních s Windows. Doporučujeme používat Intune, jak je znázorněno na následujícím obrázku:

Přejděte do Centra pro správu Intune a přihlaste se.

Zvolte Omezenípotenciální oblasti> útoku zabezpečení >koncového bodu+ Vytvořit zásadu.

V části Platforma vyberte Windows 10, Windows 11 a Windows Server.

V části Profil vyberte Pravidla omezení potenciální oblasti útoku a pak zvolte Vytvořit.

Na kartě Základy zadejte název a popis zásady a pak zvolte Další.

Na kartě Nastavení konfigurace rozbalte v části Defender, nakonfigurujte pravidla omezení potenciální oblasti útoku a pak zvolte Další. Další informace o pravidlech omezení potenciální oblasti útoku najdete v tématu Přehled nasazení pravidel omezení potenciální oblasti útoku.

Doporučujeme povolit minimálně následující tři standardní pravidla ochrany:

Pokud vaše organizace používá značky oboru, zvolte na kartě Značky oboru + Vybrat značky oboru a pak vyberte značky, které chcete použít. Pak zvolte Další.

Další informace o značkách oboru najdete v tématu Použití řízení přístupu na základě role (RBAC) a značek oboru pro distribuované IT.

Na kartě Přiřazení zadejte uživatele a skupiny, na které se vaše zásady mají použít, a pak zvolte Další. (Další informace o přiřazeních najdete v tématu Přiřazení profilů uživatelů a zařízení v Microsoft Intune.)

Na kartě Zkontrolovat a vytvořit zkontrolujte nastavení a pak zvolte Vytvořit.

Tip

Další informace o pravidlech omezení potenciální oblasti útoku najdete v následujících zdrojích informací:

Zmírnění ransomwaru

Zmírnění ransomwaru získáte prostřednictvím řízeného přístupu ke složkám, který umožňuje přístup k chráněným složkám na vašich koncových bodech pouze důvěryhodným aplikacím.

Ke konfiguraci řízeného přístupu ke složkům doporučujeme použít Intune.

Přejděte do Centra pro správu Intune a přihlaste se.

Přejděte naOmezení potenciální plochy útoku zabezpečení >koncového bodua pak zvolte + Vytvořit zásadu.

V části Platforma vyberte Windows 10, Windows 11 a Windows Server a v části Profil vyberte Pravidla omezení potenciální oblasti útoku. Pak zvolte Vytvořit.

Na kartě Základy pojmenujte zásadu a přidejte popis. Vyberte Další.

Na kartě Nastavení konfigurace se v části Defender posuňte dolů. V rozevíracím seznamu Povolit řízený přístup ke složkách vyberte Povoleno a pak zvolte Další.

Volitelně můžete zadat tato další nastavení:

- Vedle položky Řízený přístup ke složkám s chráněnými složkami přepněte přepínač na Nakonfigurované a přidejte složky, které je potřeba chránit.

- Vedle položky Povolené aplikace s řízeným přístupem ke složkám přepněte přepínač na Nakonfigurované a přidejte aplikace, které by měly mít přístup k chráněným složkám.

Pokud vaše organizace používá značky oboru, zvolte na kartě Značky oboru + Vybrat značky oboru a pak vyberte značky, které chcete použít. Pak zvolte Další. Další informace o značkách oboru najdete v tématu Použití řízení přístupu na základě role (RBAC) a značek oboru pro distribuované IT.

Na kartě Přiřazení vyberte Přidat všechny uživatele a + Přidat všechna zařízení a pak zvolte Další. (Můžete také zadat konkrétní skupiny uživatelů nebo zařízení.)

Na kartě Zkontrolovat a vytvořit zkontrolujte nastavení zásad a pak zvolte Vytvořit. Zásady se použijí na všechny koncové body, které byly brzy nasazené do služby Defender for Endpoint.

Ovládání zařízení

Defender for Endpoint můžete nakonfigurovat tak, aby blokoval nebo povoloval vyměnitelná zařízení a soubory na vyměnitelných zařízeních. Ke konfiguraci nastavení řízení zařízení doporučujeme použít Intune.

Přejděte do Centra pro správu Intune a přihlaste se.

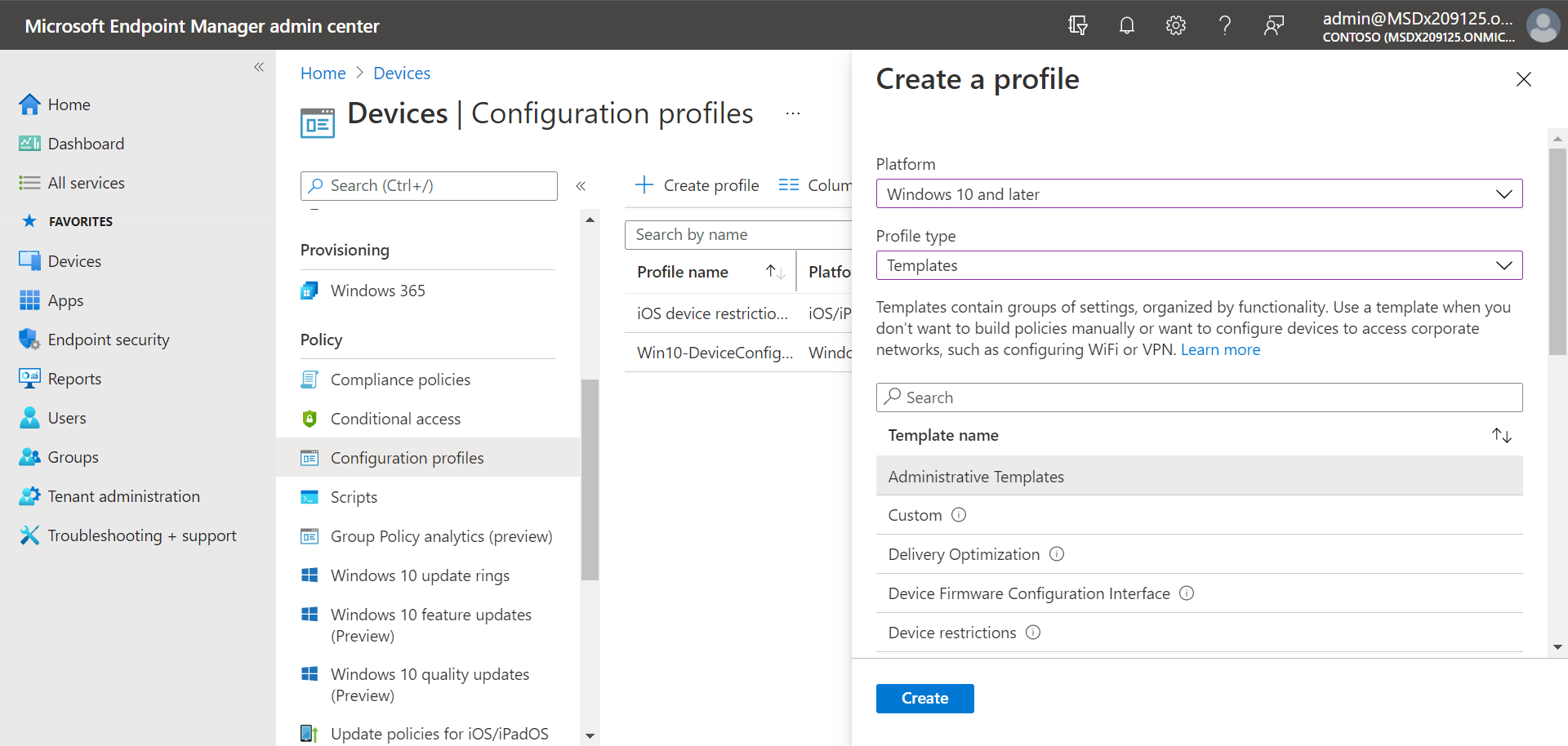

VyberteKonfigurace>zařízení>+ Vytvořit>zásadu.

V části Platforma vyberte profil, například Windows 10 a novější, a jako Typ profilu vyberte Šablony.

V části Název šablony vyberte Šablony pro správu a pak zvolte Vytvořit.

Na kartě Základy pojmenujte zásadu a přidejte popis. Vyberte Další.

Na kartě Nastavení konfigurace vyberte Všechna nastavení. Potom do vyhledávacího pole zadejte

Removable, aby se zobrazila všechna nastavení, která se týkají vyměnitelných zařízení.Výběrem položky v seznamu, například Všechny třídy vyměnitelného úložiště: Odepřít veškerý přístup, otevřete její kontextové podokno. Informační panel pro jednotlivá nastavení vysvětluje, co se stane, když je povolené, zakázané nebo nekonfigurované. Vyberte nastavení a pak zvolte OK.

Opakujte krok 6 pro každé nastavení, které chcete nakonfigurovat. Pak zvolte Další.

Pokud vaše organizace používá značky oboru, zvolte na kartě Značky oboru + Vybrat značky oboru a pak vyberte značky, které chcete použít. Pak zvolte Další.

Další informace o značkách oboru najdete v tématu Použití řízení přístupu na základě role (RBAC) a značek oboru pro distribuované IT.

Na kartě Přiřazení vyberte Přidat všechny uživatele a + Přidat všechna zařízení a pak zvolte Další. (Můžete také zadat konkrétní skupiny uživatelů nebo zařízení.)

Na kartě Zkontrolovat a vytvořit zkontrolujte nastavení zásad a pak zvolte Vytvořit. Zásady se použijí na všechny koncové body, které byly brzy nasazené do služby Defender for Endpoint.

Tip

Další informace najdete v tématu Jak ovládat zařízení USB a další vyměnitelná média pomocí Microsoft Defenderu for Endpoint.

Ochrana sítě

Pomocí ochrany sítě můžete pomoct chránit vaši organizaci před nebezpečnými doménami, které můžou hostit phishingové podvody, zneužití a další škodlivý obsah na internetu. K zapnutí ochrany sítě doporučujeme použít Intune.

Přejděte do Centra pro správu Intune a přihlaste se.

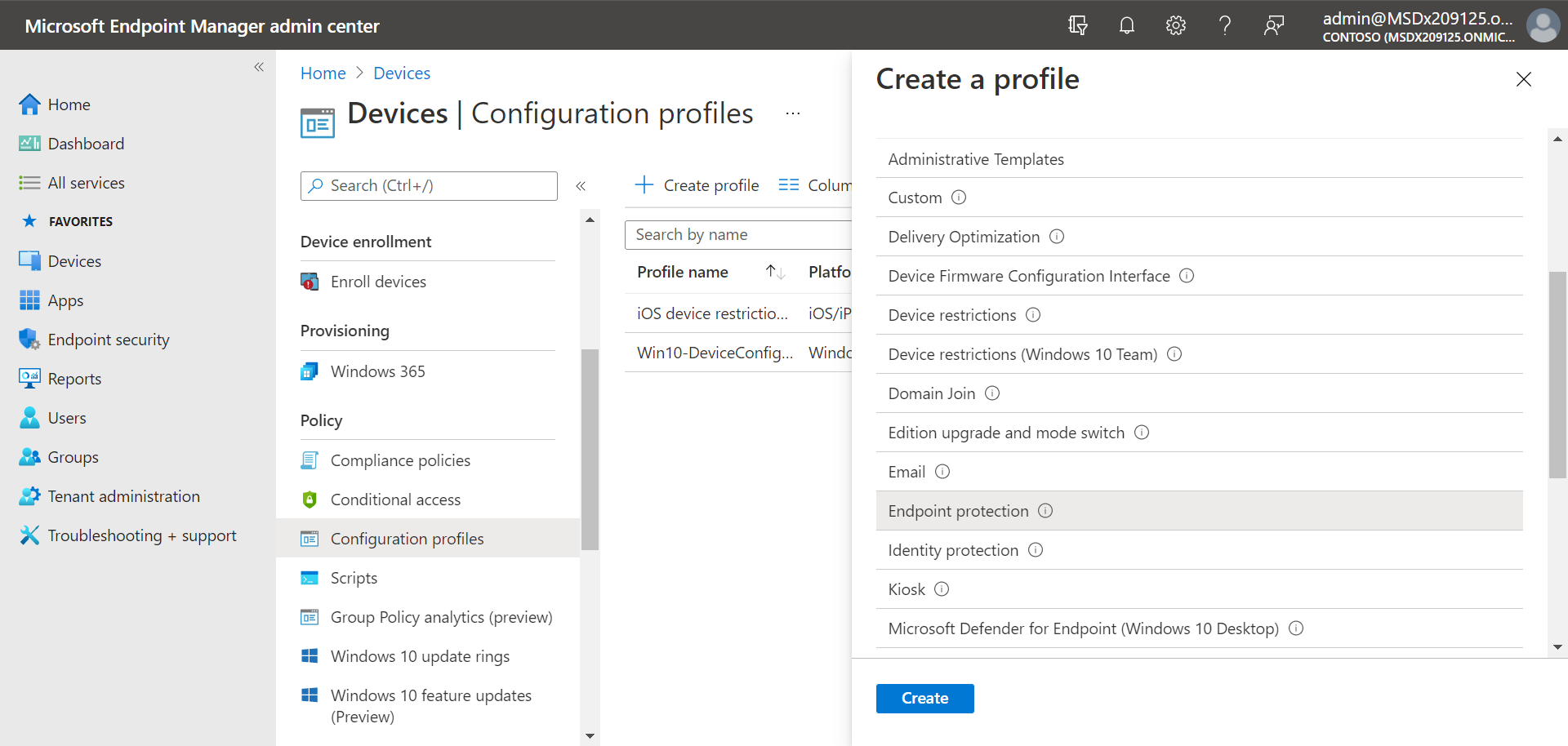

VyberteKonfigurace>zařízení>+ Vytvořit>zásadu.

V části Platforma vyberte profil, například Windows 10 a novější, a jako Typ profilu vyberte Šablony.

V části Název šablony vyberte Endpoint Protection a pak zvolte Vytvořit.

Na kartě Základy pojmenujte zásadu a přidejte popis. Vyberte Další.

Na kartě Nastavení konfigurace rozbalte Microsoft Defender Exploit Guard a pak rozbalte filtrování sítě.

Nastavte Ochranu sítě na Povolit. (Alternativně můžete zvolit Audit a nejdřív se podívat, jak funguje ochrana sítě ve vašem prostředí.)

Pak zvolte Další.

Na kartě Přiřazení vyberte Přidat všechny uživatele a + Přidat všechna zařízení a pak zvolte Další. (Můžete také zadat konkrétní skupiny uživatelů nebo zařízení.)

Na kartě Pravidla použitelnosti nastavte pravidlo. Profil, který konfigurujete, se použije jenom pro zařízení, která splňují zadaná kombinovaná kritéria.

Můžete se například rozhodnout přiřadit zásadu koncovým bodům, které používají jenom určitou edici operačního systému.

Pak zvolte Další.

Na kartě Zkontrolovat a vytvořit zkontrolujte nastavení zásad a pak zvolte Vytvořit. Zásady se použijí na všechny koncové body, které byly brzy nasazené do služby Defender for Endpoint.

Tip

K povolení ochrany sítě můžete použít jiné metody, například Windows PowerShell nebo Zásady skupiny. Další informace najdete v tématu Zapnutí ochrany sítě.

Webová ochrana

Pomocí webové ochrany můžete chránit zařízení vaší organizace před webovými hrozbami a nežádoucím obsahem. Vaše webová ochrana zahrnuje ochranu před webovými hrozbami a filtrování webového obsahu. Nakonfigurujte obě sady funkcí. Ke konfiguraci nastavení webové ochrany doporučujeme použít Intune.

Konfigurace ochrany před webovými hrozbami

Přejděte do Centra pro správu Intune a přihlaste se.

ZvolteOmezení potenciální oblasti útoku zabezpečení >koncového bodua pak zvolte + Vytvořit zásadu.

Vyberte platformu, například Windows 10 a novější, vyberte profil webové ochrany a pak zvolte Vytvořit.

Na kartě Základy zadejte název a popis a pak zvolte Další.

Na kartě Nastavení konfigurace rozbalte webovou ochranu, zadejte nastavení v následující tabulce a pak zvolte Další.

Nastavení Doporučení Povolení ochrany sítě Nastavte na Povoleno. Zabraňuje uživatelům v návštěvě škodlivých webů nebo domén.

Případně můžete nastavit ochranu sítě na režim auditování , abyste viděli, jak funguje ve vašem prostředí. V režimu auditování ochrana sítě nebrání uživatelům v návštěvě webů nebo domén, ale sleduje detekce jako události.Vyžadovat filtr SmartScreen pro starší verzi Microsoft Edge Nastavte na Ano. Pomáhá chránit uživatele před potenciálními útoky phishing a škodlivým softwarem. Blokování škodlivého přístupu k webu Nastavte na Ano. Zabraňuje uživatelům v obejití upozornění na potenciálně škodlivé weby. Blokovat stahování neověřených souborů Nastavte na Ano. Brání uživatelům v obejití upozornění a stahování neověřených souborů. Pokud vaše organizace používá značky oboru, zvolte na kartě Značky oboru + Vybrat značky oboru a pak vyberte značky, které chcete použít. Pak zvolte Další.

Další informace o značkách oboru najdete v tématu Použití řízení přístupu na základě role (RBAC) a značek oboru pro distribuované IT.

Na kartě Přiřazení zadejte uživatele a zařízení, které mají zásady webové ochrany přijímat, a pak zvolte Další.

Na kartě Zkontrolovat a vytvořit zkontrolujte nastavení zásad a pak zvolte Vytvořit.

Tip

Další informace o ochraně před webovými hrozbami najdete v tématu Ochrana organizace před webovými hrozbami.

Konfigurace filtrování webového obsahu

Přejděte na portál Microsoft Defender a přihlaste se.

ZvolteKoncové bodynastavení>.

V části Pravidla zvolte Filtrování webového obsahu a pak zvolte + Přidat zásadu.

V rozevíracím rámečku Přidat zásadu na kartě Obecné zadejte název zásady a pak zvolte Další.

V části Blokované kategorie vyberte jednu nebo více kategorií, které chcete blokovat, a pak zvolte Další.

Na kartě Obor vyberte skupiny zařízení, pro které chcete tuto zásadu získat, a pak zvolte Další.

Na kartě Souhrn zkontrolujte nastavení zásad a pak zvolte Uložit.

Tip

Další informace o konfiguraci filtrování webového obsahu najdete v tématu Filtrování webového obsahu.

Síťová brána firewall

Síťová brána firewall pomáhá snížit riziko ohrožení zabezpečení sítě. Váš bezpečnostní tým může nastavit pravidla, která určují, který provoz může proudit do nebo z zařízení vaší organizace. Ke konfiguraci síťové brány firewall doporučujeme použít Intune.

::: alt-text="Snímek obrazovky se zásadami brány firewall na portálu Intune.":::

Pokud chcete nakonfigurovat základní nastavení brány firewall, postupujte takto:

Přejděte do Centra pro správu Intune a přihlaste se.

ZvolteBrána firewallzabezpečení> koncového bodu a pak zvolte + Vytvořit zásadu.

Vyberte platformu, například Windows 10, Windows 11 a Windows Server, vyberte profil brány Microsoft Firewall a pak zvolte Vytvořit.

Na kartě Základy zadejte název a popis a pak zvolte Další.

Rozbalte Firewall a posuňte se dolů do dolní části seznamu.

Každé z následujících nastavení nastavte na Hodnotu True:

- Povolení brány firewall sítě domény

- Povolit bránu firewall privátní sítě

- Povolit bránu firewall veřejné sítě

Projděte si seznam nastavení v jednotlivých doménových sítích, privátních sítích a veřejných sítích. Můžete je nechat nastavené na Nenakonfigurováno nebo je změnit tak, aby vyhovovaly potřebám vaší organizace.

Pak zvolte Další.

Pokud vaše organizace používá značky oboru, zvolte na kartě Značky oboru + Vybrat značky oboru a pak vyberte značky, které chcete použít. Pak zvolte Další.

Další informace o značkách oboru najdete v tématu Použití řízení přístupu na základě role (RBAC) a značek oboru pro distribuované IT.

Na kartě Přiřazení vyberte Přidat všechny uživatele a + Přidat všechna zařízení a pak zvolte Další. (Můžete také zadat konkrétní skupiny uživatelů nebo zařízení.)

Na kartě Zkontrolovat a vytvořit zkontrolujte nastavení zásad a pak zvolte Vytvořit.

Tip

Nastavení brány firewall jsou podrobná a můžou se zdát složitá. Projděte si osvědčené postupy pro konfiguraci brány Firewall v programu Windows Defender.

Řízení aplikací

Řízení aplikací v programu Windows Defender (WDAC) pomáhá chránit koncové body Windows tím, že povoluje spouštění pouze důvěryhodných aplikací a procesů. Většina organizací používala postupné nasazení WDAC. To znamená, že většina organizací nejprve nezavádět WDAC ve všech koncových bodech Windows. V závislosti na tom, jestli jsou koncové body Windows vaší organizace plně spravované, mírně spravované nebo "Přineste si vlastní zařízení", můžete nasadit WDAC na všechny nebo některé koncové body.

Pomoc s plánováním nasazení WDAC najdete v následujících zdrojích informací:

Rozhodnutí o návrhu zásad řízení aplikací v programu Windows Defender

Nasazení řízení aplikací v programu Windows Defender v různých scénářích: typy zařízení

Další kroky

Teď, když jste dokončili proces nastavení a konfigurace, je vaším dalším krokem začít používat Defender for Endpoint.

Tip

Chcete se dozvědět více? Spojte se s komunitou zabezpečení Microsoftu v naší technické komunitě: Technická komunita Microsoft Defenderu for Endpoint.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro