Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

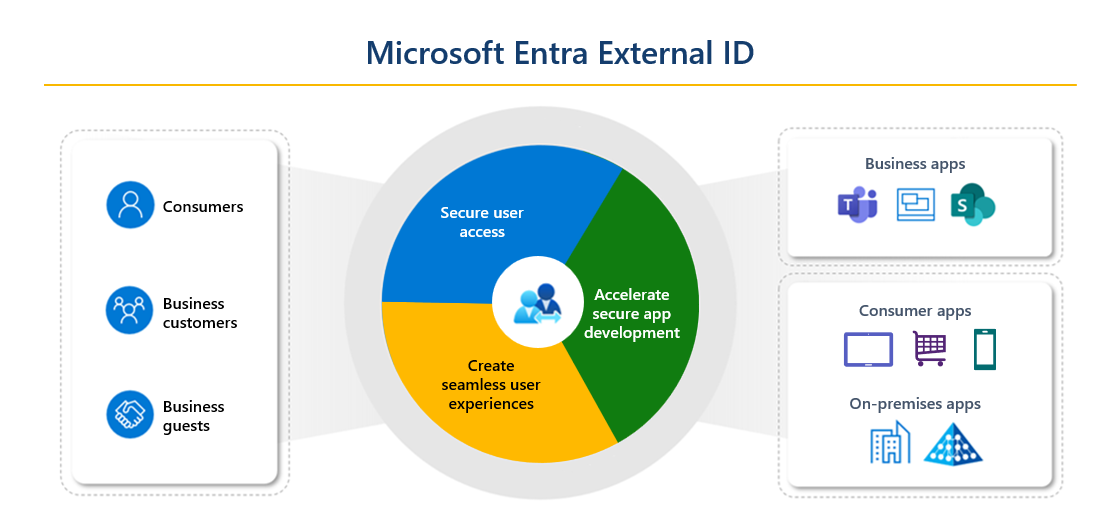

Microsoft Entra Externí ID kombinuje výkonná řešení pro práci s lidmi mimo vaši organizaci. Díky možnostem externího ID můžete externím identitám umožnit bezpečný přístup k vašim aplikacím a prostředkům. Bez ohledu na to, jestli pracujete s externími partnery, spotřebiteli nebo obchodními zákazníky, můžou uživatelé přinést vlastní identity. Tyto identity můžou být v rozsahu od firemních nebo státních účtů až po poskytovatele sociálních identit, jako je Google nebo Facebook.

Tyto scénáře spadají do oblasti Microsoft Entra External ID.

Pokud jste organizace nebo vývojář vytvářející aplikace pro spotřebitele, použijte k rychlému přidání ověřování a správy identit a přístupu zákazníků (CIAM) do vaší aplikace externí ID. Zaregistrujte aplikaci, vytvořte přizpůsobená přihlašovací prostředí a spravujte uživatele aplikace v tenantovi Microsoft Entra v externí konfiguraci. Tento tenant je oddělený od vašich zaměstnanců a zdrojů organizace.

Pokud chcete zaměstnancům umožnit spolupráci s obchodními partnery a hosty, použijte externí ID pro spolupráci B2B. Povolte zabezpečený přístup k podnikovým aplikacím prostřednictvím pozvánky nebo samoobslužné registrace. Určete úroveň přístupu, kterou hosté mají k tenantovi Microsoft Entra, jenž obsahuje vaše zaměstnance a organizační prostředky, v rámci konfigurace pracovních sil.

Microsoft Entra Externí ID je flexibilní řešení pro vývojáře aplikací orientovaných na spotřebitele, kteří potřebují ověřování a CIAM, a firmy hledající zabezpečenou spolupráci B2B.

Zabezpečení aplikací pro spotřebitele a firemní zákazníky

Organizace a vývojáři můžou jako řešení CIAM používat externí ID v externím tenantovi při publikování aplikací pro spotřebitele a firemní zákazníky. V externí konfiguraci můžete vytvořit samostatného tenanta Microsoft Entra, který umožňuje spravovat aplikace a uživatelské účty odděleně od vašich pracovníků. V rámci tohoto tenanta můžete snadno nakonfigurovat vlastní prostředí registrace a funkce správy uživatelů:

Nastavte toky samoobslužné registrace, které definují řadu kroků registrace, které zákazníci používají, a metody přihlašování, které můžou používat, jako jsou e-maily a heslo, jednorázové heslo nebo sociální účty z Googlu nebo Facebooku.

Vytvořte vlastní vzhled a chování pro uživatele, kteří se přihlašují k aplikacím tím, že nakonfigurujete nastavení brandingu společnosti pro vašeho tenanta. Pomocí těchto nastavení můžete přidat vlastní obrázky na pozadí, barvy, firemní loga a text a přizpůsobit tak možnosti přihlašování napříč vašimi aplikacemi.

Shromážděte informace od zákazníků během registrace tak, že vyberete řadu předdefinovaných atributů uživatele nebo přidáte vlastní atributy.

Analyzujte data o aktivitách uživatelů a zapojení, abyste odhalili cenné poznatky, které vám můžou pomoct se strategickými rozhodnutími a podpořit obchodní růst.

S externím ID se zákazníci můžou přihlásit pomocí identity, kterou už mají. Při používání aplikací můžete přizpůsobit a řídit, jak se zákazníci zaregistrují a přihlásí. Vzhledem k tomu, že jsou tyto funkce CIAM integrované do externího ID, můžete využívat také funkce platformy Microsoft Entra, jako je rozšířené zabezpečení, dodržování předpisů a škálovatelnost.

Podrobnosti najdete v tématu Přehled Microsoft Entra External ID v externích tenantech.

Spolupráce s obchodními hosty

Externí ID B2B spolupráce umožňuje vašim pracovníkům spolupracovat s externími obchodními partnery. Můžete pozvat kohokoli, aby se přihlásil k vaší organizaci Microsoft Entra pomocí svých vlastních přihlašovacích údajů, aby měl přístup k aplikacím a prostředkům, které s nimi chcete sdílet. Spolupráci B2B používejte, když potřebujete firemním hostům umožnit přístup k vašim aplikacím Office 365, aplikacím typu software jako služba (SaaS) a obchodním aplikacím. K obchodním hostům nejsou přidruženy žádné přihlašovací údaje. Místo toho se ověřují u své domovské organizace nebo poskytovatele identity a pak vaše organizace zkontroluje oprávněnost uživatele pro spolupráci hostů.

Existují různé způsoby, jak přidat obchodní hosty do vaší organizace pro spolupráci:

Pozvěte uživatele, aby spolupracovali pomocí svých účtů Microsoft Entra, účtů Microsoft nebo sociálních identit, které povolíte, například Google. Správce může k pozvání uživatelů ke spolupráci použít Centrum pro správu Microsoft Entra nebo PowerShell. Uživatel se ke sdíleným prostředkům přihlásí pomocí jednoduchého procesu využití svého pracovního, školního nebo jiného e-mailového účtu.

Pomocí toků uživatelů samoobslužné registrace můžete umožnit hostům, aby se zaregistrovali k vlastním aplikacím. Prostředí je možné přizpůsobit tak, aby umožňovalo registraci pomocí pracovní, školní nebo sociální identity (například Google nebo Facebook). Během procesu registrace můžete také shromažďovat informace o uživateli.

Použijte správu nároků Microsoft Entra, funkci zásad správného řízení identit, která umožňuje spravovat identitu a přístup externích uživatelů ve velkém měřítku pomocí automatizace pracovních postupů žádostí o přístup, přiřazení přístupu, kontrol a vypršení platnosti.

Objekt uživatele se vytvoří pro hosta firmy ve stejném adresáři jako vaši zaměstnanci. Tento uživatelský objekt je možné spravovat stejně jako jiné objekty uživatele v adresáři, přidávat do skupin atd. K objektu uživatele (pro autorizaci) můžete přiřadit oprávnění a zároveň jim umožnit používat jejich stávající přihlašovací údaje (pro ověřování).

Nastavení přístupu mezi tenanty můžete použít ke správě spolupráce s jinými organizacemi Microsoft Entra a napříč cloudy Microsoft Azure. Pro spolupráci s externími uživateli a organizacemi mimo Azure AD použijte nastavení externí spolupráce.

Co jsou "pracovní" a "externí" nájemníci?

Tenant je vyhrazená a důvěryhodná instance ID Microsoft Entra, která obsahuje prostředky organizace, včetně registrovaných aplikací a adresáře uživatelů. Existují dva způsoby konfigurace tenanta v závislosti na tom, jak organizace hodlá tenanta používat, a prostředky, které chtějí spravovat:

- Konfigurace zaměstnaneckého tenanta je standardní tenant Microsoft Entra, který zahrnuje zaměstnance, interní obchodní aplikace a další organizační prostředky. V tenantu pracovní síly můžou interní uživatelé spolupracovat s externími obchodními partnery a hosty pomocí B2B spolupráce.

- Konfigurace externího tenanta se používá výhradně pro aplikace, které chcete publikovat uživatelům nebo firemním zákazníkům. Tento jedinečný tenant se řídí standardním modelem tenanta Microsoft Entra, ale je nakonfigurovaný pro scénáře spotřebitelů. Obsahuje registrace aplikací a adresář uživatelských nebo zákaznických účtů.

Podrobnosti najdete v tématu Pracovní síla a konfigurace externích tenantů v Microsoft Entra Externí ID.

Porovnání funkčních sad pro externí ID

Následující tabulka porovnává scénáře, které můžete povolit s externím ID.

| Externí ID pro tenanty zaměstnanců | Externí ID v externích tenantech | |

|---|---|---|

| Primární scénář | Umožňuje vašim pracovníkům spolupracovat s obchodními hosty. Uvolněte hostům používat své upřednostňované identity k přihlášení k prostředkům ve vaší organizaci Microsoft Entra. Poskytuje přístup k aplikacím Microsoftu nebo k vašim vlastním aplikacím (aplikace SaaS, vlastní vyvinuté aplikace atd.). Příklad: Pozvěte hosta, aby se přihlásil k aplikacím Microsoftu nebo se stal členem hosta v Teams. |

Publikujte aplikace pro externí uživatele a firemní zákazníky pomocí externího ID pro prostředí identit. Poskytuje správu identit a přístupu pro moderní SaaS nebo vlastní vyvinuté aplikace (ne aplikace první strany od Microsoftu). Příklad: Vytvořte přizpůsobené přihlašovací prostředí pro uživatele mobilní aplikace pro spotřebitele a monitorujte využití aplikací. |

| Určeno pro | Spolupráce s obchodními partnery z externích organizací, jako jsou dodavatelé, partneři, dodavatelé. Tito uživatelé můžou nebo nemusí mít ID Microsoft Entra nebo spravované IT. | Spotřebitelé a firemní zákazníci vaší aplikace. Tito uživatelé se spravují v tenantovi Microsoft Entra, který je nakonfigurovaný pro externí aplikace a uživatele. |

| Správa uživatelů | Správa uživatelů spolupráce B2B se provádí ve stejném tenantovi pro pracovní sílu jako zaměstnanci, ale obvykle se označují jako hosté. Uživatelé typu host se dají spravovat stejným způsobem jako zaměstnanci, přidávat do stejných skupin atd. Nastavení přístupu mezi tenanty se dá použít k určení, kteří uživatelé mají přístup ke spolupráci B2B. | Uživatelé aplikací se spravují v externím tenantovi, který vytvoříte pro uživatele aplikace. Uživatelé v externím tenantovi mají jiná výchozí oprávnění než uživatelé v tenantovi pracovních sil. Spravují se v externím tenantu, odděleně od adresáře zaměstnanců organizace. |

| Jednotné přihlašování (SSO) | Jednotné přihlašování ke všem připojeným aplikacím Microsoft Entra se podporuje. Můžete například poskytnout přístup k Microsoftu 365 nebo místním aplikacím a dalším aplikacím SaaS, jako je Salesforce nebo Workday. | Podporuje se jednotné přihlašování k aplikacím zaregistrovaným v externím tenantovi. Jednotné přihlašování k Microsoftu 365 nebo jiným aplikacím Microsoft SaaS se nepodporuje. |

| Branding společnosti | Výchozím stavem prostředí ověřování je vzhled a chování Microsoftu. Správci můžou přizpůsobit přihlašovací prostředí hosta pomocí firemního brandingu. | Výchozí branding externího tenanta je neutrální a neobsahuje žádné stávající brandingy Microsoftu. Správci můžou přizpůsobit branding pro organizaci nebo každou aplikaci. Další informace. |

| Nastavení cloudu Microsoftu | Podporovaný. | Nevztahuje se. |

| Správa nároků | Podporovaný. | Nevztahuje se. |

Související technologie

Existuje několik technologií Microsoft Entra, které souvisejí se spolupráci s externími uživateli a organizacemi. Při návrhu modelu spolupráce s externím ID zvažte tyto další funkce.

Přímé připojení B2B

Přímé připojení B2B umožňuje vytvořit obousměrné důvěryhodné vztahy s jinými organizacemi Microsoft Entra, které umožňují funkci sdílených kanálů Teams Connect. Tato funkce umožňuje uživatelům bezproblémově přihlásit se ke sdíleným kanálům Teams pro chat, hovory, sdílení souborů a sdílení aplikací. Když dvě organizace vzájemně umožňují přímé připojení B2B, uživatelé se ve své domovské organizaci ověřují a z organizace prostředků dostanou token pro přístup. Na rozdíl od spolupráce B2B se uživatelé přímého připojení B2B nepřidávají jako hosté do adresáře pracovních sil. Přečtěte si další informace o přímém připojení B2B v Microsoft Entra External ID.

Jakmile nastavíte přímé připojení B2B s externí organizací, budou k dispozici následující možnosti sdílených kanálů Teams:

Vlastník sdíleného kanálu může v aplikaci Teams vyhledávat povolené uživatele z externí organizace a přidávat je do sdíleného kanálu.

Externí uživatelé mají přístup ke sdílenému kanálu Teams, aniž by museli přepínat organizace nebo se přihlašovat pomocí jiného účtu. Z Teams může externí uživatel přistupovat k souborům a aplikacím prostřednictvím karty Soubory. Zásady sdíleného kanálu určují přístup uživatele.

Nastavení přístupu mezi tenanty slouží ke správě vztahů důvěryhodnosti s jinými organizacemi Microsoft Entra a definování příchozích a odchozích zásad pro přímé B2B připojení.

Podrobnosti o prostředcích, souborech a aplikacích, které jsou k dispozici uživateli přímého připojení B2B prostřednictvím sdíleného kanálu Teams, najdete v tématu Chat, týmy, kanály a aplikace v Microsoft Teams.

Licencování a fakturace vychází z měsíčních aktivních uživatelů (MAU). Přečtěte si další informace o modelu účtování pro Microsoft Entra External ID.

Azure Active Directory B2C

Důležité

Od 1. května 2025 už nebude Azure AD B2C k dispozici k nákupu pro nové zákazníky. Další informace najdete v tématu O tom, jestli je Azure AD B2C stále k dispozici k nákupu? V našich nejčastějších dotazech.

Azure Active Directory B2C (Azure AD B2C) je starší řešení Microsoftu pro správu identit a přístupu zákazníků. Azure AD B2C obsahuje samostatný adresář založený na spotřebiteli, který spravujete na webu Azure Portal prostřednictvím služby Azure AD B2C. Každý tenant Azure AD B2C je oddělený a liší se od ostatních tenantů Microsoft Entra ID a Azure AD B2C. Zkušenost s portálem Azure AD B2C je podobná jako u Microsoft Entra, ale existují klíčové rozdíly, například možnost přizpůsobení uživatelských cest pomocí Identity Experience Framework.

Další informace o tom, jak se tenant Azure AD B2C liší od tenanta Microsoft Entra, najdete v tématu Podporované funkce Microsoft Entra v Azure AD B2C. Podrobnosti o konfiguraci a správě Azure AD B2C najdete v dokumentaci k Azure AD B2C.

Správa oprávnění Microsoft Entra pro registraci firemního hosta

Jako pozývající organizace nemusíte předem vědět, kdo jsou jednotliví externí spolupracovníci, kteří potřebují přístup k vašim prostředkům. Potřebujete způsob, jak se uživatelé z partnerských společností mohou zaregistrovat s použitím zásad, které máte pod kontrolou. Pokud chcete uživatelům z jiných organizací povolit přístup, můžete pomocí správy nároků Microsoft Entra nakonfigurovat zásady, které spravují přístup pro externí uživatele. Po schválení budou tito uživatelé zřizovat účty hostů a přiřazovat se ke skupinám, aplikacím a webům SharePointu Online.

Podmíněný přístup

Organizace můžou pomocí zásad podmíněného přístupu zvýšit zabezpečení použitím příslušných řízení přístupu, jako je MFA, u externích uživatelů.

Podmíněný přístup a vícefaktorové ověřování v externích tenantech

V externích tenantech mohou organizace vynutit MFA pro zákazníky tím, že vytvoří zásadu podmíněného přístupu Microsoft Entra a přidají MFA do toků registrace a přihlašování uživatelů. Externí tenanti podporují dvě metody ověřování jako druhý faktor:

- Jednorázové heslo e-mailu: Když se uživatel přihlásí pomocí svého e-mailu a hesla, zobrazí se mu výzva k zadání hesla, které se odešle do e-mailu.

- Ověřování na základě SMS: SMS je k dispozici jako metoda druhého faktoru pro vícefaktorové ověřování pro uživatele v externích tenantech. Uživatelům, kteří se přihlašují pomocí e-mailu a hesla, e-mailu a jednorázového hesla nebo sociálních identit, jako je Google nebo Facebook, se zobrazí výzva k druhému ověření pomocí SMS.

Přečtěte si další informace o metodách ověřování v externích tenantech.

Podmíněný přístup pro spolupráci B2B a přímé připojení B2B

V tenantu pro pracovní síly můžou organizace vynucovat zásady podmíněného přístupu pro externí spolupráci B2B a uživatele B2B přímého připojení stejným způsobem, jakým jsou umožněny zaměstnancům a členům organizace na plný úvazek. Pro scénáře Microsoft Entra mezi nájemníky můžete, pokud vaše zásady podmíněného přístupu vyžadují vícefaktorové ověřování nebo dodržování předpisů zařízením, nyní důvěřovat tvrzením o vícefaktorovém ověřování a dodržování předpisů zařízením z domovské organizace externího uživatele. Pokud jsou povolená nastavení důvěryhodnosti, microsoft Entra ID zkontroluje přihlašovací údaje uživatele pro deklaraci identity MFA nebo ID zařízení a určí, jestli už zásady byly splněny. Pokud ano, externímu uživateli se udělí bezproblémové přihlašování ke sdílenému prostředku. Jinak se v domovském tenantovi uživatele zahájí výzva MFA nebo zařízení. Přečtěte si další informace o toku ověřování a podmíněném přístupu pro externí uživatele v tenantech pracovních sil.

Víceklientských aplikací

Pokud nabízíte aplikaci SaaS (Software jako služba) mnoha organizacím, můžete aplikaci nakonfigurovat tak, aby přijímala přihlášení z libovolného tenanta Microsoft Entra. Tato konfigurace se nazývá vytvoření víceklientských aplikací. Uživatelé v libovolném tenantovi Microsoft Entra se budou moct přihlásit k vaší aplikaci po vyjádření souhlasu s používáním svého účtu s vaší aplikací. Podívejte se, jak povolit přihlášení s více tenanty.

Víceklientské organizace

Multitenantní organizace je organizace, která má více instancí Microsoft Entra ID. Existují různé důvody pro víceklientství. Vaše organizace může například zahrnovat více cloudů nebo geografických hranic.

Funkce víceklientských organizací umožňuje bezproblémovou spolupráci v Microsoftu 365. Zlepšuje možnosti spolupráce zaměstnanců ve vaší organizaci více tenantů v aplikacích, jako jsou Microsoft Teams a Microsoft Viva Engage.

Funkce synchronizace mezi tenanty je jednosměrná synchronizační služba, která zajišťuje, aby uživatelé měli přístup k prostředkům, aniž by dostávali e-mail s pozvánkou a museli v každém tenantovi přijmout výzvu k vyjádření souhlasu.

Další informace o víceklientských organizacích a synchronizaci mezi tenanty najdete v dokumentaci k víceklientských organizacích a porovnání funkcí.

Rozhraní Microsoft Graph API

Všechny funkce externího ID jsou také podporovány pro automatizaci prostřednictvím rozhraní Microsoft Graph API s výjimkou funkcí uvedených v další části. Další informace najdete v tématu Správa identit Microsoft Entra a síťového přístupu pomocí Microsoft Graphu.

Možnosti, které nejsou v Microsoft Graphu podporované

| Funkce externího ID | Podporováno v: | Alternativní řešení pro automatizaci |

|---|---|---|

| Identifikace organizací, do kterých patříte | Nájemníci z řad pracovní síly | Tenanti – Seznam rozhraní API Azure Resource Manageru Pro sdílené kanály Teams a přímé připojení B2B použijte Get tenantReferences rozhraní Microsoft Graph API. |

Microsoft Entra Microsoft Graph API pro spolupráci B2B

Rozhraní API pro nastavení přístupu mezi tenanty: Rozhraní API pro přístup mezi tenanty v Microsoft Graphu umožňují programově vytvořit stejné zásady spolupráce B2B a zásady přímého připojení B2B, které je možné konfigurovat na webu Azure Portal. Pomocí těchto rozhraní API můžete nastavit zásady pro příchozí a odchozí spolupráci. Můžete například povolit nebo blokovat funkce pro všechny ve výchozím nastavení a omezit přístup ke konkrétním organizacím, skupinám, uživatelům a aplikacím. Rozhraní API také umožňují přijímat vícefaktorové ověřování (MFA) a nároky zařízení (kompatibilní nároky a nároky hybridního připojení Microsoft Entra) z jiných organizací Microsoft Entra.

Správce pozvánek na spolupráci B2B: Rozhraní API správce pozvánek v Microsoft Graphu je k dispozici pro vytváření vlastních možností onboardingu pro firemní hosty. Rozhraní API pro vytvoření pozvánky můžete použít k automatickému odeslání přizpůsobeného e-mailu s pozvánkou přímo uživateli B2B, například. Nebo může vaše aplikace použít adresu inviteRedeemUrl, která je vrácena jako součást odpovědi, k vytvoření vlastní pozvánky (prostřednictvím vámi zvoleného komunikačního mechanismu) pro pozvaného uživatele.