Plánování nasazení Microsoft Entra pro zřizování uživatelů pomocí zdrojových a cílových aplikací SAP

Vaše organizace spoléhá na Microsoft pro různé služby Azure nebo Microsoft 365. Software a služby SAP můžou také poskytovat důležité funkce, jako jsou lidské zdroje (HR) a plánování podnikových zdrojů (ERP) pro vaši organizaci. Microsoft Entra můžete použít k orchestraci identit pro vaše zaměstnance, dodavatele a další a jejich přístup napříč vašimi aplikacemi SAP a bez SAP.

V tomto kurzu se dozvíte, jak pomocí funkcí Microsoft Entra spravovat identity napříč aplikacemi SAP na základě vlastností těchto identit pocházejících ze zdrojů SAP HR. V tomto kurzu se předpokládá, že:

- Vaše organizace má v komerčním cloudu tenanta Microsoft Entra s licencí alespoň pro Microsoft Entra ID P1 v daném tenantovi. (Některé kroky také ilustrují použití funkcí zásad správného řízení Microsoft Entra ID.)

- Jste správcem tohoto tenanta.

- Vaše organizace má systém záznamů zdrojů pracovních procesů, což je SAP SuccessFactors.

- Vaše organizace má SAP ERP Central Component (ECC), SAP S/4HANA, jiné aplikace SAP, aplikace založené na SAP BTP a volitelně i jiné aplikace, které nejsou sap.

- Používáte SAP Cloud Identity Services ke zřizování a jednotnému přihlašování (SSO) pro všechny aplikace SAP jiné než SAP ECC.

Přehled

Tento kurz ukazuje, jak propojit Microsoft Entra se autoritativními zdroji pro seznam pracovních procesů v organizaci, jako je SAP SuccessFactors. Dozvíte se také, jak pomocí microsoft Entra nastavit identity pro tyto pracovníky. Pak se dozvíte, jak pomocí Microsoft Entra poskytnout pracovníkům přístup k přihlášení k jedné nebo více aplikacím SAP, jako je SAP ECC nebo SAP S/4HANA.

Proces je následující:

- Plán: Definujte požadavky pro identity a přístup k aplikacím ve vaší organizaci. Ujistěte se, že ID Microsoft Entra a související online služby Microsoftu splňují požadavky organizace pro tento scénář.

- Nasazení: Přineste potřebné uživatele do Microsoft Entra ID a můžou mít proces, který tyto uživatele udržuje v aktualizovaném stavu s příslušnými přihlašovacími údaji. Přiřaďte uživatelům potřebná přístupová práva v Microsoft Entra. Zřiďte tyto uživatele a jejich přístupová práva k aplikacím, aby se mohli k těmto aplikacím přihlásit.

- Monitorování: Monitorujte toky identit a sledujte chyby a podle potřeby upravte zásady a operace.

Po dokončení procesu se jednotlivci můžou přihlásit k aplikacím SAP a jiným než SAP, které mají oprávnění používat s identitami uživatelů Microsoft Entra.

Následující diagram znázorňuje ukázku topologie použité v tomto kurzu. V této topologii jsou pracovníci zastoupeni v SuccessFactors a potřebují mít účty v doméně Windows Server Active Directory (Windows Server AD) v cloudových aplikacích Microsoft Entra, SAP ECC a SAP. Tento kurz znázorňuje organizaci, která má doménu ad systému Windows Server. Pro účely tohoto kurzu ale není vyžadována služba AD systému Windows Server.

Tento kurz se zaměřuje na životní cyklus identit pro uživatele, kteří představují zaměstnance a další pracovníky. Životní cyklus identit pro hosty a životní cyklus přístupu pro přiřazení rolí, požadavky a recenze jsou mimo rozsah tohoto kurzu.

Plánování integrace se zdroji a cíli SAP

V této části definujete požadavky na identity a přístup k aplikacím ve vaší organizaci. Tato část popisuje klíčová rozhodnutí potřebná pro integraci s aplikacemi SAP. U aplikací mimo SAP můžete také definovat zásady organizace pro řízení přístupu k těmto aplikacím.

Pokud používáte SAP IDM, můžete migrovat scénáře správy identit ze SAP IDM do Microsoft Entra. Další informace najdete v tématu Migrace scénářů správy identit ze SAP IDM do Microsoft Entra.

Určení posloupnosti onboardingu aplikací a způsobu integrace aplikací s Microsoft Entra

Možná už vaše organizace integruje některé aplikace s Microsoft Entra pro podmnožinu dostupných scénářů integrace. Můžete například integrovat služby SAP Cloud Identity Services s Microsoft Entra pro jednotné přihlašování, abyste získali výhodu podmíněného přístupu, ale stále spoléháte na ruční zřizování a zrušení zřízení. Nebo můžete mít aplikace, jako je SAP ECC ve vaší organizaci, které jste ještě neintegrovanou s Microsoft Entra.

Vytvořte prioritu pro aplikace, které mají být integrovány s Microsoft Entra pro jednotné přihlašování a zřizování. Organizace obecně začínají integrovat s aplikacemi SaaS (software jako služba), které podporují moderní protokoly. U aplikací SAP doporučujeme, aby organizace, které mají cloudové aplikace SAP, zahájily integraci s jednotným přihlašováním a zřizují integrace se službami SAP Cloud Identity Services jako middleware. V této části může zřizování uživatelů a integrace jednotného přihlašování do Microsoft Entra využívat více aplikací SAP.

Ověřte, jak se jednotlivé aplikace integrují s Microsoft Entra. Pokud je vaše aplikace uvedená jako jedna z zřizovacích cílových systémů SAP Cloud Identity Services, jako je SAP S/4HANA nebo používá SAP BTP, můžete k přemístit jednotné přihlašování a zřizování z Microsoft Entra k aplikaci použít sap Cloud Identity Services. Pokud je vaše aplikace SAP ECC, můžete Microsoft Entra integrovat přímo se SAP NetWeaver pro jednotné přihlašování a do rozhraní BAPI (Business Application Programming Interface) SAP ECC pro zřizování.

V případě aplikací mimo SAP postupujte podle pokynů v tématu Integrace aplikace s Id Microsoft Entra a určete podporované integrační technologie pro jednotné přihlašování a zřizování pro každou z vašich aplikací.

Shromážděte role a oprávnění, které každá aplikace poskytuje. Některé aplikace mají jenom jednu roli. Například SLUŽBA SAP Cloud Identity Services má pouze jednu roli, uživatel, který je k dispozici pro přiřazení. SAP Cloud Identity Services může číst skupiny z ID Microsoft Entra pro použití v přiřazení aplikace. Jiné aplikace můžou mít více rolí, které se mají spravovat prostřednictvím ID Microsoft Entra. Tyto aplikační role obvykle omezují přístup, který má uživatel s danou rolí v aplikaci.

Jiné aplikace můžou také spoléhat na členství ve skupinách nebo deklarace identity pro jemně odstupňované kontroly rolí. Dají se poskytnout každé aplikaci z Microsoft Entra ID při zřizování nebo deklarací identity vystavené pomocí protokolů federačního jednotného přihlašování. Dají se také zapsat do služby Active Directory jako členství ve skupině zabezpečení.

Poznámka:

Pokud používáte aplikaci z galerie aplikací Microsoft Entra, která podporuje zřizování, může ID Microsoft Entra importovat definované role v aplikaci a automaticky aktualizovat manifest aplikace pomocí rolí aplikace automaticky po nakonfigurování zřizování.

Vyberte, které role a skupiny mají členství, které se mají řídit v MICROSOFT Entra ID. Na základě požadavků na dodržování předpisů a řízení rizik organizace často upřednostňují tyto role aplikací nebo skupiny, které poskytují privilegovaný přístup nebo přístup k citlivým informacím. I když tento kurz neobsahuje kroky pro konfiguraci přiřazení přístupu, možná budete muset identifikovat role a skupiny, které jsou relevantní, aby se zajistilo, že všichni jejich členové jsou pro aplikace zřízeni.

Definování zásad organizace s uživatelskými požadavky a dalšími omezeními pro přístup k aplikaci

V této části určíte zásady organizace, které chcete použít k určení přístupu k jednotlivým aplikacím.

Zjistěte, jestli existují požadavky nebo standardy, které musí uživatel splnit, než mu udělíte přístup k aplikaci. Organizace s požadavky na dodržování předpisů nebo plány řízení rizik mají citlivé nebo důležité obchodní aplikace. Možná jste už zdokumentovali zásady přístupu pro uživatele, kteří by měli mít přístup k těmto aplikacím před jejich integrací s Microsoft Entra ID. Pokud ne, možná budete muset konzultovat se zúčastněnými stranami, jako jsou týmy pro dodržování předpisů a řízení rizik. Musíte zajistit, aby zásady používané k automatizaci rozhodování o přístupu byly vhodné pro váš scénář.

Například za normálních okolností by měli mít ve výchozím nastavení přístup k aplikaci konkrétního oddělení jenom zaměstnanci na plný úvazek nebo zaměstnanci v konkrétním oddělení nebo nákladovém centru. Pokud používáte správu nároků Microsoft Entra v zásadách správného řízení id Microsoft Entra, můžete se rozhodnout nakonfigurovat zásady správy nároků pro uživatele z jiného oddělení, které žádá o přístup, aby měli jeden nebo více schvalovatelů, aby tito uživatelé mohli získat přístup prostřednictvím výjimky.

V některých organizacích můžou žádosti o přístup zaměstnance mít dvě fáze schválení. První fáze spočívá v žádosti o správce uživatele. Druhou fází je vyžádání jednoho z vlastníků prostředků zodpovědných za data uložená v aplikaci.

Rozhodněte, jak dlouho má mít uživatel, který byl schválen pro přístup, a kdy by měl tento přístup odejít. U mnoha aplikací si uživatel může zachovat přístup po neomezenou dobu, dokud už nebude přidružený k organizaci. V některých situacích může být přístup svázaný s konkrétními projekty nebo milníky, aby se po ukončení projektu automaticky odebral přístup. Nebo pokud aplikaci prostřednictvím zásad používá jenom několik uživatelů, můžete nakonfigurovat čtvrtletní nebo roční kontroly přístupu všech uživatelů prostřednictvím zásad, aby byl pravidelný dohled. Tyto scénáře vyžadují zásady správného řízení Microsoft Entra ID.

Pokud už vaše organizace řídí přístup pomocí modelu role organizace, naplánujte, aby tento model role organizace přenesl do Microsoft Entra ID. Můžete mít definovaný model role organizace, který přiřazuje přístup na základě vlastnosti uživatele, například jejich pozice nebo oddělení. Tyto procesy můžou zajistit, aby uživatelé ztratili přístup, když už přístup nepotřebujete, i když neexistuje předem určené datum ukončení projektu.

Pokud už máte definici role organizace, můžete migrovat definice organizačních rolí do zásad správného řízení MICROSOFT Entra ID.

Inquire if are constraints based on separation of duties. Tento kurz se zaměřuje na životní cyklus identit, který uživateli poskytuje základní přístup k aplikacím. Při plánování onboardingu aplikací však můžete identifikovat omezení na základě oddělení povinností, které se mají vynutit.

Předpokládejme například, že existuje aplikace se dvěma rolemi aplikace, Western Sales a Eastern Sales. Chcete mít jistotu, že uživatel má najednou jenom jednu roli prodejního území. Uveďte seznam všech párů rolí aplikací, které nejsou kompatibilní s vaší aplikací. Pokud má uživatel jednu roli, nesmí požádat o druhou roli. Tato omezení může vynutit nastavení nekompatibility správy nároků Microsoft Entra u přístupových balíčků.

Vyberte příslušné zásady podmíněného přístupu pro přístup k jednotlivým aplikacím. Doporučujeme analyzovat aplikace a uspořádat je do kolekcí aplikací, které mají stejné požadavky na prostředky pro stejné uživatele.

Při první integraci federované aplikace jednotného přihlašování s Id Microsoft Entra může být potřeba vytvořit novou zásadu podmíněného přístupu k expresním omezením. Možná budete muset vynutit požadavky na vícefaktorové ověřování (MFA) nebo přístup na základě umístění pro danou aplikaci a následné aplikace. V podmíněném přístupu můžete také nakonfigurovat, že uživatelé musí souhlasit s podmínkami použití.

Další informace o tom, jak definovat zásady podmíněného přístupu, najdete v tématu Plánování nasazení podmíněného přístupu.

Rozhodněte se, jak se mají zpracovávat výjimky z vašich kritérií. Aplikace může být například obvykle dostupná jenom pro určené zaměstnance, ale auditor nebo dodavatel můžou potřebovat dočasný přístup ke konkrétnímu projektu. Nebo zaměstnanec, který cestuje, může vyžadovat přístup z místa, které je normálně blokováno, protože vaše organizace nemá v této lokalitě žádný stav.

V těchto situacích, pokud máte zásady správného řízení Microsoft Entra ID, můžete se rozhodnout mít také zásady správy nároků pro schválení, které mají různé fáze, jiný časový limit nebo jiný schvalovatel. Dodavatel, který je přihlášený jako uživatel typu host ve vašem tenantovi Microsoft Entra, nemusí mít manažera. Místo toho může žádost o přístup schválit sponzor pro svoji organizaci, vlastníka prostředku nebo bezpečnostního pracovníka.

Rozhodnutí o topologii zřizování a ověřování

Teď, když jste určili aplikace, které se mají integrovat s Microsoft Entra pro zřizování uživatelů a jednotné přihlašování, rozhodněte se, jak se identitám uživatelů a jejich atributům poskytují těmto aplikacím na základě dat pocházejících z autoritativního systému zdrojů záznamů.

Vyberte autoritativní zdroje pro každou identitu a jejich atributy. V tomto kurzu se předpokládá, že SuccessFactors je autoritativní systém zdroje záznamů pro uživatele, kteří potřebují přístup k aplikacím SAP. Konfigurace zřizování uživatelů na základě lidských zdrojů v cloudu od SuccessFactors do Microsoft Entra ID vyžaduje plánování, které pokrývá různé aspekty. Mezi tyto faktory patří určení odpovídajícího ID a definování mapování atributů, transformace atributů a filtrů oborů.

Komplexní pokyny k těmto tématům najdete v plánu nasazení lidských zdrojů v cloudu. Informace o podporovaných entitách, zpracování podrobností a o tom, jak přizpůsobit integraci pro různé scénáře personálního oddělení, najdete v referenčních informacích k integraci SAP SuccessFactors. Můžete mít také další autoritativní zdroje pro jiné identity a některé identity, jako jsou účty break-glass nebo jiní správci IT, které mají Microsoft Entra ID jako jejich autoritativní zdroj.

Rozhodněte se, jestli uživatelé existují nebo je potřeba je zřídit ve službě Windows Server AD kromě ID Microsoft Entra. Ve Windows Serveru AD už možná máte existující uživatele, kteří odpovídají vašim pracovníkům ve vašem autoritativním zdroji personálního oddělení. Nebo jste možná nakonfigurovali SAP ECC nebo jiné aplikace tak, aby se spoléhaly na Windows Server prostřednictvím protokolu LDAP (Lightweight Directory Access Protocol) nebo Kerberos. V těchto situacích zřídíte uživatele ve službě Windows Server AD. Tito uživatelé se pak synchronizují s Microsoft Entra ID.

Navrhujte topologii nasazení agenta zřizování Microsoft Entra Connect. Pokud používáte SuccessFactors a máte Windows Server AD, budete muset nainstalovat agenta zřizování pro zřízení uživatelů do těchto domén. Topologie nasazení agenta zřizování Microsoft Entra Connect závisí na počtu tenantů cloudových aplikací hr a podřízených domén služby Active Directory, které plánujete integrovat. Pokud máte více domén služby Active Directory, závisí to na tom, jestli jsou domény služby Active Directory souvislé nebo nesouvislé. Další informace naleznete v tématu Návrh topologie nasazení agenta zřizování Microsoft Entra Connect.

Zjistěte, jestli budete používat více kontejnerů ve službě Windows Server AD. Pokud používáte SuccessFactors a máte Windows Server AD, budete muset v každé doméně určit, jestli jsou uživatelé představující pracovní procesy uspořádaní do hierarchie kontejnerů. Některé organizace můžou vytvořit všechny uživatele představující zaměstnance v jedné organizaci

organizationalUnit. Jiné organizace můžou mít více. Další informace najdete v tématu konfigurace přiřazení kontejneru organizační jednotky služby Active Directory.Rozhodněte se, jestli chcete použít Microsoft Entra ID ke zřízení pro SAP Cloud Identity Services nebo použít SAP Cloud Identity Services ke čtení z Microsoft Entra ID. Další informace o možnostech zřizování Microsoft Entra najdete v tématu Automatizace zřizování a rušení zřizování uživatelů ve službách SAP Cloud Identity Services pomocí Microsoft Entra ID. SAP Cloud Identity Services má také vlastní samostatný konektor pro čtení uživatelů a skupin z Microsoft Entra ID. Další informace najdete v tématu SAP Cloud Identity Services – Zřizování identit – Microsoft Entra ID jako zdrojový systém.

Rozhodněte se, jestli potřebujete zřídit uživatele do SAP ECC. Uživatele z Microsoft Entra ID můžete zřídit do SAP ECC (dříve SAP R/3) NetWeaver 7.0 nebo novější. Pokud používáte jiné verze SAP R/3, můžete dál používat příručky uvedené v konektorech pro Stažení Microsoft Identity Manageru 2016 jako referenci k vytvoření vlastní šablony pro zřizování.

Před konfigurací ID Microsoft Entra se ujistěte, že jsou splněné požadavky organizace.

Než začnete s procesem zřizování přístupu k důležitým podnikovým aplikacím z Microsoft Entra ID, ujistěte se, že je vaše prostředí Microsoft Entra správně nakonfigurované.

Ujistěte se, že vaše prostředí Microsoft Entra ID a Microsoft Online Services jsou připravené propožadavkyna dodržování předpisů pro aplikace. Dodržování předpisů je sdílená odpovědnost mezi Microsoftem, poskytovateli cloudových služeb a organizacemi.

Ujistěte se, že je váš tenant Microsoft Entra ID správně licencovaný. Pokud chcete k automatizaci zřizování použít ID Microsoft Entra, musí mít váš tenant minimálně tolik licencí pro Microsoft Entra ID P1, protože existují pracovní procesy, které pocházejí ze zdrojové aplikace personálního oddělení nebo členů (neguestových) uživatelů, kteří jsou zřízeni.

Kromě toho použití pracovních postupů životního cyklu a dalších funkcí zásad správného řízení microsoft Entra ID, jako je například správa automatických zásad řízení nároků Microsoft Entra v procesu zřizování, vyžaduje licence zásad správného řízení Microsoft Entra ID pro vaše pracovníky. Tyto licence jsou buď zásady správného řízení Microsoft Entra ID, nebo microsoft Entra ID governance step up for Microsoft Entra ID P2.

Zkontrolujte, že ID Microsoft Entra už odesílá protokol auditu a volitelně i další protokoly do služby Azure Monitor. Azure Monitor je volitelný, ale užitečný pro řízení přístupu k aplikacím, protože Microsoft Entra ukládá události auditu pouze po dobu až 30 dnů v protokolu auditu. Data auditu můžete uchovávat déle, než je tato výchozí doba uchovávání. Další informace naleznete v tématu Jak dlouho microsoft Entra ID ukládá data generování sestav?.

Můžete také použít sešity Azure Monitoru a vlastní dotazy a sestavy o historických datech auditu. Konfiguraci Microsoft Entra můžete zkontrolovat tak, že v Centru pro správu Microsoft Entra v Centru pro správu Microsoft Entra zjistíte, jestli používá Azure Monitor. Pokud tato integrace není nakonfigurovaná a máte předplatné Azure a jste alespoň správcem zabezpečení, můžete nakonfigurovat ID Microsoft Entra tak, aby používalo Azure Monitor.

Ujistěte se, že ve vašem tenantovi Microsoft Entra jsou jenom autorizovaní uživatelé ve vysoce privilegovaných rolích pro správu. Správci, kteří jsou alespoň správcem zásad správného řízení identit, správcem uživatelů, správcem aplikací, správcem cloudových aplikací nebo správcem privilegovaných rolí, můžou provádět změny uživatelů a jejich přiřazení rolí aplikace. Pokud jste v nedávné době nezkontrolovali členství v těchto rolích, potřebujete uživatele, který je alespoň správcem privilegovaných rolí, aby se zajistilo, že se spustila kontrola přístupu těchto rolí adresáře.

Měli byste také zkontrolovat uživatele v rolích Azure v předplatných, která obsahují Azure Monitor, Logic Apps a další prostředky potřebné pro provoz vaší konfigurace Microsoft Entra.

Zkontrolujte, jestli má váš tenant odpovídající izolaci. Pokud vaše organizace používá místní službu Active Directory a tyto domény Služby Active Directory jsou připojené k Microsoft Entra ID, musíte zajistit, aby byly vysoce privilegované operace správy pro služby hostované v cloudu izolované od místních účtů. Ujistěte se, že jste nakonfigurovali ochranu cloudového prostředí Microsoftu 365 před místním ohrožením.

Vyhodnoťte své prostředí podle osvědčených postupů zabezpečení. Pokud chcete vyhodnotit, jak zabezpečit tenanta Microsoft Entra ID, projděte si osvědčené postupy pro všechny architektury izolace.

Zdokumentujte dobu života tokenu a nastavení relace aplikace. Na konci tohoto kurzu integrujete aplikace SAP ECC nebo SAP Cloud Identity Services s Microsoft Entra pro jednotné přihlašování. Jak dlouho může uživatel, který byl odepřen, nadále používat federovanou aplikaci, závisí na době života vlastní relace aplikace a na době života přístupového tokenu. Životnost relace aplikace závisí na samotné aplikaci. Další informace o řízení životnosti přístupových tokenů najdete v tématu Konfigurovatelné životnosti tokenů.

Ověřte, že služba SAP Cloud Identity Services má potřebná mapování schémat pro vaše aplikace.

Každá aplikace SAP vaší organizace může mít vlastní požadavky, které mají uživatelé těchto aplikací při zřizování do aplikace určité atributy.

Pokud ke zřizování pro SAP S/4HANA nebo jiné aplikace SAP používáte SLUŽBY SAP Cloud Identity Services, ujistěte se, že služba SAP Cloud Identity Services má mapování pro odesílání těchto atributů z Microsoft Entra ID prostřednictvím SLUŽBY SAP Cloud Identity Services do těchto aplikací. Pokud nepoužíváte SAP Cloud Identity Services, přejděte k další části.

- Ujistěte se, že váš cloudový adresář SAP má uživatelské schéma vyžadované vašimi cloudovými aplikacemi SAP. Ve službě SAP Cloud Identity Services každý cílový systém, který je nakonfigurovaný, přidává transformace z datového modelu zdroje pro identity poskytované službě SAP Cloud Identity Services podle požadavků cíle. Tyto transformace v SAP Cloud Identity Services možná budete muset změnit tak, aby odpovídaly způsobu modelování identity, zejména pokud máte nakonfigurovaných více cílových systémů. Potom zaznamenejte požadované schéma, které Microsoft Entra poskytuje cloudovým aplikacím SAP prostřednictvím SAP Cloud Identity Services.

Definování vztahu mezi záznamy pracovních procesů ve vašem systému zdrojů záznamů a uživateli v Microsoft Entra

Každý atribut vyžadovaný vašimi aplikacemi musí pocházet z nějakého zdroje ve vaší organizaci. Některé atributy můžou mít hodnoty, které jsou konstanty nebo transformované z jiných atributů. Jiné hodnoty můžou být přiřazeny online službou Microsoftu, například e-mailovou adresou uživatele. Jiné atributy, jako je jméno uživatele, oddělení nebo jiné vlastnosti organizace, obvykle pocházejí ze systému personálního oddělení záznamu, který je autoritativní. Pokud chcete zajistit, aby se správné záznamy personálního oddělení mapovaly na uživatele v Microsoft Entra ID, spolupracujte se svými personálními a IT týmy, abyste zajistili konzistenci dat a plánovali všechny úlohy čištění dat.

Určete, jak mapovat změny v systému zdroje záznamů pro připojení a opuštění událostí. Pokud chcete automatizovat procesy pro připojení a opuštění pracovního procesu, budete muset korelovat informace o stavu pracovního procesu s atributy v Microsoft Entra. Další informace najdete v tématu Určení stavu uživatelského účtu.

Ujistěte se, že váš zdroj personálního oddělení má schéma pracovního procesu, které může poskytnout požadované schéma pro tyto aplikace SAP. Ujistěte se, že každý požadovaný atribut cloudové nebo místní aplikace SAP, který nepochází z Microsoft Entra nebo jiné online služby Microsoftu, je možné sledovat na vlastnost dostupnou z vašeho zdroje, například SuccessFactors. Pokud váš zdroj nemá požadované schéma nebo atributy nejsou vyplněné na jedné nebo více identitách, kterým bude udělen přístup k aplikacím nebo nejsou k dispozici pro čtení Microsoft Entra, musíte tyto požadavky schématu vyřešit před povolením zřizování.

Zaznamenejte schéma používané pro korelaci mezi ID Microsoft Entra a vašimi systémy záznamu. Můžete mít existující uživatele ve Windows Serveru AD nebo Microsoft Entra ID, které odpovídají pracovníkům v SAP SuccessFactors. Pokud tito uživatelé nevytvořili ID Microsoft Entra, ale jiným procesem, podívejte se na odkaz na atribut SAP SuccessFactors a schéma uživatele Systému Windows Server nebo Microsoft Entra a vyberte, které atributy v objektech uživatele obsahují jedinečný identifikátor pracovního procesu v SAP SuccessFactors.

Tento atribut musí být k dispozici s jedinečnou hodnotou pro každého uživatele, který odpovídá pracovnímu procesu, aby příchozí zřizování Microsoft Entra mohl určit, kteří uživatelé již existují pro pracovní procesy, a vyhnout se vytváření duplicitních uživatelů. Výchozí odpovídající atribut je založený na ID zaměstnance. Před importem pracovních procesů ze zdroje lidských zdrojů budete muset zajistit, aby hodnota tohoto atributu, jako je ID zaměstnance, byla vyplněna v Microsoft Entra ID (pouze pro uživatele cloudu) a Windows Server AD (pro hybridní uživatele) před zahájením úplné synchronizace a jeho hodnoty jedinečně identifikuje každého uživatele. Další informace najdete v tématu určení odpovídajících atributů a vygenerování jedinečné hodnoty atributu.

Vyberte filtry oborů a přeskočte záznamy personálního oddělení, které už nejsou relevantní. Systémy personálního oddělení mají několik let dat o zaměstnání, včetně pracovníků, kteří nebyli zaměstnanci už roky. Na druhou stranu může váš IT tým zajímat jenom seznam aktuálně aktivních zaměstnanců, nových zaměstnanců a záznamů o ukončení, které projdou po ukončení provozu. Pokud chcete vyfiltrovat záznamy lidských zdrojů, které už nejsou relevantní z hlediska vašeho IT týmu, spolupracujte s týmem personálního oddělení a přidejte do záznamu personálního oddělení příznaky, které je možné použít ve filtrech oborů zřizování Microsoft Entra. Další informace najdete v tématu Definování filtrů oborů.

Naplánujte zpracování speciálních znaků, které mohou tvořit uživatelské jméno nového uživatele. Běžně se používá křestní jméno a příjmení pracovníka nebo příjmení nebo rodinné jméno k vytvoření jedinečného

userPrincipalNamejména uživatele. Ve Windows Serveru AD a Microsoft Entra IDuserPrincipalNamenepovoluje zvýrazňující znaky a jsou povolenyA - Z, a - z, 0 - 9, ' . - _ ! # ^ ~pouze následující znaky . Pomocí funkce NormalizeDiacritics zpracovat zvýrazňující znaky a vytvořit vhodnéuserPrincipalName.Naplánujte zpracování dlouhých řetězců pocházejících z vašeho zdroje lidských zdrojů. Zkontrolujte, jestli data personálního oddělení obsahují dlouhé řetězcové hodnoty přidružené k polím HR, která použijete k naplnění atributů Microsoft Entra ID a Windows Server AD. Každý atribut MICROSOFT Entra ID má maximální délku řetězce. Pokud hodnota v poli HR namapovaná na atribut Microsoft Entra ID obsahuje více znaků, aktualizace atributu může selhat. Jednou z možností je zkontrolovat mapování atributů a zkontrolovat, jestli je možné zkrátit nebo aktualizovat dlouhé řetězcové hodnoty v systému HR. Pokud to není možnost, můžete použít funkce, jako je Mid , ke zkrácení dlouhých řetězců nebo můžete použít funkce, jako je Switch , a mapovat dlouhé hodnoty na kratší hodnoty nebo zkratky.

Vyřešte potenciálně prázdné hodnoty povinných atributů. Je povinné naplnit určité atributy, jako

firstNameje ,lastName,CNneboUPNpři vytváření účtu v Microsoft Entra ID nebo Windows Server AD. Pokud některá z odpovídajících polí personálního oddělení namapovaná na tyto atributy má hodnotu null, operace vytvoření uživatele selže. Pokud například namapujete atribut ADCNna zobrazovaný název a "zobrazovaný název" není nastavený pro všechny uživatele, dojde k chybě. Jednou z možností je zkontrolovat taková povinná mapování atributů a zajistit, aby odpovídající pole byla vyplněna v personálním oddělení. Můžete také zvážit možnost kontroly hodnot null v mapování výrazu. Pokud je například zobrazované jméno prázdné, zřetězení jména a příjmení nebo příjmení nebo rodinného jména, aby se vytvořilo zobrazované jméno.

Ověřte, že jsou nezbytné BAPI pro SAP ECC připravené k použití microsoft Entra.

Agent zřizování Microsoft Entra a obecný konektor webových služeb poskytuje připojení k místním koncovým bodům SOAP, včetně rozhraní SAP BAPI.

Pokud nepoužíváte SAP ECC a zřizujete jenom cloudové služby SAP, přejděte k další části.

Ověřte, že jsou publikovaná rozhraní BAPI potřebná pro zřizování. Zveřejnění potřebných rozhraní API v SAP ECC NetWeaver 7.51 pro vytváření, aktualizaci a odstraňování uživatelů Konektory pro soubor Microsoft Identity Manageru 2016 s názvem

Deploying SAP NetWeaver AS ABAP 7.pdfvás provedou tím, jak můžete zpřístupnit potřebná rozhraní API.Zaznamenejte schéma dostupné pro stávající uživatele SAP. Možná máte existující uživatele v SAP ECC, kteří odpovídají pracovníkům ve vašem autoritativním systému zdroje záznamů. Pokud ale tito uživatelé nevytvořili ID Microsoft Entra, musíte mít vyplněné pole pro uživatele, které se dají použít jako jedinečný identifikátor pracovního procesu. Toto pole musí být přítomno s jedinečnou hodnotou každého uživatele, který odpovídá pracovnímu procesu. Potom může zřizování Microsoft Entra určit, kteří uživatelé už existují pro pracovníky, a vyhnout se vytváření duplicitních uživatelů.

Můžete například používat rozhraní SAP BAPI

BAPI_USER_GETLISTaBAPI_USER_GETDETAIL. Jedno z polí vrácených pomocíBAPI_USER_GETDETAILby mělo být zvoleno jako jedinečný identifikátor pro korelaci se zdrojem. Pokud nemáte pole odpovídající jedinečnému identifikátoru ze zdroje, budete možná muset použít jiný jedinečný identifikátor. Pokud jsou například jeho hodnoty jedinečné pro každého uživatele SAP, a také pro uživatele Microsoft Entra ID, budete muset použít poleaddress.e_mailSAP.Zaznamenejte požadované schéma pro Microsoft Entra, které se má poskytnout sap BAPIs. Můžete například použít SAP BAPI

BAPI_USER_CREATE1, který k vytvoření uživatele vyžadujeADDRESS,COMPANY,DEFAULTS,,LOGONDATA,PASSWORD,,SELF_REGISTERaUSERNAMEpole. Když nakonfigurujete mapování ze schématu uživatele Microsoft Entra ID na požadavky SAP ECC, namapujte atributy uživatele Microsoft ID nebo konstanty na každé z těchto polí.

Zdokumentujte tok a transformace komplexního atributu

Identifikovali jste požadavky na schéma aplikací a dostupná pole pracovních procesů z vašeho systému zdrojů záznamů. Teď zdokumentujte cesty, jak tato pole procházejí přes Microsoft Entra a volitelně i Windows Server AD a SAP Cloud Identity Services, do aplikací.

V některých případech atributy vyžadované aplikacemi neodpovídají přímo datovým hodnotám dostupným ze zdroje. Potom je nutné transformovat hodnoty před tím, než je možné tyto hodnoty zadat do cílové aplikace.

Existuje několik fází zpracování, ve kterých je možné použít transformaci.

| Fáze | Důležité informace | Odkazy na další informace |

|---|---|---|

| V systému samotného záznamu | Správa životního cyklu identit Microsoft Entra nemusí být jediným řešením čtení ze systému zdroje záznamů. Provedení normalizace dat před zveřejněním dat společnosti Microsoft Entra může také těžit z jiných řešení, která potřebují podobná data. | Podívejte se na systém dokumentace k záznamům. |

| V toku příchozího zřizování ze systému záznamu do Microsoft Entra nebo Windows Server AD | Vlastní hodnotu můžete napsat do atributu uživatele služby Windows Server AD nebo atribut uživatele Microsoft Entra ID na základě jednoho nebo více atributů SuccessFactors. | Výraz s funkcemi pro přizpůsobení |

| Při synchronizaci ze služby Windows Server AD do Microsoft Entra ID | Pokud už máte uživatele ve Službě Windows Server AD, můžete transformovat atributy těchto uživatelů při jejich přenesení do Microsoft Entra ID. | Přizpůsobení synchronizačního pravidla v Microsoft Entra Connect a použití tvůrce výrazů s Microsoft Entra Cloud Sync |

| V toku odchozího zřizování z Microsoft Entra ID do SAP Cloud Identity Services, SAP ECC nebo jiných aplikací mimo SAP | Při konfiguraci zřizování pro aplikaci je jedním z typů mapování atributů, které můžete určit, je výraz mapování jednoho nebo více atributů v Microsoft Entra ID na atribut v cíli. | Výraz s funkcemi pro přizpůsobení |

| Příchozí federované jednotné přihlašování | Platforma Microsoft Identity Platform ve výchozím nastavení vydává token SAML pro aplikaci, která obsahuje deklaraci identity s hodnotou uživatelského jména uživatele (označované také jako hlavní název uživatele), který může uživatele jednoznačně identifikovat. Token SAML obsahuje také další deklarace identity, které zahrnují e-mailovou adresu uživatele nebo zobrazované jméno a můžete použít funkce transformace deklarací identity. | Přizpůsobení deklarací identity tokenů SAML a deklarací identity webového tokenu JSON zákazníka |

| Ve službě SAP Cloud Identity Services | Ve službě SAP Cloud Identity Services každý cílový systém, který je nakonfigurovaný, přidává transformace z datového modelu zdroje pro identity poskytované službě SAP Cloud Identity Services podle požadavků cíle. Tyto transformace v SAP Cloud Identity Services možná budete muset změnit tak, aby odpovídaly způsobu modelování identity, zejména pokud máte nakonfigurovaných více cílových systémů. Tento přístup může být vhodný, pokud je požadavek na atribut specifický pro jednu nebo více aplikací SAP připojených ke službám SAP Cloud Identity Services. | SAP Cloud Identity Services – Správa transformace |

Příprava k vydání nových přihlašovacích údajů pro ověřování

Pokud používáte Windows Server AD, naplánujte vydání přihlašovacích údajů windows Serveru AD pro pracovníky, kteří potřebují přístup k aplikacím a nemají uživatelské účty Windows Server AD dříve. V některých organizacích se uživatelé v minulosti zřídili přímo do úložišť aplikací. Pracovníci obdrželi uživatelské účty Windows Server AD pouze v případě, že vyžadují poštovní schránku Microsoft Exchange nebo přístup k aplikacím integrovaným v systému Windows Server AD.

Pokud v tomto scénáři konfigurujete příchozí zřizování pro Windows Server AD, Microsoft Entra vytvoří uživatele ve službě Windows Server AD, a to jak pro stávající pracovníky, kteří předtím neměli uživatelské účty Windows Server AD, tak pro nové pracovní procesy. Pokud se uživatelé přihlašují k doméně Windows, doporučujeme, aby se uživatelé zaregistrovali do Windows Hello pro firmy pro silnější ověřování než jen heslo.

Pokud nepoužíváte Windows Server AD, naplánujte vydání přihlašovacích údajů Microsoft Entra ID pro pracovníky, kteří potřebují přístup k aplikaci a nemají uživatelské účty Microsoft Entra ID dříve. Pokud konfigurujete příchozí zřizování pro ID Microsoft Entra, nebudete do windows Serveru AD, Microsoft Entra vytvoří uživatele v Microsoft Entra, a to jak pro stávající pracovníky, kteří předtím neměli uživatelské účty Microsoft Entra ID, tak pro všechny nové pracovníky.

Pokud uživatelé potřebují hesla, můžete uživateli zavést funkci samoobslužného resetování hesla Microsoft Entra ID (SSPR), aby si resetovali heslo. Atribut Mobilní číslo můžete zřídit z cloudové aplikace HR. Jakmile je atribut Číslo mobilního zařízení v Microsoft Entra ID, můžete pro účet uživatele povolit SSPR. Potom může nový uživatel k ověření použít zaregistrované a ověřené mobilní číslo. Podrobnosti o tom, jak předem naplnit kontaktní údaje pro ověřování, najdete v dokumentaci K samoobslužnému resetování hesla.

Pokud budou uživatelé používat silnější ověřování, povolte zásady dočasného přístupu, abyste mohli vygenerovat dočasné přístupové passy pro nové uživatele.

Ověřte, že jsou uživatelé připravení pro Microsoft Entra MFA. Doporučujeme vyžadovat Microsoft Entra MFA pro důležité obchodní aplikace integrované prostřednictvím federace. Pro tyto aplikace by zásada měla vyžadovat, aby uživatel splnil požadavek vícefaktorového ověřování před id Microsoft Entra, které mu umožňuje přihlásit se k aplikaci. Některé organizace můžou také blokovat přístup podle umístění nebo vyžadovat, aby uživatel přistupoval z registrovaného zařízení.

Pokud ještě neexistují žádné vhodné zásady, které zahrnují nezbytné podmínky pro ověřování, umístění, zařízení a podmínky použití, přidejte do nasazení podmíněného přístupu zásadu.

Připravte se na vydání dočasného přístupového passu pro nové pracovní procesy. Pokud máte zásady správného řízení MICROSOFT Entra ID a konfigurujete příchozí zřizování pro ID Microsoft Entra, naplánujte konfiguraci pracovních postupů životního cyklu pro vydání dočasného přístupového passu pro nové pracovní procesy.

Plánování pilotního nasazení

Integrace obchodních procesů personálního oddělení a pracovních postupů identit ze zdrojů lidských zdrojů do cílových systémů vyžaduje značné množství ověření dat, transformace dat, čištění dat a kompletní testování před nasazením řešení do produkčního prostředí.

Před škálováním na všechny uživatele v produkčním prostředí spusťte počáteční konfiguraci v pilotním prostředí .

Nasazení integrací Microsoft Entra

V této části:

Přineste uživatele do Microsoft Entra ID z autoritativního zdrojového systému.

Zřiďte tyto uživatele pro SAP Cloud Identity Services nebo SAP ECC, aby se mohli přihlásit k aplikacím nebo aplikacím SAP BTP.

Aktualizace schématu uživatele windows Serveru AD

Pokud zřizujete uživatele do Windows Serveru AD a Microsoft Entra ID, ujistěte se, že vaše prostředí Windows Server AD a přidružené agenty Microsoft Entra jsou připravené k přenosu uživatelů do a ze služby Windows Server AD s potřebným schématem pro vaše aplikace SAP.

Pokud windows Server AD nepoužíváte, přejděte k další části.

V případě potřeby rozšiřte schéma služby AD systému Windows Server. Pro každý atribut uživatele vyžadovaný aplikací Microsoft Entra a vašimi aplikacemi, které ještě nejsou součástí schématu uživatele služby Windows Server AD, musíte vybrat předdefinovaný atribut rozšíření uživatele služby Windows Server AD. Nebo musíte rozšířit schéma ad windows serveru tak, aby měl místo pro službu Windows Server AD pro uložení daného atributu. Tento požadavek také zahrnuje atributy používané pro automatizaci, například datum připojení pracovníka a datum opuštění.

Některé organizace můžou například používat atributy

extensionAttribute1aextensionAttribute2uchovávat tyto vlastnosti. Pokud se rozhodnete použít předdefinované atributy rozšíření, ujistěte se, že tyto atributy ještě nepoužívá žádné jiné aplikace založené na protokolu LDAP služby Windows Server AD nebo aplikace integrované s Microsoft Entra ID. Jiné organizace vytvářejí nové atributy Služby AD systému Windows Server s názvy specifickými pro jejich požadavky, napříkladcontosoWorkerId.Ověřte, že všichni stávající uživatelé služby Windows Server AD mají nezbytné atributy pro korelaci se zdrojem lidských zdrojů. Možná máte existující uživatele ve službě Windows Server AD, kteří odpovídají pracovníkům. Tito uživatelé musí mít atribut, jehož hodnota je jedinečná a odpovídá vlastnosti v autoritativním systému zdroje záznamů pro tyto pracovní procesy.

Některé organizace například používají atribut, například

employeeIdve službě Windows Server AD. Pokud existují uživatelé, kteří tento atribut nemají, nemusí být při následné integraci považováni za vhodné. Potom automatizované zřizování vede k duplicitním uživatelům vytvořeným ve službě Windows Server AD. Když uživatel odejde, původní uživatelé se neaktualizují ani neodeberou. Můžete použít:- Kanál PowerShellu na počítači připojeném k doméně pomocí příkazu

Get-ADUserpro získání všech uživatelů v kontejneru služby Active Directory. - Příkaz

where-objectk filtrování uživatelům, kteří mají chybějící atribut s filtrem, jako{$_.employeeId -eq $null}je . - Příkaz

export-csvk exportu výsledných uživatelů do souboru CSV.

Ujistěte se, že žádný uživatel neodpovídá pracovníkům, kteří tento atribut chybí. Pokud existují, musíte tyto uživatele ve službě Windows Server AD upravit, abyste před pokračováním přidali chybějící atribut.

- Kanál PowerShellu na počítači připojeném k doméně pomocí příkazu

Rozšiřte schéma ID Microsoft Entra a nakonfigurujte mapování ze schématu služby Windows Server AD na schéma uživatele Microsoft Entra ID. Pokud používáte Microsoft Entra Connect Sync, proveďte kroky v Microsoft Entra Connect Sync: Rozšíření adresáře pro rozšíření schématu uživatele Microsoft Entra ID s atributy. Nakonfigurujte mapování služby Microsoft Entra Connect Sync pro atributy služby Windows Server AD na tyto atributy.

Pokud používáte Microsoft Entra Cloud Sync, proveďte kroky v rozšíření adresáře Microsoft Entra Cloud Sync a mapování vlastních atributů, abyste rozšířili schéma uživatele Microsoft Entra ID o všechny další nezbytné atributy. Nakonfigurujte mapování Microsoft Entra Cloud Sync pro atributy služby Windows Server AD na tyto atributy. Ujistěte se, že synchronizujete atributy vyžadované pracovními postupy životního cyklu.

Počkejte na dokončení synchronizace ze služby Windows Server AD do Microsoft Entra ID. Pokud jste provedli změny mapování pro zřizování dalších atributů ze služby Windows Server AD, počkejte, až tyto změny pro uživatele provede jejich cestu ze služby Windows Server AD do Microsoft Entra ID, aby reprezentace Microsoft Entra ID uživatelů má úplnou sadu atributů ze služby Windows Server AD.

Pokud používáte Microsoft Entra Cloud Sync, můžete monitorovat

steadyStateLastAchievedTimevlastnost stavu synchronizace načtením úlohy synchronizace instančního objektu, který představuje Microsoft Entra Cloud Sync. Pokud nemáte ID instančního objektu, přečtěte si téma Zobrazení schématu synchronizace.Vytvořte všechny potřebné kontejnery ve službě Windows Server AD. Pokud budete zřizovat uživatele do organizačních jednotek v doméně, před povolením agenta zřizování se ujistěte, že tyto

organizationalUnitkontejnery existují.

Aktualizace schématu uživatele Microsoft Entra ID

Pokud používáte Windows Server AD, rozšířili jste uživatelské schéma Microsoft Entra ID jako součást konfigurace mapování z Windows Serveru AD. Pokud je tento krok hotový, přejděte k další části.

Pokud windows Server AD nepoužíváte, postupujte podle kroků v této části a rozšiřte schéma uživatele Microsoft Entra ID.

Vytvořte aplikaci pro uložení rozšíření schématu Microsoft Entra. U tenantů, kteří nejsou synchronizovaní ze služby Windows Server AD, musí být rozšíření schémat součástí nové aplikace. Pokud jste to ještě neudělali, vytvořte aplikaci, která bude představovat rozšíření schématu. Tato aplikace nebude mít přiřazené žádné uživatele.

Identifikujte atribut pro korelaci se systémem záznamu. Možná máte existující uživatele v Microsoft Entra ID, které odpovídají pracovníkům. Tito uživatelé pak musí mít atribut, jehož hodnota je jedinečná a odpovídá vlastnosti v autoritativním systému zdroje záznamů pro tyto pracovní procesy.

Některé organizace například rozšiřují schéma uživatele Microsoft Entra ID tak, aby pro tento účel měly nový atribut. Pokud jste pro tento účel ještě nevytvořili atribut, zahrňte ho jako atribut v dalším kroku.

Rozšiřte schéma uživatele Microsoft Entra ID pro nové atributy. Vytvořte rozšíření schématu adresáře pro každý atribut vyžadovaný aplikacemi SAP, které ještě nejsou součástí schématu uživatele Microsoft Entra ID. Tyto atributy poskytují způsob, jak microsoft Entra ukládat další data o uživatelích. Schéma můžete rozšířit vytvořením atributu rozšíření.

Ujistěte se, že uživatelé v MICROSOFT Entra ID mohou korelovat se záznamy pracovních procesů ve zdroji lidských zdrojů.

Možná máte existující uživatele v Microsoft Entra ID, které odpovídají pracovníkům. Tito uživatelé pak musí mít atribut, jehož hodnota je jedinečná a odpovídá vlastnosti v autoritativním systému zdroje záznamů pro tyto pracovní procesy.

Některé organizace mohou například rozšířit schéma uživatele Microsoft Entra ID tak, aby pro tento účel měly nový atribut. Pokud existují uživatelé, kteří tento atribut nemají, nemusí být při následné integraci považováni za vhodné. Potom automatizované zřizování vede k vytvoření duplicitních uživatelů ve službě Windows Server AD. Když uživatel odejde, původní uživatelé se neaktualizují ani neodeberou.

Načtěte uživatele z Microsoft Entra ID. Ujistěte se, že každý uživatel již v Microsoft Entra ID, který představuje pracovní proces, má atribut, aby mohl být korelován. Obvykle několik uživatelů v Microsoft Entra ID neodpovídá pracovníkům ve vašem autoritativním systému zdroje záznamů. Mezi tyto uživatele patří účet pro nouzový přístup pro správu, účty pro dodavatele IT a obchodní hosty. Zbývající uživatelé už musí mít atribut s jedinečnou hodnotou, která se má použít pro korelaci.

Pokud někteří uživatelé nemají korelaci, můžou se zmeškat kvůli aktualizacím a zrušení zřízení. Microsoft Entra může dokonce vytvářet duplicitní uživatele. Pokud je například požadavek, aby všichni členové (kromě účtu se zalomeným sklem) měli

employeeidatribut, mohli byste tyto uživatele identifikovat pomocí kanálu příkazu PowerShellu podobnému následujícímu skriptu:$u = get-mguser -all -property id,displayname,userprincipalname,usertype,employeeid | Where-Object {$_.UserType -ne 'Guest' -and $_.EmployeeId -eq $null}

Nastavení požadavků pro funkce zásad správného řízení identit

Pokud jste identifikovali potřebu funkce zásad správného řízení microsoft Entra ID, jako je například správa nároků Microsoft Entra nebo pracovní postupy životního cyklu Microsoft Entra, nasaďte tyto funkce před přenesením pracovních procesů jako uživatelů do Microsoft Entra ID.

V případě potřeby nahrajte dokument podmínek použití. Pokud potřebujete, aby uživatelé před přístupem k aplikaci přijali podmínky použití, vytvořte a nahrajte dokument s podmínkami použití, aby ho mohli zahrnout do zásad podmíněného přístupu.

V případě potřeby vytvořte katalog. Ve výchozím nastavení se při první interakci správce se správou nároků Microsoft Entra vytvoří automaticky výchozí katalog. Přístupové balíčky pro řízené aplikace by ale měly být v určeném katalogu. Pokud chcete vytvořit katalog v Centru pro správu Microsoft Entra, postupujte podle pokynů v části Vytvoření katalogu.

Pokud chcete vytvořit katalog pomocí PowerShellu, postupujte podle pokynů v částech Ověření v ID Microsoft Entra a vytvořte katalog.

Vytvořte pracovní postup joineru. Pokud konfigurujete příchozí zřizování pro ID Microsoft Entra, nakonfigurujte pracovní postup spojování pracovních postupů životního cyklu s úkolem, aby vydal dočasný přístup pro nové pracovní procesy.

Vytvořte pracovní postup leaver, který blokuje přihlášení. V pracovních postupech životního cyklu Microsoft Entra nakonfigurujte pracovní postup leaveru s úlohou, která uživatelům brání v přihlášení. Tento pracovní postup může běžet na vyžádání. Pokud jste nekonfigurovali příchozí zřizování ze zdrojů záznamu, aby se pracovníci nemohli přihlásit po plánovaném datu dovolené, nakonfigurujte pracovní postup odcházející osoby tak, aby běžel na naplánovaných datech dovolené těchto pracovníků.

Vytvořte pracovní postup leaver pro odstranění uživatelských účtů. Volitelně můžete nakonfigurovat pracovní postup odcházeče s úkolem pro odstranění uživatele. Naplánujte spuštění tohoto pracovního postupu po určitou dobu, například 30 nebo 90 dnů po plánovaném datu opuštění pracovního procesu.

Připojení uživatelů ve službě Microsoft Entra ID k záznamům pracovních procesů ze zdroje lidských zdrojů

Tato část ukazuje, jak integrovat ID Microsoft Entra s SAP SuccessFactors jako zdrojový systém záznamu hr.

Nakonfigurujte systém záznamu pomocí účtu služby a udělte příslušná oprávnění pro ID Microsoft Entra. Pokud používáte SAP SuccessFactors, postupujte podle kroků v části Konfigurace successFactors pro integraci.

Nakonfigurujte příchozí mapování z vašeho systému záznamů na Windows Server AD nebo Microsoft Entra ID. Pokud používáte SAP SuccessFactors a zřizujete uživatele do služby Windows Server AD a Microsoft Entra ID, postupujte podle pokynů v části Konfigurace zřizování uživatelů z SuccessFactors do Active Directory.

Pokud používáte SAP SuccessFactors a nezřizujete ho ve službě Windows Server AD, postupujte podle kroků v části Konfigurace zřizování uživatelů z SuccessFactors na Microsoft Entra ID.

Při konfiguraci mapování se ujistěte, že jste nakonfigurovali mapování s objekty Match pomocí tohoto atributu pro atribut Ad systému Windows Server nebo atribut uživatele Microsoft Entra ID, který se používá pro korelaci. Nakonfigurujte také mapování atributů požadovaných pro připojení pracovního procesu a data opuštění a všechny atributy vyžadované cílovými aplikacemi, které pocházejí ze zdroje lidských zdrojů.

Proveďte počáteční příchozí zřizování ze systému záznamu. Pokud používáte SAP SuccessFactors a zřizujete uživatele do windows Serveru AD a Microsoft Entra ID, postupujte podle pokynů v části Povolení a spuštění zřizování. Pokud používáte SAP SuccessFactors a nepoužíváte zřizování ve službě Windows Server AD, postupujte podle kroků v části Povolení a spuštění zřizování. U rozsáhlých tenantů cloudových aplikací HR (>30 000 uživatelů) spusťte počáteční cyklus v progresivních fázích, jak je popsáno v plánu počátečního cyklu.

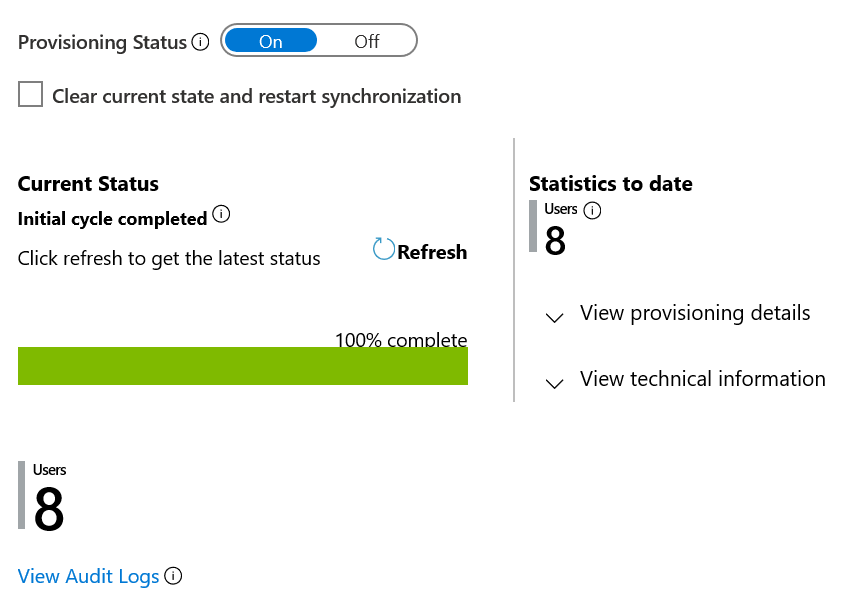

Počkejte na dokončení počáteční synchronizace ze systému záznamu. Pokud synchronizujete ze SAP SuccessFactors do Windows Serveru AD nebo Microsoft Entra ID, Microsoft Entra po dokončení počáteční synchronizace s adresářem aktualizuje souhrnnou sestavu auditu na kartě Zřizování aplikace SAP SuccessFactors v Centru pro správu Microsoft Entra.

Pokud zřizujete službu Windows Server AD, počkejte na synchronizaci nových uživatelů vytvořených ve službě Windows Server AD nebo těch, které se aktualizovaly ve službě Windows Server AD, ze služby Windows Server AD do Microsoft Entra ID. Počkejte, dokud změny uživatelů ve službě Windows Server AD nepřejdou na ID Microsoft Entra, aby reprezentace ID Microsoft Entra uživatelů získala úplnou sadu uživatelů a jejich atributy ze služby Windows Server AD.

Pokud používáte Synchronizaci cloudu Microsoft Entra, můžete monitorovat

steadyStateLastAchievedTimestav synchronizace načtením úlohy synchronizace instančního objektu představujícího synchronizaci Microsoft Entra Cloud Sync. Pokud nemáte ID instančního objektu, přečtěte si téma Zobrazení schématu synchronizace.Ujistěte se, že uživatelé byli zřízeni do Microsoft Entra ID. V tomto okamžiku by uživatelé měli být přítomni v Microsoft Entra ID s atributy vyžadovanými cílovými aplikacemi. Můžete například vyžadovat, aby uživatelé měli atribut

givenname,surnameaemployeeIDatributy. Pokud chcete zobrazit počet uživatelů s konkrétními atributy nebo chybějící atributy, můžete použít příkazy PowerShellu podobné následujícímu skriptu:$u = get-mguser -all -property id,displayname,userprincipalname,usertype,givenname,surname,employeeid $u2 = $u | where-object {$_.usertype -ne 'Guest' -and $_.employeeid -ne $null} $u2c = $u2.Count write-output "member users with employeeID attribute: $u2c" $u3 = $u| Where-Object {$_.UserType -ne 'Guest' -and ($_.EmployeeId -eq $null -or $_.GivenName -eq $null -or $_.Surname -eq $null)} $u3c = $u3.Count write-output "member users missing employeeID, givenname or surname attributes: $u3c"Ujistěte se, že v ID Microsoft Entra nejsou žádné neočekávané neočekávaně nesouvisející účty. Obvykle několik uživatelů v Microsoft Entra ID neodpovídá pracovníkům ve vašem autoritativním systému zdroje záznamů. Zahrnují rozsklený účet pro nouzový přístup pro správu, účty pro dodavatele IT a obchodní hosty.

Mohou však být také osamocené účty v Microsoft Entra, které se podobají účtům aktuálních pracovníků, ale které nebyly synchronizovány se záznamem pracovního procesu. Osamocené účty můžou mít za následek bývalé zaměstnance, kteří už nejsou v systému personálního oddělení. Můžou také pocházet z odpovídajících chyb. Nebo mohou nastat problémy s kvalitou dat, jako je osoba, která změnila jméno nebo byla znovu najala.

Otestujte spojení, aktualizujte a nechte aktivity v upstreamovém systému toku záznamů správně do Microsoft Entra. Další informace najdete v tématu Plánování testování.

Zřízení uživatelů a jejich přístupových práv k aplikacím a povolení jejich přihlášení k těmto aplikacím

Teď, když uživatelé existují v Microsoft Entra ID, v dalších částech je zřídíte pro cílové aplikace.

Zřízení uživatelů pro SAP Cloud Identity Services

Kroky v této části nakonfigurují zřizování z Microsoft Entra ID pro SAP Cloud Identity Services. Ve výchozím nastavení nastavte MICROSOFT Entra ID tak, aby automaticky zřizovat a zrušit zřízení uživatelů pro SAP Cloud Identity Services. Tito uživatelé se pak můžou ověřit ve službách SAP Cloud Identity Services a mají přístup k jiným úlohám SAP, které jsou integrované se službou SAP Cloud Identity Services. SAP Cloud Identity Services podporuje zřizování z místního adresáře identit do jiných aplikací SAP jako cílových systémů.

Alternativně můžete službu SAP Cloud Identity Services nakonfigurovat tak, aby četla z ID Microsoft Entra. Pokud ke čtení uživatelů a volitelně skupin z ID Microsoft Entra používáte SLUŽBU SAP Cloud Identity Services, postupujte podle pokynů SAP ke konfiguraci služeb SAP Cloud Identity Services. Pak přejděte k další části.

Pokud nepoužíváte SAP Cloud Identity Services, přejděte k další části.

Ujistěte se, že máte tenantaSAP Cloud Identity Services s uživatelským účtem ve službě SAP Cloud Identity Services s oprávněními správce.

Nastavte sap Cloud Identity Services pro zřizování. Přihlaste se ke konzole pro správu SAP Cloud Identity Services a postupujte podle kroků v části Nastavení služeb SAP Cloud Identity Services pro zřizování.

Přidejte ze galerie službu SAP Cloud Identity Services a nakonfigurujte automatické zřizování uživatelů do sap Cloud Identity Services. Postupujte podle kroků v částech Přidání služby SAP Cloud Identity Services z galerie a konfigurace automatického zřizování uživatelů do SAP Cloud Identity Services.

Zřízení testovacího uživatele z Microsoft Entra ID pro SAP Cloud Identity Services Podle kroků v části Zřízení nového testovacího uživatele z Microsoft Entra ID do SAP Cloud Identity Services ověřte, že je integrace zřizování připravená.

Ujistěte se, že stávající uživatelé ve službách Microsoft Entra i SAP Cloud Identity Services můžou korelovat. Pokud chcete porovnat uživatele v Microsoft Entra ID s těmito uživateli již ve službě SAP Cloud Identity Services, postupujte podle kroků v těchto částech:

Přiřaďte stávající uživatele sap Cloud Identity Services k aplikaci v Microsoft Entra ID. Postupujte podle kroků v části Přiřazení uživatelů k aplikaci SAP Cloud Identity Services v Microsoft Entra ID. V těchto krocích byste měli:

- Vyřešte všechny problémy se zřizováním, aby zřizování nebylo v karanténě.

- Zkontrolujte uživatele, kteří jsou přítomni ve službách SAP Cloud Identity Services a nejsou k aplikaci přiřazeni v Microsoft Entra ID.

- Přiřaďte zbývající uživatele.

- Monitorujte počáteční synchronizaci.

Počkejte na synchronizaci z Microsoft Entra ID do SAP Cloud Identity Services. Počkejte, až se zřídí všichni uživatelé, kteří byli přiřazeni k aplikaci. Počáteční cyklus trvá 20 minut až několik hodin. Časování závisí na velikosti adresáře Microsoft Entra a počtu uživatelů v rozsahu zřizování. Vlastnost stavu synchronizace můžete monitorovat

steadyStateLastAchievedTimenačtením úlohy synchronizace instančního objektu, který představuje službu SAP Cloud Identity Services.Zkontrolujte chyby zřizování. Zkontrolujte protokol zřizování prostřednictvím Centra pro správu Microsoft Entra nebo rozhraní Graph API. Vyfiltrujte protokol na stav Selhání.

Pokud dojde k selhání s kódem

DuplicateTargetEntrieschyby , tento kód indikuje nejednoznačnost v pravidlech párování zřizování. Pokud chcete zajistit, aby každý uživatel Microsoft Entra odpovídal jednomu uživateli aplikace, musíte aktualizovat uživatele Microsoft Entra nebo mapování, která se používají pro porovnávání. Potom vyfiltrujte protokol na akci Vytvořit a stav Byl vynechán.Pokud byli uživatelé přeskočeni kódem

SkipReason*NotEffectivelyEntitled, tato událost protokolu může znamenat, že uživatelské účty v ID Microsoft Entra se neshodovaly, protože stav uživatelského účtu byl zakázaný.Porovnejte uživatele ve službě SAP Cloud Identity Services s uživateli v Microsoft Entra ID. Opakujte kroky v části Zajištění, aby stávající uživatelé služby SAP Cloud Identity Services měli potřebné odpovídající atributy k opětovnému exportu uživatelů ze služeb SAP Cloud Identity Services. Pak zkontrolujte, jestli mají exportovaní uživatelé potřebné vlastnosti pro aplikace SAP. Pomocí příkazu PowerShellu

where-objectmůžete vyfiltrovat seznam uživatelů jenom na uživatele, kteří mají chybějící atribut, s filtrem, jako{$_.employeeId -eq $null}je .Nakonfigurujte federované jednotné přihlašování od Microsoft Entra ke službám SAP Cloud Identity Services. Povolte jednotné přihlašování založené na SAML pro služby SAP Cloud Identity Services. Postupujte podle pokynů uvedených v kurzu jednotného přihlašování ke službě SAP Cloud Identity Services.

Vytvořte skupiny pro role aplikace SAP BTP a přiřaďte skupiny ke kolekci rolí BTP. Pokud máte aplikace na BTP, můžete vytvořit skupiny zabezpečení Microsoft Entra a namapovat ID těchto skupin na role aplikace. Další informace najdete v tématu Správa přístupu kSAP BTP .

Přeneste webový koncový bod aplikace do rozsahu příslušných zásad podmíněného přístupu. Možná máte existující zásady podmíněného přístupu vytvořené pro jinou aplikaci, které podléhají stejným požadavkům zásad správného řízení. Potom můžete tuto zásadu aktualizovat, aby se také použila pro tuto aplikaci, abyste se vyhnuli velkému počtu zásad.

Po provedení aktualizací zkontrolujte, jestli se použijí očekávané zásady. Uvidíte, jaké zásady se použijí pro uživatele pomocí nástroje citlivostní analýza podmíněného přístupu.

Ověřte, že se testovací uživatel může připojit k aplikacím SAP. K otestování jednotného přihlašování aplikace můžete použít Microsoft Moje aplikace. Ujistěte se, že byl testovací uživatel přiřazen k aplikaci SAP Cloud Identity Services a zřízený z Microsoft Entra ID pro SAP Cloud Identity Services. Pak se přihlaste k Microsoft Entra jako uživatel a přejděte na

myapps.microsoft.com.Když v Moje aplikace vyberete dlaždici SAP Cloud Identity Services, pokud jste nakonfigurovali integraci v režimu poskytovatele služeb (SP), budete přesměrováni na přihlašovací stránku aplikace pro zahájení toku přihlášení. Pokud jste nakonfigurovali režim zprostředkovatele identity (IDP), jste automaticky přihlášení ke službám SAP Cloud Identity Services, pro které jste nastavili jednotné přihlašování.

Zřízení uživatelů pro SAP ECC

Teď, když máte uživatele v Microsoft Entra ID, můžete je zřídit v místním SYSTÉMU SAP.

Pokud nepoužíváte SAP ECC, přejděte k další části.

Konfigurace zřizování Postupujte podle pokynů v části Konfigurace MICROSOFT Entra ID pro zřízení uživatelů do SAP ECC pomocí NetWeaver AS ABAP 7.0 nebo novější.

Počkejte na synchronizaci z Microsoft Entra ID do SAP ECC. Počkejte, až se zřídí všichni uživatelé, kteří byli přiřazeni k aplikaci SAP ECC. Počáteční cyklus trvá 20 minut až několik hodin. Časování závisí na velikosti adresáře Microsoft Entra a počtu uživatelů v rozsahu zřizování. Vlastnost stavu synchronizace můžete monitorovat

steadyStateLastAchievedTimenačtením úlohy synchronizace instančního objektu.Zkontrolujte chyby zřizování. Zkontrolujte protokol zřizování prostřednictvím Centra pro správu Microsoft Entra nebo rozhraní Graph API. Vyfiltrujte protokol na stav Selhání.

Pokud dojde k selhání s kódem

DuplicateTargetEntrieschyby , tato událost protokolu indikuje nejednoznačnost v pravidlech porovnávání zřizování. Je třeba aktualizovat uživatele Microsoft Entra nebo mapování, která se používají pro porovnávání, aby každý uživatel Microsoft Entra odpovídal jednomu uživateli aplikace. Potom vyfiltrujte protokol na akci Vytvořit a stav Byl vynechán.Pokud byli uživatelé přeskočeni kódem

SkipReasonNotEffectivelyEntitled, může tento kód znamenat, že uživatelské účty v ID Microsoft Entra nebyly spárovány, protože stav uživatelského účtu byl zakázán.Porovnejte uživatele v SAP ECC s uživateli v Microsoft Entra ID. Na Windows Serveru, který je hostitelem zřizovacího agenta pro zřizování pro SAP ECC, restartujte

Microsoft ECMA2Hostslužbu Systému Windows. Když se služba restartuje, provede úplný import uživatelů ze SAP ECC.Nakonfigurujte federované jednotné přihlašování z Microsoft Entra do SAP. Povolte jednotné přihlašování založené na SAML pro aplikace SAP. Pokud používáte SAP NetWeaver, postupujte podle pokynů uvedených v kurzu jednotného přihlašování k SAP NetWeaveru.

Přeneste webový koncový bod aplikace do rozsahu příslušných zásad podmíněného přístupu. Možná máte existující zásady podmíněného přístupu vytvořené pro jinou aplikaci, které podléhají stejným požadavkům zásad správného řízení. Potom můžete tuto zásadu aktualizovat, aby se také použila pro tuto aplikaci, abyste se vyhnuli velkému počtu zásad.

Po provedení aktualizací zkontrolujte, jestli se použijí očekávané zásady. Uvidíte, jaké zásady se použijí pro uživatele pomocí nástroje citlivostní analýza podmíněného přístupu.

Ověřte, že je možné zřídit testovacího uživatele a přihlásit se k SAP NetWeaver. Postupujte podle pokynů v části Test jednotného přihlašování a ujistěte se, že se uživatelé můžou přihlásit po nakonfigurování podmíněného přístupu.

Konfigurace zřizování pro SuccessFactors a další aplikace

Microsoft Entra můžete nakonfigurovat tak, aby napsal konkrétní atributy z ID Microsoft Entra do SAP SuccessFactors Employee Central, včetně pracovního e-mailu. Další informace naleznete v tématu Konfigurace zpětného zápisu SAP SuccessFactors v Microsoft Entra ID.

Microsoft Entra může také zřídit v mnoha dalších aplikacích, včetně těch aplikací, které používají standardy , jako jsou OpenID Connect, SAML, SCIM, SQL, LDAP, SOAP a REST. Další informace naleznete v tématu Integrace aplikací s Microsoft Entra ID.

Přiřaďte uživatelům potřebná přístupová práva aplikace v Microsoft Entra.

Pokud tenant, kterého konfigurujete, není plně izolovaný tenant nakonfigurovaný speciálně pro přístup k aplikacím SAP, není pravděpodobné, že všichni uživatelé v tenantovi potřebují přístup k aplikacím SAP. Aplikace SAP v tenantovi jsou nakonfigurované tak, aby se aplikaci zřídily jenom uživatelé s přiřazením role aplikace a mohli se k této aplikaci přihlásit z Microsoft Entra ID.

Při aktualizaci uživatelů přiřazených k aplikaci v Microsoft Entra ID se tyto změny automaticky zřídí pro danou aplikaci.

Pokud máte aplikace v SAP BTP, můžete také přiřadit skupiny spravované v Microsoft Entra k rolím této aplikace ve službách SAP Cloud Identity Services.

Pokud máte zásady správného řízení MICROSOFT Entra ID, můžete automatizovat změny přiřazení rolí aplikace pro SAP Cloud Identity Services nebo SAP ECC a skupiny v Microsoft Entra ID. Pomocí automatizace můžete přidávat nebo odebírat přiřazení, když se lidé připojují k organizaci nebo odcházejí nebo mění role.

Zkontrolujte existující přiřazení. Volitelně proveďte jednorázovou kontrolu přiřazení rolí aplikace nebo členství ve skupině. Po dokončení této kontroly přezkum přístupu odebere přiřazení nebo členy skupiny, které již nejsou potřebné.

Nakonfigurujte proces tak, aby bylo možné udržovat přiřazení rolí aplikací aktuální. Pokud používáte Microsoft Entra Entitlement Management a máte aplikace SAP, podívejte se na Jak vytvořit přístupový balíček v Entitlement Management pro aplikaci s jednou rolí prostřednictvím PowerShellu, abyste mohli konfigurovat přiřazení k aplikaci, které reprezentuje služby SAP cloudových identit nebo SAP ECC. Pokud máte aplikace v SAP BTP, můžete nakonfigurovat správu nároků pro přiřazování uživatelů ke skupinám zabezpečení Microsoft Entra. Další informace najdete v tématu Správa přístupu kSAP BTP .

V daném přístupového balíčku můžete mít zásady pro uživatele, kteří mají mít přiřazený přístup, když o to požádá. Přiřazení může provést správce, automaticky na základě pravidel nebo vygenerovaných prostřednictvím pracovních postupů životního cyklu.

Pokud nemáte zásady správného řízení ID Microsoft Entra, můžete každému jednotlivému uživateli přiřadit aplikaci v Centru pro správu Microsoft Entra. Jednotlivé uživatele můžete k aplikaci přiřadit pomocí rutiny New-MgServicePrincipalAppRoleAssignedToPowerShellu .

Distribuce přihlašovacích údajů nově vytvořeným uživatelům Microsoft Entra nebo uživatelům služby Windows Server AD

V tuto chvíli jsou všichni uživatelé přítomni v Microsoft Entra ID a zřízeni pro příslušné aplikace SAP. Všichni uživatelé, kteří byli vytvořeni během tohoto procesu, vyžadují nové přihlašovací údaje pro pracovní procesy, které nebyly dříve přítomny ve službě Windows Server AD nebo Microsoft Entra ID.

Pokud příchozí zřizování Microsoft Entra vytváří uživatele ve službě Windows Server AD, distribuujte počáteční přihlašovací údaje služby Windows Server AD pro nově vytvořené uživatele. Seznam událostí pro interakce Microsoft Entra s Windows Server AD můžete načíst pomocí příkazu Get-MgAuditLogProvisioning .

Pomocí příkazu s parametrem

Set-ADAccountPassword-Resetpro uživatele nastavit nové heslo služby Windows Server AD. Potom pomocíSet-ADUserpříkazu s parametrem-ChangePasswordAtLogonvyžadovat, aby uživatel při příštím přihlášení vybral nové heslo.Pokud příchozí zřizování Microsoft Entra vytváří uživatele v MICROSOFT Entra ID, distribuujte počáteční přihlašovací údaje Microsoft Entra ID pro nově vytvořené uživatele. Seznam nově vytvořených uživatelů můžete načíst pomocí příkazu Get-MgAuditLogDirectoryAudit s parametry, jako

Get-MgAuditLogDirectoryAudit -Filter "category eq 'UserManagement' and activityDisplayName eq 'Add user' and result eq 'success' and activityDateTime+ge+2024-05-01" -alljsou .K vygenerování dočasného přístupového passu pro uživatele můžete použít příkazy New-MgUserAuthenticationTemporaryAccessPassMethod a Get-MgUserAuthenticationTemporaryAccessPassMethod, jak je znázorněno v části Vytvoření dočasného přístupového passu.

Ověřte, že jsou uživatelé zaregistrovaní pro vícefaktorové ověřování. Uživatele, kteří nejsou zaregistrovaní pro vícefaktorové ověřování, můžete identifikovat spuštěním příkazů PowerShellu v části Vytváření sestav uživatelů zaregistrovaných pro vícefaktorové ověřování.

Pokud všichni uživatelé potřebují dočasná vyloučení zásad, vytvořte opakovanou kontrolu přístupu. V některých případech nemusí být možné okamžitě vynutit zásady podmíněného přístupu pro každého autorizovaného uživatele. Někteří uživatelé například nemusí mít odpovídající zaregistrované zařízení. Pokud je nutné vyloučit jednoho nebo více uživatelů ze zásad podmíněného přístupu a povolit jim přístup, nakonfigurujte kontrolu přístupu pro skupinu uživatelů, kteří jsou vyloučeni ze zásad podmíněného přístupu.

Monitorování toků identit

Teď, když máte příchozí a odchozí zřizování nakonfigurované s vašimi aplikacemi, můžete pomocí automatizace v Microsoft Entra monitorovat průběžné zřizování ze autoritativních systémů záznamů do cílových aplikací.

Monitorování příchozího zřizování

Aktivity prováděné službou zřizování se zaznamenávají v protokolech zřizování Microsoft Entra. K protokolům zřizování se dostanete v Centru pro správu Microsoft Entra. Data zřizování můžete prohledávat na základě jména uživatele nebo identifikátoru ve zdrojovém systému nebo cílovém systému. Další informace najdete v tématu Protokoly zřizování.

Monitorování změn ve službě Windows Server AD

Jak je popsáno v doporučeních zásad auditu systému Windows Server, ujistěte se, že jsou na všech řadičích domény povoleny události úspěšného auditu správy uživatelských účtů a shromažďovány pro analýzu.

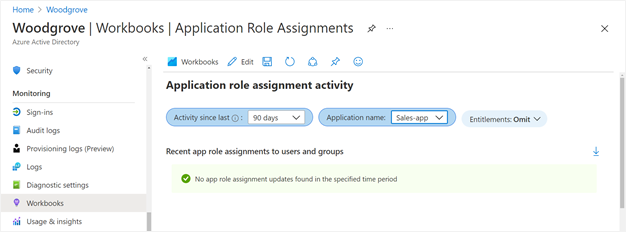

Monitorování přiřazení rolí aplikací

Pokud jste nakonfigurovali ID Microsoft Entra tak, aby odesílala události auditu do služby Azure Monitor, můžete pomocí sešitů Služby Azure Monitor získat přehled o tom, jak uživatelé dostanou přístup.

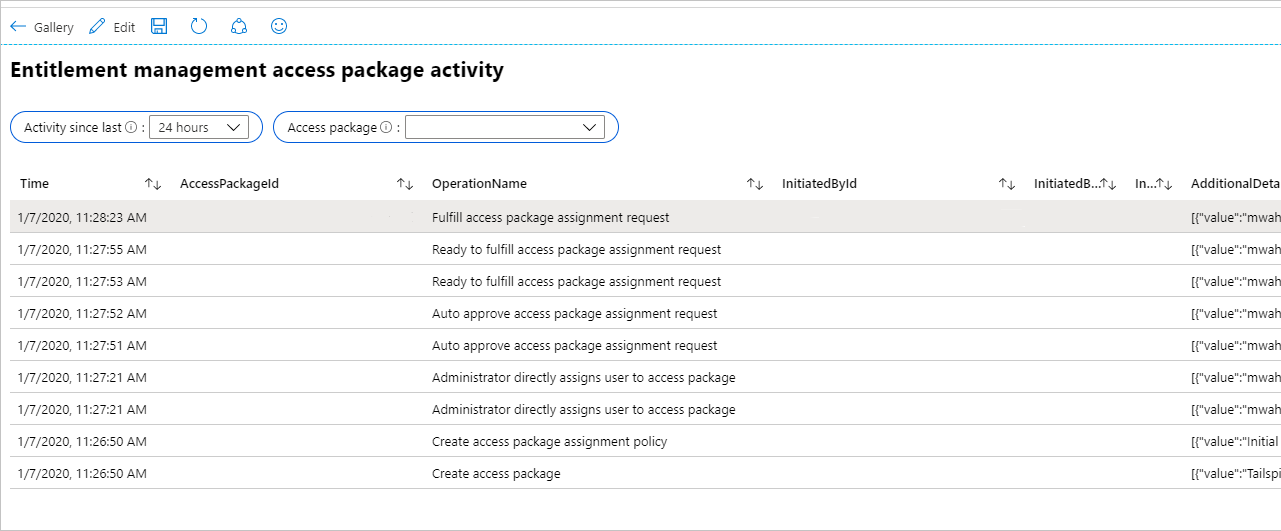

Pokud používáte správu nároků Microsoft Entra, zobrazí se v sešitu s názvem Aktivita přístupového balíčku každá událost související s konkrétním přístupovým balíčkem.

Pokud chcete zjistit, jestli se změny přiřazení rolí aplikace pro aplikaci nevytvořily kvůli přiřazení přístupového balíčku, vyberte sešit s názvem Aktivita přiřazení role aplikace. Pokud se rozhodnete vynechat aktivitu nároků, zobrazí se jenom změny rolí aplikací, které nebyly provedeny správou nároků. Pokud například jiný správce přímo přiřadil uživatele k roli aplikace, zobrazí se řádek.

Monitorování odchozího zřizování

Pro každou aplikaci integrovanou s Microsoft Entra můžete pomocí části Podrobnosti synchronizace sledovat průběh a sledovat odkazy na sestavu aktivit zřizování. Sestava popisuje všechny akce prováděné službou zřizování Microsoft Entra v aplikaci. Projekt zřizování můžete také monitorovat prostřednictvím rozhraní Microsoft Graph API.

Další informace o tom, jak číst protokoly zřizování Microsoft Entra, najdete v tématu Vytváření sestav o automatickém zřizování uživatelských účtů.

Monitorování jednotného přihlašování

Posledních 30 dnů přihlášení k aplikaci můžete zobrazit v sestavě přihlášení v Centru pro správu Microsoft Entra nebo prostřednictvím Microsoft Graphu. Protokoly přihlašování můžete také odeslat do služby Azure Monitor a archivovat přihlašovací aktivitu až na dva roky.

Monitorovánípřiřazeních

Pokud používáte zásady správného řízení MICROSOFT Entra ID, můžete hlásit, jak uživatelé získávají přístup pomocí funkcí zásad správného řízení Microsoft Entra ID. Příklad:

- Správce nebo vlastník katalogu může načíst seznam uživatelů, kteří mají přiřazení přístupového balíčku prostřednictvím Centra pro správu Microsoft Entra, Microsoft Graphu nebo PowerShellu.

- Protokoly auditu můžete také odeslat do služby Azure Monitor a zobrazit historii změn přístupového balíčku v Centru pro správu Microsoft Entra nebo prostřednictvím PowerShellu.

Další informace o těchto scénářích a dalších scénářích zásad správného řízení identit najdete v tématu monitorování úprav zásad správy nároků a přístupu podle potřeby.

Související obsah

- Řízení přístupu pro aplikace ve vašem prostředí

- Řízení přístupu migrací modelu role organizace na zásady správného řízení ID Microsoft Entra

- Definování zásad organizace pro řízení přístupu k jiným aplikacím ve vašem prostředí

- Použití Microsoft Entra ID k zabezpečení přístupu k platformám a aplikacím SAP

- Prozkoumání základů identit a zásad správného řízení pro SAP v Azure