Implementace infrastruktury ochrany před únikem informací a obnovení zabezpečení

V rámci nulová důvěra (Zero Trust) pokynů k přijetí je tento článek součástí scénáře Prevence nebo omezení obchodních škod z narušení zabezpečení a popisuje, jak chránit vaši organizaci před kybernetickými útoky. Tento článek se zaměřuje na to, jak nasadit další bezpečnostní opatření, která brání narušení zabezpečení a omezují jeho šíření a vytvoření a otestování infrastruktury provozní kontinuity a zotavení po havárii (BCDR), aby se rychleji zotavila z destruktivního porušení zabezpečení.

Pro prvky zásady Předpokládat porušení nulová důvěra (Zero Trust) hlavní zásadu:

Minimalizace poloměru výbuchu a přístupu k segmentům

Popsané v tomto článku.

Ověření kompletního šifrování

Popsané v tomto článku.

Použití analýz k získání viditelnosti, řízení detekce hrozeb a zlepšení ochrany

Popisuje se v článku implementace ochrany před hrozbami a XDR .

Tento článek předpokládá, že jste už modernizovali stav zabezpečení.

Podrobné informace o prostředcích Microsoft Azure najdete v tématu Ochrana prostředků Azure před destruktivními kybernetickými útoky.

Cyklus přijetí pro implementaci infrastruktury ochrany před únikem informací a obnovení zabezpečení

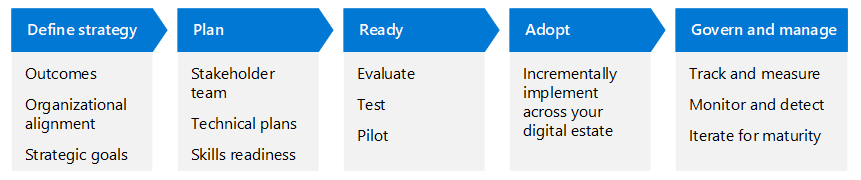

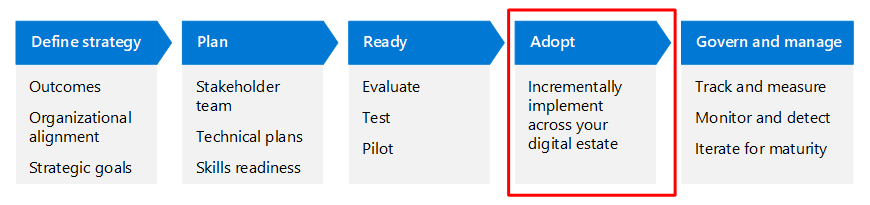

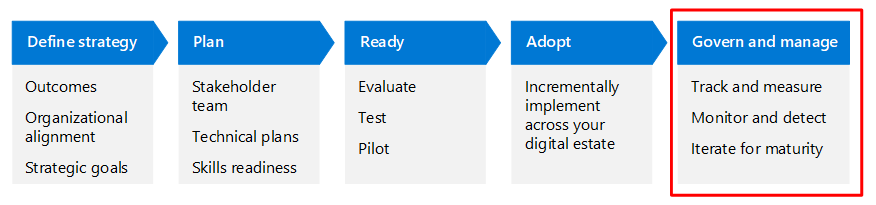

Tento článek vás provede implementací infrastruktury ochrany před porušením zabezpečení a obnovením infrastruktury prevence nebo omezení obchodních škod z obchodního scénáře porušení zabezpečení pomocí stejných fází životního cyklu jako architektura přechodu na cloud pro Azure – definování strategie, plánu, připravenosti, přijetí a řízení a správy – ale přizpůsobená nulová důvěra (Zero Trust).

Následující tabulka je přístupná verze obrázku.

| Definování strategie | Plánování | Připraven | Přijetí | Řízení a správa |

|---|---|---|---|---|

| Výsledky Organizační sladění Strategické cíle |

Tým účastníků Technické plány Připravenost dovedností |

Hodnotit Test Pilotní program |

Přírůstkové implementace napříč vašimi digitálními aktivy | Sledování a měření Monitorování a zjišťování Iterace pro splatnost |

Další informace o cyklu přechodu nulová důvěra (Zero Trust) najdete v přehledu architektury přechodu na nulová důvěra (Zero Trust).

Další informace o scénáři "Prevence nebo snížení obchodních škod z porušení zabezpečení" najdete v tématu:

- Přehled

- Další prvky implementace ochrany před hrozbami a XDR

Definování fáze strategie

Fáze definovat strategii je důležitá k definování a formalizaci našeho úsilí – formalizuje "Proč?" tohoto scénáře. V této fázi rozumíte scénáři prostřednictvím obchodních, IT, provozních a strategických perspektiv. Definujete výsledky, proti kterým se má měřit úspěch ve scénáři, abyste pochopili, že zabezpečení je přírůstková a iterativní cesta.

Tento článek navrhuje motivaci a výsledky, které jsou relevantní pro mnoho organizací. Tyto návrhy vám pomůžou vylepšit strategii pro vaši organizaci na základě vašich jedinečných potřeb.

Motivace pro implementaci infrastruktury ochrany před únikem informací a obnovení zabezpečení

Motivace pro prevenci úniků zabezpečení a infrastrukturu obnovení jsou jednoduché, ale různé části vaší organizace mají různé pobídky pro tuto práci. Následující tabulka shrnuje některé z těchto motivací.

| Plocha | Motivace |

|---|---|

| Obchodní potřeby | Provoz firmy se stavem ochrany před únikem informací a obnovením jako rozšíření zabezpečení. Vaše firma se může zotavit z porušení zabezpečení, které by obsahovalo škody v jedné nebo více oblastech a současně pokračovat v podnikání jako v normálním stavu. |

| Potřeby IT | Pokud chcete implementovat technologie a disciplíny pro snížení pravděpodobnosti porušení zabezpečení, jako je aktualizace místních systémů a koncových bodů a nasazení prostředků honeypotu, aby se rušily a oklamaly útočníky, a současně udržovat nekompromisní přístup k zabezpečení a zřizování identit. |

| Provozní potřeby | K implementaci ochrany před únikem informací a obnovení jako standardních provozních postupů. Porušení zabezpečení se očekávají a v době, kdy to není žádoucí, je možné zmírnit pro vaši firmu ve svislém směru. |

| Strategické potřeby | Pokud chcete inkrementálně zvýšit schopnost vaší firmy zotavit se z porušení zabezpečení, což může snížit návratnost investic kybernetickým útočníkům a zároveň zvýšit provozní odolnost. Princip předpokládat porušení nulová důvěra (Zero Trust) vás nutí plánovat a spouštět změny a aktualizace, abyste zajistili přežití firmy, minimalizovali porušení a zkrátili dobu obnovení porušení zabezpečení. |

Výsledky implementace infrastruktury ochrany před únikem informací a obnovení zabezpečení

Použití celkového cíle nulová důvěra (Zero Trust) na "nikdy nedůvěřovat, vždy ověřit" na ochranu před únikem informací a snížit úroveň ochrany přidává do vašeho prostředí významnou vrstvu ochrany. Je důležité jasně určit výsledky, které očekáváte, abyste dosáhli správné rovnováhy ochrany pro všechny zúčastněné týmy. Následující tabulka obsahuje navrhované cíle a výsledky.

| Účel | Výsledek |

|---|---|

| Obchodní výsledky | Postupy ochrany před únikem informací a obnovení vedou k minimálním nákladům spojeným s porušením a rychlým obnovením obchodních procesů. |

| Řízení | Nástroje a systémy a nástroje pro ochranu před únikem informací jsou nasazené a interní procesy jsou testovány a připravené na porušení zabezpečení. |

| Odolnost organizace | Mezi ochranou před únikem zabezpečení a obnovením a proaktivní ochranou před hrozbami se vaše organizace může rychle zotavit z útoku a zabránit budoucím útokům svého typu. |

| Zabezpečení | Ochrana před únikem informací a obnovení jsou integrované do vašich celkových požadavků na zabezpečení a zásad. |

Fáze plánování

Plány přijetí převádějí zásady nulová důvěra (Zero Trust) strategie na akční plán. Vaše kolektivní týmy můžou plán přechodu využít k vedení technického úsilí a jejich sladění s obchodní strategií vaší organizace.

Motivace a výsledky, které definujete společně s obchodními vedoucími a týmy, podporují "Proč?" pro vaši organizaci a stanou se severní hvězdou pro vaši strategii. Dále přichází technické plánování k dosažení cílů.

Technický přechod na implementaci ochrany před únikem informací a obnovení zahrnuje:

- Nastavení služby Microsoft Entra Privileged Identity Management (PIM) pro ochranu správce a dalších privilegovaných účtů pro přístup za běhu (JIT).

- Zvýšení zabezpečení síťové infrastruktury

- Nasazení prostředků honeypotu ve vaší síti za účelem včasného nalákání útočníků a zjištění jejich přítomnosti.

- Implementace komplexní infrastruktury oprav pro udržování serverů a zařízení v aktualizovaném stavu

- Začněte používat Správa insiderských rizik Microsoft Purview.

- Nasazení infrastruktury BCDR pro rychlé zotavení po destruktivním kybernetickém útoku.

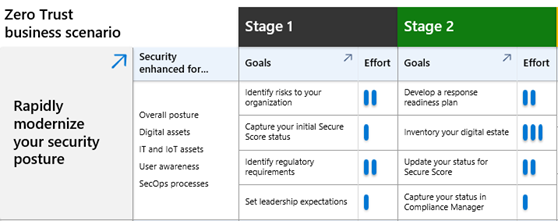

Mnoho organizací může k těmto cílům nasazení přistupovat ve čtyřech fázích, které jsou shrnuté v následující tabulce.

| Fáze 1 | Fáze 2 | Fáze 3 | Fáze 4 |

|---|---|---|---|

| Zabezpečení privilegovaných účtů Segmentace sítě Implementace Azure Site Recovery pro zajištění kontinuity kritických úloh Šifrování síťové komunikace |

Implementace služby Microsoft 365 Backup a Azure Backup pro důležitá obchodní data Implementace plánu oprav Vytváření prostředků honeypotu Začínáme s Správa insiderských rizik Microsoft Purview |

Implementace služby Microsoft 365 Backup a Azure Backup pro všechna obchodní data Implementace Azure Site Recovery pro všechny úlohy Získání viditelnosti síťového provozu Návrh reakce na hrozby a provozní kontinuitu a zotavení po havárii (BCDR) |

Ukončení starší verze technologie zabezpečení sítě Procvičení hrozeb a odezvy BCDR |

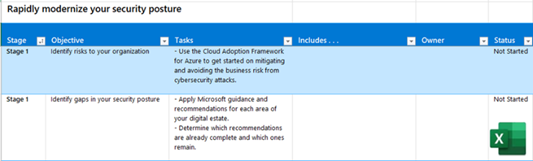

Pokud tento fázovaný přístup funguje pro vaši organizaci, můžete použít:

Tato prezentace PowerPointu ke stažení pro prezentaci a sledování vašeho pokroku prostřednictvím těchto fází a cílů pro vedoucí pracovníky a další zúčastněné strany. Tady je snímek pro tento obchodní scénář.

Tento excelový sešit slouží k přiřazení vlastníků a sledování průběhu těchto fází, cílů a jejich úkolů. Tady je list pro tento obchodní scénář.

Vysvětlení vaší organizace

Tento doporučený postup pro technickou implementaci vám může pomoct poskytnout kontext pro pochopení vaší organizace.

Základní krok životního cyklu přechodu nulová důvěra (Zero Trust) pro každý obchodní scénář zahrnuje inventarizaci a určení aktuálního stavu vaší infrastruktury. V tomto obchodním scénáři potřebujete shromáždit informace o aktuálním stavu:

- Zásady zabezpečení a požadavky na zabezpečení privilegovaných identit

- Postupy a technologie zabezpečení sítě.

- Rizika a priority programu Insider pro jejich správu

- Zásady a požadavky na opravy serveru a zařízení

- Systémy a zásady BCDR.

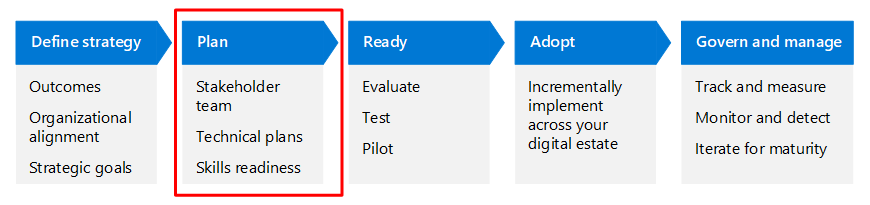

Organizační plánování a sladění

Technická práce, která brání porušení zabezpečení a implementaci infrastruktury obnovení, překračuje několik překrývajících se oblastí a rolí:

- Privilegované identity

- Sítě

- Správa rizik programu Insider

- Opravy zařízení

- BCDR

Tato tabulka shrnuje role, které se doporučují při vytváření programu Sponsorship a hierarchie řízení projektů za účelem určení a řízení výsledků.

| Vedoucí programu a technické vlastníky | Odpovědnost |

|---|---|

| CISO, CIO nebo ředitel zabezpečení dat | Podpora z vedení |

| Zájemce o program ze zabezpečení | Podpora výsledků a spolupráce mezi týmy |

| Architekt zabezpečení | Rady o konfiguraci a standardech, zejména ohledně privilegovaných identit, sítí a návrhu prostředků honeypotu |

| Vedoucí IT | Údržba prostředků honeypotu, implementace požadavků a požadavků na aktualizace systému a zásad a implementace a praktické postupy BCDR |

| Síťový architekt | Rady a implementace standardů a postupů zabezpečení sítě |

| Pracovníci pro dodržování předpisů | Namapujte požadavky na dodržování předpisů a rizika na konkrétní kontroly a dostupné technologie a poradit o vnitřních rizicích, která se mají detekovat a spravovat. |

| Zásady správného řízení zabezpečení nebo vedoucí IT | Monitorování dodržování definovaných zásad a požadavků |

Powerpointová prezentace zdrojů pro tento obsah osvojení obsahuje následující snímek se zobrazením účastníků, které si můžete přizpůsobit pro vlastní organizaci.

Připravenost na technické plánování a dovednosti

Než se pustíte do technické práce, Microsoft doporučuje seznámit se s možnostmi, tím, jak spolupracují, a osvědčenými postupy pro přístup k této práci. Následující tabulka obsahuje několik školicích materiálů, které pomáhají vašim týmům získat dovednosti.

| Resource | Popis |

|---|---|

| Modul: Plánování a implementace privilegovaného přístupu | Naučte se používat PIM k ochraně dat a prostředků. |

| Modul: Návrh řešení pro zálohování a zotavení po havárii | Zjistěte, jak vybrat vhodná řešení zálohování a řešení zotavení po havárii pro úlohy Azure. |

| Modul: Ochrana místní infrastruktury před haváriemi pomocí Azure Site Recovery | Zjistěte, jak zajistit zotavení po havárii pro místní infrastrukturu pomocí Azure Site Recovery. |

| Modul: Ochrana infrastruktury Azure pomocí Azure Site Recovery | Zjistěte, jak zajistit zotavení po havárii pro infrastrukturu Azure přizpůsobením replikace, převzetí služeb při selhání a navrácení služeb po obnovení virtuálních počítačů Azure. |

| Modul: Návrh a implementace zabezpečení sítě | Naučte se navrhovat a implementovat řešení zabezpečení sítě, jako jsou Azure DDoS, Skupiny zabezpečení sítě, Azure Firewall a Firewall webových aplikací. |

| Modul: Zabezpečení a izolace přístupu k prostředkům Azure pomocí skupin zabezpečení sítě a koncových bodů služeb | Naučte se používat skupiny zabezpečení sítě a koncové body služeb k zabezpečení virtuálních počítačů a služeb Azure před neoprávněným přístupem k síti. |

| Modul: Správa aktualizací Windows Serveru | Zjistěte, jak pomocí služby Windows Server Update Services nasadit aktualizace operačního systému do počítačů ve vaší síti. |

Fáze 1

Mezi cíle nasazení fáze 1 patří uzamčení správce a dalších účtů privilegovaného přístupu, použití cloudových produktů Microsoftu k zálohování důležitých obchodních dat a zajištění šifrování veškerého síťového provozu.

Zabezpečení privilegovaných účtů

Incidenty kybernetické bezpečnosti obvykle začínají krádeží přihlašovacích údajů určitého druhu. Útočníci zjistí název účtu, který může být dobře známá nebo snadno zjištěná e-mailová adresa, a pak pokračujte k určení hesla účtu. Tento typ útoku může být ve většině případů zatěžován vícefaktorovým ověřováním (MFA). Princip Předpokládat porušení nulová důvěra (Zero Trust) však znamená, že útočník může a bude k vaší síti přistupovat pomocí identity.

Jednou ve vaší síti se útočníci pokusí zvýšit úroveň oprávnění tím, že ohrožují účty s větším a větším přístupem. Cílem je ohrozit privilegovaný účet, který má přístup nejen k citlivým datům, ale i k nastavení správy. Proto je nezbytné zabránit této úrovni přístupu k útočníkům.

V případě organizací hybridní identity musíte nejprve zajistit, aby účty správců nebo účty s privilegovanými rolemi, které se používají pro cloudové služby, nesynchronizované a uložené ve službě místní Active Directory Domain Services (AD DS). Pokud jsou uložené místně a služba AD DS nebo Microsoft Entra Connect je ohrožená, může útočník mít kontrolu nad správou cloudových služeb Microsoftu. Zkontrolujte nastavení synchronizace, abyste zabránili a otestování, jestli jsou ve službě AD DS přítomny účty správce cloudu.

Všechny organizace s cloudovým předplatným Microsoftu mají tenanta Microsoft Entra ID, který obsahuje cloudové účty, včetně uživatelských a administrativních účtů. Správci musí provádět privilegované operace v Microsoft Entra ID, Azure, Microsoftu 365 nebo aplikacích SaaS.

Prvním krokem k ochraně privilegovaných účtů je vyžadování silných hesel a vícefaktorového ověřování. Kromě toho v souladu s principem Použití přístupu s nejnižšími oprávněními nulová důvěra (Zero Trust) použijte Nástroj Microsoft Entra PIM ve vašem produkčním prostředí Microsoft Entra k zajištění další vrstvy ochrany. Microsoft Entra PIM poskytuje aktivaci rolí na základě času a schválení, aby se zmírnit rizika nadměrných, nepotřebných nebo zneužití přístupových oprávnění.

Mezi funkce Microsoft Entra PIM patří:

- Privilegovaný přístup JIT k prostředkům Microsoft Entra ID a Azure

- Přístup k prostředkům vázaný na čas pomocí počátečního a koncového data

- Vyžadování schválení pro aktivaci privilegovaných rolí

- Vynucení vícefaktorového ověřování k aktivaci jakékoli role

- Vyžadovat odůvodnění, abyste pochopili, proč se uživatelé aktivují

- Získání oznámení při aktivaci privilegovaných rolí

- Proveďte kontroly přístupu, abyste zajistili, že uživatelé stále potřebují role.

| Resource | Popis |

|---|---|

| Co je hybridní identita s ID Microsoft Entra? | Začínáme se sadou dokumentace pro Microsoft Entra ID Connect |

| Co je Microsoft Entra Privileged Identity Management? | Začínáme se sadou dokumentace pro Microsoft Entra PIM |

| Plánování nasazení Microsoft Entra PIM | Projděte si proces plánování nasazení PIM pro vaše privilegované účty. |

| Modul: Plánování a implementace privilegovaného přístupu | Naučte se používat PIM k ochraně dat a prostředků. |

Segmentace sítě

Cílem je vytvořit hranice ve vaší síti, aby průběžná analýza a filtrování mohly chránit citlivé servery, aplikace a data. K segmentaci sítě může dojít u místních serverů nebo v cloudu, například u virtuálních počítačů hostovaných ve virtuálních sítích v Azure IaaS.

| Doporučení | Prostředek |

|---|---|

| Použijte mnoho příchozích a výchozích cloudových mikrometrů s některými mikrose segmentacemi. | Zabezpečení sítí pomocí nulová důvěra (Zero Trust) |

| K hostování více vrstev aplikace a omezení provozu použijte více podsítí a skupin zabezpečení sítě. | Použití principů nulová důvěra (Zero Trust) u paprskové virtuální sítě v Azure Použití principů nulová důvěra (Zero Trust) u paprskové virtuální sítě se službami Azure PaaS |

Další informace o segmentaci v prostředích Azure najdete v tématu Segmentace síťové komunikace založené na Azure.

Implementace Site Recovery pro zajištění kritické kontinuity úloh

Azure Site Recovery je nativní zotavení po havárii jako služba (DRaaS), která nabízí snadné nasazení, nákladovou efektivitu a spolehlivost. Nasaďte procesy replikace, převzetí služeb při selhání a obnovení prostřednictvím Site Recovery, které pomáhají udržet aplikace spuštěné během plánovaných a neplánovaných výpadků, jako je výpadek na základě kybernetického útoku.

Azure Site Recovery má dvě hlavní komponenty:

- Služba Site Recovery: Site Recovery pomáhá zajistit kontinuitu podnikových procesů tím, že zajišťuje provoz obchodních aplikací a úloh během výpadků. Site Recovery replikuje úlohy spuštěné na fyzických a virtuálních počítačích z primární lokality do sekundárního umístění. Když dojde k výpadku v primární lokalitě, převezmete služby při selhání do sekundárního umístění a budete přistupovat k aplikacím z tohoto místa. Po opětovném zprovoznění můžete navrátit služby do primární lokality.

- Služba Backup: Služba Azure Backup udržuje vaše data v bezpečí a obnovitelná. Další informace najdete v předchozí části.

Site Recovery může spravovat replikaci pro:

- Replikace virtuálních počítačů Azure mezi oblastmi Azure

- Replikace z veřejného výpočetního prostředí Azure Multi-Access Edge (MEC) do oblasti

- Replikace mezi dvěma veřejnými počítači Azure

- Místní virtuální počítače, virtuální počítače Azure Stack a fyzické servery

Jako součást řešení BCDR použijte Azure Site Recovery.

| Resource | Popis |

|---|---|

| Přehled služby Site Recovery | Začínáme se sadou dokumentace |

| Modul: Ochrana místní infrastruktury před haváriemi pomocí Azure Site Recovery | Zjistěte, jak zajistit zotavení po havárii pro místní infrastrukturu pomocí Azure Site Recovery. |

| Modul: Ochrana infrastruktury Azure pomocí Azure Site Recovery | Zjistěte, jak zajistit zotavení po havárii pro infrastrukturu Azure přizpůsobením replikace, převzetí služeb při selhání a navrácení služeb po obnovení virtuálních počítačů Azure. |

Šifrování síťové komunikace

Tento cíl je spíše kontrolou, abyste měli jistotu, že je síťový provoz šifrovaný. Obraťte se na síťový tým a ujistěte se, že jsou tato doporučení splněná.

| Doporučení | Prostředek |

|---|---|

| Ujistěte se, že je interní provoz uživatele-aplikace šifrovaný: – Vynucujte komunikaci jenom HTTPS pro webové aplikace přístupné z internetu. – Připojte vzdálené zaměstnance a partnery k Microsoft Azure pomocí služby Azure VPN Gateway. – Zabezpečený přístup k virtuálním počítačům Azure pomocí šifrované komunikace prostřednictvím služby Azure Bastion. |

Zabezpečení sítí pomocí nulová důvěra (Zero Trust)-Objective 3: Interní provoz mezi uživateli je šifrovaný |

| Šifrování provozu back-endu aplikace mezi virtuálními sítěmi Šifrování provozu mezi místním prostředím a cloudem |

Zabezpečení sítí pomocí nulová důvěra (Zero Trust)-Objective 6: Veškerý provoz je šifrovaný |

| V případě síťových architektů tento článek vysvětluje doporučené koncepty sítí do pohledu. Ed Fisher, Security & Compliance Architect v Microsoftu popisuje, jak optimalizovat síť pro cloudové připojení tím, že se vyhnete nejběžnějším nástrahám. | Vytvoření sítě až do cloudu – názor architekta |

Další informace o šifrování v prostředích Azure najdete v tématu Šifrování síťové komunikace založené na Azure.

Fáze 2

Mezi cíle nasazení fáze 2 patří segmentace sítě, která umožňuje lepší kontrolu provozu na citlivé prostředky, zajištění opravy serverů a zařízení s aktualizacemi včas, vytváření prostředků honeypotu pro oklamat a rušit útočníky a zahájení správy vnitřních rizik.

Implementace Microsoftu 365 a Azure Backup pro důležitá obchodní data

BCDR je důležitým prvkem zmírnění rizik porušení zabezpečení a klíčovou součástí infrastruktury BCDR je zálohování a obnovení. U kybernetických útoků je také potřeba chránit zálohy před úmyslným vymazáním, poškozením nebo šifrováním. Při útoku ransomwarem může útočník zašifrovat, poškodit nebo zničit vaše živá data i zálohy, takže vaše organizace bude náchylná k výkupnému za účelem obnovení obchodních operací. Aby bylo možné tuto chybu zabezpečení vyřešit, musí být kopie zálohovaných dat neměnné.

Microsoft nabízí Microsoft 365 Backup a Azure Backup pro nativní funkce zálohování a obnovení.

Microsoft 365 Backup je nová nabídka (aktuálně ve verzi Preview), která zálohuje data tenanta Microsoftu 365 pro úlohy Exchange, OneDrive a SharePointu ve velkém měřítku a poskytuje rychlé obnovení. Microsoft 365 Backup nebo aplikace založené na platformě Microsoft 365 Backup Storage poskytují následující výhody bez ohledu na velikost nebo škálování vašeho tenanta:

- Rychlé neměnné zálohování během několika hodin

- Rychlé obnovení během několika hodin

- Úplná věrnost obnovení sharepointového webu a účtu OneDrivu, což znamená, že se web a OneDrive obnoví do přesného stavu v konkrétních předchozích bodech v čase prostřednictvím operace vrácení zpět.

- Úplné obnovení položky poštovní schránky Exchange nebo podrobné obnovení položek pomocí vyhledávání

- Konsolidovaná správa domény zabezpečení a dodržování předpisů

Další informace najdete v přehledu služby Microsoft 365 Backup.

Služba Azure Backup poskytuje jednoduchá, zabezpečená a cenově výhodná řešení pro zálohování vašich dat a jejich obnovení z cloudu Microsoft Azure. Azure Backup může zálohovat:

- Místní soubory, složky, stav systému, místní virtuální počítače (Hyper-V a VMware) a další místní úlohy.

- Virtuální počítače Nebo soubory, složky a stav systému Azure

- Spravované disky Azure

- Sdílené složky Azure

- SQL Server na virtuálních počítačích Azure

- Databáze SAP HANA na virtuálních počítačích Azure

- Servery Azure Database for PostgreSQL

- Objekty blob Azure

| Resource | Popis |

|---|---|

| Modul: Návrh řešení pro zálohování a zotavení po havárii | Zjistěte, jak vybrat vhodná řešení zálohování a řešení zotavení po havárii pro úlohy Azure. |

| Přehled služby Microsoft 365 Backup | Začínáme se sadou dokumentace pro Microsoft 365 Backup |

| Přehled služby Azure Backup | Začínáme se sadou dokumentace pro Azure Backup |

| Plán zálohování a obnovení pro ochranu před ransomwarem | Zjistěte, jak Azure Backup chrání před útokem ransomwaru. |

Jako součást řešení BCDR můžete použít Microsoft 365 Backup a Azure Backup.

Přírůstkové snímky v Azure můžete použít také k forenznímu vyšetřování po porušení zabezpečení. Přírůstkové snímky jsou bodové zálohy spravovaných disků, které při pořízení obsahují pouze změny od posledního snímku. Snímky umožňují vytvořit poslední bod v čase před porušením zabezpečení a obnovit ho do tohoto stavu.

Ochrana identit pro uživatelské účty používané ke správě záloh musí používat silné ověřování s vícefaktorovým ověřováním a mělo by používat PIM pro přístup k JIT. Také se ujistěte, že je vaše infrastruktura zálohování chráněná pomocí sekundárních identit od jiného zprostředkovatele identity, jako jsou místní identity nebo místní systémové identity. Tyto účty se označují jako rozbité účty.

Pokud například kyberútok narušil vašeho tenanta Microsoft Entra ID a teď jste uzamčeni pomocí účtu správce Microsoft Entra ID pro přístup k vašim zálohám, musí infrastruktura zálohování umožňovat přihlášení, které je oddělené od ohroženého tenanta Microsoft Entra ID.

Implementace plánu oprav

Plán oprav zahrnuje konfiguraci automatické aktualizace ve všech vašich aktivech operačního systému, aby se opravy nasadily rychle, aby se zabránilo útočníkům, kteří spoléhají na nepatchované systémy jako vektory útoku.

| Resource | Popis |

|---|---|

| Správa koncových bodů v Microsoftu | Začněte s přehledem řešení pro správu koncových bodů od Microsoftu. |

| Správa koncových bodů | Začněte s dokumentací pro správu koncových bodů. |

| Použití nulová důvěra (Zero Trust) na Azure IaaS: Automatizace aktualizací virtuálních počítačů | Nakonfigurujte automatické aktualizace pro virtuální počítače s Windows a Linuxem. |

| služba Windows Update nastavení, která můžete spravovat prostřednictvím zásad Intune | Správa nastavení služba Windows Update pro Windows 10 a Windows 11 pomocí Microsoft Intune |

Zvažte také aktualizace a opravy potřebné jinými zařízeními, zejména ty, které:

Zajištění zabezpečení.

Mezi příklady patří směrovače přístupu k internetu, brány firewall, zařízení filtrování paketů a další zařízení pro analýzu zprostředkujícího zabezpečení.

Jsou součástí vaší infrastruktury BCDR.

Mezi příklady patří místní nebo on-line služby zálohování třetích stran.

Vytváření prostředků honeypotu

Záměrně vytváříte prostředky honeypotu , jako jsou identity, sdílené složky, aplikace a účty služeb, aby je útočníci mohli zjistit. Tyto prostředky jsou vyhrazené pro přilákání a odstraňování útočníků a nejsou součástí vaší běžné IT infrastruktury.

Vaše prostředky honeypotu by měly odrážet typické cíle pro útočníky. Příklad:

- Uživatelské účty, které znamenají přístup správce, ale nemají žádná oprávnění nad rámec prostředků honeypotu.

- Prostředky sdílené složky, které mají názvy souborů, které naznačují citlivá data, například CustomerDatabase.xlxs, ale data jsou fiktivní.

Po nasazení prostředků honeypotu využijte infrastrukturu ochrany před hrozbami k jejich monitorování a včasnému zjištění útoku. V ideálním případě k detekci dochází dříve, než útočník zjistí, že prostředky honeypotu jsou falešné a používají laterální techniky přenosu k životu mimo zemi, ve kterých útočník používá k útoku vaše prostředky vlastní aplikace a nástroje. Během útoku na prostředky honeypotu můžete také shromažďovat informace o identitě, metodách a motivaci útočníka.

Díky nové funkci podvodu v XDR v programu Microsoft Defender můžete povolit a nakonfigurovat autentické dekódované účty, hostitele a luky. Falešné prostředky vygenerované XDR v programu Defender se pak automaticky nasadí do konkrétních klientů. Když útočník komunikuje s dekódy nebo láká, funkce podvodu zvyšuje výstrahy s vysokou spolehlivostí, pomáhá vyšetřování vašeho bezpečnostního týmu a umožňuje jim sledovat metody a strategie útočníka.

Další informace najdete v přehledu.

Začínáme s Správa insiderských rizik Microsoft Purview

Správa insiderských rizik Microsoft Purview vám pomůže rychle identifikovat, určit prioritu a reagovat na potenciálně rizikové aktivity. Díky použití protokolů z Microsoftu 365 a Microsoft Graphu umožňuje správa insiderských rizik definovat konkrétní zásady pro identifikaci ukazatelů rizik. Mezi příklady interních rizik uživatelů patří:

- Únik citlivých dat a úniku dat

- Porušení důvěrnosti

- Krádež duševního vlastnictví (IP)

- Podvod

- Obchodování v programu Insider

- Porušení dodržování právních předpisů

Po identifikaci rizik můžete podniknout kroky ke zmírnění těchto rizik a v případě potřeby otevřeného vyšetřování a provést odpovídající právní kroky.

| Resource | Popis |

|---|---|

| Správa rizik programu Insider | Začínáme se sadou dokumentace |

| Modul: Správa insiderských rizik v Microsoft Purview | Přečtěte si o správě insiderských rizik a o tom, jak vám technologie Microsoftu můžou pomoct zjišťovat, zkoumat a reagovat na rizikové aktivity ve vaší organizaci. |

| Modul: Implementace Správa insiderských rizik Microsoft Purview | Naučte se používat Správa insiderských rizik Microsoft Purview k plánování řešení insiderských rizik, vytváření zásad pro správu insiderských rizik a ke správě výstrah a případů pro správu insiderských rizik. |

Fáze 3

V této fázi rozšíříte rozsah zálohování a obnovení lokality tak, aby zahrnoval všechna obchodní data a úlohy, dále schopnost zabránit útokům založeným na síti a vytvořit formální návrh a naplánovat vaši hrozbu a reakci BCDR.

Implementace služby Microsoft 365 Backup a Azure Backup pro všechna obchodní data

Jakmile budete spokojeni s fungováním Služby Microsoft 365 Backup a Azure Backup pro důležitá data a testovali jste je ve cvičeních pro obnovení, můžete je teď rozšířit tak, aby zahrnovala všechna vaše obchodní data.

Implementace Azure Site Recovery pro všechny úlohy

Jakmile budete spokojeni s tím, že Azure Site Recovery pracuje pro důležitá data a testuje se ve cvičeních obnovení, můžete ji rozšířit tak, aby zahrnovala všechna obchodní data.

Získání přehledu o síťovém provozu

Cloudové aplikace, které otevírají koncové body do externích prostředí, jako je internet nebo místní prostředí, jsou ohroženy útoky přicházejícími z těchto prostředí. Pokud chcete těmto útokům zabránit, je nutné zkontrolovat přenosy škodlivých datových částí nebo logiky.

Další informace najdete v tématu Nativní cloudové filtrování a ochrana známých hrozeb.

Další informace o získání viditelnosti síťového provozu v prostředích Azure najdete v tématu Získání přehledu o síťovém provozu.

Návrh hrozby a odpovědi BCDR

Následky porušení zabezpečení můžou spustit spektrum útočníka, který infikuje zařízení malwarem, který může být zjištěn a relativně snadno obsažený, útokům ransomwaru, ve kterém útočník již exfiltroval, zašifroval nebo zničil některá citlivá data nebo všechna citlivá data vaší organizace a využívá jeho vystavení nebo obnovení.

Ve zmrzajícím útoku ransomwaru může vaše organizace trpět dlouhodobým přerušením podnikání, které je podobné v mnoha ohledech krizi nebo přírodní katastrofě. Zamyslete se nad porušením a jejím výsledným destruktivním kyberútokem jako s lidskou krizí nebo katastrofou.

Proto je důležité zahrnout porušení zabezpečení a možnost vysoce destruktivního kybernetického útoku do plánování BCDR. Stejná infrastruktura, kterou byste použili k pokračování obchodních operací v krizi nebo po přírodní katastrofě, může a měla by být použita k zotavení z útoku.

Pokud už máte plán BCDR zavedený, zkontrolujte ho a ujistěte se, že zahrnuje data, zařízení, aplikace a procesy, které by mohly být ovlivněné kybernetickým útokem.

Pokud ne, zahajte proces plánování pro obecné BCDR a zahrňte kyberútoky jako zdroj krize nebo katastrofy. Poznámky:

Plány BC zajišťují, aby firma v případě krize fungovala normálně.

Plány zotavení po havárii zahrnují průběžné zotavení po ztrátě dat nebo infrastruktury prostřednictvím záloh dat a nahrazení nebo obnovení infrastruktury.

Plány zotavení po havárii by měly obsahovat podrobné postupy pro obnovení it systémů a procesů pro obnovení obchodních operací. Tyto plány by měly mít offline zálohování, například na přenosném médiu uloženém v umístění s fyzickým zabezpečením. Útočníci můžou prohledat tyto typy plánů obnovení IT v místních i cloudových umístěních a zničit je jako součást útoku ransomwarem. Vzhledem k tomu, že zničení těchto plánů bude pro vás nákladnější obnovení obchodních operací, útočníci mohou požadovat větší výkupné.

Příklady technologií BCDR jsou Microsoft 365 Backup, Azure Backup a Azure Site Recovery popsané v tomto článku.

| Resource | Popis |

|---|---|

| Modul: Návrh řešení pro zálohování a zotavení po havárii | Zjistěte, jak vybrat vhodná řešení zálohování a řešení zotavení po havárii pro úlohy Azure. |

Fáze 4

V této fázi dále zabezpečíte svou síť a zajistíte, aby plán a proces BCDR fungovaly tím, že ho procvičíte v případě destruktivních kybernetických útoků.

Ukončení starší verze technologie zabezpečení sítě

Prozkoumejte sadu technologií a produktů, které vaše organizace používá k zajištění zabezpečení sítě, a zjistěte, jestli jsou nezbytné nebo redundantní s jinými možnostmi zabezpečení sítě. Každá technologie zabezpečení sítě může být také cílem útočníků. Pokud se například technologie nebo produkt neaktualizují včas, zvažte jeho odebrání.

Další informace najdete v tématu Ukončení starší verze technologie zabezpečení sítě, která popisuje typy technologií zabezpečení sítě, které už možná nepotřebujete.

Další informace o ukončení starších technologií zabezpečení sítě v prostředích Azure najdete v tématu Ukončení starší verze technologie zabezpečení sítě.

Procvičení hrozeb a odezvy BCDR

Aby se vaše obchodní operace mohly rychle zotavit z devastujícího kybernetického útoku, měli byste pravidelně trénovat plán BCDR ve spojení s týmem SecOps. Zvažte provedení postupu BCDR pro kyberútoky jednou za měsíc nebo čtvrtletí a kdy se prvky infrastruktury BCDR změní, například použití jiného zálohovaného produktu nebo metody.

Plán přechodu na cloud

Plán přechodu je nezbytným požadavkem pro úspěšný přechod na cloud. Mezi klíčové atributy úspěšného plánu přechodu pro implementaci ochrany před únikem informací a obnovení zabezpečení patří:

- Strategie a plánování jsou sladěné: Při vytváření plánů testování, pilotního nasazení a zavádění možností ochrany před únikem informací a zotavení po útoku v rámci digitálních aktiv se nezapomeňte vrátit k vaší strategii a cílům, abyste zajistili soulad vašich plánů. To zahrnuje priority a cílové milníky cílů pro prevenci a zotavení před únikem informací.

- Plán je iterativní: Když začnete s zaváděním plánu, dozvíte se mnoho věcí o vašem prostředí a sadě funkcí, které používáte. V každé fázi zavádění se znovu podívejte na výsledky v porovnání s cíli a vylaďte plány. Můžete se například znovu vrátit k dřívější práci a doladit zásady.

- Školení zaměstnanců a uživatelů je dobře naplánováno: Od vašich architektů zabezpečení až po it specialisty na sítě, zařízení a BCDR byli všichni vyškoleni tak, aby byli úspěšní se svými povinnostmi ochrany před únikem informací a obnovením.

Další informace z architektury přechodu na cloud pro Azure najdete v tématu Plánování přechodu na cloud.

Fáze připravenosti

K určení priority plánu použijte zdroje uvedené v tomto článku. Implementace prevence a obnovení porušení zabezpečení představuje jednu z vrstev ve vaší strategii nasazení nulová důvěra (Zero Trust) s více vrstvami.

Fázovaný přístup doporučený v tomto článku zahrnuje kaskádovou ochranu před únikem informací a práci na obnovení metodickým způsobem napříč vašimi digitálními aktivy. V této fázi se vraťte k těmto prvkům plánu, abyste měli jistotu, že vše je připravené:

- Použití nástroje Microsoft Entra PIM bylo testováno pro účty správců a vaši správci IT jsou natrénovaní, aby ho mohli používat.

- Vaše síťová infrastruktura se podle potřeby testovala pro šifrování dat, otestovala se segmentace pro filtrování přístupu a zjistili jsme redundantní starší síťové technologie a testy se spustily, aby se zajistilo, že se operace odeberou.

- Vaše postupy oprav systému byly testovány pro úspěšnou instalaci aktualizací a detekci neúspěšných aktualizací.

- Začali jste analyzovat rizika insiderů a jak je spravovat.

- Vaše prostředky honeypotu se nasazují a byly testovány společně s infrastrukturou ochrany před hrozbami, abyste zjistili přístup.

- Vaše infrastruktura a postupy BCDR byly testovány na podmnožině dat.

Fáze přijetí

Microsoft doporučuje kaskádový a iterativní přístup k implementaci ochrany před únikem informací a obnovení. Díky tomu můžete upřesnit strategii a zásady při zvyšování přesnosti výsledků. Před zahájením další fáze nemusíte čekat na dokončení jedné fáze. Výsledky jsou efektivnější, pokud budete iterovat po cestě.

Mezi hlavní prvky fáze přijetí vaší organizace by měly patřit:

- Povolení nástroje Microsoft Entra PIM pro všechny správce a další privilegované účty

- Implementace šifrování, segmentace a odebrání starších systémů síťového provozu

- Nasazení prostředků honeypotu

- Nasazení infrastruktury pro správu oprav

- Analýza vnitřních rizik a jejich mapování na správu insiderských rizik

- Nasazení a cvičení infrastruktury BCDR pro důležitá data (fáze 1) nebo všechna obchodní data (fáze 3)

Fáze řízení a správy

Zásady správného řízení schopnosti vaší organizace implementovat ochranu před únikem informací a obnovení je iterativní proces. Promyšleným vytvořením plánu implementace a jeho zavedením v rámci digitálních aktiv jste vytvořili základ. Následující úlohy vám pomůžou začít vytvářet počáteční plán zásad správného řízení pro tento základ.

| Účel | Úlohy |

|---|---|

| Sledování a měření | Přiřaďte vlastníky k důležitým akcím a projektům, jako jsou například správa prostředků IT a správa prostředků honeypotu, správa oprav, zabezpečení sítě a postupy BCDR. Vytvářejte akční plány s daty pro každou akci a projekt a instrumentujte průběh pomocí sestav a řídicích panelů. |

| Monitor | – Sledujte požadavky PIM a výsledné akce. – Monitorujte přístup k prostředkům honeypotu. – Monitorujte systémy, které se mají opravit pro selhání instalace aktualizací. - Otestujte postupy BCDR pro úplnost a integritu obnovení. |

| Iterace pro splatnost | - Průzkum síťové infrastruktury pro další starší systémy, které je možné odebrat. - Přizpůsobit infrastrukturu BCDR pro nové prostředky a funkce. |

Další kroky

Pro tento obchodní scénář:

- Zabránění nebo snížení obchodních škod z porušení zabezpečení

- Implementace ochrany před hrozbami a XDR

Další články v rámci nulová důvěra (Zero Trust) adoption:

- Přehled architektury přechodu na nulová důvěra (Zero Trust)

- Rychlá modernizace stavu zabezpečení

- Zabezpečení práce na dálku a hybridní práci

- Identifikace a ochrana citlivých obchodních dat

- Splnění zákonných požadavků a požadavků na dodržování předpisů

Sledování průběhu – zdroje

Pro kterýkoli z nulová důvěra (Zero Trust) obchodních scénářů můžete použít následující sledovací prostředky průběhu.

| Prostředek sledování průběhu | To vám pomůže... | Určeno pro... |

|---|---|---|

Soubor Visio nebo PDF s možností stažení scénáře přechodu ve fázi fáze gridu

|

Snadno pochopit vylepšení zabezpečení pro každý obchodní scénář a úroveň úsilí pro fáze a cíle fáze plánu. | Vedoucí obchodních scénářů, vedoucí pracovníci podniku a další účastníci. |

| nulová důvěra (Zero Trust) sledování přijetí ke stažení powerpointové prezentace |

Sledujte průběh fázemi a cíli fáze plánu. | Vedoucí obchodních scénářů, vedoucí pracovníci podniku a další účastníci. |

Cíle obchodního scénáře a úkoly ke stažení excelového sešitu

|

Přiřaďte vlastnictví a sledujte průběh ve fázích, cílech a úkolech fáze plánu. | Vedoucí projektu obchodního scénáře, vedoucí IT a implementátoři IT. |

Další zdroje informací najdete v tématu nulová důvěra (Zero Trust) hodnocení a sledování průběhu prostředků.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro