Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

![]()

Než většina organizací zahájí cestu nulová důvěra (Zero Trust), může být jejich přístup k identitě fragmentován různými zprostředkovateli identit, nedostatkem jednotného přihlašování (SSO) mezi cloudovými a místními aplikacemi a omezeným přehledem o riziku identit.

Cloudové aplikace a mobilní pracovníci vyžadují nový způsob myšlení, pokud jde o zabezpečení. Mnoho zaměstnanců přináší svá vlastní zařízení a pracuje hybridním způsobem. K datům se pravidelně přistupuje mimo tradiční obvod podnikové sítě a sdílí se s externími spolupracovníky, jako jsou partneři a dodavatelé. Tradiční podnikové aplikace a data se přesouvají z místního prostředí do hybridního a cloudového prostředí.

Tradiční řízení sítě pro zabezpečení už nestačí.

Identity představují osoby, služby nebo zařízení napříč sítěmi, koncovými body a aplikacemi. V modelu zabezpečení nulová důvěra (Zero Trust) fungují jako výkonné, flexibilní a podrobné prostředky pro řízení přístupu k prostředkům.

Než se identita pokusí o přístup k prostředku, musí organizace:

- Ověřte identitu pomocí silného ověřování.

- Zajistěte, aby byl přístup pro danou identitu kompatibilní a typický.

- Dodržujte zásady přístupu s nejnižšími oprávněními.

Po ověření identity můžeme řídit přístup k prostředkům na základě zásad organizace, průběžné analýzy rizik a dalších nástrojů.

Cíle nasazení nulová důvěra (Zero Trust) identit

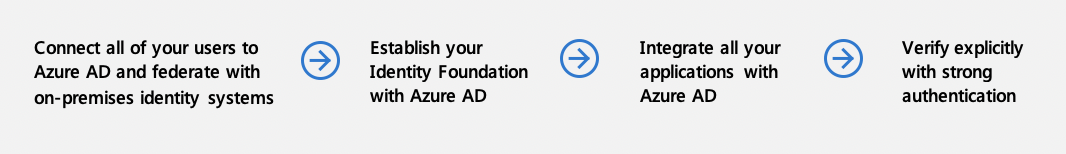

Při implementaci komplexní architektury nulová důvěra (Zero Trust) pro identitu doporučujeme zaměřit se nejprve na tyto počáteční cíle nasazení:

- Cloudová identita se federuje s místními systémy identit.

- Zásady podmíněného přístupu hradí přístup a poskytují nápravné aktivity.

- Analýza zlepšuje viditelnost.

Po vyřešení předchozích oblastí se zaměřte na tyto cíle nasazení:

- Identity a přístupová oprávnění se spravují pomocí zásad správného řízení identit.

- Uživatel, zařízení, umístění a chování se analyzuje v reálném čase.

- Integrujte signály hrozeb z jiných řešení zabezpečení.

I. Federuje cloudové identity s místními systémy identit.

Microsoft Entra ID umožňuje silné ověřování, bod integrace pro zabezpečení koncových bodů a jádro zásad orientovaných na uživatele, které zaručuje nejméně privilegovaný přístup. Podmíněný přístup Microsoft Entra je modul zásad používaný k rozhodování o přístupu k prostředkům na základě identity uživatele, prostředí, stavu zařízení a rizika ověřeného explicitně v době přístupu. Strategii identit nulová důvěra (Zero Trust) můžete implementovat pomocí Microsoft Entra ID.

Připojení všech uživatelů k Microsoft Entra ID a federaci pomocí místních systémů identit

Udržování dobrého kanálu identit vašich zaměstnanců a nezbytných artefaktů zabezpečení, včetně skupin pro autorizaci a koncových bodů pro řízení zásad přístupu, vám dává nejlepší místo pro používání konzistentních identit a ovládacích prvků v cloudu.

Postupujte následovně:

- Zvolte možnost ověřování. Microsoft Entra ID poskytuje nejlepší ochranu proti útoku hrubou silou, útoky DDoS a ochrany heslem, ale proveďte rozhodnutí, které je správné pro vaši organizaci a vaše potřeby dodržování předpisů.

- Jen přineste identity, které naprosto potřebujete. Přechod do cloudu slouží jako příležitost opustit účty služeb, které mají smysl jenom v místním prostředí. Nechte místní privilegované role v místním prostředí.

- Ujistěte se, že splňujete hardwarové požadavky pro Microsoft Entra Connect Sync na základě velikosti vaší organizace.

Vytvoření základu identit pomocí Microsoft Entra ID

Strategie nulová důvěra (Zero Trust) vyžaduje explicitní ověření, použití principů přístupu s nejnižšími oprávněními a za předpokladu porušení zabezpečení. ID Microsoft Entra může fungovat jako bod rozhodování o zásadách a vynucovat zásady přístupu na základě přehledů o uživateli, koncovém bodu, cílovém prostředku a prostředí.

Vložte ID Microsoft Entra do cesty ke každé žádosti o přístup. Tento proces propojuje všechny uživatele, aplikace a prostředky prostřednictvím společné roviny řízení identit a poskytuje Id Microsoft Entra signály, aby se co nejlépe rozhodovalo o riziku ověřování a autorizace. Kromě toho jednotné přihlašování a konzistentní ochranné mantinely zásad poskytují lepší uživatelské prostředí a přispívají k zvýšení produktivity.

Integrace všech aplikací s Microsoft Entra ID

Jednotné přihlašování brání uživatelům v opuštění kopií přihlašovacích údajů v různých aplikacích a pomáhá vyhnout se útokům phishing nebo únavě vícefaktorového ověřování kvůli nadměrné výzvě.

Ujistěte se, že ve vašem prostředí nemáte více řešení pro správu identit a přístupu (IAM). Tato duplicita snižuje signály, které microsoft Entra ID vidí, umožňuje špatným hercům žít ve stínech mezi dvěma moduly IAM a vede ke špatnému uživatelskému prostředí. Tato složitost může vést k tomu, že vaši obchodní partneři budou pochybovat o vaší strategii nulová důvěra (Zero Trust).

Postupujte následovně:

- Integrujte moderní podnikové aplikace , které mluví OAuth2.0 nebo SAML.

- Pro aplikace ověřování založené na protokolu Kerberos a formulářů je integrujte pomocí proxy aplikací Microsoft Entra.

- Pokud publikujete starší verze aplikací pomocí sítí pro doručování aplikací nebo kontrolerů, použijte Microsoft Entra ID k integraci s většinou hlavních aplikací (například Citrix, Akamai a F5).

- Pokud chcete pomoct zjistit a migrovat aplikace z ADFS a stávajících nebo starších modulů IAM, projděte si materiály pro migraci aplikací do Microsoft Entra ID.

- Automatizace zřizování uživatelů

Ověření explicitně pomocí silného ověřování

Postupujte následovně:

- Zavedení vícefaktorového ověřování Microsoft Entra Toto úsilí je základní součástí snížení rizika uživatelských relací. Jak se uživatelé zobrazují na nových zařízeních a z nových umístění, schopnost reagovat na výzvu vícefaktorového ověřování je jedním z nejpřímějších způsobů, jak nás uživatelé můžou naučit, že se jedná o známá zařízení a umístění po celém světě (aniž by správci museli analyzovat jednotlivé signály).

- Blokování starší verze ověřování Jedním z nejběžnějších vektorů útoku pro škodlivé aktéry je použití odcizených/přehrání přihlašovacích údajů proti starším protokolům, jako je SMTP, které nemůžou dělat moderní výzvy zabezpečení.

II. Zásady podmíněného přístupu vrátný přístup a poskytují nápravné aktivity

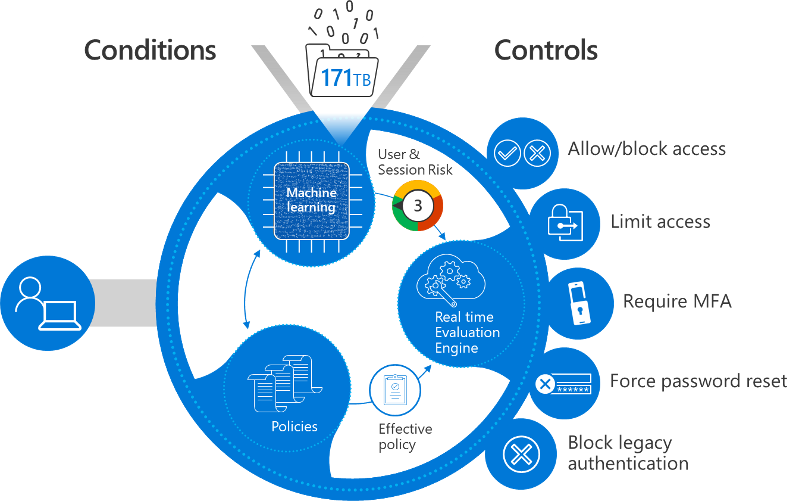

Podmíněný přístup Microsoft Entra analyzuje signály, jako je uživatel, zařízení a umístění, a automatizuje rozhodnutí a vynucuje zásady přístupu organizace pro prostředky. Pomocí zásad podmíněného přístupu můžete použít řízení přístupu, jako je vícefaktorové ověřování (MFA). Zásady podmíněného přístupu umožňují vyzvat uživatele k vícefaktorové ověřování v případě potřeby zabezpečení a v případě potřeby zůstat mimo cestu uživatelů.

Microsoft poskytuje standardní podmíněné zásady označované jako výchozí nastavení zabezpečení, které zajišťují základní úroveň zabezpečení. Vaše organizace ale může potřebovat větší flexibilitu než nabídka výchozích hodnot zabezpečení. Podmíněný přístup můžete použít k přizpůsobení výchozích hodnot zabezpečení s větší členitostí a konfiguraci nových zásad, které splňují vaše požadavky.

Plánování zásad podmíněného přístupu předem a nastavení sady aktivních a záložních zásad je základním pilířem vynucení zásad přístupu v nasazení nulová důvěra (Zero Trust). Nastavte ve svém prostředí známá síťová umístění . I když tato síťová umístění v zásadách podmíněného přístupu nepoužíváte, konfigurace těchto IP adres informuje o riziku služby Microsoft Entra ID Protection.

Proveďte tento krok:

- Projděte si naše pokyny k nasazení a osvědčené postupy pro odolné zásady podmíněného přístupu.

Registrace zařízení pomocí Microsoft Entra ID pro omezení přístupu z ohrožených a ohrožených zařízení

Postupujte následovně:

- Povolte hybridní připojení Microsoft Entra nebo Microsoft Entra Join. Pokud spravujete přenosný počítač nebo počítač uživatele, přineste tyto informace do Microsoft Entra ID a použijte ho k lepšímu rozhodování. Pokud například víte, že uživatel pochází z počítače, který řídí a spravuje vaši organizaci, mají offline kopie, přístup k datům.

- Povolte službu Intune v Microsoft Endpoint Manageru (EMS) pro správu mobilních zařízení uživatelů a registraci zařízení. Totéž lze říci o mobilních zařízeních uživatelů jako o přenosných počítačích: Čím více o nich víte (úroveň opravy, jailbreak, rooted atd.), tím více můžete poskytnout odůvodnění, proč blokujete nebo povolujete přístup.

III. Vylepšení viditelnosti analýz

Při vytváření majetku v Microsoft Entra ID s ověřováním, autorizací a zřizováním je důležité mít silné provozní přehledy o tom, co se děje v adresáři.

Konfigurace protokolování a generování sestav za účelem zlepšení viditelnosti

Proveďte tento krok:

- Naplánujte nasazení generování sestav a monitorování Microsoft Entra tak, aby bylo možné uchovávat a analyzovat protokoly z ID Microsoft Entra, a to buď v Azure, nebo pomocí zvoleného systému SIEM.

IV. Identity a přístupová oprávnění se spravují pomocí zásad správného řízení identit.

Jakmile dosáhnete počátečních cílů, zaměřte se na další cíle, jako je robustnější zásady správného řízení identit.

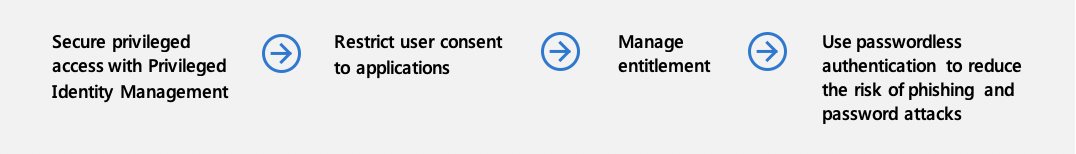

Zabezpečení privilegovaného přístupu pomocí Privileged Identity Management

Řídí koncové body, podmínky a přihlašovací údaje, které uživatelé používají pro přístup k privilegovaným operacím nebo rolím.

Postupujte následovně:

- Převzetí kontroly nad privilegovanými identitami Privilegovaný přístup není jenom přístup pro správu, ale také přístup aplikací nebo vývojářů, který může měnit způsob spouštění a zpracování dat důležitými aplikacemi.

- K zabezpečení privilegovaných identit použijte Privileged Identity Management.

Omezení souhlasu uživatele s aplikacemi

Souhlas uživatelů s aplikacemi je běžným způsobem, jak moderní aplikace získat přístup k prostředkům organizace, ale je potřeba mít na paměti některé osvědčené postupy.

Postupujte následovně:

- Omezte souhlas uživatele a spravujte žádosti o souhlas, abyste zajistili, že nedojde k zbytečnému vystavení dat vaší organizace aplikacím.

- Zkontrolujte předchozí nebo stávající souhlas ve vaší organizaci , kde najdete jakýkoli nadměrný nebo škodlivý souhlas.

Další informace o nástrojích pro ochranu před taktikami pro přístup k citlivým informacím najdete v části "Posílení ochrany před kybernetickými hrozbami a podvodným aplikacím" v naší příručce k implementaci strategie nulová důvěra (Zero Trust) identit.

Správa nároku

Díky aplikacím, které centrálně ověřují a řídí Microsoft Entra ID, můžete zjednodušit proces žádosti o přístup, schválení a opětovné certifikace, abyste měli jistotu, že správné osoby mají správný přístup a že máte přehled o tom, proč mají uživatelé ve vaší organizaci přístup.

Postupujte následovně:

- Pomocí správy nároků můžete vytvářet přístupové balíčky, které si uživatelé můžou vyžádat při připojování k různým týmům nebo projektům a které jim přiřazují přístup k přidruženým prostředkům (jako jsou aplikace, weby SharePointu, členství ve skupinách).

- Pokud v tuto chvíli není nasazení správy nároků pro vaši organizaci možné, povolte alespoň samoobslužná paradigmata ve vaší organizaci nasazením samoobslužné správy skupin a samoobslužného přístupu k aplikacím.

Použití ověřování bez hesel ke snížení rizika útoků phishing a hesel

S Microsoft Entra ID podporující FIDO 2.0 a bez hesla přihlášení k telefonu můžete přesunout jehlu na přihlašovací údaje, které vaši uživatelé (zejména citliví/privilegovaní uživatelé) používají každodenní použití. Tyto přihlašovací údaje jsou silné ověřovací faktory, které mohou také zmírnit riziko.

Proveďte tento krok:

- Začněte zavádět přihlašovací údaje bez hesla ve vaší organizaci.

V. Uživatel, zařízení, umístění a chování se analyzují v reálném čase, aby bylo možné určit riziko a zajistit průběžnou ochranu.

Analýza v reálném čase je důležitá pro určení rizika a ochrany.

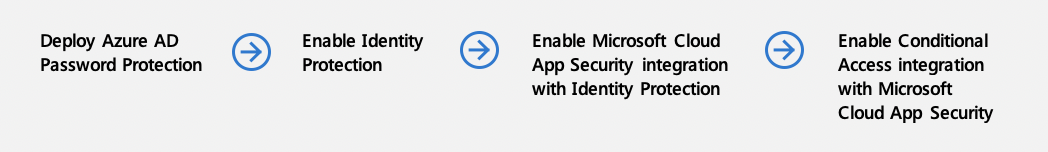

Nasazení ochrany heslem Microsoft Entra

I když povolíte jiné metody pro ověření uživatelů explicitně, nepřekočujte slabá hesla, útok password spray a útoky na přehrání porušení zabezpečení. A klasické složité zásady hesel nezabrání nejběžnějším útokům na hesla.

Proveďte tento krok:

Povolení služby Microsoft Entra ID Protection

Získejte podrobnější signál o riziku relace nebo uživatele pomocí služby Microsoft Entra ID Protection. Možnosti šetření rizik a nápravy můžete povolit na základě vyvíjejících se potřeb zabezpečení vaší organizace.

Proveďte tento krok:

Povolení integrace Microsoft Defenderu for Cloud Apps s Microsoft Entra ID Protection

Microsoft Defender for Cloud Apps monitoruje chování uživatelů v saaS a moderních aplikacích. Tento signál informuje Microsoft Entra ID o tom, co se stalo uživateli po ověření a přijetí tokenu. Pokud vzor uživatele začne vypadat podezřele, může signál hlásit microsoft Entra ID Protection a podmíněný přístup s upozorněním, že se zdá, že je uživatel ohrožen nebo vysoce rizikový. Při další žádosti o přístup od tohoto uživatele může ID Microsoft Entra správně provést akci k ověření nebo blokování uživatele.

Proveďte tento krok:

- Povolte monitorování Defenderu for Cloud Apps a obohacení signálu Microsoft Entra ID Protection.

Povolení integrace podmíněného přístupu s Microsoft Defenderem for Cloud Apps

Použití signálů vygenerovaných po ověření a v programu Defender for Cloud Apps pro proxy požadavky na aplikace budete moct monitorovat relace v aplikacích SaaS a vynucovat omezení.

Postupujte následovně:

Povolte integraci podmíněného přístupu.

Povolení omezené relace pro použití při rozhodování o přístupu

Pokud je riziko uživatele nízké, ale přihlašuje se z neznámého koncového bodu, můžete chtít povolit přístup k prostředkům, ale nepovolit jim dělat věci, které vaši organizaci zpřístupňují rizikovým akcím. Můžete nakonfigurovat Exchange Online a SharePoint Online tak, aby uživatelům nabídly omezenou relaci, která jim umožňuje číst e-maily nebo zobrazovat soubory, ale ne je stahovat a ukládat na nedůvěryhodné zařízení.

Proveďte tento krok:

- Povolte omezený přístup k SharePointu Online a Exchangi Online.

VI. Integrace signálů hrozeb z jiných řešení zabezpečení za účelem zlepšení detekce, ochrany a reakce

A konečně, další řešení zabezpečení lze integrovat pro větší efektivitu.

Integrace Microsoft Defenderu for Identity s Microsoft Defenderem for Cloud Apps

Integrace s Programem Microsoft Defender for Identity umožňuje službě Microsoft Entra ID vědět, že uživatel při přístupu k místním nemoderních prostředkům (například sdíleným složkám) důvěřuje rizikovému chování. Tento signál může být faktorován do celkového rizika, což může blokovat další přístup v cloudu.

Postupujte následovně:

- Povolte Microsoft Defender for Identity s Microsoft Defenderem for Cloud Apps, aby místní signály mohly do rizikového signálu, který o uživateli víme.

- Zkontrolujte kombinované skóre priority šetření pro každého uživatele, kteří riskují, a podívejte se, na které z nich by se váš SOC měl zaměřit.

Povolení Microsoft Defenderu pro koncový bod

Microsoft Defender for Endpoint umožňuje ověřit stav počítačů s Windows a určit, jestli u nich dochází k ohrožení zabezpečení. Pak můžete informace dáte do zmírnění rizika za běhu. Zatímco připojení k doméně vám dává smysl pro kontrolu, Defender for Endpoint umožňuje reagovat na útok na malware téměř v reálném čase detekcí vzorů, kdy více uživatelských zařízení zasahuje na nedůvěryhodné weby, a reagovat zvýšením rizika zařízení/uživatele za běhu.

Proveďte tento krok:

Zabezpečení identity v souladu s výkonným příkazem 14028 o kybernetické bezpečnosti a oMB memoria 22-09

Výkonný řád 14028 o zlepšení kybernetické bezpečnosti a OMB Memo 22-09 organizace Nations zahrnuje konkrétní akce týkající se nulová důvěra (Zero Trust). Akce identit zahrnují použití centralizovaných systémů správy identit, použití silného vícefaktorového ověřování odolného proti útokům phishing a začlenění alespoň jednoho signálu na úrovni zařízení do rozhodnutí o autorizaci. Podrobné pokyny k implementaci těchto akcí s ID Microsoft Entra naleznete v tématu Splnění požadavků na identitu memoria 22-09 s Microsoft Entra ID.

Produkty popsané v této příručce

- Microsoft Entra ID

- Microsoft Defender for Identity

- Microsoft Endpoint Manager (zahrnuje Microsoft Intune)

- Microsoft Defender for Endpoint

- SharePoint Online

- Exchange Online

Závěr

Identita je základem úspěšné strategie nulová důvěra (Zero Trust). Pokud potřebujete další informace nebo pomoc s implementací, obraťte se na tým úspěchu zákazníka nebo pokračujte v čtení dalších kapitol této příručky, které zahrnují všechny nulová důvěra (Zero Trust) pilířů.

Série průvodce nasazením nulová důvěra (Zero Trust)