Kontrolní seznam RaMP – Explicitní ověření důvěryhodnosti pro všechny žádosti o přístup

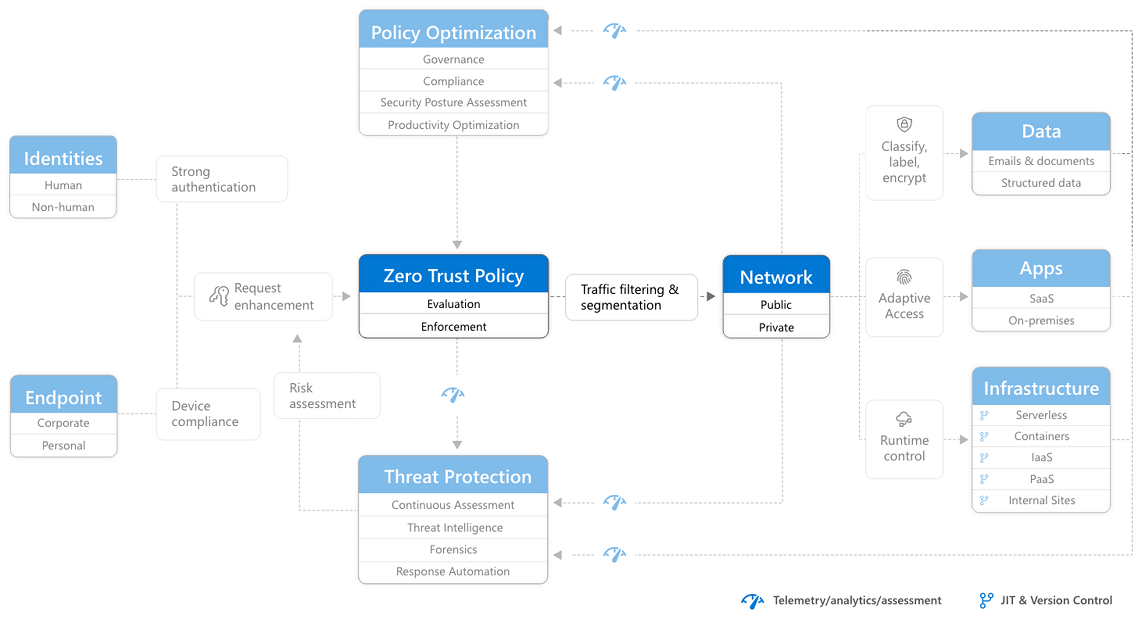

Tento kontrolní seznam Rychlý plán modernizace (RaMP) vám pomůže vytvořit bezpečnostní obvod pro cloudové aplikace a mobilní zařízení, která používají identitu jako řídicí rovinu a explicitně ověří důvěryhodnost uživatelských účtů a zařízení před povolením přístupu pro veřejné i privátní sítě.

Abyste byli produktivní, musí být vaši zaměstnanci (uživatelé) schopni používat:

- Přihlašovací údaje účtu k ověření identity.

- Jejich koncový bod (zařízení), například počítač, tablet nebo telefon.

- Aplikace, které jste jim poskytli, aby mohly provádět své úlohy.

- Síť, přes kterou provoz prochází mezi zařízeními a aplikacemi, ať už jsou místní nebo v cloudu.

Každý z těchtoprvkůchm technologiím je jedním z těchto prvků cílem útočníků a musí být chráněný centrálním nulová důvěra (Zero Trust) principem "nikdy nedůvěřovat, vždy ověřit".

Tento kontrolní seznam zahrnuje použití nulová důvěra (Zero Trust) k explicitní ověření důvěryhodnosti pro všechny žádosti o přístup pro:

Po dokončení této práce budete tuto část architektury nulová důvěra (Zero Trust) sestavit.

Identity

Ověřte a zabezpečte každou identitu pomocí silného ověřování napříč všemi vašimi digitálními aktivy pomocí Microsoft Entra ID, kompletního řešení pro správu identit a přístupu s integrovaným zabezpečením, které každý měsíc spojuje stovky milionů lidí s jejich aplikacemi, zařízeními a daty.

Závazky v rámci programu a člena projektu

Tato tabulka popisuje celkovou ochranu uživatelských účtů z hlediska sponzorství, řízení programů nebo hierarchie řízení projektů za účelem určení a řízení výsledků.

| Zájemce | Vlastník | Odpovědnost |

|---|---|---|

| Zabezpečení identit CISO, CIO nebo ředitel identit | Podpora z vedení | |

| Vedoucí programu od architekta zabezpečení identit nebo identity | Podpora výsledků a spolupráce mezi týmy | |

| Architekt zabezpečení | Rady o konfiguraci a standardech | |

| Zabezpečení identit nebo architekt identit | Implementace změn konfigurace | |

| Správa identit | Aktualizace standardů a dokumentů zásad | |

| Zásady správného řízení zabezpečení nebo Správa identit | Monitorování pro zajištění dodržování předpisů | |

| Tým pro vzdělávání uživatelů | Ujistěte se, že pokyny pro uživatele odrážejí aktualizace zásad. |

Cíle nasazení

Splnění těchto cílů nasazení k ochraně privilegovaných identit pomocí nulová důvěra (Zero Trust)

| Hotovo | Cíl nasazení | Vlastník | Dokumentace |

|---|---|---|---|

| 1. Nasaďte zabezpečený privilegovaný přístup pro ochranu uživatelských účtů pro správu. | Implementátor IT | Zabezpečení privilegovaného přístupu pro hybridní a cloudová nasazení v Microsoft Entra ID | |

| 2. Nasaďte Microsoft Entra Privileged Identity Management (PIM) pro proces schvalování podle časového limitu pro použití privilegovaných uživatelských účtů. | Implementátor IT | Plánování nasazení Privileged Identity Management |

Splnění těchto cílů nasazení k ochraně identit uživatelů pomocí nulová důvěra (Zero Trust)

| Hotovo | Cíl nasazení | Vlastník | Dokumentace |

|---|---|---|---|

| 1. Povolení samoobslužného resetování hesla (SSPR), které poskytuje možnosti resetování přihlašovacích údajů | Implementátor IT | Plánování nasazení samoobslužného resetování hesla Microsoft Entra | |

| 2. Povolte vícefaktorové ověřování (MFA) a vyberte vhodné metody pro vícefaktorové ověřování | Implementátor IT | Plánování nasazení vícefaktorového ověřování Microsoft Entra | |

| 3. Povolení kombinované registrace uživatele pro váš adresář, aby se uživatelé mohli zaregistrovat k SSPR a MFA v jednom kroku | Implementátor IT | Povolení kombinované registrace bezpečnostních informací v Microsoft Entra ID | |

| 4. Nakonfigurujte zásady podmíněného přístupu tak, aby vyžadovaly registraci vícefaktorového ověřování. | Implementátor IT | Postupy: Konfigurace zásad registrace vícefaktorového ověřování Microsoft Entra | |

| 5. Povolte zásady na základě rizik na základě uživatelů a přihlašování, které chrání přístup uživatelů k prostředkům. | Implementátor IT | Postupy: Konfigurace a povolení zásad rizik | |

| 6. Rozpoznávejte a blokujte známá slabá hesla a jejich varianty a blokujte další slabé termíny specifické pro vaši organizaci. | Implementátor IT | Eliminace chybná hesla pomocí microsoft Entra Password Protection | |

| 7. Nasaďte Microsoft Defender for Identity a zkontrolujte a zmírněte všechna otevřená upozornění (paralelně s vašimi operacemi zabezpečení). | Bezpečnostní provozní tým | Microsoft Defender for Identity | |

| 8. Nasaďte přihlašovací údaje bez hesla. | Implementátor IT | Plánování nasazení ověřování bez hesla v Microsoft Entra ID |

Nyní jste vytvořili část Identities architektury nulová důvěra (Zero Trust).

Koncové body

Před udělením přístupu ke koncovým bodům (zařízením) zajistěte dodržování předpisů a stav a získejte přehled o tom, jak k síti přistupují.

Závazky v rámci programu a člena projektu

Tato tabulka popisuje celkovou ochranu koncových bodů z hlediska sponzorství, řízení programů nebo hierarchie řízení projektů za účelem určení a řízení výsledků.

| Zájemce | Vlastník | Odpovědnost |

|---|---|---|

| Zabezpečení identit CISO, CIO nebo ředitel identit | Podpora z vedení | |

| Vedoucí programu od zabezpečení identit nebo architekta identity | Podpora výsledků a spolupráce mezi týmy | |

| Architekt zabezpečení | Rady o konfiguraci a standardech | |

| Zabezpečení identit nebo architekt zabezpečení infrastruktury | Implementace změn konfigurace | |

| Správa správy mobilních zařízení (MDM) | Aktualizace standardů a dokumentů zásad | |

| Zásady správného řízení zabezpečení nebo Správa MDM | Monitorování pro zajištění dodržování předpisů | |

| Tým pro vzdělávání uživatelů | Ujistěte se, že pokyny pro uživatele odrážejí aktualizace zásad. |

Cíle nasazení

Splnění těchto cílů nasazení za účelem ochrany koncových bodů (zařízení) pomocí nulová důvěra (Zero Trust).

| Hotovo | Cíl nasazení | Vlastník | Dokumentace |

|---|---|---|---|

| 1. Zaregistrujte zařízení pomocí Microsoft Entra ID. | Správa MDM | Identity zařízení | |

| 2. Zaregistrujte zařízení a vytvořte konfigurační profily. | Správa MDM | Přehled správy zařízení | |

| 3. Připojení Defender for Endpoint do Intune (paralelně s vašimi operacemi zabezpečení). | Správa zabezpečení identit | Konfigurace Microsoft Defenderu pro koncový bod v Intune | |

| 4. Monitorujte dodržování předpisů zařízením a riziko podmíněného přístupu. | Správa zabezpečení identit | K nastavení pravidel zařízení spravovaných v Intune použijte zásady dodržování předpisů | |

| 5. Implementujte řešení microsoft information protection a integrujte se zásadami podmíněného přístupu. | Správa zabezpečení identit | Ochrana obsahu pomocí popisků citlivosti |

Nyní jste vytvořili část Koncové body architektury nulová důvěra (Zero Trust).

Aplikace

Vzhledem k tomu, že uživatelé se zlými úmysly používají k infiltraci vaší organizace, musíte zajistit, aby vaše aplikace používaly služby, jako je Microsoft Entra ID a Intune, které poskytují nulová důvěra (Zero Trust) ochranu nebo jsou posílené proti útokům.

Závazky v rámci programu a člena projektu

Tato tabulka popisuje nulová důvěra (Zero Trust) implementaci aplikací z hlediska hierarchie sponzorství, řízení programů nebo řízení projektů za účelem určení a řízení výsledků.

| Zájemce | Vlastník | Odpovědnost |

|---|---|---|

| CISO, CIO nebo ředitel zabezpečení aplikací | Podpora z vedení | |

| Vedoucí programu ze správy aplikací | Podpora výsledků a spolupráce mezi týmy | |

| Architekt identit | Rady ohledně konfigurace Microsoft Entra pro aplikace Aktualizace ověřovacích standardů pro místní aplikace |

|

| Vývojářský architekt | Rady o konfiguraci a standardech pro místní a cloudové aplikace | |

| Síťový architekt | Implementace změn konfigurace sítě VPN | |

| Cloud Network Architect | Nasazení proxy aplikace Microsoft Entra | |

| Zásady správného řízení zabezpečení | Monitorování pro zajištění dodržování předpisů |

Cíle nasazení

Splněním těchto cílů nasazení zajistíte nulová důvěra (Zero Trust) ochranu cloudových aplikací Microsoftu, aplikací SaaS třetích stran, vlastních aplikací PaaS a místních aplikací.

| Hotovo | Typ použití aplikace nebo aplikace | Cíle nasazení | Vlastník | Dokumentace |

|---|---|---|---|---|

| Aplikace SaaS třetích stran a vlastní aplikace PaaS zaregistrované v Microsoft Entra ID | Registrace aplikace Microsoft Entra používá zásady ověřování, certifikace a souhlasu aplikací microsoft Entra. Pokud chcete povolit používání aplikací, použijte zásady podmíněného přístupu Microsoft Entra a zásady mam a zásad ochrany aplikací (APP). |

Architekt identit | Správa aplikací v Microsoft Entra ID | |

| Cloudové aplikace, které jsou povolené AAuth a zaregistrované v Microsoft Entra ID, Google a Salesforce | Používejte zásady správného řízení aplikací v Programu Microsoft Defender for Cloud Apps pro viditelnost chování aplikací, zásady správného řízení s vynucováním zásad a detekcí a nápravou útoků založených na aplikacích. | Bezpečnostní technik | Přehled | |

| Aplikace SaaS třetích stran a vlastní aplikace PaaS, které nejsou zaregistrované v Microsoft Entra ID | Zaregistrujte je v Microsoft Entra ID pro zásady ověřování, certifikace a souhlasu aplikací. Použijte zásady podmíněného přístupu Microsoft Entra a zásady MAM a APP v Intune. |

Architekt aplikací | Integrace všech aplikací s Microsoft Entra ID | |

| Místní uživatelé, kteří přistupují k místním aplikacím, včetně aplikací spuštěných na místních serverech i na serverech založených na IaaS | Ujistěte se, že vaše aplikace podporují moderní ověřovací protokoly, jako jsou OAuth/OIDC a SAML. Požádejte dodavatele aplikace o aktualizace, aby se chránilo přihlašování uživatelů. | Architekt identit | Prohlédněte si dokumentaci k vašemu dodavateli. | |

| Vzdálení uživatelé přistupující k místním aplikacím prostřednictvím připojení VPN | Nakonfigurujte zařízení VPN tak, aby jako zprostředkovatele identity používalo ID Microsoft Entra. | Síťový architekt | Prohlédněte si dokumentaci k vašemu dodavateli. | |

| Vzdálení uživatelé přistupující k místním webovým aplikacím prostřednictvím připojení VPN | Publikujte aplikace prostřednictvím proxy aplikací Microsoft Entra. Vzdálení uživatelé potřebují přístup jenom k jednotlivým publikovaným aplikacím, které se směrují na místní webový server prostřednictvím konektoru proxy aplikací. Připojení iony využívají silné ověřování Microsoft Entra a omezuje uživatele a jejich zařízení pro přístup k jedné aplikaci najednou. Naproti tomu rozsah typické sítě VPN pro vzdálený přístup je všechna umístění, protokoly a porty celé místní sítě. |

Cloud Network Architect | Vzdálený přístup k místním aplikacím prostřednictvím proxy aplikací Microsoft Entra |

Po dokončení těchto cílů nasazení budete mít integrovanou část Aplikace v architektuře nulová důvěra (Zero Trust).

Síť

Model nulová důvěra (Zero Trust) předpokládá porušení zabezpečení a ověřuje každou žádost, jako by pocházela z nekontrolovatelné sítě. I když se jedná o běžný postup pro veřejné sítě, platí to také pro interní sítě vaší organizace, které jsou obecně brány firewall z veřejného internetu.

Aby bylo možné dodržovat nulová důvěra (Zero Trust), musí vaše organizace řešit ohrožení zabezpečení v veřejných i privátních sítích, ať už místně nebo v cloudu, a zajistit, abyste explicitně ověřili, používali přístup s nejnižšími oprávněními a předpokládali porušení zabezpečení. Zařízení, uživatelé a aplikace nemusí být ze své podstaty důvěryhodná, protože jsou ve vašich privátních sítích.

Závazky v rámci programu a člena projektu

Tato tabulka popisuje nulová důvěra (Zero Trust) implementaci veřejných a privátních sítí, pokud jde o sponzorství, řízení programů nebo hierarchii řízení projektů za účelem určení a řízení výsledků.

| Zájemce | Vlastník | Odpovědnost |

|---|---|---|

| CISO, CIO nebo ředitel zabezpečení sítě | Podpora z vedení | |

| Vedoucí programu od vedení sítí | Podpora výsledků a spolupráce mezi týmy | |

| Architekt zabezpečení | Rady o konfiguraci a standardech zásad šifrování a přístupu | |

| Síťový architekt | Rady ke změnám síťové architektury a filtrování provozu | |

| Síťová inženýři | Změny konfigurace segmentace návrhu | |

| Implementátory sítě | Změna konfigurace síťového vybavení a aktualizace dokumentů konfigurace | |

| Zásady správného řízení sítí | Monitorování pro zajištění dodržování předpisů |

Cíle nasazení

Splněním těchto cílů nasazení zajistíte nulová důvěra (Zero Trust) ochranu veřejných i privátních sítí pro místní i cloudový provoz. Tyto cíle je možné provádět paralelně.

| Hotovo | Cíl nasazení | Vlastník | Dokumentace |

|---|---|---|---|

| Vyžadovat šifrování pro všechna připojení přenosů, včetně mezi komponentami IaaS a mezi místními uživateli a aplikacemi. | Architekt zabezpečení | Komponenty Azure IaaS Protokol IPsec pro místní zařízení s Windows |

|

| Omezte přístup k důležitým datům a aplikacím podle zásad (identit uživatelů nebo zařízení) nebo filtrování provozu. | Architekt zabezpečení nebo síťový architekt | Zásady přístupu pro Defender for Cloud Apps – Řízení podmíněného přístupu k aplikacím Brána Windows Firewall pro zařízení s Windows |

|

| Nasaďte segmentaci místní sítě s využitím řízení provozu příchozího a výchozího přenosu dat s mikro perimetry a mikrose segmentací. | Síťový architekt nebo síťový inženýr | Prohlédněte si dokumentaci k místní síti a hraničním zařízením. | |

| Pro místní provoz používejte detekci hrozeb v reálném čase. | Analytici secOps | Ochrana před internetovými útoky ve Windows Microsoft Defender for Endpoint |

|

| Nasaďte segmentaci cloudové sítě s využitím řízení příchozího a výchozího provozu s mikroregionálními a mikrose segmentacemi. | Síťový architekt nebo síťový inženýr | Doporučení pro sítě a možnosti připojení | |

| Pro cloudový provoz používejte detekci hrozeb v reálném čase. | Síťový architekt nebo síťový inženýr | Filtrování na základě analýzy hrozeb na základě služby Azure Firewall Azure Firewall Premium – systém detekce a prevence narušení sítě (IDPS) |

Po dokončení těchto cílů nasazení vytvoříte část Síť v architektuře nulová důvěra (Zero Trust).

Další krok

Pokračujte v iniciativě pro přístup uživatelů a produktivitu pomocí dat, dodržování předpisů a zásad správného řízení.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro