Sicherstellung der Identität mit Zero Trust

![]()

Bevor die meisten Organisationen eine Zero Trust-Journey starten, kann ihr Identitätsansatz mit verschiedenen Identitätsanbietern fragmentiert werden, ein Mangel an Einmaligem Anmelden (Single Sign-On, SSO) zwischen Cloud und lokalen Apps und eingeschränkter Sichtbarkeit des Identitätsrisikos.

Cloudanwendungen und mobile Mitarbeiter erfordern eine neue Denkweise, wenn es um Sicherheit geht. Viele Mitarbeiter bringen ihre eigenen Geräte mit und arbeiten auf hybride Weise. Auf Daten wird regelmäßig außerhalb des herkömmlichen Unternehmensnetzwerkperimeters zugegriffen und für externe Mitarbeiter wie Partner und Anbieter freigegeben. Herkömmliche Unternehmensanwendungen und -Daten verlagern sich von lokalen Umgebungen zu hybriden und Cloud-Umgebungen.

Herkömmliche Netzwerksteuerelemente für die Sicherheit reichen nicht mehr aus.

Identitäten stellen die Personen, Dienste oder Geräte über Netzwerke, Endpunkte und Anwendungen hinweg dar. Im Zero-Trust-Sicherheitsmodell fungieren sie als leistungsfähige, flexible und präzise Methode zur Kontrolle des Zugriffs auf Ressourcen.

Bevor eine Identität versucht, auf eine Ressource zuzugreifen, müssen Unternehmen:

- Die Identität anhand einer starken Authentifizierung überprüfen.

- Sicherstellen, dass der Zugriff konform und typisch für diese Identität ist.

- Befolgen Sie die Prinzipien für den Zugriff mit den geringsten Rechten.

Sobald die Identität überprüft wurde, können wir den Zugriff auf Ressourcen basierend auf Organisationsrichtlinien, fortlaufender Risikoanalyse und anderen Tools steuern.

Ziele der Identity Zero Trust-Bereitstellung

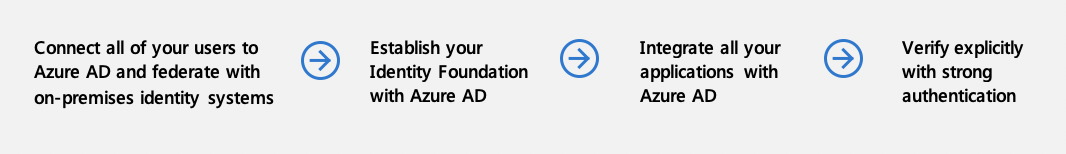

Beim Implementieren eines End-to-End-Zero Trust-Frameworks zum Schutz von Netzwerken empfehlen wir Ihnen, sich zuerst auf diese anfänglichen Bereitstellungsziele zu konzentrieren:

- Cloud-Identität lässt sich mit lokalen Identitätssystemen zusammenführen.

- Die Richtlinien für den bedingten Zugriff schränken den Zugriff ein und sehen Abhilfemaßnahmen vor.

- Analysen verbessern die Transparenz.

Nachdem die vorherigen Bereiche behandelt wurden, konzentrieren Sie sich auf diese Bereitstellungsziele:

- Identitäten und Zugriffsberechtigungen werden anhand der Identitätsverwaltung verwaltet.

- Benutzer, Geräte, Standort und Verhalten werden in Echtzeit analysiert.

- Integrieren Sie Bedrohungssignale aus anderen Sicherheitslösungen.

I. Die Cloud-Identität lässt sich mit lokalen Identitätssystemen zusammenführen

Microsoft Entra ID ermöglicht eine starke Authentifizierung, bietet einen Integrationspunkt für Endpunktsicherheit und stellt den Kern Ihrer benutzerorientierten Richtlinien bereit, um den Zugriff mit geringsten Berechtigungen zu gewährleisten. Microsoft Entra Conditional Access ist die Richtlinien-Engine, mit der Entscheidungen über den Zugriff auf Ressourcen auf Grundlage der Benutzeridentität, der Umgebung, des Gerätezustands und des zum Zeitpunkt des Zugriffs explizit überprüften Risikos getroffen werden. Sie können eine Zero Trust Identity-Strategie mit Microsoft Entra ID implementieren.

Verbinden Sie alle Benutzer mit Microsoft Entra ID und nehmen Sie die Zusammenführung mit lokalen Identitätssystemen vor

Indem Sie eine gesunde Pipeline mit den Identitäten Ihrer Mitarbeiter und den erforderlichen Sicherheitsartefakten (einschließlich Gruppen für die Autorisierung und Endpunkte für Zugriffsrichtlinienkontrollen) bewahren, haben Sie die besten Voraussetzungen für die Verwendung konsistenter Identitäten und Kontrollen in der Cloud.

Führen Sie folgende Schritte aus:

- Wählen Sie eine Authentifizierungsoption. Microsoft Entra ID bietet Ihnen den besten Brute-Force-, DDoS- und Kennwortspray-Schutz. Treffen Sie jedoch die Entscheidung, die für Ihr Unternehmen und Ihre Compliance-Anforderungen die richtige ist.

- Verwenden Sie nur die Identitäten, die Sie unbedingt benötigen. Nutzen Sie den Wechsel in die Cloud als eine Gelegenheit, Servicekonten, die nur vor Ort sinnvoll sind, zurückzulassen. Lassen Sie lokale privilegierte Rollen wo sie sind.

- Stellen Sie sicher, dass Sie die Hardwareanforderungen für Microsoft Entra Connect Sync basierend auf der Größe Ihrer Organisation erfüllen.

Einrichten Ihrer Identity Foundation mit Microsoft Entra ID

Eine Zero-Trust-Strategie erfordert eine explizite Authentifizierung, die Verwendung des Prinzips des am wenigsten privilegierten Zugriffs und die Annahme eines Verstoßes. Microsoft Entra ID kann als Entscheidungspunkt für Richtlinien fungieren, um Ihre Zugriffsrichtlinien basierend auf Erkenntnissen über den Benutzer, den Endpunkt, die Zielressource und die Umgebung durchzusetzen.

Setzen Sie Microsoft Entra ID im Pfad für jede Zugriffsanforderung ein. Dieser Prozess verbindet jeden Benutzer, jede App und jede Ressource über eine gemeinsame Identitätssteuerungsebene und stellt Microsoft Entra-ID mit den Signalen bereit, um die bestmöglichen Entscheidungen über das Authentifizierungs-/Autorisierungsrisiko zu treffen. Zusätzlich sorgen Single Sign-Ons (SSO) und konsistente Richtlinienschranken für ein besseres Benutzererlebnis und tragen zur Produktivitätssteigerung bei.

Integrieren Ihrer gesamten Anwendungen mit Microsoft Entra ID

Durch einmaliges Anmelden wird verhindert, dass Benutzer Kopien ihrer Anmeldeinformationen in verschiedenen Apps hinterlassen, und es trägt dazu bei, Phishing-Angriffe oder MFA-Ermüdung aufgrund übermäßiger Eingabeaufforderungen zu vermeiden.

Stellen Sie sicher, dass In Ihrer Umgebung keine Lösungen für Identity & Access Management (IAM) vorhanden sind. Diese Duplizierung schwächt die von Microsoft Entra ID erkannten Signale ab, ermöglicht es böswilligen Akteuren, im Verborgenen zwischen den beiden IAM-Engines zu agieren, und führt zu einer negativen Benutzererfahrung. Diese Komplexität kann dazu führen, dass Ihre Geschäftspartner an Ihrer Zero-Trust-Strategie zweifeln.

Führen Sie folgende Schritte aus:

- Integrieren Sie moderne Unternehmensanwendungen, die OAuth 2.0 oder SAML sprechen.

- Integrieren Sie Kerberos- und formularbasierte Authentifizierungsanwendungen anhand des Microsoft Entra-Anwendungsproxys.

- Wenn Sie Ihre Legacy-Anwendungen mithilfe von Application Delivery Networks/Controllern veröffentlichen, können Sie Microsoft Entra ID für die Integration mit den meisten großen Anbietern (wie z. B. Citrix, Akamai und F5) verwenden.

- Um Ihre Apps von ADFS und vorhandenen/älteren IAM-Engines zu ermitteln und zu migrieren, lesen Sie Ressourcen für die Migration von Anwendungen zu Microsoft Entra ID.

- Automatisieren der Benutzerbereitstellung.

Tipp

Erfahren Sie mehr über die Implementierung einer End-to-End Zero-Trust-Strategie für Anwendungen.

Überprüfen Sie explizit anhand einer starken Authentifizierung

Führen Sie folgende Schritte aus:

- Rollout der Multi-Faktor-Authentifizierung von Microsoft Entra Diese Anstrengung ist ein wesentlicher Bestandteil zur Reduzierung des Risikos von Benutzer-Sessions. Wenn Benutzer auf neuen Geräten und an neuen Standorten erscheinen, ist die Möglichkeit, auf eine MFA-Abfrage zu reagieren, eine der unmittelbarsten Methoden, mit denen Ihre Benutzer uns anzeigen können, dass es sich um vertraute Geräte/Standorte handelt, während sie sich in der Welt bewegen (ohne dass Administratoren einzelne Signale analysieren müssen).

- Sperren der Legacy-Authentifizierung. Einer der häufigsten Angriffsvektoren für böswillige Akteure ist die Verwendung gestohlener/wiedergegebener Anmeldeinformationen für Legacy-Protokolle, wie z. B. SMTP, die modernen Sicherheitsanforderungen nicht gewachsen sind.

II. Die Richtlinien für den bedingten Zugriff schränken den Zugriff ein und bieten Abhilfemaßnahmen

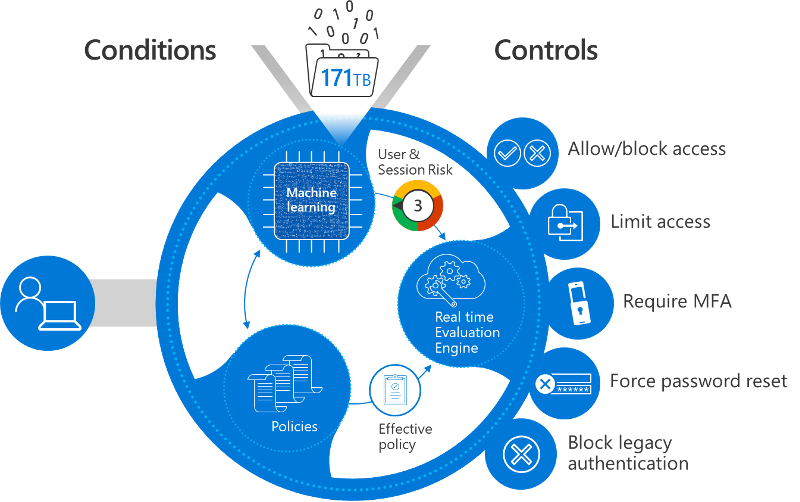

Der bedingte Zugriff von Microsoft Entra analysiert Signale wie Benutzer*in, Gerät und Standort, um Entscheidungen zu automatisieren und organisatorische Zugriffsrichtlinien für Ressourcen durchzusetzen. Mithilfe von Richtlinien für bedingten Zugriff können Sie Zugriffssteuerungen wie die Multi-Faktor-Authentifizierung (Multi-Factor Authentication, MFA) anwenden. Richtlinien für bedingten Zugriff ermöglichen Ihnen, Benutzer zur mehrstufigen Authentifizierung aufzufordern, wenn diese aus Sicherheitsgründen benötigt wird, und sie Benutzern zu ersparen, wenn sie nicht benötigt wird.

Microsoft stellt bedingte Standardrichtlinien mit dem Namen Sicherheitsstandards bereit, die ein grundlegendes Maß an Sicherheit sicherstellen. Ihre Organisation benötigt jedoch möglicherweise mehr Flexibilität als das, was die Sicherheitsstandards bieten. Sie können bedingten Zugriff verwenden, um Sicherheitsstandards präziserer anzupassen und neue Richtlinien zu konfigurieren, die Ihren Anforderungen entsprechen.

Die Planung Ihrer Richtlinien für den bedingten Zugriff im Voraus und das Vorhandensein eines Satzes von aktiven und Ausweichrichtlinien ist ein grundlegender Pfeiler für die Durchsetzung Ihrer Zugriffsrichtlinien in einer Zero Trust-Bereitstellung. Nehmen Sie sich zeit, um bekannte Netzwerkstandorte in Ihrer Umgebung zu konfigurieren. Auch wenn Sie diese Netzwerkspeicherorte nicht in einer Richtlinie für bedingten Zugriff verwenden, informiert die Konfiguration dieser IP-Adressen über das Risiko von Microsoft Entra ID Protection.

Führen Sie diesen Schritt aus:

- Betrachten Sie unsere Implementierungsanleitung und Best Practices für widerstandsfähige Conditional Access-Richtlinien.

Registrieren von Geräten mit Microsoft Entra ID, um den Zugriff von anfälligen und kompromittierten Geräten einzuschränken

Führen Sie folgende Schritte aus:

- Aktivieren Sie Microsoft Entra Hybrid Join oder Microsoft Entra Join . Wenn Sie den Laptop/Computer des Benutzers verwalten, übertragen Sie diese Informationen zur Verwendung in Microsoft Entra ID um bessere Entscheidungen zu treffen. Beispielsweise können Sie Rich Clients, die über Offlinekopien auf dem Computer verfügen, den Zugriff auf Daten gestatten, wenn Sie wissen, dass der Benutzer von einem Computer kommt, den Ihre Organisation kontrolliert und verwaltet.

- Aktivieren Sie den Intune-Dienst im Microsoft Endpoint Manager (EMS) für die Verwaltung der mobilen Geräte Ihrer Benutzer und melden Sie Geräte an. Für die mobilen Geräte der Benutzer gilt dasselbe wie für Laptops: Je mehr Sie über sie wissen (Patch-Level, jailbroken, gerootet, usw.), desto mehr können Sie eine Begründung liefern, warum Sie den Zugriff sperren/erlauben.

Tipp

Erfahren Sie mehr über die Implementierung einer durchgängigen Zero-Trust-Strategie für Endpunkte.

III. Analytics verbessern die Transparenz

Beim Aufbau Ihres Bestands in Microsoft Entra ID mit Authentifizierung, Autorisierung und Bereitstellung ist es wichtig, dass Sie über gute betriebliche Kenntnisse bezüglich der Vorgänge im Verzeichnis verfügen.

Konfigurieren Sie die Protokollierung und Berichterstattung, um die Transparenz zu verbessern

Führen Sie diesen Schritt aus:

- Planen Sie eine Berichts- und Überwachungsbereitstellung mit Microsoft Entra, um Protokolle von Microsoft Entra ID aufrechtzuerhalten und zu analysieren, entweder in Azure oder mit einem SIEM-System Ihrer Wahl.

IV. Identitäten und Zugriffsberechtigungen werden anhand der Identitätsverwaltung verwaltet

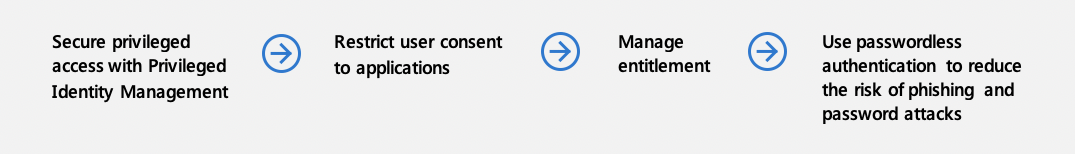

Nachdem Sie Ihre anfänglichen Ziele erreicht haben, konzentrieren Sie sich auf andere Ziele, z. B. eine robustere Identitätsverwaltung.

Schützen des privilegierten Zugriffs mit Privileged Identity Management

Steuern Sie die Endpunkte, Bedingungen und Anmeldeinformationen, die Benutzer für den Zugriff auf privilegierte Vorgänge/Rollen verwenden.

Führen Sie folgende Schritte aus:

- Übernehmen Sie die Kontrolle über Ihre privilegierten Identitäten. Der privilegierte Zugriff ist nicht nur der administratorinterne Zugriff, sondern auch der Anwendungs- oder Entwicklerzugriff, der die Ausführung und Verarbeitung von Daten durch ihre unternehmenskritischen Apps ändern kann.

- Verwenden Privileged Identity Management, um privilegierte Identitäten sicherzustellen.

Schränken Sie die Zustimmung des Benutzers zu Anwendungen ein

Die Zustimmung des Benutzers zu Anwendungen ist ein gängiger Weg für moderne Anwendungen, um Zugriff auf Unternehmensressourcen zu erhalten, es bestehen jedoch einige Best Practices, die zu beachten sind.

Führen Sie folgende Schritte aus:

- Schränken Sie die Benutzerzustimmung ein und verwalten Sie Zustimmungsanfragen, um sicherzustellen, dass die Daten Ihres Unternehmens nicht unnötig für Apps freigegeben werden.

- Überprüfen Sie vorherige/bestehende Einwilligungen in Ihrer Organisation auf übermäßige oder böswillige Einwilligungen.

Weitere Informationen zu Tools zum Schutz vor Taktiken zum Zugriff auf sensible Informationen finden Sie unter „Verstärken Sie den Schutz vor Cyber-Bedrohungen und böswilligen-Apps" in unserem Leitfaden zur Implementierung einer Identity Zero Trust-Strategie.

Berechtigungen verwalten

Mit Anwendungen, die sich zentral authentifizieren und von Microsoft Entra ID gesteuert werden, können Sie Ihren Zugriffsanforderungs-, Genehmigungs- und Neuzertifizierungsprozess optimieren, um sicherzustellen, dass die richtigen Personen über den richtigen Zugriff verfügen und dass Sie Informationen darüber haben, warum Benutzer in Ihrer Organisation über den Zugriff verfügen.

Führen Sie folgende Schritte aus:

- Verwenden Sie die Berechtigungsverwaltungt, um Zugriffspakete zu erstellen, die Benutzer anfordern können, wenn sie verschiedenen Teams/Projekten beitreten, und die ihnen Zugriff auf die zugehörigen Ressourcen (z. B. Anwendungen, SharePoint-Sites, Gruppenmitgliedschaften) zuweisen.

- Wenn die Bereitstellung der Berechtigungsverwaltung für Ihr Unternehmen zu diesem Zeitpunkt nicht möglich ist, sollten Sie zumindest Self-Service-Paradigmen in Ihrem Unternehmen aktivieren, indem Sie den Self-Service-Gruppenmanagement und Self-Service-Anwendungszugriff bereitstellen.

Verwenden Sie die passwortlose Authentifizierung, um das Risiko von Phishing- und Passwort-Angriffen zu verringern

Mit Microsoft Entra ID, das FIDO 2.0 und passwortlose Telefonanmeldung unterstützt, können Sie die Anmeldeinformationen, die Ihre Benutzer (insbesondere vertrauliche/privilegierte Benutzer) tagtäglich verwenden, deutlich verbessern. Diese Anmeldeinformationen sind starke Authentifizierungsfaktoren, die auch das Risiko mindern können.

Führen Sie diesen Schritt aus:

- Starten Sie die Einführung passwortloser Anmeldeinformationen in Ihrer Organisation.

V. Benutzer, Gerät, Standort und Verhalten werden in Echtzeit analysiert, um Risiken zu ermitteln und kontinuierlichen Schutz zu bieten.

Die Echtzeit-Analyse ist entscheidend für die Bestimmung von Risiko und Schutz.

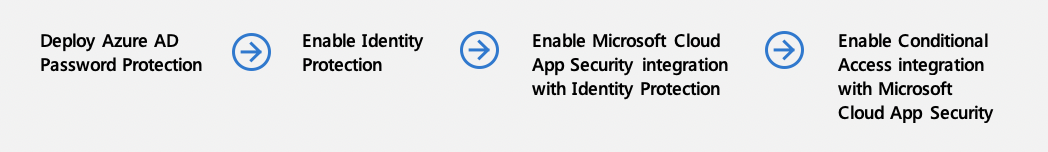

Bereitstellen des Microsoft Entra-Kennwortschutzes

Auch wenn Sie andere Methoden zur expliziten Verifizierung von Benutzern aktivieren, sollten Sie schwache Passwörter, Passwort-Spray und Replay-Angriffe nicht ignorieren. Klassische komplexe Passwortrichtlinien verhindern die häufigsten Passwortangriffe nicht.

Führen Sie diesen Schritt aus:

- Aktivieren Sie den Microsoft Entra-Kennwortschutz für Ihre Benutzer in der Cloud und lokal.

Aktivieren Sie Microsoft Entra ID Protection

Erhalten Sie ein differenzierteres Sitzungs-/Benutzerrisikosignal mit Microsoft Entra ID Protection. Sie können Risikountersuchungs- und Wartungsoptionen basierend auf den sich entwickelnden Sicherheitsanforderungen Ihrer Organisation aktivieren.

Führen Sie diesen Schritt aus:

Integration von Microsoft Defender for Cloud Apps mit Microsoft Entra ID-Schutz aktivieren

Microsoft Defender for Cloud Apps überwacht das Benutzerverhalten in SaaS-Anwendungen und modernen Anwendungen. Dieses Signal informiert Microsoft Entra-ID darüber, was dem Benutzer passiert ist, nachdem er sich authentifiziert und ein Token empfangen hat. Wenn das Benutzermuster verdächtig erscheint, kann ein Signal an Microsoft Entra ID Protection und Conditional Access gesendet werden, das diese darüber informiert, dass der Benutzer kompromittiert zu sein scheint oder ein hohes Risiko darstellt. Bei der nächsten Zugriffsanforderung dieses Benutzers kann Microsoft Entra ID ordnungsgemäß Maßnahmen ergreifen, um den Benutzer zu überprüfen oder zu sperren.

Führen Sie diesen Schritt aus:

- Aktivieren Sie die Überwachung von Defender for Cloud Apps, um das Microsoft Entra ID Protection-Signal zu erweitern.

Aktivieren der Integration des bedingten Zugriffs mit Microsoft Defender for Cloud App

Anhand von Signalen, die nach der Authentifizierung ausgegeben werden, und mit dem Defender for Cloud Apps-Proxy, der Anfragen an Anwendungen weiterleitet, können Sie Sessions, die zu SaaS-Anwendungen führen, überwachen und Einschränkungen durchsetzen.

Führen Sie folgende Schritte aus:

Aktivieren Sie die eingeschränkte Session für die Verwendung bei Zugriffsentscheidungen

Wenn für einen Benutzer ein geringes Risiko besteht, er sich aber von einem unbekannten Endpunkt aus anmeldet, möchten Sie ihm möglicherweise den Zugriff auf Ressourcen erlauben, ihm jedoch nicht gestatten, Dinge zu tun, die Ihr Unternehmen riskanten Aktionen aussetzen. Sie können Exchange Online und SharePoint Online so konfigurieren, dass dem Benutzer eine eingeschränkte Session ermöglicht wird, in der er E-Mails lesen oder Dateien anzeigen kann, diese aber nicht herunterladen und auf einem nicht vertrauenswürdigen Gerät speichern kann.

Führen Sie diesen Schritt aus:

- Aktivieren Sie den eingeschränkten Zugriff auf SharePoint Online und Exchange Online.

VI. Integrieren Sie Bedrohungssignale von anderen Sicherheitslösungen, um die Erkennung, den Schutz und die Reaktion zu verbessern

Letztendlich können andere Sicherheitslösungen integriert werden, um eine höhere Effektivität zu erzielen.

Integration von Microsoft Defender for Identity mit Microsoft Defender für Cloud Apps

Die Integration mit Microsoft Defender for Identity ermöglicht es Microsoft Entra ID, riskantes Verhalten von Benutzern beim Zugriff auf lokale, nicht-moderne Ressourcen (wie Dateifreigaben) zu erkennen. Dieses Signal kann in das Gesamtrisiko eingegliedert werden, was möglicherweise den weiteren Zugriff in der Cloud blockiert.

Führen Sie folgende Schritte aus:

- Aktivieren Sie Microsoft Defender for Identity mit Microsoft Defender for Cloud Apps, um Signale aus lokalen Systemen mit dem bekannten Risikosignal eines Benutzers zu verknüpfen.

- Überprüfen Sie den kombinierten Untersuchungs-Prioritätswert für jeden riskanten Benutzer, um einen ganzheitlichen Überblick darüber zu erhalten, auf welche Benutzer sich Ihr SOC konzentrieren sollte.

Aktivieren von Microsoft Defender für Endpunkt

Microsoft Defender für Endpunkt ermöglicht es Ihnen, die Integrität von Windows-Computern zu überprüfen und festzustellen, ob sie einer Bedrohung ausgesetzt sind. Sie können diese Informationen dann zur Ausführungszeit in die Risikominderung einspeisen. Während Sie mit „Domänenbeitritt“ ein gewisses Maß an Kontrolle erhalten, können Sie mit Defender für Endpunkt nahezu in Echtzeit auf Malwareangriffe reagieren, indem Sie Muster erkennen, bei denen mehrere Benutzergeräte auf nicht vertrauenswürdige Websites zugreifen, und zur Laufzeit mit einer Erhöhung des Geräte-/Benutzerrisikos reagieren.

Führen Sie diesen Schritt aus:

Sicherung der Identität gemäß Executive Order 14028 on Cybersecurity & OMB Memorandum 22-09

Die Executive Order 14028 zur Verbesserung der Cyber Security der Nation & OMB Memorandum 22-09 umfasst spezifische Maßnahmen zu Zero Trust. Identitätsaktionen umfassen die Verwendung zentralisierter Identitätsverwaltungssysteme, die Verwendung starker Phishing-widerstandsfähiger MFA und die Einbeziehung von mindestens einem Signal auf Geräteebene in Autorisierungsentscheidungen. Detaillierte Anleitungen zur Implementierung dieser Aktionen mit Microsoft Entra ID finden Sie unter Erfüllen der Identitätsanforderungen von Memorandum 22-09 mit Microsoft Entra ID.

In diesem Leitfaden behandelte Produkte

- Microsoft Entra ID

- Microsoft Defender for Identity

- Microsoft Endpoint Manager (einschließlich Microsoft Intune)

- Microsoft Defender für den Endpunkt

- SharePoint Online

- Exchange Online

Zusammenfassung

Die Identität ist von zentraler Bedeutung für eine erfolgreiche Zero Trust Strategie. Für weitere Informationen oder Unterstützung bei der Implementierung wenden Sie sich bitte an Ihr Customer Success Team oder lesen Sie die anderen Kapitel dieses Leitfadens durch, die alle Zero Trust-Säulen umfassen.

Die Leitfadenreihe für die Zero Trust-Bereitstellung