Referenzleitfaden zur Authentifizierungsverwaltung von Microsoft Entra-Vorgängen

In diesem Abschnitt der Referenzführungslinie für den Betrieb von Microsoft Entra werden die Prüfungen und Maßnahmen beschrieben, die Sie durchführen sollten, um Anmeldeinformationen zu sichern und zu verwalten, Authentifizierungserfahrungen (AuthN) zu definieren, Zuweisungen zu delegieren, die Nutzung zu messen und Zugriffsrichtlinien auf der Grundlage der Sicherheitslage des Unternehmens zu definieren.

Hinweis

Diese Empfehlungen sind auf dem Stand des Veröffentlichungsdatums, können sich aber im Laufe der Zeit ändern. Organisationen sollten ihre Identitätsmethoden fortlaufend überprüfen, da die Produkte und Dienste von Microsoft mit der Zeit weiterentwickelt werden.

Wichtige Betriebsabläufe

Zuweisen von Besitzern zu wichtigen Aufgaben

Die Verwaltung von Microsoft Entra ID erfordert die kontinuierliche Ausführung wichtiger betrieblicher Aufgaben und Prozesse, die möglicherweise nicht Teil eines Rolloutprojekts sind. Es ist weiterhin wichtig, dass Sie diese Aufgaben einrichten, um Ihre Umgebung zu optimieren. Im Folgenden werden die wichtigen Aufgaben und empfohlene Besitzer für diese aufgeführt:

| Aufgabe | Besitzer |

|---|---|

| Verwalten des Lebenszyklus für die SSO-Konfiguration (Single Sign-On, einmaliges Anmelden) in Microsoft Entra ID | Identity & Access Management (IAM)-Operationsteam |

| Entwerfen von Richtlinien für bedingten Zugriff für Microsoft Entra-Anwendungen | Team für die Informationssicherheitsarchitektur |

| Archivieren von Anmeldeaktivitäten in einem SIEM-System (Security Information and Event Management) | Team für Informationssicherheitvorgänge |

| Archivieren von Risikoereignissen in einem SIEM-System | Team für Informationssicherheitvorgänge |

| Triage und Untersuchung von Sicherheitsberichten | Team für Informationssicherheitvorgänge |

| Triage und Untersuchung von Risikoereignissen | Team für Informationssicherheitvorgänge |

| Triage und Untersuchung von Benutzern, die von Microsoft Entra ID Protection für Risiko- und Sicherheitsberichte gekennzeichnet wurden | Team für Informationssicherheitvorgänge |

Hinweis

Microsoft Entra ID Protection benötigt Microsoft Entra-ID P2-Lizenzen. Die richtige Lizenz für Ihre Anforderungen finden Sie unter Vergleich der allgemein verfügbaren Features der Editionen Microsoft Entra ID Free und Microsoft Entra ID P1 oder P2.

Bei der Durchsicht Ihrer Liste stellen Sie vielleicht fest, dass Sie entweder einen Besitzer für Aufgaben zuweisen müssen, die keinen Besitzer haben, oder die Eigentümerschaft für Aufgaben mit Besitzern anpassen müssen, die nicht mit den obigen Empfehlungen übereinstimmen.

Empfohlene Artikel für Besitzer

Verwaltung von Anmeldeinformationen

Kennwortrichtlinien

Die sichere Verwaltung von Kennwörtern ist einer der wichtigsten Aspekte der Identitäts- und Zugriffsverwaltung und oft auch das größte Ziel von Angriffen. Microsoft Entra ID unterstützt mehrere Features, mit denen Angriffe verhindert werden können.

Verwenden Sie die folgende Tabelle, um die empfohlene Lösung für die Behebung des Problems zu finden, das behoben werden muss:

| Abgang | Empfehlung |

|---|---|

| Es liegt kein Mechanismus zum Schutz vor schwachen Kennwörtern vor. | Aktivieren Sie die Self-Service-Kennwortzurücksetzung (SSPR) und den Kennwortschutz von Microsoft Entra ID |

| Es liegt kein Mechanismus zur Ermittlung von kompromittierten Kennwörtern vor. | Aktivieren Sie die Kennworthashsynchronisierung, um Informationen zu erhalten. |

| Es werden Active Directory-Verbunddienste (AD FS) verwendet, und eine Migration zu einer verwalteten Authentifizierung ist nicht möglich. | Aktivieren Sie AD FS Extranet Smart Lockout und/oder Microsoft Entra Smart Lockout |

| Die Kennwortrichtlinie nutzt komplexitätsbasierte Regeln wie Länge, mehrere Zeichensätze oder Ablaufdatum. | Erwägen Sie von Microsoft empfohlene bewährte Methoden, wechseln Sie von Ihrem Ansatz zur Kennwortverwaltung, und stellen Sie den Microsoft Entra-Kennwortschutz bereit. |

| Benutzer sind nicht für die Multi-FaKtor-Authentifizierung registriert | Registrieren Sie die Sicherheitsinformationen aller Benutzer, damit diese mit dem Kennwort zum Verifizieren der Benutzeridentität verwendet werden können. |

| Kennwörter werden nicht basierend auf dem Benutzerrisiko gesperrt. | Stellen Sie die Benutzerrisikorichtlinien von Microsoft Entra Identity Protection bereit, um Kennwortänderungen bei kompromittierten Anmeldeinformationen mit SSPR zu erzwingen |

| Es gibt keinen intelligenten Sperrmechanismus für den Schutz vor böswilligen Authentifizierungen durch bösartige Akteure, die von identifizierten IP-Adressen stammen | Stellen Sie die cloudverwaltete Authentifizierung mit Kennworthashsynchronisierung oder Pass-Through-Authentifizierung bereit. |

Empfohlene Artikel zu Kennwortrichtlinien

Aktivieren der Self-Service-Kennwortzurücksetzung und des Kennwortschutzes

Benutzer, die ihre Kennwörter ändern oder zurücksetzen müssen, sind eine der größten Quellen für Helpdesk-Anrufe. Neben den Kosten, ist die Kennwortänderung ein Tool zum Mindern des Benutzerrisikos und ein wichtiger Schritt zur Verbesserung des Sicherheitsstatus Ihrer Organisation.

Es wird empfohlen, dass Sie mindestens die Self-Service-Kennwortzurücksetzung (Self-Service Password Reset, SSPR) und den lokalen Kennwortschutz von Microsoft Entra ID bereitstellen, um Folgendes zu erzielen:

- Reduzieren der Helpdesk-Anrufe

- Ersetzen der Verwendung von temporären Kennwörtern

- Ersetzen vorhandener Self-Service-Kennwortverwaltungslösungen, die von lokalen Lösungen abhängig sind

- Beseitigen schwacher Kennwörter in Ihrer Organisation

Hinweis

Organisationen mit einem Microsoft Entra ID P2-Abonnement wird empfohlen die Self-Service-Kennwortzurücksetzung bereitzustellen und im Rahmen einer Identity Protection-Richtlinie für das Benutzerrisiko zu verwenden.

Verwaltung von sicheren Anmeldeinformationen

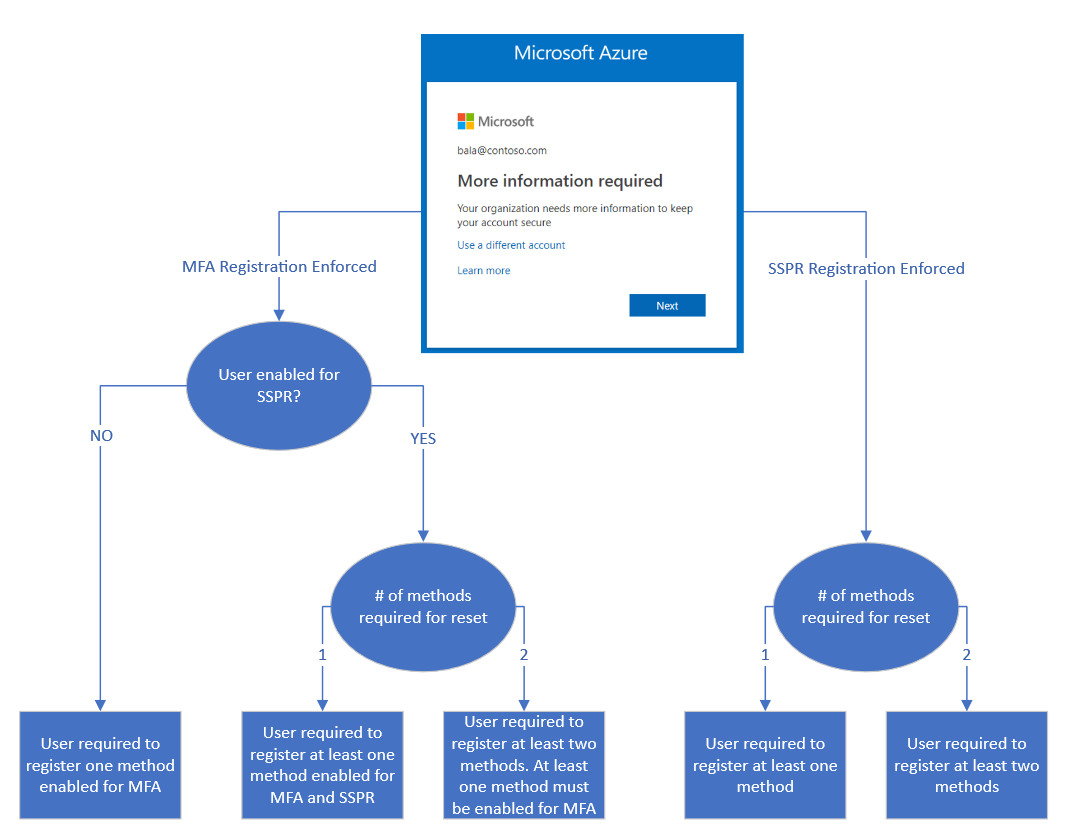

Kennwörter allein sind nicht sicher genug, um böswillige Akteure davon abzuhalten, sich Zugriff auf Ihre Umgebung zu verschaffen. Jeder Benutzer mit einem privilegierten Konto sollte zumindest die mehrstufige Authentifizierung nutzen. Idealerweise sollten Sie die kombinierte Registrierung aktivieren und von allen Benutzern verlangen, dass sie sich für die Multi-Faktor-Authentifizierung und SSPR unter Verwendung der kombinierten Registrierungserfahrung registrieren. Es wird empfohlen, dass Sie eventuell eine Strategie zum Bereitstellen von Resilienz umsetzen, um das Risiko einer Sperrung aufgrund unvorhersehbarer Umstände zu reduzieren.

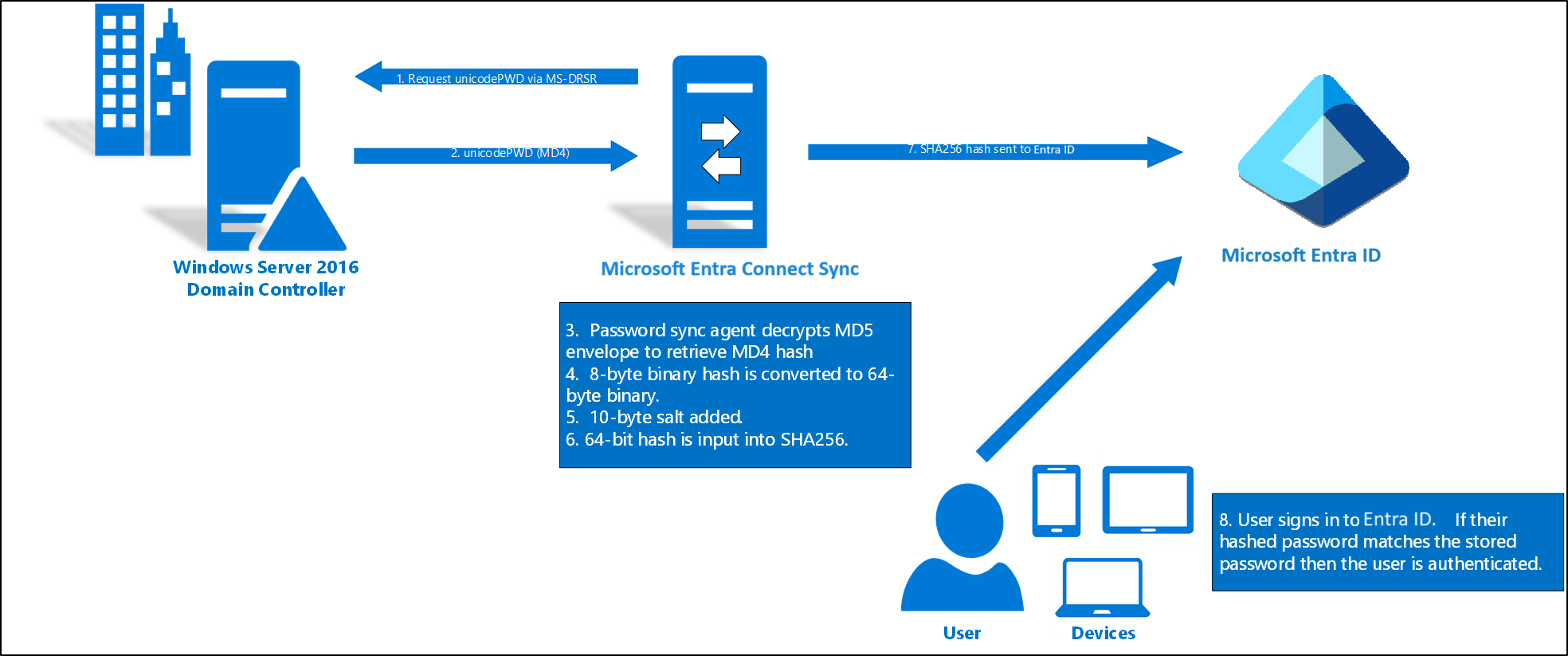

Lokale Authentifizierungsresilienz für Ausfälle

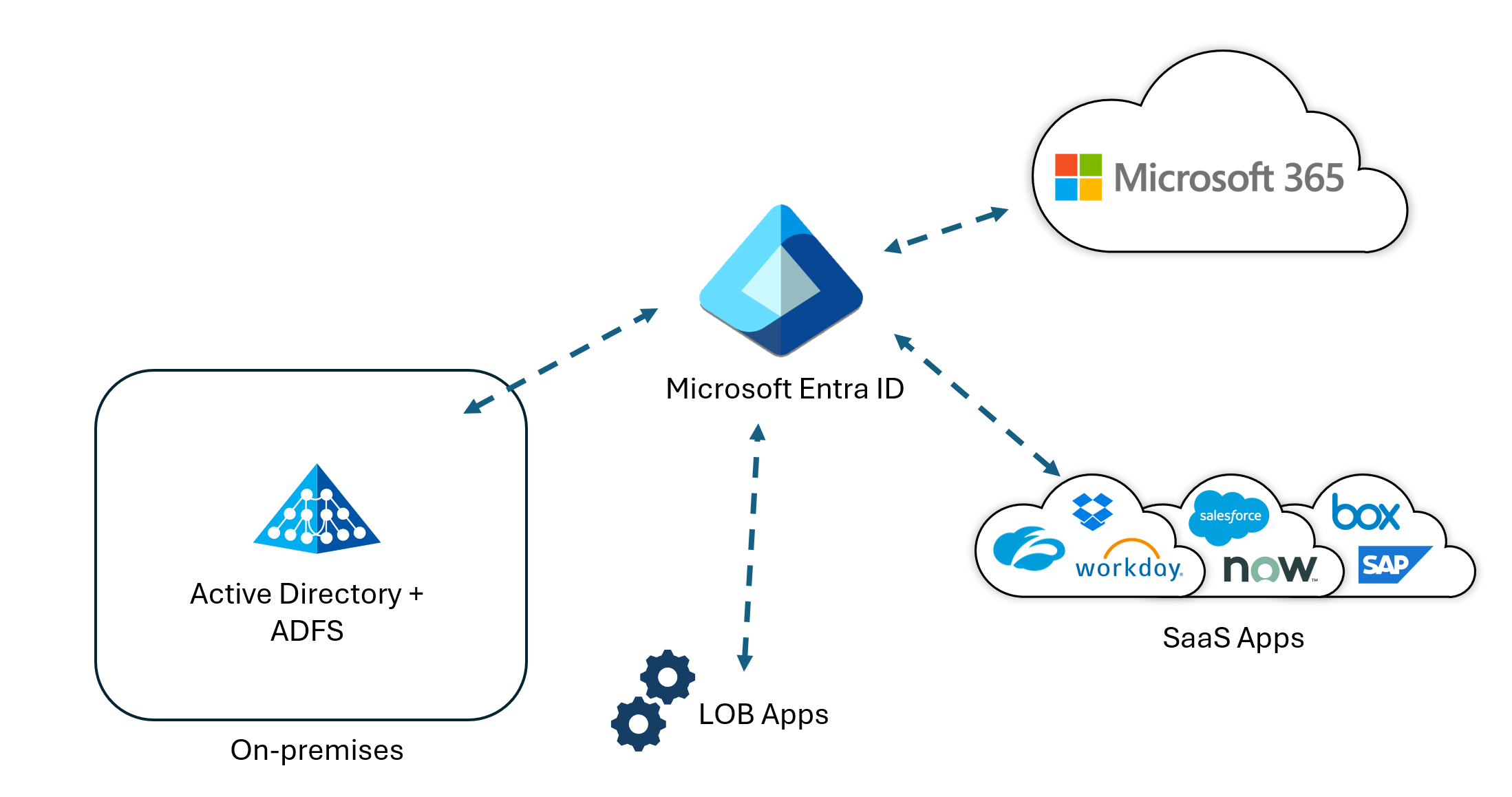

Microsoft Entra Password Hash Sync (PHS) und die Multi-Faktor-Authentifizierung von Microsoft Entra bieten nicht nur den Vorteil der Einfachheit und der Erkennung durchgesickerter Anmeldeinformationen, sondern ermöglichen Benutzern auch den Zugriff auf Software-as-a-Service (SaaS)-Anwendungen und Microsoft 365 trotz lokaler Ausfälle aufgrund von Cyberangriffen wie NotPetya. Es ist auch möglich, Kennworthashsynchronisierung (Password Hash Synchronization, PHS) in Verbindung mit einem Verbund zu aktivieren. Das Aktivieren der Kennworthashsynchronisierung ermöglicht ein Fallback für die Authentifizierung, wenn Verbunddienste nicht verfügbar sind.

Wenn Ihre lokale Organisation nicht über eine Resilienzstrategie für Ausfälle oder über eine Strategie verfügt, die nicht mit Microsoft Entra ID integriert ist, sollten Sie die Microsoft Entra-Kennworthashsynchronisierung bereitstellen und einen Notfallwiederherstellungsplan definieren, der die Kennworthashsynchronisierung enthält. Indem Sie die Microsoft Entra-Kennworthashsynchronisierung aktivieren, ermöglichen Sie Benutzern die Authentifizierung bei Microsoft Entra ID, wenn Ihre lokale Active Directory-Lösung nicht verfügbar ist.

Weitere Informationen zu den verfügbaren Authentifizierungsoptionen finden Sie unter Auswählen der richtigen Authentifizierungsmethode für Ihre Microsoft Entra-Hybrididentitätslösung.

Programmgesteuerte Nutzung von Anmeldeinformationen

Microsoft Entra ID-Skripts mit PowerShell oder Anwendungen, die die Microsoft Graph-API nutzen, erfordern sichere Authentifizierung. Bei unzureichender Verwaltung von Anmeldeinformationen kann die Ausführung dieser Skripts und Tools das Risiko des Diebstahls von Anmeldeinformationen erhöhen. Wenn Sie Skripts oder Anwendungen verwenden, die auf hartcodierten Kennwörtern oder Kennworteingabeaufforderungen basieren, sollten Sie zunächst die Kennwörter in den Konfigurationsdateien oder im Quellcode überprüfen. Ersetzen Sie dann diese Abhängigkeiten, und verwenden Sie nach Möglichkeit verwaltete Azure-Identitäten, die integrierte Windows-Authentifizierung oder Zertifikate. Bei Anwendungen, für die die genannten Lösungen nicht möglich sind, sollten Sie Azure Key Vault in Betracht ziehen.

Wenn Sie feststellen, dass Dienstprinzipale mit Kennwortanmeldeinformationen vorhanden sind, und Sie sich nicht sicher sind, wie diese Kennwortanmeldeinformationen durch Skripts oder Anwendungen geschützt werden, sollten Sie beim Besitzer der Anwendung weitere Informationen zu den Nutzungsmustern erfragen.

Außerdem wird von Microsoft empfohlen, dass Sie Anwendungsbesitzer kontaktieren, um Informationen zu Nutzungsmustern zu erhalten, wenn Dienstprinzipale mit Kennwortanmeldeinformationen vorliegen.

Authentifizierungsvorgang

Lokale Authentifizierung

Verbundauthentifizierung mit der integrierten Windows-Authentifizierung oder der verwalteten Authentifizierung mit nahtlosem einmaligen Anmelden mit Kennworthashsynchronisierung oder Passthrough-Authentifizierung sind am benutzerfreundlichsten, wenn im Unternehmensnetzwerk mit Sichtverbindung mit den lokalen Domänencontrollern gearbeitet wird. Dadurch werden die Komplexität der Eingabeaufforderungen für Anmeldeinformationen und das Risiko reduziert, dass Benutzer auf Phishingangriffe hereinfallen. Wenn Sie bereits eine in der Cloud verwaltete Authentifizierung mit PHS oder PTA (Pass-Through-Authentifizierung) verwenden, die Benutzer aber weiterhin ihre Kennwörter bei der lokalen Authentifizierung eingeben müssen, sollten Sie umgehend Nahtloses SSO bereitstellen. Wenn Sie jedoch derzeit im Verbund mit Plänen für eine eventuelle Migration zu einer in der Cloud verwalteten Authentifizierung sind, sollten Sie das Nahtlose SSO im Rahmen des Migrationsprojekts implementieren.

Zugriffsrichtlinien für Geräte mit Vertrauensstellung

Ähnlich wie ein Benutzer in Ihrer Organisation ist auch ein Gerät eine zentrale Identität, die Sie schützen möchten. Über die Identität eines Geräts können Sie Ihre Ressourcen jederzeit und von überall aus schützen. Die Authentifizierung des Geräts und die Rücksichtnahme auf dessen Vertrauenstyps verbessert Ihren Sicherheitsstatus und die Benutzerfreundlichkeit wie folgt:

- Vermeiden von Reibung, z. B. mit Multi-Faktor-Authentifizierung, wenn das Gerät als vertrauenswürdig eingestuft wird

- Der Zugriff über nicht vertrauenswürdige Geräte wird blockiert.

- Windows 10-Geräte erhalten nahtloses einmaliges Anmelden bei lokalen Ressourcen.

Dafür können Sie Geräteidentitäten mit einer der folgenden Methoden in Microsoft Entra ID bereitstellen und verwalten:

- Organisationen können Microsoft Intune verwenden, um das Gerät zu verwalten und Konformitätsrichtlinien zu erzwingen, die Geräteintegrität nachzuweisen und Richtlinien für bedingten Zugriff anhand der Konformität des Geräts festzulegen. Microsoft Intune kann iOS-Geräte, Mac-Desktops (via JAMF-Integration), Windows-Desktops (nativ mittels Verwaltung mobiler Geräte für Windows 10 und Co-Verwaltung mit Microsoft Configuration Manager) und mobile Android-Geräte verwalten.

- Die Microsoft Entra Hybrid-Verknüpfung bietet Verwaltung mit Gruppenrichtlinien oder Microsoft Configuration Manager in einer Umgebung mit in einer Azure Active Directory-Domäne eingebundenen Computergeräten. Organisationen können eine verwaltete Umgebung entweder über Kennworthashsynchronisierung oder Pass-Through-Authentifizierung mit nahtlosem SSO bereitstellen. Die Migration Ihrer Geräte zu Microsoft Entra ID maximiert die Produktivität der Benutzer mithilfe von SSO für Ihre Cloud- und lokalen Ressourcen, während Ihnen gleichzeitig das Sichern Ihres Zugriffs auf diese Ressourcen mithilfe des bedingten Zugriffs ermöglicht wird.

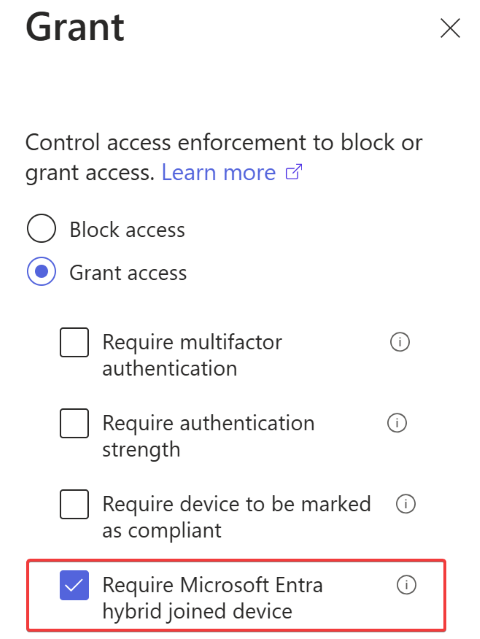

Wenn Sie über in eine Domäne eingebundene Windows-Geräte verfügen, die nicht in der Cloud registriert sind, oder über in eine Domäne eingebundene Windows-Geräte, die zwar in der Cloud registriert sind, aber keine Richtlinien für bedingten Zugriff aufweisen, sollten Sie die nicht registrierten Geräte registrieren und in jedem Fall in Ihren Richtlinien für bedingten Zugriff Microsoft Entra Hybrid Join als Steuerelement verwenden.

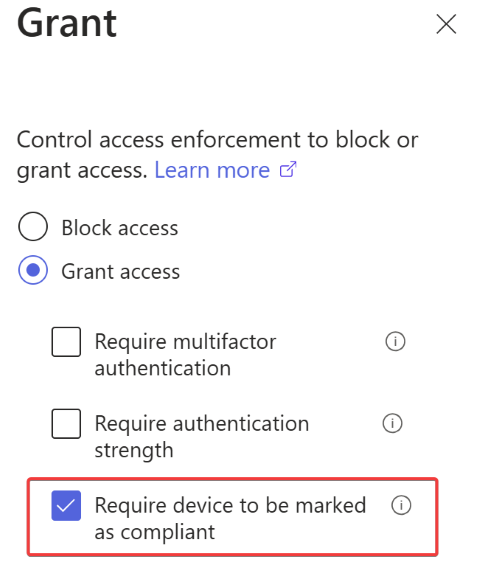

Wenn Sie Geräte mit MDM (Mobile Device Management) oder Microsoft Intune verwalten, aber keine Steuerelemente für Geräte in Ihren Richtlinien für bedingten Zugriff verwenden, empfehlen wir die Verwendung des Steuerelements Markieren des Geräts als konform erfordern in diesen Richtlinien.

Empfohlene Artikel zu Gerätezugriffsrichtlinien mit Vertrauensstellung

- Anleitung: Planen Ihrer Microsoft Entra-Hybridbeitritt-Implementierung

- Konfigurationen für den Identitäts- und Gerätezugriff

Windows Hello for Business

Unter Windows 10 ersetzt Windows Hello for Business Kennwörter durch eine sichere zweistufige Authentifizierung auf Computern. Windows Hello for Business ermöglicht eine optimierte Multi-Faktor-Authentifizierung für Benutzer und reduziert Ihre Abhängigkeit von Kennwörtern. Wenn Sie noch nicht mit der Bereitstellung von Windows 10-Geräten begonnen oder diese nur teilweise bereitgestellt haben, empfehlen wir Ihnen, ein Upgrade auf Windows 10 durchzuführen und Windows Hello for Business auf allen Geräten zu aktivieren.

Weitere Informationen zur kennwortlosen Authentifizierung finden Sie unter Eine Welt ohne Kennwörter mit Microsoft Entra ID.

Anwendungsauthentifizierung und -zuweisung

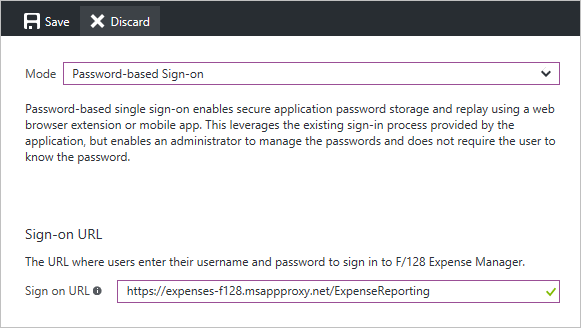

Einmaliges Anmelden für Apps

Ein standardisiertes Verfahren für das einmalige Anmelden im gesamten Unternehmen ist nicht nur für eine optimale Benutzererfahrung wichtig, sondern auch für das Verringern von Risiken, das Erstellen von Berichten und die Governance. Wenn Sie Anwendungen verwenden, die SSO mit Microsoft Entra ID unterstützen, aber derzeit für die Verwendung lokaler Konten konfiguriert sind, sollten Sie diese Anwendungen für die Verwendung von SSO mit Microsoft Entra ID neu konfigurieren. Wenn Sie Anwendungen verwenden, die SSO mit Microsoft Entra ID unterstützen, aber einen anderen Identitätsanbieter nutzen, sollten Sie diese Anwendungen ebenfalls für die Verwendung von SSO mit Microsoft Entra ID neu konfigurieren. Für Anwendungen, die keine Verbundprotokolle unterstützen, sondern nur die formularbasierte Authentifizierung, empfehlen wir Ihnen, die Anwendung für die Verwendung von Kennworttresoren mit Microsoft Entra-Anwendungsproxys zu konfigurieren.

Hinweis

Wenn Sie nicht über einen Mechanismus zur Erkennung von nicht verwalteten Anwendungen in Ihrer Organisation verfügen, empfehlen wir die Implementierung eines Erkennungsprozesses mit einem Cloud Application Security Broker (CASB) wie Microsoft Defender for Cloud Apps.

Letztlich wird empfohlen, dass Sie Ihre Anwendungen im App-Katalog aufführen, wenn Sie über einen Microsoft Entra-App-Katalog verfügen und Anwendungen verwenden, die SSO mit Microsoft Entra ID unterstützen.

Empfohlene Artikel zu SSO

Migration von AD FS-Anwendungen zu Microsoft Entra ID

Die Migration von AD FS-Apps zu Microsoft Entra ID ermöglicht zusätzliche Sicherheitsfunktionen, konsistentere Verwaltbarkeit sowie eine bessere Zusammenarbeit. Wenn Sie über in AD FS konfigurierte Anwendungen verfügen, die SSO mit Microsoft Entra ID unterstützen, sollten Sie diese Anwendungen zur Verwendung von SSO mit Microsoft Entra ID neu konfigurieren. Wenn Sie in AD FS Anwendungen mit ungewöhnlichen Konfigurationen konfiguriert haben, die von Microsoft Entra ID nicht unterstützt werden, sollten Sie sich mit den Besitzern der Anwendung in Verbindung setzen, um zu erfahren, ob die spezielle Konfiguration eine absolute Voraussetzung für die Anwendung ist. Wenn sie nicht erforderlich ist, sollten Sie die Anwendung neu konfigurieren, damit SSO mit Microsoft Entra ID genutzt wird.

Hinweis

Microsoft Entra Connect Health für AD FS kann verwendet werden, um Konfigurationsdetails über jede Anwendung zu sammeln, die potenziell zu Microsoft Entra ID migriert werden kann.

Zuweisen von Benutzern zu Anwendungen

Das Zuweisen von Benutzern zu Anwendungen erfolgt am besten mithilfe von Gruppen, da sie mehr Flexibilität sowie die Möglichkeit zu einer bedarfsorientierten Verwaltung bieten. Zu den Vorteilen der Verwendung von Gruppen gehören attributbasierte dynamische Gruppenmitgliedschaften und die Delegierung an App-Besitzer. Wenn Sie also bereits Gruppen verwenden und verwalten, empfehlen wir Ihnen, dass Sie die folgenden Aktionen durchführen, um die Verwaltung im großen Stil zu verbessern:

- Delegieren Sie die Verwaltung und Governance von Gruppen an Anwendungsbesitzer.

- Erlauben Sie den Self-Service-Zugriff auf die Anwendung.

- Definieren Sie dynamische Gruppen, wenn die Benutzerattribute den Zugriff auf Anwendungen konsistent bestimmen können.

- Implementieren Sie Gruppennachweise für den Anwendungszugriff mithilfe von Microsoft Entra-Zugriffsüberprüfungen.

Wenn Sie jedoch Anwendungen finden, die individuellen Benutzern zugewiesen sind, sollten Sie sicherstellen, dass Sie Governance für diese Anwendungen einrichten.

Empfohlene Artikel zum Zuweisen von Benutzern zu Anwendungen

- Zuweisen von Benutzern und Gruppen zu Microsoft Entra ID

- Delegieren von App-Registrierungsberechtigungen in Microsoft Entra ID

- Regeln für eine dynamische Mitgliedschaft für Gruppen in Microsoft Entra ID

Zugriffsrichtlinien

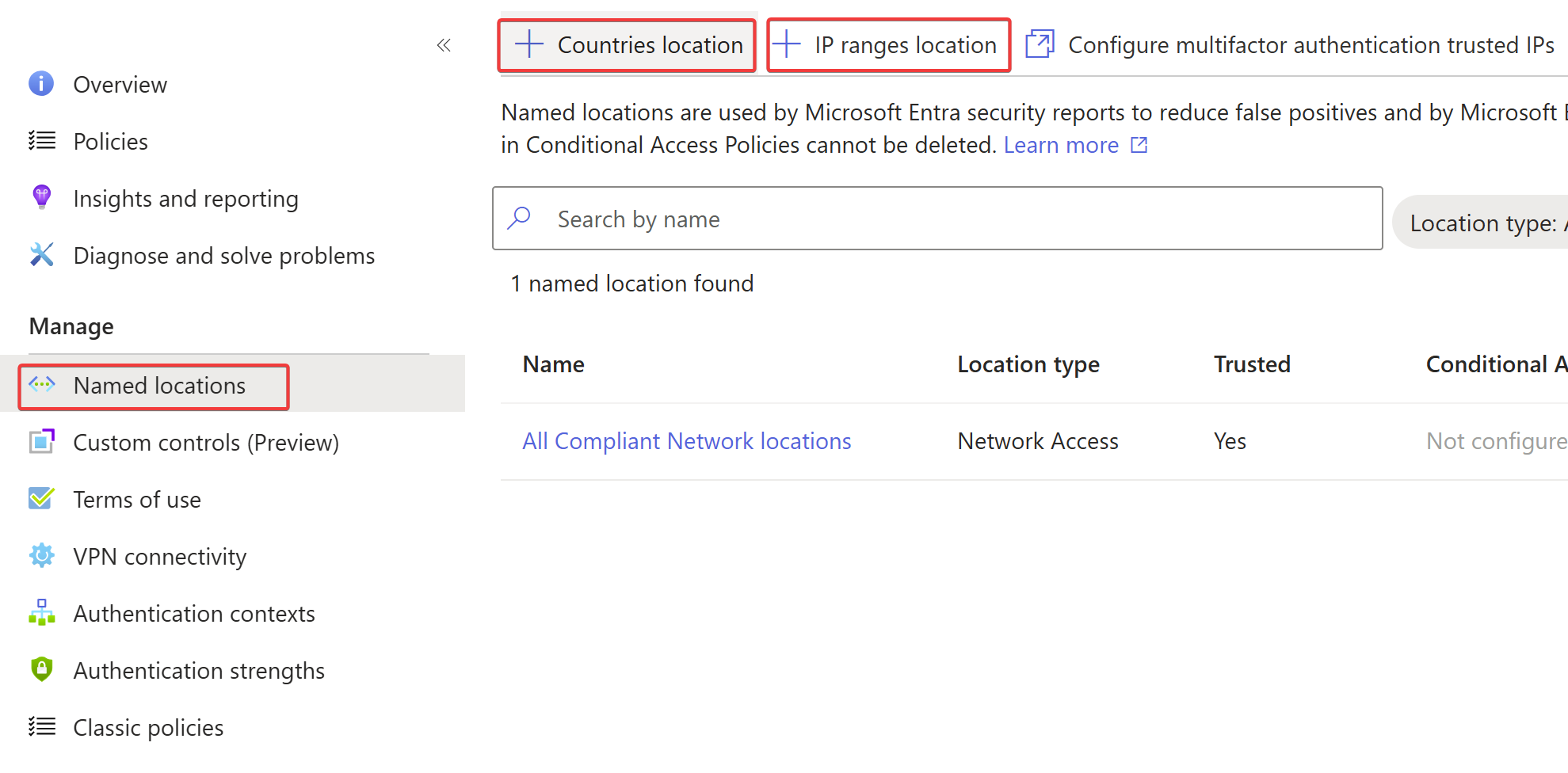

Benannte Orte

Mit benannten Standorten in Microsoft Entra ID können Sie in Ihrer Organisation vertrauenswürdige IP-Adressbereiche bezeichnen. Microsoft Entra ID verwendet benannten Speicherorte:

- Vermeiden von False Positives bei Risikoereignissen Die Anmeldung über einen vertrauenswürdigen Netzwerkstandort mindert das Anmelderisiko eines Benutzers.

- Konfigurieren des standortbasierten bedingten Zugriffs.

Verwenden Sie die folgende Tabelle, um die empfohlene Lösung zu finden, die den Anforderungen Ihrer Organisation am besten entspricht:

| Priorität | Szenario | Empfehlung |

|---|---|---|

| 1 | Wenn Sie die Kennworthashsynchronisierung oder Pass-Through-Authentifizierung verwenden und keine benannten Standorte definiert wurden. | Definieren Sie benannte Standorte, um die Erkennung von Risikoereignissen zu verbessern. |

| 2 | Wenn Sie sich in einem Verbund befinden, den Anspruch „insideCorporateNetwork“ nicht verwenden und keine benannten Standorte definiert wurden | Definieren Sie benannte Standorte, um die Erkennung von Risikoereignissen zu verbessern. |

| 3 | Wenn Sie keine benannten Standorte und auch keine Risiko- oder Gerätesteuerelemente in den Richtlinien für bedingten Zugriff verwenden | Einbinden benannter Standorte in die Konfiguration der Richtlinie für bedingten Zugriff |

| 4 | Wenn Sie sich in einem Verbund befinden, den Anspruch „insideCorporateNetwork“ verwenden und keine benannten Standorte definiert wurden | Definieren Sie benannte Standorte, um die Erkennung von Risikoereignissen zu verbessern. |

| 5 | Wenn Sie vertrauenswürdige IP-Adressen mit Multi-Faktor-Authentifizierung anstelle von benannten Standorten verwenden und diese als vertrauenswürdig markieren | Definieren Sie benannte Standorte, und kennzeichnen Sie diese als vertrauenswürdig, um die Erkennung von Risikoereignissen zu verbessern. |

Risikobasierte Zugriffsrichtlinien

Microsoft Entra ID kann das Risiko für jede Anmeldung und jeden Benutzer definieren. Die Verwendung des Risikos als Kriterium in Zugriffsrichtlinien kann eine bessere Benutzererfahrung bieten, beispielsweise durch weniger Authentifizierungseingabeaufforderungen, und die Sicherheit erhöhen, indem Benutzer beispielsweise nur dann aufgefordert werden, wenn sie gebraucht werden, und die Reaktion und Wartung automatisiert werden.

Wenn Sie bereits Microsoft Entra ID P2-Lizenzen besitzen, die die Verwendung von Risiken in Zugriffsrichtlinien unterstützen, diese aber nicht verwendet werden, empfehlen wir Ihnen dringend das Hinzufügen von Risiken zu Ihren Sicherheitsmaßnahmen.

Empfohlene Artikel zu risikobasierten Zugriffsrichtlinien

- Vorgehensweise: Konfigurieren der Anmelderisiko-Richtlinie

- Vorgehensweise: Konfigurieren der Benutzerrisiko-Richtlinie

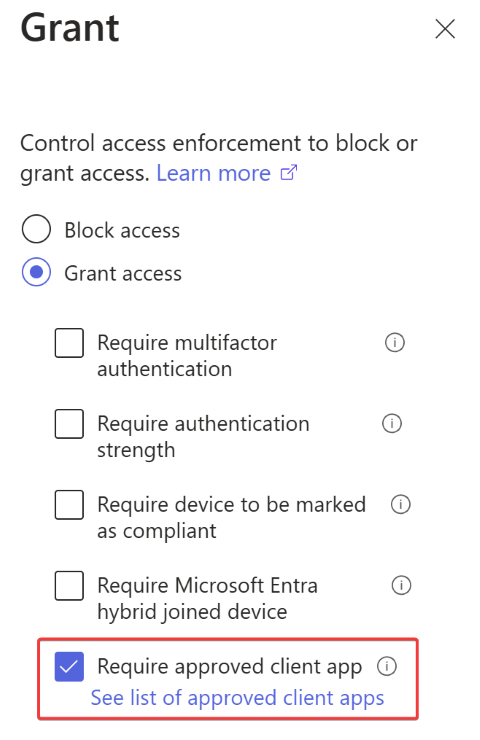

Zugriffsrichtlinien für Clientanwendungen

Microsoft Intune Application Management (MAM) bietet die Möglichkeit, Datenschutzkontrollen wie Speicherverschlüsselung, PIN, Remote-Speicherbereinigung usw. auf kompatible mobile Clientanwendungen wie Outlook Mobile zu übertragen. Darüber hinaus können Richtlinien für bedingten Zugriff zum Einschränken des Zugriffs auf Clouddienste wie Exchange Online für genehmigte oder kompatible Apps erstellt werden.

Wenn Ihre Mitarbeiter MAM-fähige Anwendungen wie Office Mobile Apps installieren, um auf Unternehmensressourcen wie Exchange Online oder SharePoint in Microsoft 365 zuzugreifen, und Sie außerdem BYOD (bring your own device) unterstützen, empfehlen wir Ihnen, MAM-Anwendungsrichtlinien zu implementieren, um die Anwendungskonfiguration auf persönlichen Geräten ohne MDM-Registrierung zu verwalten, und dann Ihre Richtlinien für den bedingten Zugriff zu aktualisieren, um nur den Zugriff von MAM-fähigen Clients zuzulassen.

Wenn Mitarbeiter MAM-fähige Anwendungen für Unternehmensressourcen installieren und der Zugriff auf von Intune verwaltete Geräte beschränkt ist, sollten Sie in Erwägung ziehen, MAM-Richtlinien zum Verwalten der Anwendungskonfiguration für persönliche Geräte bereitzustellen und die Richtlinien für bedingten Zugriff anzupassen, sodass der Zugriff nur über MAM-fähige Clients zugelassen wird.

Implementieren des bedingten Zugriffs

Der bedingte Zugriff ist ein wichtiges Tool zur Verbesserung der Sicherheit Ihrer Organisation. Daher ist es wichtig, dass Sie die folgenden bewährten Methoden befolgen:

- Stellen Sie sicher, dass für alle SaaS-Anwendungen mindestens eine Richtlinie angewendet wurde.

- Vermeiden Sie es, den Filter Alle Apps mit dem Steuerelement Blockieren zu kombinieren, um das Risiko einer Sperrung zu umgehen.

- Vermeiden Sie es, versehentlich Guests (Gäste) hinzuzufügen, wenn Sie den Filter Alle Benutzer verwenden.

- Migrieren Sie alle alten Richtlinien zum Azure-Portal.

- Erfassen Sie alle Kriterien für Benutzer, Geräte und Anwendungen.

- Verwenden von Richtlinien für bedingten Zugriff, um die Multi-Faktor-Authentifizierung zu implementieren, anstatt eine benutzerspezifische MFA zu verwenden

- Nutzen Sie eine kleine Gruppe wichtiger Richtlinien an, die auf mehrere Anwendungen angewendet werden können.

- Definieren Sie leere Ausnahmegruppen, und fügen Sie diese zu den Richtlinien hinzu, um eine Ausnahmestrategie zu erhalten.

- Planen Sie für gläserne Konten ohne Multi-Faktor-Authentifizierungskontrollen

- Sorgen Sie für ein einheitliches Erlebnis in allen Microsoft 365-Clientanwendungen (z. B. Teams, OneDrive, Outlook usw.) durch die Implementierung der gleichen Kontrollmechanismen für Dienste wie Exchange Online und SharePoint in Microsoft 365

- Die Zuweisung zu Richtlinien sollte nur über Gruppen erfolgen, nicht über Einzelpersonen.

- Führen Sie regelmäßige Überprüfungen der Ausnahmegruppen durch, die in Richtlinien verwendet werden, um die Zeit zu begrenzen, in der die Benutzer nicht durch die errichtete Sicherheit geschützt werden. Wenn Sie über Microsoft Entra P2 verfügen, können Sie Zugriffsüberprüfungen verwenden, um diesen Prozess zu automatisieren

Empfohlene Artikel zum bedingten Zugriff

- Bewährte Methoden für bedingten Zugriff in Microsoft Entra ID

- Konfigurationen für den Identitäts- und Gerätezugriff

- Verweis auf die Einstellungen für Microsoft Entra bedingter Zugriff

- Allgemeine Richtlinien für bedingten Zugriff

Angriffsoberfläche beim Zugriff

Legacyauthentifizierung

Starke Anmeldeinformationen wie die Multi-Faktor-Authentifizierung können Anwendungen, die ältere Authentifizierungsprotokolle verwenden, nicht schützen, was sie zum bevorzugten Angriffsvektor böswilliger Akteure macht. Das Sperren von Legacyauthentifizierung ist beim Verbessern der Zugriffssicherheit wichtig.

Der Begriff Legacyauthentifizierung bezieht sich auf die Authentifizierungsprotokolle, die von Apps wie die folgenden verwendet werden:

- Ältere Office-Clients, die keine moderne Authentifizierung nutzen (z. B. Office 2010-Clients)

- Clients, die E-Mail-Protokolle verwenden, z. B. INTERNET Message Access Protocol (IMAP)/Simple Mail Transfer Protocol (SMTP)/Point of Presence (POP)

Angreifer bevorzugen diese Protokolle, tatsächlich nutzen nahezu 100 % der Kennwort-Spray-Angriffe Legacyauthentifizierungsprotokolle. Hacker verwenden Legacyauthentifizierungsprotokolle, weil sie keine interaktive Anmeldemethoden unterstützen, die für zusätzliche Sicherheitsherausforderungen wie MFA und Geräteauthentifizierung erforderlich sind.

Wenn die Legacyauthentifizierung in Ihrer Umgebung umfassend verwendet wird, sollten Sie frühestmöglich eine Migration Ihrer Legacyclients zu Clients planen, die die moderne Authentifizierung unterstützen. Wenn einige Ihrer Benutzer bereits eine moderne Authentifizierung verwenden, aber einige andere immer noch eine Legacyauthentifizierung verwenden, sollten Sie die folgenden Schritte im selben Token ausführen, um Clients mit Legacyauthentifizierung zu sperren:

Verwenden Sie Anmeldeaktivitätsberichte, um Benutzer zu identifizieren, die immer noch eine Legacyauthentifizierung verwenden, und planen Sie eine Behebung:

Führen Sie für betroffene Benutzer ein Upgrade auf eine moderne Authentifizierung durch.

Planen Sie einen Übernahmezeitraum für die im Folgenden beschriebenen Schritte für die Sperrung.

Identifizieren Sie, welche Legacyanwendungen eine harte Abhängigkeit von der Legacyauthentifizierung aufweisen. Siehe Schritt 3 unten.

Deaktivieren Sie die Quellen von Legacyprotokollen (z. B. Exchange Mailbox) für Benutzer, die keine Legacyauthentifizierung verwenden, um die Offenlegung zu vermeiden.

Verwenden Sie für die übrigen Konten (im Idealfall nicht menschliche Identitäten wie Dienstkonten) den bedingten Zugriff zum Einschränken von Legacyprotokollen nach der Authentifizierung.

Empfohlene Artikel zur Legacyauthentifizierung

Zuweisung von Einwilligungen

Bei Angriffen zur Zuweisung unrechtmäßiger Einwilligung erstellen Angreife eine in Microsoft Entra registrierte Anwendung, die Zugriff auf Daten wie Kontaktinformationen, E-Mails oder Dokumente anfordert. Benutzer können schädlichen Anwendung im Rahmen von Phishingangriffen ihre Einwilligung erteilen, wenn sie auf schädlichen Websites landen.

Im Anschluss sind Anwendungen mit Berechtigungen aufgeführt, die Sie für Microsoft Cloud Services überprüfen sollten:

- Apps mit App- oder delegierten *. Lese- und Schreibberechtigungen

- Apps mit delegierten Berechtigungen, die E-Mails im Namen des Benutzers lesen, senden oder verwalten können

- Apps, denen die folgenden Berechtigungen gewährt wurden:

| Resource | Berechtigung |

|---|---|

| Exchange Online | EAS.AccessAsUser.All |

| EWS.AccessAsUser.All | |

| Mail.Read | |

| Microsoft Graph-API | Mail.Read |

| Mail.Read.Shared | |

| Mail.ReadWrite |

- Apps mit der Berechtigung zum uneingeschränkten Benutzeridentitätswechsel für den angemeldeten Benutzer. Beispiel:

| Resource | Berechtigung |

|---|---|

| Microsoft Graph-API | Directory.AccessAsUser.All |

| Azure-REST-API | user_impersonation |

Um dieses Szenario zu vermeiden, sollten Sie den Abschnitt Erkennen und Beseitigen unerlaubter Einwilligungsgenehmigungen in Office 365 lesen, um Anwendungen mit unerlaubten Genehmigungen oder Anwendungen, die mehr Genehmigungen als nötig haben, zu identifizieren und zu korrigieren. Als Nächstes sollten Sie Self-Service vollständig entfernen und Governanceverfahren einrichten. Planen Sie abschließend regelmäßige Überprüfungen der App-Berechtigungen, und entfernen Sie sie, wenn sie nicht erforderlich sind.

Empfohlene Artikel zu Einwilligungsgewährungen

Einstellungen für Benutzer und Gruppen

Im Folgenden sind Benutzer- und Gruppeneinstellungen aufgeführt, die gesperrt werden können, wenn keine explizite Geschäftsanforderung vorliegt:

Benutzereinstellungen

- Externe Benutzer – externe Zusammenarbeit kann organisch im Unternehmen mit Diensten wie Teams, Power BI, SharePoint in Microsoft 365 und Azure Information Protection stattfinden. Wenn Sie über explizite Einschränkungen bei der Überprüfung der von Benutzern initiierten externen Zusammenarbeit verfügen, wird empfohlen, dass Sie externe Benutzer mithilfe der Microsoft Entra-Berechtigungsverwaltung oder einem kontrollierten Vorgang erlauben, beispielsweise über Ihren Helpdesk. Wenn Sie die organische, externe Zusammenarbeit für Dienste nicht zulassen möchten, können Sie Mitgliedern das Einladen externer Benutzer vollständig verbieten. Alternativ können Sie spezifische Domänen in externen Benutzereinladungen zulassen oder blockieren.

- App-Registrierungen: Wenn App-Registrierungen erlaubt sind, können Endbenutzer Anwendungen eigenständig integrieren und diesen Zugriff auf ihre Daten gewähren. Ein typisches Beispiel für App-Registrierungen sind Benutzer, die Outlook-Plug-Ins oder Sprachassistenten wie Alexa oder Siri aktivieren, die ihre E-Mails und Kalender vorlesen oder E-Mails für sie senden. Wenn der Kunde sich dazu entscheidet, die App-Registrierung zu deaktivieren, müssen die Informationssicherheits- und IAM-Teams bei der Verwaltung von Ausnahmen involviert werden (App-Registrierungen, die basierend auf Geschäftsanforderungen erforderlich sind), da die Anwendungen mithilfe eines Administratorkontos registriert werden müssen und da vermutlich ein Prozess zum Operationalisieren des Verfahrens entworfen werden muss.

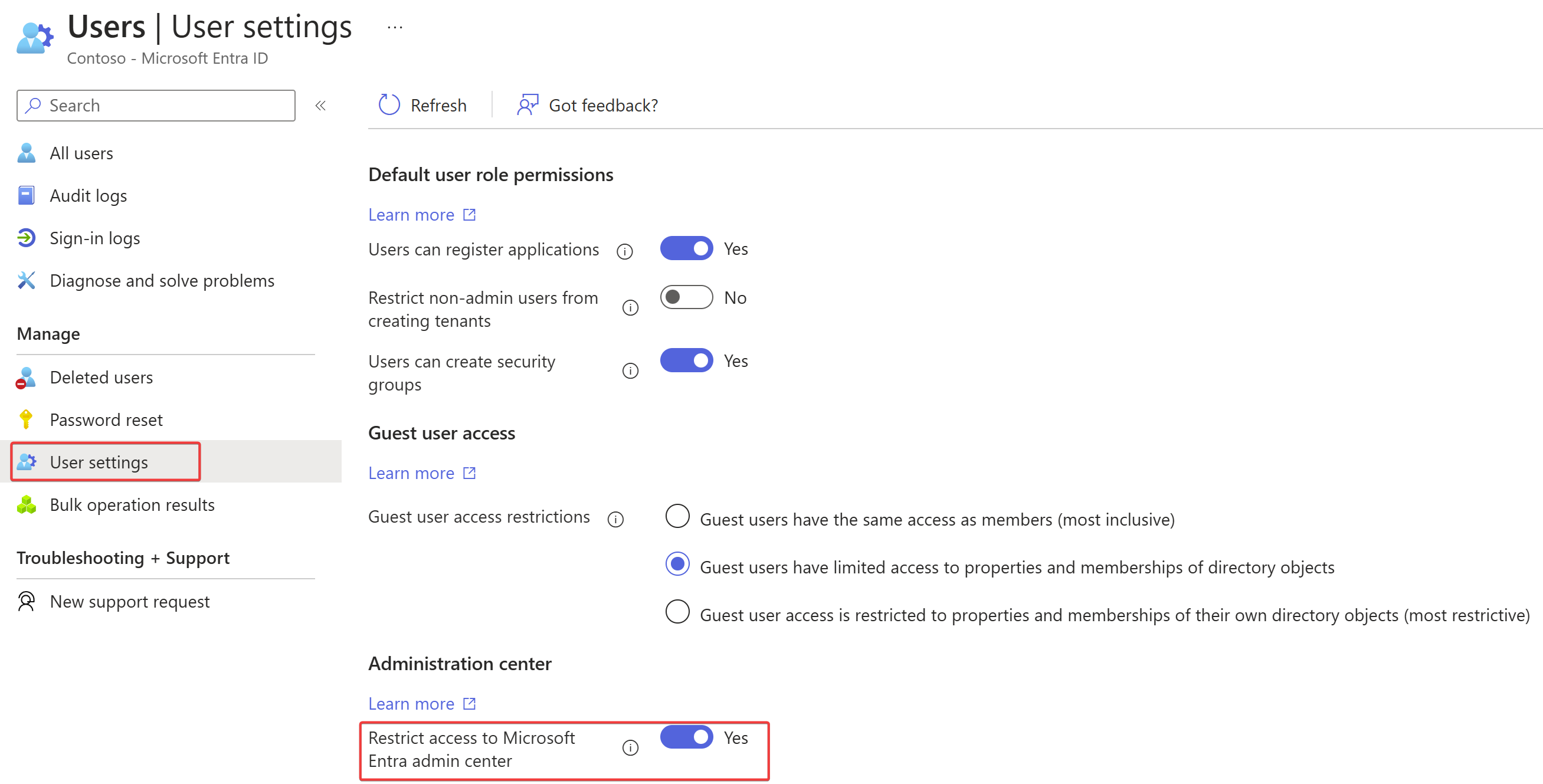

- Verwaltungsportal: Organisationen können das Microsoft Entra-Blatt im Azure-Portal sperren, damit Benutzer ohne Administratorrechte nicht über das Azure-Portal auf die Microsoft Entra-Verwaltung zugreifen können. Navigieren Sie im Microsoft Entra-Verwaltungsportal zu den Benutzereinstellungen, um den Zugriff einzuschränken:

Hinweis

Benutzer ohne Administratorrechte können weiterhin über befehlsorientierte Benutzerschnittstellen auf die Verwaltungsoberflächen von Microsoft Entra zugreifen.

Gruppeneinstellungen

Self-Service-Gruppenverwaltung/Benutzer können Sicherheitsgruppen/Microsoft 365-Gruppen erstellen. Wenn es derzeit keine Self-Service-Initiative für Gruppen in der Cloud gibt, könnten die Kunden beschließen, diese Funktion zu deaktivieren, bis sie bereit sind, diese Funktion zu verwenden.

Empfohlene Artikel zu Gruppen

- Was ist die Microsoft Entra B2B-Zusammenarbeit?

- Integrieren von Anwendungen mit Microsoft Entra ID

- Apps, Berechtigungen und Zustimmung in Microsoft Entra ID.

- Verwenden von Gruppen zum Verwalten des Zugriffs auf Ressourcen in Microsoft Entra ID

- Einrichten der Self-Service-Verwaltung des Anwendungszugriffs in Microsoft Entra ID

Datenverkehr von unerwarteten Standorten

Angreifer stammen aus verschiedenen Teilen der Welt. Verwalten Sie dieses Risiko mithilfe von Richtlinien für bedingten Zugriff mit der Standortbedingung. Die Standortbedingung einer Richtlinie für bedingten Zugriff ermöglicht es Ihnen, den Zugriff für Standorte zu blockieren, für die es keinen geschäftlichen Grund für Anmeldungen gibt.

Verwenden Sie nach Möglichkeit eine SIEM-Lösung (Security Information & Event Management), um den Zugriff verschiedener Regionen zu analysieren und Muster zu ermitteln. Wenn Sie kein SIEM-Produkt verwenden oder damit keine Authentifizierungsinformationen von Microsoft Entra ID erfasst werden, empfehlen wir Ihnen die Verwendung von Azure Monitor, um Zugriffsmuster aus verschiedenen Regionen zu identifizieren.

Nutzung des Zugriffs

Mit Incident-Response-Plänen archivierte und integrierte Microsoft Entra-Protokolle

Der Zugriff auf Anmeldeaktivitäten, Überwachungen und Risikoereignisse für Microsoft Entra ID ist für die Problembehandlung, Nutzungsanalysen und forensische Untersuchungen von entscheidender Bedeutung. Microsoft Entra ID stellt den Zugriff auf diese Quellen über REST-APIs bereit, die einen begrenzten Aufbewahrungszeitraum aufweisen. Ein SIEM-System oder eine ähnliche Archivierungstechnologie ist für die langfristige Speicherung von Überprüfungen und Unterstützbarkeit unabdingbar. Zum Aktivieren der langfristigen Speicherung von Microsoft Entra-Protokollen müssen Sie diese entweder zu Ihrer vorhandenen SIEM-Lösung hinzufügen oder Azure Monitor verwenden. Archivprotokolle können im Rahmen Ihrer Notfallreaktionspläne und Untersuchungen verwendet werden.

Empfohlene Artikel zu Protokollen

- Referenz zur Überwachungs-API von Microsoft Entra

- Referenz zur Microsoft Entra Anmeldeaktivitätsbericht-API

- Abrufen von Daten per Microsoft Entra-Berichterstellungs-API mit Zertifikaten

- Microsoft Graph für Microsoft Entra ID Protection

- Referenz zur Office 365-Verwaltungsaktivitäts-API.

- Verwenden des Power BI-Inhaltspakets für die Microsoft Entra-ID

Zusammenfassung

Sichere Identitätsinfrastrukturen weisen 12 Aspekte auf. Die Schritte der folgenden Liste unterstützen Sie beim Ausbauen der Sicherheit und Verwalten Ihrer Anmeldeinformationen, Definieren der Authentifizierungsfunktion, Delegieren von Zuweisungen, Messen der Nutzung und Definieren von Zugriffsrichtlinien basierend auf dem Sicherheitsstatus Ihres Unternehmens.

- Zuweisen von Besitzern zu wichtigen Aufgaben

- Implementieren Sie Lösungen zum Ermitteln schwacher oder kompromittierter Kennwörter, zum Verbessern der Verwaltung und des Schutzes von Kennwörtern und zum Erweitern der Sicherheit des Benutzerzugriffs auf Ressourcen.

- Verwalten Sie die Identitäten von Geräten, um Ihre Ressourcen jederzeit und überall zu schützen.

- Implementieren Sie kennwortlose Authentifizierung.

- Stellen Sie einen standardisierten SSO-Mechanismus für die gesamte Organisation bereit.

- Migrieren Sie Apps aus AD FS zu Microsoft Entra ID, um bessere Sicherheit und konsistentere Verwaltbarkeit zu erzielen.

- Weisen Sie Anwendungen Benutzer zu, indem Sie Gruppen verwenden, um mehr Flexibilität und bedarfsorientierte Verwaltung zu ermöglichen.

- Konfigurieren Sie risikobasierte Zugriffsrichtlinien.

- Sperren Sie Legacyauthentifizierungsprotokolle.

- Ermitteln Sie unrechtmäßige Zuweisungen von Einwilligungen, und beheben Sie diese.

- Sperren Sie Benutzer- und Gruppeneinstellungen.

- Aktivieren Sie die langfristige Speicherung von Microsoft Entra-Protokollen für die Problembehandlung, Nutzungsanalyse und forensische Untersuchungen.

Nächste Schritte

Nehmen Sie Ihre ersten Schritte mit den Überprüfungen und Aktionen für Azure AD Identity Governance.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für