Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Kunden haben Datenschutz- und Compliance-Anforderungen, um ihre Daten durch Verschlüsselung ihrer ruhenden Daten zu sichern. Dies schützt die Daten vor Offenlegung für den Fall, dass eine Kopie der Datenbank gestohlen wird. Mit der Datenverschlüsselung im Ruhezustand sind die gestohlenen Datenbankdaten davor geschützt, ohne den Verschlüsselungsschlüssel auf einem anderen Server wiederhergestellt zu werden.

Alle in Power Platform gespeicherten Kundendaten werden standardmäßig mit sicheren, von Microsoft verwalteten Schlüsseln verschlüsselt. Microsoft Stores verwaltet und speichert den Datenbankschlüssel für all Ihre Daten, sodass Sie sich nicht darum kümmern müssen. Power Platform stellt jedoch diesen vom Kunden verwalteten Verschlüsselungsschlüssel (CMK) für Ihre zusätzliche Datenschutzkontrolle bereit, bei der Sie den Datenbankschlüssel, der Ihrer Microsoft Dataverse-Umgebung zugeordnet ist, selbst verwalten können. Dies ermöglicht es Ihnen, den Schlüssel bei Bedarf zu rotieren oder auszutauschen, und ermöglicht es Ihnen auch, den Zugriff von Microsoft auf Ihre Kundendaten zu verhindern, wenn Sie den Zugriff des Schlüssels auf unsere Dienste jederzeit widerrufen.

Sehen Sie sich das Video an, um mehr über kundenseitig verwaltete Schlüssel in Power Platform zu erfahren.

Diese Verschlüsselungsschlüsselvorgänge sind mit dem vom Kunden verwalteten Schlüssel (Customer-Managed Key, CMK) verfügbar:

- Erstellen Sie einen RSA-Schlüssel (RSA-HSM) aus Ihrem Azure Key Vault.

- Erstellen Sie eine Power Platform-Unternehmensrichtlinie für Ihren Schlüssel.

- Gewähren Sie der Power Platform-Unternehmensrichtlinie die Berechtigung, auf Ihren Schlüsseltresor zuzugreifen.

- Weisen Sie Power Platform-Dienst-Administrierenden die Berechtigung zu, die Unternehmensrichtlinie zu lesen.

- Anwenden des Verschlüsselungsschlüssels auf Ihre Umgebung.

- Umgebung der CMK-Verschlüsselung für von Microsoft verwalten Schlüssel wieder herstellen/entfernen.

- Ändern Sie den Schlüssel, indem Sie eine neue Unternehmensrichtlinie erstellen, die Umgebung aus CMK entfernen und CMK mit der neuen Unternehmensrichtlinie erneut anwenden.

- Sperren Sie CMK-Umgebungen, indem Sie den CMK-Schlüsseltresor- und/oder die Schlüsselberechtigungen widerrufen.

- Migrieren Sie Bring Your Own Key (BYOK) Umgebungen zu CMK, indem Sie den CMK-Schlüssel anwenden.

Derzeit können alle Ihre Kundendaten, die nur in den folgenden Apps und Diensten gespeichert sind, mit einem vom Kunden verwalteten Schlüssel verschlüsselt werden:

Kommerzielle Cloud

- Dataverse (kundenspezifische Lösungen und Microsoft-Dienste)

- Dataverse Copilot für modellgesteuerte Apps

- Power Automate

- Chat für Dynamics 365

- Dynamics 365 Sales

- Dynamics 365 Kundenservice

- Dynamics 365 Customer Insights – Daten

- Dynamics 365 Field Service

- Dynamics 365 Retail

- Dynamics 365 Finance (Finanzen und Betrieb)

- Dynamics 365 Intelligent Order Management (Finanzen und Betrieb)

- Dynamics 365 Project Operations (Finanzen und Betrieb)

- Dynamics 365 Supply Chain Management (Finanzen und Betrieb)

- Dynamics 365 Fraud Protection (Finanzen und Betrieb)

- Copilot Studio

Souveräne Cloud-Lösung - GCC High

- Dataverse (kundenspezifische Lösungen und Microsoft-Dienste)

- Dataverse Copilot für modellgesteuerte Apps

- Chat für Dynamics 365

- Dynamics 365 Sales

- Dynamics 365 Kundenservice

- Dynamics 365 Customer Insights – Daten

- Copilot Studio

Notiz

- Wenden Sie sich an einen Vertreter für Services, die oben nicht aufgeführt sind, um Informationen zum kundenseitig verwalteten Schlüsselsupport zu erhalten.

- Die Unterhaltungs-ISA von Nuance und Begrüßungsinhalte für Erstellende ist von der Verschlüsselung mit kundenseitig verwalteten Schlüsseln ausgeschlossen.

- Die Verbindungseinstellungen für Konnektoren werden weiterhin mit einem von Microsoft verwalteten Schlüssel verschlüsselt.

- Power Apps-Anzeigenamen, -Beschreibungen und -Verbindungsmetadaten werden weiterhin mit einem von Microsoft verwalteten Schlüssel verschlüsselt.

- Der Link zu den Downloadergebnissen und andere Daten, die durch die Durchsetzung der Lösungsprüfung während einer Lösungsprüfung erzeugt werden, werden weiterhin mit einem von Microsoft verwalteten Schlüssel verschlüsselt.

Umgebungen mit Finanz- und Betriebs-Apps, bei denen diePower Platform Integration aktiviert ist, können ebenfalls verschlüsselt werden. Finanz- und Betriebsumgebungen ohne Power Platform-Integration verwenden weiterhin den von Microsoft verwalteten Standardschlüssel zum Verschlüsseln von Daten. Erfahren Sie mehr unter Verschlüsselung in Finanz- und Betriebs-Apps.

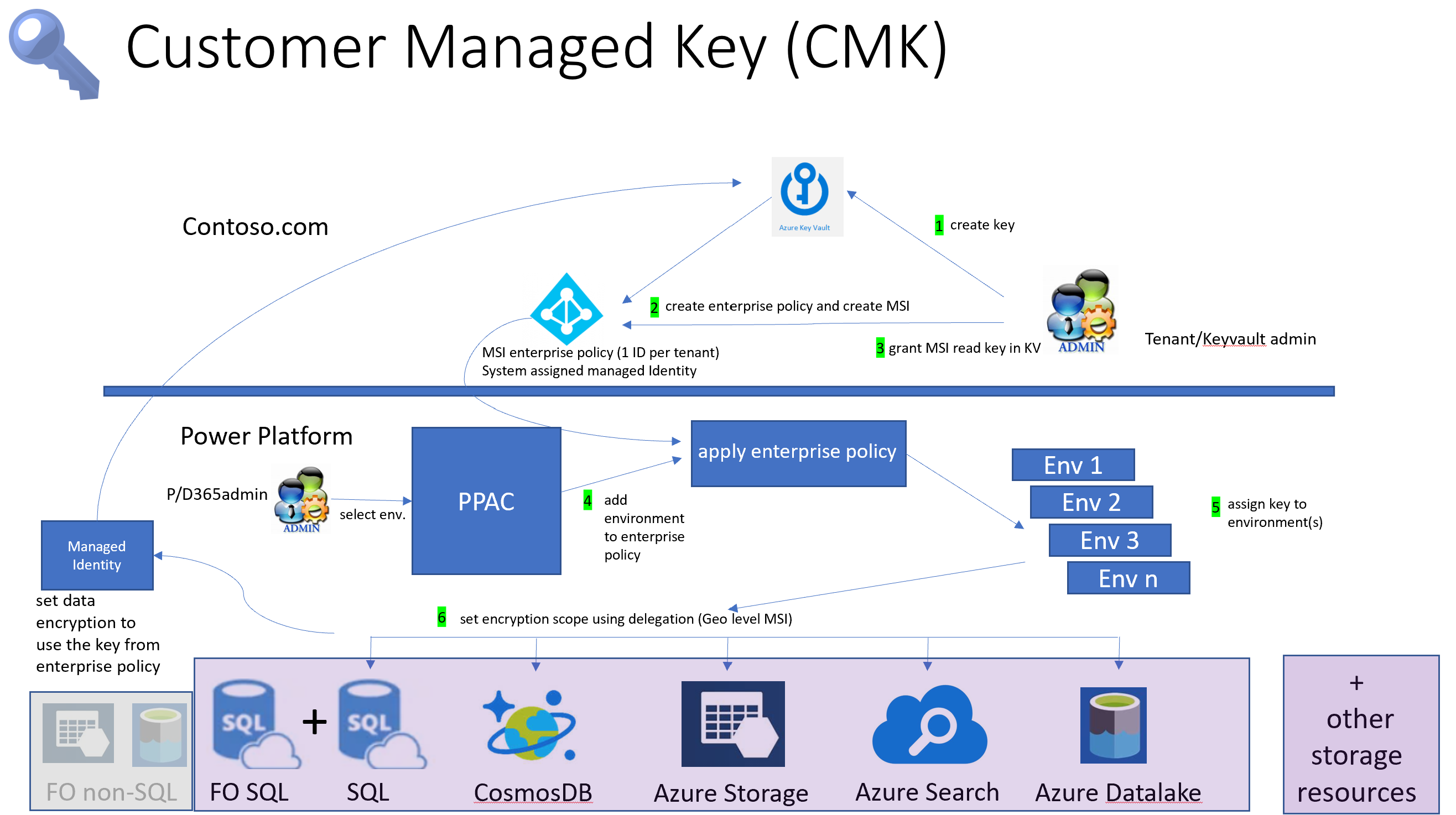

Einführung zum kundenseitig verwalteten Schlüssel

Mit dem kundenseitig verwalteten Schlüssel können Administrierende ihren eigenen Verschlüsselungsschlüssel aus ihrem eigenen Azure Key Vault für die Power Platform-Speicherdienste bereitstellen, um ihre Kundendaten zu verschlüsseln. Microsoft hat keinen direkten Zugriff auf Ihren Azure Key Vault. Damit Power Platform-Dienste auf den Verschlüsselungsschlüssel aus Ihrem Azure Key Vault zugreifen können, erstellen Administrierende eine Power Platform-Unternehmensrichtlinie, die auf den Verschlüsselungsschlüssel verweist und dieser Unternehmensrichtlinie Zugriff zum Lesen des Schlüssels aus Ihrem Azure Key Vault gewährt.

Power Platform-Dienst-Administrierende können dann Dataverse-Umgebungen zur Unternehmensrichtlinie hinzufügen, um mit der Verschlüsselung aller Kundendaten in der Umgebung mit Ihrem Verschlüsselungsschlüssel zu beginnen. Administratoren können den Verschlüsselungsschlüssel der Umgebung ändern, indem sie eine weitere Unternehmensrichtlinie erstellen und die Umgebung (nachdem sie entfernt wurde) der neuen Unternehmensrichtlinie hinzufügen. Wenn die Umgebung nicht mehr mit dem kundenseitig verwalteten Schlüssel verschlüsselt werden muss, können Administrierende die Dataverse-Umgebung aus der Unternehmensrichtlinie entfernen, um die Datenverschlüsselung wieder auf einen von Microsoft verwalteten Schlüssel zurückzusetzen.

Der Administrator kann die kundenseitig verwalteten Schlüsselumgebungen sperren, indem er den Schlüsselzugriff aus der Unternehmensrichtlinie widerruft, und die Umgebungen entsperren, indem er den Schlüsselzugriff wiederherstellt. Weitere Informationen: Umgebungen sperren, indem Sie den Schlüsseltresor- und/oder Schlüsselberechtigungszugriff widerrufen

Um die Schlüsselverwaltung zu vereinfachen, werden die Aufgaben in drei Hauptbereiche aufgegliedert:

- Verschlüsselungsschlüsse erstellen.

- Unternehmensrichtlinie erstellen und Zugriff gewähren.

- Verwalten der Verschlüsselung für eine Umgebung.

Warnung

Wenn Umgebungen gesperrt sind, kann niemand darauf zugreifen, einschließlich des Microsoft-Supports. Umgebungen, die gesperrt sind, werden deaktiviert und es kann zu Datenverlust kommen.

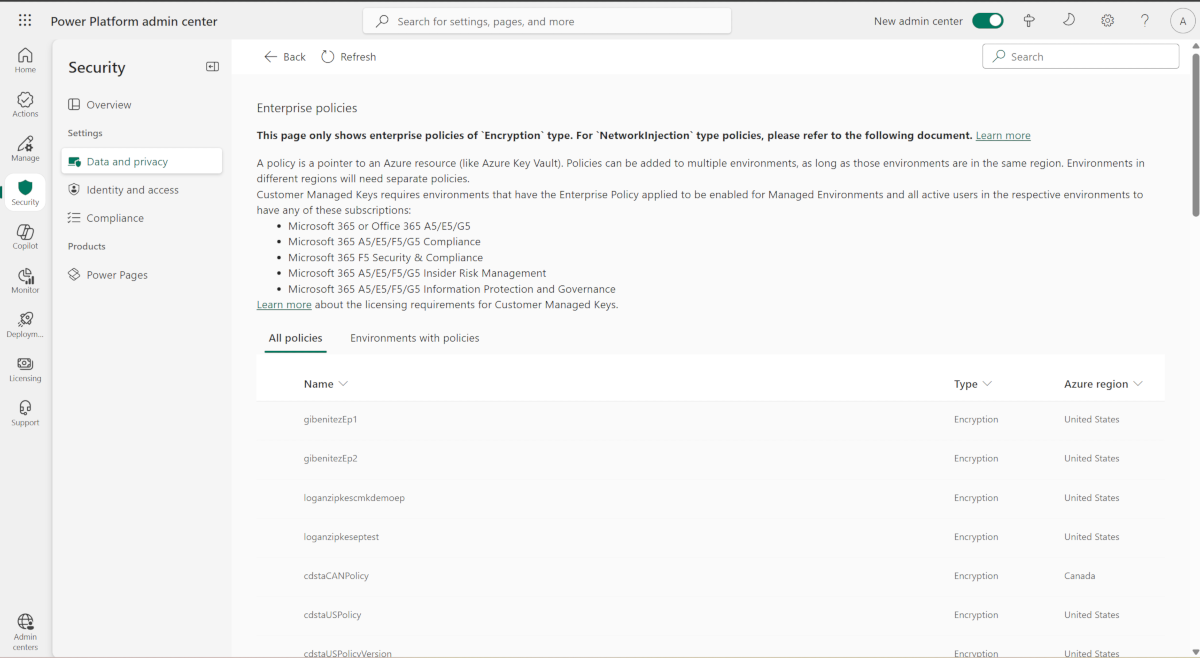

Lizenzanforderungen für kundenseitig verwaltete Schlüssel

Die Richtlinie für kundenseitig verwaltete Schlüssel wird nur in Umgebungen durchgesetzt, die für verwaltete Umgebungen aktiviert sind. Verwaltete Umgebungen sind als Berechtigung in eigenständigen Power Apps-, Power Automate-, Microsoft Copilot Studio-, Power Pages-Versionen sowie Dynamics 365-Lizenzen enthalten, die Premium-Nutzungsrechte gewähren. Erfahren Sie mehr über die Lizenzierung für verwaltete Umgebungen in der Lizenzierungsübersicht für Microsoft Power Platform.

Darüber hinaus erfordert der Zugriff auf die Verwendung eines kundenseitig verwalteten Schlüssels für Microsoft Power Platform und Dynamics 365, dass Benutzende in den Umgebungen, in denen die Verschlüsselungsschlüsselrichtlinie erzwungen wird, über eines dieser Abonnements verfügen:

- Microsoft 365 oder Office 365 A5/E5/G5

- Microsoft 365 A5/E5/F5/G5 Konformität

- Microsoft 365 F5 Security & Compliance

- Microsoft 365 A5/E5/F5/G5 Information Protection und Governance

- Microsoft 365 A5/E5/F5/G5 Insider Risk Management

Weitere Informationen zu diesen Lizenzen.

Potenziellen Risiken beim Verwalten Ihrer Schlüssel

Wie bei jeder wichtigen Anwendung des Unternehmens, muss Mitarbeiter innerhalb einer Organisation, die auf Administratorebene Zugriff haben, vertraut werden. Bevor Sie die Schlüsselverwaltungsfunktion verwenden, sollten Sie sich über das Risiko informieren. Es ist möglich, dass ein böswilliger Administrator (eine Person, die Zugriff auf Administratorebene hat und die Sicherheit der Geschäftsprozesse oder die Organisation schädigen will) in Ihrer Organisation die Verwaltung verwendet, um einen Schlüssel zu erstellen und anschließend die Umgebungen im Mandanten zu sperren.

Berücksichtigen Sie die folgenden Ereignisse.

Der böswillige Key Vault-Administrator erstellt einen Schlüssel und eine Unternehmensrichtlinie im Azure-Portal. Azure Key Vault-Administrierende gehen zum Power Platform Admin Center und fügen der Unternehmensrichtlinie Umgebungen hinzu. Der böswillige Administrator kehrt dann zum Azure-Portal zurück und widerruft den Schlüsselzugriff auf die Unternehmensrichtlinie, wodurch alle Umgebungen gesperrt werden. Dies führt zu Betriebsunterbrechungen, da auf alle Umgebungen nicht mehr zugegriffen werden kann, und wenn dieses Ereignis nicht behoben wird, d. h. der Schlüsselzugriff wiederhergestellt wird, können die Umgebungsdaten möglicherweise verloren gehen.

Notiz

- Azure Key Vault verfügt über integrierte Schutzmaßnahmen, die bei der Wiederherstellung des Schlüssels helfen und für welche die Key-Vault-Einstellungen für Vorläufiges Löschen und Bereinigungsschutz aktiviert sein müssen.

- Eine weitere zu berücksichtigende Schutzmaßnahme besteht darin, sicherzustellen, dass die Aufgaben klar voreinander getrennt werden, wenn die Fachkraft für die Azure Key Vault-Administration keinen Zugriff auf das Power Platform Admin Center erhält.

Pflichtentrennung zur Risikominderung

In diesem Abschnitt werden die kundenseitig verwalteten Schlüsselfunktionsaufgaben beschrieben, für die jede Administratorrolle verantwortlich ist. Die Trennung dieser Aufgaben trägt dazu bei, das mit kundenseitig verwalteten Schlüsseln verbundene Risiko zu mindern.

Aufgaben der Azure Key Vault- und Power Platform/Dynamics 365-Dienst-Administration

Um kundenseitig verwaltete Schlüssel zu aktivieren, erstellen Schlüsseltresor-Administrierende zunächst einen Schlüssel im Azure Key Vault und erstellen dann eine Power Platform-Unternehmensrichtlinie. Wenn die Unternehmensrichtlinie erstellt wird, wird eine spezielle über Microsoft Entra ID verwaltete Identität erstellt. Als Nächstes kehrt der Schlüsseltresor-Administrator zum Azure-Schlüsseltresor zurück und gewährt der Unternehmensrichtlinie/verwalteten Identität Zugriff auf den Verschlüsselungsschlüssel.

Schlüsseltresor-Administrierende gewähren dann den jeweiligen Power Platform/Dynamics 365-Dienstadmin-Lesezugriff auf die Unternehmensrichtlinie. Sobald die Leseberechtigung erteilt wurde, kann die Fachkraft für die Power Platform/Dynamics 365-Dienst-Administration zum Power Platform Admin Center gehen und der Unternehmensrichtlinie Umgebungen hinzufügen. Alle hinzugefügten Umgebungskundendaten werden dann mit dem kundenseitig verwalteten Schlüssel verschlüsselt, der mit dieser Unternehmensrichtlinie verknüpft ist.

Anforderungen

- Ein Azure-Abonnement, das Azure Key Vault oder von Azure Key Vault verwaltete Hardwaresicherheitsmodule umfasst.

- Eine Microsoft Entra ID mit:

- Mitwirkender-Berechtigung für ein Microsoft Entra-Abonnement.

- Berechtigung zum Erstellen eines Azure Key Vault und Schlüssels.

- Zugriff zum Erstellen einer Ressourcengruppe. Dies ist erforderlich, um den Schlüsseltresor einzurichten.

Den Schlüssel erstellen und Zugriff mithilfe von Azure Key Vault gewähren

Der Azure Key Vault Administrator führt diese Aufgaben in Azure aus.

- Ein bezahltes Azure-Abonnement und einen Key Vault erstellen. Ignorieren Sie diesen Schritt, wenn Sie bereits über ein Abonnement verfügen, das Azure Key Vault enthält.

- Wechseln Sie zum Azure Key Vault-Dienst, und erstellen Sie einen Schlüssel. Mehr Informationen: Erstellen Sie einen Schlüssel im Schlüsseltresor

- Aktivieren Sie den Power Platform-Unternehmensrichtliniendienst für Ihr Azure-Abonnement. Tun Sie dies nur einmal. Weitere Informationen: Power Platform-Unternehmensrichtliniendienst für Ihr Azure-Abonnement aktivieren

- Erstellen Sie eine Power Platform-Unternehmensrichtlinie. Weitere Informationen: Erstellen einer Unternehmens-Richtlinie

- Gewähren Sie der Unternehmensrichtlinie die Berechtigung, auf Ihren Schlüsseltresor zuzugreifen. Mehr Informationen: Gewähren Sie der Unternehmensrichtlinie die Berechtigung, auf Ihren Schlüsseltresor zuzugreifen

- Gewähren Sie Power Platform- und Dynamics 365-Administrierenden die Berechtigung zum Lesen der Unternehmensrichtlinie. Weitere Informationen: Power Platform-Administrationsberechtigung zum Lesen der Unternehmensrichtlinie erteilen

Power Platform-/Dynamics 365-Dienst-Administrierende – Power Platform Admin Center-Aufgaben

Voraussetzung

Power Platform-Administrierende müssen der Microsoft Entra-Rolle für die Power Platform- oder Dynamics 365-Dienstadministration zugewiesen werden.

Verschlüsselung der Umgebung in Power Platform Admin Center verwalten

Power Platform-Administrierende verwalten Aufgaben für kundenseitig verwaltete Schlüssel im Zusammenhang mit der Umgebung im Power Platform Admin Center.

- Fügen Sie die Power Platform-Umgebungen zur Unternehmensrichtlinie hinzu, um Daten mit dem kundenseitig verwalteten Schlüssel zu verschlüsseln. Weitere Informationen: Fügen Sie der Unternehmensrichtlinie eine Umgebung hinzu, um Daten zu verschlüsseln

- Entfernen Sie Umgebungen aus der Unternehmensrichtlinie, um die Verschlüsselung an den von Microsoft verwalteten Schlüssel zurückzugeben. Mehr Informationen: Entfernen Sie Umgebungen aus der Unternehmensrichtlinie, um die Verschlüsselung an den von Microsoft verwalteten Schlüssel zurückzugeben

- Ändern Sie den Schlüssel, indem Sie Umgebungen aus der alten Unternehmensrichtlinie entfernen und einer neuen Unternehmensrichtlinie Umgebungen hinzufügen. Weitere Informationen: Verschlüsselungsschlüssel erstellen und Zugriff gewähren

- Von BYOK migrieren. Wenn Sie die frühere Funktion für selbstverwaltete Verschlüsselungsschlüssel verwenden, können Sie Ihren Schlüssel in einen kundenseitig verwalteten Schlüssel migrieren. Weitere Informationen finden Sie unter Migrieren von Umgebungen mit Bring-Your-Own-Key-Lösungen zu kundenseitig verwalteten Schlüsseln.

Erstellen Sie die Verschlüsselungsschlüssel- und Zuweisungsübersicht

Ein bezahltes Azure-Abonnement und einen Key Vault erstellen

Führen Sie die folgenden Schritte in Azure aus:

Erstellen Sie ein vorausbezahltes oder entsprechendes Azure-Abonnement. Dieser Schritt ist nicht erforderlich, wenn der Mandant bereits über ein Abonnement verfügt.

Ressourcengruppe erstellen. Weitere Informationen: Ressourcengruppen erstellen

Notiz

Erstellen oder verwenden Sie eine Ressourcengruppe mit einem Standort (z. B. USA, Mitte), der der Region der Power Platform-Umgebung entspricht, beispielsweise den Vereinigten Staaten.

Erstellen Sie einen Schlüsseltresor mit dem kostenpflichtigen Abonnement, das Schutz vor vorläufigem Löschen und Löschen mit der Ressourcengruppe enthält, die Sie im vorherigen Schritt erstellt haben.

Wichtig

Um sicherzustellen, dass Ihre Umgebung vor versehentlichem Löschen des Verschlüsselungsschlüssels geschützt ist, muss für den Schlüsseltresor der Schutz vor vorläufigem Löschen und Löschen aktiviert sein. Sie können Ihre Umgebung nicht mit Ihrem eigenen Schlüssel verschlüsseln, ohne diese Einstellungen zu aktivieren. Weitere Informationen: Überblick über das vorläufige Löschen von Azure Key Vault Weitere Informationen: Erstellen eines Schlüsseltresors mithilfe des Azure-Portals

Erstellen Sie einen Schlüssel im Schlüsseltresor

- Stellen Sie sicher, dass diese Voraussetzungen erfüllt sind.

- Gehen Sie zu Azure-Portal>Schlüsseltresor, und suchen Sie den Schlüsseltresor, in dem Sie einen Verschlüsselungsschlüssel generieren möchten.

- Überprüfen Sie die Azure Key Vault-Einstellungen:

- Wählen Sie unter Eigenschaften die Option Einstellungen aus.

- Stellen Sie unter Vorläufiges Löschen die Option Vorläufiges Löschen wurde für diesen Schlüsseltresor aktiviert ein oder vergewissern Sie sich, dass sie festgelegt ist.

- Unter Löschschutz bestätigen Sie oder legen fest, dass Löschschutz aktivieren (erzwingen Sie einen obligatorischen Aufbewahrungszeitraum für gelöschte Tresore und Tresorobjekte) aktiviert ist.

- Wählen Sie Speichern aus, um Ihre Änderungen zu speichern.

RSA-Schlüssel erstellen

Erstellen oder importieren Sie einen Schlüssel mit diesen Eigenschaften:

- Wählen Sie auf den Eigenschaftenseiten Key Vault und Schlüssel aus.

- Wählen Sie Erstellen / Import.

- Geben Sie auf der Anzeige einen Schlüssel erstellen die folgenden Werte ein, und wählen Sie dann Erstellen aus.

- Optionen: Erstellen

- Name: Geben Sie einen Namen für den Schlüssel ein

- Schlüssel-Typ: RSA

- RSA-Schlüsselgröße: 2.048 oder 3.072

Wichtig

Wenn Sie in Ihrem Schlüssel ein Ablaufdatum festlegen und der Schlüssel abläuft, sind alle Umgebungen, die mit diesem Schlüssel verschlüsselt sind, nicht mehr verfügbar. Legen Sie eine Warnung zum Überwachen des Ablaufs von Zertifikaten mit E-Mail-Benachrichtigungen für lokale Power Platform-Administrierende und Azure Key Vault-Administrierende als Erinnerung zur Erneuerung des Ablaufdatums fest. Dies ist wichtig, um ungeplante Systemausfälle zu vermeiden.

Geschützte Schlüssel für Hardwaresicherheitsmodule (HSM) importieren

Sie können Ihre geschützten Schlüssel für Hardwaresicherheitsmodule (HSM) verwenden, um Ihre Power Platform Dataverse-Umgebungen zu verschlüsseln. Ihre HSM-geschützten Schlüssel müssen in den Key Vault importiert werden, damit eine Unternehmensrichtlinie erstellt werden kann. Weitere Informationen finden Sie unter Unterstützte HSMsHSM-geschützte Schlüssel in Key Vault importieren (BYOK).

Einen Schlüssel im verwalteten HSM von Azure Key Vault erstellen

Sie können einen vom verwalteten HSM von Azure Key Vault erstellten Schlüssel verwenden, um Ihre Umgebungsdaten zu verschlüsseln. Dadurch erhalten Sie FIPS-140-2-Level-3-Unterstützung.

RSA-HSM-Schlüssel erstellen

Stellen Sie sicher, dass diese Voraussetzungen erfüllt sind.

Wechseln Sie zum Azure-Portal.

Erstellen Sie ein Verwaltetes HSM:

Aktivieren Sie Löschschutz in Ihrem verwalteten HSM.

Gewähren Sie der Person, die den verwalteten HSM-Schlüsseltresor erstellt hat, die Rolle Verschlüsselungsbenutzender verwaltetes HSM.

- Greifen Sie auf den verwalteten HSM-Schlüsseltresor im Azure-Portal zu.

- Navigieren Sie zur Lokalen RBAC und wählen Sie + Hinzufügen aus.

- Wählen Sie in der Dropdownliste Rolle die Rolle Verschlüsselungsbenutzender verwaltetes HSM auf der Seite Rollenzuweisung aus.

- Wählen Sie Alle Schlüssel unter Bereich aus.

- Wählen Sie Sicherheitsprinzipal auswählen und dann den Administrierenden auf der Seite Prinzipal hinzufügen aus.

- Wählen Sie Erstellen aus

Einen RSA-HSM-Schlüssel erstellen:

- Optionen: Erstellen

- Name: Geben Sie einen Namen für den Schlüssel ein

- Schlüssel-Typ: RSA-HSM

- RSS-Schlüsselgröße: 2.048

Notiz

Unterstützte RSA-HSM-Schlüsselgrößen: 2.048 Bit und 3.072 Bit.

Ihre Umgebung mit Schlüssel aus Azure Key Vault mit privatem Link verschlüsseln

Sie können das Netzwerk Ihres Azure Key Vault aktualisieren, indem Sie einen privaten Endpunkt aktivieren und den Schlüssel im Schlüsseltresor verwenden, um Ihre Power Platform-Umgebungen zu verschlüsseln.

Sie können entweder einen neuen Schlüsseltresor erstellen und eine private Verbindung herstellen oder eine private Verbindung zu einem vorhandenen Schlüsseltresor herstellen und einen Schlüssel aus diesem Schlüsseltresor erstellen und ihn zum Verschlüsseln Ihrer Umgebung verwenden. Sie können auch eine private Verbindung zu einem vorhandenen Schlüsseltresor herstellen, nachdem Sie bereits einen Schlüssel erstellt haben und ihn zum Verschlüsseln Ihrer Umgebung verwenden.

Daten mit einem Schlüssel aus dem Schlüsseltresor mit privater Verbindung verschlüsseln

Erstellen Sie einen Azure Key Vault mit diesen Optionen:

- Aktivieren Sie den Löschschutz

- Schlüsseltyp: RSA

- Schlüsselgröße: 2.048 oder 3.072

Kopieren Sie die Schlüsseltresor-URL sowie die URL des Verschlüsselungsschlüssels, die zum Erstellen der Unternehmensrichtlinie verwendet werden sollen.

Anmerkung

Sobald Sie Ihrem Schlüsseltresor einen privaten Endpunkt hinzugefügt oder das öffentliche Zugriffsnetzwerk deaktiviert haben, können Sie den Schlüssel nur dann sehen, wenn Sie über die entsprechende Berechtigung verfügen.

Erstellen Sie ein virtuelles Netzwerk.

Kehren Sie zu Ihrem Schlüsseltresor zurück und fügen Sie eine private Endpunktverbindungen zu Ihrem Azure Key Vault hinzu.

Notiz

Sie müssen die Netzwerkoption Öffentlichen Zugriff deaktivieren auswählen und die Ausnahme Vertrauenswürdigen Microsoft-Diensten erlauben, diese Firewall zu umgehen aktivieren.

Erstellen Sie eine Power Platform-Unternehmensrichtlinie. Weitere Informationen: Erstellen einer Unternehmens-Richtlinie

Gewähren Sie der Unternehmensrichtlinie die Berechtigung, auf Ihren Schlüsseltresor zuzugreifen. Mehr Informationen: Gewähren Sie der Unternehmensrichtlinie die Berechtigung, auf Ihren Schlüsseltresor zuzugreifen

Gewähren Sie Power Platform- und Dynamics 365-Administrierenden die Berechtigung zum Lesen der Unternehmensrichtlinie. Weitere Informationen: Power Platform-Administrationsberechtigung zum Lesen der Unternehmensrichtlinie erteilen

Power Platform Admin Center-Administrierende wählen die Umgebung zum Verschlüsseln und Aktivieren der verwalteten Umgebung aus. Weitere Informationen: Aktivieren Sie die verwaltete Umgebung, die der Unternehmensrichtlinie hinzugefügt werden soll

Power Platform Admin Center-Administrierende fügen die verwaltete Umgebung zur Unternehmensrichtlinie hinzu. Weitere Informationen: Fügen Sie der Unternehmensrichtlinie eine Umgebung hinzu, um Daten zu verschlüsseln

Power Platform-Unternehmensrichtliniendienst für Ihr Azure-Abonnement aktivieren

Registrieren Sie Power Platform als Ressourcenanbieter. Sie müssen diese Aufgabe nur einmal für jedes Azure-Abonnement ausführen, in dem sich Ihr Azure Key Vault befindet. Um den Ressourcenanbieter zu registrieren, benötigen Sie Zugriffsrechte auf das Abonnement.

- Melden Sie sich beim Azure-Portal an, und gehen Sie zu Abonnement>Ressourcenanbieter.

- Suchen Sie in der Liste der Ressourcenanbieter nach Microsoft.PowerPlatform und melden Sie es an.

Erstellen einer Unternehmensrichtlinie

- PowerShell MSI installieren. Weitere Informationen: Installieren von PowerShell auf Windows, Linux und macOS

- Gehen Sie nach der Installation von PowerShell MSI in Azure zurück zu Eine benutzerdefinierte Vorlage bereitstellen.

- Wählen Sie den Link Eigene Vorlage im Editor erstellen aus.

- Kopieren Sie diese JSON-Vorlage in einen Texteditor wie beispielsweise Notepad. Weitere Informationen: Erstellen einer Unternehmens-Richtlinienvorlage

- Ersetzen Sie die Werte in der JSON-Vorlage für: EnterprisePolicyName, Speicherort, an dem EnterprisePolicy erstellt werden muss, keyVaultId und keyName. Weitere Informationen: Felddefinitionen für JSON-Vorlage

- Kopieren Sie die aktualisierte Vorlage aus Ihrem Texteditor und fügen Sie sie dann in die Vorlage bearbeiten der benutzerdefinierten Bereitstellung in Azure ein. Wählen Sie dann Speichern.

- Wählen Sie ein Abonnement und eine Ressourcengruppe aus, in der die Unternehmensrichtlinie erstellt werden soll.

- Wählen Sie überprüfen und erstellen und dann erstellen aus.

Eine Bereitstellung wird gestartet. Anschließend wird die Unternehmensrichtlinie erstellt.

JSON-Vorlage für Unternehmensrichtlinien

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

Felddefinitionen für die JSON-Vorlage

Name. Name der Unternehmensrichtlinie. Dies ist der Name der Richtlinie, die im Power Platform Admin Center angezeigt wird.

Speicherort. Eine der folgenden Komponenten. Dies ist der Speicherort der Unternehmensrichtlinie. Sie muss mit der Dataverse-Region der Umgebung übereinstimmen:

- ‚unitedstates‘

- ‚southafrica‘

- ‚uk‘

- ‚japan‘

- ‚india‘

- ‚france‘

- ‚europe‘

- ‚germany‘

- ‚switzerland‘

- ‚canada‘

- ‚brazil‘

- ‚australia‘

- ‚asia‘

- ‚uae‘

- ‚korea‘

- ‚norway‘

- ‚singapore‘

- ‚sweden‘

Kopieren Sie diese Werte aus Ihren Schlüsseltresoreigenschaften im Azure-Portal:

- keyVaultId: Gehen Sie zu Schlüsseltresore>, und wählen Sie die >Übersicht für Ihren Schlüsseltresor aus. Neben Essentials wählen Sie JSON-Ansicht. Kopieren Sie die Ressourcen-ID in die Zwischenablage und fügen Sie den gesamten Inhalt in Ihre JSON-Vorlage ein.

- keyName: Gehen Sie zu Schlüsseltresore>, und wählen Sie die >Schlüssel für Ihren Schlüsseltresor aus. Beachten Sie den Schlüssel Name und geben Sie den Namen in Ihre JSON-Vorlage ein.

Gewähren Sie der Unternehmensrichtlinie die Berechtigung, auf Ihren Schlüsseltresor zuzugreifen

Sobald die Unternehmensrichtlinie erstellt ist, gewährt der Schlüsseltresor-Administrator der verwalteten Identität der Unternehmensrichtlinie Zugriff auf den Verschlüsselungsschlüssel.

- Melden Sie sich beim Azure-Portal an und gehen Sie zu Key Vaults.

- Wählen Sie den Schlüsseltresor aus, in dem der Schlüssel der Unternehmensrichtlinie zugewiesen wurde.

- Wählen Sie die Registerkarte Zugriffssteuerung (IAM) und dann + Hinzufügen.

- Wählen Sie aus der Dropdownliste Rollenzuweisung hinzufügen.

- Suchen Sie nach Verschlüsselungsbenutzender des Verschlüsselungsdienstes des Schlüsseltresors und wählen Sie ihn aus.

- Wählen Sie Weiter aus.

- Wählen Sie + Mitglieder auswählen aus.

- Suchen Sie nach der von Ihnen erstellten Unternehmensrichtlinie.

- Wählen Sie die Unternehmensrichtlinie aus und wählen Sie dann Auswählen.

- Wählen Sie Überprüfen + zuweisen.

Die obige Berechtigungseinstellung basiert auf dem Berechtigungsmodell der rollenbasierten Zugriffssteuerung von Azure Ihres Key Vaults. Wenn Ihr Key Vault auf die Vault-Zugriffsrichtlinie eingestellt ist, wird die Migration zum rollenbasierten Modell empfohlen. Um Ihrer Unternehmensrichtlinie mithilfe der Vault-Zugriffsrichtlinie Zugriff auf den Key Vault zu gewähren, erstellen Sie eine Zugriffsrichtlinie und wählen Sie Abrufen über Schlüsselverwaltungsvorgänge und Schlüssel entpacken und Schlüssel packen über Kryptografische Vorgänge aus.

Anmerkung

Um ungeplante Systemausfälle zu vermeiden, ist es wichtig, dass die Unternehmensrichtlinie Zugriff auf den Schlüssel hat. Stellen Sie Folgendes sicher:

- Der Schlüsseltresor ist aktiv.

- Der Schlüssel ist aktiv und nicht abgelaufen.

- Der Schlüssel ist nicht gelöscht.

- Die oben genannten Schlüsselberechtigungen sind nicht widerrufen.

Die Umgebungen, in denen dieser Schlüssel verwendet wird, werden deaktiviert, wenn auf den Schlüssel nicht zugegriffen werden kann.

Power Platform-Admin-Berechtigung zum Lesen der Unternehmensrichtlinie erteilen

Administrierende mit Dynamics 365- oder Power Platform-Admin-Rollen können auf das Power Platform Admin Center zugreifen, um der Unternehmensrichtlinie Umgebungen zuzuweisen. Um auf die Unternehmensrichtlinien zuzugreifen, müssen Administrierende mit Azure Key Vault-Zugriff dem Power Platform-Admin die Rolle Leser erteilen. Sobald die Rolle Leser erteilt wurde, kann der Power Platform-Admin die Unternehmensrichtlinien im Power Platform Admin Center anzeigen.

Notiz

Nur Power Platform- und Dynamics 365-Administrierende, denen die Leser-Rolle für die Unternehmensrichtlinie gewährt wurde, können der Richtlinie eine Umgebung hinzufügen. Andere Fachkräfte für die Power Platform- oder Dynamics 365-Administration können die Unternehmensrichtlinie möglicherweise anzeigen, erhalten aber eine Fehlermeldung, wenn sie versuchen, der Richtlinie eine Umgebung hinzuzufügen.

Power Platform-Admin die Leser-Rolle erteilen

- Melden Sie sich beim Azure-Portal an.

- Kopieren Sie die Objekt-ID der Fachkraft für die Power Platform- oder Dynamics 365-Administration. Gehen Sie hierzu wie folgt vor:

- Wechseln Sie in Azure zum Bereich Benutzer.

- Suchen Sie in der Liste Alle Benutzer die Person mit Power Platform- oder Dynamics 365-Administrationsberechtigungen über Benutzer suchen.

- Öffnen Sie den Benutzerdatensatz und kopieren Sie auf der Registerkarte Übersicht die Objekt-ID des Benutzers. Fügen Sie dies für später in einen Text-Editor wie Editor.

- Kopieren Sie die Ressourcen-ID der Unternehmensrichtlinie. Gehen Sie hierzu wie folgt vor:

- Wechseln Sie in Azure zum Ressource Graph Explorer .

- Geben Sie

microsoft.powerplatform/enterprisepoliciesin das Kästchen Suchen ein und wählen Sie dann microsoft.powerplatform/enterprisepolicies Ressource aus. - Wählen Sie Abfrage ausführen in der Befehlsleiste aus. Eine Liste mit allen Power Platform-Unternehmensrichtlinien wird angezeigt.

- Suchen Sie die Unternehmensrichtlinie, der Sie Zugriff gewähren möchten.

- Scrollen Sie nach rechts neben der Unternehmensrichtlinie und wählen Sie Details anzeigen aus.

- Auf der Seite Details kopieren Sie die ID.

- Starten Sie Azure Cloud Shell und führen Sie den folgenden Befehl aus, um objId mit der Objekt-ID des Benutzers und der EP-Ressourcen-ID mit der

enterprisepoliciesID zu ersetzen, die im vorherigen Schritt kopiert wurde:New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}

Verwalten der Verschlüsselung für eine Umgebung

Um die Verschlüsselung der Umgebung zu verwalten, benötigen Sie die folgende Berechtigung:

- Aktiver Microsoft Entra-Benutzer, der eine Power Platform- und/oder Dynamics 365-Admin-Sicherheitsrolle besitzt

- Aktiver Microsoft Entra-Benutzer, der eine Power Platform- oder eine Dynamics 365-Dienst-Admin-Rolle besitzt

Schlüsseltresor-Administrierende benachrichtigen Power Platform-Administrierende, dass ein Verschlüsselungsschlüssel und eine Unternehmensrichtlinie erstellt wurden, und stellen die Unternehmensrichtlinie den Power Platform-Administrierenden bereit. Um den kundenseitig verwalteten Schlüssel zu aktivieren, weisen Power Platform-Administrierende ihre Umgebungen der Unternehmensrichtlinie zu. Nachdem die Umgebung zugewiesen und gespeichert wurde, leitet Dataverse den Verschlüsselungsprozess ein, um alle Umgebungsdaten festzulegen und mit dem kundenseitig verwalteten Schlüssel zu verschlüsseln.

Aktivieren Sie die verwaltete Umgebung, die der Unternehmensrichtlinie hinzugefügt werden soll

- Melden Sie sich beim Power Platform Admin Center an.

- Wählen Sie im Navigationsbereich die Option Verwalten aus.

- Wählen Sie im Bereich "Verwalten" die Option "Umgebungen" und dann eine Umgebung aus der verfügbaren Liste der Umgebungen aus.

- Wählen Sie Verwaltete Umgebungen aktivieren aus.

- Wählen Sie Aktivieren aus.

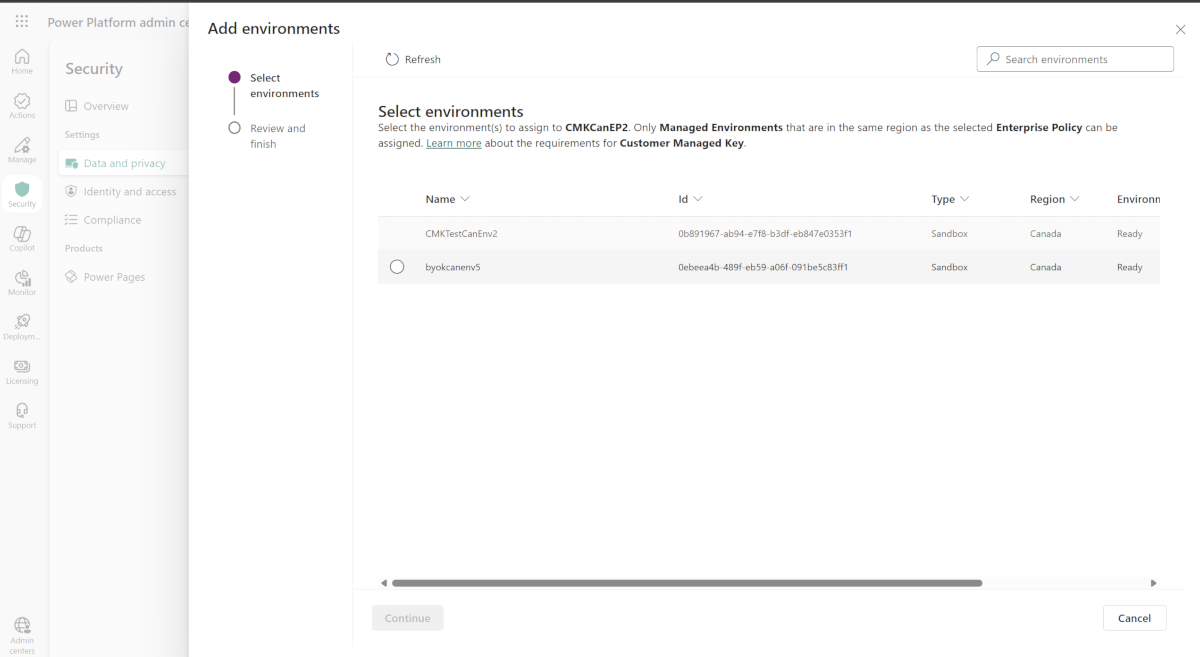

Fügen Sie der Unternehmensrichtlinie eine Umgebung hinzu, um Daten zu verschlüsseln

Wichtig

Die Umgebung wird deaktiviert, wenn sie der Unternehmensrichtlinie für die Datenverschlüsselung hinzugefügt wird. Die Dauer der Systemausfallzeit hängt von der Größe der Datenbank ab. Es wird empfohlen, einen Testlauf durchzuführen, indem Sie eine Kopie der Zielumgebung in einer Testumgebung erstellen, um die geschätzte Systemausfallzeit zu ermitteln. Die Systemausfallzeit kann durch Überprüfen des Verschlüsselungsstatus der Umgebung ermittelt werden. Die Systemausfallzeit liegt zwischen dem Status Verschlüsseln und Verschlüsseln – Online. Um die Ausfallzeiten des Systems zu reduzieren, ändern wir den Verschlüsselungsstatus in Verschlüsseln – online, wenn alle wichtigen Verschlüsselungsschritte, für die ein Ausfall des Systems erforderlich war, abgeschlossen sind. Das System kann von Ihren Benutzenden verwendet werden, während die verbleibenden Speicherdienste, z. B. die Suche und der Copilot-Index, die Daten weiterhin mit Ihrem kundenseitig verwalteten Schlüssel verschlüsseln.

- Melden Sie sich beim Power Platform Admin Center an.

- Wählen Sie im Navigationsbereich Sicherheit.

- Wählen Sie im Bereich Sicherheit unter Einstellungen die Option Datenschutz und Privatsphäre aus.

- Wählen Sie kundenseitig verwalteter Verschlüsselungsschlüssel aus, um zur Seite der Unternehmensrichtlinien zu gelangen.

- Wählen Sie eine Richtlinie aus, und wählen Sie dann Richtlinie bearbeiten.

- Wählen Sie Umgebungen hinzufügen und wählen Sie dann die gewünschte Umgebung aus. Wählen Sie dann Weiter aus.

- Wählen Sie Speichern und dann Bestätigen aus.

Wichtig

- In der Liste Umgebungen hinzufügen werden nur Umgebungen angezeigt, die sich in derselben Region wie die Unternehmensrichtlinie befinden.

- Der Abschluss der Verschlüsselung kann bis zu vier Tage dauern, die Umgebung wird jedoch möglicherweise aktiviert, bevor der Vorgang Umgebungen hinzufügen abgeschlossen ist.

- Womöglich wird der Vorgang nicht abgeschlossen. Wenn er fehlschlägt, werden Ihre Daten weiterhin mit dem von Microsoft verwalteten Schlüssel verschlüsselt. Sie können den Vorgang Umgebungen hinzufügen erneut ausführen.

Notiz

Sie können nur Umgebungen hinzufügen, die als verwaltete Umgebungen aktiviert sind. Test- und Teams-Umgebungstypen können der Unternehmensrichtlinie nicht hinzugefügt werden.

Entfernen Sie Umgebungen aus der Unternehmensrichtlinie, um die Verschlüsselung an den von Microsoft verwalteten Schlüssel zurückzugeben

Führen Sie diese Schritte aus, wenn Sie zu einem von Microsoft verwalteten Verschlüsselungsschlüssel zurückkehren möchten.

Wichtig

Die Umgebung wird deaktiviert, wenn sie aus der Unternehmensrichtlinie entfernt wird, um die Datenverschlüsselung mit dem von Microsoft verwalteten Schlüssel zurückzusetzen.

- Melden Sie sich beim Power Platform Admin Center an.

- Wählen Sie im Navigationsbereich Sicherheit.

- Wählen Sie im Bereich Sicherheit unter Einstellungen die Option Datenschutz und Privatsphäre aus.

- Wählen Sie kundenseitig verwalteter Verschlüsselungsschlüssel aus, um zur Seite der Unternehmensrichtlinien zu gelangen.

- Wählen Sie die Registerkarte Umgebung mit Richtlinien und suchen Sie dann die Umgebung, die Sie aus dem kundenseitig verwalteten Schlüssel entfernen möchten.

- Wählen Sie die Registerkarte Alle Richtlinien, wählen Sie die Umgebung aus, die Sie in Schritt 2 überprüft haben, und wählen Sie dann Richtlinie bearbeiten auf der aus Befehlsleiste aus.

- Wählen Sie auf der Befehlsleiste Umgebung entfernen und wählen Sie die Umgebung aus, die Sie entfernen möchten. Wählen Sie dann Weiter aus.

- Wählen Sie Speichern aus.

Wichtig

Die Umgebung wird deaktiviert, wenn sie aus der Unternehmensrichtlinie entfernt wird, um die Datenverschlüsselung auf den von Microsoft verwalteten Schlüssel zurückzusetzen. Löschen oder deaktivieren Sie den Schlüssel oder den Key Vault nicht und entfernen Sie nicht die Berechtigungen der Unternehmensrichtlinie für den Key Vault. Der Zugriff auf den Schlüssel und den Key Vault ist zur Unterstützung der Datenbankwiederherstellung erforderlich. Sie können die Berechtigungen der Unternehmensrichtlinie nach 30 Tagen löschen.

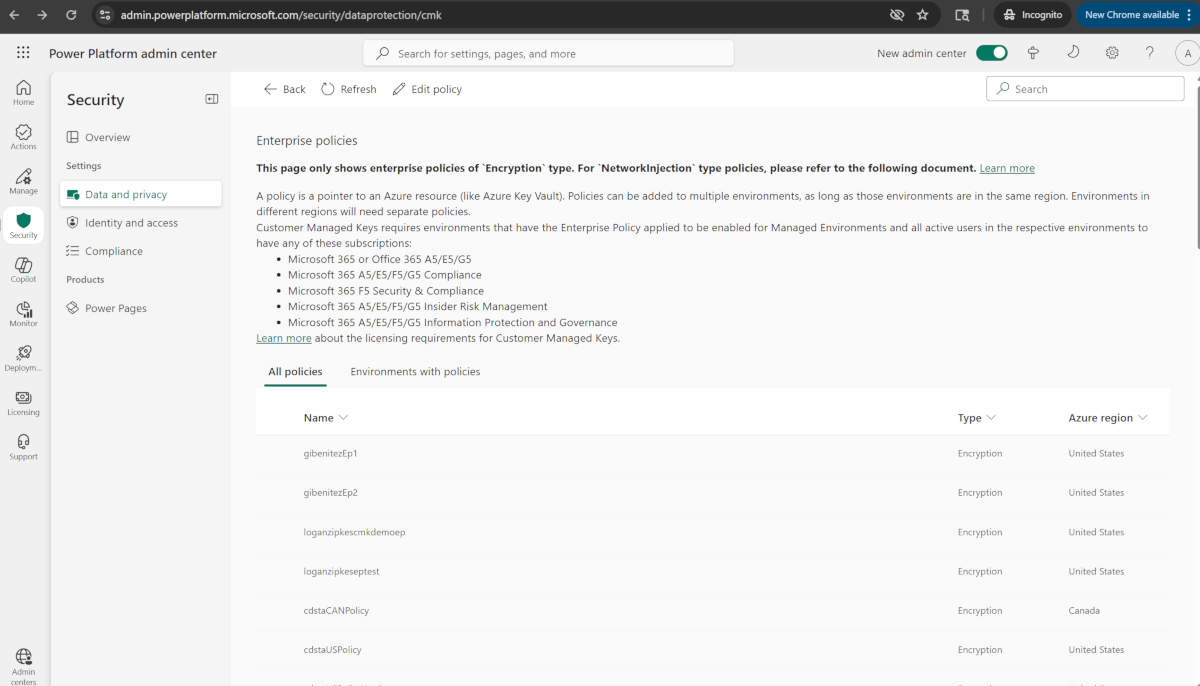

Verschlüsselungsstatus der Umgebung überprüfen

Verschlüsselungsstatus anhand der Unternehmensrichtlinien überprüfen

Melden Sie sich beim Power Platform Admin Center an.

Wählen Sie im Navigationsbereich Sicherheit.

Wählen Sie im Bereich Sicherheit unter Einstellungen die Option Datenschutz und Privatsphäre aus.

Wählen Sie kundenseitig verwalteter Verschlüsselungsschlüssel aus, um zur Seite der Unternehmensrichtlinien zu gelangen.

Öffnen Sie eine Richtlinie, und wählen Sie dann auf der Befehlsleiste Richtlinie bearbeiten aus.

Überprüfen Sie den Verschlüsselungsstatus der Umgebung im Abschnitt Umgebungen mit dieser Richtlinie.

Notiz

Der Verschlüsselungsstatus der Umgebung kann wie folgt sein:

Verschlüsseln – Der Verschlüsselungsprozess des kundenseitig verwalteten Schlüssels wird ausgeführt, und das System ist für die Online-Nutzung deaktiviert.

Verschlüsseln – online – Die Verschlüsselung aller Kerndienste, die eine Systemausfallzeit erforderte, ist abgeschlossen und das System ist für die Online-Nutzung aktiviert.

Verschlüsselt – Der Verschlüsselungsschlüssel der Unternehmensrichtlinie ist aktiv und die Umgebung ist mit Ihrem Schlüssel verschlüsselt.

Zurücksetzen – Der Verschlüsselungsschlüssel wird von einem kundenseitig verwalteten Schlüssel in einen von Microsoft verwalteten Schlüssel geändert, und das System wird für die Online-Nutzung deaktiviert.

Zurücksetzen – online – Die Verschlüsselung aller Kerndienste, die eine Systemausfallzeit erforderte, hat den Schlüssel zurückgesetzt, und das System ist für die Online-Nutzung aktiviert.

Von Microsoft verwalteter Schlüssel – Die Verschlüsselung des von Microsoft verwalteten Schlüssels ist aktiv.

Fehlgeschlagen – Der Verschlüsselungsschlüssel der Unternehmensrichtlinie wird nicht von allen Dataverse-Speicherdiensten verwendet. Ihre Verarbeitung nimmt mehr Zeit in Anspruch, und Sie können den Vorgang Umgebung hinzufügen erneut ausführen. Kontaktieren Sie den Support, wenn der Vorgang erneut fehlschlägt.

Der Verschlüsselungsstatus Fehlgeschlagen hat keine Auswirkungen auf Ihre Umgebungsdaten und deren Vorgänge. Dies bedeutet, dass einige der Dataverse-Speicherdienste Ihre Daten mit Ihrem Schlüssel verschlüsseln, während andere weiterhin den von Microsoft verwalteten Schlüssel verwenden. Ein Zurücksetzen wird nicht empfohlen, da der Dienst, wenn Sie den Vorgang "Umgebung hinzufügen" erneut ausführen, an der Stelle fortgesetzt wird, an der er unterbrochen wurde.

Warnung – Der Verschlüsselungsschlüssel der Unternehmensrichtlinie ist aktiv und Daten eines Dienstes werden weiterhin mit dem von Microsoft verwalteten Schlüssel verschlüsselt. Weitere Informationen finden Sie unter Warnmeldungen der Power Automate-CMK-Anwendung.

Verschlüsselungsstatus auf der Seite „Umgebungsverlauf“ überprüfen

Sie können den Umgebungsverlauf anzeigen.

Melden Sie sich beim Power Platform Admin Center an.

Wählen Sie im Navigationsbereich die Option Verwalten aus.

Wählen Sie im Bereich "Verwalten" die Option "Umgebungen" und dann eine Umgebung aus der verfügbaren Liste der Umgebungen aus.

Wählen Sie auf der Befehlsleiste Verlauf aus.

Suchen Sie nach dem Verlauf für Kundenseitig verwalteten Schlüssel aktualisieren.

Notiz

Der Status zeigt Wird ausgeführt an, wenn die Verschlüsselung ausgeführt wird. Wenn die Verschlüsselung abgeschlossen ist, wird Erfolgreich angezeigt. Der Status zeigt Fehlgeschlagen, wenn ein Problem mit einem der Dienste auftritt, der den Schlüssel nicht anwenden kann.

Ein Fehlerstatus kann eine Warnung sein, und Sie müssen die Option " Umgebung hinzufügen " nicht erneut ausführen. Sie können überprüfen, ob es sich um eine Warnung handelt.

Ändern Sie den Schlüssel der Umgebung mit einer neuen Unternehmensrichtlinie und einem neuen Schlüssel

Um Ihren Verschlüsselungsschlüssel zu ändern, erstellen Sie einen neuen Schlüssel und eine neue Unternehmensrichtlinie. Sie können dann die Unternehmensrichtlinie ändern, indem Sie Umgebungen aus der alten Unternehmensrichtlinie entfernen und einer neuen Unternehmensrichtlinie Umgebungen hinzufügen. Das System fällt beim Wechsel zu einer neuen Unternehmensrichtlinie zweimal aus: 1.) zum Zurücksetzen der Verschlüsselung auf den von Microsoft verwalteten Schlüssel und 2.) zum Anwenden der neuen Unternehmensrichtlinie.

Trinkgeld

Zum Rotieren des Verschlüsselungsschlüssels empfehlen wir, die neue Version des Schlüsseltresors zu verwenden oder eine Rotationsrichtlinie festzulegen.

- Erstellen Sie im Azure-Portal einen neuen Schlüssel und eine neue Unternehmensrichtlinie. Weitere Informationen: Schlüssel erstellen und Zugriff gewähren und Eine Unternehmensrichtlinie erstellen

- Gewähren Sie der neuen Unternehmensrichtlinie Zugriff auf den alten Schlüssel.

- Nachdem der neue Schlüssel und die neue Unternehmensrichtlinie erstellt wurden, melden Sie sich beim Power Platform Admin Center an.

- Wählen Sie im Navigationsbereich Sicherheit.

- Wählen Sie im Bereich Sicherheit unter Einstellungen die Option Datenschutz und Privatsphäre aus.

- Wählen Sie kundenseitig verwalteter Verschlüsselungsschlüssel aus, um zur Seite der Unternehmensrichtlinien zu gelangen.

- Wählen Sie die Registerkarte Umgebung mit Richtlinien und suchen Sie dann die Umgebung, die Sie aus dem kundenseitig verwalteten Schlüssel entfernen möchten.

- Wählen Sie die Registerkarte Alle Richtlinien, wählen Sie die Umgebung aus, die Sie in Schritt 2 überprüft haben, und wählen Sie dann Richtlinie bearbeiten auf der aus Befehlsleiste aus.

- Wählen Sie auf der Befehlsleiste Umgebung entfernen und wählen Sie die Umgebung aus, die Sie entfernen möchten. Wählen Sie dann Weiter aus.

- Wählen Sie Speichern aus.

- Wiederholen Sie die Schritte 2-10, bis alle Umgebungen in der Unternehmensrichtlinie entfernt wurden.

Wichtig

Die Umgebung wird deaktiviert, wenn sie aus der Unternehmensrichtlinie entfernt wird, um die Datenverschlüsselung auf den von Microsoft verwalteten Schlüssel zurückzusetzen. Löschen oder deaktivieren Sie den Schlüssel oder den Key Vault nicht, und entfernen Sie nicht die Berechtigungen der Unternehmensrichtlinie für den Schlüsseltresor. Gewähren Sie der neuen Unternehmensrichtlinie Zugriff auf den alten Schlüsseltresor. Der Zugriff auf den Schlüssel und den Key Vault ist zur Unterstützung der Datenbankwiederherstellung erforderlich. Sie können die Berechtigungen der Unternehmensrichtlinie nach 30 Tagen löschen und entfernen.

- Nachdem alle Umgebungen entfernt wurden, gehen Sie im Power Platform Admin Center zu den Unternehmensrichtlinien.

- Wählen Sie die neue Unternehmensrichtlinie und wählen Sie dann Richtlinie bearbeiten aus.

- Wählen Sie Umgebung hinzufügen und wählen Sie dann die Umgebung aus, die Sie dann hinzufügen möchten und wählen Sie Weiter aus.

Wichtig

Die Umgebung wird deaktiviert, wenn sie der neuen Unternehmensrichtlinie hinzugefügt wird.

Den Verschlüsselungsschlüssel der Umgebung mit einer neuen Schlüsselversion rotieren

Sie können den Schlüssel der Umgebung ändern, indem Sie eine neue Schlüsselversion erstellen. Wenn Sie eine neue Schlüsselversion erstellen, wird die neue Schlüsselversion automatisch aktiviert. Alle Speicherressourcen erkennen die neue Schlüsselversion und beginnen, sie zur Verschlüsselung Ihrer Daten anzuwenden.

Wenn Sie den Schlüssel oder die Schlüsselversion ändern, ändert sich der Schutz des Stammschlüssels, aber die Daten im Speicher bleiben immer mit Ihrem Schlüssel verschlüsselt. Sie müssen nichts weiter unternehmen, um den Schutz Ihrer Daten zu gewährleisten. Das Rotieren der Schlüsselversion hat keine Auswirkungen auf die Leistung. Durch die Rotation der Schlüsselversion entstehen keine Ausfallzeiten. Es kann 24 Stunden dauern, bis alle Ressourcenanbieter die neue Schlüsselversion im Hintergrund anwenden. Die vorherige Schlüsselversion darf nicht deaktiviert werden, da sie für den Dienst erforderlich ist, um sie für die Neuverschlüsselung und die Unterstützung der Datenbankwiederherstellung zu verwenden.

Gehen Sie wie folgt vor, um den Schlüssel durch Erstellen einer neuen Schlüsselversion zu rotieren.

- Gehen Sie zum Azure-Portal>Schlüsseltresore, und suchen Sie den Schlüsseltresor, in dem Sie eine neue Schlüsselversion erstellen möchten.

- Gehen Sie zu Schlüssel.

- Wählen Sie den aktuellen, aktivierten Schlüssel aus.

- Wählen Sie + Neue Version aus.

- Die Einstellung Aktiviert ist standardmäßig auf Ja eingestellt, was bedeutet, dass die neue Schlüsselversion bei der Erstellung automatisch aktiviert wird.

- Wählen Sie Erstellen aus

Tipp

Um Ihre Schlüsselrotationsrichtlinie einzuhalten, können Sie den Schlüssel mithilfe der Rotationsrichtlinie rotieren. Sie können entweder eine Rotationsrichtlinie konfigurieren oder bei Bedarf rotieren, indem Sie Jetzt rotieren aufrufen.

Wichtig

Die neue Schlüsselversion wird automatisch im Hintergrund rotiert und die Fachkraft für die Power Platform-Administration muss nichts weiter tun. Die vorherige Schlüsselversion darf mindestens 28 Tage lang auf keinen Fall deaktiviert oder gelöscht werden, um eine Datenbankwiederherstellung zu ermöglichen. Wenn Sie die vorherige Schlüsselversion zu früh deaktivieren oder löschen, kann Ihre Umgebung offline gehen.

Zeigen Sie die Liste der verschlüsselten Umgebungen an

- Melden Sie sich beim Power Platform Admin Center an.

- Wählen Sie im Navigationsbereich Sicherheit.

- Wählen Sie im Bereich Sicherheit unter Einstellungen die Option Datenschutz und Privatsphäre aus.

- Wählen Sie kundenseitig verwalteter Verschlüsselungsschlüssel aus, um zur Seite der Unternehmensrichtlinien zu gelangen.

- Wählen Sie auf der Seite Unternehmensrichtlinien die Registerkarte Umgebungen mit Richtlinien aus. Die Liste der Umgebungen, die zu Unternehmensrichtlinien hinzugefügt wurden, wird angezeigt.

Notiz

Es kann Situationen geben, in denen der Umgebungsstatus oder der Verschlüsselungsstatus einen Status Fehlgeschlagen anzeigen. In diesem Fall können Sie versuchen, den Vorgang Umgebung hinzufügen erneut auszuführen oder eine Microsoft-Supportanfrage zu senden, um Hilfe zu erhalten.

Umgebungs-Datenbankvorgänge

Ein Kundenmandant kann Umgebungen haben, die mit dem von Microsoft verwalteten Schlüssel verschlüsselt werden, und Umgebungen, die mit dem vom Kunden verwalteten Schlüssel verschlüsselt werden. Um die Datenintegrität und den Datenschutz zu gewährleisten, stehen beim Verwalten von Umgebungsdatenbankvorgängen die folgenden Steuerelemente zur Verfügung.

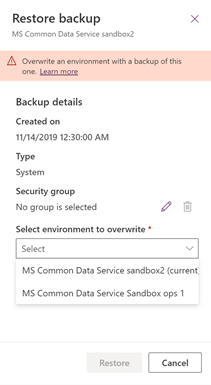

Wiederherstellen Die zu überschreibende Umgebung (die wiederherzustellende Umgebung) ist auf dieselbe Umgebung beschränkt, in der die Sicherung erstellt wurde, oder auf eine andere Umgebung, die mit demselben vom Kunden verwalteten Schlüssel verschlüsselt ist.

-

Die zu überschreibende Umgebung (die zu kopierende Umgebung) ist auf eine andere Umgebung beschränkt, die mit demselben kundenseitig verwalteten Schlüssel verschlüsselt ist.

Anmerkung

Wenn eine Support-Untersuchungs-Umgebung erstellt wurde, um Supportprobleme in einer vom Kunden verwalteten Umgebung zu beheben, muss der Verschlüsselungsschlüssel für die Support-Untersuchungs-Umgebung in einen vom Kunden verwalteten Schlüssel geändert werden, bevor der Vorgang zum Kopieren der Umgebung ausgeführt werden kann.

Zurücksetzen Die verschlüsselten Daten der Umgebung werden einschließlich Sicherungen gelöscht. Nach dem Zurücksetzen der Umgebung wird die Umgebungsverschlüsselung auf den von Microsoft verwalteten Schlüssel zurückgesetzt.