Administración de operaciones multiinquilino para organizaciones de defensa

En este artículo, se define cómo las organizaciones de defensa multiinquilino deben administrar las operaciones en los inquilinos de Microsoft Entra para cumplir los requisitos de confianza cero. Trata la administración de aplicaciones, la gobernanza de identidades y las operaciones de seguridad. Los administradores de inquilinos principales y secundarios de Microsoft Entra tienen responsabilidades distintas en cada área. El (los) inquilino(s) principal(es) y secundari(os) debe(n) coordinar la incorporación de aplicaciones, la administración de derechos y la detección y respuesta de amenazas (consulte la figura 1). Para más información, consulte Identificación de tipos de inquilino.

Figura 1. Responsabilidades compartidas por inquilino para organizaciones de defensa multiinquilino

Figura 1. Responsabilidades compartidas por inquilino para organizaciones de defensa multiinquilino

El inquilino principal y los inquilinos secundarios de Microsoft Entra comparten las responsabilidades de administración de aplicaciones. El inquilino principal es responsable de completar tareas de Microsoft Entra, como la administración de aplicaciones empresariales y el registro de aplicaciones. El inquilino secundario es responsable de las operaciones de la plataforma Azure, como la supervisión del rendimiento, la configuración de recursos, el escalado y la administración de canalizaciones de DevSecOps.

Debe incorporar todas las aplicaciones modernas que necesiten iniciar sesión de los usuarios como aplicaciones empresariales en el inquilino principal.

Debe registrar aplicaciones de Azure que se ejecutan en suscripciones de inquilino secundarias con el inquilino principal. El inquilino principal es donde están los usuarios y las licencias. El registro de aplicaciones en el inquilino principal permite a los usuarios iniciar sesión con la misma identidad que usan para Microsoft 365. Esta configuración ofrece la experiencia más fluida y le permite aplicar la misma línea base de directiva de confianza cero a todo el acceso a la aplicación.

La ubicación de la infraestructura de la aplicación (máquinas virtuales, bases de datos, aplicaciones web) no afecta al inquilino que puede usar para el inicio de sesión de usuario. El equipo que administra el inquilino principal es responsable de los registros de aplicaciones y las aplicaciones empresariales. También son responsables de las directivas de acceso condicional aplicadas a las aplicaciones hospedadas en el inquilino principal y en los inquilinos secundarios.

Registros de aplicaciones. Registra aplicaciones web y API que la organización usa con el inquilino principal. El registro de aplicaciones crea un objeto de aplicación en Microsoft Entra ID. El objeto application representa la definición de la aplicación. La definición de la aplicación incluye un manifiesto de aplicación, una configuración de notificaciones de token, definiciones de roles de aplicación y secretos de cliente. Las actividades implicadas en los registros de aplicaciones de inquilino principal incluyen:

- Delegación de permisos de registro de aplicaciones en Microsoft Entra ID

- Administración de la asignación del rol de desarrollador de aplicaciones de Microsoft Entra

- Creación y asignación de roles personalizados para el registro de aplicaciones

- Creación de registros de aplicaciones para aplicaciones y API

- Exposición de API web y adición de ámbitos a una aplicación registrada

- Creación y administración de roles de aplicación para una aplicación registrada

- Definición de permisos de API para una aplicación

Aplicaciones empresariales. Las aplicaciones empresariales son las entidades de servicio para una instancia distinta de una aplicación en el directorio. Al crear un registro de aplicación en el Azure Portal, la aplicación empresarial crea automáticamente y hereda determinadas propiedades del objeto de aplicación. Entre las actividades relacionadas con la administración de aplicaciones empresariales en el inquilino principal se incluyen las siguientes:

- Creación de aplicaciones empresariales desde la Galería de Microsoft Entra e implementación de aplicaciones SAML que no son de la galería

- Delegación de la administración de aplicaciones empresariales mediante la asignación de propietarios

- Administración del nombre, logotipo y visibilidad en Aplicaciones para una aplicación empresarial

- Asignación de usuarios y grupos para acceder a la aplicación empresarial

- Administración de certificados de firma para aplicaciones SAML

- Concesión de consentimiento para permisos de API

- Implementación y administración del proxy de aplicación de Microsoft Entra para aplicaciones locales

Directivas de acceso condicional. Las directivas de acceso condicional aplican directivas de confianza cero para acceder a los recursos protegidos por Microsoft Entra ID. Al registrar aplicaciones en el inquilino principal, el administrador de inquilinos principal controla qué directivas se aplican durante el inicio de sesión de usuario.

Los inquilinos secundarios hospedan los recursos de infraestructura y plataforma para cargas de trabajo en Azure. El equipo que administra cualquier inquilino secundario es responsable de la supervisión del rendimiento, la configuración de recursos, el escalado y la administración de canalizaciones de DevSecOps.

Supervisión de rendimiento. Azure incluye varias herramientas para supervisar el rendimiento de las aplicaciones hospedadas, como Azure Monitor y Application Insights. Los administradores de inquilinos secundarios deben configurar la supervisión para recopilar métricas de rendimiento para cargas de trabajo de aplicaciones en suscripciones vinculadas a su inquilino secundario.

Infraestructura de la aplicación. Los administradores del entorno de Azure deben administrar la infraestructura que ejecuta las aplicaciones. La infraestructura incluye redes, servicios de plataforma y máquinas virtuales. El requisito se aplica a las aplicaciones que se ejecutan en Azure Kubernetes Service, App Service o máquinas virtuales.

Los propietarios de aplicaciones deben usar Defender for Cloud para administrar la posición de seguridad del entorno y ver las alertas y recomendaciones de los recursos implementados. Deben usar iniciativas de Azure Policy para cumplir los requisitos de cumplimiento.

La conexión de Defender for Cloud a Microsoft Sentinel permite que el centro de operaciones de seguridad (SOC) proteja mejor las aplicaciones en la nube. El SOC todavía puede mantener sus procedimientos estándar de automatización y flujo de trabajo de seguridad. La conexión de Defender a Sentinel proporciona visibilidad para correlacionar eventos en toda la empresa. Puede supervisar la nube y el entorno local. Para supervisar los componentes locales, debe administrarlos con (1) Azure Arc o (2) conectarlos a través de una API, un agente de Azure Monitor o un reenviador de Syslog.

Canalizaciones de DevSecOps. Al hospedar aplicaciones en Azure, una canalización de DevSecOps implementa recursos de infraestructura y código de aplicación en Azure. Los administradores de inquilinos secundarios son responsables de administrar entidades de servicio automatizando la implementación de código. Id. de carga de trabajo de Microsoft Entra Premium ayuda a proteger las entidades de servicio. Id. de carga de trabajo de Microsoft Entra también revisa el acceso existente y proporciona protecciones adicionales basadas en el riesgo de la entidad de servicio.

Las organizaciones de defensa multiinquilino deben controlar el acceso a las aplicaciones del inquilino principal de Microsoft Entra y administrar identidades de invitado externas en el inquilino secundario para el entorno de Azure.

Al registrar aplicaciones en el inquilino principal, el inquilino principal rige el acceso a la aplicación. El equipo que administra el inquilino principal configura la administración de derechos y realiza revisiones de acceso para auditar el acceso existente. También administran identidades externas y administración de identidades con privilegios en el inquilino principal.

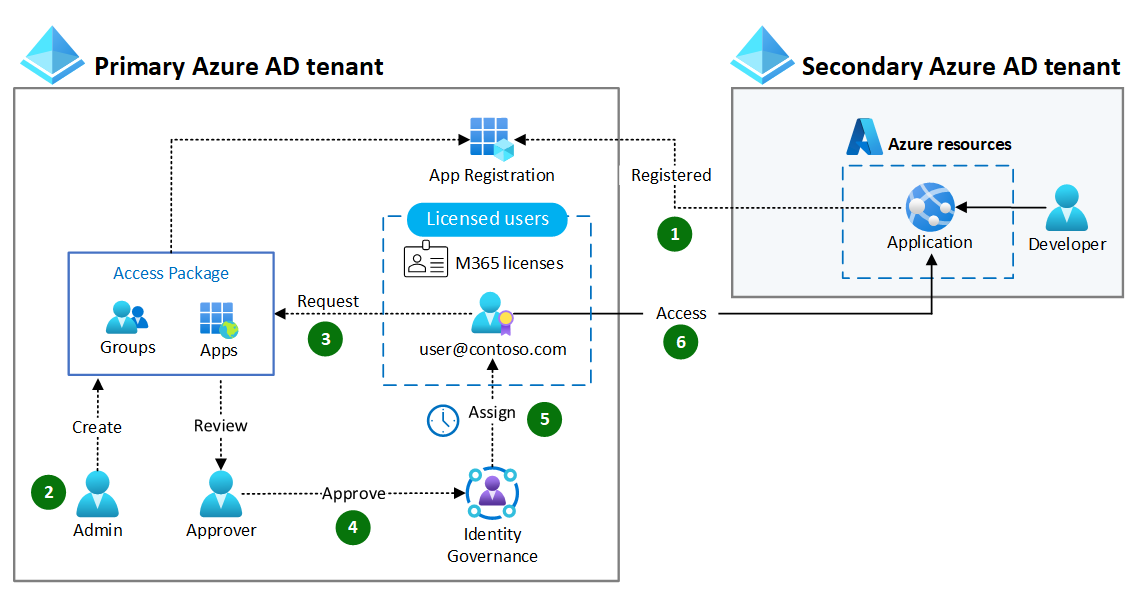

Administración de derechos. La administración de derechos de Microsoft Entra ID ayuda a controlar el acceso a aplicaciones de Microsoft Entra, grupos, sitios de SharePoint y Teams mediante la agrupación de derechos en paquetes de acceso asignables. Los administradores de inquilinos principales administran los objetos de Microsoft Entra usados para la gobernanza de aplicaciones. Las actividades implicadas en la administración de derechos en el inquilino principal incluyen (consulte la figura 2):

- Creación de grupos de seguridad de Microsoft Entra para asignar roles de aplicación

- Delegar propiedad de grupos para la asignación de aplicaciones

- Configuración de catálogos de administración de derechos y paquetes de acceso

- Delegación de roles en la administración de derechos

- Automatización de tareas de Identity Governance

- Creación de revisiones de acceso para paquetes de acceso y grupos de seguridad de Microsoft Entra

Figura 2. La gestión de derechos para la asignación de aplicaciones usando contoso.com como un nombre de dominio de ejemplo.

Figura 2. La gestión de derechos para la asignación de aplicaciones usando contoso.com como un nombre de dominio de ejemplo.

Debe configurar la gobernanza de aplicaciones mediante un paquete de acceso de administración de derechos y seguir este proceso (consulte la figura 2):

- Un administrador de aplicaciones de inquilino principal debe coordinarse con el desarrollador para crear un nuevo registro de aplicación para una aplicación web implementada en un inquilino secundario.

- El administrador de gobernanza de identidades debe crear un paquete de acceso. El administrador agrega la aplicación como un derecho y permite a los usuarios solicitar el paquete. El administrador establece la duración máxima del acceso antes de una revisión de acceso. Opcionalmente, el administrador de administración de derechos puede delegar permisos para que otros usuarios administren paquetes de acceso.

- El usuario solicita el paquete de acceso. Deben incluir la duración de la solicitud de acceso junto con la justificación para ayudar a un aprobador a tomar una decisión. Pueden solicitar cualquier duración hasta la duración máxima que establezca el administrador.

- El aprobador del paquete de acceso aprueba la solicitud.

- El paquete asigna al usuario acceso a la aplicación en el inquilino secundario durante la duración solicitada.

- El usuario inicia sesión con su identidad de inquilino principal para acceder a la aplicación hospedada en una suscripción vinculada a un inquilino secundario.

Identidades externas. El ID externo de Microsoft Entra permite una interacción segura con los usuarios fuera de la organización. Los administradores de inquilinos principales tienen varias responsabilidades de configuración para las aplicaciones registradas en el inquilino principal. Deben configurar directivas de colaboración externas (B2B) y de acceso entre inquilinos con sus organizaciones asociadas. También deben configurar los flujos de trabajo del ciclo de vida para los usuarios invitados y su acceso. Las actividades implicadas en la administración de identidades externas en el inquilino principal incluyen:

- Regular el acceso de los usuarios de fuera de la organización

- Administración de la configuración de colaboración B2B y las directivas de acceso entre inquilinos (XTAP) para organizaciones asociadas

- Configuración de Gobierno de id. de Microsoft Entra para revisar y eliminar usuarios externos que ya no tienen acceso a los recursos

Privileged Identity Management. Microsoft Entra Privileged Identity Management (PIM) permite la administración cuando es necesario de roles de Microsoft Entra, roles de Azure y grupos de seguridad de Microsoft Entra. Los administradores de inquilinos principales son responsables de configurar y administrar Microsoft Entra PIM en el inquilino principal.

Debe usar identidades de inquilino principal para administrar inquilinos secundarios. Este modelo de administración reduce el número de cuentas independientes y los administradores de credenciales que deben mantener. La configuración de características de gobernanza de identidades en inquilinos secundarios simplifica aún más la administración. Puede usar un modelo de autoservicio para incorporar usuarios externos (invitados B2B) desde el inquilino principal.

El equipo que administra un inquilino secundario tiene varias responsabilidades en su inquilino secundario. Configuran la administración de derechos. Realizan revisiones de acceso para auditar el acceso existente. Administran identidades externas y configuran la administración de identidades con privilegios.

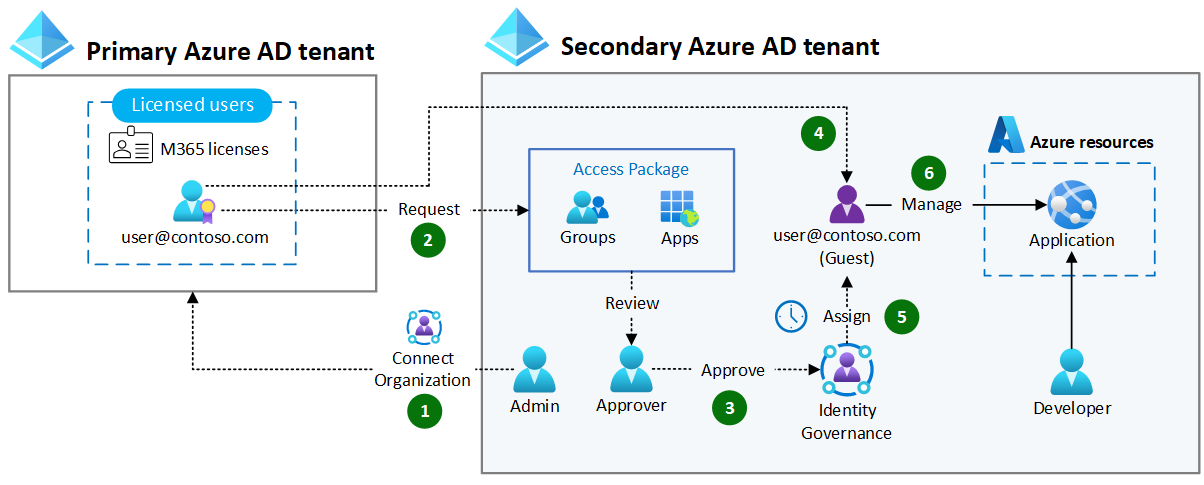

Administración de derechos. Debe configurar la gobernanza de usuarios externos para la administración de Azure. Debe incorporar identidades externas (invitados B2B) desde el inquilino principal para administrar recursos de Azure mediante un escenario iniciado por el usuario final mediante la administración de derechos (consulte la figura 3).

Figura 3. Administración de derechos para el acceso de invitados externos (B2B) usando contoso.com como un ejemplo de nombre de dominio.

Figura 3. Administración de derechos para el acceso de invitados externos (B2B) usando contoso.com como un ejemplo de nombre de dominio.

Debe configurar el acceso de invitados externos (B2B) mediante un paquete de acceso de administración de derechos y seguir este proceso (consulte la figura 3):

- Un administrador del inquilino secundario agrega el inquilino principal como una organización conectada y crea un paquete de acceso para que los usuarios del inquilino principal soliciten.

- El usuario del inquilino principal solicita el paquete de acceso en el inquilino secundario.

- Opcionalmente, un aprobador completa la solicitud.

- Se crea un objeto invitado externo para el usuario en el inquilino secundario.

- El paquete de acceso se asigna a la concesión de elegibilidad para un rol de Azure.

- El usuario administra los recursos de Azure mediante su identidad externa.

Para más información, consulte Gobernanza del acceso de los usuarios externos en la administración de derechos.

Identidades externas. El ID externo de Microsoft Entra permite a los usuarios del inquilino principal interactuar con los recursos del inquilino secundario. El proceso descrito en la figura 3 usa identidades externas del inquilino principal para administrar las suscripciones de Azure asociadas al inquilino secundario. Las actividades implicadas en la administración de identidades externas en el inquilino secundario incluyen:

- Administración de la configuración de colaboración B2B y las directivas de acceso entre inquilinos (XTAP) para el inquilino principal y otras organizaciones asociadas

- Uso de Identity Governance para revisar y eliminar usuarios externos que ya no tienen acceso a los recursos

Privileged Identity Management. Microsoft Entra PIM permite la administración cuando es necesario para roles de Microsoft Entra, roles de Azure y grupos de seguridad con privilegios.. Los administradores de inquilinos secundarios son responsables de configurar y administrar Microsoft Entra PIM para roles administrativos que se usan para administrar el inquilino secundario de Microsoft Entra y el entorno de Azure.

El equipo de operaciones de seguridad de una organización de defensa debe proteger, detectar y responder a amenazas en entornos locales, híbridos y multinube. Necesitan proteger a sus usuarios, controlar los datos confidenciales, investigar las amenazas en los servidores y dispositivos de usuario. También deben corregir la configuración no segura de los recursos locales y en la nube. Los operadores de seguridad de organizaciones de defensa multiinquilino suelen funcionar desde el inquilino principal, pero pueden dinamizar entre inquilinos para determinadas acciones.

Los operadores de seguridad del inquilino principal deben supervisar y administrar alertas de Microsoft 365 en el inquilino principal. Este trabajo implica administrar servicios de Microsoft Sentinel y Microsoft Defender XDR como Microsoft Defender para punto de conexión (MDE).

Sentinel y Microsoft 365. Implemente una instancia de Microsoft Sentinel en una suscripción asociada al inquilino principal. Debe configurar conectores de datos para esta instancia de Sentinel. Los conectores de datos permiten a la instancia de Sentinel ingerir registros de seguridad de varios orígenes. Estos orígenes incluyen Office 365, Microsoft Defender XDR, Microsoft Entra ID, Entra Identity Protection y otras cargas de trabajo del inquilino principal. Los operadores de seguridad que supervisan incidentes y alertas de Microsoft 365 deben usar el inquilino principal. Las actividades implicadas en la administración de Sentinel para Microsoft 365 en el inquilino principal incluyen:

- Supervisión y corrección de usuarios de riesgo y entidades de servicio en el inquilino principal

- Configuración de conectores de datos para Microsoft 365 y otros orígenes de datos de inquilino principal disponibles en Microsoft Sentinel

- Creación de libros, cuadernos, reglas de análisis y orquestación y respuesta de seguridad (SOAR) en el entorno de Microsoft 365

Microsoft Defender XDR. Puedes administrar Microsoft Defender XDR en el inquilino principal. El inquilino principal es donde se usan los servicios de Microsoft 365. Microsoft Defender XDR ayuda a supervisar alertas y corregir ataques contra usuarios, dispositivos y entidades de servicio. Las actividades incluyen la administración de componentes de Microsoft Defender XDR. Estos componentes incluyen Defender para punto de conexión, Defender for Identity, Defender for Cloud Apps, Defender para Office.

Respuesta de Microsoft Defender para punto de conexión (estaciones de trabajo). Debe unir estaciones de trabajo de usuario final al inquilino principal y usar Microsoft Intune para administrarlas. Los operadores de seguridad deben usar MDE para responder a ataques detectados. La respuesta puede aislar estaciones de trabajo o recopilar un paquete de investigación. Las acciones de respuesta de Defender para punto de conexión para dispositivos de usuario tienen lugar en el servicio MDE del inquilino principal. Las actividades implicadas en la administración de la respuesta de MDE en el inquilino principal incluyen la administración de grupos de dispositivos y roles.

En esta sección se describe cómo debe supervisar y proteger los recursos de Azure en suscripciones en inquilinos secundarios. Debe configurar Defender for Cloud, Microsoft Sentinel y Microsoft Defender para punto de conexión (MDE). Debe usar Azure Lighthouse e identidades externas para asignar permisos a los operadores de seguridad en el inquilino principal. Esta configuración permite a los operadores de seguridad usar una cuenta y un dispositivo de acceso con privilegios para administrar la seguridad entre inquilinos.

Sentinel (nube, local). Debe asignar permisos y configurar Sentinel para ingerir señales de seguridad de los recursos de Azure implementados en suscripciones vinculadas al inquilino secundario.

Asigne permisos. Para que los operadores de seguridad del inquilino principal usen Microsoft Sentinel, debes asignar permisos mediante roles de Azure Resource Manager. Puede usar Azure Lighthouse para asignar estos roles a usuarios y grupos de seguridad en el inquilino principal. Esta configuración permite a los operadores de seguridad operar en áreas de trabajo de Sentinel en distintos inquilinos. Sin Lighthouse, los operadores de seguridad necesitarían cuentas de invitado o credenciales independientes para administrar Sentinel en los inquilinos secundarios.

Configuración de Sentinel. Debe configurar Microsoft Sentinel en un inquilino secundario para ingerir registros de seguridad de varios orígenes. Estos orígenes incluyen registros de recursos de Azure en el inquilino secundario, los servidores locales y los dispositivos de red propiedad y administrados en el inquilino secundario. Las actividades implicadas en la administración de Sentinel y el entorno local en el inquilino secundario incluyen:

- Asignación de roles de Sentinel y configuración de Azure Lighthouse para conceder acceso a los operadores de seguridad de inquilinos principales

- Configuración de conectores de datos para Azure Resource Manager, Defender for Cloud y otros orígenes de datos de inquilino secundario disponibles en Microsoft Sentinel

- Creación de libros, cuadernos, reglas de análisis y orquestación y respuesta de seguridad (SOAR) dentro del entorno de Azure del inquilino secundario

Microsoft Defender for Cloud. Defender for Cloud muestra recomendaciones y alertas de seguridad para los recursos de Azure, el entorno local u otros proveedores de nube. Debe asignar permisos para configurar y administrar Defender for Cloud.

Asignación de permisos. Debe asignar permisos a los operadores de seguridad en el inquilino principal. Al igual que Sentinel, Defender for Cloud también usa roles de Azure. Puedes asignar roles de Azure a los operadores de seguridad de inquilinos principales mediante Azure Lighthouse. Esta configuración permite a los operadores de seguridad del inquilino principal ver recomendaciones y alertas de Defender for Cloud sin cambiar de directorio ni iniciar sesión con una cuenta independiente en el inquilino secundario.

Configurar Defender for Cloud. Debe habilitar Defender for Cloud y administrar recomendaciones y alertas. Active las protecciones de carga de trabajo mejoradas para los recursos de las suscripciones vinculadas a los inquilinos secundarios.

Respuesta de Microsoft Defender para punto de conexión (MDE) (servidores). Defender para servidores es una protección mejorada de Defender for Cloud para servidores que incluye MDE.

Asignación de permisos. Al habilitar un plan de Defender para servidor en un inquilino secundario, la extensión MDE se implementa automáticamente en las máquinas virtuales. Esta extensión MDE incorpora el servidor al servicio MDE para el inquilino secundario.

MDE usa el portal de Microsoft Defender y el modelo de permisos. Debes usar identidades externas (invitados B2B) para conceder a los operadores de seguridad en el inquilino principal acceso a MDE. Asigne roles de MDE a grupos de seguridad de Microsoft Entra y agregue los invitados como miembros del grupo para que puedan realizar acciones de respuesta en los servidores.

Configurar MDE. Debe configurar y administrar grupos de dispositivos y roles en Microsoft Defender para punto de conexión para el inquilino secundario.