Huomautus

Tämän sivun käyttö edellyttää valtuutusta. Voit yrittää kirjautua sisään tai vaihtaa hakemistoa.

Tämän sivun käyttö edellyttää valtuutusta. Voit yrittää vaihtaa hakemistoa.

Palvelun päänimi on todentamismenetelmä, jonka avulla Microsoft Entra -sovellus voi käyttää Power BI -palvelun sisältöä ja ohjelmointirajapintoja.

Kun luot Microsoft Entra -sovelluksen, luodaan palvelun pääobjekti . Palvelun pääobjekti, jota kutsutaan myös palvelun päänimeksi, antaa Microsoft Entra -tunnuksen todentaa sovelluksesi. Kun sovellus on todennettu, se voi käyttää Microsoft Entra -vuokraajaresursseja.

Todentamiseen palvelun päänimi käyttää Microsoft Entra -sovelluksen sovellustunnusta ja jotakin seuraavista:

- Varmenne

- Sovelluksen salauskoodi

Tässä artikkelissa kuvataan palvelun päänimen todentaminen sovellustunnuksen ja sovellussalaisuuden avulla.

Muistiinpano

Suosittelemme, että suojaat taustapalvelusi varmenteiden avulla salaisten avainten sijaan.

- Lue lisätietoja käyttöoikeustietueiden hankkimisesta Microsoft Entra -tunnuksesta salaisten avainten tai varmenteiden avulla.

- Jos haluat suojata ratkaisusi varmenteen avulla, täytä tässä artikkelissa olevat ohjeet ja noudata sitten Power BI -sisällön upottaminen palvelun päänimeen ja varmenteeseen -kohdassa kuvattuja vaiheita.

Metodi

Jos haluat käyttää palvelun päänimeä ja sovellustunnusta upotetussa analyysissa, suorita seuraavat vaiheet. Seuraavissa osioissa kuvataan nämä vaiheet yksityiskohtaisesti.

Luo Microsoft Entra -sovellus.

- Luo salaisuus Microsoft Entra -sovelluksellesi.

- Hanki sovelluksen sovellustunnus ja sovelluksen salauskoodi.

Muistiinpano

Nämä vaiheet on kuvattu vaiheessa 1. Lisätietoja Microsoft Entra -sovelluksen luomisesta on artikkelissa Microsoft Entra -sovelluksen luominen.

Luo Microsoft Entra -käyttöoikeusryhmä.

Ota Power BI -palvelun järjestelmänvalvojan asetukset käyttöön.

Lisää palvelun päänimi työtilaasi.

Upota sisältö.

Tärkeä

Microsoft Entra -sovellus ei edellytä delegoitujen käyttöoikeuksien tai sovelluskäyttöoikeuksien määrittämistä Azure-portaali kun se on luotu palvelun päänimelle. Kun luot Microsoft Entra -sovelluksen palvelun päänimelle Power BI REST -ohjelmointirajapinnan käyttämistä varten, suosittelemme, että vältät käyttöoikeuksien lisäämisen. Niitä ei koskaan käytetä, ja ne voivat aiheuttaa virheitä, joiden vianmääritys on vaikeaa.

Vaihe 1 – Luo Microsoft Entra -sovellus

Voit luoda Microsoft Entra -sovelluksen Azure-portaalissa tai PowerShellin avulla:

Jos haluat luoda Microsoft Entra -sovelluksen ja salaisen koodin Azure-portaalista, noudata ohjeita kohdassa Rekisteröi sovelluksesi.

Muistiinpano

Kun poistut tästä ikkunasta, asiakasohjelman salasanan arvo on piilotettu, etkä voi tarkastella tai kopioida sitä uudelleen.

Vaihe 2 – Luo Microsoft Entra -käyttöoikeusryhmä

Palvelun päänimellä ei ole käyttöoikeutta mihinkään Power BI -sisältöihisi eikä ohjelmointirajapinteisi. Jos haluat antaa palvelun päänimelle käyttöoikeuden, luo käyttöoikeusryhmä Microsoft Entra -tunnuksella. Lisää sitten luomasi palvelun päänimi tähän käyttöoikeusryhmään.

Muistiinpano

Jos haluat ottaa käyttöön palvelun päänimen käyttöoikeuden koko organisaatiolle, ohita tämä vaihe.

Microsoft Entra -käyttöoikeusryhmän voi luoda kahdella tavalla:

Käyttöoikeusryhmän luominen manuaalisesti

Jos haluat luoda Azure-käyttöoikeusryhmän manuaalisesti, noudata ohjeita artikkelissa Perusryhmän luominen. Älä lisää jäseniä ryhmään tällä hetkellä.

Käyttöoikeusryhmän luominen PowerShellin avulla

Seuraava mallikomentosarja luo uuden käyttöoikeusryhmän. Se lisää myös aiemmin luomasi palvelun päänimen uuteen käyttöoikeusryhmään.

- Ennen kuin suoritat komentosarjan, korvaa

<app-client-ID>asiakastunnuksella, jonka tallensit aiemmin uutta sovellusta varten. - Kun olet suorittanut komentosarjan, kirjaa muistiin uuden käyttöoikeusryhmän objektitunnus, joka löytyy komentosarjan tulostuksesta.

# Sign in as an admin.

Connect-MgGraph -Scopes "Application.ReadWrite.All"

# Get the service principal that you created earlier.

$servicePrincipal = Get-MgServicePrincipal -Filter "AppId eq '<app-client-ID>'"

# Create an Azure AD security group.

$group = New-MgGroup -DisplayName "securitygroup1" -SecurityEnabled -MailEnabled:$False -MailNickName "notSet"

Write-Host "Object ID of new security group: " $($group.Id)

# Add the service principal to the group.

New-MgGroupMember -GroupId $($group.Id) -DirectoryObjectId $($servicePrincipal.Id)

Vaihe 3 – Ota Power BI -palvelun järjestelmänvalvojan asetukset käyttöön

Jotta Microsoft Entra -sovellus voi käyttää Power BI -sisältöä ja ohjelmointirajapintoja, Power BI -järjestelmänvalvojan on otettava käyttöön seuraavat asetukset:

- Sisällön upottaminen sovelluksiin

- Salli palvelun päänimien käyttää Power BI -ohjelmointirajapintoja

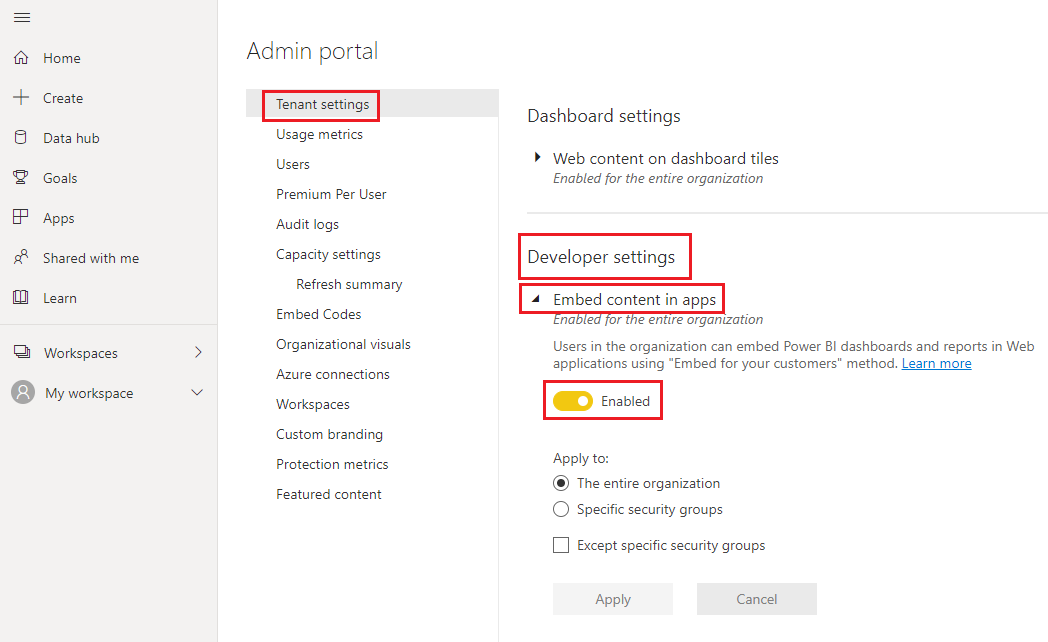

Siirry Power BI -hallintaportaalissa vuokraaja-asetuksiin ja siirry kehittäjän asetuksiin.

Ota sisällön upottaminen sovelluksiin käyttöön joko koko organisaatiolle tai tietylle Microsoft Entra -tunnuksella luomallesi käyttöoikeusryhmälle.

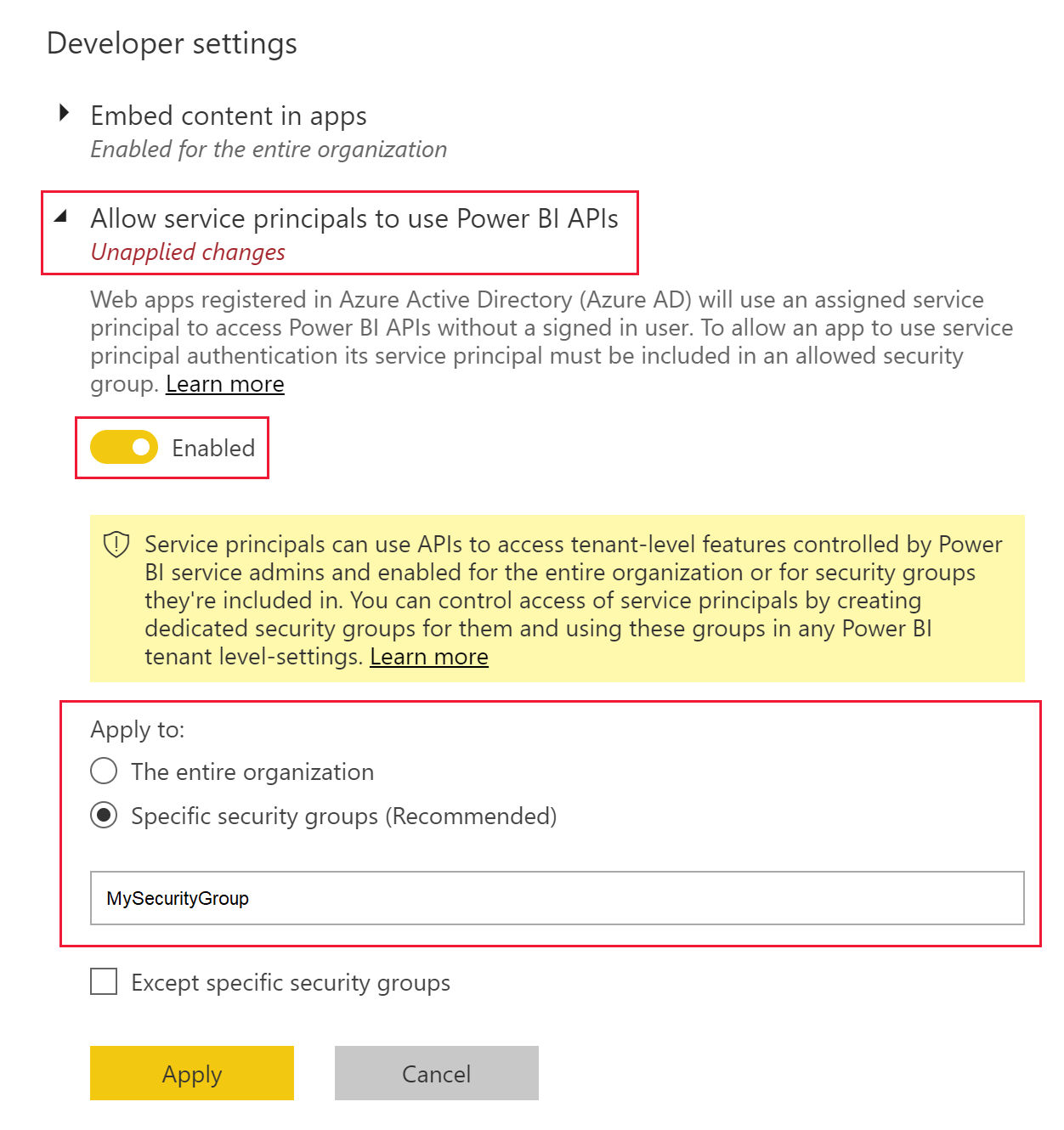

Ota käyttöön Salli palvelun päänimien käyttää Power BI -ohjelmointirajapintoja joko koko organisaatiolle tai tietylle käyttöoikeusryhmälle, jonka loit Microsoft Entra -tunnuksessa.

Tärkeä

Palvelun päänimillä on käyttöoikeus kaikkiin asetuksiin, jotka niille on otettu käyttöön. Järjestelmänvalvojan asetusten mukaan tämä sisältää tietyt käyttöoikeusryhmät tai koko organisaation.

Jos haluat rajoittaa palvelun päänimen käyttöoikeuksia tiettyihin vuokraajan asetuksiin, salli käyttö vain tietyille käyttöoikeusryhmille. Vaihtoehtoisesti voit luoda erityisen käyttöoikeusryhmän palvelun päänimille ja jättää sen pois halutuista vuokraajan asetuksista.

Vaihe 4 – Lisää palvelun päänimi työtilaasi

Microsoft Entra -sovelluksesi voi käyttää Power BI -raportteja, koontinäyttöjä ja semanttisia malleja vain, kun sillä on Power BI -työtilan käyttöoikeus jäsenenä tai järjestelmänvalvojana. Voit tarjota käyttöoikeuden lisäämällä sovelluksen palvelun päänimen tai sen käyttöoikeusryhmän työtilaasi.

Voit lisätä palvelun päänimen tai sen käyttöoikeusryhmän työtilaasi kolmella tavalla:

- Manuaalisesti

- PowerShellin käyttäminen

- Ryhmien käyttäminen – lisää ryhmän käyttäjän ohjelmointirajapinta

Palvelun päänimen tai käyttöoikeusryhmän lisääminen manuaalisesti

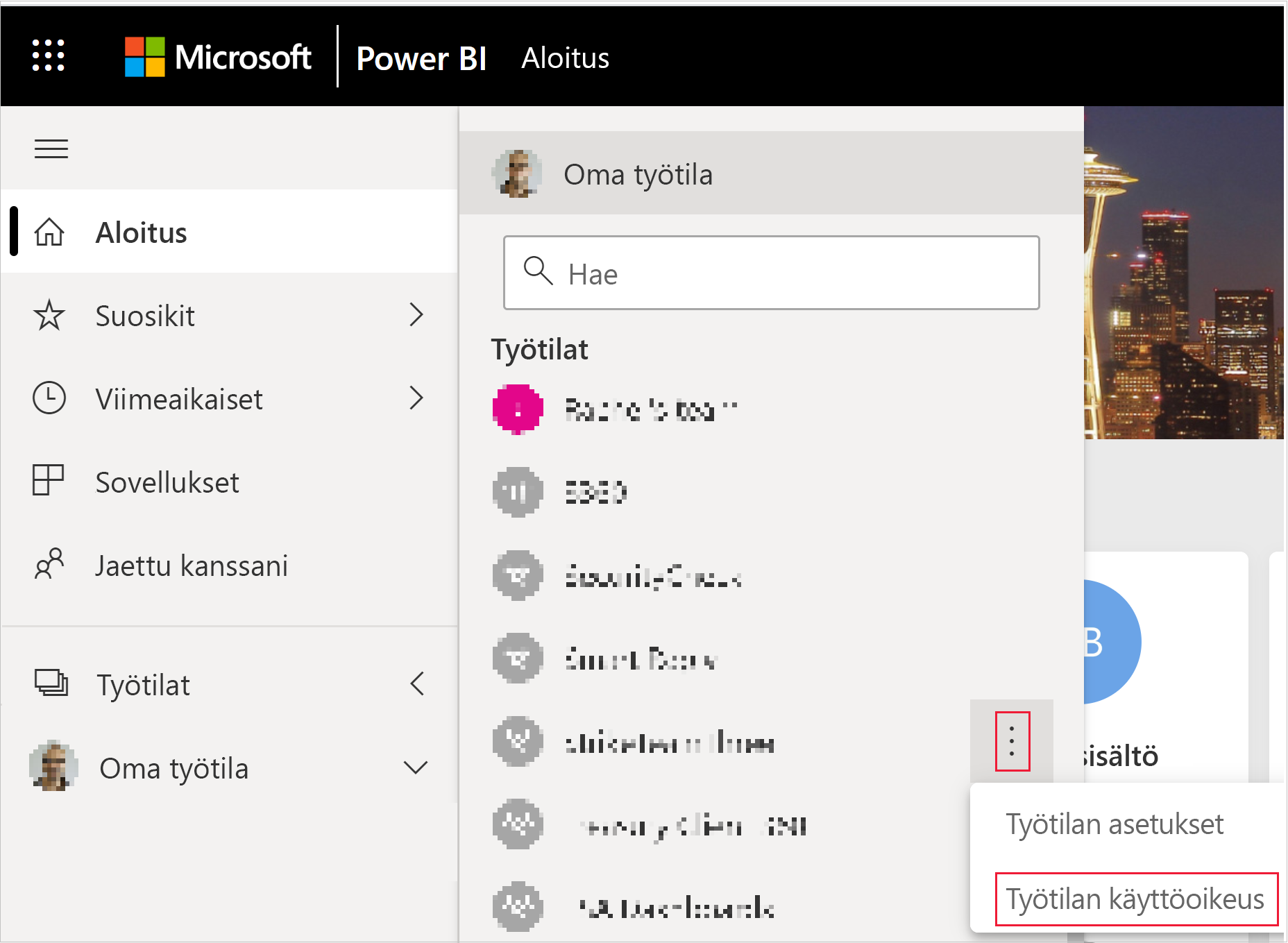

Siirry Power BI -palvelussa työtilaan, jonka käyttöoikeuden haluat ottaa käyttöön. Valitse sen Lisää-valikosta Työtilan käyttöoikeus.

Lisää Käyttöoikeus-ruudun Lisää järjestelmänvalvojia, jäseniä tai osallistujia -kohtaan jokin seuraavista:

- Palvelun päänimi. Palvelun päänimi on Microsoft Entra -sovelluksen näyttönimi sellaisena kuin se näkyy Microsoft Entra -sovelluksesi Yleiskatsaus-välilehdellä.

- Käyttöoikeusryhmä, joka sisältää palvelun päänimen.

Valitse avattavasta valikosta Jäsen tai Järjestelmänvalvoja.

Valitse Lisää.

Palvelun päänimen tai käyttöoikeusryhmän lisääminen PowerShellin avulla

Seuraavissa osissa on PowerShell-mallikomentosarjoja palvelun päänimen ja käyttöoikeusryhmän lisäämiseksi Power BI -työtilaan jäsenenä.

Palvelun päänimen lisääminen työtilan jäseneksi PowerShellin avulla

Seuraava komentosarja lisää palvelun päänimen työtilan jäseneksi. Ennen kuin suoritat komentosarjan:

- Korvaa

<service-principal-object-ID>objektitunnuksella, jonka tallensit aiemmin uudelle palvelun päänimelle. - Korvaa

<workspace-name>sen työtilan nimellä, johon haluat antaa palvelun päänimelle käyttöoikeuden.

# Sign in to Power BI.

Login-PowerBI

# Set up the service principal ID.

$SPObjectID = "<service-principal-object-ID>"

# Get the workspace.

$pbiWorkspace = Get-PowerBIWorkspace -Filter "name eq '<workspace-name>'"

# Add the service principal to the workspace.

Add-PowerBIWorkspaceUser -Id $($pbiWorkspace.Id) -AccessRight Member -PrincipalType App -Identifier $($SPObjectID)

Käyttöoikeusryhmän lisääminen työtilan jäseneksi PowerShellin avulla

Seuraava komentosarja lisää käyttöoikeusryhmän työtilan jäseneksi. Ennen kuin suoritat komentosarjan:

- Korvaa

<security-group-object-ID>objektitunnuksella, jonka tallensit aiemmin uudelle käyttöoikeusryhmälle. - Korvaa

<workspace-name>sen työtilan nimellä, johon haluat antaa käyttöoikeusryhmälle käyttöoikeuden.

# Sign in to Power BI.

Login-PowerBI

# Set up the security group object ID.

$SGObjectID = "<security-group-object-ID>"

# Get the workspace.

$pbiWorkspace = Get-PowerBIWorkspace -Filter "name eq '<workspace-name>'"

# Add the security group to the workspace.

Add-PowerBIWorkspaceUser -Id $($pbiWorkspace.Id) -AccessRight Member -PrincipalType Group -Identifier $($SGObjectID)

Vaihe 5 – Upota sisältö

Voit upottaa sisältöä mallisovellukseen tai omaan sovellukseesi.

Kun sisältösi on upotettu, olet valmis siirtymään tuotantoon.

Muistiinpano

Jos haluat suojata sisältösi varmenteen avulla, noudata Power BI -sisällön upottaminen palvelun päänimeen ja varmenteeseen -kohdassa kuvattuja vaiheita.

Huomioitavat asiat ja rajoitukset

- Omaa työtilaa ei tueta, kun käytät palvelun päänimeä.

- Kapasiteettia tarvitaan siirryttäessä tuotantoon.

- Et voi kirjautua Power BI -portaaliin palvelun päänimellä.

- Power BI -järjestelmänvalvojan oikeuksia tarvitaan palvelun päänimen käyttöön ottamiseksi Power BI -hallintaportaalin kehittäjäasetuksissa.

- Organisaatiosi upotetut sovellukset eivät voi käyttää palvelun päänimeä.

- Tietovoiden hallintaa ei tueta.

- Palvelun päänimi ei tue kaikkia vain luku -ohjelmointirajapintoja. Jos haluat ottaa käyttöön palvelun päänimen tuen vain luku -oikeutetuille järjestelmänvalvojan ohjelmointirajapinnoille, ota Käyttöön Power BI -palvelun järjestelmänvalvojan asetukset vuokraajassasi. Lisätietoja on artikkelissa Palvelun päänimen todentamisen ottaminen käyttöön vain luku -oikeutetuille järjestelmänvalvojan ohjelmointirajapinnoille.

- Kun käytät palvelun päänimeä Azure Analysis Services tietolähteessä, palvelun päänimellä on itseensä oltava Azure Analysis Services-esiintymän käyttöoikeudet. Tähän ei toimi käyttöoikeusryhmä, joka sisältää palvelun päänimen.