Disponibilité des fonctionnalités cloud pour les clients commerciaux et du secteur public des États-Unis

Cet article décrit la disponibilité des fonctionnalités dans les clouds Microsoft Azure et Azure Government. Les fonctionnalités sont répertoriées comme en GA (disponibilité générale), préversion publique ou non disponible pour les services de sécurité suivants :

- Azure Information Protection

- Microsoft Defender pour le cloud

- Microsoft Sentinel

- Microsoft Defender pour IoT

- Azure Attestation

Notes

D'autres services de sécurité seront bientôt ajoutés à cet article.

Azure Government

Azure Government utilise les mêmes technologies sous-jacentes qu'Azure (parfois appelées Azure Commercial ou Azure Public). Celles-ci comprennent les composants de base des modèles IaaS (infrastructure-as-a-service), PaaS (Platform-as-a-service) et SaaS (Software-as-a-service). Azure et Azure Government disposent de contrôles de sécurité complets, et Microsoft s'engage à assurer la protection des données client.

Azure Government est un environnement cloud physiquement isolé dédié au secteur public des États-Unis (autorités fédérales, étatiques, locales et tribales) ainsi qu'à leurs partenaires. Les deux environnements cloud sont conformes au niveau d'impact FedRAMP High, mais Azure Government offre une couche supplémentaire de protection aux clients par le biais d'engagements contractuels en matière de stockage des données client aux États-Unis et en limitant l'accès potentiel aux systèmes traitant les données client à des personnes spécifiques basées aux États-Unis. Ces engagements peuvent intéresser les clients qui utilisent le cloud pour stocker ou traiter des données soumises aux réglementations américaines sur le contrôle des exportations, comme les réglementations EAR, ITAR et DoE 10 CFR Part 810.

Pour plus d'informations sur Azure Government, consultez Qu'est-ce qu'Azure Government ?

Remarque

Ces listes et tables n’incluent pas la disponibilité des fonctionnalités ou des offres groupées dans les clouds Azure Government Secret ou Azure Government Top Secret. Pour plus d’informations sur la disponibilité spécifique des clouds à air gapped, contactez votre équipe de compte.

Intégration de Microsoft 365

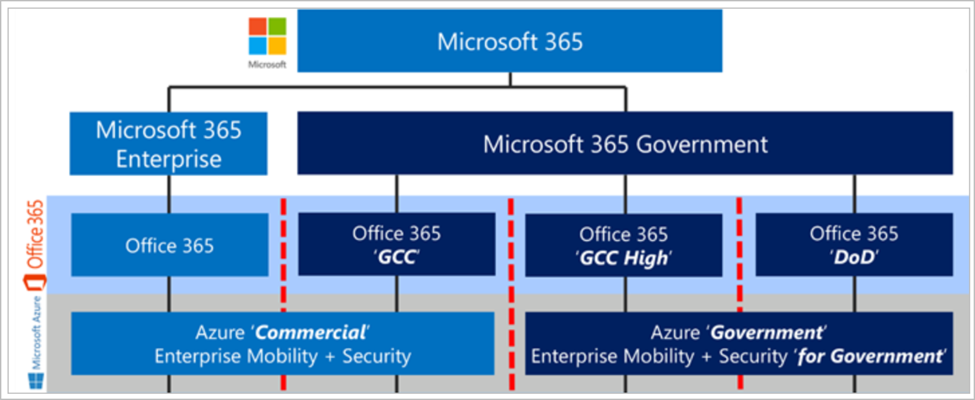

Les intégrations entre produits reposent sur l'interopérabilité entre les plateformes Azure et Office. Les offres hébergées dans l'environnement Azure sont accessibles à partir des plateformes Microsoft 365 Entreprise et Microsoft 365 Government. Office 365 et Office 365 GCC sont associés à Microsoft Entra ID dans Azure. Office 365 GCC High et Office 365 DoD sont associés à Microsoft Entra ID dans Azure Government.

Le diagramme suivant présente la hiérarchie des clouds Microsoft et leurs relations les uns avec les autres.

L'environnement Office 365 GCC aide les clients à se conformer aux exigences du secteur public américain, comme les normes FedRAMP High, CJIS et IRS 1075. Les environnements Office 365 GCC High et DoD prennent en charge les clients qui ont besoin de se conformer aux normes DoD IL4/5, DFARS 7012, NIST 800-171 et ITAR.

Pour plus d'informations sur les environnements Office 365 US Government, consultez :

Les sections suivantes répertorient les services qui disposent d'une intégration à Microsoft 365 et indiquent la disponibilité des fonctionnalités pour Office 365 GCC, Office 365 High et Office 365 DoD.

Azure Information Protection

Azure Information Protection (AIP) est une solution cloud qui permet aux organisations de découvrir, de classifier et de protéger leurs documents et leurs e-mails en appliquant des étiquettes au contenu.

AIP fait partie de la solution Microsoft Purview Information Protection (MIP) et étend les fonctionnalités d’étiquetage et de classification fournies par Microsoft 365.

Pour plus d’informations, consultez la documentation produit d’Azure Information Protection.

Office 365 GCC est associé à Microsoft Entra ID dans Azure. Office 365 GCC High et Office 365 DoD sont associés à Microsoft Entra ID dans Azure Government. Veillez à prêter attention à l'environnement Azure pour déterminer où l'interopérabilité est possible. Dans le tableau suivant, l'interopérabilité qui n'est pas possible est signalée par un tiret (-) pour indiquer que la prise en charge n'est pas pertinente.

Des configurations supplémentaires sont requises pour les clients GCC High et DoD. Pour plus d’informations, consultez Description du service Azure Information Protection Premium pour le gouvernement.

Notes

Des informations supplémentaires sur la prise en charge des clients gouvernementaux sont répertoriées dans les notes de bas de page ci-dessous.

Des étapes supplémentaires sont requises pour la configuration d’Azure Information Protection pour public les clients GCC High et DoD. Pour plus d’informations, consultez la Description du service Azure Information Protection Premium pour le gouvernement.

| Fonctionnalité/Service | Azure | Azure Government |

|---|---|---|

| Scanneur Azure Information Protection 1 | ||

| - Office 365 GCC | GA | - |

| - Office 365 GCC High | - | GA |

| - Office 365 DoD | - | GA |

| Administration | ||

| Portail Azure Information Protection pour l’administration du scanneur | ||

| - Office 365 GCC | GA | - |

| - Office 365 GCC High | - | GA |

| - Office 365 DoD | - | GA |

| Classification et étiquetage 2 | ||

| Scanneur AIP pour appliquer une étiquette par défaut à tous les fichiers dans un serveur de fichiers/référentiel local | ||

| - Office 365 GCC | GA | - |

| - Office 365 GCC High | - | GA |

| - Office 365 DoD | - | GA |

| Scanneur AIP pour la classification, l’étiquetage et la protection automatisés des fichiers locaux pris en charge | ||

| - Office 365 GCC | GA | - |

| - Office 365 GCC High | - | GA |

| - Office 365 DoD | - | GA |

1 le scanneur peut fonctionner sans Office 365 pour analyser les fichiers uniquement. Le scanneur ne peut pas appliquer d’étiquettes aux fichiers sans Office 365.

2 Le complément Classification et étiquetage est uniquement pris en charge pour les clients gouvernementaux avec Microsoft 365 Apps (version 9126.1001 ou ultérieure), y compris les versions Professional Plus (ProPlus) et C2R (C2R). Office 2010, Office 2013 et les autres versions d’Office 2016 ne sont pas pris en charge.

Fonctionnalités d’Office 365

| Fonctionnalité/Service | Office 365 GCC | Office 365 GCC High | Office 365 DoD |

|---|---|---|---|

| Administration | |||

| - Administration du service PowerShell pour RMS | GA | Disponibilité générale | GA |

| - PowerShell pour les opérations en bloc du client UL d’AIP | |||

| Kit SDK | |||

| - SDK MIP et AIP | GA | Disponibilité générale | GA |

| Personnalisations | |||

| - Suivi et révocation de documents | GA | Non disponible | Non disponible |

| Gestion des clés | |||

| - BYOK (Bring Your Own Key) | GA | Disponibilité générale | GA |

| - Chiffrement à double clé (DKE) | GA | Disponibilité générale | GA |

| Fichiers Office 3 | |||

| - Protection pour Microsoft Exchange Online, Microsoft Office SharePoint Online et Microsoft OneDrive Entreprise | GA | GA 4 | GA 4 |

| - Protection du contenu Exchange et SharePoint local via le connecteur Rights Management | GA 5 | GA 6 | GA 6 |

| - Chiffrement de messages Office 365 | GA | Disponibilité générale | GA |

| - Définir des étiquettes pour appliquer automatiquement la protection M/MIME préconfigurée dans Outlook | GA | Disponibilité générale | GA |

| - Contrôler le surpartage d’informations lors de l’utilisation d’Outlook | GA | GA 7 | GA 7 |

| Classification et étiquetage 2 / 8 | |||

| - Modèles personnalisés, y compris les modèles départementaux | GA | Disponibilité générale | GA |

| - Classification de documents manuelle, par défaut et obligatoire | GA | Disponibilité générale | GA |

| - Configurer des conditions pour la classification automatique et recommandée en disponibilité générale | GA | GA | |

| - Protection des formats de fichier non Microsoft Office, notamment PTXT, PJPG et PFILE (protection générique) | GA | Disponibilité générale | GA |

3 L’extension Appareils mobiles pour AD RMS n’est actuellement pas disponible pour les clients gouvernementaux.

4 La Gestion des droits relatifs à l’information (IRM) avec SharePoint Online (sites et bibliothèques protégés par IRM) n’est pas disponible pour le moment.

5 La Gestion des droits relatifs à l’information (IRM) est prise en charge uniquement pour Microsoft 365 Apps (version 9126.1001 ou ultérieure), y compris les versions Professional Plus (ProPlus) et Click-to-Run (C2R). Office 2010, Office 2013 et les autres versions d’Office 2016 ne sont pas pris en charge.

6 Seul Exchange local est pris en charge. Les règles de protection Outlook ne sont pas prises en charge. L’infrastructure de classification de fichiers n’est pas prise en charge. Le SharePoint local n’est pas pris en charge.

7 Le partage des documents et e-mails protégés des clouds gouvernementaux avec les utilisateurs du cloud commercial n’est pas disponible actuellement. Comprend les utilisateurs Microsoft 365 Apps dans le cloud commercial, les utilisateurs non Microsoft 365 Apps dans le cloud commercial et les utilisateurs disposant d’une licence RMS pour les particuliers.

8 Le nombre de Types d’informations sensibles dans votre portail de conformité Microsoft Purview peut varier en fonction de la région.

Microsoft Defender pour le cloud

Microsoft Defender pour le cloud est un système unifié d’administration de la sécurité de l’infrastructure qui renforce la posture de sécurité de vos centres de données et fournit une protection avancée contre les menaces pour vos charges de travail hybrides dans le cloud (dans Azure ou non), ainsi qu’en local.

Pour plus d’informations, consultez la documentation de Microsoft Defender pour le cloud.

Le tableau suivant présente la disponibilité actuelle des fonctionnalités Defender pour le cloud dans Azure et Azure Government.

1 Partiellement GA : la possibilité de désactiver des résultats spécifiques à partir d’analyses de vulnérabilités est disponible en préversion publique.

2 Les analyses de vulnérabilité des registres de conteneurs sur Azure Gov ne peuvent uniquement être effectuées avec la fonctionnalité d’analyse à l’envoi (push).

3 Requiert Microsoft Defender pour les registres de conteneurs.

4 Partiellement GA : la prise en charge des clusters avec Azure Arc est en préversion publique et n’est pas disponible sur Azure Government.

5 Requiert Microsoft Defender pour Kubernetes.

6 Partiellement en disponibilité générale : certaines des alertes de protection contre les menaces de Microsoft Defender pour Stockage sont disponibles en préversion publique.

7 Ces fonctionnalités requièrent toutes Microsoft Defender pour les serveurs.

8 Des différences sont possible en termes de normes offertes par type de cloud.

9 Partiellement en disponibilité générale : la prise en charge des clusters Kubernetes activés pour Arc (et donc aussi d’AWS EKS) est en préversion publique et n’est pas disponible sur Azure Government. La visibilité au moment de l’exécution des vulnérabilités dans les images conteneur est également une fonctionnalité en préversion.

Microsoft Sentinel

Microsoft Sentinel est une solution native Cloud et évolutive de type SIEM (Security Information and Event Management) et SOAR (Security Orchestrated Automated Response). Microsoft Sentinel assure une analyse de sécurité intelligente et fournit des renseignements sur les menaces dans l’ensemble de l’entreprise. Elle constitue une solution unique pour la détection des alertes, la visibilité des menaces, la chasse proactive et la réponse aux menaces.

Pour plus d’informations, consultez la documentation produit de Microsoft Sentinel.

Pour connaître la disponibilité de fonctionnalités Microsoft Sentinel dans Azure, Azure Government et Azure China 21 Vianet, consultez Prise en charge des fonctionnalités Microsoft Sentinel pour les clouds Azure.

Connecteurs de données Microsoft Purview

Office 365 GCC est associé à Microsoft Entra ID dans Azure. Office 365 GCC High et Office 365 DoD sont associés à Microsoft Entra ID dans Azure Government.

Conseil

Veillez à prêter attention à l'environnement Azure pour déterminer où l'interopérabilité est possible. Dans le tableau suivant, l'interopérabilité qui n'est pas possible est signalée par un tiret (-) pour indiquer que la prise en charge n'est pas pertinente.

| Connecteur | Azure | Azure Government |

|---|---|---|

| Office IRM | ||

| - Office 365 GCC | Version préliminaire publique | - |

| - Office 365 GCC High | - | Non disponible |

| - Office 365 DoD | - | Non disponible |

| Dynamics 365 | ||

| - Office 365 GCC | Version préliminaire publique | - |

| - Office 365 GCC High | - | Non disponible |

| - Office 365 DoD | - | Non disponible |

| Microsoft Defender XDR | ||

| - Office 365 GCC | Version préliminaire publique | - |

| - Office 365 GCC High | - | Version préliminaire publique |

| - Office 365 DoD | - | Version préliminaire publique |

| Microsoft Defender for Cloud Apps | ||

| - Office 365 GCC | GA | - |

| - Office 365 GCC High | - | GA |

| - Office 365 DoD | - | GA |

| Microsoft Defender for Cloud Apps Journaux d'informatique fantôme |

||

| - Office 365 GCC | Version préliminaire publique | - |

| - Office 365 GCC High | - | Version préliminaire publique |

| - Office 365 DoD | - | Version préliminaire publique |

| Microsoft Defender for Cloud Apps Alertes |

||

| - Office 365 GCC | Version préliminaire publique | - |

| - Office 365 GCC High | - | Version préliminaire publique |

| - Office 365 DoD | - | Version préliminaire publique |

| Microsoft Defender for Endpoint | ||

| - Office 365 GCC | GA | - |

| - Office 365 GCC High | - | GA |

| - Office 365 DoD | - | GA |

| Microsoft Defender pour Identity | ||

| - Office 365 GCC | Version préliminaire publique | - |

| - Office 365 GCC High | - | Non disponible |

| - Office 365 DoD | - | Non disponible |

| Microsoft Defender pour Office 365 | ||

| - Office 365 GCC | Version préliminaire publique | - |

| - Office 365 GCC High | - | Non disponible |

| - Office 365 DoD | - | Non disponible |

| - Microsoft Power BI | ||

| - Office 365 GCC | Version préliminaire publique | - |

| - Office 365 GCC High | - | Non disponible |

| - Office 365 DoD | - | Non disponible |

| - Microsoft Project | ||

| - Office 365 GCC | Version préliminaire publique | - |

| - Office 365 GCC High | - | Non disponible |

| - Office 365 DoD | - | Non disponible |

| Office 365 | ||

| - Office 365 GCC | GA | - |

| - Office 365 GCC High | - | GA |

| - Office 365 DoD | - | GA |

| Teams | ||

| - Office 365 GCC | Version préliminaire publique | - |

| - Office 365 GCC High | - | Non disponible |

| - Office 365 DoD | - | Non disponible |

Microsoft Defender pour IoT

Microsoft Defender pour IoT vous permet d’accélérer l’innovation IoT/OT avec une sécurité complète sur l’ensemble de vos appareils IoT/OT. Pour les organisations d’utilisateurs finaux, Microsoft Defender pour IoT offre une sécurité sans agent, au niveau de la couche réseau, qui est rapidement déployée, fonctionne avec divers équipements industriels et interagit avec Microsoft Sentinel et d’autres outils SOC. La solution peut être déployée localement ou dans des environnements connectés à Azure. Pour les fabricants d’appareils IoT, les agents de sécurité de Microsoft Defender pour IoT vous permettent d’intégrer la sécurité directement dans vos nouveaux appareils IoT et projets Azure IoT. Le micro-agent dispose d’options de déploiement souples, notamment la possibilité de le déployer sous forme de package binaire ou de modifier le code source. Le micro-agent est également disponible pour les systèmes d’exploitation IoT standard tels que Linux et Azure RTOS. Pour plus d’informations, consultez la documentation de Microsoft Defender pour IoT.

Le tableau suivant présente la disponibilité actuelle des fonctionnalités de Microsoft Defender pour IoT dans Azure et Azure Government.

Pour les entreprises

| Fonctionnalité | Azure | Azure Government |

|---|---|---|

| Inventaire et détection des appareils locaux | GA | GA |

| Gestion des vulnérabilités | GA | GA |

| Détection des menaces avec IoT et analyse comportementale OT | GA | GA |

| Mises à jour manuelles et automatiques de Threat Intelligence | GA | GA |

| Unifier la sécurité OT et IT avec SIEM, SOAR et XDR | ||

| Active Directory | GA | GA |

| ArcSight | GA | GA |

| ClearPass (alertes et inventaire) | GA | GA |

| CyberArk PSM | GA | GA |

| GA | GA | |

| FortiGate | GA | GA |

| FortiSIEM | GA | GA |

| Microsoft Sentinel | GA | GA |

| NetWitness | GA | GA |

| Palo Alto NGFW | GA | GA |

| Palo Alto Panorama | GA | GA |

| ServiceNow (alertes et inventaire) | GA | GA |

| Analyse SNMP MIB | GA | GA |

| Splunk | GA | GA |

| Serveur SYSLOG (format CEF) | GA | GA |

| Serveur SYSLOG (format LEEF) | GA | GA |

| Serveur SYSLOG (objet) | GA | GA |

| Serveur SYSLOG (SMS) | GA | GA |

| Rappel web (webhook) | GA | GA |

Pour les fabricants d’appareils

| Fonctionnalité | Azure | Azure Government |

|---|---|---|

| Micro-agent pour Azure RTOS | GA | GA |

| Configurer Sentinel avec Microsoft Defender pour IoT | GA | GA |

| Micro-agent autonome pour Linux | ||

| Installation du fichier binaire de l’agent autonome | Version préliminaire publique | Version préliminaire publique |

Azure Attestation

Microsoft Azure Attestation est une solution unifiée permettant de vérifier à distance la fiabilité d’une plateforme et l’intégrité des ressources binaires qui s’y exécutent. Le service reçoit des preuves de la plateforme, les valide avec les normes de sécurité, les évalue par rapport à des stratégies configurables et génère un jeton d’attestation pour les applications basées sur les revendications (par exemple, les parties de confiance, les autorités d’audit).

Azure Attestation est actuellement disponible dans plusieurs régions dans les clouds publics et gouvernementaux Azure. Dans Azure Government, le service est disponible en préversion sur Gouvernement américain - Virginie et Gouvernement des États-Unis – Arizona.

Pour plus d’informations, consultez la documentation publique sur Azure Attestation.

| Fonctionnalité | Azure | Azure Government |

|---|---|---|

| Expérience du portail pour effectuer des opérations de plan de contrôle et de plan de données | GA | - |

| Expérience PowerShell pour effectuer des opérations de plan de contrôle et de plan de données | GA | GA |

| Application de TLS 1.2 | GA | GA |

| Prise en charge de la continuité d’activité et reprise d’activité | GA | - |

| Intégration des étiquettes de service | GA | GA |

| Stockage de journal immuable | GA | GA |

| Isolement réseau à l’aide d’une liaison privée | Version préliminaire publique | - |

| Certification FedRAMP High | GA | - |

| Customer Lockbox | GA | - |

Étapes suivantes

- Découvrez le modèle de responsabilité partagée et apprenez à distinguer les tâches de sécurité qui dépendent du fournisseur de cloud de celles qui vous incombent.

- Découvrez les fonctionnalités Azure Government Cloud ainsi que la conception et la sécurité sans faille utilisées pour prendre en charge la conformité applicable aux organisations gouvernementales fédérales, d'état et locales et à leurs partenaires.

- Découvrez le plan Office 365 Government.

- Découvrez la conformité Azure pour les normes légales et réglementaires.