Systèmes d’exploitation correctifs Essential Huit

Ce tableau présente les contrôles ISM liés aux systèmes d’exploitation patch.

| Contrôle ISM Sep 2024 | Niveau de maturité | Contrôle | Mesure |

|---|---|---|---|

| ISM-1694 | 1, 2, 3 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans les systèmes d’exploitation des serveurs accessibles sur Internet et les appareils réseau accessibles sur Internet sont appliqués dans les deux semaines suivant la publication lorsque les vulnérabilités sont évaluées comme non critiques par les fournisseurs et qu’il n’existe aucune faille opérationnelle. | À l’aide de Windows Update for Business et des anneaux de mise à jour définis, les correctifs sont installés avec 2 semaines de publication. |

| ISM-1695 | 1, 2 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans les systèmes d’exploitation des stations de travail, les serveurs non accessibles sur Internet et les appareils réseau non accessibles sur Internet sont appliqués dans un délai d’un mois après la publication. | Les administrateurs informatiques déploient des mises à jour avec une configuration d’échéance de la date souhaitée dans Microsoft Configuration Manager |

| ISM-1696 | 3 | Les correctifs, mises à jour ou autres mesures d’atténuation des fournisseurs pour les vulnérabilités dans les systèmes d’exploitation des stations de travail, les serveurs non accessibles sur Internet et les appareils réseau non accessibles sur Internet sont appliqués dans les 48 heures suivant la publication lorsque les vulnérabilités sont évaluées comme critiques par les fournisseurs ou lorsqu’il existe des attaques professionnelles. | Les administrateurs informatiques déploient des mises à jour avec une configuration d’échéance de Dès que possible dans Microsoft Configuration Manager |

| ISM-1701 | 1, 2, 3 | Un analyseur de vulnérabilités est utilisé au moins quotidiennement pour identifier les correctifs ou mises à jour manquants pour les vulnérabilités dans les systèmes d’exploitation des serveurs accessibles sur Internet et des appareils réseau accessibles sur Internet. | Appareils intégrés à Defender pour point de terminaison. Gestion des vulnérabilités Microsoft Defender surveillera et détectera en permanence les risques sur les appareils d’un organization. |

| ISM-1702 | 1, 2, 3 | Un analyseur de vulnérabilités est utilisé au moins une quinzaine de jours pour identifier les correctifs ou mises à jour manquants pour les vulnérabilités dans les systèmes d’exploitation des stations de travail, les serveurs non accessibles sur Internet et les appareils réseau non accessibles sur Internet. | L’administrateur informatique configure la fonctionnalité de mise à jour logicielle de Configuration Manager pour exécuter une analyse des correctifs manquants sur le système au moins une fois tous les 14 jours. |

| ISM-1877 | 1, 2, 3 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans les systèmes d’exploitation des serveurs accessibles sur Internet et les appareils réseau accessibles sur Internet sont appliqués dans les 48 heures suivant la publication lorsque les vulnérabilités sont évaluées comme critiques par les fournisseurs ou lorsqu’il existe des exploits opérationnels. | À l’aide de la méthode de déploiement de correctifs Windows Update entreprise accélérée, les correctifs sont installés dans les 48 heures. |

| ISM-1501 | 1, 2, 3 | Les systèmes d’exploitation qui ne sont plus pris en charge par les fournisseurs sont remplacés. | À l’aide des anneaux définis, WUfB met automatiquement à jour les appareils vers la dernière mise à jour des fonctionnalités. |

| ISM-1879 | 3 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans les pilotes sont appliqués dans les 48 heures suivant la publication lorsque les vulnérabilités sont évaluées comme critiques par les fournisseurs ou lorsqu’il existe des exploits de travail. | À l’aide des anneaux définis, WUfB met automatiquement à jour les appareils vers la dernière mise à jour des fonctionnalités. |

| ISM-1900 | 3 | Un analyseur de vulnérabilités est utilisé au moins quinze jours pour identifier les correctifs ou mises à jour manquants pour les vulnérabilités dans le microprogramme. | Les appareils seront intégrés à Defender pour point de terminaison. Gestion des vulnérabilités Microsoft Defender surveillera et détectera en permanence les risques sur les appareils d’un organization. |

| ISM-1902 | 3 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans les systèmes d’exploitation des stations de travail, les serveurs non accessibles sur Internet et les appareils réseau non accessibles sur Internet sont appliqués dans le mois suivant la publication lorsque les vulnérabilités sont évaluées comme non critiques par les fournisseurs et qu’il n’existe aucune attaque opérationnelle. | L’administrateur informatique configure la fonctionnalité de mise à jour logicielle de Configuration Manager pour exécuter une analyse des correctifs manquants sur le système au moins une fois tous les 14 jours. |

| ISM-1903 | 3 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans le microprogramme sont appliqués dans les 48 heures suivant la publication lorsque les vulnérabilités sont évaluées comme critiques par les fournisseurs ou lorsqu’il existe des exploits de travail. | La méthode de déploiement pilotes et microprogrammes de Intune déploie la dernière version de pilotes et de microprogrammes sécurisés. |

| ISM-1904 | 3 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans le microprogramme sont appliqués dans le mois suivant la publication lorsque les vulnérabilités sont évaluées comme non critiques par les fournisseurs et qu’il n’existe aucune faille opérationnelle. | La méthode de déploiement de pilotes et de microprogrammes de Intune sera utilisée pour déployer la dernière version de pilotes et de microprogrammes sécurisés. |

| ISM-1697 | 3 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans les pilotes sont appliqués dans le mois suivant la publication lorsque les vulnérabilités sont évaluées comme non critiques par les fournisseurs et qu’il n’existe aucune faille opérationnelle. | Intune méthode de déploiement du pilote et du microprogramme sera utilisée pour corriger les vulnérabilités dans les pilotes et les microprogrammes |

| ISM-1703 | 3 | Un analyseur de vulnérabilités est utilisé au moins quinze jours pour identifier les correctifs ou mises à jour manquants pour les vulnérabilités dans les pilotes. | Les appareils seront intégrés à Defender pour point de terminaison. Gestion des vulnérabilités Microsoft Defender surveillera et détectera en permanence les risques sur les appareils d’un organization. |

| ISM-17041 | 1, 2, 3 | Les suites de productivité Office, les navigateurs web et leurs extensions, les clients de messagerie, les logiciels PDF, Adobe Flash Player et les produits de sécurité qui ne sont plus pris en charge par les fournisseurs sont supprimés. | Intune méthode de déploiement d’application est utilisée pour supprimer les applications et extensions non prises en charge2. |

| ISM-18071 | 1, 2, 3 | Une méthode automatisée de découverte des ressources est utilisée au moins tous les quinze jours pour prendre en charge la détection des ressources pour les activités d’analyse des vulnérabilités ultérieures. | Utilisez un scanneur pour effectuer la découverte des ressources et gérer l’inventaire des ressources2. |

| ISM-18081 | 1, 2, 3 | Un analyseur de vulnérabilités avec une base de données de vulnérabilités à jour est utilisé pour les activités d’analyse des vulnérabilités. | La base de données de vulnérabilités de DVM est mise à jour en permanence à mesure que Microsoft et d’autres utilisateurs découvrent des vulnérabilités dans les logiciels installés sur votre réseau2. |

Notes

1 Ces contrôles couvrent à la fois l’application patch et le système d’exploitation patch dans Essential 8.

2 Pour plus d’informations sur la façon d’implémenter ces contrôles, consultez la section Applications correctives.

Windows Update for Business (WUfB) permet aux administrateurs informatiques de maintenir les appareils Windows de leur organization à jour avec les dernières mises à jour de sécurité et de qualité et les fonctionnalités Windows en connectant directement ces points de terminaison à Windows Update. Les administrateurs informatiques peuvent utiliser l’intégration entre Microsoft Intune et WUfB pour configurer les paramètres de mise à jour sur les appareils et configurer le report de l’installation des mises à jour.

Windows Update entreprise fournit des stratégies de gestion pour plusieurs types de mises à jour :

- Mises à jour des fonctionnalités : ces mises à jour contiennent non seulement des révisions de sécurité et de qualité, mais également des ajouts et modifications de fonctionnalités importants. À compter de Windows 10 21H2, les mises à jour des fonctionnalités sont publiées chaque année au cours du deuxième semestre de l’année civile. Les informations de mise en production pour les mises à jour des fonctionnalités sont documentées ici : Windows 10 - Informations de publication | Microsoft Docs

- Mises à jour qualité : mises à jour traditionnelles du système d’exploitation, généralement publiées le deuxième mardi de chaque mois (bien que ces mises à jour puissent être publiées à tout moment). Il s’agit notamment de mises à jour de sécurité, critiques et de pilotes. Les mises à jour de qualité sont cumulatives.

- Pilotes Windows : pilotes de périphérique applicables aux appareils gérés.

- Mises à jour des produits Microsoft : Mises à jour pour d’autres produits Microsoft, tels que la version MSI des applications Microsoft 365 et .NET (Dot Net) Framework. Ces mises à jour peuvent être activées ou désactivées à l’aide de la stratégie Windows Update entreprise.

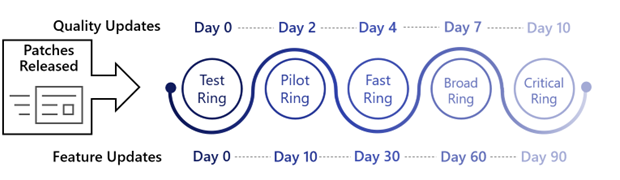

WUfB a le concept d’anneaux. Les anneaux sont une collection de paramètres et de stratégies WUfB ciblant un groupe spécifique d’appareils. Les organisations peuvent utiliser autant d’anneaux que nécessaire, bien que la plupart des organisations se soient installées sur moins d’anneaux qu’auparavant avec d’autres outils de mise à jour corrective tels que Microsoft Endpoint Configuration Manager. Un nombre recommandé d’anneaux pour commencer est compris entre 3 et 5 anneaux.

WUfB présente de nouveaux concepts et une terminologie que les administrateurs ne connaissent peut-être pas :

- Détection : les appareils case activée régulièrement au service Windows Update pour case activée si des mises à jour sont proposées. Cette case activée et la détermination qu’une mise à jour est disponible pour l’appareil est appelée détection.

- Report : Windows Update entreprise permet de différer l’offre d’une mise à jour à un appareil pendant un nombre spécifié de jours.

- Échéance : le paramètre d’échéance permet aux administrateurs de spécifier le nombre de jours avant l’installation des mises à jour qualité sur un appareil. Une fois le nombre de jours spécifié écoulé, les mises à jour sont automatiquement installées. Le compte à rebours d’échéance commence à partir de l’heure à laquelle une mise à jour est proposée (autrement dit, lorsqu’une mise à jour est détectée comme spécifié via l’option de report) à l’appareil.

- Période de grâce : le paramètre période de grâce permet aux administrateurs de spécifier un nombre de jours avant qu’un redémarrage ne se produise pour appliquer et installer les mises à jour. Une fois le nombre de jours spécifié écoulé, un redémarrage se produit automatiquement. Le compte à rebours de redémarrage démarre à partir du moment où une mise à jour a été correctement installée.

| Valeur d’échéance | Valeur de la période de grâce | Heure d’installation de la mise à jour forcée | Redémarrage forcé |

|---|---|---|---|

| 0 | 0 | Immédiatement après la détection | Immédiatement après l’installation |

| 2 | 2 | 2 jours après la détection | 2 jours après l’installation de la mise à jour |

Voici un exemple de configuration d’anneau WUfB, avec 5 anneaux au total. Pour chaque anneau, le report, l’échéance et la période de grâce recommandés sont répertoriés. La configuration complète de chaque anneau a été fournie pour faciliter les références.

- Anneau 0 – Appareils de test : appareils de test dédiés (applications critiques & écran de fumée initial)

- Anneau 1 – Appareils pilotes : administrateurs informatiques, utilisateurs précoces (comprenant 1 % du nombre total d’appareils)

- Anneau 2 – Appareils rapides : assortiment aléatoire d’appareils (comprenant 9 % du nombre total d’appareils)

- Anneau 3 – Appareils étendus : déploiement à grande échelle (comprenant 90 % du nombre total d’appareils)

- Ring 4 – Appareils critiques : personnel de direction, appareils critiques pour l’entreprise, etc.

- Installez les mises à jour 0 jours après la publication.

Les organisations doivent configurer un « Anneau 0 », composé d’appareils de test dédiés.

Ces appareils reçoivent les mises à jour sans délai. Les administrateurs peuvent utiliser ces appareils avec les dernières mises à jour pour effectuer une validation initiale des applications critiques et des fonctionnalités qui fonctionnent toujours comme prévu.

| Report des mises à jour qualité | Report de la mise à jour des fonctionnalités | Valeur d’échéance | Valeur de la période de grâce | Heure d’installation de la mise à jour de qualité forcée | Redémarrage forcé |

|---|---|---|---|---|---|

| 0 | 0 | 0 | 0 | Immédiatement après la mise en production et la détection | Immédiatement après l’installation de la mise à jour forcée |

Pour obtenir la configuration complète de cet anneau, consultez Windows Update pour la configuration complète de cet anneau.

- Installer les mises à jour 2 jours après la publication (1 % des appareils)

Le personnel informatique et les utilisateurs précoces sélectionnés composent Ring 1, généralement environ 1 % du total des appareils gérés.

Outre les tests initiaux avec Ring 0, cet anneau fournit la première ligne de tests par les utilisateurs effectuant leur travail quotidien pour découvrir les problèmes avant qu’un nombre étendu d’appareils reçoivent les mises à jour.

| Report des mises à jour qualité | Report de la mise à jour des fonctionnalités | Valeur d’échéance | Valeur de la période de grâce | Heure d’installation de la mise à jour de qualité forcée | Redémarrage forcé |

|---|---|---|---|---|---|

| 2 | 10 | 2 | 2 | 4 jours après la publication et la détection des mises à jour qualité | 2 jours après l’installation forcée des mises à jour |

Pour obtenir la configuration complète de cet anneau, consultez Windows Update pour la configuration complète de cet anneau.

Notes

Excluez les stations de travail à accès privilégié qui seraient utilisées pour résoudre et résoudre les problèmes s’ils se produisaient à partir de cet anneau. L’anneau large est un anneau approprié pour ces appareils.

- Installer les mises à jour 4 jours après la publication (9 % des appareils)

Un assortiment aléatoire, composé de 9 % des points de terminaison de l’organisation, doit être ajouté à Ring 2.

Ces appareils sont configurés pour recevoir des mises à jour 4 jours après la publication, ce qui permet d’effectuer davantage de tests par un nombre accru d’utilisateurs avant le déploiement à grande échelle vers le reste du organization.

| Report des mises à jour qualité | Report de la mise à jour des fonctionnalités | Valeur d’échéance | Valeur de la période de grâce | Heure d’installation de la mise à jour de qualité forcée | Redémarrage forcé |

|---|---|---|---|---|---|

| 4 | 30 | 2 | 2 | 6 jours après la publication et la détection des mises à jour qualité | 2 jours après l’installation forcée des mises à jour |

Pour obtenir la configuration complète de cet anneau, consultez Windows Update pour la configuration complète de cet anneau.

- Installer les mises à jour 7 jours après la publication (90 % des appareils)

Tous les appareils restants doivent être configurés pour faire partie de Ring 3.

À cette étape, les organisations ont l’assurance que les mises à jour peuvent être largement installées sur leurs appareils. Ring 3 configure les mises à jour à différer de 7 jours à partir de la publication avant d’être installées automatiquement.

| Report des mises à jour qualité | Report de la mise à jour des fonctionnalités | Valeur d’échéance | Valeur de la période de grâce | Heure d’installation de la mise à jour de qualité forcée | Redémarrage forcé |

|---|---|---|---|---|---|

| 7 | 60 | 2 | 2 | 9 jours après la publication et la détection des mises à jour de qualité | 2 jours après l’installation forcée des mises à jour |

Pour obtenir la configuration complète de cet anneau, consultez Windows Update pour la configuration complète de cet anneau.

- Installer les mises à jour 14 jours après la publication

Certaines organisations disposent d’un petit nombre d’appareils critiques, par exemple des appareils utilisés par le personnel exécutif.

Pour ces types d’appareils, les organisations peuvent vouloir différer davantage l’installation des mises à jour qualité et des fonctionnalités afin de réduire les interruptions potentielles. Ces appareils font partie de Ring 4, en particulier pour ces appareils critiques.

| Report des mises à jour qualité | Report de la mise à jour des fonctionnalités | Valeurde la période de grâce | Valeur d’échéance | Heure d’installation de la mise à jour | Redémarrage forcé |

|---|---|---|---|---|---|

| 10 | 90 | 2 | 2 | 12 jours après la publication et la détection des mises à jour qualité | 2 jours après l’installation forcée des mises à jour |

Consultez Windows Update pour la configuration de l’anneau d’entreprise dans l’annexe pour connaître la configuration complète de cet anneau.

| Contrôle ISM Sep 2024 | Niveau de maturité | Contrôle | Measure |

|---|---|---|---|

| 1694 | 1, 2, 3 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans les systèmes d’exploitation des serveurs accessibles sur Internet et les appareils réseau accessibles sur Internet sont appliqués dans les deux semaines suivant la publication lorsque les vulnérabilités sont évaluées comme non critiques par les fournisseurs et qu’il n’existe aucune faille opérationnelle. | À l’aide de Windows Update for Business et des anneaux de mise à jour définis, les correctifs sont installés avec 2 semaines de publication. |

| 1501 | 1, 2, 3 | Les systèmes d’exploitation qui ne sont plus pris en charge par les fournisseurs sont remplacés. | À l’aide des anneaux définis, WUfB met automatiquement à jour les appareils vers la dernière mise à jour des fonctionnalités. |

Intune permet d’accélérer les mises à jour de qualité, en accélérant l’installation des mises à jour de qualité, telles que la version la plus récente du correctif mardi ou une mise à jour de sécurité hors bande pour une faille zero-day. Pour accélérer l’installation, les mises à jour accélérées utilisent les services disponibles, tels que le service de notification Push Windows (WNS) et les canaux de notification Push, pour remettre le message aux appareils qu’une mise à jour accélérée doit être installée. Ce processus permet aux appareils de démarrer le téléchargement et l’installation d’une mise à jour accélérée dès que possible, sans avoir à attendre que l’appareil case activée les mises à jour.

Pour accélérer les mises à jour qualité :

- Créer un profil Mises à jour qualité pour Windows 10 et versions ultérieures, sous Appareils> Misesà jour qualité Windows pour Windows 10 et versions ultérieures (préversion)>

- Entrez un nom. Il est suggéré que le nom de la stratégie s’aligne sur la version de mise à jour qualité accélérée pour faciliter la référence.

- Définissez les mises à jour qualité que Windows Update entreprise accélère l’installation de si la version du système d’exploitation de l’appareil est inférieure à.

- Définir le nombre de jours avant l’application d’un redémarrage de l’appareil

- Affecter le profil à un groupe contenant tous les appareils Windows applicables

Notes

Si le nombre de jours à attendre avant l’application d’un redémarrage est défini sur 0, l’appareil redémarre immédiatement à la réception de la mise à jour. L’utilisateur ne recevra pas la possibilité de retarder le redémarrage.

| Contrôle ISM Sep 2024 | Niveau de maturité | Contrôle | Measure |

|---|---|---|---|

| 1877 | 1, 2, 3 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans les systèmes d’exploitation des serveurs accessibles sur Internet et les appareils réseau accessibles sur Internet sont appliqués dans les 48 heures suivant la publication lorsque les vulnérabilités sont évaluées comme critiques par les fournisseurs ou lorsqu’il existe des exploits opérationnels. | À l’aide de la méthode de déploiement de correctifs Windows Update entreprise accélérée, les correctifs sont installés dans les 48 heures. |

| 1879 | 3 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans les pilotes sont appliqués dans les 48 heures suivant la publication lorsque les vulnérabilités sont évaluées comme critiques par les fournisseurs ou lorsqu’il existe des exploits de travail. | À l’aide des anneaux définis, WUfB met automatiquement à jour les appareils vers la dernière mise à jour des fonctionnalités. |

Notes

Il est recommandé de supprimer la stratégie de mise à jour de qualité rapide, généralement une fois que le correctif a été correctement déployé sur tous les appareils, ou qu’il est remplacé par les mises à jour du mois suivant.

L’optimisation de la distribution est une solution gérée dans le cloud qui permet aux clients de télécharger des mises à jour à partir d’autres sources (telles que d’autres homologues sur le réseau) en plus des serveurs Basés sur Internet traditionnels. Lorsqu’ils sont configurés via Intune, les paramètres d’optimisation de la distribution peuvent être configurés pour les appareils Windows afin de réduire la consommation de bande passante Internet lors du téléchargement des fichiers binaires de mise à jour.

- Créer une stratégie d’optimisation de la distribution, sous Appareils> Profil >de configurationWindows>Créer uneplateforme> de profil >Windows 10 et versions ultérieures>>Modèles de typede profilOptimisation de la distribution

- Fournir un nom pour la stratégie

- Dans la page Paramètres de configuration , utilisez les valeurs conformément aux Paramètres de stratégie d’optimisation de la distribution dans l’annexe et créez la stratégie.

- Affectez le profil à un groupe contenant tous les appareils Windows applicables.

Avec Windows Driver Update Management dans Microsoft Intune, vous avez la possibilité de superviser, d’autoriser le déploiement et d’arrêter temporairement le déploiement des mises à jour des pilotes sur vos appareils Windows 10 et Windows 11 managés. Intune, en même temps que le service de déploiement Windows Update for Business (WUfB), gère le processus complexe d’identification des mises à jour de pilotes pertinentes pour les appareils dans le cadre d’une stratégie de mise à jour de pilote. Ces mises à jour sont classées par Intune et WUfB-DS, ce qui simplifie le processus de distinction entre les mises à jour recommandées adaptées à tous les appareils et les mises à jour facultatives adaptées à des besoins spécifiques. Grâce aux stratégies de mise à jour des pilotes Windows, vous conservez un contrôle total sur l’installation des mises à jour des pilotes sur vos appareils.

Voici ce que vous pouvez faire :

- Activer les approbations automatiques pour les Mises à jour de pilotes recommandés : les stratégies configurées pour l’approbation automatique donnent rapidement le feu vert et déploient chaque nouvelle version de mise à jour de pilote recommandée sur les appareils affectés à la stratégie. Les pilotes recommandés représentent généralement la dernière mise à jour signalée comme essentielle par l’éditeur de pilotes. En outre, les pilotes non désignés comme la version actuelle recommandée sont catalogés comme d’autres pilotes, offrant des mises à jour facultatives. Par la suite, lorsqu’une mise à jour de pilote plus récente de l’OEM est publiée et identifiée comme la mise à jour actuelle recommandée du pilote, Intune l’ajoute automatiquement à la stratégie et déplace le pilote précédemment recommandé vers la liste des autres pilotes.

- Configurer la stratégie pour exiger l’approbation manuelle de toutes les mises à jour : cette stratégie garantit que les administrateurs doivent approuver une mise à jour de pilote avant de pouvoir être déployée. Les versions plus récentes des mises à jour des pilotes pour les appareils avec cette stratégie sont automatiquement ajoutées à la stratégie, mais restent inactives jusqu’à ce qu’elles soient approuvées.

- Gérer les pilotes approuvés pour le déploiement : vous pouvez modifier n’importe quelle stratégie de mise à jour de pilote pour modifier les pilotes approuvés pour le déploiement. Vous pouvez suspendre le déploiement d’une mise à jour de pilote individuelle pour arrêter son déploiement sur de nouveaux appareils, puis réapparaître ultérieurement la mise à jour suspendue pour permettre à Windows Update de reprendre son installation sur les appareils applicables.

Étapes de déploiement de la mise à jour des pilotes et des microprogrammes via Intune fonctionnalité de gestion des pilotes et des microprogrammes

Lorsqu’une stratégie de mise à jour de stratégie de pilote est créée, l’administrateur informatique peut choisir entre les mises à jour automatiques et manuelles.

- Automatique : approuvez automatiquement tous les pilotes recommandés et définissez la durée après la découverte pour commencer à les proposer.

-

Manuel : approuvez manuellement les pilotes et sélectionnez le jour où commencer à proposer la mise à jour lorsque vous les approuvez. Avec cette option, aucun pilote n’est proposé tant qu’il n’est pas approuvé manuellement.

Pour créer un ensemble d’anneaux de déploiement, nous vous recommandons d’utiliser la combinaison de paramètres suivante :

- Méthode d’approbation : approuver automatiquement toutes les mises à jour de pilotes recommandées

- Rendre les mises à jour disponibles après (jours)

Une fois la stratégie créée, laissez les appareils rechercher les mises à jour pendant environ un jour. La colonne Pilotes à réviser inclut le nombre de nouvelles mises à jour de pilotes recommandées prêtes à être examinées pour approbation manuelle. Dans une stratégie automatique, les pilotes à examiner restent à 0, car les pilotes recommandés sont automatiquement approuvés. Il s’agit d’un excellent indicateur que de nouveaux pilotes ont été découverts et attendent une décision d’approuver ou de refuser le déploiement de ces pilotes.

Lorsqu’un administrateur informatique approuve un pilote, une date d’approbation ultérieure peut également être fournie. Une fois les pilotes approuvés, Intune appareil Windows géré les reçoit au cours du prochain cycle de synchronisation de stratégie, qui est généralement toutes les 8 heures.

| Contrôle ISM Sep 2024 | Niveau de maturité | Contrôle | Measure |

|---|---|---|---|

| ISM-1697 | 3 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans les pilotes sont appliqués dans le mois suivant la publication lorsque les vulnérabilités sont évaluées comme non critiques par les fournisseurs et qu’il n’existe aucune faille opérationnelle. | La méthode de déploiement du pilote et du microprogramme de Intune sera utilisée pour approuver et déployer la dernière version du pilote qui atténue les vulnérabilités |

| ISM-1903 | 3 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans le microprogramme sont appliqués dans les 48 heures suivant la publication lorsque les vulnérabilités sont évaluées comme critiques par les fournisseurs ou lorsqu’il existe des exploits de travail. | L’administrateur informatique approuve la version la plus récente du microprogramme dans la console Intune lorsque les vulnérabilités du microprogramme sont évaluées comme critiques par les fournisseurs |

| ISM-1904 | 3 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans le microprogramme sont appliqués dans le mois suivant la publication lorsque les vulnérabilités sont évaluées comme non critiques par les fournisseurs et qu’il n’existe aucune faille opérationnelle. | La méthode de déploiement pilotes et microprogrammes de Intune déploie la dernière version de pilotes et de microprogrammes sécurisés. |

Notes

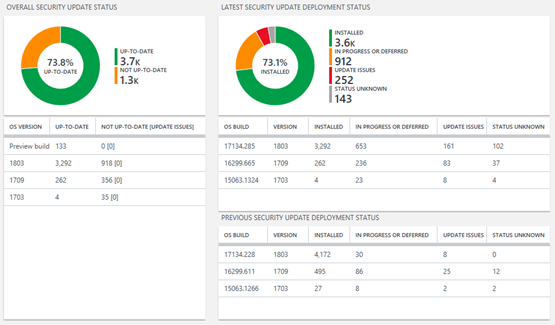

Update Compliance est déconseillée à partir de mars 2023.

Update Compliance permet de surveiller les mises à jour de qualité et de fonctionnalités pour Windows 10 ou Windows 11 éditions Professional, Éducation et Entreprise. Update Compliance rassemble les données de diagnostic du client Windows pour générer des rapports sur la status des mises à jour sur les appareils Windows dans un espace de travail Log Analytics. Update Compliance affiche des informations pour tous les appareils intégrés au service afin de déterminer s’ils sont à jour avec les éléments suivants :

- Mises à jour de sécurité : un appareil est à jour sur les mises à jour qualité chaque fois qu’il a installé la dernière mise à jour qualité applicable. Les mises à jour qualité sont des mises à jour cumulatives mensuelles spécifiques à une version du client Windows.

- Mises à jour des fonctionnalités : un appareil est à jour sur les mises à jour des fonctionnalités chaque fois qu’il dispose de la dernière mise à jour de fonctionnalité applicable installée. Update Compliance prend en compte le canal de maintenance lors de la détermination de l’applicabilité des mises à jour.

Pour plus d’informations sur les conditions préalables à l’approvisionnement d’un espace de travail Log Analytics pour Update Compliance, consultez Prise en main de Update Compliance - Déploiement Windows.

- Une fois la solution Update Compliance créée, récupérez votre ID commercial en accédant à l’onglet Solutions de votre espace de travail Log Analytics , puis sélectionnez la solution WaaSUpdateInsights . Un CommercialID est un identificateur global unique affecté à un espace de travail Log Analytics spécifique.

- Configurer la stratégie pour qu’elle corresponde à la stratégie de conformité des mises à jour

- À partir de la console, remplacez la valeur de CommercialID par votre Unique CommercialID (collecté à l’étape 1)

- Affectez le profil à un groupe contenant tous les appareils Windows applicables.

Les données de diagnostics consolidées sont présentées dans différentes sections de création de rapports facilement disponibles dans Update Compliance. Les données collectées sont stockées pendant 28 jours dans Update Compliance.

Cette section fournit une répartition de tous les appareils clients Windows et des problèmes de mise à jour détectés par Update Compliance. La vignette récapitulative de cette section compte le nombre d’appareils qui rencontrent des problèmes, tandis que les panneaux de la section décomposent les problèmes rencontrés, tels que les appareils avec des versions de systèmes d’exploitation non prises en charge et des mises à jour de sécurité manquantes. Les appareils exposés dans ces rapports nécessitent une correction par un administrateur. Il existe également une liste prédéfinie de requêtes qui fournissent des valeurs, mais qui ne tiennent pas dans aucune autre section de main, par exemple les appareils qui ont des redémarrages en attente, des configurations suspendues et bien plus encore.

Cette section répertorie le pourcentage d’appareils qui se trouvent sur la dernière mise à jour de sécurité publiée pour la version de Windows sur laquelle l’appareil est en cours d’exécution. La sélection de cette section fournit des panneaux qui résument la status globale des mises à jour de sécurité sur tous les appareils et un résumé de leur progression de déploiement vers les deux dernières mises à jour de sécurité.

Cette section répertorie le pourcentage d’appareils sur la dernière mise à jour des fonctionnalités applicable à un appareil donné. La sélection de cette section fournit des panneaux qui résument l’ensemble des status de mise à jour des fonctionnalités sur tous les appareils et un résumé des status de déploiement pour les différentes versions du client Windows dans votre environnement.

Cette section récapitule les économies de bande passante générées par l’utilisation de l’optimisation de la distribution dans votre environnement. Il fournit une répartition de la configuration de l’optimisation de la distribution sur les appareils et résume les économies et l’utilisation de la bande passante sur plusieurs types de contenu.

L’un des aspects les plus coûteux du processus de gestion des mises à jour logicielles consiste à s’assurer que les appareils (physiques et virtuels) sont toujours intègres pour recevoir et signaler les mises à jour logicielles pour chaque cycle de publication des mises à jour logicielles. Il est important de disposer d’un moyen de mesurer, de détecter et de corriger rapidement les problèmes liés aux processus de gestion des changements en cours ; il permet d’atténuer les volumes élevés de tickets de support technique, de réduire les coûts et d’améliorer les résultats globaux de la gestion des mises à jour.

Windows Autopatch est un service cloud qui automatise la mise à jour corrective pour Windows, Microsoft 365 Apps pour entreprise, Microsoft Edge, Microsoft Teams, le pilote/microprogramme Surface, les pilotes publiés/microprogrammes marqués comme obligatoires dans Windows Update store, Windows 365 et Azure Virtual Desktop (AVD) pour votre organization. Windows Autopatch fournit une couche supplémentaire pour vos organization afin d’atténuer les problèmes lors du déploiement de Windows Mises à jour. Les anneaux de déploiement Windows Autopatch sont séparés au niveau de l’appareil, ce qui signifie que, pendant le processus d’inscription de l’appareil Windows Autopatch, nous affectons les appareils à l’un des anneaux de déploiement : Test, First, Fast ou Broad.

Windows Autopatch est fourni avec Windows 10/11 Entreprise E3 ou une version ultérieure. Il existe d’autres prérequis pour l’utilisation d’Autopatch, notamment certaines configurations réseau qui doivent être considérées comme faisant partie du déploiement.

L’outil d’évaluation readiness vérifie les paramètres dans Microsoft Intune et Microsoft Entra ID pour s’assurer qu’il fonctionne avec Windows Autopatch dans le cadre de l’inscription de votre locataire.

Important

Microsoft vous recommande d’utiliser des rôles disposant du moins d’autorisations. La réduction du nombre d’utilisateurs disposant du rôle Administrateur général permet d’améliorer la sécurité de vos organization.

Pour activer l’évaluation de la disponibilité :

- En tant qu’administrateur général, accédez à Intune

- Dans le volet gauche, sélectionnez Administration du locataire, puis accédez à Inscription dulocataireWindows Autopatch>.

L’outil d’évaluation Readiness vérifie Intune paramètres pour confirmer les anneaux de déploiement pour Windows 10 ou version ultérieure et les exigences minimales d’administrateur et les administrateurs sans licence. Il vérifie également vos paramètres de Microsoft Entra, y compris la cogestion et les licences.

L’outil d’évaluation readiness fournit un rapport et fournit des conseils sur tous les problèmes qui doivent être résolus et sur les étapes à effectuer pour atteindre un état prêt. Une fois les problèmes résolus, vous pouvez passer à l’étape suivante.

L’objectif de cette étape est de confirmer que votre organization dispose d’administrateurs pour chaque domaine d’intérêt, de sorte que l’équipe d’ingénierie du service Windows Autopatch puisse contacter l’administrateur de votre organization concernant votre demande de support à l’avenir et développe le paramètre administrateur minimal défini pendant le processus d’inscription.

| Zone de focus | Description |

|---|---|

| Appareils | Inscription de l’appareil |

| Intégrité de l’appareil | |

| Updates | Mises à jour de la qualité de Windows |

| Mises à jour pour les Applications Microsoft 365 pour les entreprises | |

| Mises à jour de Microsoft Edge | |

| Mises à jour Microsoft Teams |

Effectuez les étapes suivantes pour ajouter des contacts d’administrateur :

- Connectez-vous à Intune.

- Sous Administration du locataire dans la section Windows Autopatch, sélectionnez Administration contacts.

- Sélectionnez Ajouter.

- Entrez les détails du contact, y compris le nom, l’adresse e-mail, le numéro de téléphone et la langue par défaut. Pour un ticket de support, la langue préférée du contact principal du ticket détermine la langue utilisée pour les communications par e-mail.

- Sélectionnez une zone de focus et entrez les détails des connaissances et de l’autorité du contact dans la zone de focus spécifiée.

- Sélectionnez Enregistrer pour ajouter le contact.

- Répétez l’opération pour chaque zone de focus.

Notes

Un administrateur peut avoir plusieurs domaines d’intérêt, en particulier dans les petites organisations.

Le processus d’inscription de l’appareil Windows Autopatch est transparent pour les utilisateurs finaux.

Windows Autopatch doit inscrire vos appareils existants dans son service pour gérer les déploiements de mises à jour en votre nom. Pour effectuer l’inscription de l’appareil :

- L’administrateur informatique passe en revue les prérequis de l’inscription des appareils Windows Autopatch avant d’inscrire les appareils avec Windows Autopatch

- L’administrateur informatique identifie les appareils qui doivent être gérés par Windows Autopatch et les ajoute au groupe d’Microsoft Entra Inscription des appareils Windows Autopatch

- Windows Autopatch alors :

- Effectue l’inscription préalable de la préparation de l’appareil (vérifications des prérequis)

- Calcule la distribution de l’anneau de déploiement

- Affecte des appareils à un anneau de déploiement, en fonction du calcul précédent

- Affecte des appareils à d’autres groupes Microsoft Entra requis pour la gestion

- Marque les appareils comme actifs pour la gestion afin qu’ils puissent appliquer leurs stratégies de déploiement de mises à jour

- L’administrateur informatique surveille ensuite les tendances d’inscription des appareils et les rapports de déploiement des mises à jour. Le flux de travail détaillé de l’inscription des appareils est disponible ici.

Tout appareil (physique ou virtuel) qui contient un ID d’appareil Microsoft Entra peut être ajouté au groupe d’Microsoft Entra Inscription de l’appareil Windows Autopatch. Il peut s’agir d’une appartenance directe ou d’une partie d’un autre groupe Microsoft Entra (dynamique ou affecté) imbriqué à ce groupe, de sorte qu’il peut être inscrit auprès de Windows Autopatch. La seule exception est Windows 365 PC cloud, car ces appareils virtuels doivent être inscrits auprès de Windows Autopatch à partir de la stratégie d’approvisionnement Windows 365.

Windows 365 Entreprise permet aux administrateurs informatiques d’inscrire des appareils auprès du service Windows Autopatch dans le cadre de la création d’une stratégie d’approvisionnement Windows 365. Cette option offre une expérience transparente pour les administrateurs et les utilisateurs afin de s’assurer que vos PC cloud sont toujours à jour. Lorsque les administrateurs informatiques décident de gérer leur Windows 365 PC cloud avec Windows Autopatch, le processus de création de stratégie d’approvisionnement Windows 365 appelle les API d’inscription des appareils Windows Autopatch pour inscrire les appareils au nom de l’administrateur informatique. Pour inscrire un nouveau Windows 365 PC Cloud appareils auprès de Windows Autopatch à partir de la stratégie d’approvisionnement Windows 365 :

- Allez à Intune.

- Dans le volet gauche, sélectionnez Appareils.

- Accédez à Provisionnement>Windows 365.

- Sélectionnez Stratégies d’approvisionnement>Créer une stratégie.

- Fournissez un nom de stratégie et sélectionnez Type de jointure.

- Sélectionnez Suivant.

- Choisissez l’image souhaitée, puis sélectionnez Suivant.

- Dans la section Services gérés Microsoft , sélectionnez Windows Autopatch. Puis sélectionnez Suivant.

- Affectez votre stratégie en conséquence, puis sélectionnez Suivant.

- Sélectionnez Créer.

À présent, vos pc Windows 365 Entreprise cloud nouvellement provisionnés seront automatiquement inscrits et gérés par Windows Autopatch.

Windows Autopatch est disponible pour Azure Virtual Desktop. Les administrateurs d’entreprise peuvent provisionner leurs charges de travail Azure Virtual Desktop pour qu’elles soient gérées par Windows Autopatch à l’aide du processus d’inscription d’appareil existant en fonction des machines physiques. Windows Autopatch fournit la même étendue de service avec les machines virtuelles qu’avec les appareils physiques. Toutefois, windows Autopatch reporte toute prise en charge spécifique d’Azure Virtual Desktop à support Azure, sauf indication contraire.

Autopatch fournit un tableau de bord récapitulatif et divers rapports de status actuels et de rapports historiques (longitudinaux) (jusqu’à 90 jours) de tous les appareils inscrits dans Autopatch, qui peuvent être exportés dans un fichier CSV si nécessaire. Pour afficher la mise à jour actuelle status pour tous vos appareils inscrits :

- Connectez-vous au Intune.

- Accédez à Rapports>Windows Autopatch>Windows Quality Mises à jour.

Le rapport Tous les appareils contient :

| Informations | Description |

|---|---|

| Nom du périphérique | Nom de l’appareil. |

| ID d’appareil Microsoft Entra | L’id d’appareil enregistré Microsoft Entra ID actuel pour l’appareil. |

| Numéro de série | Numéro de série enregistré Intune actuel pour l’appareil. |

| Anneau de déploiement | Anneau de déploiement Windows Autopatch actuellement affecté pour l’appareil. |

| Mettre à jour status | La mise à jour actuelle status pour l’appareil |

| Mettre à jour le sous-status | Sous-status de mise à jour actuelle pour l’appareil |

| Version du système d'exploitation | Version actuelle de Windows installée sur l’appareil. |

| Révision du système d’exploitation | Révision actuelle de Windows installée sur l’appareil. |

| Intune dernière case activée de temps | La dernière fois que l’appareil s’est connecté à Intune. |

| Contrôle ISM Sep 2024 | Niveau de maturité | Contrôle | Measure |

|---|---|---|---|

| 1694 | 1, 2, 3 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans les systèmes d’exploitation des serveurs accessibles sur Internet et les appareils réseau accessibles sur Internet sont appliqués dans les deux semaines suivant la publication lorsque les vulnérabilités sont évaluées comme non critiques par les fournisseurs et qu’il n’existe aucune faille opérationnelle. | Pour les appareils inscrits avec Windows Autopatch, les mises à jour sont installées dans un délai de 2 semaines. |

| 1877 | 1, 2, 3 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans les systèmes d’exploitation des serveurs accessibles sur Internet et les appareils réseau accessibles sur Internet sont appliqués dans les 48 heures suivant la publication lorsque les vulnérabilités sont évaluées comme critiques par les fournisseurs ou lorsqu’il existe des exploits opérationnels. | Les groupes de correction automatique donnent aux organization la possibilité d’appliquer des délais dans les 48 heures si nécessaire. |

| 1879 | 3 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans les pilotes sont appliqués dans les 48 heures suivant la publication lorsque les vulnérabilités sont évaluées comme critiques par les fournisseurs ou lorsqu’il existe des exploits de travail. | Les groupes de correction automatique donnent aux organization la possibilité d’appliquer des délais dans les 48 heures si nécessaire. |

Gestion des vulnérabilités Microsoft Defender (DVM) offre une visibilité des ressources, des évaluations intelligentes et des outils de correction intégrés pour les appareils Windows, macOS, Linux, Android, iOS et réseau.

En tant que prérequis, les points de terminaison doivent être intégrés à Microsoft Defender pour point de terminaison. Il existe d’autres prérequis pour l’utilisation de DVM. Une fois intégrée, la machine virtuelle DVM est en mesure d’évaluer si les vulnérabilités s’appliquent à des appareils individuels et de fournir des actions recommandées.

Détails de l’implémentation : intégration des points de terminaison dans Microsoft Defender pour point de terminaison

- Créez un profil de configuration Windows avec un type de modèle>Microsoft Defender pour point de terminaison (appareils de bureau exécutant Windows 10 ou version ultérieure).

- Définissez Accélérer la fréquence des rapports de télémétrie sur Activer.

- Affectez le profil à un groupe contenant tous les appareils Windows applicables.

Une fois que les appareils ont été intégrés à Defender pour point de terminaison, DVM peut déterminer si des appareils sont potentiellement exposés à des vulnérabilités et fournir des recommandations de sécurité pour chaque faiblesse identifiée.

Dans le portail de sécurité Microsoft , sous Inventaires de gestion des > vulnérabilités, les produits logiciels identifiés sur les points de terminaison intégrés à Defender pour point de terminaison sont affichés, y compris le nom du fournisseur, les faiblesses détectées, les menaces associées et les appareils exposés.

Vous pouvez également consulter les inventaires logiciels sur des appareils spécifiques en accédant à la page Inventaire des appareils. Sélectionnez le nom d’un appareil pour ouvrir la page de l’appareil (par exemple, Ordinateur1), puis sélectionnez l’onglet Inventaire logiciel pour afficher la liste de tous les logiciels connus présents sur l’appareil. Sélectionnez une entrée logicielle spécifique pour ouvrir le menu volant avec plus d’informations.

L’ouverture de la page du logiciel spécifique fournit plus de détails sur l’application, comme illustré dans la capture d’écran suivante. Les détails affichés sont les suivants :

- Recommandations de sécurité correspondantes pour les faiblesses et les vulnérabilités identifiées.

- CVC nommés des vulnérabilités découvertes.

- Appareils sur ant le logiciel (ainsi que le nom de l’appareil, le domaine, le système d’exploitation, etc.).

- Liste des versions logicielles (y compris le nombre d’appareils sur lesquels la version est installée, le nombre de vulnérabilités découvertes et les noms des appareils installés).

Les fonctionnalités DVM sont conçues pour combler le fossé entre les administrateurs de sécurité et les administrateurs informatiques via le flux de travail de demande de correction. Les actions de correction DVM peuvent utiliser des intégrations natives pour générer des tâches de correction dans Intune. En outre, l’API DVM peut être utilisée pour orchestrer les processus de correction et les actions avec des outils tiers si nécessaire. Les étapes suivantes décrivent le workflow de correction à l’aide de DVM et Intune :

Pour utiliser cette fonctionnalité, activez la connexion Microsoft Intune.

- Dans le portail Microsoft Defender.

- Accédez à Paramètres Points>de terminaisonFonctionnalités avancées>générales>.

- Faites défiler vers le bas et recherchez la connexion Microsoft Intune.

- Par défaut, le bouton bascule est désactivé. Activez le bouton bascule Microsoft Intune connexion.

Notes

L’activation de la connexion à Microsoft Intune est nécessaire pour créer une tâche de sécurité Intune correspondante lors de la création d’une demande de correction dans DVM. L’option permettant de créer une tâche de sécurité Intune n’apparaît pas si la connexion n’est pas activée.

- Accédez au menu de navigation Gestion des vulnérabilités dans le portail Microsoft Defender, puis sélectionnez Recommandations.

- Sélectionnez une recommandation de sécurité pour laquelle vous souhaitez demander une correction, puis sélectionnez Options de correction .

- Remplissez le formulaire, y compris les éléments pour lesquels vous demandez une correction, les groupes d’appareils applicables, la priorité, la date d’échéance et les notes facultatives.

L’envoi d’une demande de correction crée un élément d’activité de correction dans DVM, qui peut être utilisé pour surveiller la progression de la correction. Lorsqu’un administrateur envoie une demande de correction à partir de la page Recommandations de sécurité, une tâche de sécurité qui peut être suivie dans la page Correction est créée et un ticket de correction est créé dans Microsoft Intune. Cela ne déclenche pas de correction ni n’applique des modifications aux appareils.

L’image suivante montre une tâche de sécurité créée dans Intune :

- L’administrateur Intune sélectionne la tâche de sécurité pour afficher les détails de la tâche. L’administrateur sélectionne ensuite Accepter, ce qui met à jour le status dans les deux Intune et dans Defender pour point de terminaison sur Accepté.

L’administrateur Intune corrige ensuite la tâche en fonction des instructions fournies. Les instructions varient selon le type de correction nécessaire. Lorsqu’ils sont disponibles, les conseils de correction incluent des liens ouvrant les volets pertinents pour les configurations dans Intune.

Vous trouverez des informations supplémentaires sur DVM dans la section Applications correctives.

| Contrôle ISM Sep 2024 | Niveau de maturité | Contrôle | Measure |

|---|---|---|---|

| 1701 | 1, 2, 3 | Un analyseur de vulnérabilités est utilisé au moins quotidiennement pour identifier les correctifs ou mises à jour manquants pour les vulnérabilités dans les systèmes d’exploitation des serveurs accessibles sur Internet et des appareils réseau accessibles sur Internet. | Les appareils seront intégrés à Defender pour point de terminaison. Gestion des vulnérabilités Microsoft Defender surveillera et détectera en permanence les risques sur les appareils d’un organization. |

| 1703 | 3 | Un analyseur de vulnérabilités est utilisé au moins quinze jours pour identifier les correctifs ou mises à jour manquants pour les vulnérabilités dans les pilotes. | Les appareils seront intégrés à Defender pour point de terminaison. Gestion des vulnérabilités Microsoft Defender surveillera et détectera en permanence les risques sur les appareils d’un organization. |

| 1900 | 3 | Un analyseur de vulnérabilités est utilisé au moins quinze jours pour identifier les correctifs ou mises à jour manquants pour les vulnérabilités dans le microprogramme. | Les appareils seront intégrés à Defender pour point de terminaison. Gestion des vulnérabilités Microsoft Defender surveillera et détectera en permanence les risques sur les appareils d’un organization. |

Les stratégies de conformité dans Intune permettent de déterminer si un appareil est conforme ou non conforme selon qu’un appareil peut répondre à une ou plusieurs exigences configurées. Cet état de conformité de l’appareil est évalué lors de l’accès aux ressources d’entreprise protégées par l’accès conditionnel pour autoriser ou refuser l’accès à la ressource.

Intune pouvez déterminer si un appareil est conforme ou non conforme en fonction de la version actuelle du système d’exploitation de l’appareil. À l’aide du contrôle d’octroi de conformité des appareils dans l’accès conditionnel, les utilisateurs peuvent uniquement accéder aux ressources d’entreprise sur les appareils qui respectent ou dépassent la version minimale du système d’exploitation.

- Créez une stratégie de conformité Windows, sous Appareils Stratégies > de conformité > Windows > Créer une plateforme > de > stratégie Windows 10 et versions ultérieures.

- Fournissez un nom pour la stratégie.

- Sélectionnez Propriétés de l’appareil, entrez la version minimale du système d’exploitation à considérer comme conforme dans la version minimale du système d’exploitation.

- Affectez le profil à un groupe contenant tous les appareils Windows applicables.

Une stratégie de conformité classique qui évalue les appareils en fonction de la valeur de leur système d’exploitation a été fournie.

Notes

La valeur fournie pour la version minimale du système d’exploitation pour Windows 11 et Windows 10 doit être incrémentée au fil du temps.

| Contrôle ISM Sep 2024 | Niveau de maturité | Contrôle | Measure |

|---|---|---|---|

| 1407 | 3 | La dernière version, ou la version précédente, des systèmes d’exploitation sont utilisées. | Les utilisateurs utilisant des appareils qui ne respectent pas la version du système d’exploitation définie dans la stratégie de conformité affectée ne pourront pas accéder à la ressource d’entreprise, lorsqu’ils sont utilisés en combinaison avec l’accès conditionnel. |

Microsoft suggère d’utiliser des services cloud tels que Microsoft Intune et Gestionnaire de mise à jour Azure pour maintenir la version du système d’exploitation et mettre à jour les vulnérabilités.

Toutefois, pour les systèmes et les serveurs hors connexion, Microsoft conseille d’utiliser les fonctionnalités de gestion des correctifs de Microsoft Configuration Manager. Pour plus d’informations, consultez Microsoft Configuration Manager.

| Contrôle ISM Sep 2024 | Niveau de maturité | Contrôle | Measure |

|---|---|---|---|

| ISM-1695 | 1, 2 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans les systèmes d’exploitation des stations de travail, les serveurs non accessibles sur Internet et les appareils réseau non accessibles sur Internet sont appliqués dans un délai d’un mois après la publication. | Les administrateurs informatiques déploient des mises à jour avec une configuration d’échéance de la date souhaitée dans Microsoft Configuration Manager |

| ISM-1696 | 3 | Les correctifs, mises à jour ou autres mesures d’atténuation des fournisseurs pour les vulnérabilités dans les systèmes d’exploitation des stations de travail, les serveurs non accessibles sur Internet et les appareils réseau non accessibles sur Internet sont appliqués dans les 48 heures suivant la publication lorsque les vulnérabilités sont évaluées comme critiques par les fournisseurs ou lorsqu’il existe des attaques professionnelles. | Les administrateurs informatiques déploient des mises à jour avec une configuration d’échéance de Dès que possible dans Microsoft Configuration Manager |

| ISM-1702 | 1, 2, 3 | Un analyseur de vulnérabilités est utilisé au moins une quinzaine de jours pour identifier les correctifs ou mises à jour manquants pour les vulnérabilités dans les systèmes d’exploitation des stations de travail, les serveurs non accessibles sur Internet et les appareils réseau non accessibles sur Internet. | L’administrateur informatique configure la fonctionnalité de mise à jour logicielle de Configuration Manager pour exécuter une analyse des correctifs manquants sur le système au moins une fois tous les 14 jours. |

| ISM-1902 | 3 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans les systèmes d’exploitation des stations de travail, les serveurs non accessibles sur Internet et les appareils réseau non accessibles sur Internet sont appliqués dans le mois suivant la publication lorsque les vulnérabilités sont évaluées comme non critiques par les fournisseurs et qu’il n’existe aucune attaque opérationnelle. | Les administrateurs informatiques déploient des mises à jour avec une configuration d’échéance de la date souhaitée dans Microsoft Configuration Manager. |