Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Cet article fournit des étapes pour appliquer les principes de Confiance Zéro aux applications IaaS dans Amazon Web Services (AWS) :

| Principe de Confiance Zéro | Définition | Respecté par |

|---|---|---|

| Vérifier explicitement | Toujours s'authentifier et autoriser en fonction de tous les points de données disponibles. | Sécurité dans DevOps (DevSecOps), à l’aide de GitHub Advanced Security et DevOps, analyse et sécurise votre infrastructure en tant que code. |

| Utiliser le droit d'accès minimal | Limitez l'accès utilisateur avec l'accès juste-à-temps et juste suffisant (JIT/JEA), des stratégies adaptatives basées sur les risques et une protection des données. |

|

| Supposer une violation | Réduisez le rayon d'explosion et segmentez l'accès. Vérifiez le chiffrement de bout en bout et utilisez l'analytique pour obtenir de la visibilité, détecter les menaces et améliorer les défenses. |

|

Pour plus d’informations sur l’application des principes de Confiance Zéro dans un environnement IaaS Azure, consultez la vue d’ensemble Appliquer Confiance Zéro principes à Azure IaaS.

Composants AWS et AWS

AWS est l’un des fournisseurs de cloud public disponibles sur le marché, ainsi que Microsoft Azure, Google Cloud Platform et d’autres. Il est courant pour les entreprises d’avoir une architecture multicloud qui se compose de plusieurs fournisseurs de cloud. Dans cet article, nous nous concentrons sur une architecture multicloud où :

- Azure et AWS sont intégrés pour exécuter des charges de travail et des solutions métier informatiques.

- Vous sécurisez une charge de travail IaaS AWS à l’aide de produits Microsoft.

Les machines virtuelles AWS, appelées Amazon Elastic Compute Cloud (Amazon EC2), s’exécutent sur un réseau virtuel AWS, appelé Amazon Virtual Private Cloud (Amazon VPC). Les utilisateurs et les administrateurs cloud configurent un Amazon VPC dans leur environnement AWS et ajoutent des machines virtuelles Amazon EC2.

AWS CloudTrail consigne l’activité du compte AWS dans l’environnement AWS. Amazon EC2, Amazon VPC et AWS CloudTrail sont courants dans les environnements AWS. La collecte des journaux à partir de ces services est essentielle pour comprendre ce qui se passe dans votre environnement AWS et les actions à entreprendre pour éviter ou atténuer les attaques.

Amazon GuardDuty est un service de détection des menaces qui permet de protéger les charges de travail AWS en surveillant l’environnement AWS pour les activités malveillantes et le comportement non autorisé.

Dans cet article, vous allez apprendre à intégrer la supervision et la journalisation de ces ressources et services AWS aux solutions de supervision d’Azure et à la pile de sécurité Microsoft.

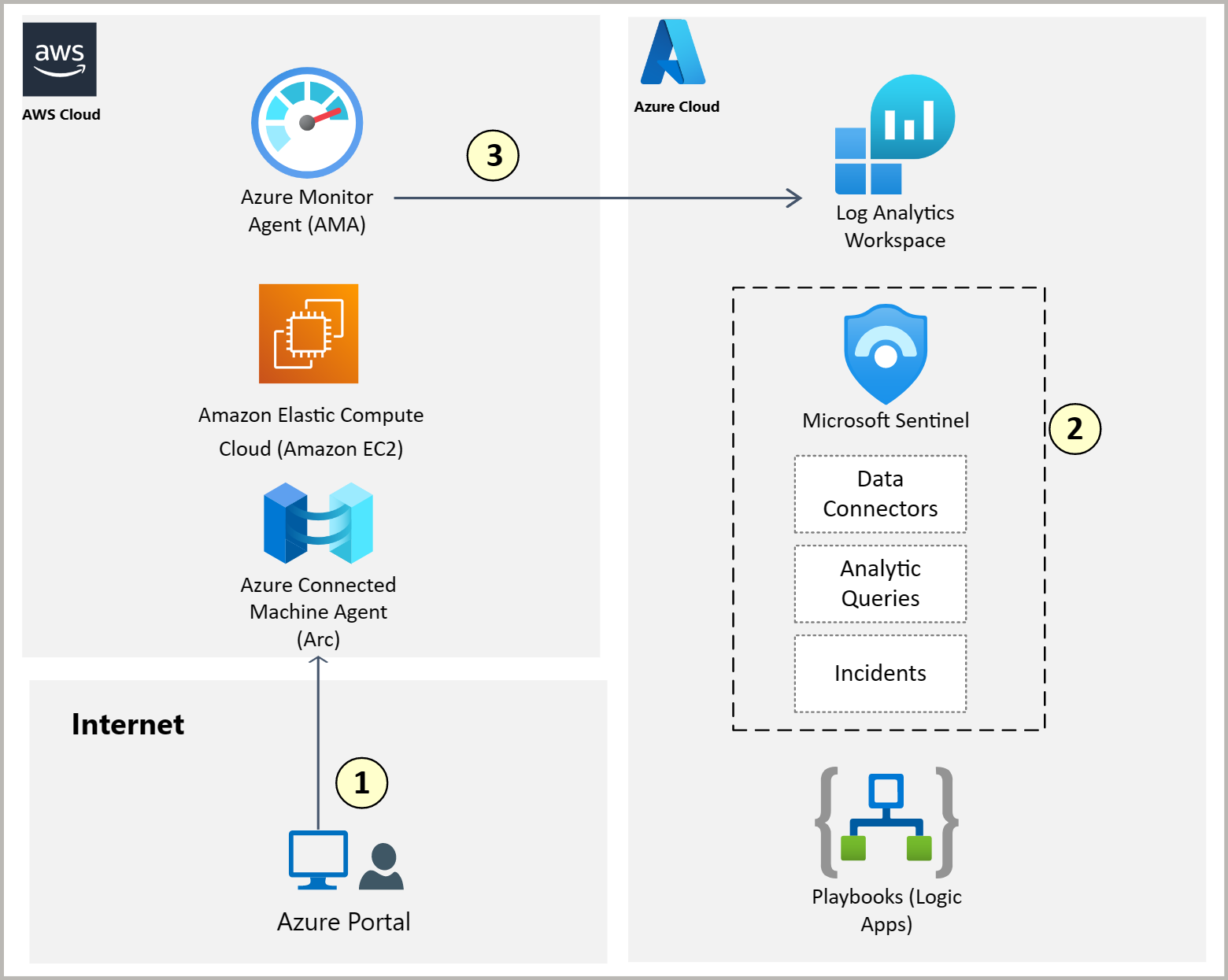

Architecture de référence

Le diagramme d’architecture suivant montre les services et ressources courants nécessaires pour exécuter une charge de travail IaaS dans un environnement AWS. Le diagramme montre également les services Azure nécessaires pour ingérer des journaux et des données de l’environnement AWS dans Azure et fournir une surveillance et une protection contre les menaces.

Le diagramme illustre l’ingestion de journaux dans Azure pour les ressources et services suivants dans l’environnement AWS :

- Amazon Elastic Compute Cloud (Amazon EC2)

- Amazon Virtual Private Cloud (Amazon VPC)

- Amazon Web Services CloudTrail (AWS CloudTrail)

- Amazon GuardDuty

Pour ingérer des journaux dans Azure pour les ressources et les services dans l’environnement AWS, vous devez définir Amazon Simple Stockage Service (Amazon S3) et Amazon Simple Queue Service (SQS).

Les journaux et les données sont ingérés dans Log Analytics dans Azure Monitor.

Les produits Microsoft suivants utilisent les données ingérées pour surveiller :

- Microsoft Defender pour le cloud

- Microsoft Sentinel

- Microsoft Defender pour Endpoint

Remarque

Vous n’êtes pas obligé d’ingérer des journaux dans tous les produits Microsoft répertoriés pour surveiller vos ressources et services AWS. Toutefois, l’utilisation de tous les produits Microsoft offre un meilleur avantage de l’ingestion des données et des journaux AWS dans Azure.

Cet article suit le diagramme d’architecture et décrit comment :

- Installez et configurez les produits Microsoft pour ingérer des journaux à partir de vos ressources AWS.

- Configurez les métriques pour les données de sécurité que vous souhaitez surveiller.

- Améliorez votre posture de sécurité globale et sécurisez la charge de travail AWS.

- Sécuriser l'infrastructure en tant que code.

Étape 1 : Installer et connecter des produits Microsoft pour ingérer des journaux et des données

Cette section vous guide tout au long de l’installation et de la connexion des produits Microsoft dans l’architecture référencée pour ingérer des journaux à partir de vos services et ressources AWS et Amazon. Pour respecter les Confiance Zéro vérifier explicitement le principe, vous devez installer des produits Microsoft et vous connecter à votre environnement AWS pour effectuer des actions proactives avant une attaque.

| Étapes | Tâche |

|---|---|

| Un | Installez l’agent Machine Connecter Azure sur vos machines virtuelles Amazon Elastic Compute Cloud (Amazon EC2) pour ingérer les données et journaux du système d’exploitation dans Azure. |

| G | Installez l’agent Azure Monitor sur des machines virtuelles Amazon EC2 pour envoyer des journaux à votre espace de travail Log Analytics. |

| C | Connecter votre compte AWS à Microsoft Defender pour le cloud |

| D | Connecter Microsoft Sentinel à AWS pour ingérer des données de journal AWS. |

| E | Utiliser les connecteurs AWS pour transférer les journaux des services AWS dans Microsoft Sentinel. |

Un. Installer l’agent Machine Connecter Azure sur vos machines virtuelles Amazon EC2 pour ingérer des données et des journaux du système d’exploitation dans Azure

Les serveurs Azure ARC vous permettent de gérer des serveurs physiques et des machines virtuelles Windows et Linux hébergés en dehors d'Azure, sur votre réseau d'entreprise ou chez un autre fournisseur de cloud. Dans le cadre d’Azure Arc, ces machines hébergées en dehors d’Azure sont considérées comme des machines hybrides. Pour connecter vos machines virtuelles Amazon EC2 (également appelées machines hybrides) à Azure, vous installez Azure Connected Machine agent sur chaque machine.

Pour plus d’informations, consultez Connecter des machines hybrides à Azure.

B. Installer l’agent Azure Monitor sur des machines virtuelles Amazon EC2 pour envoyer des journaux à votre espace de travail Log Analytics

Azure Monitor fournit une supervision complète de vos ressources et applications s’exécutant dans Azure et d’autres clouds, notamment AWS. Azure Monitor collecte et analyse la télémétrie provenant de vos environnements cloud et locaux, puis agit en conséquence. VM insights dans Azure Monitor utilise des serveurs compatibles avec Azure ARC pour fournir une expérience cohérente entre les machines virtuelles Azure et vos machines virtuelles Amazon EC2. Vous pouvez afficher vos machines virtuelles Amazon EC2 en même temps que vos machines virtuelles Azure. Vous pouvez intégrer vos machines virtuelles Amazon EC2 à l’aide de méthodes identiques. Cela comprend des constructions Azure standard, comme Azure Policy et l’application de balises.

Lorsque vous activez VM Insights pour une machine, l’agent Azure Monitor (AMA) est installé. AMA collecte les données de surveillance des machines virtuelles Amazon EC2 et les transmet à Azure Monitor pour qu'elles soient utilisées par des fonctionnalités, des aperçus et d'autres services, tels que Microsoft Sentinel et Microsoft Defender pour le cloud.

Important

Log Analytics est un outil du portail Azure qui permet d'éditer et d'exécuter des requêtes sur les données du magasin Azure Monitor Logs. Log Analytics est automatiquement installé.

Les machines virtuelles Amazon EC2 peuvent avoir installé l’agent Log Analytics hérité. Cet agent sera déconseillé en septembre 2024. Microsoft recommande d’installer le nouvel agent Azure Monitor.

L'agent analytique des journaux d'activité ou agent Azure Monitor pour Windows et Linux est nécessaire pour :

- Surveillez de manière proactive le système d'exploitation et les charges de travail s'exécutant sur la machine.

- Gérer les machines en utilisant des runbooks Automation ou des solutions comme Gestion des mises à jour.

- Utilisez d’autres services Azure comme Microsoft Defender pour le cloud.

Lorsque vous collectez des journaux et des données, les informations sont stockées dans un espace de travail Log Analytics. Vous avez besoin d'un espace de travail Log Analytics si vous collectez des données à partir de ressources Azure dans votre abonnement.

Les classeurs Azure Monitor sont un outil de visualisation disponible dans le Portail Azure. Les classeurs regroupent du texte, des requêtes de journal, des métriques et des paramètres sous la forme de rapports interactifs complets. La configuration de classeurs vous permet d’utiliser l’analytique pour respecter le principe de violation Confiance Zéro.

Les classeurs sont abordés dans l’article suivant sous Surveiller dans les journaux Microsoft Sentinel à partir d’Amazon Virtual Private Cloud (Amazon VPC), AWS CloudTrail et Amazon GuardDuty.

Pour plus d’informations, consultez l’article suivant :

- Installer AMA par le biais de règles de collecte de données dans Azure Monitor

- Créer un espace de travail Log Analytics

- Commencer à utiliser les Classeurs Azure

Chapitre C. Connecter votre compte AWS à Microsoft Defender pour le cloud

Microsoft Defender pour le cloud est une solution de gestion de la posture de sécurité cloud (CSPM) et une plateforme de protection de charge de travail (CWPP) pour toutes vos ressources Azure, locales et multiclouds (Amazon AWS et Google GCP). Defender pour le cloud répond à trois besoins essentiels dans le cadre de la gestion de la sécurité de vos ressources et charges de travail dans le cloud et en local :

- Évaluer en permanence : déterminez votre posture de sécurité. Identifiez et suivez les vulnérabilités.

- Sécuriser - Renforcer les ressources et les services avec le Microsoft cloud security benchmark (MCSB) et la norme AWS Foundational Security Best Practices.

- Défense : détection et résolution de menaces pesant sur ces ressources et services.

Microsoft Defender pour serveurs est l’un des plans payés fournis par Microsoft Defender pour le cloud. Microsoft Defender pour serveurs étend la protection à vos machines Windows et Linux qui s’exécutent dans Azure, Amazon Web Services (AWS), Google Cloud Platform et localement. Defender pour serveurs s’intègre à Microsoft Defender pour point de terminaison pour fournir la détection et la réponse des points de terminaison (EDR), et d’autres fonctionnalités de protection contre les menaces.

Pour plus d’informations, consultez l’article suivant :

- Connecter votre compte AWS à Microsoft Defender pour le cloud pour protéger vos ressources AWS.

- Sélectionner un plan Defender pour serveurs dans Microsoft Defender pour le cloud pour comparer différents plans proposés par Defender pour serveurs. Defender pour serveurs approvisionne automatiquement le capteur Defender pour point de terminaison sur chaque machine prise en charge connectée à Defender pour le cloud.

Remarque

Si vous n’avez pas encore déployé AMA sur vos serveurs, vous pouvez déployer l’agent Azure Monitor sur vos serveurs lorsque vous activez Defender pour serveurs.

D. Connecter Microsoft Sentinel à Amazon Web Services pour ingérer les données des journaux AWS

Microsoft Sentinel est une solution évolutive, basée sur l'informatique en nuage, qui fournit les services suivants :

- Informations et événements gestion des événements (SIEM)

- Orchestration, automatisation et réponse en matière de sécurité (SOAR)

Microsoft Sentinel fournit une analytique de sécurité et des renseignements sur les menaces à l’échelle de l’entreprise. Avec Microsoft Sentinel, vous disposez d’une solution unique pour la détection des attaques, la visibilité des menaces, la chasse proactive et la réponse aux menaces.

Pour obtenir des instructions de configuration, consultez Intégrer Microsoft Sentinel.

E. Utiliser les connecteurs AWS pour transférer les journaux des services AWS dans Microsoft Sentinel.

Pour extraire les journaux du service AWS dans Microsoft Sentinel, vous devez utiliser un connecteur AWS Microsoft Sentinel. Ces connecteurs fonctionnent en accordant à Microsoft Sentinel l’accès à vos journaux de ressources AWS. La configuration du connecteur établit une relation d’approbation entre AWS et Microsoft Sentinel. Sur AWS, un rôle est créé pour permettre à Microsoft Sentinel d'accéder à vos journaux AWS.

Le connecteur AWS est disponible en deux versions : le nouveau connecteur Amazon Simple Storage Service (Amazon S3) qui ingère les journaux en les tirant d'un seau Amazon S3 et le connecteur hérité pour les journaux de gestion et de données CloudTrail. Le connecteur Amazon S3 peut ingérer des journaux à partir d’Amazon Virtual Private Cloud (Amazon VPC), AWS CloudTrail et Amazon GuardDuty. Le connecteur Amazon S3 est en préversion. Nous vous recommandons d’utiliser le connecteur Amazon S3.

Pour ingérer des journaux à partir d’Amazon VPC, AWS CloudTrail et Amazon GuardDuty à l’aide du connecteur Amazon S3, consultez Connecter Microsoft Sentinel vers AWS.

Remarque

Microsoft recommande d'utiliser le script d'installation automatique pour déployer le connecteur Amazon S3. Si vous préférez effectuer chaque étape manuellement, suivez la configuration manuelle pour connecter Microsoft Sentinel à AWS.

Étape 2 : Configurer des métriques pour vos données de sécurité

Maintenant qu’Azure ingère des journaux à partir de vos ressources AWS, vous pouvez créer des règles de détection des menaces dans votre environnement et surveiller les alertes. Cet article vous guide tout au long des étapes permettant de collecter des journaux et des données et de surveiller l’activité suspecte. Le Confiance Zéro supposez que le principe de violation est atteint en surveillant votre environnement pour les menaces et les vulnérabilités.

| Étapes | Tâche |

|---|---|

| Un | Collectez les journaux Amazon Elastic Compute Cloud (Amazon EC2) dans Azure Monitor. |

| G | Affichez et gérez les alertes de sécurité et recommandations Microsoft Defender pour le cloud pour Amazon EC2. |

| C | Intégrer Microsoft Defender for Endpoint avec Defender pour le cloud. |

| D | Surveillez les données Amazon EC2 dans Microsoft Sentinel. |

| E | Surveillez les journaux Microsoft Sentinel à partir d’Amazon Virtual Private Cloud (Amazon VPC), AWS CloudTrail et Amazon GuardDuty. |

| F | Utilisez les règles de détection intégrées de Microsoft Sentinel pour créer et examiner les règles de détection des menaces dans votre environnement. |

Un. Collecter les journaux Amazon Elastic Compute Cloud (Amazon EC2) dans Azure Monitor

L’agent De machine Connecter Azure installé sur vos machines virtuelles Amazon EC2 vous permet de surveiller vos ressources AWS comme s’il s’agit de ressources Azure. Par exemple, vous pouvez utiliser des stratégies Azure pour régir et gérer les mises à jour de vos machines virtuelles Amazon EC2.

L’agent Azure Monitor (AMA) installé sur vos machines virtuelles Amazon EC2 collecte les données de surveillance et les remet à Azure Monitor. Ces journaux deviennent des entrées pour Microsoft Sentinel et Defender pour le cloud.

Pour collecter des journaux à partir de vos machines virtuelles Amazon EC2, consultez créer des règles de collecte de données.

B. Afficher et gérer les alertes de sécurité et recommandations Microsoft Defender pour le cloud pour Amazon EC2

Microsoft Defender pour le cloud utilise les journaux de ressources pour générer des alertes et des recommandations de sécurité. Defender pour le cloud pouvez fournir des alertes pour vous avertir des menaces possibles sur vos machines virtuelles Amazon EC2. Les alertes sont hiérarchisées par gravité. Chaque alerte fournit des détails sur les ressources concernées, les problèmes et les recommandations de correction.

Il existe deux façons d’accéder aux recommandations dans le portail Azure. Dans la page de présentation de Defender pour le cloud, sélectionnez Posture de sécurité, puis Afficher les recommandations pour l’environnement que vous souhaitez améliorer. Dans la page d’inventaire des ressources Defender pour le cloud, les recommandations sont affichées en fonction de la ressource affectée.

Pour afficher et gérer les alertes et recommandations Amazon EC2 :

- En savoir plus sur les différents types d’alertes disponibles dans Defender pour le cloud et comment répondre aux alertes.

- Améliorez votre posture de sécurité en implémentant des recommandations de Defender pour le cloud.

- Découvrez comment accéder à la page d’inventaire des ressources de Defender pour le cloud.

Remarque

Le Benchmark de sécurité cloud Microsoft (MCSB) comprend une collection de recommandations de sécurité à fort impact que vous pouvez utiliser pour sécuriser vos services cloud dans un environnement avec un seul cloud ou multicloud. Microsoft recommande d'utiliser des critères de sécurité pour vous aider à sécuriser rapidement les déploiements en cloud. En savoir plus sur le MCSB.

Chapitre C. Intégrer Microsoft Defender for Endpoint à Defender pour le cloud

Protégez vos points de terminaison avec la solution intégrée de protection évolutive des points de terminaison, Microsoft Defender for Endpoint Microsoft Defender for Endpoint protège vos machines Windows et Linux, qu’elles soient hébergées dans Azure, dans des clouds hybrides (localement) ou dans des environnements multicloud. Microsoft Defender pour point de terminaison est une solution holistique de sécurité des points de terminaison dans le cloud. Voici quelques-unes des fonctionnalités principales :

- Gestion et évaluation des vulnérabilités basées sur les risques

- Réduction de la surface d’attaque

- Protection basée sur le comportement et gérée par le cloud

- Détection de point de terminaison et réponse (EDR)

- Investigation et correction automatiques

- Services de chasse gérés

Si vous souhaitez obtenir plus d’informations, consultez Activer l’intégration Microsoft Defender for Endpoint.

D. Surveiller les données Amazon EC2 dans Microsoft Sentinel

Une fois que vous avez installé Azure Connecter ed Machine Agent et AMA, les systèmes d’exploitation Amazon EC2 commencent à envoyer des journaux dans des tables Azure Log Analytics qui sont automatiquement disponibles pour Microsoft Sentinel.

L’image suivante montre comment les journaux du système d’exploitation Amazon EC2 sont ingérés par Microsoft Sentinel. L’agent Azure Connecter ed Machine fait partie de vos machines virtuelles Amazon EC2 dans Azure. Les événements Sécurité Windows via le connecteur de données AMA collectent des données à partir de vos machines virtuelles Amazon EC2.

Remarque

Vous n’avez pas besoin de Microsoft Sentinel pour ingérer des journaux d’activité à partir d’Amazon EC2, mais vous avez besoin d’un espace de travail Log Analytics précédemment configuré.

Pour obtenir des instructions pas à pas, consultez l’ingestion Amazon EC2 Sentinel à l’aide d’Arc et AMA, qui est un document dans GitHub. Le document GitHub traite de l’installation d’AMA, que vous pouvez ignorer, car vous avez installé AMA précédemment dans ce guide de solution.

E. Surveiller dans les journaux Microsoft Sentinel à partir d’Amazon Virtual Private Cloud (Amazon VPC), AWS CloudTrail et Amazon GuardDuty

Précédemment, vous avez connecté Microsoft Sentinel à AWS à l’aide du connecteur Amazon Simple Stockage Service (Amazon S3). Le compartiment Amazon S3 envoie des journaux à votre espace de travail Log Analytics, l’outil sous-jacent utilisé pour les interroger. Les tableaux suivants sont créés dans l’espace de travail :

- AWSCloudTrail - Les journaux AWS CloudTrail contiennent tous vos événements de données et de gestion de votre compte AWS.

- AWSGuardDuty - Amazon GuardDuty Findings représente un problème de sécurité potentiel détecté dans votre réseau. Amazon GuardDuty génère une recherche chaque fois qu’il détecte des activités inattendues et potentiellement malveillantes dans votre environnement AWS.

- AWSVPCFlow - Les journaux de flux Amazon Virtual Private Cloud (Amazon VPC) vous permettent de capturer le trafic IP vers et depuis vos interfaces réseau Amazon VPC.

Vous pouvez interroger les journaux de flux Amazon VPC, AWS CloudTrail et Amazon GuardDuty dans Microsoft Sentinel. Voici des exemples de requête pour chaque service et table correspondante dans Log Analytics :

Pour les journaux Amazon GuardDuty :

AWSGuardDuty | où gravité > 7 | résumer count() by ActivityType

Pour les journaux d’activité Amazon VPC Flow :

AWSVPCFlow | where Action == « REJECT » | where Type == « Ipv4 » | prendre 10

Pour les journaux AWS CloudTrail :

AWSCloudTrail | où EventName == « CreateUser » | résumer count() par AWSRegion

Dans Microsoft Sentinel, vous utilisez le classeur Amazon S3 pour analyser plus de détails.

Pour AWS CloudTrail, vous pouvez analyser :

- Flux de données dans le temps

- ID de compte

- Liste des sources d’événements

Pour Amazon GuardDuty, vous pouvez analyser :

- Amazon GuardDuty par carte

- Amazon GuardDuty par région

- Amazon GuardDuty par IP

F. Utiliser les règles de détection intégrées de Microsoft Sentinel pour créer et examiner les règles de détection des menaces dans votre environnement

Maintenant que vous avez connecté vos sources de données à Microsoft Sentinel, utilisez des modèles de règle de détection intégrés Microsoft Sentinels pour vous aider à créer et à examiner les règles de détection des menaces dans votre environnement. Microsoft Sentinel fournit des modèles intégrés prêts à l'emploi pour vous aider à créer des règles de détection des menaces.

L'équipe d'experts et d'analystes en sécurité de Microsoft conçoit des modèles de règles basés sur les menaces connues, les vecteurs d'attaque courants et les chaînes d'escalade des activités suspectes. Les règles créées à partir de ces modèles recherchent automatiquement toute activité qui semble suspecte dans votre environnement. La plupart des modèles peuvent être personnalisés pour rechercher des activités ou les filtrer, en fonction de vos besoins. Les alertes générées par ces règles créent des incidents que vous pouvez attribuer et examiner dans votre environnement.

Pour plus d’informations, consultez Détecter rapidement les menaces avec des règles d’analyse intégrées dans Microsoft Sentinel.

Étape 3 : Améliorer votre posture de sécurité globale

Dans cette section, vous allez découvrir comment Gestion des autorisations Microsoft Entra vous aide à surveiller les autorisations inutilisées et excessives. Vous allez pas à pas comment configurer, intégrer et afficher les données clés. Le Confiance Zéro utiliser le principe d’accès au privilège minimum est obtenu en gérant, en contrôlant et en surveillant l’accès à vos ressources.

| Étapes | Tâche |

|---|---|

| Un | Configurez la gestion des autorisations et Privileged Identity Management. |

| G | Intégrer un compte AWS. |

| C | Affichez les statistiques et les données clés. |

Configurer la gestion des autorisations

La gestion des autorisations est une solution CIEM (Cloud Infrastructure Entitlement Management) qui détecte, dimensionne automatiquement les tailles appropriées et surveille en permanence les autorisations inutilisées et excessives sur votre infrastructure multicloud.

La gestion des permissions approfondit les stratégies de sécurité de Confiance Zéro en augmentant l'utilisation du principe de droit d'accès minimal, permettant aux clients de :

- Bénéficier d’une visibilité complète : découvrez quelle identité fait quoi, où et quand.

- Automatiser le droit d’accès minimal : utilisez l’analytique des accès pour vous assurer que les identités ont les bonnes autorisations, au bon moment.

- Unifier les stratégies d'accès entre les plateformes IaaS : Mettez en œuvre des politiques de sécurité cohérentes dans l'ensemble de votre infrastructure en cloud.

La gestion des autorisations fournit un résumé des statistiques et des données clés pour AWS et Azure. Les données comprennent des paramètres relatifs aux risques évitables. Ces mesures permettent à l'administrateur de la gestion des autorisations d'identifier les domaines dans lesquels les risques liés au principe de l'utilisation de la Confiance Zéro par le droit d'accès minimal peuvent être réduits.

Les données peuvent être transmises à Microsoft Sentinel pour une analyse et une automatisation supplémentaires.

Pour implémenter des tâches, consultez :

- Un. Activer Permissions Management dans votre organisation

- B. Intégrer un compte AWS dans la gestion des permissions

- Chapitre C. Afficher les statistiques clés et les données

Étape 4 : Sécuriser l’infrastructure en tant que code

Cette section couvre un pilier clé de DevSecOps, l’analyse et la sécurisation de votre infrastructure en tant que code. Pour l’infrastructure en tant que code, sécurité et équipes DevOps doivent surveiller les configurations incorrectes qui peuvent entraîner des vulnérabilités dans vos déploiements d’infrastructure.

En implémentant des case activée continues sur des modèles Azure Resource Manager (ARM), Bicep ou Terraform, vous empêchez les violations et les attaques au début du développement, lorsqu’elles sont moins coûteuses à corriger. Nous vous recommandons de maintenir un contrôle étroit des administrateurs et des groupes de comptes de service dans Microsoft Entra ID et votre outil DevOps.

Vous implémentez le Confiance Zéro utiliser le principe d’accès avec privilège minimum en procédant comme suit :

- Effectuer des révisions robustes de vos configurations d’infrastructure avec l’accès d’identité et la mise en réseau avec privilèges minimum configurés.

- Affectation du contrôle d’accès en fonction du rôle des utilisateurs (RBAC) aux ressources au niveau du référentiel, de l’équipe ou de l’organisation.

Configuration requise :

- Les référentiels de code se trouvent dans Azure DevOps ou GitHub

- Les pipelines sont hébergés dans Azure DevOps ou GitHub

| Étapes | Tâche |

|---|---|

| Un | Activer DevSecOps pour l’infrastructure en tant que code (IaC) |

| G | Implémentez RBAC pour les outils DevOps. |

| C | Activer GitHub Advanced Security. |

| D | Afficher les résultats de la lecture des codes et des secrets. |

Un. Activer DevSecOps pour IaC

Defender pour DevOps offre une visibilité sur la posture de sécurité de votre environnement multi pipeline, que votre code et vos pipelines se trouvent dans Azure DevOps ou GitHub. Il offre l’avantage supplémentaire d’implémenter un seul volet de verre où la sécurité et les équipes DevOps peuvent voir les résultats de l’analyse de tous leurs référentiels dans un tableau de bord et configurer un processus de demande de tirage pour résoudre les problèmes.

Pour plus d’informations, consultez l’article suivant :

B. Implémenter RBAC pour les outils DevOps

Vous devez gérer et mettre en œuvre des pratiques de gouvernance saines pour votre équipe, telles que des autorisations de contrôle d’accès en fonction du rôle. Si ce modèle n’est pas mis en miroir pour l’automation du DevOps, votre organisation risque de laisser ouverte une porte dérobée de sécurité. Prenons un exemple où un développeur n’a pas accès via des modèles ARM. Le développeur peut encore disposer d'autorisations suffisantes pour modifier le code de l'application ou l'infrastructure en tant que code et déclencher un processus d'automatisation. Via le DevOps, le développeur peut accéder indirectement et apporter des modifications destructrices à vos modèles ARM.

Lorsque vous déployez des solutions cloud pour vos déploiements d’infrastructure, la sécurité doit toujours être votre préoccupation la plus importante. Microsoft sécurise l’infrastructure cloud sous-jacente. Vous configurez la sécurité dans Azure DevOps ou GitHub.

Pour configurer la sécurité

- Dans Azure DevOps, vous pouvez utiliser des groupes de sécurité, des politiques et des paramètres au niveau de l'organisation/de la collection, du projet ou de l'objet.

- Dans GitHub, vous pouvez attribuer aux utilisateurs l'accès aux ressources en leur attribuant des rôles au niveau du dépôt, de l'équipe ou de l'organisation.

Chapitre C. Activer GitHub Advanced Security

Pour sécuriser de manière proactive les environnements, il est important de surveiller et de renforcer en continu la sécurité DevOps. GitHub Advanced Security automatise les case activée de votre pipeline pour rechercher des secrets exposés, des vulnérabilités de dépendance, etc. GitHub met des fonctionnalités de sécurité supplémentaires à la disposition des clients sous une licence Advanced Security.

Par défaut, GitHub Advanced Security est activé pour les dépôts publics. Pour vos dépôts privés, vous devez utiliser les licences GitHub Advanced Security. Une fois activé, vous pouvez commencer à utiliser les nombreuses fonctionnalités fournies avec la suite GitHub Advanced Security :

- Analyse du code

- Analyse des dépendances

- Analyse de secrets

- Contrôle d’accès

- Alertes de vulnérabilité

- Journal d’audit

- Règles de protection de branche

- Revues de demande de tirage

Avec ces fonctionnalités, vous pouvez vous assurer que votre code est sécurisé et conforme aux normes du secteur. Vous pouvez également créer des flux de travail automatisés pour vous aider à détecter et résoudre rapidement les problèmes de sécurité dans votre code. En outre, vous pouvez utiliser des règles de protection de branche pour empêcher les modifications non autorisées apportées à votre codebase.

Pour plus d’informations, consultez « Activer GitHub Advanced Security ».

D. Afficher les résultats de la lecture des codes et des secrets

Defender pour DevOps, un service disponible dans Defender pour le cloud, permet aux équipes de sécurité de gérer la sécurité DevOps dans les environnements à plusieurs pipelines. Defender pour DevOps utilise une console centrale pour permettre aux équipes de sécurité de protéger les applications et les ressources du code vers le cloud dans des environnements multi pipelines, tels que GitHub et Azure DevOps.

Defender pour DevOps expose les résultats de sécurité sous forme d’annotations dans les demandes de tirage. Les opérateurs de sécurité peuvent activer les annotations de demande de tirage dans Microsoft Defender pour le cloud. Les problèmes exposés peuvent ensuite être corrigés par les développeurs. Ce processus permet d’éviter et de corriger des vulnérabilités de sécurité et erreurs de configuration potentielles avant la phase de production. Vous pouvez configurer des annotations de demande de tirage dans Azure DevOps. Vous pouvez obtenir des annotations de demande de tirage dans GitHub si vous êtes un client de GitHub Advanced Security.

Pour plus d’informations, consultez l’article suivant :

- Configurer l’action GitHub Microsoft Security DevOps

- Configurer l’extension Microsoft Security DevOps Azure DevOps

- Activer les annotations de demande de tirage (pull request) dans GitHub et Azure DevOps

Étapes suivantes

En savoir plus sur les services Azure présentés dans cet article :

En savoir plus sur AWS et Amazon Services et ressources abordés dans cet article :