Teljes felügyelet biztonság

Teljes felügyelet egy új biztonsági modell, amely feltételezi a biztonsági rést, és ellenőrzi az egyes kéréseket, mintha egy ellenőrizetlen hálózatból származnak. Ebben a cikkben megismerheti a Teljes felügyelet alapelveit, és megtalálhatja azokat az erőforrásokat, amelyek segítenek a Teljes felügyelet megvalósításában.

A Teljes felügyelet alapelvei

Napjainkban a szervezeteknek olyan új biztonsági modellre van szükségük, amely hatékonyan alkalmazkodik a modern környezet összetettségéhez, átfogja a mobil munkaerőt, és bárhol is tartózkodik, védelmet nyújt a személyeknek, eszközöknek, alkalmazásoknak és adatoknak.

A számítástechnika ezen új világának kezelése érdekében a Microsoft erősen ajánlja a Teljes felügyelet biztonsági modellt, amely az alábbi alapelveken alapul:

- Explicit ellenőrzés – Mindig hitelesítse és engedélyezze az összes rendelkezésre álló adatpont alapján.

- Minimális jogosultsági hozzáférés használata – A felhasználói hozzáférés korlátozása igény szerinti és igény szerinti hozzáféréssel (JIT/JEA), kockázatalapú adaptív szabályzatokkal és adatvédelemmel.

- Behatolás feltételezése – A sugár- és szegmenshozzáférés minimalizálása. Ellenőrizze a végpontok közötti titkosítást, és használja az elemzéseket a láthatóság eléréséhez, a fenyegetésészlelés ösztönzéséhez és a védelem javításához.

A Teljes felügyelet kapcsolatos további információkért lásd a Microsoft Teljes felügyelet útmutatóját.

Teljes felügyelet architektúra

A Teljes felügyelet megközelítés a teljes digitális tulajdonra kiterjed, és integrált biztonsági filozófiaként és teljes körű stratégiaként szolgál.

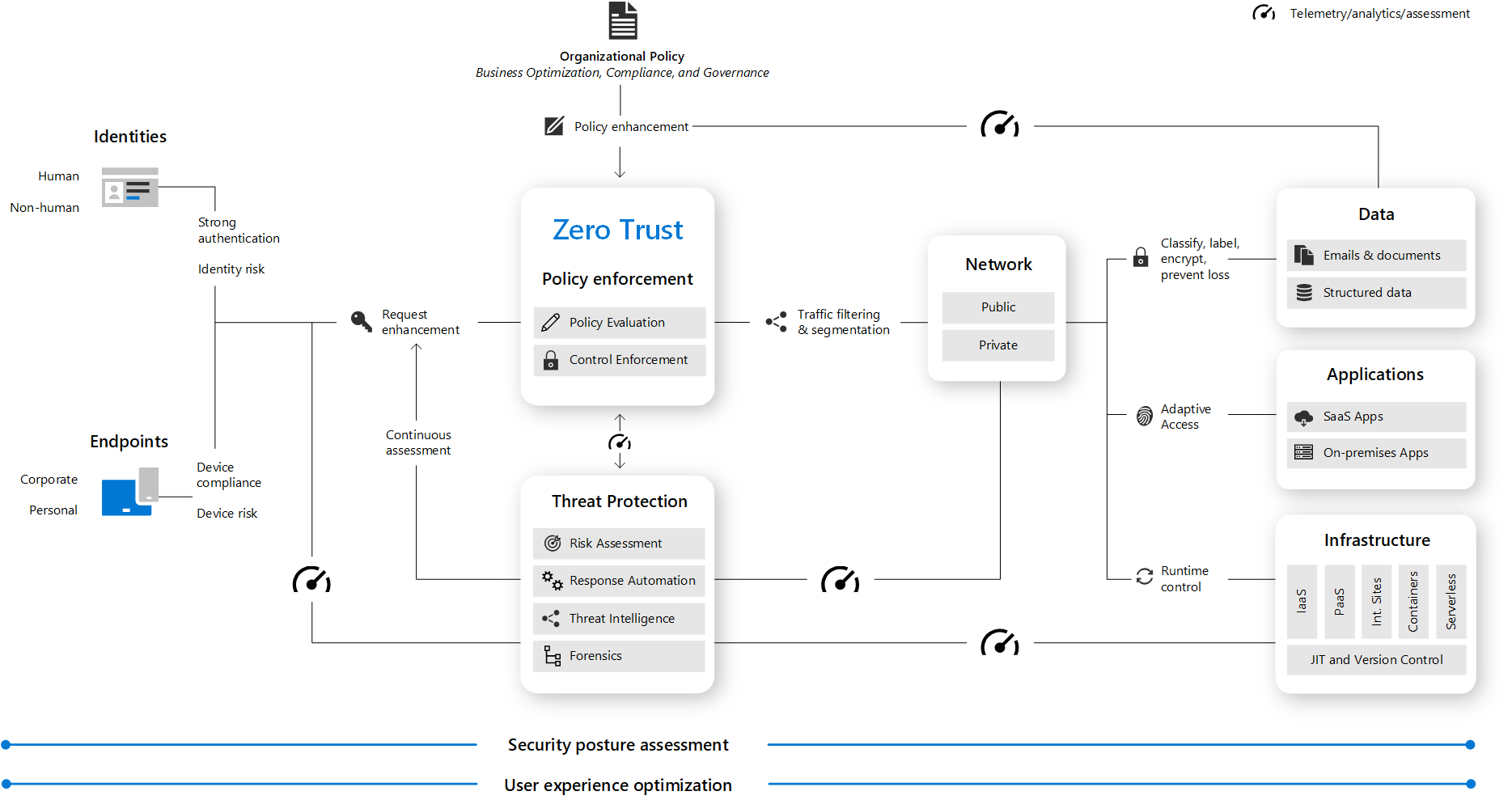

Ez az ábra azokat az elsődleges elemeket mutatja be, amelyek hozzájárulnak a Teljes felügyelet.

Az ábrán:

- A biztonsági szabályzatok kikényszerítése egy Teljes felügyelet architektúra középpontjában áll. Ez magában foglalja a feltételes hozzáféréssel rendelkező többtényezős hitelesítést, amely figyelembe veszi a felhasználói fiókok kockázatát, az eszköz állapotát, valamint a beállított egyéb feltételeket és szabályzatokat.

- Az identitások, az eszközök (más néven végpontok), az adatok, az alkalmazások, a hálózat és más infrastruktúra-összetevők mindegyike megfelelő biztonsággal van konfigurálva. Az egyes összetevőkhöz konfigurált szabályzatok a teljes Teljes felügyelet stratégiával vannak összehangolva. Az eszközszabályzatok például meghatározzák az kifogástalan eszközökre vonatkozó feltételeket, a feltételes hozzáférési szabályzatok pedig kifogástalan állapotú eszközöket igényelnek bizonyos alkalmazásokhoz és adatokhoz való hozzáféréshez.

- A veszélyforrások elleni védelem és az intelligencia figyeli a környezetet, felfedi az aktuális kockázatokat, és automatizált műveletet hajt végre a támadások elhárításához.

A Teljes felügyelet architektúra technológiai összetevőinek üzembe helyezésével kapcsolatos további információkért lásd a Microsoft Üzembe helyezési Teljes felügyelet megoldásait.

A Teljes felügyelet alapelvek által védett technológiai összetevők konfigurációs lépéseit biztosító üzembehelyezési útmutató alternatívaként a Gyors modernizálási terv (RaMP) útmutatója kezdeményezéseken alapul, és üzembehelyezési útvonalakat biztosít a kulcsfontosságú védelmi rétegek gyorsabb implementálásához.

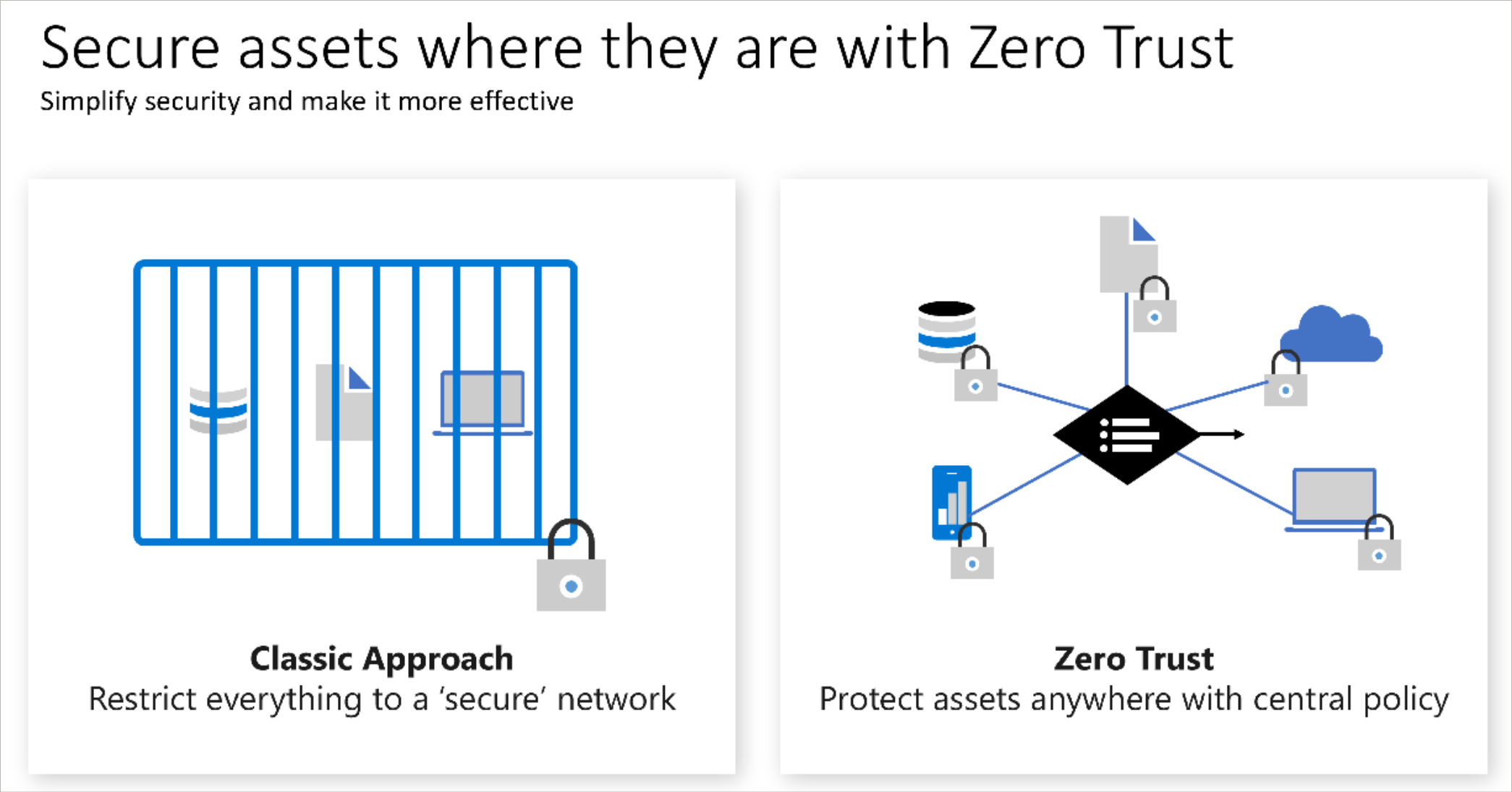

Biztonsági szegélytől a Teljes felügyelet

Az informatikai hozzáférés-vezérlés hagyományos megközelítése a vállalati hálózatokhoz való hozzáférés korlátozásán alapul, majd szükség szerint további vezérlőkkel egészíti ki. Ez a modell az összes erőforrást vállalati tulajdonú hálózati kapcsolatra korlátozza, és túl korlátozóvá vált a dinamikus vállalat igényeinek kielégítéséhez.

A szervezeteknek Teljes felügyelet megközelítést kell alkalmazniuk a hozzáférés-vezérléshez, mivel magukévá teszik a távoli munkát, és felhőalapú technológiával digitálisan átalakítják üzleti modelljüket, ügyfélkapcsolati modelljüket, alkalmazotti elkötelezettségüket és felruházási modelljüket.

A zéró megbízhatósági alapelvek segítenek létrehozni és folyamatosan javítani a biztonsági biztosítékokat, ugyanakkor rugalmasan lépést tartani ezzel az új világgal. A legtöbb nulla megbízhatósági folyamat a hozzáférés-vezérléssel kezdődik, és elsődleges és elsődleges vezérlőként az identitásra összpontosít, miközben továbbra is a hálózati biztonsági technológiát helyezik előtérbe. A hálózati technológia és a biztonsági peremhálózati taktika továbbra is jelen van a modern hozzáférés-vezérlési modellben, de nem ezek a domináns és előnyben részesített megközelítések a teljes hozzáférés-vezérlési stratégiában.

A hozzáférés-vezérlés Teljes felügyelet átalakításáról a felhőadaptálási keretrendszer hozzáférés-vezérlését ismertető cikkben talál további információt.

Feltételes hozzáférés Teljes felügyelet

A Microsoft Teljes felügyelet megközelítése a feltételes hozzáférést tartalmazza a fő szabályzatmotorként. A feltételes hozzáférés egy Teljes felügyelet-architektúra szabályzatmotorjaként használatos, amely a szabályzatdefiníciót és a szabályzatkényszerítést is magában foglalja. A feltételes hozzáférés különböző jelek vagy feltételek alapján letilthatja vagy korlátozott hozzáférést biztosíthat az erőforrásokhoz.

Ha többet szeretne megtudni a feltételes hozzáférésen alapuló hozzáférési modell létrehozásáról, amely igazodik a Teljes felügyelet irányadó alapelveihez, olvassa el a Feltételes hozzáférés Teljes felügyelet című témakört.

Alkalmazások fejlesztése Teljes felügyelet alapelvek használatával

Teljes felügyelet olyan biztonsági keretrendszer, amely nem támaszkodik a biztonságos hálózati szegély mögötti interakciók implicit megbízhatóságára. Ehelyett az explicit ellenőrzés, a legkevésbé kiemelt hozzáférés alapelveit használja, és a biztonsági rést feltételezve biztosítja a felhasználók és az adatok biztonságát, miközben lehetővé teszi az olyan gyakori forgatókönyveket, mint az alkalmazásokhoz való hozzáférés a hálózat peremhálózatán kívülről.

Fejlesztőként elengedhetetlen, hogy Teljes felügyelet alapelveket használjon a felhasználók biztonságának és az adatok biztonságának megőrzéséhez. Az alkalmazásfejlesztők növelhetik az alkalmazásbiztonságot, minimalizálhatják a biztonsági incidensek hatását, és Teljes felügyelet alapelvek elfogadásával gondoskodhatnak arról, hogy alkalmazásaik megfeleljenek az ügyfeleik biztonsági követelményeinek.

Az alkalmazások biztonságossá tételéhez szükséges ajánlott eljárásokkal kapcsolatos további információkért lásd:

- A Microsoft alkalmazásainak létrehozása az identitás Teljes felügyelet megközelítésével

- Teljes felügyelet-kompatibilis alkalmazások létrehozása Microsoft Identitásplatform funkciókkal és eszközökkel

Teljes felügyelet és Microsoft 365

A Microsoft 365 számos biztonsági és információvédelmi funkcióval rendelkezik, amelyekkel Teljes felügyelet építhet a környezetébe. Számos képesség kiterjeszthető a szervezet által használt egyéb SaaS-alkalmazásokhoz és az ezekben az alkalmazásokban lévő adatokhoz való hozzáférés védelmére. További információ: Teljes felügyelet üzembe helyezése a Microsoft 365-höz.

A Microsoft 365-höz való hozzáférés Teljes felügyelet biztonságos levelezési, dokumentum- és alkalmazásszabályzatainak és konfigurációinak üzembe helyezésére vonatkozó javaslatokat és alapvető fogalmakat az Teljes felügyelet identitás- és eszközhozzáférési konfigurációk című témakörben talál.

Következő lépések

- A biztonsági megoldások Microsoft-termékekkel való integrálásával történő továbbfejlesztéséhez lásd: Integrálás a Microsoft Teljes felügyelet megoldásaival