Azure-szerepkör hozzárendelésének lépései

Az Azure-beli szerepköralapú hozzáférés-vezérlés (Azure RBAC) az Azure-erőforrásokhoz való hozzáférés kezeléséhez használt engedélyezési rendszer. A hozzáférés biztosításához adott hatókör mellett szerepköröket rendelhet a felhasználókhoz, csoportokhoz, szolgáltatási megbízásokhoz vagy felügyelt identitásokhoz. Ez a cikk az Azure Portal, az Azure PowerShell, az Azure CLI vagy a REST API használatával történő Azure-szerepkörök hozzárendelésének magas szintű lépéseit ismerteti.

1. lépés: Annak meghatározása, hogy kinek van szüksége hozzáférésre

Először meg kell határoznia, hogy kinek van szüksége hozzáférésre. Szerepkört rendelhet egy felhasználóhoz, csoporthoz, szolgáltatásnévhez vagy felügyelt identitáshoz. Ezt biztonsági tagnak is nevezik.

- Felhasználó – A Microsoft Entra ID-ban profillal rendelkező személy. Más bérlőkön lévő felhasználókhoz is hozzárendelhet szerepköröket. További információ a más szervezetek felhasználóiról: Microsoft Entra B2B.

- Csoport – A Microsoft Entra ID-ban létrehozott felhasználók csoportja. Ha egy csoporthoz rendel hozzá egy szerepkört, a csoportban lévő összes felhasználó rendelkezik majd az adott szerepkörrel.

- Szolgáltatásnév – Alkalmazások vagy szolgáltatások által adott Azure-erőforrások elérésére használt biztonsági identitás. Úgy képzelhető el, mint egy alkalmazás felhasználói identitása (felhasználóneve és jelszava vagy tanúsítványa).

- Felügyelt identitás – Az Azure által automatikusan felügyelt Identitás a Microsoft Entra-azonosítóban. Általában felügyelt identitásokat használ a felhőalkalmazások fejlesztésekor az Azure-szolgáltatásokhoz való hitelesítéshez szükséges hitelesítő adatok kezeléséhez.

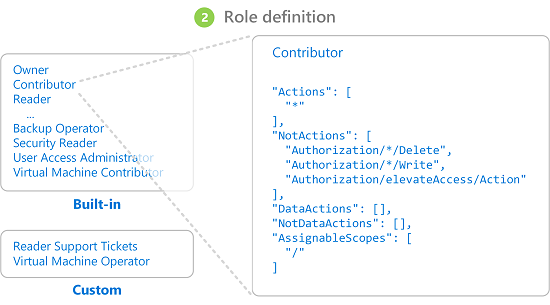

2. lépés: Válassza ki a megfelelő szerepkört

Az engedélyek szerepkördefiníciókba vannak csoportosítva. Ezt általában csak szerepkörnek nevezik. Számos beépített szerepkör listájából választhat. Ha a beépített szerepkörök nem felelnek meg a cég vagy intézmény igényeinek, saját egyéni szerepköröket is létrehozhat.

A szerepkörök feladatfüggvény-szerepkörökbe és kiemelt rendszergazdai szerepkörökbe vannak rendezve.

Feladatfüggvény-szerepkörök

A feladatfüggvény-szerepkörök bizonyos Azure-erőforrások felügyeletét teszik lehetővé. Például a Virtuális gépek közreműködője szerepkör virtuális gépek létrehozását és kezelését teszi lehetővé. A megfelelő feladatfüggvény-szerepkör kiválasztásához kövesse az alábbi lépéseket:

Kezdje az Azure beépített szerepköreinek átfogó cikkével. A cikk tetején található táblázat egy index a részletekbe a cikk későbbi részében.

Ebben a cikkben keresse meg annak az erőforrásnak a szolgáltatáskategóriáját (például számítási, tárolási és adatbázisait), amelyhez engedélyeket szeretne adni. A legegyszerűbben úgy találhatja meg, hogy mit keres, ha általában keres egy releváns kulcsszót, például a "blobot", a "virtuális gépet" stb.

Tekintse át a szolgáltatáskategóriához tartozó szerepköröket, és azonosítsa a szükséges műveleteket. Mindig a legkorlátozóbb szerepkörrel kezdje.

Ha például egy biztonsági tagnak blobokat kell olvasnia egy Azure Storage-fiókban, de nincs szüksége írási hozzáférésre, válassza a Storage Blob Data Readert a Storage Blob Data Contributor helyett (és határozottan nem a rendszergazdai szintű Storage Blob-adattulajdonosi szerepkört). A szerepkör-hozzárendeléseket szükség szerint később is frissítheti.

Ha nem talál megfelelő szerepkört, létrehozhat egy egyéni szerepkört.

Kiemelt rendszergazdai szerepkörök

A kiemelt rendszergazdai szerepkörök olyan szerepkörök, amelyek emelt szintű rendszergazdai hozzáférést biztosítanak, például az Azure-erőforrások kezelésére vagy a szerepkörök más felhasználókhoz való hozzárendelésére. A következő szerepkörök kiemeltnek minősülnek, és minden erőforrástípusra érvényesek.

| Azure-szerepkör | Engedélyek |

|---|---|

| Tulajdonos |

|

| Közreműködő |

|

| Foglalások rendszergazdája |

|

| Szerepköralapú hozzáférés-vezérlési rendszergazda |

|

| Felhasználói hozzáférés adminisztrátora |

|

A kiemelt rendszergazdai szerepkör-hozzárendelések használatakor ajánlott eljárásokért tekintse meg az Azure RBAC ajánlott eljárásait. További információ: Privileged administrator role definition.

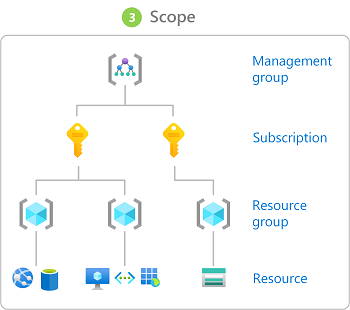

3. lépés: A szükséges hatókör azonosítása

A hatókör azon erőforrások készlete, amelyekre a hozzáférés vonatkozik. Az Azure-ban négy szinten adhat meg hatókört: felügyeleti csoport, előfizetés, erőforráscsoport és erőforrás. A hatókörök szülő-gyermek (származtatott) kapcsolatokba vannak rendezve. A hierarchia minden szintje pontosabbá teszi a hatókört. A szerepköröket a hatókör bármelyik szintjén hozzárendelheti. A kiválasztott szint határozza meg, hogy a szerepkör milyen széles körben legyen alkalmazva. Az alacsonyabb szintek magasabb szintekről öröklik a szerepkör-engedélyeket.

Ha szerepkört rendel egy szülőhatókörhöz, ezek az engedélyek öröklődnek a gyermek hatókörökhöz. Példa:

- Ha hozzárendeli az Olvasó szerepkört egy felhasználóhoz a felügyeleti csoport hatókörében, az a felhasználó a felügyeleti csoport összes előfizetésében mindent elolvashat.

- Ha hozzárendeli a Számlázási olvasó szerepkört egy csoporthoz az előfizetés hatókörében, a csoport tagjai az előfizetés minden erőforráscsoportjának és erőforrásának számlázási adatait elolvashatják.

- Ha a Közreműködő szerepkört hozzárendeli egy alkalmazáshoz az erőforrás-csoport hatókörében, az alkalmazás bármilyen típusú erőforrást kezelhet majd az adott erőforráscsoportban, az előfizetésben lévő többi erőforráscsoportban azonban nem.

Ajánlott eljárás a biztonsági tagok számára a munkájuk elvégzéséhez szükséges minimális jogosultság biztosítása. Ne rendeljen szélesebb szerepköröket szélesebb hatókörökhöz, még akkor is, ha kezdetben kényelmesebbnek tűnik. A szerepkörök és hatókörök korlátozásával korlátozhatja, hogy mely erőforrások legyenek veszélyben, ha a rendszerbiztonsági tagot valaha is veszélybe sodorják. További információ: A hatókörök ismertetése.

4. lépés: Az előfeltételek ellenőrzése

Szerepkörök hozzárendeléséhez be kell jelentkeznie egy olyan felhasználóval, aki olyan szerepkörrel rendelkezik, amely írási engedéllyel rendelkezik, például szerepköralapú hozzáférés-vezérlési rendszergazda a szerepkör hozzárendelni kívánt hatókörében. Hasonlóképpen, a szerepkör-hozzárendelés eltávolításához a szerepkör-hozzárendelések törlési engedélyével kell rendelkeznie.

Microsoft.Authorization/roleAssignments/writeMicrosoft.Authorization/roleAssignments/delete

Ha a felhasználói fiókjának nincs engedélye szerepkör hozzárendelésére az előfizetésen belül, hibaüzenet jelenik meg, amely szerint a fiókja "nem rendelkezik engedéllyel a "Microsoft.Authorization/roleAssignments/write" művelet végrehajtásához." Ebben az esetben lépjen kapcsolatba az előfizetés rendszergazdáival, mert ők rendelhetik hozzá az engedélyeket az Ön nevében.

Ha szolgáltatásnévvel rendeli hozzá a szerepköröket, a következő hibaüzenet jelenhet meg: "A művelet elvégzéséhez nem megfelelő jogosultságok". Ez a hiba valószínűleg azért van, mert az Azure megpróbálja megkeresni a hozzárendelt identitást a Microsoft Entra-azonosítóban, és a szolgáltatásnév alapértelmezés szerint nem tudja olvasni a Microsoft Entra-azonosítót. Ebben az esetben meg kell adnia a szolgáltatásnévnek a címtárban lévő adatok olvasásához szükséges engedélyeket. Ha az Azure CLI-t használja, létrehozhatja a szerepkör-hozzárendelést a hozzárendelt objektumazonosítóval a Microsoft Entra-keresés kihagyásához. További információ: Az Azure RBAC hibaelhárítása.

5\. lépés: Szerepkör hozzárendelése

Miután megismerte a biztonsági tagot, a szerepkört és a hatókört, hozzárendelheti a szerepkört. Szerepköröket az Azure Portal, az Azure PowerShell, az Azure CLI, az Azure SDK-k vagy a REST API-k használatával rendelhet hozzá.

Előfizetésenként legfeljebb 4000 szerepkör-hozzárendeléssel rendelkezhet. Ez a korlát magában foglalja az előfizetés, az erőforráscsoport és az erőforrás hatókörében hozzárendelt szerepköröket. A jövőben ütemezett jogosult szerepkör-hozzárendelések és szerepkör-hozzárendelések nem számítanak bele ebbe a korlátba. Az egyes felügyeleti csoportokban legfeljebb 500 szerepkör-hozzárendeléssel rendelkezhet. További információ: Az Azure RBAC korlátainak hibaelhárítása.

A szerepkörök hozzárendelésének részletes lépéseit az alábbi cikkekben találja.

- Azure-szerepkörök hozzárendelése az Azure Portalon

- Azure-szerepkörök hozzárendelése az Azure PowerShell használatával

- Azure-szerepkörök hozzárendelése az Azure CLI használatával

- Azure-szerepkörök hozzárendelése a REST API használatával