Az Azure biztonságtechnikai képességei

Ez a cikk bemutatja az Azure-beli biztonsági szolgáltatásokat, amelyek segítenek megvédeni az adatokat, az erőforrásokat és az alkalmazásokat a felhőben, és kielégíteni a vállalat biztonsági igényeit.

Azure-platform

A Microsoft Azure egy infrastruktúra- és alkalmazásszolgáltatásokból álló felhőplatform, amely integrált adatszolgáltatásokat és fejlett elemzéseket, valamint fejlesztői eszközöket és szolgáltatásokat tartalmaz, amelyek a Microsoft nyilvános felhőbeli adatközpontjaiban találhatók. Az ügyfelek számos különböző kapacitáshoz és forgatókönyvhöz használják az Azure-t, az alapszintű számítástól a hálózatkezelésen és a tároláson át a mobil- és webalkalmazás-szolgáltatásokig, a teljes felhőbeli forgatókönyvekig, például az eszközök internetes hálózatához, és használhatók nyílt forráskódú technológiákkal, valamint hibrid felhőként vagy az ügyfél adatközpontjában üzemeltetve. Az Azure építőelemként felhőtechnológiát biztosít, amely segít a vállalatoknak a költségek megtakarításában, a gyors innovációban és a rendszerek proaktív kezelésében. Amikor informatikai eszközöket épít fel vagy migrál egy felhőszolgáltatóba, a szervezet képességeire támaszkodik az alkalmazások és adatok védelmére a felhőalapú eszközök biztonságának kezeléséhez biztosított szolgáltatásokkal és vezérlőkkel.

A Microsoft Azure az egyetlen felhőalapú számítástechnikai szolgáltató, amely biztonságos, konzisztens alkalmazásplatformot és infrastruktúrát kínál a csapatok számára, hogy különböző felhőbeli készségeiken és a projekt összetettségi szintjein belül dolgozzanak, integrált adatszolgáltatások és elemzések segítségével, amelyek a Microsoft és a nem Microsoft-platformokon egyaránt felfedik az adatokból származó intelligenciát, nyílt keretrendszereket és eszközöket biztosítanak, és lehetővé teszi a felhő helyszíni és helyszíni integrálását, valamint az Azure-felhő üzembe helyezését szolgáltatások a helyszíni adatközpontokban. A Microsoft Megbízható felhő részeként az ügyfelek az Azure-ra támaszkodnak az iparágvezető biztonság, megbízhatóság, megfelelőség, adatvédelem, valamint a felhőbeli szervezeteket támogató személyek, partnerek és folyamatok hatalmas hálózata érdekében.

A Microsoft Azure-ral a következő megoldásokat használhatja:

Az innováció felgyorsítása a felhővel

Power business decisions > apps with insights

Ingyenes buildelés és üzembe helyezés bárhol

Az üzletmenet védelme

Identitás- és felhasználói hozzáférés kezelése és szabályozása

Az Azure segít az üzleti és személyes adatok védelmében azáltal, hogy lehetővé teszi a felhasználói identitások és hitelesítő adatok kezelését, valamint a hozzáférés szabályozását.

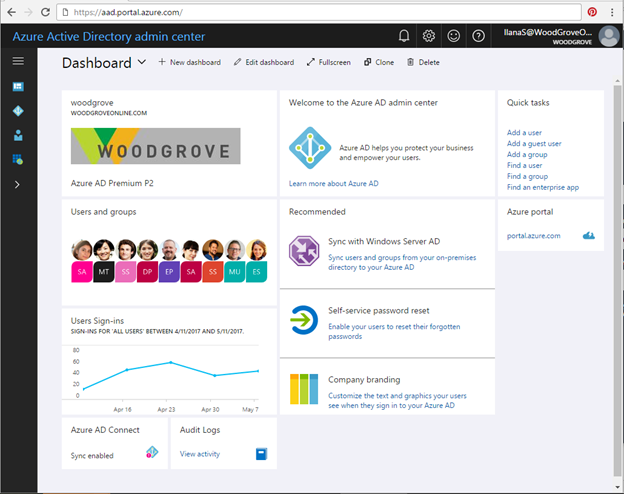

Microsoft Entra ID

A Microsoft identitás- és hozzáférés-kezelési megoldásai segítenek a vállalati adatközpontban és a felhőben található alkalmazásokhoz és erőforrásokhoz való hozzáférés védelmében, ami további ellenőrzési szinteket tesz lehetővé, például a többtényezős hitelesítést és a feltételes hozzáférési szabályzatokat. A gyanús tevékenységek monitorozása speciális biztonsági jelentések kiadásán, naplózáson és riasztásokon keresztül valósul meg, így csökkenthető a potenciális biztonsági problémák kockázata. A Microsoft Entra ID P1 vagy P2 egyszeri bejelentkezést biztosít több ezer felhőalkalmazásnak, és hozzáférést biztosít a helyszínen futtatott webalkalmazásokhoz.

A Microsoft Entra ID biztonsági előnyei közé tartozik a következők lehetősége:

A hibrid vállalat minden felhasználójához létrehozhat és kezelhet egy-egy identitást, így a felhasználók, csoportok és eszközök folyamatosan szinkronizálva lesznek.

Egyszeri bejelentkezési hozzáférést biztosít az alkalmazásokhoz, beleértve több ezer előre integrált SaaS-alkalmazást is.

Az alkalmazáshozzáférés biztonságának engedélyezéséhez kényszerítse ki a szabályokon alapuló többtényezős hitelesítést a helyszíni és a felhőbeli alkalmazások számára is.

Biztonságos távoli hozzáférés kiépítése a helyszíni webalkalmazásokhoz a Microsoft Entra alkalmazásproxyn keresztül.

Az azure-beli identitáskezelési funkciók a következők:

Egyszeri bejelentkezés

Többtényezős hitelesítés

Biztonsági monitorozás, riasztások és gépi tanuláson alapuló jelentések

A felhasználói identitások és hozzáférés kezelése

Eszköz regisztrálása

Privileged Identity Management

Identity protection

Egyszeri bejelentkezés

Az egyszeri bejelentkezés (SSO) azt jelenti, hogy egyetlen felhasználói fiók használatával csak egyszer tud hozzáférni az összes üzleti tevékenységhez szükséges alkalmazáshoz és erőforráshoz. A bejelentkezést követően anélkül érheti el az összes szükséges alkalmazást, hogy a hitelesítéshez (például jelszó beírásához) másodszor is szükség van.

Számos szervezet olyan szolgáltatásként (SaaS)-alkalmazásokra támaszkodik, mint a Microsoft 365, a Box és a Salesforce a végfelhasználói hatékonyság érdekében. Korábban az informatikai személyzetnek egyénileg kellett létrehoznia és frissítenie a felhasználói fiókokat az egyes SaaS-alkalmazásokban, és a felhasználóknak minden SaaS-alkalmazáshoz emlékeznie kellett egy jelszóra.

A Microsoft Entra ID kiterjeszti a helyi Active Directory a felhőbe, lehetővé téve a felhasználók számára, hogy elsődleges szervezeti fiókjukkal ne csak a tartományhoz csatlakoztatott eszközeikre és vállalati erőforrásaikra jelentkezzenek be, hanem a munkájukhoz szükséges összes webes és SaaS-alkalmazásra is.

A felhasználóknak nem csak több felhasználónevet és jelszót kell kezelniük, az alkalmazáshozzáférés automatikusan kiépítheti vagy megszüntethető a szervezeti csoportok és az alkalmazotti állapotuk alapján. A Microsoft Entra ID biztonsági és hozzáférés-szabályozási vezérlőket vezet be, amelyekkel központilag kezelheti a felhasználók hozzáférését az SaaS-alkalmazásokban.

Többtényezős hitelesítés

A Microsoft Entra többtényezős hitelesítés (MFA) egy olyan hitelesítési módszer, amely több ellenőrzési módszer használatát igényli, és egy kritikus második biztonsági réteget ad hozzá a felhasználói bejelentkezésekhez és tranzakciókhoz. Az MFA segít megvédeni az adatokhoz és alkalmazásokhoz való hozzáférést, miközben kielégíti a felhasználói igényeket egy egyszerű bejelentkezési folyamathoz. Erős hitelesítést biztosít számos ellenőrzési lehetőséggel – telefonhívással, szöveges üzenetekkel vagy mobilalkalmazás-értesítéssel vagy ellenőrző kóddal és külső OAuth-jogkivonatokkal.

Biztonsági monitorozás, riasztások és gépi tanuláson alapuló jelentések

Az inkonzisztens hozzáférési mintákat azonosító biztonsági monitorozási és riasztások és gépi tanuláson alapuló jelentések segíthetnek a vállalat védelmében. A Microsoft Entra ID hozzáférési és használati jelentéseivel betekintést nyerhet a szervezet címtárának integritásába és biztonságába. Ezekkel az információkkal a címtáradminisztrátor jobban meg tudja határozni, hogy hol lehetnek lehetséges biztonsági kockázatok, hogy megfelelően megtervezhesse ezeket a kockázatokat.

Az Azure Portalon a jelentések a következő módokon kategorizálhatók:

Anomáliák jelentései – olyan bejelentkezési eseményeket tartalmaznak, amelyek rendellenesnek bizonyultak. Célunk, hogy tisztában legyen az ilyen tevékenységekkel, és lehetővé tegyük, hogy eldönthesse, gyanús-e egy esemény.

Integrált alkalmazásjelentések – betekintést nyújt a felhőalkalmazások szervezeten belüli használatába. A Microsoft Entra ID több ezer felhőalkalmazással kínál integrációt.

Hibajelentések – olyan hibákat jelez, amelyek a fiókok külső alkalmazások számára történő kiépítésekor fordulhatnak elő.

Felhasználóspecifikus jelentések – egy adott felhasználó eszköz- és bejelentkezési tevékenységadatainak megjelenítése.

Tevékenységnaplók – az elmúlt 24 órában, az elmúlt 7 napban vagy az elmúlt 30 napban naplózott eseményekről, valamint a csoporttevékenység változásairól, valamint a jelszó-visszaállítási és regisztrációs tevékenységről tartalmaznak rekordot.

A felhasználói identitások és hozzáférés kezelése

Az Azure Active Directory B2C egy magas rendelkezésre állású, globális identitáskezelési szolgáltatás, amely több száz millió identitásra skálázható fogyasztói alkalmazásokhoz. Mobil- és webes platformokba is integrálható. A felhasználók testreszabható felületeken, meglévő közösségi hálózati fiókjaikkal vagy új hitelesítő adatok létrehozásával jelentkezhetnek be minden alkalmazásába.

A múltban gyakori volt, hogy a felhasználók alkalmazásokra való regisztrációját és bejelentkezését megvalósítani kívánó alkalmazásfejlesztők maguk írták meg az ehhez szükséges kódot. Ennek keretében általában helyszíni adatbázisokat vagy rendszereket használtak a felhasználónevek és jelszavak tárolására. Az Azure Active Directory B2C jobb módot kínál a szervezet számára a fogyasztói identitáskezelés alkalmazásokba való integrálására egy biztonságos, szabványokon alapuló platform és számos bővíthető szabályzat segítségével.

Az Azure Active Directory B2C használatakor a felhasználók a meglévő közösségi fiókjaik (Facebook, Google, Amazon, LinkedIn) vagy új hitelesítő adatok (e-mail-cím és jelszó, felhasználónév és jelszó) használatával regisztrálhatnak az alkalmazásokra.

Eszköz regisztrálása

A Microsoft Entra eszközregisztráció az eszközalapú feltételes hozzáférési forgatókönyvek alapja. Ha regisztrál egy eszközt, a Microsoft Entra eszközregisztrációja olyan identitást biztosít az eszköznek, amely az eszköz hitelesítésére szolgál, amikor a felhasználó bejelentkezik. A hitelesített eszköz és az eszköz attribútumai ezután a feltételes hozzáférési szabályzatok kényszerítésére használhatók a felhőben és a helyszínen üzemeltetett alkalmazásokhoz.

Ha mobileszköz-kezelési (MDM-) megoldással (például Intune) kombinálva a Microsoft Entra-azonosítóban lévő eszközattribútumok az eszközről további információkkal frissülnek. Ez lehetővé teszi olyan feltételes hozzáférési szabályok létrehozását, amelyek az eszközökről való hozzáférést kényszerítik ki a biztonsági és megfelelőségi szabványoknak való megfelelés érdekében.

Privileged Identity Management

A Microsoft Entra Privileged Identity Management lehetővé teszi a kiemelt identitások kezelését, felügyeletét és monitorozását, valamint a Microsoft Entra-azonosítóban lévő erőforrásokhoz való hozzáférést, valamint más Microsoft online szolgáltatások, például a Microsoft 365-öt vagy a Microsoft Intune-t.

Előfordulhat, hogy a felhasználóknak kiemelt műveleteket kell végrehajtaniuk az Azure-ban, a Microsoft 365-erőforrásokban vagy más SaaS-alkalmazásokban. Ez gyakran azt jelenti, hogy a szervezeteknek állandó jogosultsági hozzáférést kell biztosítaniuk számukra a Microsoft Entra ID-ban. Ez egyre nagyobb biztonsági kockázatot jelent a felhőben üzemeltetett erőforrások esetében, mivel a szervezetek nem tudják megfelelően monitorozni, hogy ezek a felhasználók mit csinálnak a rendszergazdai jogosultságokkal. Továbbá, ha egy kiemelt hozzáféréssel rendelkező felhasználói fiók biztonsága sérül, az egy incidens hatással lehet a felhő általános biztonságára. A Microsoft Entra Privileged Identity Management segít megoldani ezt a kockázatot.

A Microsoft Entra Privileged Identity Management a következőket teszi lehetővé:

A Microsoft Entra rendszergazdáinak megtekintése

Igény szerinti, "időben" rendszergazdai hozzáférés engedélyezése a Microsoft Online Serviceshez, például a Microsoft 365-höz és az Intune-hoz

Jelentések lekérése a rendszergazdai hozzáférési előzményekről és a rendszergazdai hozzárendelések változásairól

Riasztások lekérése a kiemelt szerepkörökhöz való hozzáférésről

Identity protection

Microsoft Entra ID-védelem egy biztonsági szolgáltatás, amely konszolidált áttekintést nyújt a szervezet identitásait érintő kockázatészlelésekről és potenciális biztonsági résekről. Az Identity Protection a Microsoft Entra ID meglévő anomáliadetektálási képességeit használja (a Microsoft Entra ID rendellenes tevékenységjelentéseiben érhető el), és olyan új kockázatészlelési típusokat vezet be, amelyek valós időben képesek észlelni az anomáliákat.

Biztonságos erőforrás-hozzáférés

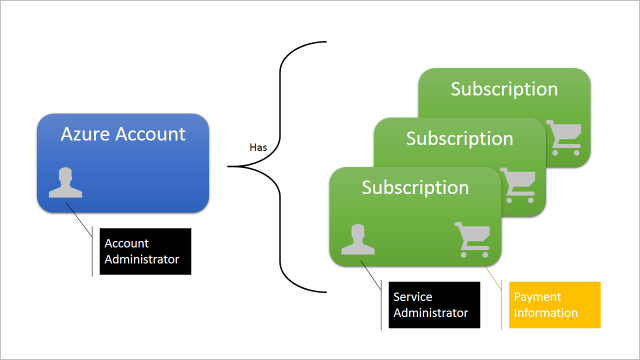

Az Azure-beli hozzáférés-vezérlés számlázási szempontból kezdődik. Az Azure Portal felkeresésével elérhető Azure-fiók tulajdonosa a fiók Rendszergazda istrator (AA). Az előfizetések tárolók a számlázáshoz, de biztonsági határként is működnek: minden előfizetés rendelkezik egy Service Rendszergazda istrator (SA) szolgáltatással, amely az Azure Portal használatával hozzáadhat, eltávolíthat és módosíthat Azure-erőforrásokat az előfizetésben. Az új előfizetés alapértelmezett sa-értéke az AA, de az AA módosíthatja az Sa-t az Azure Portalon.

Az előfizetések címtárral is társítva vannak. A címtár felhasználók egy csoportját határozza meg. Ezek lehetnek a címtárat létrehozó munkahelyi vagy iskolai felhasználók, vagy lehetnek külső felhasználók (azaz Microsoft-fiókok). Az előfizetéseket azok a címtárfelhasználók egy részhalmaza érheti el, akik szolgáltatásként Rendszergazda istratorként (SA) vagy társ-Rendszergazda istratorként (CA) lettek hozzárendelve. Az egyetlen kivétel az, hogy örökölt okokból a Microsoft-fiókok (korábbi nevén Windows Live ID) sa-ként vagy ca-ként rendelhetők hozzá anélkül, hogy a címtárban jelen kellene lenniük.

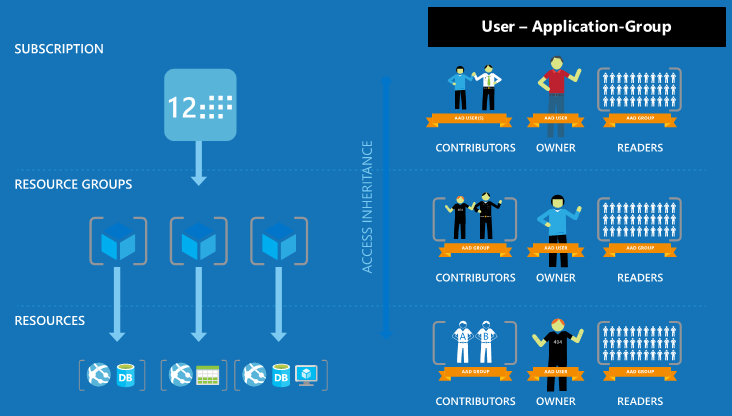

A biztonságorientált vállalatoknak arra kell összpontosítaniuk, hogy az alkalmazottaknak pontosan meg kell adniuk a szükséges engedélyeket. Túl sok engedély tehet közzé egy fiókot a támadók számára. A túl kevés engedély azt jelenti, hogy az alkalmazottak nem tudják hatékonyan elvégezni a munkájukat. Az Azure szerepköralapú hozzáférés-vezérlése (Azure RBAC) segít a probléma megoldásában azáltal, hogy részletes hozzáférés-kezelést kínál az Azure-hoz.

Az Azure RBAC használata lehetővé teszi, hogy elkülönítse a kötelességeket a csapaton belül, valamint csak olyan mértékű hozzáférést biztosítson, amelyre a felhasználóknak a feladataik elvégzéséhez szükségük van. Ahelyett, hogy mindenki számára korlátlan engedélyeket adnának az Azure-előfizetésében vagy erőforrásaiban, csak bizonyos műveleteket engedélyezhet. Az Azure RBAC használatával például az egyik alkalmazott felügyelheti az előfizetésben lévő virtuális gépeket, míg egy másik az ugyanazon előfizetésen belüli SQL-adatbázisokat.

Data security and encryption

A felhőbeli adatvédelem egyik kulcsa az adatok lehetséges állapotainak és az adott állapothoz elérhető vezérlők számbavétele. Az Azure-beli adatbiztonság és -titkosítás ajánlott eljárásai az alábbi adatok állapotára vonatkozó javaslatok.

- Inaktív állapot: Ez magában foglalja az összes olyan információtároló objektumot, tárolót és típust, amely statikusan létezik a fizikai adathordozón, legyen az mágneses vagy optikai lemez.

- Átvitel alatt: Amikor az adatok átvitele történik az összetevők, helyek vagy programok között, például a hálózaton keresztül, egy service buson keresztül (a helyszíniről a felhőbe és fordítva, beleértve a hibrid kapcsolatokat, például az ExpressRoute-ot), vagy egy bemeneti/kimeneti folyamat során úgy gondolják, hogy mozgásban van.

Titkosítás inaktív állapotban

A inaktív adatok titkosításáról részletesen az Azure Data Encryption at Rest című témakörben olvashat.

Átvitel közbeni titkosítás

Az átvitt adatok védelmének alapvető fontosságúnak kell lennie az adatvédelmi stratégiában. Mivel az adatok számos helyről előre-hátra mozognak, az általános javaslat az, hogy mindig SSL/TLS protokollokkal cserélje le az adatokat különböző helyeken. Bizonyos esetekben érdemes lehet elkülöníteni a teljes kommunikációs csatornát a helyszíni és a felhőinfrastruktúra között egy virtuális magánhálózat (VPN) használatával.

A helyszíni infrastruktúra és az Azure közötti adatáthelyeztetéshez érdemes megfontolni a megfelelő biztonsági intézkedéseket, például a HTTPS-t vagy a VPN-t.

Azoknak a szervezeteknek, amelyeknek több helyszíni munkaállomásról kell biztonságossá tenni a hozzáférést az Azure-ba, használja az Azure helyek közötti VPN-t.

Azoknak a szervezeteknek, amelyeknek egy helyszíni munkaállomásról kell biztonságossá tenni a hozzáférést az Azure-ba, használja a pont–hely VPN-t.

A nagyobb adatkészletek egy dedikált, nagy sebességű WAN-kapcsolaton, például az ExpressRoute-on keresztül helyezhetők át. Ha az ExpressRoute használata mellett dönt, az adatokat alkalmazásszinten is titkosíthatja SSL/TLS vagy más protokollok használatával a további védelem érdekében.

Ha az Azure Portalon keresztül kommunikál az Azure Storage-ral, az összes tranzakció HTTPS-en keresztül történik. A Storage REST API HTTPS-en keresztül is használható az Azure Storage és az Azure SQL Database használatára.

Az Azure VPN-beállításról a VPN Gateway tervezéséről és tervezéséről szóló cikkből tudhat meg többet.

Fájlszintű adattitkosítás kényszerítése

Azure Tartalomvédelmi szolgáltatások (Azure RMS) titkosítási, identitás- és engedélyezési szabályzatokkal védi a fájlokat és az e-maileket. Az Azure RMS több eszközön – telefonon, táblagépen és pc-n – működik a szervezeten belüli és a szervezeten kívüli védelemmel. Ez a képesség azért lehetséges, mert az Azure RMS olyan védelmi szintet ad hozzá, amely az adatokkal együtt marad, még akkor is, ha az elhagyja a szervezet határait.

Az alkalmazás védelme

Bár az Azure feladata az alkalmazás által futtatott infrastruktúra és platform védelme, az Ön felelőssége, hogy magát az alkalmazást is biztonságossá tegye. Más szóval biztonságosan kell fejlesztenie, üzembe helyeznie és kezelnie az alkalmazás kódját és tartalmát. Enélkül az alkalmazáskód vagy a tartalom továbbra is sebezhető lehet a fenyegetések ellen.

Webalkalmazási tűzfal

A webalkalmazási tűzfal (WAF) az Application Gateway egyik funkciója, amely központi védelmet nyújt a webalkalmazásoknak a gyakori biztonsági résekkel és biztonsági résekkel szembeni védelmével kapcsolatban.

A webalkalmazási tűzfal az OWASP alapvető szabálykészleteinek szabályain alapul. A webalkalmazások egyre inkább ki vannak téve rosszindulatú támadásoknak, amelyek az ismert biztonsági réseket használják ki. Az ilyen jellegű támadások között például gyakoriak az SQL-injektálásos és a webhelyek közötti, parancsprogramot alkalmazó támadások. Az ilyen támadások megakadályozása az alkalmazás kódjában kihívást jelenthet, és szigorú felügyeletet, javítást és megfigyelést igényelhet az alkalmazás topológiájának több rétegén. A központosított webalkalmazási tűzfal egyszerűbbé teszi a biztonságfelügyeletet, és segít az alkalmazás-rendszergazdáknak a fenyegetések vagy a behatolások elleni védekezésben. Emellett a WAF-megoldás gyorsabban képes kezelni a biztonsági fenyegetéseket azáltal, hogy kijavítja az ismert biztonsági réseket egy központi helyen, ahelyett hogy az egyes webalkalmazások védelmét biztosítaná. A meglévő alkalmazásátjárókat egyszerűen át lehet alakítani webalkalmazási tűzfallal rendelkező alkalmazásátjárókká.

A webalkalmazási tűzfal többek között a következő gyakori internetes biztonsági rések ellen nyújt védelmet:

SQL-injektálás elleni védelem

Webhelyek közötti, parancsprogramot alkalmazó támadások elleni védelem

Gyakori webes támadások (például parancsinjektálás, HTTP-kéréscsempészet, HTTP-válaszfelosztás és távolifájl-beszúrásos támadás) elleni védelem

HTTP protokoll megsértése elleni védelem

HTTP protokollanomáliák (például hiányzó gazdagép-felhasználói ügynök és Accept (Elfogadás) fejlécek) elleni védelem

Robotprogramok, webbejárók és képolvasók elleni védelem

Gyakori alkalmazáskonfigurációk észlelése (vagyis Apache, IIS stb.)

Megjegyzés:

A szabályok és a hozzájuk tartozó védelmi megoldások részletesebb listáját az Alapvető szabálykészletek című szakasz tartalmazza.

Az Azure számos könnyen használható funkciót kínál az alkalmazás bejövő és kimenő forgalmának biztonságossá tételéhez. Az Azure azáltal segíti az ügyfeleket az alkalmazáskód védelmében, hogy külsőleg biztosított funkciókat biztosítanak a webalkalmazás biztonsági réseinek vizsgálatához. További információ: Azure-alkalmazás Szolgáltatások.

Azure-alkalmazás Szolgáltatás ugyanazt a kártevőirtó megoldást használja, amelyet az Azure Cloud Services és a virtuális gépek használnak. Erről további információt a Kártevőirtó dokumentációnkban talál.

A hálózatok védelme

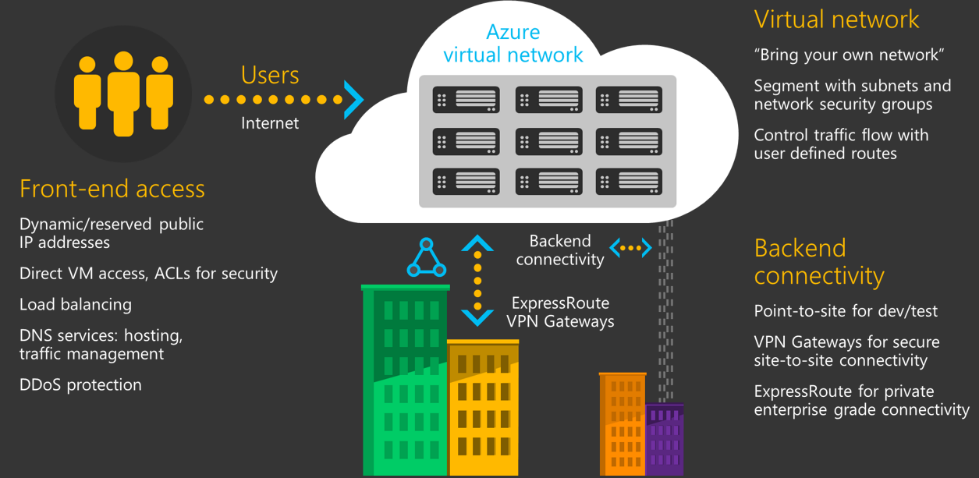

A Microsoft Azure egy robusztus hálózati infrastruktúrát tartalmaz, amely támogatja az alkalmazás- és szolgáltatáskapcsolati követelményeket. A hálózati kapcsolat az Azure-ban található erőforrások, a helyszíni és az Azure által üzemeltetett erőforrások, valamint az internet és az Azure között lehetséges.

Az Azure hálózati infrastruktúrával biztonságosan csatlakoztathatja az Azure-erőforrásokat egymáshoz virtuális hálózatokkal (VNetekkel). A virtuális hálózat a saját hálózatának ábrázolása a felhőben. A virtuális hálózat az előfizetéséhez dedikált Azure-felhőhálózat logikai elkülönítése. Virtuális hálózatokat csatlakoztathat a helyszíni hálózatokhoz.

Ha alapszintű hálózati szintű hozzáférés-vezérlésre van szüksége (az IP-cím és a TCP- vagy UDP-protokollok alapján), akkor használhat hálózati biztonsági csoportokat. A hálózati biztonsági csoport (NSG) egy alapszintű állapotalapú csomagszűrési tűzfal, amely lehetővé teszi a hozzáférés szabályozását.

Az Azure Firewall egy natív felhőbeli és intelligens hálózati tűzfalbiztonsági szolgáltatás, amely fenyegetésvédelmet biztosít az Azure-ban futó felhőbeli számítási feladatok számára. Ez egy szolgáltatott, teljesen állapotalapú tűzfal, beépített magas rendelkezésre állással és korlátlan felhőalapú skálázhatósággal. Kelet-nyugati és észak-déli forgalmi ellenőrzést is biztosít.

Az Azure Firewall két termékváltozatban érhető el: Standard és Premium. Az Azure Firewall Standard L3-L7 szűrési és fenyegetésfelderítési hírcsatornákat biztosít közvetlenül a Microsoft Cyber Securityből. Az Azure Firewall Premium speciális képességeket biztosít, például az aláírásalapú IDPS-t, amely lehetővé teszi a támadások gyors észlelését adott minták keresésével.

Az Azure-hálózatkezelés támogatja az Azure-beli virtuális hálózatok hálózati forgalmának útválasztási viselkedésének testreszabását. Ehhez konfigurálhatja a felhasználó által definiált útvonalakat az Azure-ban.

A kényszerített bújtatás olyan mechanizmus, amellyel biztosítható, hogy a szolgáltatások ne kezdeményezhessenek kapcsolatot az interneten található eszközökkel.

Azure-támogatás dedikált WAN-kapcsolati kapcsolatot biztosít a helyszíni hálózathoz és egy Azure-beli virtuális hálózathozExpressRoute. Az Azure és a webhely közötti kapcsolat egy dedikált kapcsolatot használ, amely nem megy át a nyilvános interneten. Ha az Azure-alkalmazás több adatközpontban fut, az Azure Traffic Managerrel intelligensen irányíthatja a felhasználóktól érkező kéréseket az alkalmazás példányai között. A forgalmat átirányíthatja az Azure-ban nem futó szolgáltatásokra is, ha azok az internetről érhetők el.

Az Azure emellett támogatja a PaaS-erőforrásokhoz (például az Azure Storage-hoz és az SQL Database-hez) való privát és biztonságos kapcsolatot az Azure Virtual Network és az Azure Private Link használatával. A PaaS-erőforrás a virtuális hálózat egy privát végpontjához van leképezve. A virtuális hálózat privát végpontja és a PaaS-erőforrás közötti kapcsolat a Microsoft gerinchálózatát használja, és nem lép át a nyilvános interneten. Exposing your service to the public internet is no longer necessary. Az Azure Private Link használatával is hozzáférhet az Azure által üzemeltetett ügyfél- és partnerszolgáltatásokhoz a virtuális hálózaton. Az Azure Private Link emellett lehetővé teszi, hogy saját privát kapcsolati szolgáltatást hozzon létre a virtuális hálózatában, és privát módon kézbesítse az ügyfeleknek a virtuális hálózataikban. Az Azure Private Link használatával történő beállítás és használat konzisztens az Azure PaaS, az ügyfél tulajdonában lévő és a megosztott partnerszolgáltatások között.

Virtuális gépek biztonsága

Az Azure Virtual Machines lehetővé teszi a számítási megoldások széles körének agilis üzembe helyezését. Számítási feladatait a Windows-, Linux-, SQL Server-, Oracle-, IBM-, SAP- és Azure BizTalk Services-támogatás révén mérettől és programnyelvtől függetlenül, szinte bármely operációs rendszerben üzembe helyezheti.

Az Azure-ral olyan biztonsági gyártók kártevőirtó szoftvereit használhatja, mint a Microsoft, a Symantec, a Trend Micro és a Kaspersky, hogy megvédje a virtuális gépeket a rosszindulatú fájloktól, az adware-től és más fenyegetésektől.

Az Azure Cloud Serviceshez és a virtuális gépekhez készült Microsoft Antimalware egy valós idejű védelmi képesség, amely segít azonosítani és eltávolítani a vírusokat, kémprogramokat és egyéb rosszindulatú szoftvereket. A Microsoft Antimalware konfigurálható riasztásokat biztosít, ha ismert rosszindulatú vagy nemkívánatos szoftverek próbálják telepíteni magát vagy futtatni az Azure-rendszereken.

Az Azure Backup egy méretezhető megoldás, amely nulla tőkebefektetéssel és minimális üzemeltetési költségekkel védi az alkalmazásadatokat. Az alkalmazáshibák adatai sérülését okozhatják, az emberi hibák pedig az alkalmazások meghibásodásához vezethetnek. Az Azure Backup segítségével a Windowst és Linuxot futtató virtuális gépek védettek.

Az Azure Site Recovery segít a számítási feladatok és alkalmazások replikációjának, feladatátvételének és helyreállításának vezénylésében, hogy az elsődleges hely leállása esetén másodlagos helyről is elérhetők legyenek.

Megfelelőség biztosítása: Felhőszolgáltatások átvilágítási ellenőrzőlistája

A Microsoft kifejlesztette a Cloud Services átvilágítási ellenőrzőlistát , amely segít a szervezeteknek kellő gondossággal gyakorolni a felhőbe való áttérést. Bármilyen méretű és típusú szervezet – magánvállalatok és közszférabeli szervezetek– számára biztosít struktúrát, beleértve a kormányzatot minden szinten és nonprofit szervezeteket is, hogy azonosítsák saját teljesítményüket, szolgáltatásukat, adatkezelésüket, valamint irányítási célkitűzéseiket és követelményeiket. Ez lehetővé teszi a különböző felhőszolgáltatók ajánlatainak összehasonlítását, ami végső soron egy felhőszolgáltatási szerződés alapját képezi.

Az ellenőrzőlista egy keretrendszert biztosít, amely záradékonként összhangban van a felhőszolgáltatási szerződések új nemzetközi szabványával, az ISO/IEC 19086-tal. Ez a szabvány egységes szempontokat kínál a szervezetek számára, amelyek segítenek a felhőbevezetéssel kapcsolatos döntések meghozatalában, és közös alapot teremtenek a felhőszolgáltatás-ajánlatok összehasonlításához.

Az ellenőrzőlista elősegíti a felhőbe való alapos áttérést, strukturált útmutatást és egységes, megismételhető megközelítést biztosít a felhőszolgáltató kiválasztásához.

A felhőbevezetés már nem csupán technológiai döntés. Mivel az ellenőrzőlista követelményei a szervezet minden aspektusát érintik, az összes fontos belső döntéshozót – a CIO-t és a CISO-t, valamint a jogi, kockázatkezelési, beszerzési és megfelelőségi szakembereket – összehívják. Ez növeli a döntéshozatali folyamat hatékonyságát és a megalapozott döntéshozatal hatékonyságát a megalapozott érvelésben, ezáltal csökkentve az előre nem látható akadályok előfordulásának valószínűségét.

Ezenkívül az ellenőrzőlista:

A felhőbevezetési folyamat elején fontos vitafórumokat tesz elérhetővé a döntéshozók számára.

Támogatja a szabályozásokkal és a szervezet saját adatvédelmi, személyes adataival és adatbiztonságával kapcsolatos célkitűzéseivel kapcsolatos alapos üzleti megbeszéléseket.

Segít a szervezeteknek azonosítani azokat a lehetséges problémákat, amelyek hatással lehetnek egy felhőprojektre.

A különböző felhőszolgáltatók ajánlatainak összehasonlítási folyamatának egyszerűsítése érdekében egységes kérdéseket biztosít, ugyanazokkal a kifejezésekkel, definíciókkal, metrikákkal és termékekkel.

Azure-infrastruktúra és alkalmazásbiztonsági ellenőrzés

Az Azure Operational Security azokat a szolgáltatásokat, vezérlőket és funkciókat jelenti, amelyek a felhasználók számára elérhetők adataik, alkalmazásaik és egyéb eszközeik védelméhez a Microsoft Azure-ban.

Az Azure Operational Security egy olyan keretrendszerre épül, amely magában foglalja a Microsoft számára egyedi képességeken keresztül szerzett tudást, beleértve a Microsoft biztonsági fejlesztési életciklusát (SDL), a Microsoft Security Response Center programot, valamint a kiberbiztonsági fenyegetésekkel kapcsolatos részletes ismereteket.

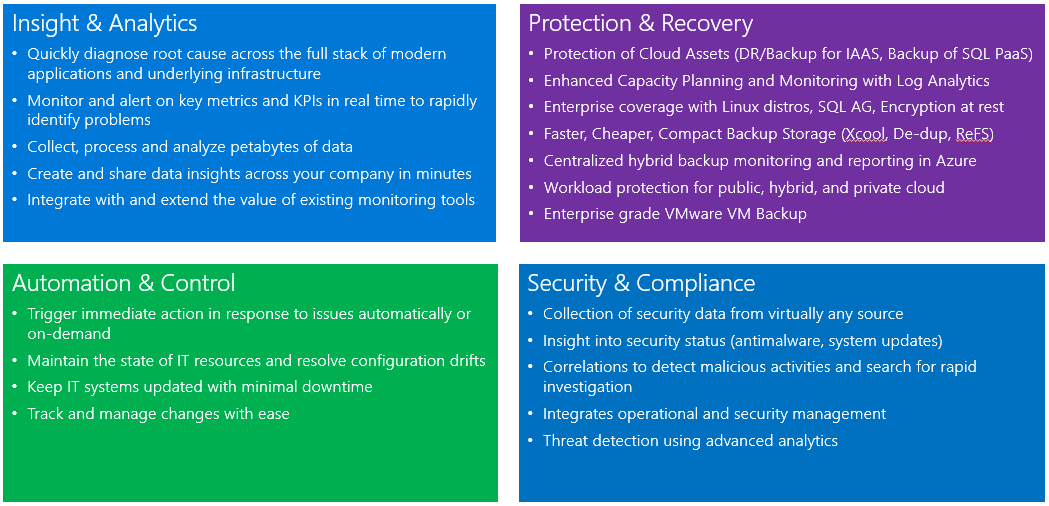

Microsoft Azure Monitor

Az Azure Monitor a hibrid felhő informatikai felügyeleti megoldása. Az Azure Monitor-naplók önállóan vagy a meglévő System Center-üzemelő példány kibővítésére szolgálnak, és maximális rugalmasságot és felügyeletet biztosítanak az infrastruktúra felhőalapú felügyeletéhez.

Az Azure Monitorral bármilyen felhőbeli példányt kezelhet, beleértve a helyszíni, az Azure-t, az AWS-t, a Windows Servert, a Linuxot, a VMware-t és az OpenStacket, alacsonyabb költséggel, mint a versenyképes megoldások. A felhőbeli első világra készült Azure Monitor új megközelítést kínál a vállalat felügyeletéhez, amely a leggyorsabb és legköltséghatékonyabb módja az új üzleti kihívásoknak való megfelelésnek, valamint az új számítási feladatok, alkalmazások és felhőkörnyezetek elhelyezésének.

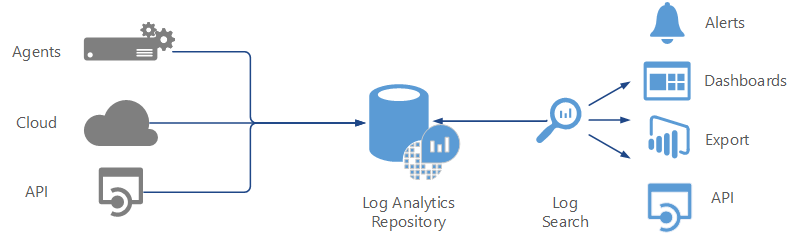

Azure Monitor logs

Az Azure Monitor-naplók monitorozási szolgáltatásokat nyújtanak azáltal, hogy adatokat gyűjtenek a felügyelt erőforrásokból egy központi adattárba. Ezek az adatok lehetnek események, teljesítményadatok vagy az API segítségével biztosított egyéni adatok. Az összegyűjtésüket követően az adatok használhatók riasztáshoz, elemzéshez vagy exportáláshoz.

Ez a módszer lehetővé teszi különböző forrásokból származó adatok összevonását, így az Azure-szolgáltatásokból származó adatokat kombinálhatja a meglévő helyszíni környezettel. Továbbá egyértelműen elkülöníti az adatok gyűjtését az adatokon végzett műveletektől, így az összes művelet végrehajtható a különféle adatokon.

Microsoft Sentinel

A Microsoft Sentinel egy méretezhető, natív felhőbeli, biztonsági információ- és eseménykezelési (SIEM) és biztonsági vezénylési, automatizálási és válaszmegoldás (SOAR). A Microsoft Sentinel intelligens biztonsági elemzéseket és fenyegetésintelligencia-információkat biztosít a vállalaton belül, egyetlen megoldást biztosítva a támadások észlelésére, a fenyegetések láthatóságára, a proaktív keresésre és a fenyegetéskezelésre.

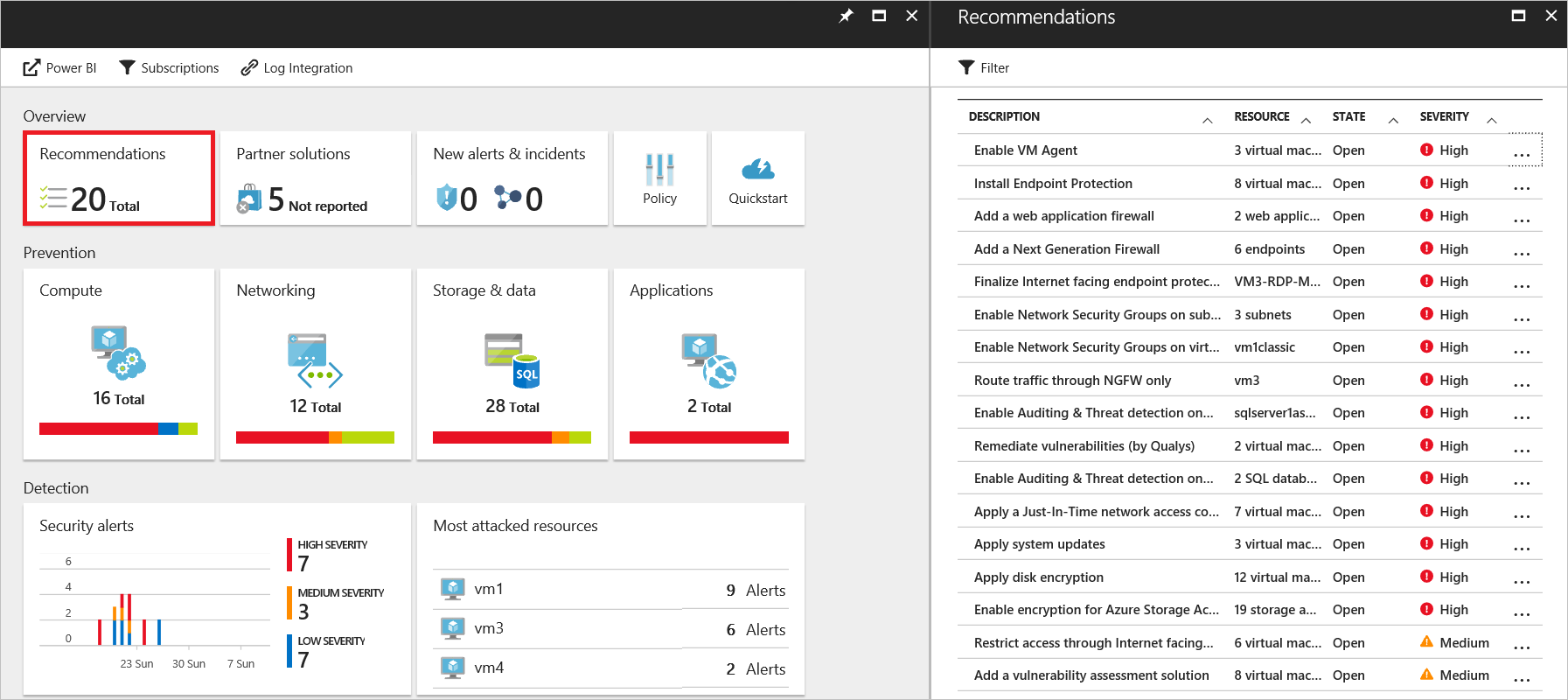

Microsoft Defender for Cloud

Felhőhöz készült Microsoft Defender segít megelőzni, észlelni és reagálni a fenyegetésekre az Azure-erőforrások biztonságának nagyobb átláthatóságával és ellenőrzésével. Az ügyfél összes előfizetésére kiterjedő, integrált biztonsági monitorozást és szabályzatkezelést biztosít, megkönnyíti a nehezen észlelhető fenyegetések azonosítását, és számos biztonsági megoldással együttműködik.

Felhőhöz készült Defender elemzi az Azure-erőforrások biztonsági állapotát a lehetséges biztonsági rések azonosítása érdekében. A javaslatok listája végigvezeti Önt a szükséges szabályozási folyamatok konfigurálásának folyamatán.

Examples include:

Kártevőirtók kiépítése a kártékony szoftverek azonosításához és eltávolításához

Hálózati biztonsági csoportok és szabályok konfigurálása a virtuális gépek felé történő forgalom szabályozásához

Webalkalmazási tűzfalak kiépítése a webalkalmazások ellen irányuló támadások elleni védelemre

Hiányzó rendszerfrissítések telepítése

Az operációs rendszer azon konfigurációinak kezelése, amelyek nem felelnek meg a javasolt alapkonfigurációknak

Felhőhöz készült Defender automatikusan gyűjti, elemzi és integrálja a naplóadatokat az Azure-erőforrásokból, a hálózatból és a partnermegoldásokból, például kártevőirtó programokból és tűzfalakból. Fenyegetések észlelése esetén a központ biztonsági riasztást hoz létre. Példák fenyegetés észlelésére:

Az ismert rosszindulatú IP-címekkel kommunikáló sérült virtuális gépek

Windows hibajelentés által észlelt speciális kártevő

Találgatásos támadások virtuális gépek ellen

Az integrált kártevőirtó programok és a tűzfalak biztonsági riasztásai

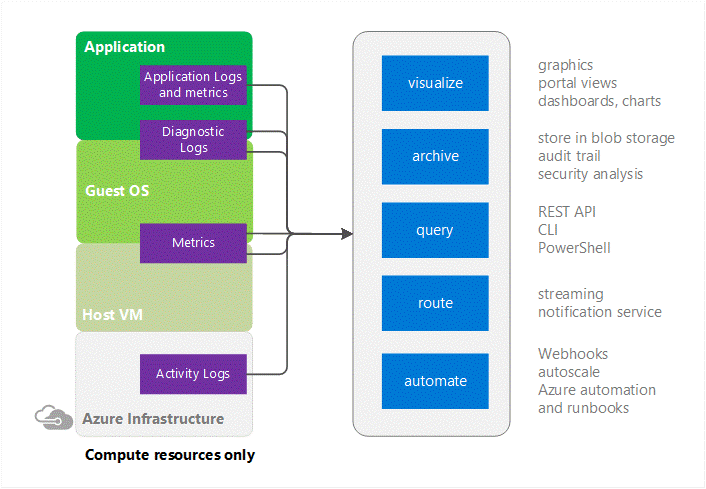

Azure monitor

Az Azure Monitor adott típusú erőforrásokra vonatkozó információkra mutat. Vizualizációt, lekérdezést, útválasztást, riasztást, automatikus skálázást és automatizálást kínál mind az Azure-infrastruktúrából (tevékenységnaplóból), mind az egyes Azure-erőforrásokból (diagnosztikai naplókból) származó adatokon.

A felhőalkalmazások összetettek, számos mozgó részből állnak. A monitorozás adatokkal biztosítja, hogy az alkalmazás kifogástalan állapotban maradjon. Emellett segít elhárítani a lehetséges problémákat, vagy elhárítani a korábbi problémákat.

Emellett monitorozási adatokkal mély betekintést nyerhet az alkalmazásba. Ez a tudás segíthet az alkalmazások teljesítményének vagy karbantarthatóságának javításában, vagy automatizálhatja azokat a műveleteket, amelyek egyébként manuális beavatkozást igényelnek.

Emellett monitorozási adatokkal mély betekintést nyerhet az alkalmazásba. Ez a tudás segíthet az alkalmazások teljesítményének vagy karbantarthatóságának javításában, vagy automatizálhatja azokat a műveleteket, amelyek egyébként manuális beavatkozást igényelnek.

A hálózati biztonság naplózása létfontosságú a hálózati biztonsági rések észleléséhez és az informatikai biztonsági és szabályozási szabályozási modellnek való megfelelés biztosításához. Biztonsági csoport nézetben lekérheti a konfigurált hálózati biztonsági csoportot és biztonsági szabályokat, valamint a hatályos biztonsági szabályokat. Az alkalmazott szabályok listájával meghatározhatja a megnyitott portokat és az ss hálózati biztonsági réseket.

Network Watcher

A Network Watcher egy regionális szolgáltatás, amely lehetővé teszi a feltételek monitorozását és diagnosztizálása hálózati szinten az Azure-ban, az Azure-ban és az Azure-ban. A Network Watcherrel elérhető hálózati diagnosztikai és vizualizációs eszközök segítenek az Azure-beli hálózat megértésében, diagnosztizálásában és elemzésében. Ez a szolgáltatás csomagrögzítést, következő ugrást, IP-folyamat-ellenőrzést, biztonsági csoportnézetet, NSG-folyamatnaplókat tartalmaz. A forgatókönyvszintű monitorozás a hálózati erőforrások teljes körű nézetét biztosítja, szemben az egyes hálózati erőforrások monitorozásával.

Storage Analytics

A Storage Analytics olyan metrikákat tárolhat, amelyek összesített tranzakciós statisztikákat és kapacitásadatokat tartalmaznak a tárolási szolgáltatás kéréseiről. A tranzakciókat az API műveleti szintjén és a tárolási szolgáltatási szinten is jelentik, a kapacitás pedig a tárolási szolgáltatás szintjén. A metrikák adatai felhasználhatók a tárolási szolgáltatás használatának elemzésére, a tárolási szolgáltatással kapcsolatos kérésekkel kapcsolatos problémák diagnosztizálására, valamint a szolgáltatást használó alkalmazások teljesítményének javítására.

Application Insights

Az alkalmazás Elemzések egy bővíthető alkalmazásteljesítmény-kezelési (APM) szolgáltatás webfejlesztők számára több platformon. Az élő webalkalmazásának figyelésére használhatja. Automatikusan felismeri a teljesítményanomáliákat. Hatékony elemzési eszközöket tartalmaz, amelyekkel diagnosztizálhatja a problémákat, és megértheti, hogy a felhasználók mit tesznek az alkalmazással. Úgy tervezték, hogy használatával folyamatosan javíthassa a teljesítményt és a használhatóságot. Számos különböző platformon használható, például a .NET, a Node.js és a Java Enterprise kiadás, amelyek a helyszínen vagy a felhőben üzemelnek. Integrálható a DevOps-folyamattal, és különböző fejlesztési eszközökhöz kapcsolódik.

A szolgáltatás az alábbiakat figyeli:

Kérések sebessége, válaszidők és hibaarányok – megtudhatja, hogy mely lapok, mely napszakokban a legnépszerűbbek, és hol találhatók a felhasználók. Megtekintheti, hogy mely lapok teljesítenek a legjobban. Ha több kérés esetén a válaszidők és a hibaarányok értéke megnő, valószínűleg erőforrás-gazdálkodási hibáról van szó.

Függőségi értékek, válaszidők és hibaarányok – megtudhatja, hogy mely külső szolgáltatások okoznak lassulást.

Kivételek – Elemezheti az összesített statisztikákat, vagy kiválaszthat bizonyos példányokat, és részletezheti a verem nyomkövetését és a kapcsolódó kéréseket. A kiszolgálói és a böngészői kivételekről egyaránt készül jelentés.

Lapmegtekintések és betöltési teljesítmény – a felhasználói böngészők jelentése alapján készül.

Weblapokról származó AJAX-hívások – értékek, válaszidők és hibaarányok.

Felhasználók és munkamenetek száma.

Windows vagy Linux rendszerű kiszolgálói gépekről származó teljesítményszámlálók, például processzor-, memória- és hálózathasználat.

Dockerből vagy Azure-ból származó gazdadiagnosztika.

Alkalmazásból származó nyomkövetési naplók diagnosztikája – megállapíthatja a nyomkövetési események és a kérések korrelációját.

Egyéni események és metrikák , amelyeket saját maga ír az ügyfél- vagy kiszolgálókódba, hogy nyomon kövesse az üzleti eseményeket, például az eladott elemeket vagy a megnyert játékokat.

Az alkalmazás infrastruktúrája általában számos összetevőből áll – például egy virtuális gépből, tárfiókból és virtuális hálózatból, vagy egy webalkalmazásból, adatbázisból, adatbázis-kiszolgálóból és harmadik féltől származó szolgáltatásokból. Ezeket az összetevőket nem külön entitásokként látja, hanem egyetlen entitás kapcsolódó és egymással összefüggő részeiként. Csoportként érdemes telepíteni, kezelni és megfigyelni őket. Az Azure Resource Manager lehetővé teszi, hogy csoportként működjön együtt a megoldás erőforrásaival.

A megoldás összes erőforrását egyetlen, koordinált műveletben telepítheti, frissítheti vagy törölheti. A telepítéshez egy sablon használatos, amely különböző, például tesztelési, átmeneti és üzemi környezetben is képes működni. A Resource Manager biztonsági, naplózási és címkézési szolgáltatásokat biztosít, hogy segítsen az erőforrások kezelésében a telepítést követően.

A Resource Manager használatának előnyei

A Resource Manager számos előnyt kínál:

A megoldás összes erőforrását egy csoportként telepítheti, felügyelheti és figyelheti meg az erőforrások különálló kezelése helyett.

A megoldást ismételten telepítheti a fejlesztési életciklus során, és biztos lehet abban, hogy az erőforrások telepítése konzisztens lesz.

Az infrastruktúrát szkriptek helyett deklaratív sablonok segítségével is kezelheti.

Meghatározhatja az erőforrások közötti függőségeket, hogy azok a megfelelő sorrendben legyenek üzembe helyezve.

A hozzáférés-vezérlést az erőforráscsoport összes szolgáltatására alkalmazhatja, mivel az Azure szerepköralapú hozzáférés-vezérlése (Azure RBAC) natív módon integrálva van a felügyeleti platformba.

Címkékkel láthatja el az erőforrásokat, így logikusan rendszerezhető az előfizetés összes erőforrása.

Az azonos címkén osztozó erőforrások csoportjának költségeit megtekintve jól átláthatók a szervezet számlái.

Megjegyzés:

A Resource Manager egy új módot kínál a megoldások telepítésére és kezelésére. Ha a korábbi üzemi modellt használta, és szeretné megismerni a módosításokat, olvassa el a Resource Manager üzembe helyezésének és a klasszikus üzembe helyezésnek a ismertetése című témakört.

Következő lépés

A Microsoft felhőbiztonsági referenciamutatója olyan biztonsági javaslatokat tartalmaz, amelyekkel biztonságossá teheti az Azure-ban használt szolgáltatásokat.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: