Biztonsági incidensek megelőzésére és helyreállítására szolgáló infrastruktúra megvalósítása

Az Teljes felügyelet bevezetési útmutató részeként ez a cikk az üzleti károk megelőzésének vagy csökkentésének része egy jogsértéssel kapcsolatos üzleti forgatókönyvben, és leírja, hogyan védheti meg szervezetét a kibertámadásoktól. Ez a cikk azt ismerteti, hogyan helyezhet üzembe további biztonsági intézkedéseket a jogsértés megelőzése és terjedése korlátozása érdekében, valamint hogyan hozhat létre és tesztelhet üzletmenet-folytonossági és vészhelyreállítási (BCDR) infrastruktúrát a romboló incidensek gyorsabb helyreállítása érdekében.

A Vélelmezési szabálysértés Teljes felügyelet vezérelv elemeinél:

A sugár- és szegmenshozzáférés minimalizálása

Ez a cikk ismerteti.

Végpontok közötti titkosítás ellenőrzése

Ez a cikk ismerteti.

Elemzések használata a láthatóság eléréséhez, a fenyegetésészlelés ösztönzéséhez és a védelem javításához

A veszélyforrások elleni védelem implementálásával és az XDR-sel kapcsolatos cikkben ismertetjük.

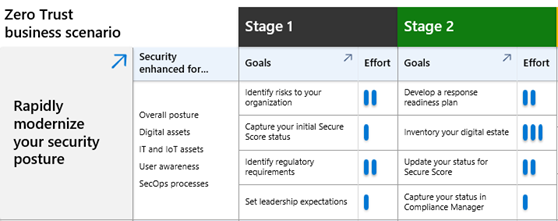

Ez a cikk feltételezi, hogy már modernizálta a biztonsági helyzetet.

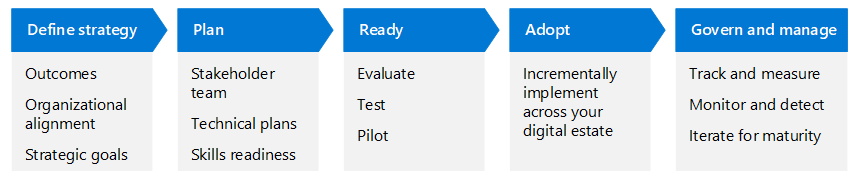

A biztonsági incidensek megelőzésére és helyreállítására szolgáló infrastruktúra bevezetésének ciklusa

Ez a cikk végigvezeti a biztonsági incidensek megelőzésére és helyreállítására szolgáló infrastruktúra implementálásán a biztonsági incidensek megelőzése vagy csökkentése üzleti forgatókönyvből az Azure-felhőadaptálási keretrendszer –Stratégia, tervezés, készenlét, bevezetés és szabályozás és kezelés definiálása, de a Teljes felügyelet megfelelően adaptálva.

Az alábbi táblázat az ábrának egy akadálymentes változata.

| A stratégia definiálása | Felkészülés | Kész | Bevezetés | Szabályozás és kezelés |

|---|---|---|---|---|

| Eredmények Szervezeti igazítás Stratégiai célok |

Érdekelt felek csapata Műszaki tervek Készségek készültsége |

Értékelje Teszt Próbaverzió |

Növekményes implementálás a digitális tulajdonban | Nyomon követés és mérés Monitorozás és észlelés Iterátum az érettséghez |

Az Teljes felügyelet bevezetési keretrendszer áttekintésében további információkat olvashat a Teljes felügyelet bevezetési ciklusról.

További információ a "Jogsértésből származó üzleti károk megelőzése vagy csökkentése" üzleti forgatókönyvről:

- Az áttekintés

- A veszélyforrások elleni védelem és az XDR implementálásának további elemei

Stratégiai fázis definiálása

A Stratégiai fázis definiálása kritikus fontosságú az erőfeszítéseink definiálásához és formalizálásához – ez formalizálja a forgatókönyv "Miért?" szakaszát. Ebben a fázisban üzleti, informatikai, üzemeltetési és stratégiai szempontokon keresztül értelmezi a forgatókönyvet. Meghatározza azokat az eredményeket, amelyek alapján a forgatókönyv sikerességét mérheti, és tisztában van azzal, hogy a biztonság növekményes és iteratív folyamat.

Ez a cikk olyan motivációkat és eredményeket javasol, amelyek számos szervezet számára relevánsak. Ezekkel a javaslatokkal egyedi igényeinek megfelelően finomíthatja a szervezet stratégiáját.

A biztonsági incidensek megelőzésére és helyreállítására szolgáló infrastruktúra megvalósításának motivációi

A biztonsági incidensek megelőzésére és a helyreállítási infrastruktúrára vonatkozó motivációk egyszerűek, de a szervezet különböző részei különböző ösztönzőkkel rendelkeznek a munka elvégzésére. Az alábbi táblázat összefoglal néhányat ezekből a motivációkból.

| Terület | Motivációk |

|---|---|

| Üzleti igények | A biztonság kiterjesztéseként az üzletmenetet a biztonsági rések megelőzésének és helyreállításának állapotával kell működtetnie. Vállalkozása egy vagy több területen kárt okozó sérülésből vissza tud állni, miközben az üzletmenet a szokásos módon folytatódik. |

| Informatikai igények | Olyan technológiák és szemléletek implementálása, amelyek csökkentik a behatolás valószínűségét, például a helyszíni rendszerek és végpontok frissítését, valamint a mézespot erőforrásainak üzembe helyezését a támadók megzavarása és megtévesztése érdekében, mindezt úgy, hogy közben fenntartják az identitásbiztonság és a kiépítés kompromisszumot nem ismerő megközelítését. |

| Működési igények | A szabálysértések megelőzésének és helyreállításának megvalósítása szabványos üzemeltetési eljárásokként. A incidensek várhatók, és bár a nem kívántak enyhíthetők az üzleti függőlegesen. |

| Stratégiai igények | Annak érdekében, hogy fokozatosan növelhesse vállalkozása azon képességét, hogy kilábaljon a incidensekből, ami csökkentheti a kibertámadások befektetéseinek megtérülését, miközben növeli a működési rugalmasságot. A Teljes felügyelet szabálysértési elv arra kényszeríti, hogy tervezze meg és hajtsa végre a módosításokat és frissítéseket, hogy biztosítsa az üzleti túlélést, minimalizálja a szabálysértéseket, és csökkentse az incidensek helyreállítási idejét. |

A biztonsági incidensek megelőzésére és helyreállítására szolgáló infrastruktúra megvalósításának eredményei

Ha a Teljes felügyelet általános céljának alkalmazása a "soha nem bízik, mindig ellenőrizze" a incidensek megelőzésére és csökkentésére szolgáló infrastruktúrára, jelentős védelmi réteget biztosít a környezet számára. Fontos tisztázni azokat az eredményeket, amelyeket elvár, hogy minden érintett csapat számára megfelelő védelmi egyensúlyt teremtsen. Az alábbi táblázat a javasolt célkitűzéseket és eredményeket tartalmazza.

| Cél | Eredmény |

|---|---|

| Vállalati eredmények | A szabálysértések megelőzése és a helyreállítási eljárások minimális költségeket eredményeznek a jogsértésekkel és az üzleti folyamatok gyors helyreállításával kapcsolatban. |

| Szabályozás | A biztonsági rések megelőzésére és helyreállítására szolgáló eszközök és rendszerek üzembe helyezése, valamint a belső folyamatok tesztelése és a biztonsági incidensekre való felkészülés. |

| Szervezeti rugalmasság | A biztonsági incidensek megelőzése és a helyreállítás és a proaktív veszélyforrások elleni védelem között a szervezet gyorsan helyre tud állni egy támadásból, és megelőzheti a későbbi, hasonló jellegű támadásokat. |

| Biztonság | A biztonsági incidensek megelőzése és helyreállítása az általános biztonsági követelményekbe és szabályzatokba van integrálva. |

Tervezés fázisa

A bevezetési tervek a Teljes felügyelet stratégia alapelveit végrehajtható tervké alakítják át. A közös csapatok a bevezetési tervvel irányíthatják technikai erőfeszítéseiket, és igazíthatják őket a szervezet üzleti stratégiájához.

Az Ön által definiált motivációk és eredmények az üzleti vezetőkkel és csapatokkal együtt támogatják a "Miért?" elemet a szervezet számára, és a stratégia North Star-jává válnak. Ezután következik a technikai tervezés a célkitűzések eléréséhez.

A szabálysértések megelőzésének és helyreállításának végrehajtásához szükséges technikai bevezetés a következőket foglalja magában:

- A Microsoft Entra Privileged Identity Management (PIM) beállítása a rendszergazda és más emelt szintű fiókok megfelelő idejű (JIT) hozzáféréshez való védelme érdekében.

- A hálózati infrastruktúra biztonságának növelése.

- Mézeskaláb-erőforrások üzembe helyezése a hálózaton a támadók csábításához és jelenlétük korai észleléséhez.

- Átfogó javítási infrastruktúra megvalósítása a kiszolgálók és eszközök naprakészen tartásához.

- Kezdje el használni a Microsoft Purview belső kockázatkezelés.

- BCDR-infrastruktúra üzembe helyezése a romboló kibertámadások gyors helyreállításához.

Számos szervezet négylépcsős megközelítést alkalmazhat ezekre az üzembehelyezési célkitűzésekre, az alábbi táblázatban összefoglalva.

| 1. fázis | 2. fázis | 3. fázis | 4. fázis |

|---|---|---|---|

| Biztonságos emelt szintű fiókok A hálózat szegmentálása Az Azure Site Recovery implementálása a kritikus számítási feladatok folytonosságához Hálózati kommunikáció titkosítása |

A Microsoft 365 Biztonsági mentés és az Azure Backup implementálása kritikus üzleti adatokhoz Javítási terv implementálása Mézespot-erőforrások létrehozása Első lépések a Microsoft Purview belső kockázatkezelés |

A Microsoft 365 Backup és az Azure Backup implementálása minden üzleti adathoz Az Azure Site Recovery implementálása az összes számítási feladathoz A hálózati forgalom láthatóságának fokozása Veszélyforrások és üzletmenet-folytonosság/vészhelyreállítás (BCDR) válaszának megtervezése |

Régi hálózati biztonsági technológia megszüntetése Fenyegetés és BCDR-válasz gyakorlata |

Ha ez a szakaszos megközelítés működik a szervezet számára, a következőt használhatja:

Ez a letölthető PowerPoint-diacsomag bemutatja és nyomon követi az előrehaladást az üzleti vezetők és más érdekelt felek számára. Itt találja az üzleti forgatókönyv diája.

Ez az Excel-munkafüzet tulajdonosokat rendelhet hozzá, és nyomon követheti ezeknek a szakaszoknak, célkitűzéseknek és feladataiknak előrehaladását. Itt találja az üzleti forgatókönyv munkalapját.

A szervezet megismerése

Ez a műszaki megvalósítás ajánlott szakaszos megközelítése segíthet kontextust adni a szervezet megértésének gyakorlatához.

Az Teljes felügyelet bevezetési életciklusának alapvető lépése minden üzleti forgatókönyv esetében magában foglalja a leltárfelvételt és az infrastruktúra aktuális állapotának meghatározását. Ebben az üzleti forgatókönyvben az aktuális adatokról kell adatokat gyűjtenie:

- Emelt szintű identitásbiztonsági szabályzatok és követelmények.

- Hálózati biztonsági eljárások és technológiák.

- Az insider kockázatok és a kezelésük prioritásai.

- Kiszolgáló- és eszközjavítási szabályzatok és követelmények.

- BCDR-rendszerek és szabályzatok.

Szervezeti tervezés és igazítás

A biztonsági rések megelőzésének és a helyreállítási infrastruktúra megvalósításának technikai munkája több egymást átfedő területet és szerepkört keresztez:

- Kiemelt identitások

- Hálózat

- Insider-kockázatkezelés

- Eszközjavítás

- BCDR

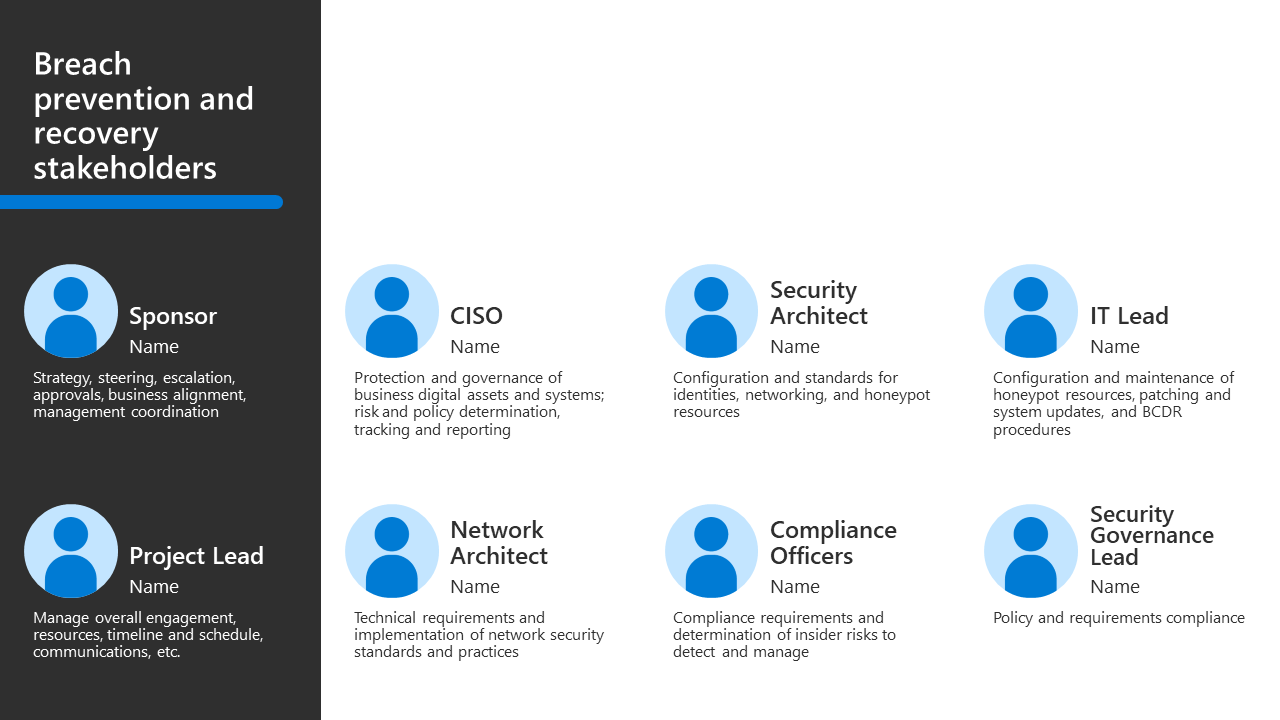

Ez a táblázat összefoglalja a szponzorálási program és a projektirányítási hierarchia létrehozásakor javasolt szerepköröket az eredmények meghatározásához és irányításához.

| Programvezetők és műszaki tulajdonosok | Elszámoltathatóság |

|---|---|

| CISO, CIO vagy az adatbiztonsági igazgató | Vezetői szponzorálások |

| Programvezető a Security szolgáltatásból | Eredmények és csapatközi együttműködés |

| Biztonsági tervező | Tanácsadás a konfigurációval és a szabványokkal kapcsolatban, különösen a kiemelt identitásokkal, a hálózatkezeléssel és a mézeskalász-erőforrások tervezésével kapcsolatban |

| IT Lead | A mézeskalász erőforrásainak karbantartása, a javítási és rendszerfrissítési követelmények és szabályzatok megvalósítása, valamint a BCDR-eljárások implementálása és gyakorlata |

| Hálózati tervező | Hálózati biztonsági szabványok és eljárások ismertetése és implementálása |

| Megfelelőségi tisztviselők | Megfeleltetési követelmények és kockázatok feltérképezése meghatározott vezérlőkre és elérhető technológiákra, valamint az észlelni és kezelni kívánt belső kockázatokra vonatkozó tanácsadás |

| Biztonságirányítás és/vagy informatikai vezető | Monitorozás a meghatározott szabályzatok és követelmények betartásának biztosítása érdekében |

A bevezetési tartalomhoz tartozó PowerPoint-erőforráscsomag az alábbi diát tartalmazza, amelynek az érdekelt felek nézetét testre szabhatja a saját szervezete számára.

Műszaki tervezés és készségek felkészültsége

A technikai munka megkezdése előtt a Microsoft azt javasolja, hogy ismerje meg a képességeket, az együttműködés módját és a munka megközelítésének ajánlott eljárásait. Az alábbi táblázat számos képzési forrást tartalmaz, amelyek segítenek a csapatoknak a készségek megszerzésében.

| Erőforrás | Leírás |

|---|---|

| Modul: Emelt szintű hozzáférés tervezése és implementálása | Megtudhatja, hogyan használhatja a PIM-et az adatok és erőforrások védelmére. |

| Modul: Megoldás tervezése biztonsági mentéshez és vészhelyreállításhoz | Megtudhatja, hogyan választhatja ki a megfelelő biztonsági mentési megoldásokat és vészhelyreállítási megoldásokat az Azure-számítási feladatokhoz. |

| Modul: A helyszíni infrastruktúra védelme a katasztrófáktól az Azure Site Recovery használatával | Megtudhatja, hogyan biztosíthat vészhelyreállítást a helyszíni infrastruktúrához az Azure Site Recovery használatával. |

| Modul: Az Azure-infrastruktúra védelme az Azure Site Recoveryvel | Megtudhatja, hogyan biztosíthat vészhelyreállítást az Azure-infrastruktúrához az Azure-beli virtuális gépek replikációjának, feladatátvételének és feladat-visszavételének testreszabásával. |

| Modul: Hálózati biztonság tervezése és implementálása | Megtudhatja, hogyan tervezhet és implementálhat olyan hálózati biztonsági megoldásokat, mint az Azure DDoS, a hálózati biztonsági csoportok, az Azure Firewall és a webalkalmazási tűzfal. |

| Modul: Az Azure-erőforrásokhoz való hozzáférés védelme és elkülönítése hálózati biztonsági csoportok és szolgáltatásvégpontok használatával | Megtudhatja, hogyan használhat hálózati biztonsági csoportokat és szolgáltatásvégpontokat a virtuális gépek és az Azure-szolgáltatások jogosulatlan hálózati hozzáféréssel szembeni védelméhez. |

| Modul: Windows Server frissítéskezelés | Megtudhatja, hogyan helyezhet üzembe operációsrendszer-frissítéseket a hálózaton lévő számítógépeken a Windows Server Update Services használatával. |

1. fázis

Az 1. szakasz üzembe helyezési célkitűzései közé tartozik a rendszergazdai és egyéb emelt szintű hozzáférési fiókok zárolása, a Microsoft felhőtermékeinek használata a kritikus fontosságú üzleti adatok biztonsági mentéséhez, valamint az összes hálózati forgalom titkosításának biztosítása.

Biztonságos emelt szintű fiókok

A kiberbiztonsági incidensek általában valamilyen hitelesítő adatlopással kezdődnek. A támadók felfedezik a fiók nevét, amely egy jól ismert vagy könnyen felderíthető e-mail-cím lehet, majd meg kell határozniuk a fiók jelszavát. Ezt a támadástípust a legtöbb esetben meg lehet akadályozni többtényezős hitelesítéssel (MFA). A támadás feltételezése Teljes felügyelet elve azonban azt jelenti, hogy a támadók identitással férhetnek hozzá a hálózathoz.

Miután a hálózaton, a támadók megpróbálják megemelni a jogosultsági szintjüket azáltal, hogy egyre több hozzáféréssel rendelkező fiókokat veszélyeztetnek. A cél egy olyan kiemelt fiók feltörése, amely nem csak a bizalmas adatok széles köre, hanem a felügyeleti beállítások széles köre számára is hozzáféréssel rendelkezik. Ezért elengedhetetlen, hogy megakadályozza a támadókhoz való ilyen szintű hozzáférést.

Először is a hibrid identitáskezelő szervezetek esetében gondoskodnia kell arról, hogy a felhőszolgáltatásokhoz használt kiemelt szerepköröket tartalmazó rendszergazdai fiókok és fiókok ne legyenek szinkronizálva és tárolva helyi Active Directory Tartományi szolgáltatásokban (AD DS). Ha a rendszer a helyszínen tárolja őket, és az AD DS vagy a Microsoft Entra Csatlakozás biztonsága sérül, a támadó rendszergazdai vezérléssel rendelkezhet a Microsoft felhőszolgáltatásai felett. Tekintse át a szinkronizálási beállításokat, és ellenőrizze, hogy a felhőbeli rendszergazdai fiókok megtalálhatók-e az AD DS-ben.

Minden Microsoft-felhő-előfizetéssel rendelkező szervezet rendelkezik Microsoft Entra ID-bérlővel, amely felhőfiókokat tartalmaz, amelyek felhasználói és rendszergazdai fiókokat is tartalmaznak. Rendszergazda istratoroknak kiemelt műveleteket kell végrehajtaniuk a Microsoft Entra ID, az Azure, a Microsoft 365 vagy az SaaS-alkalmazásokban.

A kiemelt fiókok védelmének első lépése az erős jelszavak és az MFA megkövetelése. Emellett a Legkevésbé jogosultsági hozzáférés használata Teljes felügyelet elv értelmében a Microsoft Entra PIM használata a Microsoft Entra éles környezetben további védelmi réteget biztosít. A Microsoft Entra PIM időalapú és jóváhagyási alapú szerepkör-aktiválást biztosít a túlzott, szükségtelen vagy helytelen hozzáférési engedélyek kockázatának csökkentése érdekében.

A Microsoft Entra PIM funkciói a következők:

- JIT privileged access to Microsoft Entra ID and Azure resources

- Időponthoz kötött hozzáférés az erőforrásokhoz kezdési és befejezési dátumok használatával

- Jóváhagyás megkövetelése az emelt jogosultságú szerepkörök aktiválásához

- Az MFA kényszerítése bármely szerepkör aktiválásához

- Indoklás megkövetelése annak megértéséhez, hogy miért aktiválják a felhasználók

- Értesítések lekérése kiemelt szerepkörök aktiválása esetén

- Hozzáférési felülvizsgálatok végrehajtása annak biztosítása érdekében, hogy a felhasználóknak továbbra is szerepkörökre van szükségük

| Erőforrás | Leírás |

|---|---|

| Mi a hibrid identitás a Microsoft Entra-azonosítóval? | Ismerkedés a Microsoft Entra ID Csatlakozás dokumentációkészletével. |

| Mi a Microsoft Entra Privileged Identity Management? | Ismerkedés a Microsoft Entra PIM dokumentációkészletével. |

| A Microsoft Entra PIM üzembe helyezésének megtervezése | Haladjon végig a PIM kiemelt fiókokhoz való üzembe helyezésének tervezési folyamatán. |

| Modul: Emelt szintű hozzáférés tervezése és implementálása | Megtudhatja, hogyan használhatja a PIM-et az adatok és erőforrások védelmére. |

A hálózat szegmentálása

Ennek a célnak az a célja, hogy határokat hozzon létre a hálózaton, hogy a köztes elemzés és szűrés védhesse a bizalmas kiszolgálókat, alkalmazásokat és adatokat. Hálózati szegmentálás történhet helyszíni kiszolgálókon vagy a felhőben, például virtuális hálózatokon (VNeteken) üzemeltetett virtuális gépek esetén az Azure IaaS-ben.

| Ajánlások | Erőforrás |

|---|---|

| Használjon sok bejövő/kimenő felhőbeli mikroszegmenst némi mikroszegmentációval. | Hálózatok védelme Teljes felügyelet |

| Több alhálózat és hálózati biztonsági csoport használata egy alkalmazás több rétegének üzemeltetéséhez és a forgalom korlátozásához. | Teljes felügyelet alapelvek alkalmazása küllős virtuális hálózatokra az Azure-ban Teljes felügyelet alapelvek alkalmazása küllős virtuális hálózatokra az Azure PaaS Services használatával |

A Site Recovery implementálása a kritikus számítási feladatok folytonosságához

Az Azure Site Recovery egy natív vészhelyreállítás szolgáltatásként (DRaaS), amely egyszerű üzembe helyezést, költséghatékonyságot és megbízhatóságot biztosít. Replikációs, feladatátvételi és helyreállítási folyamatok üzembe helyezése a Site Recovery használatával annak érdekében, hogy az alkalmazások a tervezett és nem tervezett leállások, például kibertámadáson alapuló leállások során is működjenek.

Az Azure Site Recovery két fő összetevővel rendelkezik:

- Site Recovery szolgáltatás: A Site Recovery azzal segít fenntartani az üzletmenet folytonosságát, hogy leállás esetén tovább futtatja az üzleti alkalmazásokat és a számítási feladatokat. A Site Recovery replikálja a fizikai és virtuális gépeken futó számítási feladatokat egy elsődleges helyről egy másodlagos helyre. Ha kimaradás történik az elsődleges helyen, a feladatátvétel egy másodlagos helyre történik, és onnan éri el az alkalmazásokat. Amint az elsődleges hely megint elérhetővé válik, visszatérhet hozzá.

- Biztonsági mentési szolgáltatás: Az Azure Backup szolgáltatás biztonságosan és helyreállíthatóan tárolja az adatokat. További információt az előző szakaszban talál.

A Site Recovery a következők replikációját képes kezelni:

- Azure-beli virtuális gépek replikálása Azure-régiók között

- Replikáció az Azure Public Multi-Access Edge Compute (MEC) szolgáltatásból a régióba

- Replikáció két nyilvános Azure-beli mecs között

- Helyszíni virtuális gépek, Azure Stack virtuális gépek és fizikai kiszolgálók

Használja az Azure Site Recoveryt a BCDR-megoldás részeként.

| Erőforrás | Leírás |

|---|---|

| A Site Recovery áttekintése | Ismerkedés a dokumentációkészlettel. |

| Modul: A helyszíni infrastruktúra védelme a katasztrófáktól az Azure Site Recovery használatával | Megtudhatja, hogyan biztosíthat vészhelyreállítást a helyszíni infrastruktúrához az Azure Site Recovery használatával. |

| Modul: Az Azure-infrastruktúra védelme az Azure Site Recoveryvel | Megtudhatja, hogyan biztosíthat vészhelyreállítást az Azure-infrastruktúrához az Azure-beli virtuális gépek replikációjának, feladatátvételének és feladat-visszavételének testreszabásával. |

Hálózati kommunikáció titkosítása

Ez a cél inkább annak ellenőrzése, hogy a hálózati forgalom titkosítva van-e. Jelentkezzen be a hálózatkezelési csapathoz, hogy meggyőződjön arról, hogy ezek a javaslatok teljesülnek.

| Ajánlások | Erőforrás |

|---|---|

| Győződjön meg arról, hogy a felhasználó–alkalmazás belső forgalom titkosítva van: – CSAK HTTPS-kommunikáció kényszerítése az internetes webalkalmazásokhoz. - Csatlakozás távoli alkalmazottakat és partnereket a Microsoft Azure-ba az Azure VPN Gateway használatával. – Az Azure-beli virtuális gépek biztonságos elérése titkosított kommunikációval az Azure Bastionon keresztül. |

Biztonságos hálózatok a Teljes felügyelet-Objective 3 használatával: A felhasználó–alkalmazás belső forgalom titkosítva van |

| Az alkalmazás háttérbeli forgalmának titkosítása a virtuális hálózatok között. A helyszíni és a felhő közötti forgalom titkosítása. |

Biztonságos hálózatok Teljes felügyelet-Objective 6: Minden forgalom titkosítva van |

| A hálózati tervezők számára ez a cikk segít az ajánlott hálózatkezelési fogalmak perspektívába helyezésében. Ed Fisher, a Microsoft biztonsági és megfelelőségi tervezője ismerteti, hogyan optimalizálhatja hálózatát a felhőkapcsolatokhoz a leggyakoribb buktatók elkerülésével. | Hálózatkezelés felfelé (a felhőbe) – Egy tervező nézőpontja |

2. fázis

A 2. fázis üzembehelyezési célkitűzései közé tartozik a hálózat szegmentálása a bizalmas erőforrások felé irányuló forgalom jobb szabályozása érdekében, annak biztosítása, hogy a kiszolgálók és az eszközök időben frissüljenek, mézeskalász-erőforrásokat hozva létre a támadók megtévesztésére és elterelésére, valamint a belső kockázatok kezelésének megkezdésére.

A Microsoft 365 és az Azure Backup implementálása kritikus üzleti adatokhoz

A BCDR a biztonsági rések mérséklésének fontos eleme, és a BCDR-infrastruktúra kulcsfontosságú része a biztonsági mentés és a visszaállítás. A kibertámadások esetén a biztonsági másolatokat is védenie kell a szándékos törléssel, sérüléssel vagy titkosítással szemben. Zsarolóprogram-támadás esetén a támadó titkosíthatja, megrongálhatja vagy megsemmisítheti az élő adatokat és a biztonsági másolatokat is, így a szervezet váltságdíjra lesz képes az üzleti műveletek visszaállításához. A biztonsági rés elhárításához a biztonsági másolatok másolatainak nem módosíthatóknak kell lenniük.

A Microsoft a Microsoft 365 Backup és az Azure Backup szolgáltatást kínálja a natív biztonsági mentési és visszaállítási funkciókhoz.

A Microsoft 365 Backup egy új ajánlat (jelenleg előzetes verzióban), amely nagy léptékben készít biztonsági másolatot a Microsoft 365-ös bérlői adatokról az Exchange, a OneDrive és a SharePoint számítási feladataihoz, és gyors visszaállítást biztosít. A Microsoft 365 Biztonsági mentés vagy a Microsoft 365 Backup Storage platformra épülő alkalmazások a bérlő méretétől és méretétől függetlenül az alábbi előnyöket nyújtják:

- Gyors, nem módosítható biztonsági mentés órákon belül

- Gyors visszaállítás órákon belül

- A SharePoint-webhely és a OneDrive-fiók teljes megbízhatóságának visszaállítása, vagyis a webhely és a OneDrive egy visszaállítási művelettel pontosan az adott korábbi időpontban lesz visszaállítva a saját állapotukba.

- Teljes Exchange-postaládaelem-visszaállítások vagy részletes elemek visszaállítása kereséssel

- Konszolidált biztonság és megfelelőségi tartománykezelés

További információkért tekintse meg a Microsoft 365 biztonsági mentésének áttekintését.

Az Azure Backup szolgáltatás egyszerű, biztonságos és költséghatékony megoldásokat kínál adatai biztonsági mentéséhez és a Microsoft Azure-felhőből történő helyreállításához. Az Azure Backup a következő biztonsági mentéseket végezheti el:

- Helyszíni fájlok, mappák, rendszerállapot, helyszíni virtuális gépek (Hyper-V és VMware) és egyéb helyszíni számítási feladatok.

- Azure-beli virtuális gépek vagy fájlok, mappák és rendszerállapot.

- Azure Managed Disks

- Azure Files-megosztások

- SQL Server Azure-beli virtuális gépeken

- SAP HANA-adatbázisok Azure-beli virtuális gépeken

- Azure Database for PostgreSQL-kiszolgálók

- Azure Blobs

| Erőforrás | Leírás |

|---|---|

| Modul: Megoldás tervezése biztonsági mentéshez és vészhelyreállításhoz | Megtudhatja, hogyan választhatja ki a megfelelő biztonsági mentési megoldásokat és vészhelyreállítási megoldásokat az Azure-számítási feladatokhoz. |

| A Microsoft 365 biztonsági mentésének áttekintése | Ismerkedés a Microsoft 365 Backup dokumentációs készletével. |

| Az Azure Backup szolgáltatás áttekintése | Ismerkedés az Azure Backup dokumentációs készletével. |

| Biztonsági mentési és visszaállítási terv a zsarolóprogramok elleni védelemhez | Ismerje meg, hogyan véd az Azure Backup a zsarolóvírusok támadásai ellen. |

A Microsoft 365 Backup és az Azure Backup a BCDR-megoldás részeként használható.

Növekményes pillanatképeket is használhat az Azure-ban egy incidens utáni igazságügyi vizsgálathoz. Az inkrementális pillanatképek a kezelt lemezekről készített, pontonkénti biztonsági mentések, amelyek a készítéskor csak az utolsó pillanatkép óta bekövetkezett változásokat tartalmazzák. A pillanatképek lehetővé teszik, hogy megállapítsa a biztonsági incidens előtti utolsó időpontot, és visszaállítsa azt erre az állapotra.

A biztonsági mentések felügyeletéhez használt felhasználói fiókok identitásvédelmének erős hitelesítést kell használnia az MFA-val, és a JIT-hozzáféréshez PIM-et kell használnia. Győződjön meg arról is, hogy a biztonsági mentési infrastruktúra egy másik identitásszolgáltató másodlagos identitásai, például helyi identitások vagy helyi rendszeridentitások használatával van védve. Ezeket törésüveg-fiókoknak nevezzük.

Ha például a kibertámadás feltörte a Microsoft Entra ID-bérlőt, és most kizárta, hogy Microsoft Entra ID-rendszergazdai fiókot használjon a biztonsági másolatok eléréséhez, a biztonsági mentési infrastruktúrának engedélyeznie kell a feltört Microsoft Entra ID-bérlőtől eltérő bejelentkezést.

Javítási terv implementálása

A javítási terv magában foglalja az összes operációsrendszer-tulajdon automatikus frissítésének konfigurálását, hogy a javítások gyorsan el legyenek végezve, hogy elkerülje a támadókat, akik támadási vektorként hivatkoznak a nem használt rendszerekre.

| Erőforrás | Leírás |

|---|---|

| Végpontkezelés a Microsoftnál | Első lépések a Microsoft végpontkezelési megoldásainak áttekintésével. |

| Végpontkezelés | Ismerkedés a dokumentációval a végpontok kezeléséhez. |

| Teljes felügyelet alkalmazása az Azure IaaS-ben: Virtuális gépek frissítéseinek automatizálása | Automatikus frissítések konfigurálása Windows- és Linux-alapú virtuális gépekhez. |

| Az Intune-házirenddel kezelhető Windows Update-beállítások | Windows 10 és Windows 11 Windows Update-beállítások kezelése a Microsoft Intune-nal. |

Fontolja meg a más eszközök által igényelt frissítéseket és javításokat is, különösen azokat, amelyek:

Adja meg a biztonságot.

Ilyenek például az internetelérési útválasztók, a tűzfalak, a csomagszűrő eszközök és más köztes biztonsági elemző eszközök.

A BCDR-infrastruktúra része.

Ilyenek például a helyszíni vagy a külső biztonsági mentési szolgáltatások.

Mézespot-erőforrások létrehozása

Szándékosan hoz létre mézeskalász-erőforrásokat (például identitásokat, fájlmegosztásokat, alkalmazásokat és szolgáltatásfiókokat), hogy a támadók felfedezhessenek őket. Ezek az erőforrások célja a támadók vonzása és megtévesztése, és nem részei a normál informatikai infrastruktúrának.

A mézeskád erőforrásainak a támadók tipikus célpontjait kell tükrözniük. Példa:

- Azok a felhasználói fiókok nevei, amelyek rendszergazdai hozzáférésre utalnak, de nem rendelkeznek jogosultságokkal a mézeskalász erőforrásain túl.

- Olyan fájlmegosztási erőforrások, amelyek fájlnevekkel rendelkeznek, bizalmas adatokat, például CustomerDatabase.xlxs, de az adatok fiktívek.

A mézeskád erőforrásainak üzembe helyezése után a fenyegetésvédelmi infrastruktúrával monitorozza őket, és észlelje a támadást. Ideális esetben az észlelés még azelőtt történik, hogy a támadó megállapította, hogy a mézeskalász erőforrásai hamisak, és oldalirányú átviteli technikákkal él a földön, amelyben a támadó saját alkalmazásokat és eszközöket használ az objektumok megtámadásához. A mézespot erőforrásai elleni támadás során információkat is gyűjthet a támadó identitásáról, módszereiről és motivációiról.

A Microsoft Defender XDR új megtévesztési funkciójával engedélyezheti és konfigurálhatja a hitelesnek látszó csalifiókokat, gazdagépeket és csalikat. A Defender XDR által létrehozott hamis eszközök ezután automatikusan üzembe lesznek helyezve bizonyos ügyfeleken. Amikor egy támadó interakcióba lép a csalikkal vagy csalikkal, a csalási képesség magas megbízhatósági riasztásokat hoz létre, segítve a biztonsági csapat vizsgálatát, és lehetővé teszi számukra a támadó módszereinek és stratégiáinak megfigyelését.

További információkért tekintse meg az áttekintést.

Első lépések a Microsoft Purview belső kockázatkezelés

Microsoft Purview belső kockázatkezelés segít a potenciálisan kockázatos tevékenységek gyors azonosításában, osztályozásában és cselekvésében. A Microsoft 365 és a Microsoft Graph naplóinak használatával az insider kockázatkezelési funkció lehetővé teszi, hogy meghatározott szabályzatokat definiáljon a kockázati mutatók azonosításához. Példák a felhasználók belső kockázataira:

- Bizalmas adatok és adatszivárgások kiszivárgása

- Bizalmassági szabálysértések

- Szellemi tulajdon (IP)-lopás

- Csalás

- Insider-kereskedelem

- Jogszabályi megfelelőség megsértései

A kockázatok azonosítása után lépéseket tehet ezeknek a kockázatoknak a mérséklése érdekében, és szükség esetén megnyithatja a vizsgálati eseteket, és megfelelő jogi lépéseket tehet.

| Erőforrás | Leírás |

|---|---|

| Insider-kockázatkezelés | Ismerkedés a dokumentációkészlettel. |

| Modul: Belső kockázat kezelése a Microsoft Purview-ban | Ismerje meg a belső kockázatkezelést, és hogy a Microsoft-technológiák hogyan segíthetnek a szervezet kockázatos tevékenységeinek észlelésében, kivizsgálásában és kezelésében. |

| Modul: Microsoft Purview belső kockázatkezelés implementálása | Megtudhatja, hogyan tervezheti meg a belső kockázatkezelési megoldást a Microsoft Purview belső kockázatkezelés, hogyan hozhat létre belső kockázatkezelési szabályzatokat, és hogyan kezelheti az insider kockázatkezelési riasztásokat és eseteket. |

3. fázis

Ebben a szakaszban kiterjeszti a biztonsági mentési és webhely-helyreállítási hatókört az összes üzleti adatra és számítási feladatra, valamint a hálózati támadások megelőzésére, valamint a fenyegetésre és a BCDR-válaszra vonatkozó formálisabb tervezésre és tervezésre.

A Microsoft 365 Backup és az Azure Backup implementálása minden üzleti adathoz

Miután meggyőződett arról, hogy a Microsoft 365 Backup és az Azure Backup működik a kritikus adatokon, és helyreállítási gyakorlatokon tesztelték, kiterjesztheti az összes üzleti adatra.

Az Azure Site Recovery implementálása az összes számítási feladathoz

Miután meggyőződett arról, hogy az Azure Site Recovery a kritikus adatokon dolgozik, és helyreállítási gyakorlatokban tesztelték, kiterjesztheti az összes üzleti adatára.

A hálózati forgalom láthatóságának fokozása

Azok a felhőalkalmazások, amelyek végpontokat nyitottak meg külső környezetek, például az internet vagy a helyszíni környezetek felé, ki vannak téve az ilyen környezetekből érkező támadásoknak. A támadások megelőzéséhez rosszindulatú hasznos adatokat vagy logikát kell keresnie a forgalomban.

További információt az ismert fenyegetések felhőalapú natív szűrésével és védelmével kapcsolatban talál.

Fenyegetés és BCDR-válasz megtervezése

A jogsértés következményei olyan kártevőkkel fertőzhetik meg az eszközöket, amelyek viszonylag könnyen észlelhetők és tárolhatók olyan zsarolóprogramokkal, amelyekben a támadó már kiirtotta, titkosította vagy megsemmisítette a szervezet bizalmas adatainak egy részét vagy egészét, és váltságdíjként használja a kitettségét vagy helyreállítását.

Egy bénító zsarolóprogram-támadás esetén a szervezet hosszú távú üzleti fennakadásokat szenvedhet, amely sok szempontból hasonló egy válsághoz vagy egy természeti katasztrófához. Gondoljon egy incidensre és az ebből eredő pusztító kibertámadásra, mint ember által előidézett válságra vagy katasztrófára.

Ezért fontos, hogy a BCDR-tervezésbe belefoglalja a behatolásokat és a rendkívül romboló kibertámadás lehetőségét. Ugyanaz az infrastruktúra, amelyet üzleti műveleteinek folytatásához használna egy válság vagy egy természeti katasztrófa után, és a támadásból való helyreállításra is használható.

Ha már rendelkezik BCDR-csomaggal, tekintse át, hogy tartalmazza-e azokat az adatokat, eszközöket, alkalmazásokat és folyamatokat, amelyek hatással lehetnek a kibertámadásokra.

Ha nem, kezdje el a tervezési folyamatot az általános BCDR-hez, és vegye fel a kibertámadásokat válság vagy katasztrófa forrásaként. Vegye figyelembe:

A BC-tervek biztosítják, hogy az üzlet normálisan működjön válság esetén.

A vészhelyreállítási tervek közé tartoznak az adatvesztésből vagy az infrastruktúra helyreállításából az adatok biztonsági mentésén, valamint az infrastruktúra cseréjén vagy helyreállításán keresztül történő helyreállításra vonatkozó vészhelyzetek.

A DR-terveknek részletes eljárásokat kell tartalmazniuk az üzleti műveletek visszaállításához szükséges informatikai rendszerek és folyamatok helyreállításához. Ezeknek a terveknek rendelkezniük kell egy off-line biztonsági mentéssel, például egy olyan helyen tárolt hordozható adathordozón, ahol fizikai biztonság van érvényben. A támadók a helyszíni és a felhőbeli helyeken kereshetnek ilyen típusú informatikai helyreállítási terveket, és zsarolóprogram-támadás részeként megsemmisíthetik őket. Mivel ezeknek a terveknek a megsemmisítése költségesebbé teszi az üzleti műveletek visszaállítását, a támadók több váltságdíjat követelhetnek.

A cikkben ismertetett Microsoft 365 Backup, Azure Backup és Azure Site Recovery példák a BCDR-technológiákra.

| Erőforrás | Leírás |

|---|---|

| Modul: Megoldás tervezése biztonsági mentéshez és vészhelyreállításhoz | Megtudhatja, hogyan választhatja ki a megfelelő biztonsági mentési megoldásokat és vészhelyreállítási megoldásokat az Azure-számítási feladatokhoz. |

4. fázis

Ebben a szakaszban tovább védi a hálózatot, és biztosítja, hogy a BCDR-terv és -folyamat működjön azáltal, hogy gyakorolja azt a romboló kibertámadási helyzetekben.

Régi hálózati biztonsági technológia megszüntetése

Vizsgálja meg a szervezet által a hálózatbiztonság biztosításához használt technológiák és termékek készletét, és állapítsa meg, hogy szükségesek vagy redundánsak-e más hálózati biztonsági képességekkel. Minden hálózati biztonsági technológia a támadók célpontja is lehet. Ha például a technológia vagy a termék nem frissül időben, érdemes lehet eltávolítani.

További információ: Régi hálózati biztonsági technológia megszüntetése, amely leírja azokat a hálózati biztonsági technológiákat, amelyekre már nincs szüksége.

Fenyegetés és BCDR-válasz gyakorlata

Annak érdekében, hogy üzleti műveletei gyorsan helyreálljanak egy pusztító kibertámadásból, rendszeresen gyakorolja a BCDR-tervet a SecOps csapatával együtt. Fontolja meg a kibertámadások BCDR-gyakorlatának elvégzését havonta vagy negyedévente, valamint a BCDR-infrastruktúra elemeinek megváltozásakor, például egy másik biztonsági mentési termék vagy módszer használata esetén.

Felhőbevezetési terv

A bevezetési terv alapvető követelmény a sikeres felhőbevezetéshez. A biztonsági incidensek megelőzésének és helyreállításának megvalósítására vonatkozó sikeres bevezetési terv fő attribútumai a következők:

- A stratégia és a tervezés igazodik: Amikor elkészíti a digitális tulajdonban lévő incidensmegelőzési és támadás-helyreállítási képességek tesztelésére, tesztelésére és üzembe helyezésére vonatkozó terveket, mindenképpen tekintse át a stratégiát és a célkitűzéseket, hogy a tervek igazodjanak egymáshoz. Ez magában foglalja a szabálysértések megelőzésére és helyreállítására vonatkozó célok prioritási és cél mérföldköveit.

- A terv iteratív: A terv bevezetésének megkezdésekor sok mindent megtudhat a környezetéről és a használt képességkészletről. A bevezetés minden szakaszában tekintse át az eredményeket a célkitűzésekhez képest, és finomhangolja a terveket. A szabályzatok finomhangolásához például újra áttekintheti a korábbi munkát.

- A személyzet és a felhasználók betanítása jól megtervezett: A biztonsági tervezőktől kezdve a hálózatkezeléshez, az eszközökhöz és a BCDR-hez kapcsolódó informatikai szakemberekig mindenkit arra képeztek ki, hogy sikeresek legyenek a jogsértések megelőzésével és helyreállításával kapcsolatos feladataikkal.

Az Azure-hoz készült felhőadaptálási keretrendszer a felhőbevezetési tervben talál további információt.

Kész fázis

A jelen cikkben felsorolt erőforrások segítségével rangsorolhatja a tervet. A biztonsági rések megelőzésének és helyreállításának megvalósítása a többrétegű Teljes felügyelet üzembehelyezési stratégia egyik rétegét képviseli.

Az ebben a cikkben javasolt szakaszos megközelítés magában foglalja a lépcsőzetes behatolás-megelőzési és helyreállítási munkát a digitális tulajdonban alkalmazott módszeres módon. Ebben a fázisban tekintse át a terv ezen elemeit, hogy minden készen álljon a következőre:

- A Microsoft Entra PIM használata rendszergazdai fiókokra lett tesztelve, és az informatikai rendszergazdák betanították a használatát

- A hálózati infrastruktúrát szükség szerint teszteltük az adattitkosításhoz, teszteltük a szűrési hozzáférés szegmentálását, és redundáns régi hálózati technológiákat határoztunk meg, és teszteket futtattunk annak érdekében, hogy az eltávolításuk esetén működjön.

- A rendszerjavítási eljárásokat teszteltük a frissítések sikeres telepítéséhez és a sikertelen frissítések észleléséhez

- Megkezdte a bennfentes kockázatok elemzését és kezelésüket

- A mézeskalász erőforrásai üzembe vannak helyezve, és a fenyegetésvédelmi infrastruktúrával együtt tesztelve vannak a hozzáférés észleléséhez

- A BCDR-infrastruktúrát és -eljárásokat az adatok egy részhalmazán teszteltük

Bevezetési fázis

A Microsoft kaszkádolt, iteratív megközelítést javasol a szabálysértések megelőzésének és helyreállításának implementálásához. Ez lehetővé teszi a stratégia és a szabályzatok finomítását az eredmények pontosságának növelése érdekében. Nem kell megvárni, amíg az egyik fázis befejeződik, mielőtt elkezdené a következőt. Az eredmények hatékonyabbak, ha végighalad az úton.

A szervezet bevezetési fázisának fő elemei a következők:

- A Microsoft Entra PIM engedélyezése az összes rendszergazdai és egyéb kiemelt fiókhoz

- Hálózati forgalom titkosításának, szegmentálásának és eltávolításának megvalósítása

- Honeypot-erőforrások üzembe helyezése

- A javításkezelési infrastruktúra üzembe helyezése

- A bennfentes kockázatok elemzése és az Insider Kockázatkezelésre való leképezése

- A BCDR-infrastruktúra üzembe helyezése és gyakorlása kritikus adatokhoz (1. szakasz) vagy az összes üzleti adathoz (3. szakasz)

Fázisok szabályozása és kezelése

A szervezet incidensmegelőzési és helyreállítási képességének szabályozása iteratív folyamat. A megvalósítási terv átgondolt létrehozásával és a digitális tulajdonban való megvalósításával létrehozott egy alapítványt. Az alábbi feladatokkal megkezdheti az alaprendszer kezdeti szabályozási tervének elkészítését.

| Cél | Tevékenységek |

|---|---|

| Nyomon követés és mérés | Tulajdonosokat rendelhet hozzá a kritikus műveletekhez és projektekhez, például az informatikai rendszergazdai oktatáshoz és a mézeskáderőforrás-kezeléshez, a javításkezeléshez, a hálózati biztonsághoz és a BCDR-eljárásokhoz. Végrehajtható terveket hozhat létre az egyes műveletek és projektek dátumaival, valamint jelentések és irányítópultok használatával. |

| Monitor | - A PIM-kérések és az eredményként kapott műveletek nyomon követése. - Monitorozza a mézeskád erőforrásaihoz való hozzáférést. – A frissítéstelepítési hibák esetén javítandó rendszerek monitorozása. - A teljesség és a helyreállítás integritásának BCDR-eljárásainak tesztelése. |

| Iterátum az érettséghez | – A hálózatkezelési infrastruktúra felmérése további, eltávolítható örökölt rendszerekhez. – A BCDR-infrastruktúra adaptálása új erőforrásokhoz és funkciókhoz. |

Következő lépések

Ebben az üzleti forgatókönyvben:

- A jogsértésből eredő üzleti károk megelőzése vagy csökkentése

- Veszélyforrások elleni védelem és XDR implementálása

További cikkek az Teljes felügyelet bevezetési keretrendszerben:

- Teljes felügyelet bevezetési keretrendszer áttekintése

- A biztonsági helyzet gyors modernizálása

- Távoli és hibrid munka biztonságossá tétele

- Bizalmas üzleti adatok azonosítása és védelme

- Jogszabályi és megfelelőségi követelményeknek való megfelelés

Folyamatkövetési erőforrások

Az Teljes felügyelet üzleti forgatókönyvek bármelyikéhez használhatja az alábbi folyamatkövetési erőforrásokat.

| Folyamatkövetési erőforrás | Ez segít... | Úgy tervezték, hogy... |

|---|---|---|

Bevezetési forgatókönyv- terv – A Phase Grid letölthető Visio-fájlja vagy PDF-fájlja

|

Könnyen megértheti az egyes üzleti forgatókönyvek biztonsági fejlesztéseit, valamint a tervfázis szakaszaira és célkitűzéseire irányuló erőfeszítések szintjét. | Üzleti forgatókönyv projektvezetők, üzleti vezetők és más érdekelt felek. |

| Teljes felügyelet bevezetéskövető letölthető PowerPoint-diacsomag |

Nyomon követheti előrehaladását a tervfázis szakaszaiban és célkitűzéseiben. | Üzleti forgatókönyv projektvezetők, üzleti vezetők és más érdekelt felek. |

Üzleti forgatókönyv célkitűzései és feladatai letölthető Excel-munkafüzet

|

Tulajdonost rendelhet hozzá, és nyomon követheti az előrehaladást a tervfázis szakaszain, célkitűzésein és feladatain keresztül. | Üzleti forgatókönyv projektvezetők, informatikai érdeklődők és informatikai megvalósítók. |

További forrásokért tekintse meg Teljes felügyelet felmérési és folyamatkövetési erőforrásokat.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: