Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Database SQL Server adalah beban kerja penting yang memerlukan tujuan titik pemulihan (RPO) rendah dan retensi jangka panjang. Anda dapat mencadangkan database SQL Server yang berjalan di komputer virtual (VM) Azure dengan menggunakan Azure Backup.

Artikel ini menunjukkan cara mencadangkan database SQL Server yang berjalan pada komputer virtual Azure ke vault Layanan Pemulihan Azure Backup.

Untuk melihat skenario pencadangan dan pemulihan yang saat ini kami dukung, lihat matriks dukungan. Untuk pertanyaan umum, lihat pertanyaan yang sering diajukan.

Prasyarat

Sebelum Anda mencadangkan database SQL Server, periksa kriteria-kriteria berikut ini:

Identifikasi atau buat vault Layanan Pemulihan di wilayah dan langganan yang sama dengan VM yang menghosting instans SQL Server.

Verifikasi bahwa VM memiliki konektivitas jaringan.

Pastikan bahwa Azure Virtual Machine Agent diinstal pada VM.

Pastikan versi .NET 4.6.2 atau yang lebih tinggi diinstal pada VM.

Perhatian

Dukungan untuk pencadangan komputer virtual SQL yang menjalankan .NET Framework 4.6.1 tidak digunakan lagi karena akhir dukungan resmi. Kami menyarankan untuk meningkatkan ke .NET Framework 4.6.2 atau versi yang lebih tinggi guna menghindari kegagalan pencadangan.

Pastikan database SQL Server mengikuti panduan penamaan database untuk Azure Backup.

Pastikan bahwa panjang total nama komputer virtual SQL Server dan nama grup sumber daya tidak melebihi 84 karakter untuk komputer virtual Azure Resource Manager (atau 77 karakter untuk komputer virtual klasik). Pembatasan ini karena beberapa karakter dialokasikan oleh layanan.

Verifikasi bahwa Anda tidak memiliki solusi cadangan lain yang diaktifkan untuk database. Nonaktifkan semua cadangan SQL Server lainnya sebelum Anda membackup database.

Saat menggunakan SQL Server 2008 R2 atau SQL Server 2012, Anda mungkin mengalami masalah zona waktu untuk pencadangan seperti yang dijelaskan di sini. Pastikan Anda berada pada pembaruan kumulatif terbaru untuk menghindari masalah terkait zona waktu yang dijelaskan di atas. Jika menerapkan pembaruan ke instans SQL Server pada komputer virtual Azure tidak memungkinkan, nonaktifkan Waktu Musim Panas (DST, Daylight Saving Time) untuk zona waktu pada komputer virtual.

Catatan

Anda dapat mengaktifkan Azure Backup untuk komputer virtual Azure dan juga untuk database SQL Server yang berjalan di komputer virtual tanpa konflik.

Membangun konektivitas jaringan

Untuk semua operasi, komputer virtual SQL Server memerlukan konektivitas ke layanan Azure Backup, Azure Storage, dan ID Microsoft Entra. Ini dapat dicapai dengan menggunakan titik akhir privat atau dengan mengizinkan akses ke alamat IP publik atau FQDN yang diperlukan. Tidak mengizinkan konektivitas yang tepat ke layanan Azure yang diperlukan dapat menyebabkan kegagalan dalam operasi seperti penemuan database, mengonfigurasi pencadangan, melakukan pencadangan, dan memulihkan data.

Tabel berikut ini mencantumkan berbagai alternatif yang dapat Anda gunakan untuk membuat konektivitas:

| Pilihan | Keuntungan | Kerugian |

|---|---|---|

| Titik Akhir Privat | Mengizinkan cadangan melalui alamat IP privat di dalam jaringan virtual Memberikan kontrol terperinci pada jaringan dan sisi vault |

Biaya standar untuk titik akhir privat berlaku |

| Tag layanan NSG | Lebih mudah dikelola karena perubahan rentang digabungkan secara otomatis Tanpa biaya tambahan |

Hanya dapat digunakan dengan NSG saja Menyediakan akses ke seluruh layanan |

| Tag Azure Firewall FQDN | Lebih mudah dikelola karena FQDN yang diperlukan dikelola secara otomatis | Hanya dapat digunakan dengan Azure Firewall |

| Mengizinkan akses ke FQDN/IP layanan | Tanpa biaya tambahan. Bekerja dengan semua peralatan keamanan jaringan dan firewall. Anda juga dapat menggunakan titik akhir layanan untuk Storage dan MICROSOFT Entra ID. Namun, untuk Azure Backup, Anda perlu menetapkan akses ke IP/FQDN yang sesuai. |

Sekumpulan IP atau FQDN yang luas mungkin diperlukan untuk diakses. |

| Menggunakan proksi HTTP | Satu titik akses internet ke komputer virtual | Biaya tambahan untuk menjalankan komputer virtual dengan perangkat lunak proksi |

Bagian berikut memberikan detail lebih lanjut seputar penggunaan opsi ini.

Catatan

Anda dapat menggunakan skrip uji konektivitas Azure Backup untuk mendiagnosis sendiri masalah konektivitas jaringan di lingkungan Windows.

Titik Akhir Privat

Titik akhir privat memungkinkan Anda terhubung dengan aman dari server di dalam jaringan virtual ke vault Layanan Pemulihan Anda. Titik akhir privat menggunakan IP dari ruang alamat jaringan virtual untuk vault Anda. Lalu lintas jaringan antara sumber daya Anda di dalam jaringan virtual dan vault berjalan melalui jaringan virtual Anda dan tautan privat di jaringan backbone Microsoft. Ini menghilangkan paparan terhadap internet publik. Baca selengkapnya tentang titik akhir privat untuk Azure Backup di sini.

Tag NSG

Jika Anda menggunakan Grup Keamanan Jaringan (NSG), gunakan tag layanan AzureBackup untuk mengizinkan akses keluar ke Azure Backup. Selain tag Azure Backup, Anda juga perlu mengizinkan konektivitas untuk autentikasi dan transfer data dengan membuat aturan NSG serupa untuk ID Microsoft Entra dan Azure Storage(Storage). Langkah-langkah berikut menguraikan proses untuk membuat aturan untuk tag Azure Backup:

Di Semua Layanan, buka Grup keamanan jaringan dan pilih grup keamanan jaringan.

Pilih Aturan keamanan keluar di bawah Pengaturan.

Pilih Tambahkan. Masukkan semua detail yang diperlukan untuk membuat aturan baru seperti yang dijelaskan dalam pengaturan aturan keamanan. Pastikan opsi Tujuan diatur ke Tag Layanan dan Tag layanan Tujuan diatur ke AzureBackup.

Pilih Tambahkan untuk menyimpan aturan keamanan keluar yang baru dibuat.

Anda juga dapat membuat aturan keamanan keluar NSG untuk Azure Storage dan ID Microsoft Entra.

Tag Azure Firewall

Jika Anda menggunakan Azure Firewall, buat aturan aplikasi dengan menggunakan tag AzureBackupAzure Firewall FQDN. Ini mengizinkan semua akses keluar ke Azure Backup.

Catatan

Azure Backup saat ini tidak mendukung Aturan Aplikasi dengan inspeksi TLS diaktifkan di Azure Firewall.

Mengizinkan akses ke rentang IP layanan

Jika Anda memilih untuk mengizinkan IP layanan akses, lihat rentang IP dalam file JSON yang tersedia di sini. Anda harus mengizinkan akses ke IP yang terkait dengan Azure Backup, Azure Storage, dan Microsoft Entra ID.

Mengizinkan akses ke FQDN layanan

Anda juga dapat menggunakan FQDN berikut untuk mengizinkan akses ke layanan yang diperlukan dari server Anda:

| Layanan | Nama domain yang akan diakses | Pelabuhan |

|---|---|---|

| Azure Backup | *.backup.windowsazure.com |

443 |

| Azure Storage | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net |

443 |

| Azure AD | *.login.microsoft.com Izinkan akses ke FQDN di bawah bagian 56 dan 59 menurut artikel ini |

443 Jika berlaku |

Mengizinkan konektivitas untuk server di balik internal load balancer

Saat menggunakan load balancer internal, Anda perlu mengizinkan konektivitas keluar dari mesin virtual yang berada di belakang load balancer internal untuk melakukan pencadangan. Untuk melakukannya, Anda dapat menggunakan kombinasi load balancer standar internal dan eksternal untuk menyediakan konektivitas keluar. Pelajari selengkapnya tentang konfigurasi untuk membuat pengaturan hanya keluar untuk VM di kelompok backend internal load balancer.

Gunakan server proksi HTTP untuk merutekan lalu lintas

Saat Anda mencadangkan database SQL Server pada komputer virtual Azure, ekstensi cadangan pada komputer virtual menggunakan API HTTPS untuk mengirim perintah manajemen ke Azure Backup dan data ke Azure Storage. Ekstensi cadangan juga menggunakan Microsoft Entra ID untuk autentikasi. Rutekan lalu lintas ekstensi cadangan untuk ketiga layanan ini melalui proksi HTTP. Gunakan daftar IP dan FQDN yang disebutkan di atas untuk mengizinkan akses ke layanan yang diperlukan. Server proksi terautentikasi tidak didukung.

Catatan

Nonaktifkan proxy untuk komunikasi localhost dalam VM. Proxy akan diakui untuk komunikasi keluar dari SQL VM.

Panduan penamaan database untuk Azure Backup

Hindari menggunakan elemen berikut dalam nama database:

- Spasi di belakang dan sebelum baris

- Tanda seru di belakang (!)

- Kurung siku tutup (])

- Titik koma (;)

- Garis miring (/)

- Persentase (%)

Konfigurasi SQL Backup tidak mendukung kutipan tunggal dalam nama database dan menyebabkan kegagalan penyebaran. Jika ada database dengan tanda kutip tunggal, kami sarankan Anda mengganti nama database atau mengambil pendekatan cadangan asli.

Aliasing tersedia untuk karakter yang tidak didukung, tetapi sebaiknya hindari. Untuk informasi selengkapnya, lihat Memahami Model Data Layanan Tabel.

Beberapa database pada instans SQL yang sama dengan perbedaan huruf besar/kecil tidak didukung.

Mengubah casing database SQL tidak didukung setelah mengonfigurasi perlindungan.

Catatan

Operasi Konfigurasi perlindungan untuk database dengan karakter khusus, seperti {, '}, [, ], ,, =, -, (, ), ., +, &, ;, ', atau /, dalam namanya tidak didukung. Anda dapat mengubah nama database atau mengaktifkan Perlindungan Otomatis, yang berhasil melindungi database ini.

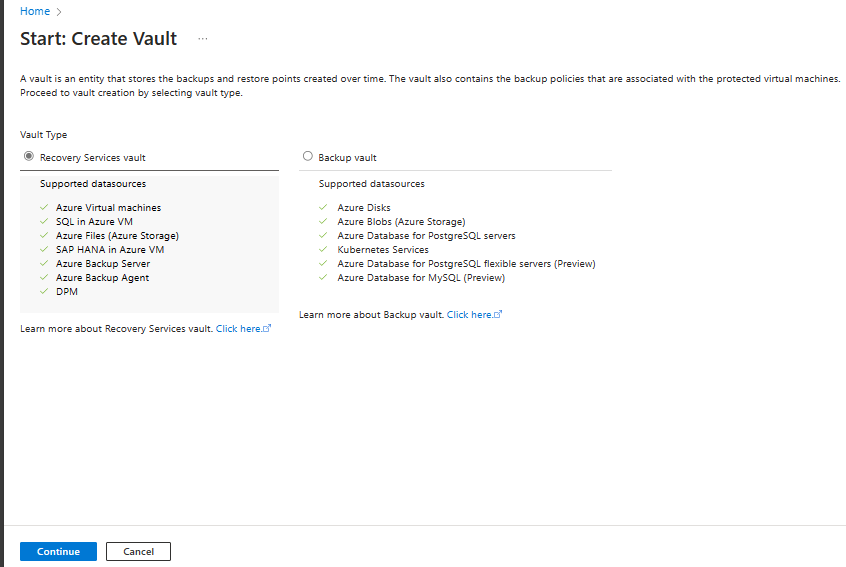

Buat brankas Layanan Pemulihan

Vault Layanan Pemulihan adalah entitas manajemen yang menyimpan titik pemulihan yang dibuat dari waktu ke waktu. Ini menyediakan antarmuka untuk melakukan operasi terkait pencadangan. Operasi ini mencakup upaya untuk mengambil cadangan sesuai permintaan, melakukan pemulihan, dan membuat kebijakan cadangan.

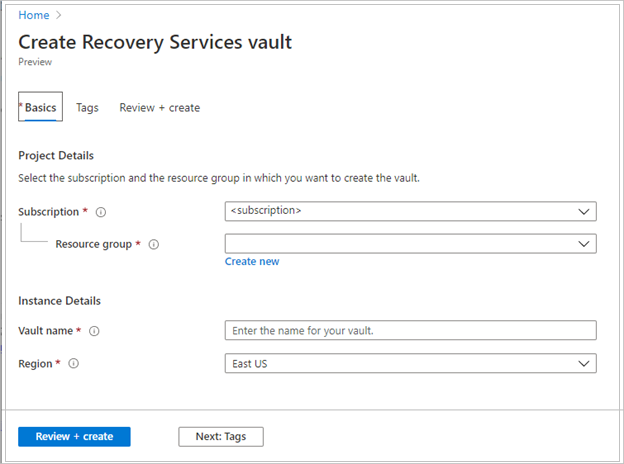

Untuk membuat vault layanan pemulihan:

Masuk ke portal Microsoft Azure.

Cari Ketahanan, lalu buka dasbor Ketahanan .

Pada panel Vault , pilih + Vault.

Pilih Brankas Layanan Pemulihan>Lanjutkan.

Pada panel Buat Vault Layanan Pemulihan, masukkan nilai-nilai berikut ini:

Langganan: Pilih langganan yang akan digunakan. Jika Anda hanya anggota dari satu langganan, Anda akan melihat nama tersebut. Jika Anda tidak yakin langganan mana yang akan digunakan, gunakan langganan default. Beberapa pilihan hanya muncul jika akun kerja atau sekolah Anda dikaitkan dengan lebih dari satu langganan Azure.

Grup sumber daya: Gunakan grup sumber daya yang sudah ada atau buat yang baru. Untuk menampilkan daftar grup sumber daya yang tersedia di langganan Anda, pilih Gunakan yang sudah ada. Kemudian pilih sumber daya di daftar dropdown. Untuk membuat grup sumber daya baru, pilih Buat baru, lalu masukkan nama. Untuk informasi selengkapnya tentang grup sumber daya, lihat Gambaran umum Azure Resource Manager.

Nama brankas: Masukkan nama yang mudah dikenali untuk mengidentifikasi brankas. Nama harus unik untuk langganan Azure. Tentukan nama yang memiliki minimal 2, tetapi tidak lebih dari 50 karakter. Nama harus dimulai dengan huruf dan hanya terdiri dari huruf, angka, dan tanda hubung.

Wilayah: Pilih wilayah geografis untuk vault. Agar Anda membuat vault untuk membantu melindungi sumber data apa pun, vault harus berada di wilayah yang sama dengan sumber data.

Penting

Jika Anda tidak yakin dengan lokasi sumber data Anda, tutup jendela. Buka daftar sumber daya Anda di portal. Jika Anda memiliki sumber data di beberapa wilayah, buat vault Recovery Service untuk setiap wilayah. Buat vault di lokasi pertama sebelum Anda membuat vault di lokasi lain. Anda tidak perlu menentukan akun penyimpanan untuk menyimpan data cadangan. Brankas Layanan Pemulihan dan Azure Backup menangani langkah tersebut secara otomatis.

Setelah Anda memberikan nilai, pilih Tinjau + buat.

Untuk menyelesaikan pembuatan vault Layanan Pemulihan, pilih Buat.

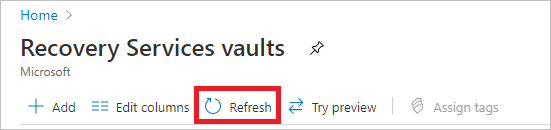

Perlu waktu untuk membuat vault Recovery Service. Pantau pemberitahuan status di area Pemberitahuan di kanan atas. Setelah vault dibuat, vault muncul dalam daftar vault Layanan Pemulihan. Jika vault tidak muncul, pilih Refresh.

Azure Backup sekarang mendukung vault yang tidak dapat diubah yang membantu Anda memastikan bahwa setelah titik pemulihan dibuat, mereka tidak dapat dihapus sebelum kedaluwarsa sesuai dengan kebijakan pencadangan. Anda dapat membuat imutabilitas tidak dapat diubah untuk membantu melindungi data cadangan Anda dari berbagai ancaman, termasuk serangan ransomware dan aktor jahat. Pelajari selengkapnya tentang brankas Azure Backup yang tidak dapat diubah.

Temukan database SQL Server

Untuk menemukan database yang berjalan di VM, ikuti langkah-langkah berikut:

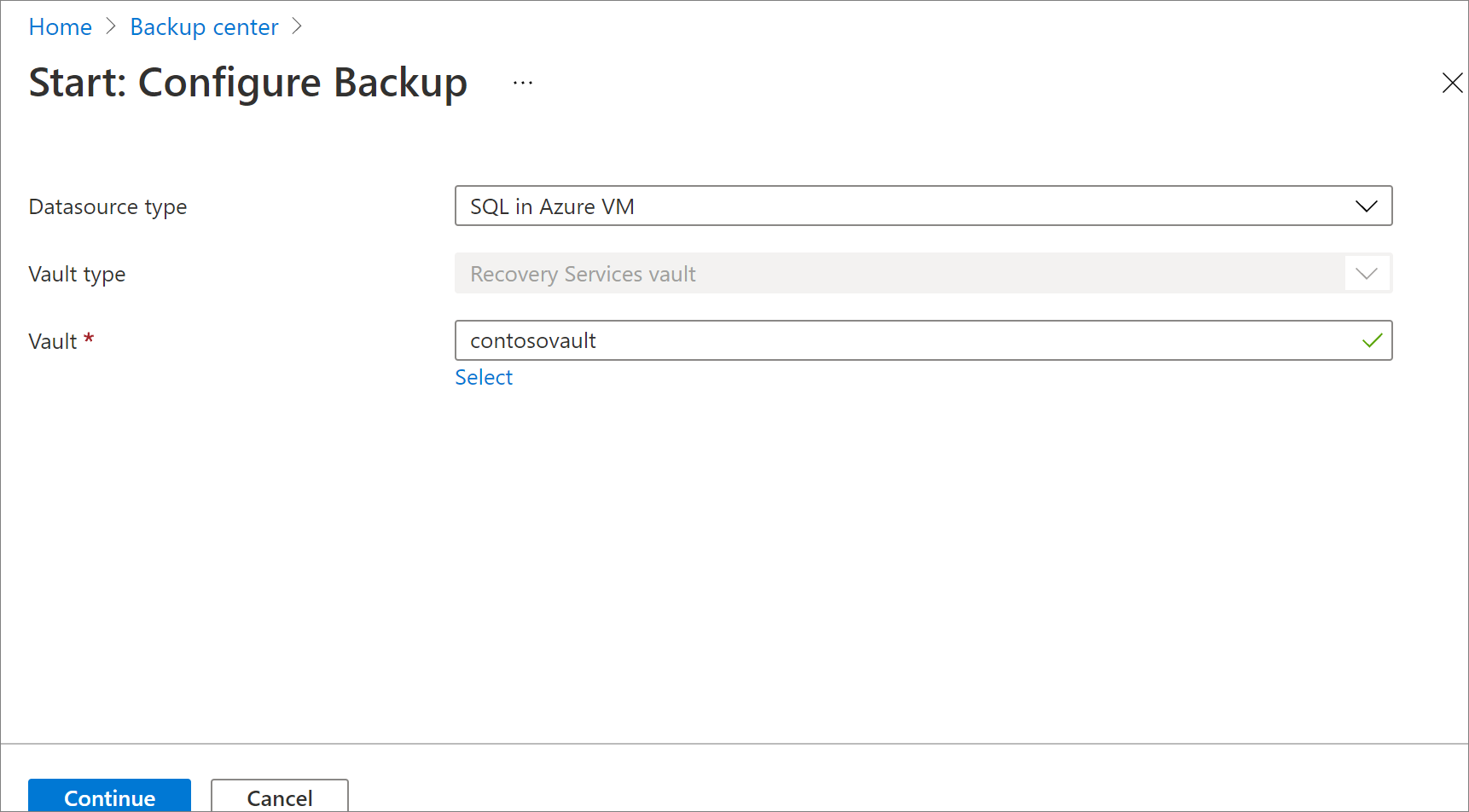

Di portal Microsoft Azure, buka Ketahanan, lalu + Konfigurasikan perlindungan.

Pada panel Konfigurasi perlindungan , pilih Jenis sumber data sebagai SQL di Azure VM, lalu pilih Lanjutkan.

Pada panel Mulai: Konfigurasikan Cadangan , di bawah Vault, klik Pilih vault.

Pada panel Pilih Vault , pilih vault Layanan Pemulihan yang Anda buat dari daftar tempat Anda ingin mencadangkan database, lalu klik Pilih.

Pada panel Mulai: Konfigurasikan Pencadangan , pilih Lanjutkan.

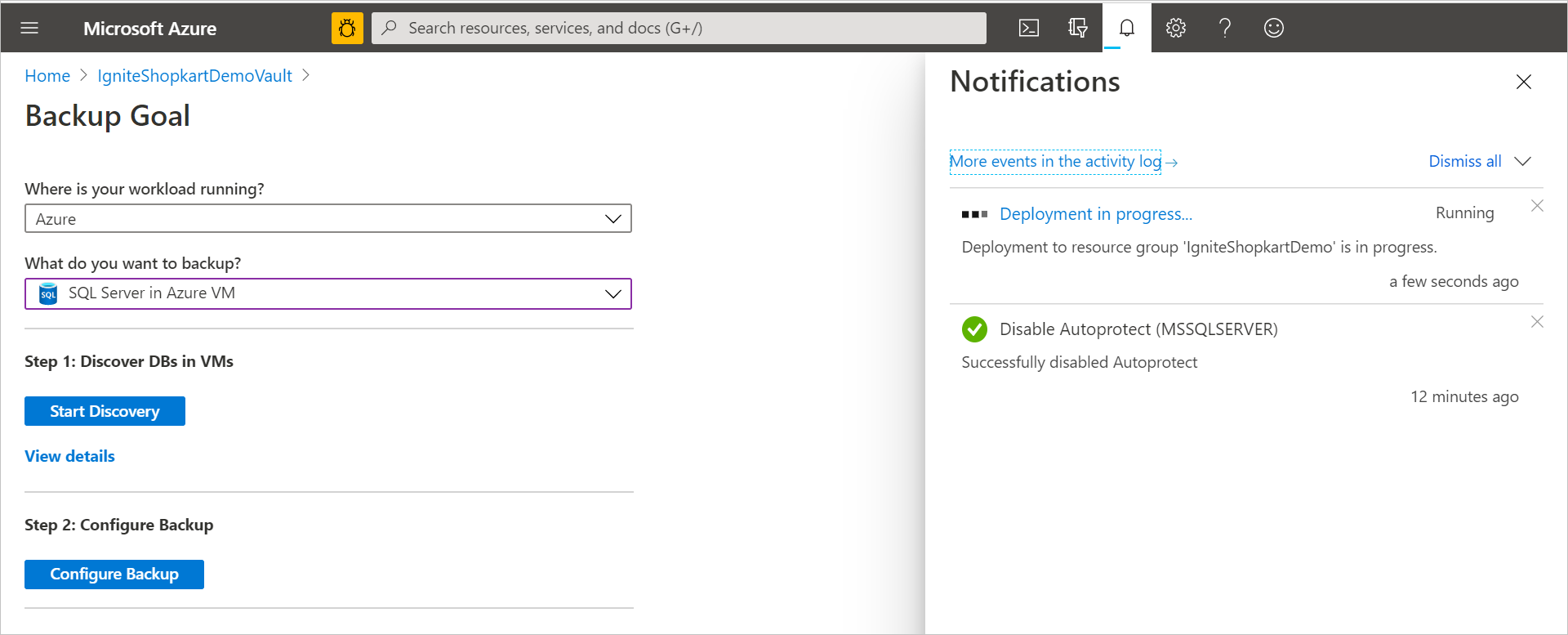

Pada panel Tujuan Pencadangan , di bawah Temukan DB di VM, pilih Mulai Penemuan untuk mencari VM yang tidak terlindungi dalam langganan. Pencarian ini bisa memakan waktu lama, tergantung pada jumlah komputer virtual yang tidak terlindungi dalam langganan.

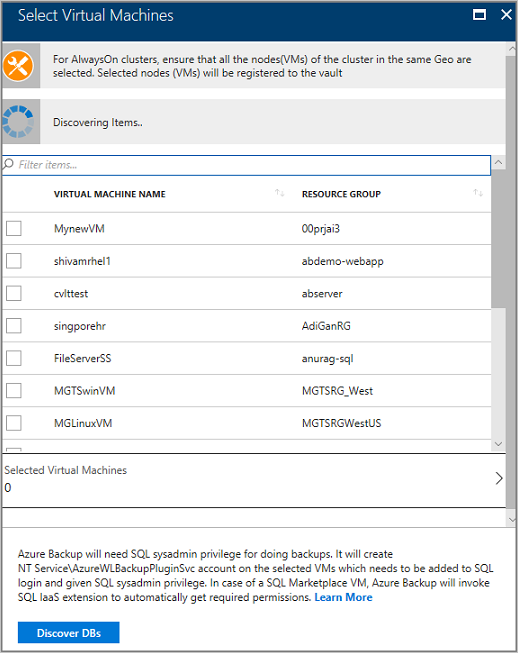

Pada panel Pilih Komputer Virtual , pilih VM yang menjalankan database SQL Server, lalu pilih Temukan DB.

Catatan

- Komputer virtual yang tidak terlindungi akan muncul dalam daftar setelah penemuan, tercantum berdasarkan nama dan grup sumber daya.

- Jika VM tidak terdaftar seperti yang Anda harapkan, lihat apakah VM tersebut sudah dicadangkan dalam gudang penyimpanan.

- Beberapa komputer virtual dapat memiliki nama yang sama tetapi komputer virtual tersebut termasuk dalam grup sumber daya yang berbeda.

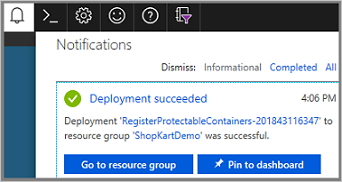

Anda dapat melacak penemuan database di Pemberitahuan. Waktu yang diperlukan untuk tindakan ini tergantung pada jumlah database komputer virtual. Saat database yang dipilih ditemukan, pesan keberhasilan muncul.

Azure Backup menemukan semua database SQL Server di komputer virtual. Selama penemuan, elemen-elemen berikut ada di latar belakang:

Azure Backup mendaftarkan mesin virtual pada vault untuk pencadangan beban kerja. Semua database pada komputer virtual terdaftar hanya dapat dicadangkan ke vault ini.

Azure Backup menginstal ekstensi AzureBackupWindowsWorkload pada komputer virtual. Tidak ada agen yang diinstal pada database SQL.

Azure Backup membuat akun layanan NT Service\AzureWLBackupPluginSvc pada komputer virtual.

- Semua operasi pencadangan dan pemulihan menggunakan akun layanan.

- NT Service\AzureWLBackupPluginSvc memerlukan izin SQL sysadmin. Semua komputer virtual SQL Server yang dibuat di Marketplace dilengkapi dengan SqlIaaSExtension terinstal. Ekstensi AzureBackupWindowsWorkload menggunakan SQLIaaSExtension untuk mendapatkan izin yang diperlukan secara otomatis.

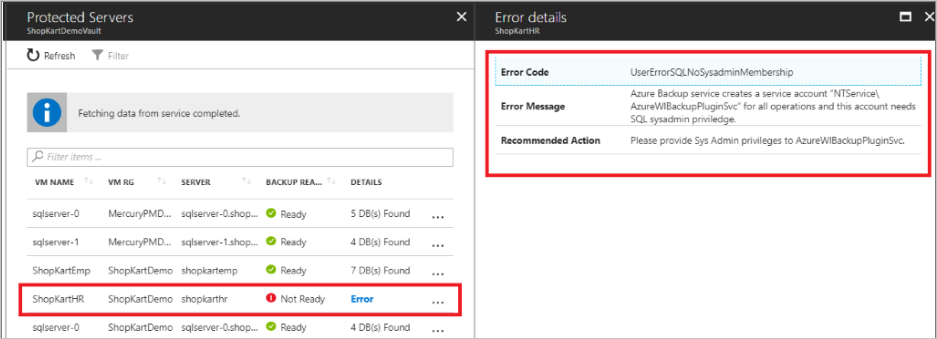

Jika Anda tidak membuat VM dari Marketplace atau jika Anda berada di SQL 2008 dan 2008 R2, VM mungkin tidak menginstal SqlIaaSExtension, dan operasi penemuan gagal dengan pesan kesalahan UserErrorSQLNoSysAdminMembership. Untuk memperbaiki masalah ini, ikuti instruksi di bawah Atur izin VM.

Konfigurasikan pencadangan

Untuk mengonfigurasi pencadangan database SQL, ikuti langkah-langkah berikut:

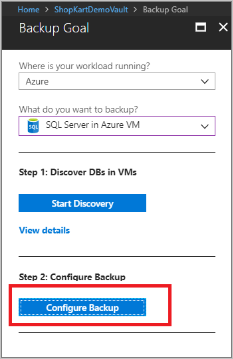

Pada panel Tujuan Pencadangan , di bawah Langkah 2: Konfigurasikan Cadangan, pilih Konfigurasikan Pencadangan.

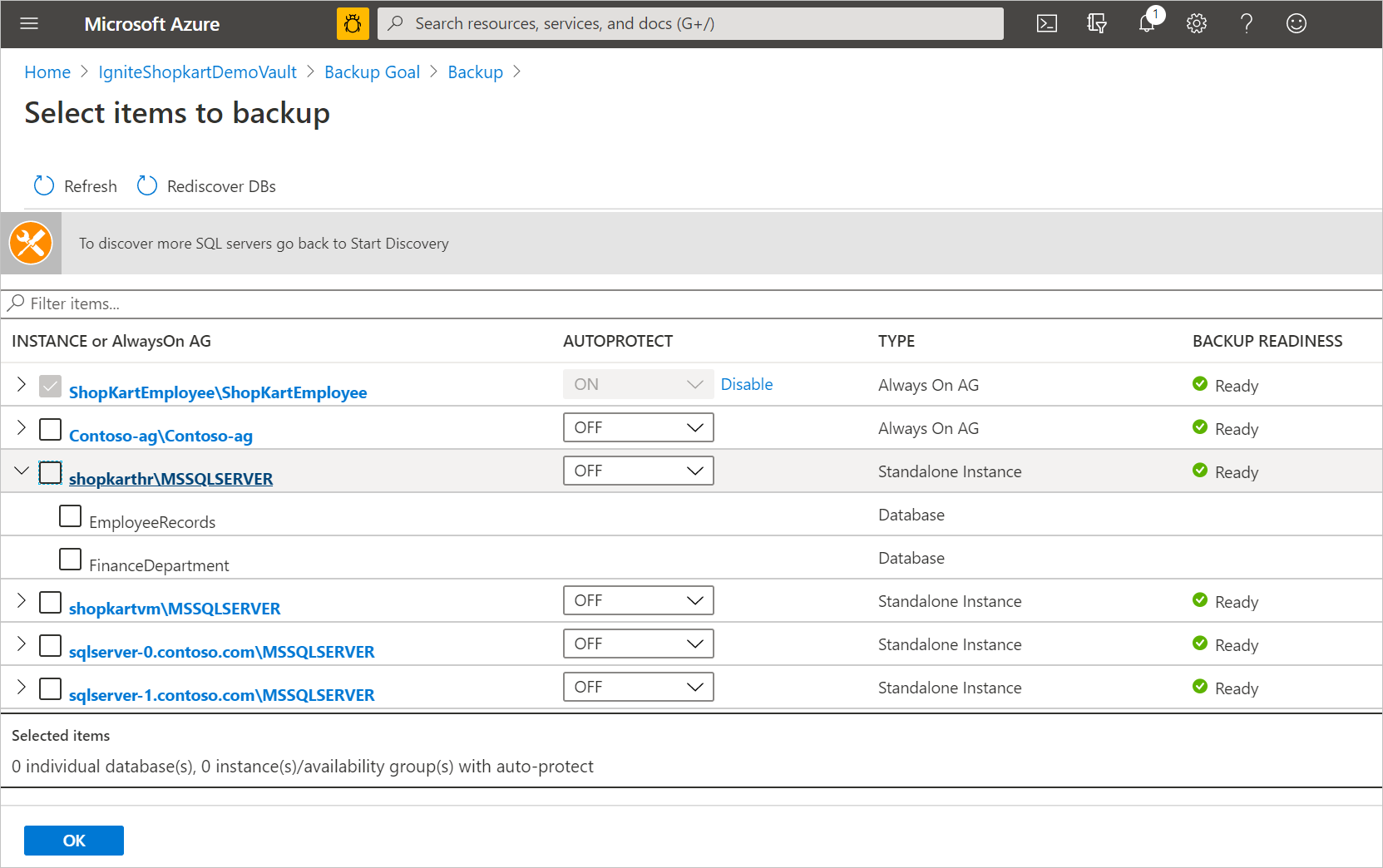

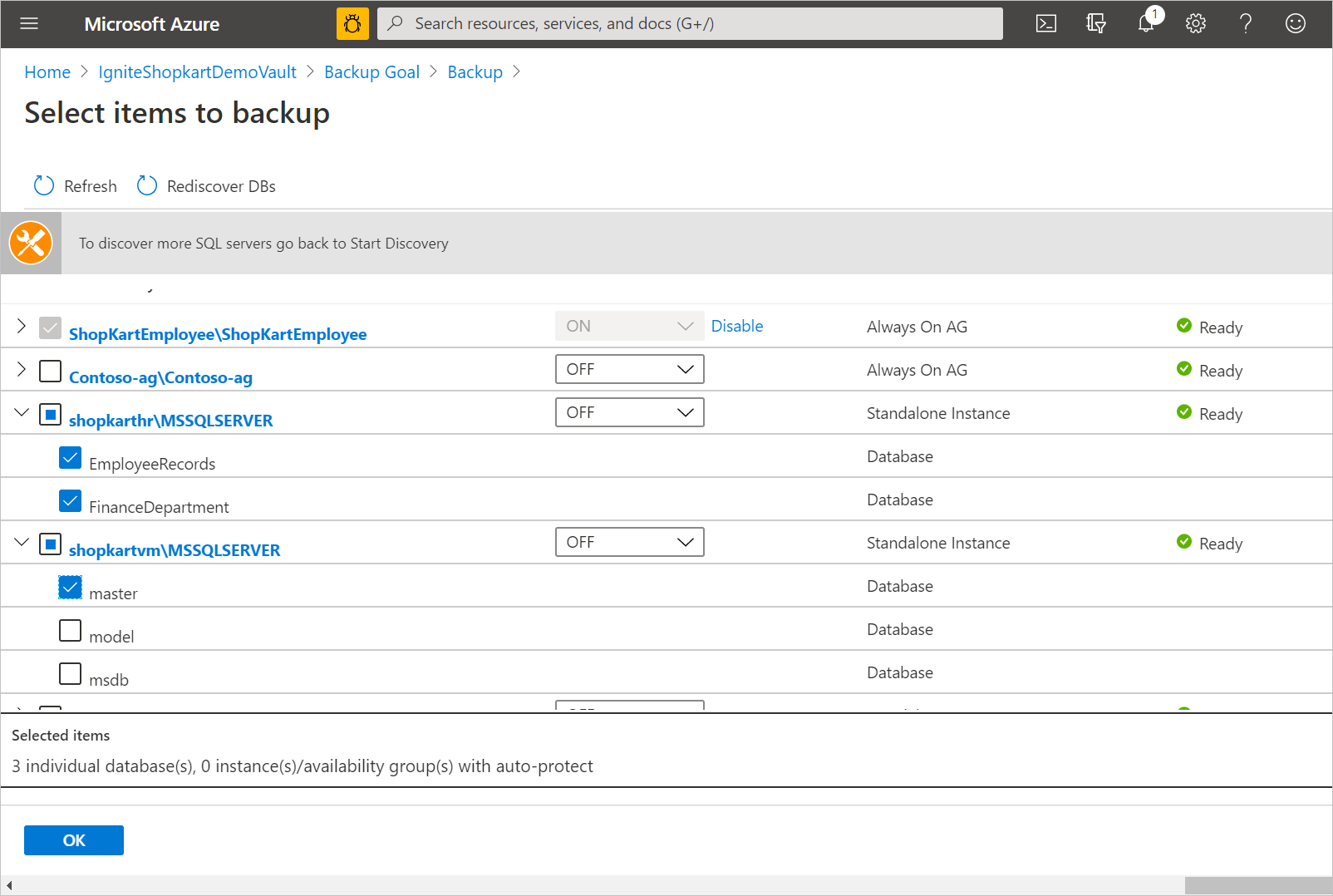

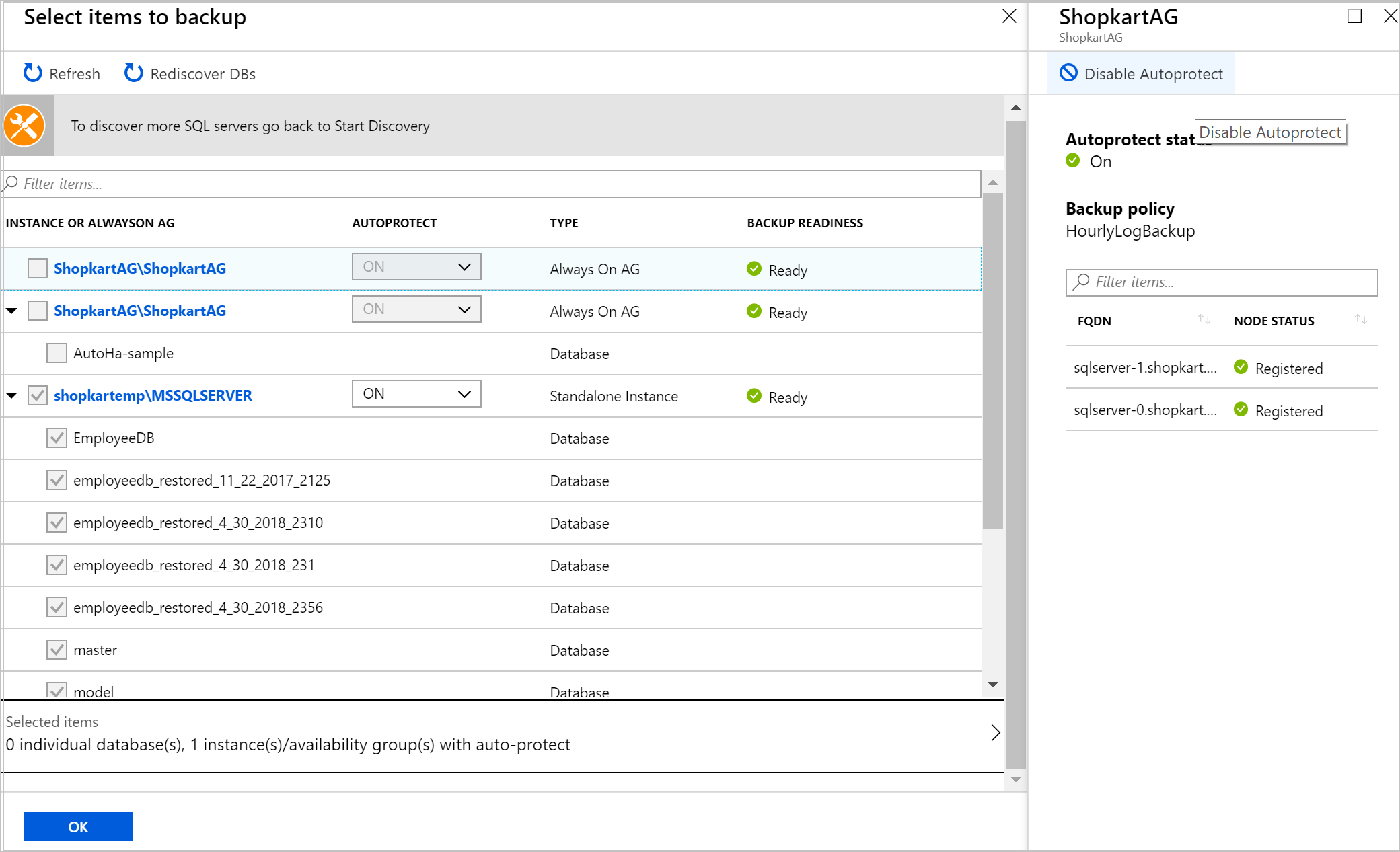

Pilih Tambahkan Sumber Daya untuk melihat semua grup ketersediaan terdaftar dan instans SQL Server mandiri.

Di layar Pilih item untuk dicadangkan , pilih panah di sebelah kiri baris untuk memperluas daftar semua database yang tidak terlindungi dalam instans tersebut atau grup ketersediaan AlwaysOn.

Pilih semua database yang ingin Anda lindungi, lalu pilih OK.

Untuk mengoptimalkan pemuatan cadangan, Azure Backup menetapkan jumlah maksimum database dalam satu tugas pencadangan menjadi 50.

Untuk melindungi lebih dari 50 database, konfigurasikan beberapa pencadangan data.

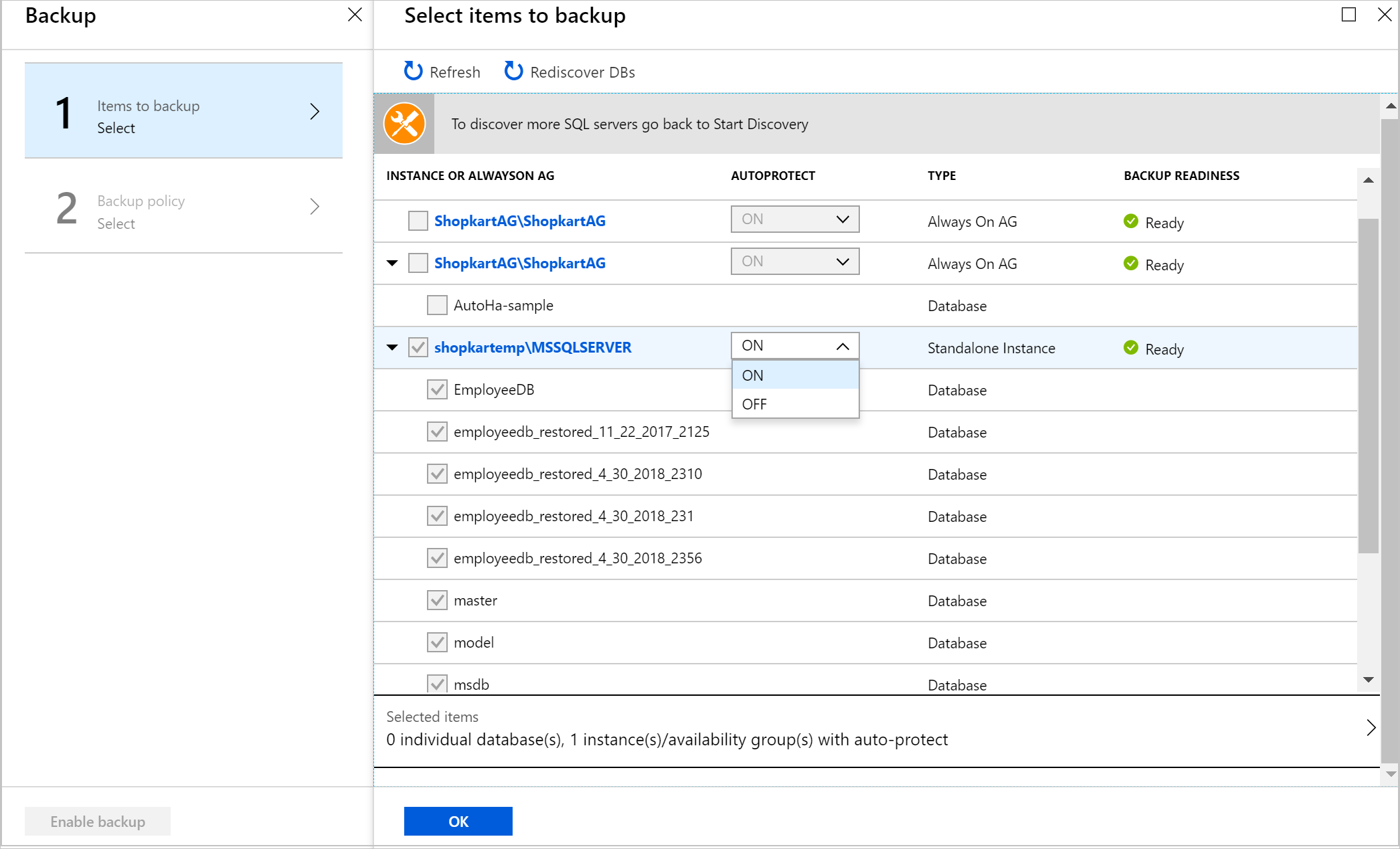

Untuk mengaktifkan seluruh instans atau grup ketersediaan AlwaysOn, di daftar drop-down AUTOPROTECT , pilih AKTIF, lalu pilih OK.

Catatan

Fitur perlindungan otomatis tidak hanya memungkinkan perlindungan pada semua database yang ada sekaligus, tetapi juga secara otomatis melindungi database baru yang ditambahkan ke instans tersebut atau grup ketersediaan.

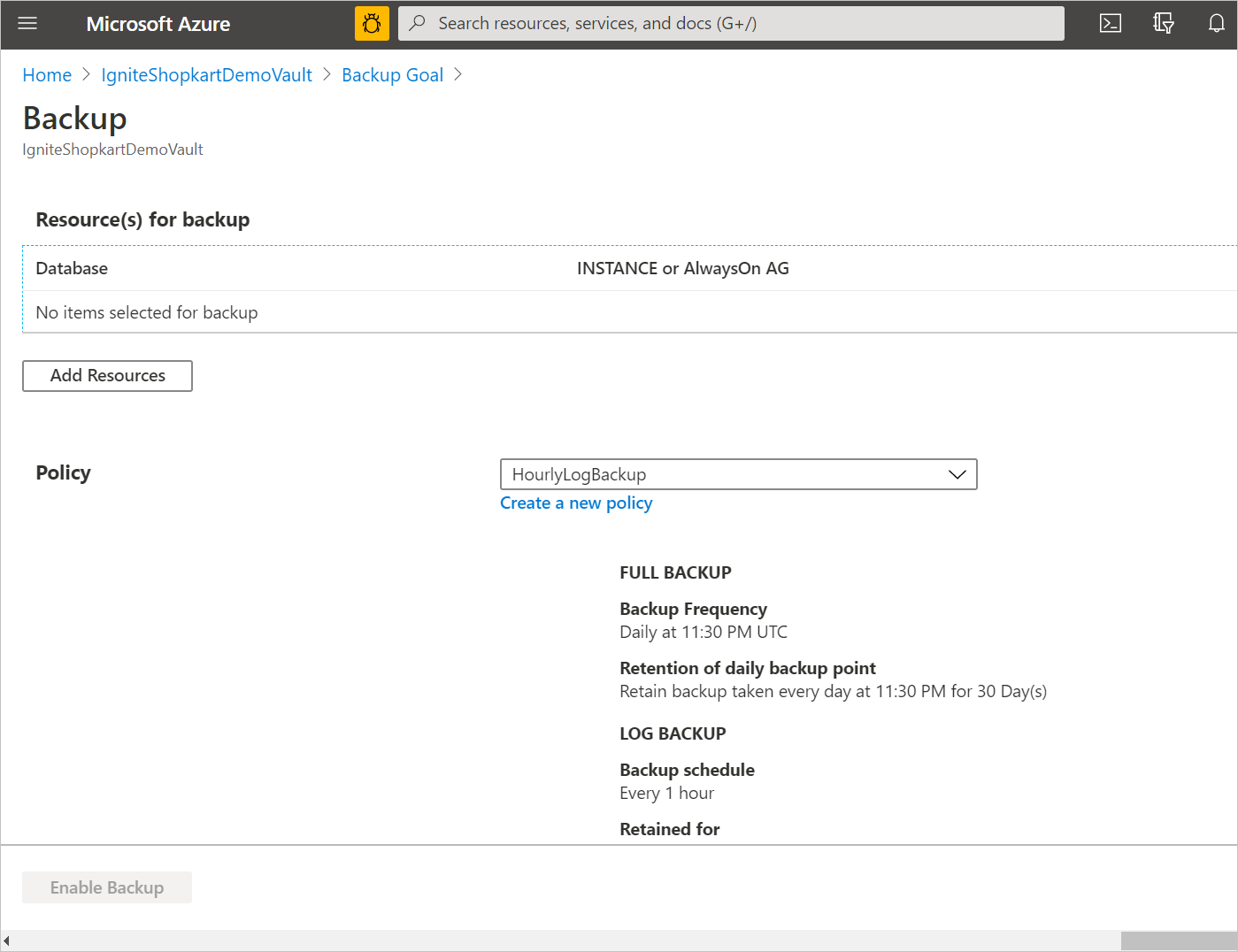

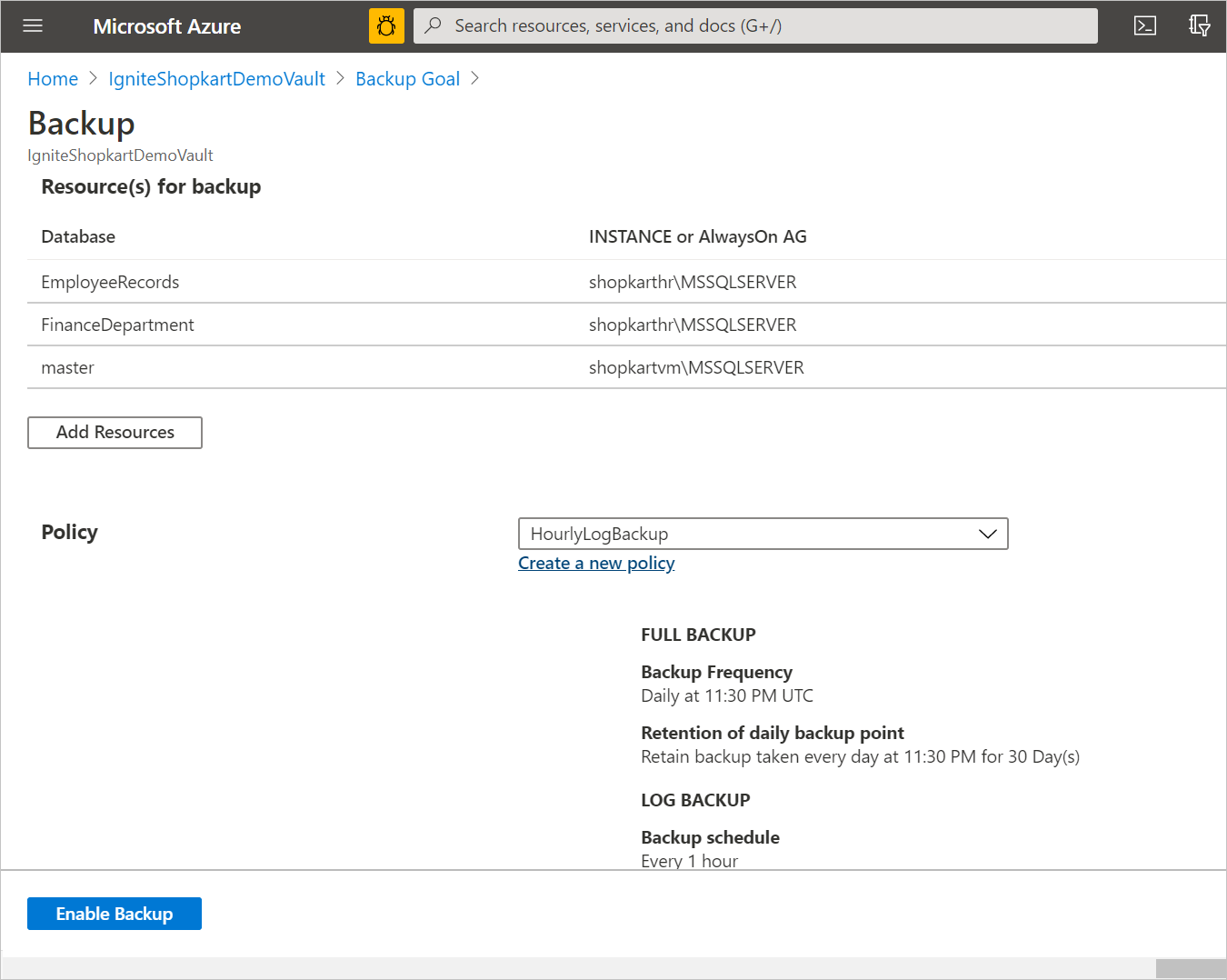

Tentukan kebijakan Pencadangan. Anda dapat melakukan salah satu hal berikut:

Pilih kebijakan default sebagai HourlyLogBackup.

Pilih kebijakan pencadangan yang sudah ada yang sebelumnya dibuat untuk SQL.

Tentukan kebijakan baru berdasarkan RPO dan periode retensi Anda.

Pilih Aktifkan Pencadangan untuk mengirimkan operasi Konfigurasi perlindungan dan lacak kemajuan konfigurasi di area Pemberitahuan portal.

Buat kebijakan pencadangan

Kebijakan pencadangan menentukan kapan cadangan diambil dan berapa lama dipertahankan.

- Kebijakan dibuat pada tingkat vault.

- Beberapa vault dapat menggunakan kebijakan pencadangan yang sama, tetapi Anda harus menerapkan kebijakan pencadangan ke setiap vault.

- Saat Anda membuat kebijakan pencadangan, pencadangan penuh harian adalah pengaturan awal.

- Anda dapat menambahkan pencadangan diferensial, tetapi hanya jika Anda mengonfigurasi pencadangan penuh untuk terjadi setiap minggu.

- Pelajari tentang berbagai jenis kebijakan pencadangan.

Untuk membuat kebijakan pencadangan:

Buka Ketahanan, lalu pilih Kelola>kebijakan> Perlindungan+ Buat kebijakan>Buat kebijakan pencadangan.

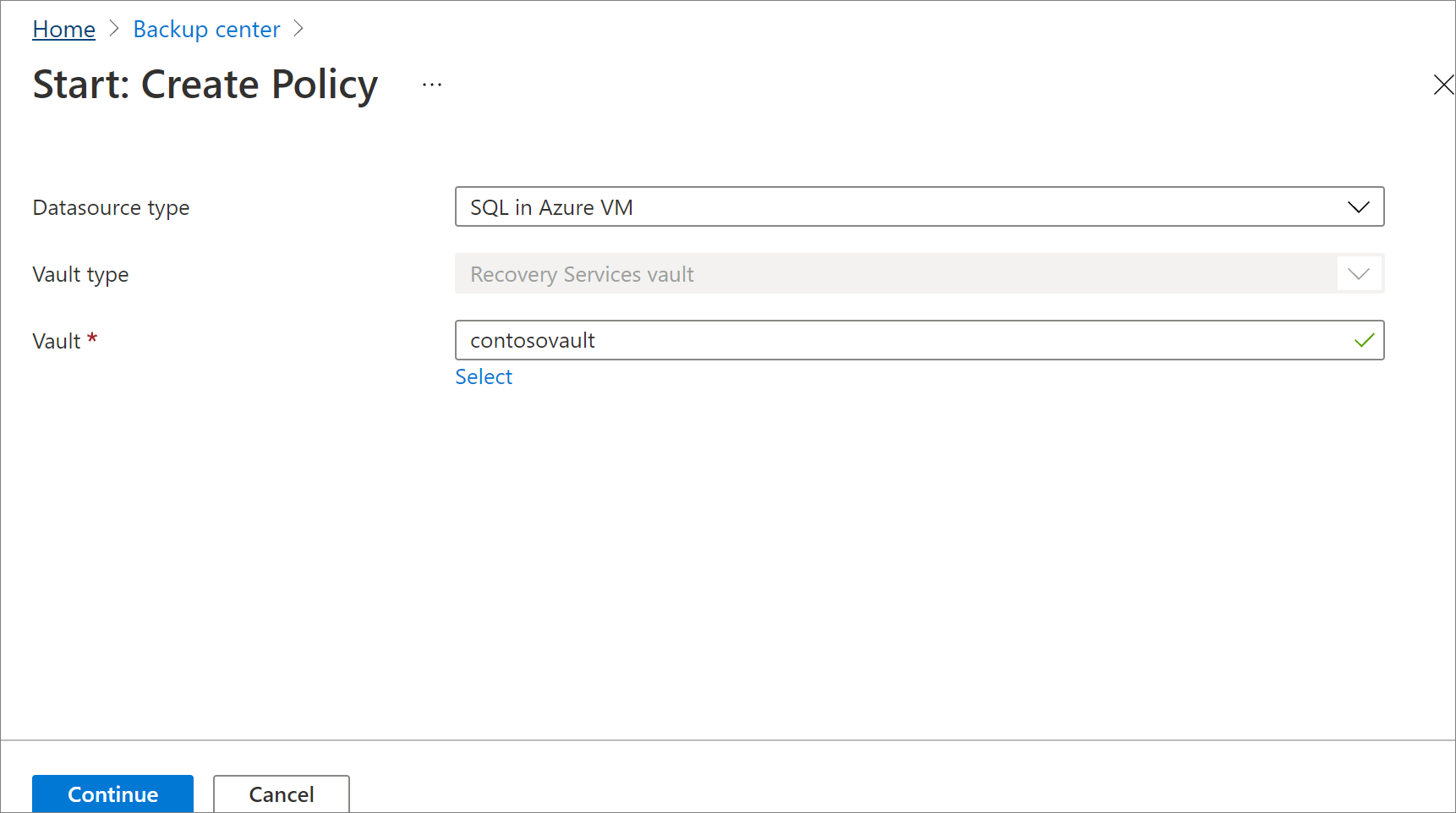

Pada panel Mulai: Buat Kebijakan , pilih SQL Server di Azure VM sebagai jenis sumber data, pilih vault tempat kebijakan harus dibuat, lalu pilih Lanjutkan.

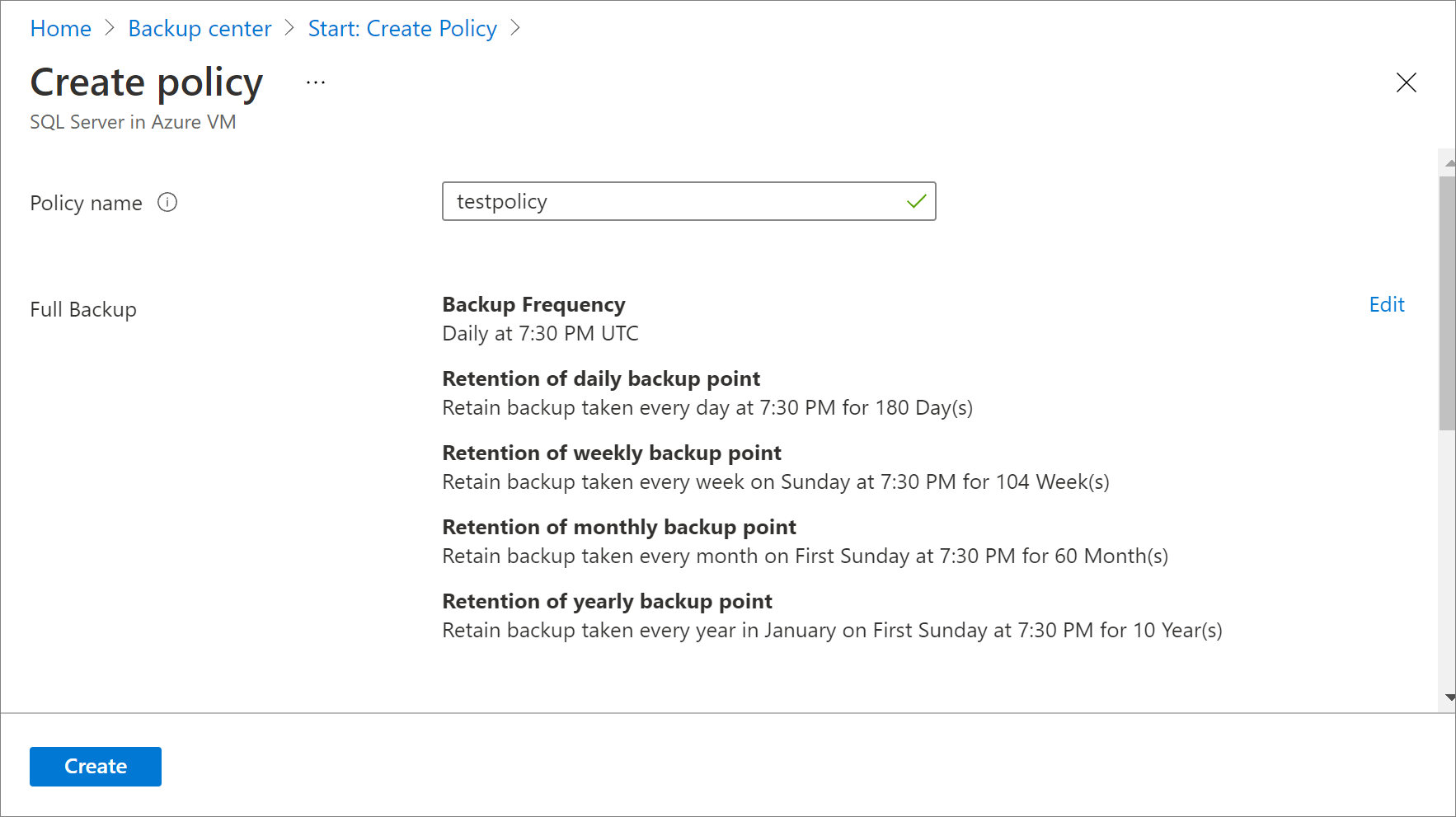

Pada panel Buat kebijakan , di bawah Nama kebijakan, masukkan nama untuk kebijakan baru.

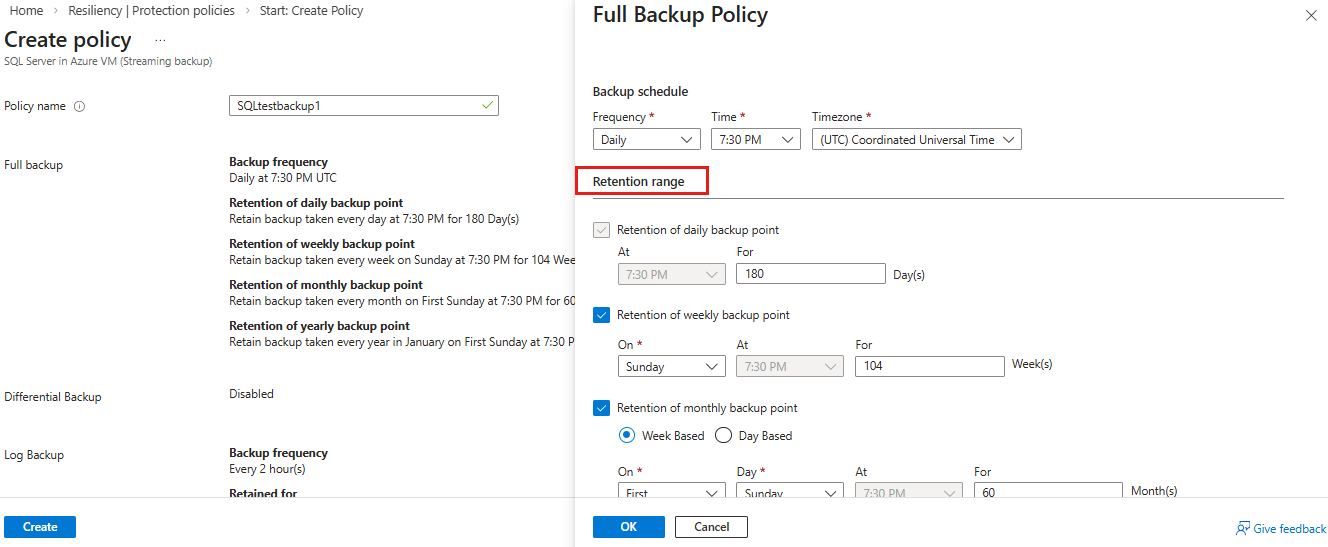

Untuk mengubah pengaturan frekuensi pencadangan default, pilih tautan Edit yang sesuai, ke Pencadangan penuh.

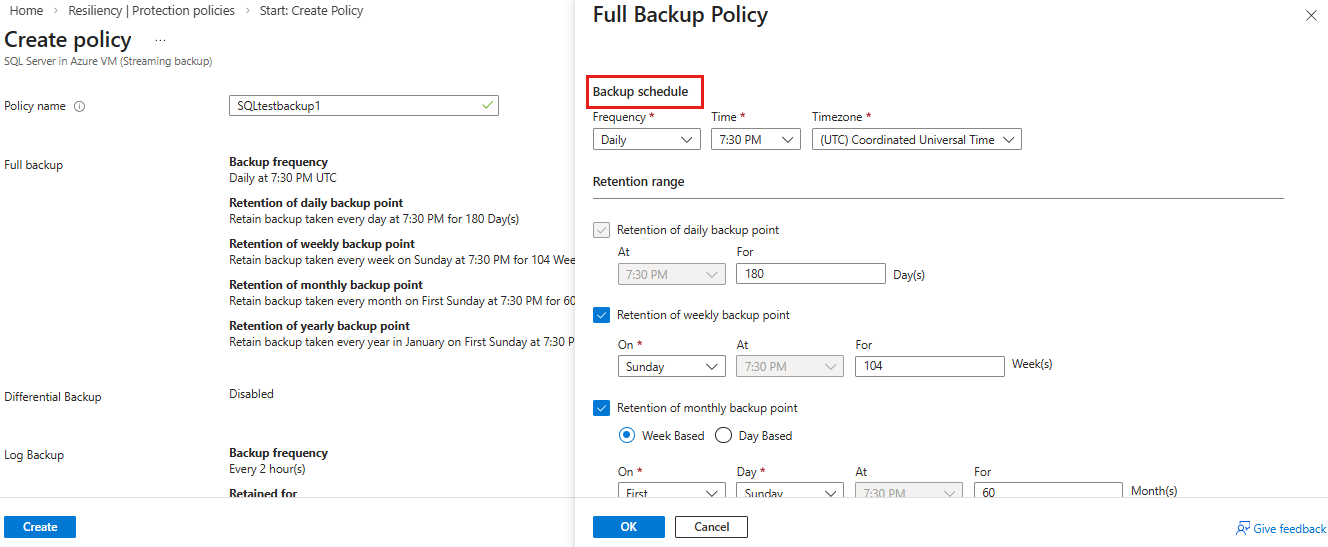

Pada panel Kebijakan Pencadangan Penuh , konfigurasikan pengaturan jadwal pencadangan berikut:

- Pilih Frekuensi Pencadangan. Pilih Harian atau Mingguan.

- Untuk Harian, pilih jam dan zona waktu saat pekerjaan pencadangan dimulai. Anda tidak dapat membuat cadangan diferensial untuk pencadangan penuh harian.

Di bawah RENTANG RETENSI, semua opsi dipilih secara default. Hapus batas periode retensi yang tidak Anda inginkan, lalu atur interval yang akan digunakan.

- Periode retensi minimum untuk semua jenis pencadangan (penuh, diferensial, dan log) adalah tujuh hari.

- Titik pemulihan ditandai untuk disimpan berdasarkan rentang retensinya. Misalnya, jika Anda memilih pencadangan penuh harian, hanya satu pencadangan penuh yang dipicu setiap hari.

- Cadangan untuk hari tertentu ditandai dan dipertahankan berdasarkan periode retensi mingguan dan pengaturan retensi mingguan.

- Periode retensi bulanan dan tahunan berlaku dengan cara yang sama.

Pilih OK untuk menerima pengaturan untuk pencadangan penuh.

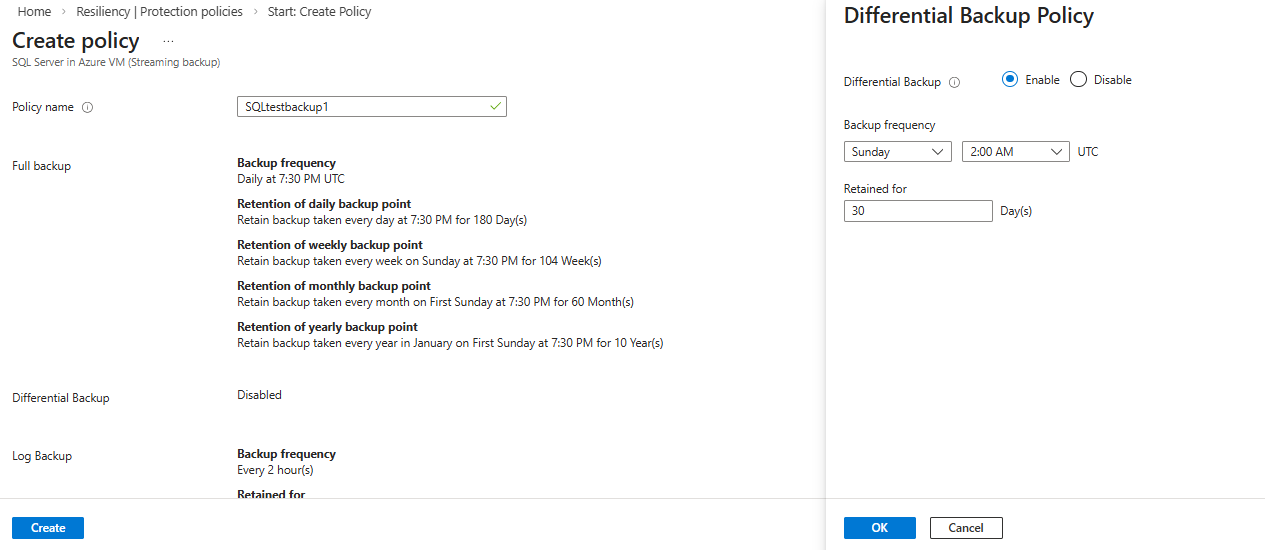

Pada panel Buat kebijakan , untuk mengubah pengaturan default, pilih tautan Edit yang sesuai dengan Cadangan diferensial.

Pada panel Kebijakan Pencadangan Diferensial , konfigurasikan pengaturan berikut:

- Di bawah Kebijakan Pencadangan Diferensial, pilih Aktifkan untuk membuka frekuensi dan kontrol retensi.

- Anda hanya dapat memicu satu pencadangan diferensial per hari. Pencadangan diferensial tidak dapat dipicu pada hari yang sama dengan pencadangan penuh.

- Cadangan diferensial dapat dipertahankan selama maksimal 180 hari.

- Periode retensi cadangan diferensial tidak boleh lebih besar dari pencadangan penuh (karena cadangan diferensial bergantung pada pencadangan penuh untuk pemulihan).

- Pencadangan Diferensial tidak didukung untuk database master.

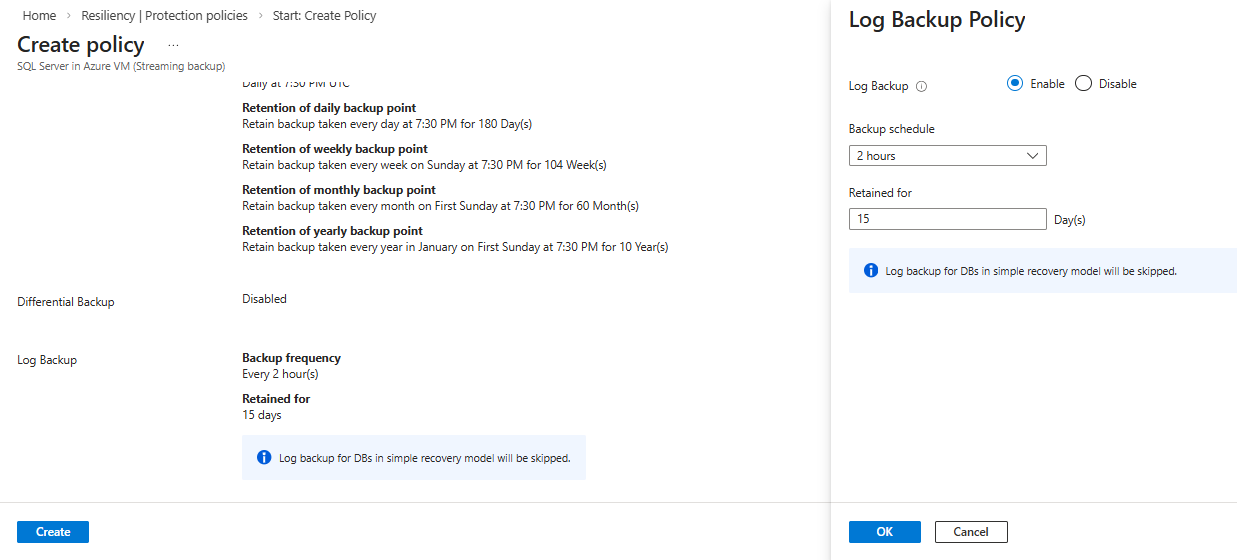

Pada panel Buat kebijakan , untuk mengubah pengaturan default, pilih tautan Edit yang sesuai dengan Pencadangan log.

Pada panel Kebijakan Pencadangan Log , konfigurasikan pengaturan berikut:

- Pada Pencadangan Log, pilih Aktifkan, lalu atur frekuensi dan kontrol retensi.

- Pencadangan log dapat terjadi sesering setiap 15 menit, dan dapat dipertahankan hingga 35 hari.

- Jika database berada dalam model pemulihan sederhana, jadwal pencadangan log untuk database tersebut akan dijeda dan sehingga tidak ada cadangan log yang akan dipicu.

- Jika model pemulihan database berubah dari Penuh ke Sederhana, pencadangan log akan dijeda dalam waktu 24 jam setelah perubahan model pemulihan. Demikian pula, jika model pemulihan berubah dari Sederhana, menyiratkan cadangan log sekarang dapat didukung untuk database, jadwal pencadangan log akan diaktifkan dalam waktu 24 jam setelah perubahan model pemulihan.

Pada menu Kebijakan pencadangan , pilih apakah akan mengaktifkan Kompresi Cadangan SQL atau tidak. Opsi ini dinonaktifkan secara default. Jika diaktifkan, SQL Server akan mengirim aliran cadangan terkompresi ke VDI. Azure Backup mengesampingkan default tingkat instans dengan klausul KOMPRESI / TANPA KOMPRESI tergantung pada nilai kontrol ini.

Setelah Anda menyelesaikan pengeditan kebijakan pencadangan, pilih OK.

Catatan

Setiap pencadangan log dirantai ke pencadangan penuh sebelumnya untuk membentuk rantai pemulihan. Pencadangan penuh ini akan dipertahankan hingga penyimpanan cadangan log terakhir telah kedaluwarsa. Ini mungkin berarti bahwa pencadangan penuh dipertahankan selama periode tambahan untuk memastikan semua log dapat dipulihkan. Mari kita asumsikan Anda memiliki cadangan penuh mingguan, diferensial harian, dan log setiap 2 jam. Semuanya disimpan selama 30 hari. Tetapi, pencadangan penuh mingguan benar-benar dapat dibersihkan/dihapus hanya setelah pencadangan penuh berikutnya tersedia, yaitu setelah 30 + 7 hari. Misalnya, pencadangan penuh mingguan terjadi pada tanggal 16 November. Menurut kebijakan penyimpanan, itu harus dipertahankan sampai 16 Des. Pencadangan log terakhir untuk backup penuh ini terjadi sebelum jadwal backup penuh berikutnya, pada 22 November. Sampai log ini tersedia pada 22 Des, log lengkap 16 Nov tidak dapat dihapus. Jadi, purnama 16 November dipertahankan hingga 22 Desember.

Mengaktifkan Proteksi Otomatis

Anda dapat mengaktifkan proteksi otomatis untuk mencadangkan semua database yang ada dan yang akan datang secara otomatis ke instans SQL Server mandiri atau ke grup ketersediaan AlwaysOn.

- Tidak ada batasan jumlah database yang dapat Anda pilih untuk proteksi otomatis pada satu waktu. Penemuan biasanya dijalankan setiap delapan jam. Proteksi otomatis untuk database yang baru ditemukan akan dipicu dalam waktu 32 jam. Namun, Anda dapat segera menemukan dan melindungi database baru jika Anda menjalankan penemuan secara manual dengan memilih opsi Temukan Ulang DB .

- Jika operasi proteksi otomatis pada database yang baru ditemukan gagal, operasi tersebut akan dilakukan lagi tiga kali. Jika ketiga percobaan ulang gagal, database tidak akan diproteksi.

- Anda tidak dapat melindungi atau mengecualikan database secara selektif dari perlindungan dalam contoh pada saat Anda mengaktifkan proteksi otomatis.

- Jika instans Anda sudah menyertakan beberapa database yang dilindungi, instans tersebut akan tetap terlindungi berdasarkan kebijakan masing-masing bahkan setelah Anda mengaktifkan perlindungan otomatis. Semua database yang tidak terlindungi yang ditambahkan nanti hanya akan memiliki satu kebijakan yang Anda tentukan pada saat mengaktifkan perlindungan otomatis, yang tercantum di bawah KonfigurasiKan Cadangan. Namun, Anda dapat mengubah kebijakan yang terkait dengan database yang dilindungi otomatis nanti.

- Jika operasi Konfigurasi Perlindungan untuk database yang baru ditemukan gagal, operasi tersebut tidak akan memunculkan pemberitahuan. Namun, pekerjaan cadangan yang gagal dapat ditemukan di halaman Jobs Cadangan.

Untuk mengaktifkan proteksi otomatis:

Di Item untuk dicadangkan, pilih instans yang ingin Anda aktifkan perlindungan otomatisnya.

Pilih daftar drop-down di bawah AUTOPROTECT, pilih AKTIF, lalu pilih OK.

Pencadangan dikonfigurasi untuk semua database secara bersamaan dan dapat dilacak dalam Tugas Pencadangan.

Jika Anda perlu menonaktifkan perlindungan otomatis, pilih nama instans di bawah KonfigurasiKan Cadangan, lalu pilih Nonaktifkan Perlindungan Otomatis untuk instans. Semua database yang ada saat ini akan terus dicadangkan, tetapi database yang baru di masa mendatang tidak akan otomatis dilindungi.

Langkah berikutnya

Pelajari cara:

Konten terkait

- Cadangkan database server SQL di Azure VM menggunakan Azure Backup melalui REST API.

- Pulihkan database SQL Server di Azure VM dengan REST API.

- Mengelola database server SQL di Azure VM dengan portal Microsoft Azure, Azure CLI, REST API.