Menyebarkan kluster Azure Data Explorer ke Virtual Network Anda

Peringatan

Injeksi Virtual Network akan dihentikan untuk Azure Data Explorer pada 1 Februari 2025. Untuk informasi selengkapnya tentang penghentian, lihat Penghentian Injeksi Jaringan Virtual untuk Azure Data Explorer.

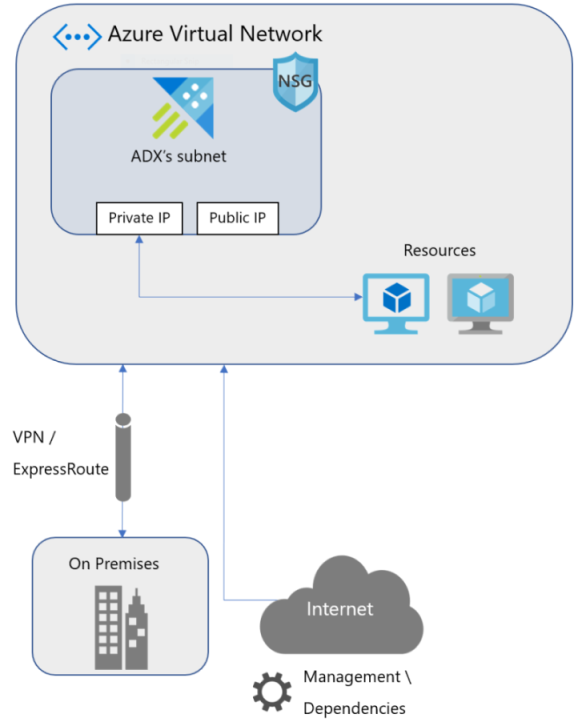

Artikel ini menjelaskan sumber daya yang ada saat Anda menyebarkan kluster Azure Data Explorer ke dalam Azure Virtual Network kustom. Informasi ini akan membantu Anda menyebarkan kluster ke subnet di Virtual Network (VNet) Anda. Untuk informasi selengkapnya tentang Azure Virtual Networks, lihat Apa itu Azure Virtual Network?

Azure Data Explorer mendukung penyebaran kluster ke subnet di Virtual Network (VNet) Anda. Kemampuan ini memungkinkan Anda untuk:

- Menerapkan aturan Network Security Group (NSG) pada lalu lintas kluster Azure Data Explorer Anda.

- Menyambungkan jaringan lokal Anda ke subnet kluster Azure Data Explorer.

- Amankan sumber koneksi data Anda (Azure Event Hubs dan Event Grid) dengan titik akhir layanan.

Mengakses kluster Azure Data Explorer Anda di jaringan virtual Anda

Anda dapat mengakses kluster Azure Data Explorer menggunakan alamat IP berikut untuk setiap layanan (layanan manajemen mesin dan data):

- IP Privat: Digunakan untuk mengakses kluster di dalam jaringan virtual.

- IP Publik: Digunakan untuk mengakses kluster dari luar jaringan virtual untuk manajemen dan pemantauan, dan sebagai alamat sumber untuk koneksi keluar dimulai dari kluster.

Penting

Aturan NSG default memblokir akses ke alamat IP publik di luar jaringan virtual. Untuk mencapai titik akhir publik, Anda harus menambahkan pengecualian untuk alamat IP publik Anda di NSG.

Catatan DNS berikut dibuat untuk mengakses layanan:

[clustername].[geo-region].kusto.windows.net(Mesin)ingest-[clustername].[geo-region].kusto.windows.net(manajemen data) dipetakan ke IP publik untuk setiap layanan.private-[clustername].[geo-region].kusto.windows.net(Mesin)ingest-private-[clustername].[geo-region].kusto.windows.net\private-ingest-[clustername].[geo-region].kusto.windows.net(manajemen data) dipetakan ke IP privat untuk setiap layanan.

Merencanakan ukuran subnet di jaringan virtual Anda

Ukuran subnet yang digunakan untuk menghosting kluster Azure Data Explorer tidak dapat diubah setelah subnet disebarkan. Di jaringan virtual Anda, Azure Data Explorer menggunakan satu alamat IP privat untuk setiap VM dan dua alamat IP privat untuk load balancer internal (manajemen mesin dan data). Jaringan Azure juga menggunakan lima alamat IP untuk setiap subnet. Azure Data Explorer menyediakan dua VM untuk layanan manajemen data. VM layanan mesin disediakan per kapasitas skala konfigurasi pengguna.

Jumlah total alamat IP:

| Menggunakan | Jumlah alamat |

|---|---|

| Layanan mesin | 1 per instans |

| Layanan manajemen data | 2 |

| Load balancer internal | 2 |

| Alamat yang dipesan Azure | 5 |

| Total | #engine_instances + 9 |

Penting

- Pastikan Anda merencanakan ukuran subnet sebelum menyebarkan Azure Data Explorer. Setelah disebarkan, ukuran subnet tidak dapat diubah.

- Pastikan Anda tidak menyebarkan sumber daya atau layanan Azure lainnya di Subnet tempat Anda berencana untuk menyebarkan Azure Data Explorer. Melakukannya akan mencegah Azure Data Explorer dimulai saat melanjutkan dari status ditangguhkan.

Titik akhir layanan untuk menyambungkan ke Azure Data Explorer

Titik Akhir Layanan Azure memungkinkan Anda mengamankan sumber daya multipenyewa Azure ke jaringan virtual Anda. Menyebarkan kluster ke subnet memungkinkan Anda menyiapkan koneksi data dengan Event Hubs atau Event Grid sambil membatasi sumber daya yang mendasar untuk subnet Azure Data Explorer.

Titik akhir privat

Titik Akhir Privat memungkinkan akses privat ke sumber daya Azure (seperti storage/event hub/Data Lake Gen 2), dan menggunakan IP privat dari Virtual Network Anda, secara efektif membawa sumber daya ke jaringan virtual Anda. Buat titik akhir privat ke sumber daya yang digunakan oleh koneksi data, seperti hub peristiwa dan penyimpanan, dan tabel eksternal seperti Storage, Data Lake Gen 2, dan SQL Database dari jaringan virtual Anda untuk mengakses sumber daya yang mendasar secara privat.

Catatan

Menyiapkan Titik Akhir Privat memerlukan konfigurasi DNS, Kami hanya mendukung penyiapan zona DNS Privat Azure. Server DNS kustom tidak didukung.

Mengonfigurasi aturan Kelompok Keamanan Jaringan

NSG memberi Anda kemampuan untuk mengontrol akses jaringan dalam jaringan virtual. Anda harus mengonfigurasi NSG agar kluster Azure Data Explorer berfungsi di jaringan virtual Anda.

Mengonfigurasi aturan Kelompok Keamanan Jaringan menggunakan delegasi subnet

Delegasi subnet adalah metode default untuk mengonfigurasi aturan Grup Keamanan Jaringan untuk kluster Azure Data Explorer yang disebarkan ke subnet di jaringan virtual Anda. Saat menggunakan delegasi subnet, Anda harus mendelegasikan subnet ke Microsoft.Kusto/clusters sebelum membuat kluster di subnet.

Dengan mengaktifkan delegasi subnet pada subnet kluster, Anda mengaktifkan layanan untuk menentukan pra-kondisi penyebarannya dalam bentuk Kebijakan Niat Jaringan. Saat membuat kluster di subnet, konfigurasi NSG yang disebutkan di bagian berikut secara otomatis dibuat untuk Anda.

Peringatan

Mengubah konfigurasi delegasi subnet Anda pada akhirnya akan mengganggu operasi normal kluster Anda. Misalnya, setelah menghentikan kluster, Anda mungkin tidak dapat memulai kluster, menjalankan perintah manajemen, atau menerapkan pemantauan kesehatan pada kluster Anda.

Mengonfigurasi aturan Kelompok Keamanan Jaringan secara manual

Atau, Anda dapat mengonfigurasi NSG anda secara manual. Secara default, menyebarkan kluster ke dalam jaringan virtual memberlakukan delegasi subnet untuk "Microsoft.Kusto/clusters" untuk dikonfigurasi. Memilih keluar dari persyaratan ini dimungkinkan menggunakan panel Fitur pratinjau.

Peringatan

Mengonfigurasi aturan NSG secara manual untuk kluster Anda tidak sepele dan mengharuskan Anda untuk terus memantau artikel ini untuk perubahan. Sebaiknya gunakan delegasi subnet untuk kluster Anda atau, jika anda mau, pertimbangkan untuk menggunakan solusi berbasis Titik Akhir Privat.

Konfigurasi NSG masuk

| Gunakan | Dari | Untuk | Protokol |

|---|---|---|---|

| Manajemen | Alamat manajemen Azure Data Explorer/AzureDataExplorerManagement(ServiceTag) | YourAzureDataExplorerSubnet:443 | TCP |

| Pemantauan kesehatan | Alamat pemantauan kesehatan Azure Data Explorer | YourAzureDataExplorerSubnet:443 | TCP |

| Komunikasi internal Azure Data Explorer | YourAzureDataExplorerSubnet: Semua port | YourAzureDataExplorerSubnet:Semua port | Semua |

| Izinkan penyeimbang muatan Azure masuk (pemeriksaan kesehatan) | AzureLoadBalancer | YourAzureDataExplorerSubnet:80,443 | TCP |

Konfigurasi NSG keluar

| Gunakan | Dari | Untuk | Protokol |

|---|---|---|---|

| Dependensi pada Azure Storage | YourAzureDataExplorerSubnet | Penyimpanan:443 | TCP |

| Dependensi pada Azure Data Lake | YourAzureDataExplorerSubnet | AzureDataLake:443 | TCP |

| Penyerapan Azure Event Hubs dan pemantauan layanan | YourAzureDataExplorerSubnet | EventHub:443,5671 | TCP |

| Terbitkan Metrik | YourAzureDataExplorerSubnet | AzureMonitor:443 | TCP |

| Direktori Aktif (jika berlaku) | YourAzureDataExplorerSubnet | AzureActiveDirectory:443 | TCP |

| Dependensi pada KeyVault | YourAzureDataExplorerSubnet | AzureKeyVault:443 | TCP |

| Otoritas sertifikat | YourAzureDataExplorerSubnet | Internet:80 | TCP |

| Komunikasi internal | YourAzureDataExplorerSubnet | Subnet Azure Data Explorer:Semua Port | Semua |

Port yang digunakan untuk sql\_request plugin dan http\_request |

YourAzureDataExplorerSubnet | Internet:Kustom | TCP |

Bagian berikut mencantumkan alamat IP yang relevan untuk manajemen dan pemantauan kesehatan.

Catatan

Anda dapat mengabaikan daftar berikut jika subnet Anda didelegasikan ke Microsoft.Kusto/cluster seperti yang dijelaskan dalam Mengonfigurasi aturan Grup Keamanan Jaringan menggunakan delegasi subnet. Dalam skenario ini, alamat IP mungkin tidak diperbarui tetapi akan diperbarui secara otomatis ketika aturan NSG yang diperlukan ditetapkan ke kluster.

Alamat IP manajemen Azure Data Explorer

Catatan

Untuk penyebaran di masa mendatang, gunakan Tag Layanan AzureDataExplorer

| Wilayah | Alamat |

|---|---|

| Australia Tengah | 20.37.26.134 |

| Australia Tengah 2 | 20.39.99.177 |

| Australia Timur | 40.82.217.84 |

| Australia Tenggara | 20.40.161.39 |

| Brasil Selatan | 191.233.25.183 |

| Brasil Tenggara | 191.232.16.14 |

| Kanada Tengah | 40.82.188.208 |

| Kanada Timur | 40.80.255.12 |

| India Tengah | 40.81.249.251, 104.211.98.159 |

| AS Tengah | 40.67.188.68 |

| US Tengah EUAP | 40.89.56.69 |

| Tiongkok Timur 2 | 139.217.184.92 |

| Tiongkok Utara 2 | 139.217.60.6 |

| Asia Timur | 20.189.74.103 |

| AS Timur | 52.224.146.56 |

| AS Timur 2 | 52.232.230.201 |

| US Timur 2 EUAP | 52.253.226.110 |

| Prancis Tengah | 40.66.57.91 |

| Prancis Selatan | 40.82.236.24 |

| Jerman Barat Tengah | 51.116.98.150 |

| Jepang Timur | 20.43.89.90 |

| Jepang Barat | 40.81.184.86 |

| Korea Tengah | 40.82.156.149 |

| Korea Selatan | 40.80.234.9 |

| AS Tengah Bagian Utara | 40.81.43.47 |

| Eropa Utara | 52.142.91.221 |

| Norwegia Timur | 51.120.49.100 |

| Norwegia Barat | 51.120.133.5 |

| Polandia Tengah | 20.215.208.177 |

| Afrika Selatan Utara | 102.133.129.138 |

| Afrika Selatan Barat | 102.133.0.97 |

| US Tengah Selatan | 20.45.3.60 |

| Asia Tenggara | 40.119.203.252 |

| India Selatan | 40.81.72.110, 104.211.224.189 |

| Swiss Utara | 20.203.198.33 |

| Swiss Barat | 51.107.98.201 |

| UAE Tengah | 20.37.82.194 |

| Arab Saudi Utara | 20.46.146.7 |

| UK Selatan | 40.81.154.254 |

| UK Barat | 40.81.122.39 |

| USDoD Pusat | 52.182.33.66 |

| USDoD Timur | 52.181.33.69 |

| Gov (US) Arizona | 52.244.33.193 |

| Gov (US) Texas | 52.243.157.34 |

| Virginia Gov (US) | 52.227.228.88 |

| AS Tengah Bagian Barat | 52.159.55.120 |

| Eropa Barat | 51.145.176.215 |

| India Barat | 40.81.88.112 |

| US Barat | 13.64.38.225 |

| US Barat 2 | 40.90.219.23 |

| AS Barat 3 | 20.40.24.116 |

Alamat pemantauan kesehatan

| Wilayah | Alamat |

|---|---|

| Australia Tengah | 52.163.244.128, 20.36.43.207, 20.36.44.186, 20.36.45.105, 20.36.45.34, 20.36.44.177, 20.36.45.33, 20.36.45.9 |

| Australia Tengah 2 | 52.163.244.128 |

| Australia Timur | 52.163.244.128, 13.70.72.44, 52.187.248.59, 52.156.177.51, 52.237.211.110, 52.237.213.135, 104.210.70.186, 104.210.88.184, 13.75.183.192, 52.147.30.27, 13.72.245.57 |

| Australia Tenggara | 52.163.244.128, 13.77.50.98, 52.189.213.18, 52.243.76.73, 52.189.194.173, 13.77.43.81, 52.189.213.33, 52.189.216.81, 52.189.233.66, 52.189.212.69, 52.189.248.147 |

| Brasil Selatan | 23.101.115.123, 191.233.203.34, 191.232.48.69, 191.232.169.24, 191.232.52.16, 191.239.251.52, 191.237.252.188, 191.234.162.82, 191.232.49.124, 191.232.55.149, 191.232.49.236 |

| Kanada Tengah | 23.101.115.123, 52.228.121.143, 52.228.121.146, 52.228.121.147, 52.228.121.149, 52.228.121.150, 52.228.121.151, 20.39.136.152, 20.39.136.155, 20.39.136.180, 20.39.136.185, 20.39.136.187, 20.39.136.193, 52.228.121.152, 52.228.121.153, 52.228.121.31, 52.228.118.139, 20.48.136.29, 52.228.119.222, 52.228.121.123 |

| Kanada Timur | 23.101.115.123, 40.86.225.89, 40.86.226.148, 40.86.227.81, 40.86.225.159, 40.86.226.43, 40.86.227.75, 40.86.231.40, 40.86.225.81 |

| India Tengah | 52.163.244.128, 52.172.204.196, 52.172.218.144, 52.172.198.236, 52.172.187.93, 52.172.213.78, 52.172.202.195, 52.172.210.146 |

| AS Tengah | 23.101.115.123, 13.89.172.11, 40.78.130.218, 40.78.131.170, 40.122.52.191, 40.122.27.37, 40.113.224.199, 40.122.118.225, 40.122.116.133, 40.122.126.193, 40.122.104.60 |

| US Tengah EUAP | 23.101.115.123 |

| Tiongkok Timur 2 | 40.73.96.39 |

| Tiongkok Utara 2 | 40.73.33.105 |

| Asia Timur | 52.163.244.128, 13.75.34.175, 168.63.220.81, 207.46.136.220, 168.63.210.90, 23.101.15.21, 23.101.7.253, 207.46.136.152, 65.52.180.140, 23.101.13.231, 23.101.3.51 |

| AS Timur | 52.249.253.174, 52.149.248.192, 52.226.98.175, 52.226.98.216, 52.149.184.133, 52.226.99.54, 52.226.99.58, 52.226.99.65, 52.186.38.56, 40.88.16.66, 40.88.23.108, 52.224.135.234, 52.151.240.130, 52.226.99.68, 52.226.99.110, 52.226.99.115, 52.226.99.127, 52.226.99.153, 52.226.99.207, 52.226.100.84, 52.226.100.121, 52.226.100.138, 52.226.100.176, 52.226.101.50, 52.226.101.81, 52.191.99.133, 52.226.96.208, 52.226.101.102, 52.147.211.11, 52.147.211.97, 52.147.211.226, 20.49.104.10 |

| AS Timur 2 | 104.46.110.170, 40.70.147.14, 40.84.38.74, 52.247.116.27, 52.247.117.99, 52.177.182.76, 52.247.117.144, 52.247.116.99, 52.247.67.200, 52.247.119.96, 52.247.70.70 |

| US Timur 2 EUAP | 104.46.110.170 |

| Prancis Tengah | 40.127.194.147, 40.79.130.130, 40.89.166.214, 40.89.172.87, 20.188.45.116, 40.89.133.143, 40.89.148.203, 20.188.44.60, 20.188.45.105, 20.188.44.152, 20.188.43.156 |

| Prancis Selatan | 40.127.194.147 |

| Jepang Timur | 52.163.244.128, 40.79.195.2, 40.115.138.201, 104.46.217.37, 40.115.140.98, 40.115.141.134, 40.115.142.61, 40.115.137.9, 40.115.137.124, 40.115.140.218, 40.115.137.189 |

| Jepang Barat | 52.163.244.128, 40.74.100.129, 40.74.85.64, 40.74.126.115, 40.74.125.67, 40.74.128.17, 40.74.127.201, 40.74.128.130, 23.100.108.106, 40.74.128.122, 40.74.128.53 |

| Korea Tengah | 52.163.244.128, 52.231.77.58, 52.231.73.183, 52.231.71.204, 52.231.66.104, 52.231.77.171, 52.231.69.238, 52.231.78.172, 52.231.69.251 |

| Korea Selatan | 52.163.244.128, 52.231.200.180, 52.231.200.181, 52.231.200.182, 52.231.200.183, 52.231.153.175, 52.231.164.160, 52.231.195.85, 52.231.195.86, 52.231.195.129, 52.231.200.179, 52.231.146.96 |

| AS Tengah Bagian Utara | 23.101.115.123 |

| Eropa Utara | 40.127.194.147, 40.85.74.227, 40.115.100.46, 40.115.100.121, 40.115.105.188, 40.115.103.43, 40.115.109.52, 40.112.77.214, 40.115.99.5 |

| Afrika Selatan Utara | 52.163.244.128 |

| Afrika Selatan Barat | 52.163.244.128 |

| US Tengah Selatan | 104.215.116.88, 13.65.241.130, 40.74.240.52, 40.74.249.17, 40.74.244.211, 40.74.244.204, 40.84.214.51, 52.171.57.210, 13.65.159.231 |

| India Selatan | 52.163.244.128 |

| Asia Tenggara | 52.163.244.128, 20.44.192.205, 20.44.193.4, 20.44.193.56, 20.44.193.98, 20.44.193.147, 20.44.193.175, 20.44.194.249, 20.44.196.82, 20.44.196.95, 20.44.196.104, 20.44.196.115, 20.44.197.158, 20.195.36.24, 20.195.36.25, 20.195.36.27, 20.195.36.37, 20.195.36.39, 20.195.36.40, 20.195.36.41, 20.195.36.42, 20.195.36.43, 20.195.36.44, 20.195.36.45, 20.195.36.46, 20.44.197.160, 20.44.197.162, 20.44.197.219, 20.195.58.80, 20.195.58.185, 20.195.59.60, 20.43.132.128 |

| Swiss Utara | 51.107.58.160, 51.107.87.163, 51.107.87.173, 51.107.83.216, 51.107.68.81, 51.107.87.174, 51.107.87.170, 51.107.87.164, 51.107.87.186, 51.107.87.171 |

| UK Selatan | 40.127.194.147, 51.11.174.122, 51.11.173.237, 51.11.174.192, 51.11.174.206, 51.11.175.74, 51.11.175.129, 20.49.216.23, 20.49.216.160, 20.49.217.16, 20.49.217.92, 20.49.217.127, 20.49.217.151, 20.49.166.84, 20.49.166.178, 20.49.166.237, 20.49.167.84, 20.49.232.77, 20.49.232.113, 20.49.232.121, 20.49.232.130, 20.49.232.140, 20.49.232.169, 20.49.165.24, 20.49.232.240, 20.49.217.152, 20.49.217.164, 20.49.217.181, 51.145.125.189, 51.145.126.43, 51.145.126.48, 51.104.28.64 |

| UK Barat | 40.127.194.147, 51.140.245.89, 51.140.246.238, 51.140.248.127, 51.141.48.137, 51.140.250.127, 51.140.231.20, 51.141.48.238, 51.140.243.38 |

| USDoD Pusat | 52.126.176.221, 52.126.177.43, 52.126.177.89, 52.126.177.90, 52.126.177.171, 52.126.177.233, 52.126.177.245, 52.126.177.150, 52.126.178.37, 52.126.178.44, 52.126.178.56, 52.126.178.59, 52.126.178.68, 52.126.178.70, 52.126.178.97, 52.126.178.98, 52.126.178.93, 52.126.177.54, 52.126.178.94, 52.126.178.129, 52.126.178.130, 52.126.178.142, 52.126.178.144, 52.126.178.151, 52.126.178.172, 52.126.178.179, 52.126.178.182, 52.126.178.187, 52.126.178.189, 52.126.178.154, 52.127.34.97 |

| USDoD Timur | 52.127.161.3, 52.127.163.115, 52.127.163.124, 52.127.163.125, 52.127.163.130, 52.127.163.131, 52.127.163.152, 20.140.189.226, 20.140.191.106, 20.140.191.107, 20.140.191.128, 52.127.161.234, 52.245.216.185, 52.245.216.186, 52.245.216.187, 52.245.216.160, 52.245.216.161, 52.245.216.162, 52.245.216.163, 52.245.216.164, 52.245.216.165, 52.245.216.166, 52.245.216.167, 52.245.216.168, 20.140.191.129, 20.140.191.144, 20.140.191.170, 52.245.214.70, 52.245.214.164, 52.245.214.189, 52.127.50.128 |

| Gov (US) Arizona | 52.244.204.5, 52.244.204.137, 52.244.204.158, 52.244.204.184, 52.244.204.225, 52.244.205.3, 52.244.50.212, 52.244.55.231, 52.244.205.91, 52.244.205.238, 52.244.201.244, 52.244.201.250, 52.244.200.92, 52.244.206.12, 52.244.206.58, 52.244.206.69, 52.244.206.83, 52.244.207.78, 52.244.203.11, 52.244.203.159, 52.244.203.238, 52.244.200.31, 52.244.202.155, 52.244.206.225, 52.244.218.1, 52.244.218.34, 52.244.218.38, 52.244.218.47, 52.244.202.7, 52.244.203.6, 52.127.2.97 |

| Gov (US) Texas | 52.126.176.221, 52.126.177.43, 52.126.177.89, 52.126.177.90, 52.126.177.171, 52.126.177.233, 52.126.177.245, 52.126.177.150, 52.126.178.37, 52.126.178.44, 52.126.178.56, 52.126.178.59, 52.126.178.68, 52.126.178.70, 52.126.178.97, 52.126.178.98, 52.126.178.93, 52.126.177.54, 52.126.178.94, 52.126.178.129, 52.126.178.130, 52.126.178.142, 52.126.178.144, 52.126.178.151, 52.126.178.172, 52.126.178.179, 52.126.178.182, 52.126.178.187, 52.126.178.189, 52.126.178.154, 52.127.34.97 |

| Virginia Gov (US) | 52.127.161.3, 52.127.163.115, 52.127.163.124, 52.127.163.125, 52.127.163.130, 52.127.163.131, 52.127.163.152, 20.140.189.226, 20.140.191.106, 20.140.191.107, 20.140.191.128, 52.127.161.234, 52.245.216.185, 52.245.216.186, 52.245.216.187, 52.245.216.160, 52.245.216.161, 52.245.216.162, 52.245.216.163, 52.245.216.164, 52.245.216.165, 52.245.216.166, 52.245.216.167, 52.245.216.168, 20.140.191.129, 20.140.191.144, 20.140.191.170, 52.245.214.70, 52.245.214.164, 52.245.214.189, 52.127.50.128 |

| AS Tengah Bagian Barat | 23.101.115.123, 13.71.194.194, 13.78.151.73, 13.77.204.92, 13.78.144.31, 13.78.139.92, 13.77.206.206, 13.78.140.98, 13.78.145.207, 52.161.88.172, 13.77.200.169 |

| Eropa Barat | 213.199.136.176, 51.124.88.159, 20.50.253.190, 20.50.254.255, 52.143.5.71, 20.50.255.137, 20.50.255.176, 52.143.5.148, 20.50.255.211, 20.54.216.1, 20.54.216.113, 20.54.216.236, 20.54.216.244, 20.54.217.89, 20.54.217.102, 20.54.217.162, 20.50.255.109, 20.54.217.184, 20.54.217.197, 20.54.218.36, 20.54.218.66, 51.124.139.38, 20.54.218.71, 20.54.218.104, 52.143.0.117, 20.54.218.240, 20.54.219.47, 20.54.219.75, 20.76.10.82, 20.76.10.95, 20.76.10.139, 20.50.2.13 |

| India Barat | 52.163.244.128 |

| US Barat | 13.88.13.50, 40.80.156.205, 40.80.152.218, 104.42.156.123, 104.42.216.21, 40.78.63.47, 40.80.156.103, 40.78.62.97, 40.80.153.6 |

| US Barat 2 | 52.183.35.124, 40.64.73.23, 40.64.73.121, 40.64.75.111, 40.64.75.125, 40.64.75.227, 40.64.76.236, 40.64.76.240, 40.64.76.242, 40.64.77.87, 40.64.77.111, 40.64.77.122, 40.64.77.131, 40.91.83.189, 52.250.74.132, 52.250.76.69, 52.250.76.130, 52.250.76.137, 52.250.76.145, 52.250.76.146, 52.250.76.153, 52.250.76.177, 52.250.76.180, 52.250.76.191, 52.250.76.192, 40.64.77.143, 40.64.77.159, 40.64.77.195, 20.64.184.243, 20.64.184.249, 20.64.185.9, 20.42.128.97 |

Penyetelan ExpressRoute

Gunakan ExpressRoute untuk menyambungkan jaringan lokal ke Azure Virtual Network. Penyiapan umum adalah mengiklankan rute default (0.0.0.0/0) melalui sesi Border Gateway Protocol (BGP). Ini memaksa lalu lintas yang keluar dari Virtual Network untuk diteruskan ke jaringan lokal pelanggan yang dapat menghilangkan lalu lintas, menyebabkan arus keluar terputus. Untuk mengatasi default ini, User Defined Route (UDR) (0.0.0.0/0) dapat dikonfigurasi dan hop berikutnya adalah Internet. Karena UDR lebih diutamakan daripada BGP, lalu lintas akan ditujukan ke Internet.

Mengamankan lalu lintas keluar dengan firewall

Jika Anda ingin mengamankan lalu lintas keluar menggunakan Azure Firewall atau appliance virtual apa pun untuk membatasi nama domain, Nama Domain Yang Sepenuhnya Memenuhi Syarat (FQDN) berikut harus diizinkan di firewall.

prod.warmpath.msftcloudes.com:443

gcs.prod.monitoring.core.windows.net:443

production.diagnostics.monitoring.core.windows.net:443

graph.windows.net:443

graph.microsoft.com:443

*.login.microsoft.com :443

*.update.microsoft.com:443

login.live.com:443

wdcp.microsoft.com:443

login.microsoftonline.com:443

azureprofilerfrontdoor.cloudapp.net:443

*.core.windows.net:443

*.servicebus.windows.net:443,5671

shoebox2.metrics.nsatc.net:443

prod-dsts.dsts.core.windows.net:443

*.vault.azure.net

ocsp.msocsp.com:80

*.windowsupdate.com:80

ocsp.digicert.com:80

go.microsoft.com:80

dmd.metaservices.microsoft.com:80

www.msftconnecttest.com:80

crl.microsoft.com:80

www.microsoft.com:80

adl.windows.com:80

crl3.digicert.com:80

Catatan

Untuk membatasi akses untuk dependensi dengan kartubebas (*), gunakan API yang dijelaskan dalam Cara menemukan dependensi secara otomatis.

Jika Anda menggunakan Azure Firewall, tambahkan Aturan Jaringan dengan properti berikut:

Protokol: Jenis Sumber TCP: Sumber Alamat IP: * Tag Layanan: Port Tujuan AzureMonitor: 443

Mengonfigurasi tabel rute

Anda harus mengonfigurasi tabel rute subnet kluster Anda dengan Hop Internet berikutnya untuk mencegah masalah rute asimetris.

Mengonfigurasi tabel rute menggunakan delegasi subnet

Sebaiknya gunakan delegasi subnet untuk mengonfigurasi tabel rute untuk penyebaran kluster Anda, mirip dengan bagaimana hal itu dilakukan untuk aturan NSG. Dengan mengaktifkan delegasi subnet pada subnet kluster, Anda mengaktifkan layanan untuk mengonfigurasi dan memperbarui tabel rute untuk Anda.

Mengonfigurasi tabel rute secara manual

Atau, Anda dapat mengonfigurasi tabel rute secara manual. Secara default, menyebarkan kluster ke dalam jaringan virtual memberlakukan delegasi subnet untuk "Microsoft.Kusto/clusters" untuk dikonfigurasi. Memilih keluar dari persyaratan ini dimungkinkan menggunakan panel Fitur pratinjau.

Peringatan

Mengonfigurasi tabel rute secara manual untuk kluster Anda tidak sepele dan mengharuskan Anda untuk terus memantau artikel ini untuk perubahan. Sebaiknya gunakan delegasi subnet untuk kluster Anda atau, jika anda mau, pertimbangkan untuk menggunakan solusi berbasis Titik Akhir Privat.

Untuk mengonfigurasi tabel rute secara manual, Anda harus menentukannya pada subnet. Anda perlu menambahkan alamat manajemen dan pemantauan kesehatan dengan Hop Internet berikutnya.

Misalnya, untuk wilayah US Barat, UDR berikut harus ditentukan:

| Nama | Awalan Alamat | Lompatan berikutnya |

|---|---|---|

| ADX_Management | 13.64.38.225/32 | Internet |

| ADX_Monitoring | 23.99.5.162/32 | Internet |

| ADX_Monitoring_1 | 40.80.156.205/32 | Internet |

| ADX_Monitoring_2 | 40.80.152.218/32 | Internet |

| ADX_Monitoring_3 | 104.42.156.123/32 | Internet |

| ADX_Monitoring_4 | 104.42.216.21/32 | Internet |

| ADX_Monitoring_5 | 40.78.63.47/32 | Internet |

| ADX_Monitoring_6 | 40.80.156.103/32 | Internet |

| ADX_Monitoring_7 | 40.78.62.97/32 | Internet |

| ADX_Monitoring_8 | 40.80.153.6/32 | Internet |

Cara menemukan dependensi secara otomatis

Azure Data Explorer menyediakan API yang memungkinkan pelanggan menemukan semua dependensi keluar eksternal (FQDN) secara terprogram. Dependensi keluar ini akan memungkinkan pelanggan untuk menyiapkan Firewall di akhir mereka untuk memungkinkan lalu lintas manajemen melalui FQDN dependen. Pelanggan dapat memiliki appliance firewall ini baik di Azure atau lokal. Yang terakhir dapat menyebabkan latensi tambahan dan mungkin berdampak pada performa layanan. Tim layanan perlu menguji skenario ini untuk mengevaluasi dampak pada performa layanan.

ARMClient digunakan untuk menunjukkan REST API menggunakan PowerShell.

Masuk dengan ARMClient

armclient loginMemanggil operasi diagnosis

$subscriptionId = '<subscription id>' $clusterName = '<name of cluster>' $resourceGroupName = '<resource group name>' $apiversion = '2021-01-01' armclient get /subscriptions/$subscriptionId/resourceGroups/$resourceGroupName/providers/Microsoft.Kusto/clusters/$clusterName/OutboundNetworkDependenciesEndpoints?api-version=$apiversionPeriksa respons

{ "value": [ ... { "id": "/subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Kusto/Clusters/<clusterName>/OutboundNetworkDependenciesEndpoints/AzureActiveDirectory", "name": "<clusterName>/AzureActiveDirectory", "type": "Microsoft.Kusto/Clusters/OutboundNetworkDependenciesEndpoints", "etag": "\"\"", "location": "<AzureRegion>", "properties": { "category": "Azure Active Directory", "endpoints": [ { "domainName": "login.microsoftonline.com", "endpointDetails": [ { "port": 443 } ] }, { "domainName": "graph.windows.net", "endpointDetails": [ { "port": 443 } ] } ], "provisioningState": "Succeeded" } }, { "id": "/subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Kusto/Clusters/<clusterName>/OutboundNetworkDependenciesEndpoints/InternalTracing", "name": "<clustername>/InternalTracing", "type": "Microsoft.Kusto/Clusters/OutboundNetworkDependenciesEndpoints", "location": "Australia Central", "properties": { "category": "Internal Tracing", "endpoints": [ { "domainName": "ingest-<internalTracingCluster>.<region>.kusto.windows.net", "endpointDetails": [ { "port": 443, "ipAddress": "25.24.23.22" } ] } ], "provisioningState": "Succeeded" } } ... ] }

Dependensi keluar mencakup kategori seperti ID Microsoft Entra, Azure Monitor, Otoritas Sertifikat, Azure Storage, dan Pelacakan Internal. Di setiap kategori, ada daftar nama domain dan port yang diperlukan untuk menjalankan layanan. Mereka dapat digunakan untuk mengonfigurasi appliance firewall pilihan secara terprogram.

Menyebarkan kluster Azure Data Explorer ke jaringan virtual Anda menggunakan templat Azure Resource Manager

Untuk menyebarkan kluster Azure Data Explorer ke jaringan virtual Anda, gunakan templat Sebarkan kluster Azure Data Explorer ke jaringan virtual Azure Resource Manager Anda.

Templat ini membuat kluster, jaringan virtual, subnet, grup keamanan jaringan, dan alamat IP publik.

Pembatasan yang diketahui

- Sumber daya jaringan virtual dengan kluster yang disebarkan tidak mendukung perpindahan ke grup sumber daya atau operasi langganan baru.

- Sumber daya alamat IP publik yang digunakan untuk mesin kluster atau layanan manajemen data tidak mendukung pemindahan ke grup sumber daya atau operasi langganan baru.

- Tidak dimungkinkan untuk menggunakan awalan DNS "privat" dari jaringan virtual yang disuntikkan kluster Azure Data Explorer sebagai bagian dari kueri Anda

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk