Menemukan status kolaborasi eksternal saat ini di organisasi Anda

Sebelum Anda mempelajari tentang status kolaborasi eksternal Anda saat ini, tentukan postur keamanan. Pertimbangkan kontrol terpusat vs. yang didelegasikan, juga target tata kelola, peraturan, dan kepatuhan.

Pelajari selengkapnya: Menentukan postur keamanan Anda untuk akses eksternal dengan ID Microsoft Entra

Pengguna di organisasi Anda kemungkinan berkolaborasi dengan pengguna dari organisasi lain. Kolaborasi terjadi dengan aplikasi produktivitas seperti Microsoft 365, melalui email, atau berbagi sumber daya dengan pengguna eksternal. Skenario ini mencakup pengguna:

- Memulai kolaborasi eksternal

- Berkolaborasi dengan pengguna dan organisasi eksternal

- Memberikan akses ke pengguna eksternal

Sebelum Anda mulai

Artikel ini adalah nomor 2 dalam serangkaian 10 artikel. Kami sarankan Anda meninjau artikel secara berurutan. Buka bagian Langkah berikutnya untuk melihat seluruh seri.

Menentukan siapa yang memulai kolaborasi eksternal

Umumnya, pengguna yang mencari kolaborasi eksternal mengetahui aplikasi yang akan digunakan, dan kapan akses berakhir. Oleh karena itu, tentukan pengguna dengan izin yang didelegasikan untuk mengundang pengguna eksternal, membuat paket akses, dan menyelesaikan tinjauan akses.

Untuk menemukan pengguna yang berkolaborasi:

- Aktivitas log Audit Microsoft 365 - mencari peristiwa dan menemukan aktivitas yang diaudit di Microsoft 365

- Mengaudit dan melaporkan pengguna kolaborasi B2B - verifikasi akses Pengguna Tamu, dan lihat catatan aktivitas sistem dan pengguna

Menghitung pengguna dan organisasi tamu

Pengguna eksternal mungkin adalah pengguna Microsoft Entra B2B dengan kredensial yang dikelola mitra, atau pengguna eksternal dengan kredensial yang disediakan secara lokal. Biasanya, pengguna ini adalah UserType Tamu. Untuk mempelajari tentang mengundang pengguna tamu dan berbagi sumber daya, lihat Gambaran umum kolaborasi B2B.

Anda dapat menghitung pengguna tamu dengan:

Gunakan alat berikut untuk mengidentifikasi kolaborasi Microsoft Entra B2B, penyewa Microsoft Entra eksternal, dan pengguna yang mengakses aplikasi:

Menemukan domain email dan properti companyName

Anda dapat menentukan organisasi eksternal dengan nama domain alamat email pengguna eksternal. Penemuan ini mungkin tidak dimungkinkan dengan idP konsumen. Sebaiknya tulis atribut companyName untuk mengidentifikasi organisasi eksternal.

Gunakan daftar izin, daftar blokir, dan pengelolaan pemberian izin

Gunakan daftar izin atau daftar blokir untuk memungkinkan organisasi Anda berkolaborasi, atau memblokir, organisasi di tingkat penyewa. Mengontrol undangan dan penukaran B2B terlepas dari sumbernya (seperti Microsoft Teams, SharePoint, atau portal Azure).

Lihat, Mengizinkan atau memblokir undangan kepada pengguna B2B dari organisasi tertentu

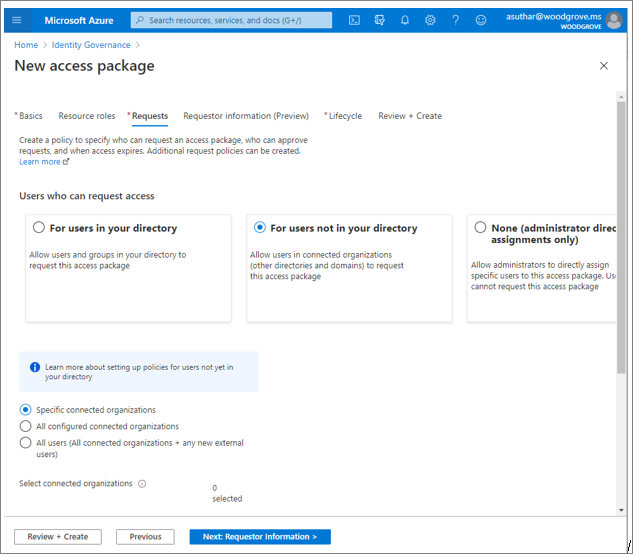

Jika Anda menggunakan pengelolaan pemberian hak, Anda dapat membatasi paket akses ke subset mitra dengan opsi Organisasi terhubung tertentu, di bawah Paket akses baru, dalam Tata Kelola Identitas.

Menentukan akses pengguna eksternal

Dengan inventarisasi pengguna dan organisasi eksternal, tentukan akses untuk diberikan kepada pengguna. Anda dapat menggunakan Microsoft Graph API untuk menentukan keanggotaan grup Microsoft Entra atau penetapan aplikasi.

Menghitung izin aplikasi

Selidiki akses ke aplikasi sensitif Anda untuk kesadaran tentang akses eksternal. Lihat, Memberikan atau mencabut izin API secara terprogram.

Mendeteksi berbagi informal

Jika email dan paket jaringan diaktifkan, Anda dapat menyelidiki berbagi konten melalui email atau aplikasi perangkat lunak sebagai layanan (SaaS) yang tidak sah.

- Mengidentifikasi, mencegah, dan memantau berbagi yang tidak disengaja

- Pelajari tentang pencegahan kehilangan data (DLP)

- Mengidentifikasi aplikasi yang tidak sah

Langkah berikutnya

Gunakan serangkaian artikel berikut untuk mempelajari tentang mengamankan akses eksternal ke sumber daya. Kami sarankan Anda mengikuti pesanan yang tercantum.

Menentukan postur keamanan Anda untuk akses eksternal dengan ID Microsoft Entra

Temukan status kolaborasi eksternal saat ini di organisasi Anda (Anda di sini)

Membuat rencana keamanan untuk akses eksternal ke sumber daya

Mengamankan akses eksternal dengan grup di MICROSOFT Entra ID dan Microsoft 365

Transisi ke kolaborasi yang diatur dengan kolaborasi Microsoft Entra B2B

Mengelola akses eksternal dengan pengelolaan pemberian hak Microsoft Entra

Mengelola akses eksternal ke sumber daya dengan kebijakan Akses Bersyarah

Mengontrol akses eksternal ke sumber daya di ID Microsoft Entra dengan label sensitivitas

Mengonversi akun tamu lokal ke akun tamu Microsoft Entra B2B