Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Grup adalah bagian dari strategi kontrol akses. Anda dapat menggunakan grup keamanan Microsoft Entra dan Grup Microsoft 365 sebagai dasar untuk mengamankan akses ke sumber daya. Gunakan grup untuk mekanisme kontrol akses berikut:

- Kebijakan Akses Bersyarah

- Paket akses pengelolaan pemberian hak

- Akses ke sumber daya Microsoft 365, Microsoft Teams, dan situs SharePoint

Grup memiliki peran berikut:

- Pemilik grup – mengelola pengaturan grup dan keanggotaannya

- Anggota – mewarisi izin dan akses yang ditetapkan ke grup

- Tamu – adalah anggota di luar organisasi Anda

Sebelum Anda mulai

Artikel ini adalah nomor 4 dalam serangkaian 10 artikel. Kami sarankan Anda meninjau artikel secara berurutan. Buka bagian Langkah berikutnya untuk melihat seluruh seri.

Strategi grup

Untuk mengembangkan strategi grup untuk mengamankan akses eksternal ke sumber daya Anda, pertimbangkan postur keamanan yang Anda inginkan.

Pelajari selengkapnya: Menentukan postur keamanan Anda untuk akses eksternal

Pembuatan grup

Tentukan siapa yang diberikan izin untuk membuat grup: Administrator, karyawan, dan/atau pengguna eksternal. Pertimbangkan skenario berikut:

- Anggota penyewa dapat membuat grup keamanan Microsoft Entra

- Pengguna internal dan eksternal dapat bergabung dengan grup di penyewa Anda

- Pengguna dapat membuat Grup Microsoft 365

-

Mengelola siapa yang dapat membuat Grup Microsoft 365

- Gunakan PowerShell untuk mengonfigurasi pengaturan ini

- Membatasi aplikasi Microsoft Entra Anda ke sekumpulan pengguna di penyewa Microsoft Entra

- Menyiapkan manajemen grup layanan mandiri di ID Microsoft Entra

- Memecahkan masalah dan mengatasi masalah grup

Undangan ke grup

Sebagai bagian dari strategi grup, pertimbangkan siapa yang dapat mengundang orang, atau menambahkannya, ke grup. Anggota grup dapat menambahkan anggota lain, atau pemilik grup dapat menambahkan anggota. Tentukan siapa yang dapat diundang. Secara default, pengguna eksternal dapat ditambah ke grup.

Menetapkan pengguna ke grup

Pengguna ditetapkan ke grup secara manual, berdasarkan atribut pengguna di objek pengguna mereka, atau pengguna ditetapkan berdasarkan kriteria lain. Pengguna ditetapkan ke grup secara dinamis berdasarkan atribut mereka. Misalnya, Anda dapat menetapkan pengguna ke grup berdasarkan:

- Jabatan atau departemen pekerjaan

- Organisasi mitra tempat mereka berada

- Secara manual, atau melalui organisasi yang terhubung

- Jenis Anggota atau Pengguna Tamu

- Partisipasi dalam proyek

- Secara manual…

- Lokasi

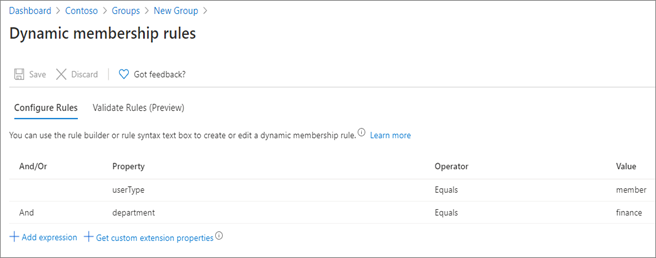

Grup dinamis memiliki pengguna atau perangkat, tetapi tidak keduanya. Untuk menetapkan pengguna ke grup dinamis, tambahkan kueri berdasarkan atribut pengguna. Cuplikan layar berikut memiliki kueri yang menambahkan pengguna ke grup jika mereka adalah anggota departemen keuangan.

Pelajari selengkapnya: Membuat atau memperbarui grup dinamis di ID Microsoft Entra

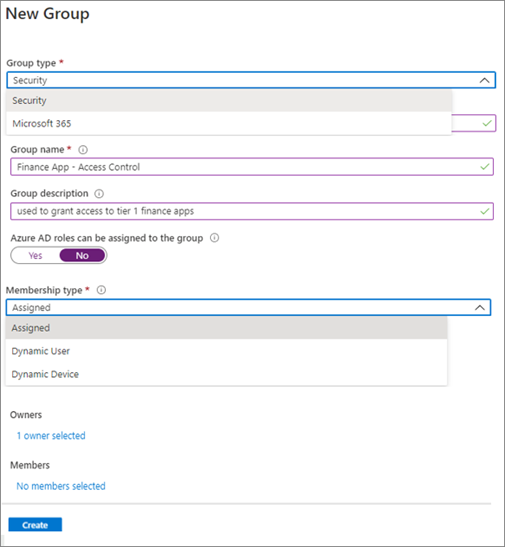

Menggunakan grup untuk satu fungsi

Saat menggunakan grup, penting untuk memiliki satu fungsi. Jika grup digunakan untuk memberikan akses ke sumber daya, jangan gunakan untuk tujuan lain. Kami merekomendasikan konvensi penamaan kelompok keamanan yang membuat tujuannya jelas:

- Akses_aman_aplikasi_keuangan

- Keanggotaan_Tim_Keuangan_Tim

- Lokasi_keuangan_bangunan

Jenis grup

Anda dapat membuat grup keamanan dan Grup Microsoft 365 Microsoft Entra di portal Azure atau portal Admin Microsoft 365. Gunakan salah satu jenis grup untuk mengamankan akses eksternal.

| Pertimbangan | Grup keamanan Microsoft Entra manual dan dinamis | Grup Microsoft 365 |

|---|---|---|

| Grup berisi | Pengguna Grup Perwakilan layanan Perangkat |

Hanya pengguna |

| Tempat grup dibuat | Portal Azure Portal Microsoft 365, jika email diaktifkan) PowerShell Microsoft Graph Portal pengguna akhir |

Portal Microsoft 365 Portal Azure PowerShell Microsoft Graph Di aplikasi Microsoft 365 |

| Siapa yang membuat, secara default | Administrator Pengguna |

Administrator Pengguna |

| Siapa yang ditambahkan, secara default | Pengguna internal (anggota penyewa) dan pengguna tamu | Anggota penyewa dan tamu dari organisasi |

| Akses diberikan kepada | Sumber daya yang ditetapkan. | Sumber daya terkait grup: (Kotak surat grup, situs, tim, obrolan, dan sumber daya Microsoft 365 lainnya) Sumber daya lain tempat grup ditambahkan |

| Dapat digunakan dengan | Akses Bersyarat pengelolaan pemberian izin lisensi grup |

Akses Bersyarat pengelolaan pemberian izin label sensitivitas |

Catatan

Gunakan Grup Microsoft 365 untuk membuat dan mengelola sekumpulan sumber daya Microsoft 365, seperti Tim dan situs dan konten terkaitnya.

Grup keamanan Microsoft Entra

Grup keamanan Microsoft Entra dapat memiliki pengguna atau perangkat. Gunakan grup ini untuk mengelola akses ke:

- Sumber daya Azure

- Aplikasi Microsoft 365

- Aplikasi kustom

- Aplikasi Software as a Service (SaaS) seperti Dropbox ServiceNow

- Data dan langganan Azure

- Layanan Azure

Gunakan grup keamanan Microsoft Entra untuk menetapkan:

- Lisensi untuk layanan

- Microsoft 365

- Dynamics 365

- Mobilitas dan Keamanan Perusahaan

- Lihat, Apa itu lisensi berbasis grup di MICROSOFT Entra ID?

- Izin yang ditingkatkan

Selengkapnya:

- Mengelola grup Microsoft Entra dan keanggotaan grup

- Cmdlet Microsoft Entra versi 2 untuk manajemen grup.

Catatan

Gunakan kelompok keamanan untuk menetapkan hingga 1.500 aplikasi.

Kelompok keamanan yang mendukung email

Untuk membuat grup keamanan dengan dukungan email, buka pusat admin Microsoft 365. Aktifkan grup keamanan untuk email selama pembuatan. Anda tidak dapat mengaktifkannya nanti. Anda tidak dapat membuat grup di portal Azure.

Organisasi hibrid dan grup keamanan Microsoft Entra

Organisasi hibrid memiliki infrastruktur untuk lokal dan ID Microsoft Entra. Organisasi hibrid yang menggunakan Direktori Aktif dapat membuat grup keamanan lokal dan menyinkronkannya ke cloud. Oleh karena itu, hanya pengguna di lingkungan lokal yang dapat ditambahkan ke grup keamanan.

Penting

Lindungi infrastruktur lokal Anda dari penyusupan. Lihat, Melindungi Microsoft 365 dari serangan lokal.

Grup Microsoft 365

Grup Microsoft 365 adalah layanan keanggotaan untuk akses di seluruh Microsoft 365. Mereka dapat dibuat dari portal Azure, atau pusat admin Microsoft 365. Saat membuat Grup Microsoft 365, Anda memberikan akses ke sekelompok sumber daya untuk kolaborasi.

Selengkapnya:

- Gambaran umum Grup Microsoft 365 untuk administrator

- Membuat grup di pusat admin Microsoft 365

- Pusat admin Microsoft Entra

- Pusat admin Microsoft 365

peran Grup Microsoft 365

-

Pemilik grup

- Menambahkan atau menghapus anggota

- Menghapus percakapan dari kotak masuk bersama

- Mengubah pengaturan grup

- Mengganti nama grup

- Memperbarui deskripsi atau gambar

-

Anggota

- Mengakses semua yang ada dalam grup

- Tidak dapat mengubah pengaturan grup

- Dapat mengundang tamu untuk bergabung dengan grup

- Mengelola akses tamu di grup Microsoft 365

-

Tamu

- Apakah anggota dari luar organisasi Anda

- Memiliki beberapa batasan fungsionalitas di Teams

Pengaturan Grup Microsoft 365

Pilih alias email, privasi, dan apakah akan mengaktifkan grup untuk tim.

Setelah penyiapan, tambahkan anggota, dan konfigurasikan pengaturan untuk penggunaan email, dan sebagainya.

Langkah berikutnya

Gunakan serangkaian artikel berikut untuk mempelajari tentang mengamankan akses eksternal ke sumber daya. Kami sarankan Anda mengikuti pesanan yang tercantum.

Menentukan postur keamanan Anda untuk akses eksternal dengan ID Microsoft Entra

Menemukan status kolaborasi eksternal saat ini di organisasi Anda

Membuat rencana keamanan untuk akses eksternal ke sumber daya

Mengamankan akses eksternal dengan grup di MICROSOFT Entra ID dan Microsoft 365 (Anda di sini)

Transisi ke kolaborasi yang diatur dengan kolaborasi Microsoft Entra B2B

Mengelola akses eksternal dengan pengelolaan pemberian hak Microsoft Entra

Mengelola akses eksternal ke sumber daya dengan kebijakan Akses Bersyarah

Mengontrol akses eksternal ke sumber daya di ID Microsoft Entra dengan label sensitivitas

Mengonversi akun tamu lokal ke akun tamu Microsoft Entra B2B