Transisi ke kolaborasi yang diatur dengan kolaborasi Microsoft Entra B2B

Memahami kolaborasi membantu mengamankan akses eksternal ke sumber daya Anda. Gunakan informasi dalam artikel ini untuk memindahkan kolaborasi eksternal ke kolaborasi Microsoft Entra B2B.

- Lihat, gambaran umum kolaborasi B2B

- Pelajari tentang: Identitas Eksternal di ID Microsoft Entra

Sebelum Anda mulai

Artikel ini adalah nomor 5 dalam serangkaian 10 artikel. Kami sarankan Anda meninjau artikel secara berurutan. Buka bagian Langkah berikutnya untuk melihat seluruh seri.

Mengontrol kolaborasi

Anda dapat membatasi organisasi yang berkolaborasi dengan pengguna Anda (masuk dan keluar), dan siapa di organisasi Anda yang dapat mengundang tamu. Sebagian besar organisasi mengizinkan unit bisnis untuk memutuskan kolaborasi, dan mendelegasikan persetujuan dan pengawasan. Misalnya, organisasi di pemerintahan, pendidikan, dan keuangan sering kali tidak mengizinkan kolaborasi terbuka. Anda dapat menggunakan fitur Microsoft Entra untuk mengontrol kolaborasi.

Untuk mengontrol akses penyewa Anda, sebarkan satu atau beberapa solusi berikut:

- Pengaturan kolaborasi eksternal – batasi domain email yang masuk ke undangan

- Pengaturan akses lintas penyewa – mengontrol akses aplikasi oleh tamu berdasarkan pengguna, grup, atau penyewa (masuk). Mengontrol penyewa Microsoft Entra eksternal dan akses aplikasi untuk pengguna (keluar).

- organisasi yang Koneksi – menentukan organisasi apa yang dapat meminta paket akses dalam Pengelolaan Pemberian Hak

Menentukan mitra kolaborasi

Dokumentasikan organisasi yang berkolaborasi dengan Anda, dan domain pengguna organisasi, jika diperlukan. Pembatasan berbasis domain mungkin tidak praktis. Satu mitra kolaborasi dapat memiliki beberapa domain, dan mitra dapat menambahkan domain. Misalnya, mitra dengan beberapa unit bisnis, dengan domain terpisah, dapat menambahkan lebih banyak domain saat mengonfigurasi sinkronisasi.

Jika pengguna Anda menggunakan Microsoft Entra B2B, Anda dapat menemukan penyewa Microsoft Entra eksternal yang berkolaborasi dengan mereka, dengan log masuk, PowerShell, atau buku kerja. Pelajari lebih lanjut:

Anda dapat mengaktifkan kolaborasi di masa mendatang dengan:

- Organisasi eksternal - paling inklusif

- Organisasi eksternal, tetapi tidak ditolak organisasi

- Organisasi eksternal tertentu - paling ketat

Catatan

Jika pengaturan kolaborasi Anda sangat ketat, pengguna Anda mungkin keluar dari kerangka kerja kolaborasi. Kami sarankan Anda mengaktifkan kolaborasi luas yang diizinkan oleh persyaratan keamanan Anda.

Batasan untuk satu domain dapat mencegah kolaborasi resmi dengan organisasi yang memiliki domain lain yang tidak terkait. Misalnya, titik awal kontak dengan Contoso mungkin adalah karyawan berbasis di AS dengan email yang memiliki .com domain. Namun jika Anda hanya .com mengizinkan domain, Anda dapat menghilangkan karyawan Kanada yang memiliki .ca domain tersebut.

Anda dapat mengizinkan mitra kolaborasi tertentu untuk subset pengguna. Misalnya, universitas mungkin membatasi akun siswa mengakses penyewa eksternal, tetapi dapat memungkinkan pengajar untuk berkolaborasi dengan organisasi eksternal.

Daftar izin dan daftar blokir dengan pengaturan kolaborasi eksternal

Anda dapat menggunakan daftar izin atau daftar blokir untuk organisasi. Anda dapat menggunakan daftar izin, atau daftar blokir, bukan keduanya.

- Daftar izin - batasi kolaborasi ke daftar domain. Domain lain ada di daftar blokir.

- Daftar blokir - izinkan kolaborasi dengan domain yang tidak ada di daftar blokir

Pelajari selengkapnya: Mengizinkan atau memblokir undangan kepada pengguna B2B dari organisasi tertentu

Penting

Daftar izin dan daftar blokir tidak berlaku untuk pengguna di direktori Anda. Secara default, mereka tidak berlaku untuk OneDrive for Business dan daftar yang diizinkan atau daftar blokir SharePoint; daftar ini terpisah. Namun, Anda dapat mengaktifkan integrasi SharePoint-OneDrive B2B.

Beberapa organisasi memiliki daftar blokir domain aktor buruk dari penyedia keamanan terkelola. Misalnya, jika organisasi melakukan bisnis dengan Contoso dan menggunakan .com domain, organisasi yang tidak terkait dapat menggunakan .org domain, dan mencoba serangan phishing.

Pengaturan akses lintas penyewa

Anda dapat mengontrol akses masuk dan keluar menggunakan pengaturan akses lintas penyewa. Selain itu, Anda dapat mempercayai autentikasi multifaktor, perangkat yang sesuai, dan klaim perangkat gabungan hibrid Microsoft Entra (HAAJD) dari penyewa Microsoft Entra eksternal. Saat Anda mengonfigurasi kebijakan organisasi, kebijakan tersebut berlaku untuk penyewa Microsoft Entra dan berlaku untuk pengguna di penyewa tersebut, terlepas dari akhiran domain.

Anda dapat mengaktifkan kolaborasi di seluruh cloud Microsoft, seperti Microsoft Azure yang dioperasikan oleh 21Vianet atau Azure Government. Tentukan apakah mitra kolaborasi Anda berada di Microsoft Cloud yang berbeda.

Pelajari lebih lanjut:

- Microsoft Azure dioperasikan oleh 21Vianet

- Panduan pengembang Azure Government

- Konfigurasikan pengaturan Microsoft Cloud untuk kolaborasi B2B (Pratinjau).

Anda dapat mengizinkan akses masuk ke penyewa tertentu (daftar izin), dan mengatur kebijakan default untuk memblokir akses. Kemudian, buat kebijakan organisasi yang memungkinkan akses menurut pengguna, grup, atau aplikasi.

Anda dapat memblokir akses ke penyewa (daftar blokir). Atur kebijakan default ke Izinkan lalu buat kebijakan organisasi yang memblokir akses ke beberapa penyewa.

Catatan

Pengaturan akses lintas penyewa, akses masuk tidak mencegah pengguna mengirim undangan, atau mencegah mereka ditukarkan. Namun, itu mengontrol akses aplikasi dan apakah token dikeluarkan untuk Pengguna Tamu. Jika tamu dapat menukarkan undangan, kebijakan memblokir akses aplikasi.

Untuk mengontrol akses pengguna organisasi eksternal, konfigurasikan kebijakan akses keluar yang mirip dengan akses masuk: daftar izin dan daftar blokir. Mengonfigurasi kebijakan default dan khusus organisasi.

Pelajari selengkapnya: Mengonfigurasi pengaturan akses lintas penyewa untuk kolaborasi B2B

Catatan

Pengaturan akses lintas penyewa berlaku untuk penyewa Microsoft Entra. Untuk mengontrol akses bagi mitra yang tidak menggunakan ID Microsoft Entra, gunakan pengaturan kolaborasi eksternal.

Pengelolaan pemberian izin dan organisasi yang terhubung

Gunakan pengelolaan pemberian izin untuk memastikan tata kelola siklus hidup tamu otomatis. Buat paket akses dan terbitkan ke pengguna eksternal atau ke organisasi yang tersambung, yang mendukung penyewa Microsoft Entra dan domain lainnya. Saat Anda membuat paket akses, batasi akses ke organisasi yang terhubung.

Pelajari lebih lanjut: Apa itu pengelolaan pemberian izin?

Mengontrol akses pengguna eksternal

Untuk memulai kolaborasi, undang atau aktifkan mitra untuk mengakses sumber daya. Pengguna mendapatkan akses dengan:

- Penukaran undangan kolaborasi B2B Microsoft Entra

- Pendaftaran layanan mandiri

- Meminta akses ke paket akses dalam pengelolaan pemberian hak

Saat mengaktifkan Microsoft Entra B2B, Anda dapat mengundang pengguna tamu dengan tautan dan undangan email. Pendaftaran layanan mandiri, dan menerbitkan paket akses ke portal Akses Saya, memerlukan lebih banyak konfigurasi.

Catatan

Pendaftaran layanan mandiri tidak memberlakukan daftar yang diizinkan atau daftar blokir dalam pengaturan kolaborasi eksternal. Sebagai gantinya, gunakan pengaturan akses lintas penyewa. Anda dapat mengintegrasikan daftar izin dan daftar blokir dengan pendaftaran layanan mandiri menggunakan konektor API kustom. Lihat, Menambahkan konektor API ke alur pengguna.

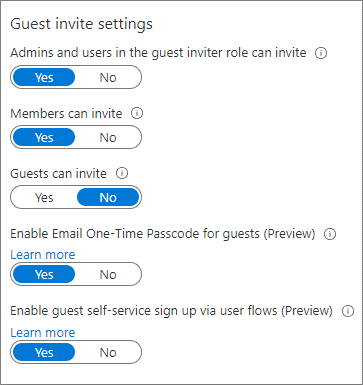

Undangan Pengguna Tamu

Menentukan siapa yang bisa mengundang pengguna tamu untuk mengakses sumber daya.

- Paling ketat: Hanya izinkan administrator dan pengguna dengan peran Pengundang Tamu

- Jika persyaratan keamanan mengizinkan, izinkan semua Member UserType untuk mengundang tamu

- Menentukan apakah UserType Tamu dapat mengundang tamu

Tamu adalah akun pengguna Microsoft Entra B2B default

Informasi pengguna eksternal

Gunakan pengelolaan pemberian izin Microsoft Entra untuk mengonfigurasi pertanyaan yang dijawab pengguna eksternal. Pertanyaan muncul kepada pemberi persetujuan untuk membantu mereka membuat keputusan. Anda dapat mengonfigurasi serangkaian pertanyaan untuk setiap kebijakan paket akses, sehingga pemberi persetujuan memiliki informasi yang relevan untuk akses yang mereka setujui. Misalnya, minta vendor untuk nomor kontrak vendor mereka.

Pelajari selengkapnya: Mengubah pengaturan informasi persetujuan dan pemohon untuk paket akses dalam pengelolaan pemberian hak

Jika Anda menggunakan portal layanan mandiri, gunakan konektor API untuk mengumpulkan atribut pengguna selama pendaftaran. Gunakan atribut untuk menetapkan akses. Anda dapat membuat atribut kustom di portal Microsoft Azure dan menggunakannya dalam alur pengguna pendaftaran layanan mandiri Anda. Baca dan tulis atribut ini dengan menggunakan Microsoft Graph API.

Pelajari lebih lanjut:

- Menggunakan konektor API untuk menyesuaikan dan memperluas pendaftaran layanan mandiri

- Mengelola AAD B2C dengan Microsoft Graph

Memecahkan masalah penukaran undangan untuk pengguna Microsoft Entra

Pengguna tamu yang diundang dari mitra kolaborasi dapat mengalami masalah saat menukarkan undangan. Lihat daftar berikut untuk mitigasi.

- Domain pengguna tidak ada dalam daftar yang diizinkan

- Pembatasan penyewa rumah mitra mencegah kolaborasi eksternal

- Pengguna tidak berada di penyewa Microsoft Entra mitra. Misalnya, pengguna di contoso.com berada di Direktori Aktif.

- Mereka dapat menukarkan undangan dengan kata sandi satu kali email (OTP)

- Lihat, penukaran undangan kolaborasi Microsoft Entra B2B

Akses pengguna eksternal

Umumnya, ada sumber daya yang dapat Anda bagikan dengan pengguna eksternal, dan beberapa yang tidak dapat Anda bagikan. Anda dapat mengontrol akses pengguna eksternal apa.

Pelajari selengkapnya: Mengelola akses eksternal dengan Pengelolaan Pemberian Hak

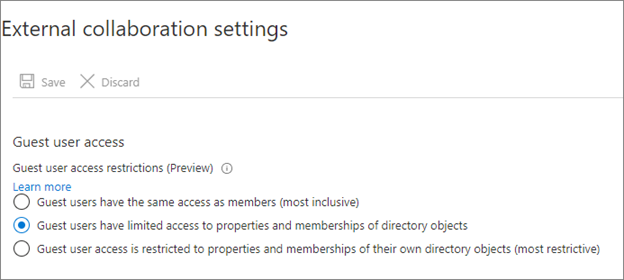

Secara default, pengguna tamu melihat informasi dan atribut tentang anggota penyewa dan mitra lain, termasuk keanggotaan grup. Pertimbangkan untuk membatasi akses pengguna eksternal ke informasi ini.

Kami merekomendasikan pembatasan pengguna tamu berikut:

- Membatasi akses tamu ke grup penjelajahan dan properti lain di direktori

- Menggunakan pengaturan kolaborasi eksternal untuk membatasi tamu dari grup baca yang bukan anggota mereka

- Memblokir akses ke aplikasi khusus karyawan

- Membuat kebijakan Akses Bersyar untuk memblokir akses ke aplikasi terintegrasi Microsoft Entra untuk pengguna non-tamu

- Memblokir akses ke portal Azure

- Anda dapat membuat pengecualian yang diperlukan

- Buat kebijakan Akses Bersyar dengan semua pengguna tamu dan eksternal. Menerapkan kebijakan untuk memblokir akses.

Pelajari selengkapnya: Akses Bersyar: Aplikasi cloud, tindakan, dan konteks autentikasi

Menghapus pengguna yang tidak memerlukan akses

Buat proses untuk meninjau dan menghapus pengguna yang tidak memerlukan akses. Sertakan pengguna eksternal di penyewa Anda sebagai tamu, dan pengguna dengan akun anggota.

Pelajari selengkapnya: Menggunakan Tata Kelola ID Microsoft Entra untuk meninjau dan menghapus pengguna eksternal yang tidak lagi memiliki akses sumber daya

Beberapa organisasi menambahkan pengguna eksternal sebagai anggota (vendor, mitra, dan kontraktor). Tetapkan atribut, atau nama pengguna:

- Vendor -v-alias@contoso.com

- Mitra - p-alias@contoso.com

- Kontraktor - c-alias@contoso.com

Evaluasi pengguna eksternal dengan akun anggota untuk menentukan akses. Anda mungkin memiliki pengguna tamu yang tidak diundang melalui pengelolaan pemberian izin atau Microsoft Entra B2B.

Untuk menemukan pengguna ini:

- Gunakan Tata Kelola ID Microsoft Entra untuk meninjau dan menghapus pengguna eksternal yang tidak lagi memiliki akses sumber daya

- Gunakan sampel skrip PowerShell pada access-reviews-samples/ExternalIdentityUse/

Transisi pengguna eksternal saat ini ke Microsoft Entra B2B

Jika Anda tidak menggunakan Microsoft Entra B2B, Anda mungkin memiliki pengguna non-karyawan di penyewa Anda. Kami sarankan Anda mentransisikan akun ini ke akun pengguna eksternal Microsoft Entra B2B lalu mengubah UserType mereka menjadi Tamu. Gunakan MICROSOFT Entra ID dan Microsoft 365 untuk menangani pengguna eksternal.

Sertakan atau kecualikan:

- Pengguna tamu dalam kebijakan Akses Bersyar

- Pengguna tamu dalam paket akses dan tinjauan akses

- Akses eksternal ke Microsoft Teams, SharePoint, dan sumber daya lainnya

Anda dapat mentransisikan pengguna internal ini sambil mempertahankan akses saat ini, nama prinsipal pengguna (UPN), dan keanggotaan grup.

Lear more: Mengundang pengguna eksternal ke kolaborasi B2B

Metode kolaborasi penonaktifan

Untuk menyelesaikan transisi ke kolaborasi yang diatur, nonaktifkan metode kolaborasi yang tidak diinginkan. Penonaktifan didasarkan pada tingkat kontrol untuk mengerahkan kolaborasi, dan postur keamanan. Lihat, Menentukan postur keamanan Anda untuk akses eksternal.

Undangan Microsoft Teams

Secara default, Teams mengizinkan akses eksternal. Organisasi dapat berkomunikasi dengan domain eksternal. Untuk membatasi atau mengizinkan domain untuk Teams, gunakan pusat admin Teams.

Berbagi melalui SharePoint dan OneDrive

Berbagi melalui SharePoint dan OneDrive menambahkan pengguna yang tidak dalam proses pengelolaan pemberian izin.

- Mengamankan akses eksternal ke Microsoft Teams, SharePoint, dan OneDrive for Business

- Memblokir penggunaan OneDrive dari Office

Dokumen yang dikirim melalui email dan label sensitivitas

Pengguna mengirim dokumen ke pengguna eksternal melalui email. Anda dapat menggunakan label sensitivitas untuk membatasi dan mengenkripsi akses ke dokumen.

Lihat, Pelajari tentang label sensitivitas.

Alat kolaborasi tidak berizin

Beberapa pengguna kemungkinan menggunakan Google Docs, Dropbox, Slack, atau Zoom. Anda dapat memblokir penggunaan alat-alat ini dari jaringan perusahaan, di tingkat firewall, dan dengan Manajemen Aplikasi Seluler untuk perangkat yang dikelola organisasi. Namun, tindakan ini memblokir instans yang disetujui dan tidak memblokir akses dari perangkat yang tidak dikelola. Blokir alat yang tidak Anda inginkan, dan buat kebijakan tanpa penggunaan yang tidak disanksi.

Untuk informasi selengkapnya tentang mengatur aplikasi, lihat:

Langkah berikutnya

Gunakan serangkaian artikel berikut untuk mempelajari tentang mengamankan akses eksternal ke sumber daya. Kami sarankan Anda mengikuti pesanan yang tercantum.

Menentukan postur keamanan Anda untuk akses eksternal dengan ID Microsoft Entra

Menemukan status kolaborasi eksternal saat ini di organisasi Anda

Membuat rencana keamanan untuk akses eksternal ke sumber daya

Mengamankan akses eksternal dengan grup di MICROSOFT Entra ID dan Microsoft 365

Transisi ke kolaborasi yang diatur dengan kolaborasi Microsoft Entra B2B (Anda di sini)

Mengelola akses eksternal dengan pengelolaan pemberian hak Microsoft Entra

Mengelola akses eksternal ke sumber daya dengan kebijakan Akses Bersyarah

Mengontrol akses eksternal ke sumber daya di ID Microsoft Entra dengan label sensitivitas

Mengonversi akun tamu lokal ke akun tamu Microsoft Entra B2B

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk