Mengelola akses eksternal ke sumber daya dengan kebijakan Akses Bersyarah

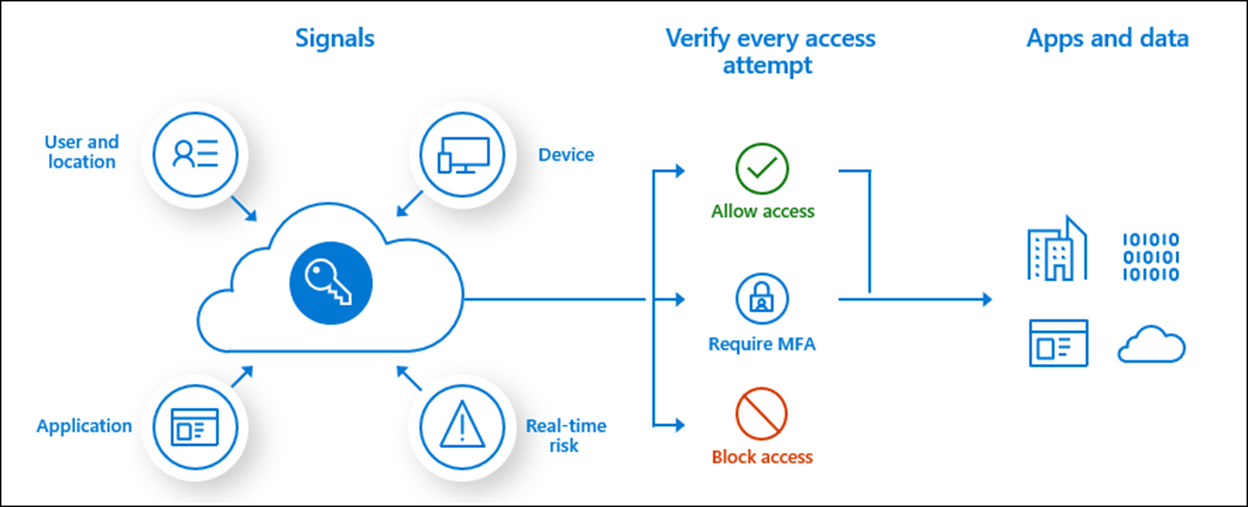

Akses Bersyarat menginterpretasikan sinyal, memberlakukan kebijakan, dan menentukan apakah pengguna diberikan akses ke sumber daya. Dalam artikel ini, pelajari tentang menerapkan kebijakan Akses Bersyar kepada pengguna eksternal. Artikel ini mengasumsikan Anda mungkin tidak memiliki akses ke pengelolaan pemberian hak, fitur yang dapat Anda gunakan dengan Akses Bersyarah.

Pelajari lebih lanjut:

- Apa yang dimaksud dengan Akses Bersyarat?

- Merencanakan penyebaran Akses Bersyar

- Apa itu pengelolaan pemberian hak?

Diagram berikut mengilustrasikan sinyal ke Akses Bersyarat yang memicu proses akses.

Sebelum Anda mulai

Artikel ini adalah nomor 7 dalam serangkaian 10 artikel. Kami sarankan Anda meninjau artikel secara berurutan. Buka bagian Langkah berikutnya untuk melihat seluruh seri.

Menyelaraskan paket keamanan dengan kebijakan Akses Bersyar

Di artikel ketiga, dalam kumpulan 10 artikel, ada panduan tentang membuat rencana keamanan. Gunakan paket tersebut untuk membantu membuat kebijakan Akses Bersyar untuk akses eksternal. Bagian dari rencana keamanan meliputi:

- Aplikasi dan sumber daya yang dikelompokkan untuk akses yang disederhanakan

- Persyaratan masuk untuk pengguna eksternal

Penting

Buat akun uji pengguna internal dan eksternal untuk menguji kebijakan sebelum menerapkannya.

Lihat artikel tiga, Membuat paket keamanan untuk akses eksternal ke sumber daya

Kebijakan Akses Bersyarat untuk pengguna eksternal

Bagian berikut adalah praktik terbaik untuk mengatur akses eksternal dengan kebijakan Akses Bersyar.

Pengelolaan atau grup pemberian izin

Jika Anda tidak dapat menggunakan organisasi yang terhubung dalam pengelolaan pemberian izin, buat grup keamanan Microsoft Entra, atau Grup Microsoft 365 untuk organisasi mitra. Tetapkan pengguna dari mitra tersebut ke grup. Anda bisa menggunakan grup dalam kebijakan Akses Bersyar.

Pelajari lebih lanjut:

- Apa itu pengelolaan pemberian hak?

- Mengelola grup Microsoft Entra dan keanggotaan grup

- Gambaran umum Grup Microsoft 365 untuk administrator

Pembuatan kebijakan Akses Bersyarat

Buat kebijakan Akses Bersyarat sesedikit mungkin. Untuk aplikasi yang memiliki persyaratan akses yang sama, tambahkan ke kebijakan yang sama.

Kebijakan Akses Bersyarah berlaku untuk maksimal 250 aplikasi. Jika lebih dari 250 aplikasi memiliki persyaratan akses yang sama, buat kebijakan duplikat. Misalnya, Kebijakan A berlaku untuk aplikasi 1-250, Kebijakan B berlaku untuk aplikasi 251-500, dan sebagainya.

Konvensi penamaan

Gunakan konvensi penamaan yang mengklarifikasi tujuan kebijakan. Contoh akses eksternal adalah:

- ExternalAccess_actiontaken_AppGroup

- ExternalAccess_Block_FinanceApps

Perbolehkan akses eksternal ke pengguna eksternal tertentu

Ada skenario ketika diperlukan untuk mengizinkan akses untuk grup kecil dan tertentu.

Sebelum memulai, kami sarankan Anda membuat grup keamanan, yang berisi pengguna eksternal yang mengakses sumber daya. Lihat, Mulai Cepat: Membuat grup dengan anggota dan menampilkan semua grup dan anggota di ID Microsoft Entra.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Akses Bersyarat.

- Telusuri Ke Akses Bersyar perlindungan>.

- Pilih Buat kebijakan baru.

- Beri nama pada kebijakan Anda. Sebaiknya organisasi membuat standar yang bermakna untuk nama kebijakannya.

- Di bawah Tugas, pilih Pengguna atau identitas beban kerja.

- Pada Sertakan, pilih Semua pengguna eksternal dan tamu.

- Di bawah Kecualikan, pilih Pengguna dan grup dan pilih akses darurat organisasi Anda atau akun break-glass dan grup keamanan pengguna eksternal.

- Di bawah Sumber daya>target Aplikasi cloud, pilih opsi berikut:

- Di bawah Sertakan, pilih Semua aplikasi cloud

- Di bawah Kecualikan, pilih aplikasi yang ingin Anda kecualikan.

- Di bawah Kontrol akses>Hibah, pilih Blokir akses, lalu pilih Pilih.

- Pilih Buat untuk membuat untuk mengaktifkan kebijakan Anda.

Catatan

Setelah administrator mengonfirmasi pengaturan menggunakan mode hanya laporan, mereka dapat memindahkan tombol Aktifkan kebijakan dari Hanya laporan ke Aktif.

Pelajari selengkapnya: Mengelola akun akses darurat di ID Microsoft Entra

Akses penyedia layanan

Kebijakan Akses Bersyar untuk pengguna eksternal mungkin mengganggu akses penyedia layanan, misalnya hak istimewa administrasi yang didelegasikan secara terperinci.

Pelajari lebih lanjut: Pengantar hak istimewa admin terdelegasi terperinci (GDAP)

Templat Akses Bersyarah

Templat Akses Bersyar adalah metode yang nyaman untuk menyebarkan kebijakan baru yang selaras dengan rekomendasi Microsoft. Templat ini memberikan perlindungan yang selaras dengan kebijakan yang umum digunakan di berbagai jenis dan lokasi pelanggan.

Pelajari selengkapnya: Templat Akses Bersyar (Pratinjau)

Langkah berikutnya

Gunakan serangkaian artikel berikut untuk mempelajari tentang mengamankan akses eksternal ke sumber daya. Kami sarankan Anda mengikuti pesanan yang tercantum.

Menentukan postur keamanan Anda untuk akses eksternal dengan ID Microsoft Entra

Menemukan status kolaborasi eksternal saat ini di organisasi Anda

Membuat rencana keamanan untuk akses eksternal ke sumber daya

Mengamankan akses eksternal dengan grup di MICROSOFT Entra ID dan Microsoft 365

Transisi ke kolaborasi yang diatur dengan kolaborasi Microsoft Entra B2B

Mengelola akses eksternal dengan pengelolaan pemberian hak Microsoft Entra

Mengelola akses eksternal ke sumber daya dengan kebijakan Akses Bersyar (Anda di sini)

Mengontrol akses eksternal ke sumber daya di ID Microsoft Entra dengan label sensitivitas

Mengonversi akun tamu lokal ke akun tamu Microsoft Entra B2B