Melindungi lalu lintas masuk

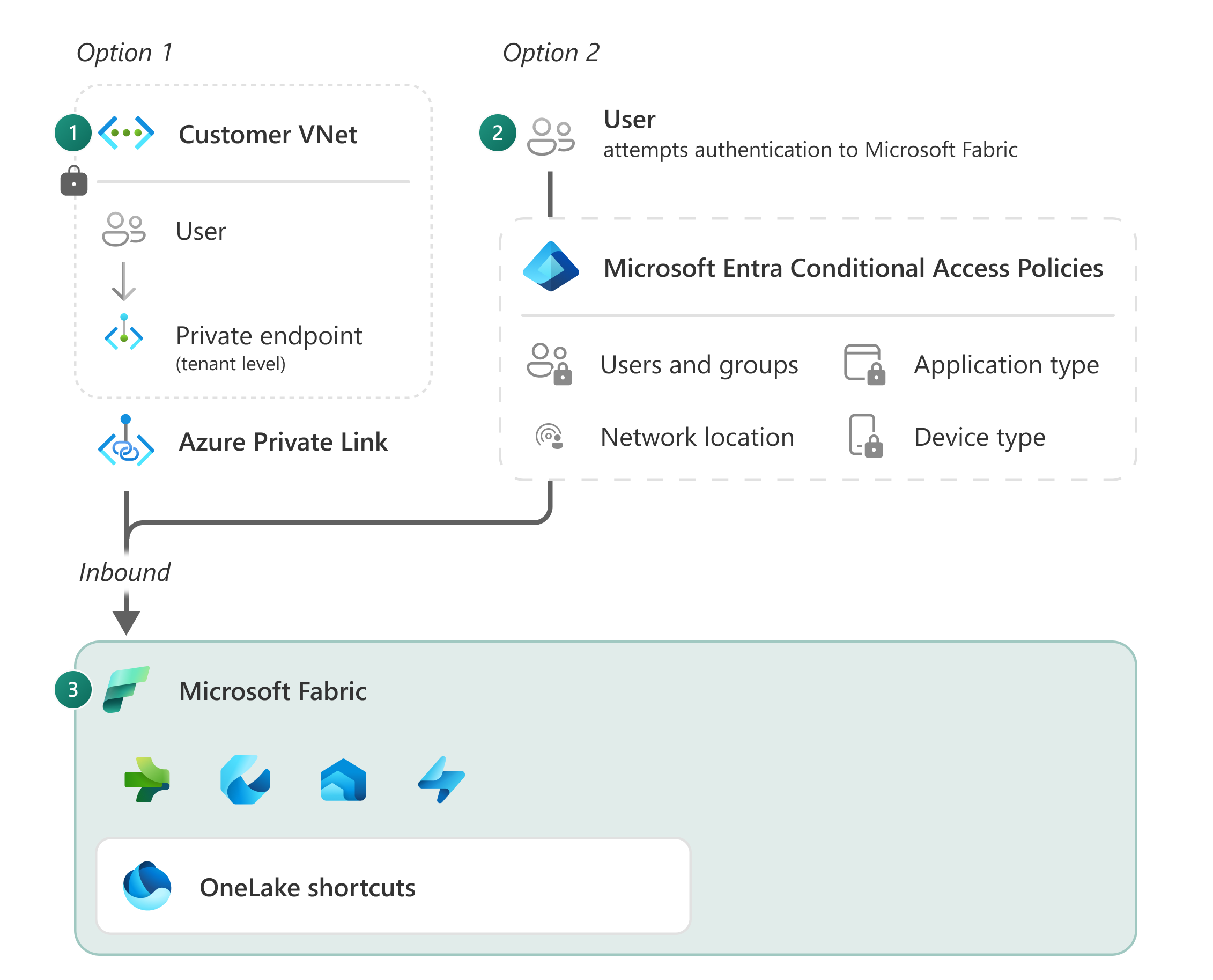

Lalu lintas masuk adalah lalu lintas yang masuk ke Fabric dari internet. Artikel ini menjelaskan perbedaan antara dua cara untuk melindungi lalu lintas masuk di Microsoft Fabric, tautan privat, dan Akses Bersyar Entra. Gunakan artikel ini untuk memutuskan metode mana yang terbaik untuk organisasi Anda.

Tautan privat (Opsi 1, Vnet Pelanggan) - Fabric menggunakan alamat IP privat dari jaringan virtual Anda. Titik akhir memungkinkan pengguna di jaringan Anda untuk berkomunikasi dengan Fabric melalui alamat IP privat menggunakan tautan privat.

Akses Bersyar entra - (Opsi 2, Pengguna) - Saat pengguna mengautentikasi akses ditentukan berdasarkan serangkaian kebijakan yang mungkin mencakup alamat IP, lokasi, dan perangkat terkelola.

Setelah lalu lintas memasuki Fabric, lalu lintas akan diautentikasi oleh MICROSOFT Entra ID, yang merupakan metode autentikasi yang sama yang digunakan oleh Microsoft 365, OneDrive, dan Dynamics 365. Autentikasi ID Microsoft Entra memungkinkan pengguna untuk terhubung dengan aman ke aplikasi cloud dari perangkat apa pun dan jaringan apa pun, baik mereka berada di rumah, jarak jauh, atau di kantor perusahaan mereka.

Platform backend Fabric dilindungi oleh jaringan virtual dan tidak dapat diakses langsung dari internet publik selain melalui titik akhir yang aman. Untuk memahami bagaimana lalu lintas dilindungi dalam Fabric, tinjau Diagram Arsitektur Fabric.

Secara default, Fabric berkomunikasi antara pengalaman menggunakan jaringan backbone Microsoft internal. Saat laporan Power BI memuat data dari OneLake, data melewati jaringan Microsoft internal. Konfigurasi ini berbeda dari harus menyiapkan beberapa layanan Platform as a Service (PaaS) untuk terhubung satu sama lain melalui jaringan privat. Komunikasi masuk antara klien seperti browser Anda atau SQL Server Management Studio (SSMS) dan Fabric, menggunakan protokol TLS 1.2 dan bernegosiasi ke TLS 1.3 jika memungkinkan.

Pengaturan keamanan default Fabric meliputi:

ID Microsoft Entra yang digunakan untuk mengautentikasi setiap permintaan.

Setelah autentikasi berhasil, permintaan dirutekan ke layanan backend yang sesuai melalui titik akhir terkelola Microsoft yang aman.

Lalu lintas internal antara pengalaman di Fabric dirutekan melalui tulang punggung Microsoft.

Lalu lintas antara klien dan Fabric dienkripsi menggunakan setidaknya protokol Keamanan Lapisan Transportasi (TLS) 1.2.

Akses Bersyar entra

Setiap interaksi dengan Fabric diautentikasi dengan MICROSOFT Entra ID. ID Microsoft Entra didasarkan pada model keamanan Zero Trust , yang mengasumsikan bahwa Anda tidak sepenuhnya dilindungi dalam perimeter jaringan organisasi Anda. Alih-alih melihat jaringan Anda sebagai batas keamanan, Zero Trust melihat identitas sebagai perimeter utama untuk keamanan.

Untuk menentukan akses pada saat autentikasi, Anda dapat menentukan dan menerapkan kebijakan akses bersyarkat berdasarkan identitas pengguna, konteks perangkat, lokasi, jaringan, dan sensitivitas aplikasi Anda. Misalnya, Anda dapat memerlukan autentikasi multifaktor, kepatuhan perangkat, atau aplikasi yang disetujui untuk mengakses data dan sumber daya Anda di Fabric. Anda juga dapat memblokir atau membatasi akses dari lokasi, perangkat, atau jaringan berisiko.

Kebijakan akses bersyarah membantu Anda melindungi data dan aplikasi tanpa mengorbankan produktivitas dan pengalaman pengguna. Berikut adalah beberapa contoh pembatasan akses yang dapat Anda berlakukan menggunakan akses bersyarah.

Tentukan daftar IP untuk konektivitas masuk ke Fabric.

Gunakan Autentikasi Multifaktor (MFA).

Batasi lalu lintas berdasarkan parameter seperti negara asal atau jenis perangkat.

Fabric tidak mendukung metode autentikasi lain seperti kunci akun atau autentikasi SQL, yang bergantung pada nama pengguna dan kata sandi.

Mengonfigurasi akses bersyarat

Untuk mengonfigurasi akses bersayarat di Fabric, Anda perlu memilih beberapa layanan Azure terkait Fabric seperti Power BI, Azure Data Explorer, Azure SQL Database, dan Azure Storage.

Catatan

Akses bersyarat dapat dianggap terlalu luas untuk beberapa pelanggan karena kebijakan apa pun akan diterapkan ke Fabric dan layanan Azure terkait.

Pelisensian

Akses bersyarat memerlukan lisensi Microsoft Entra ID P1. Seringkali lisensi ini sudah tersedia di organisasi Anda karena dibagikan dengan produk Microsoft lainnya seperti Microsoft 365. Untuk menemukan lisensi yang tepat untuk kebutuhan Anda, lihat Persyaratan lisensi.

Akses tepercaya

Fabric tidak perlu berada di jaringan privat Anda, bahkan ketika Anda menyimpan data Anda di dalamnya. Dengan layanan PaaS, umum untuk menempatkan komputasi di jaringan privat yang sama dengan akun penyimpanan. Namun, dengan Fabric ini tidak diperlukan. Untuk mengaktifkan akses tepercaya ke Fabric, Anda dapat menggunakan fitur seperti gateway Data lokal, Akses ruang kerja tepercaya, dan titik akhir privat terkelola. Untuk informasi selengkapnya, lihat Keamanan di Microsoft Fabric.

Private Link

Dengan titik akhir privat, layanan Anda diberi alamat IP privat dari jaringan virtual Anda. Titik akhir memungkinkan sumber daya lain dalam jaringan untuk berkomunikasi dengan layanan melalui alamat IP privat.

Menggunakan Tautan privat, terowongan dari layanan ke salah satu subnet Anda membuat saluran privat. Komunikasi dari perangkat eksternal melakukan perjalanan dari alamat IP mereka, ke titik akhir privat di subnet tersebut, melalui terowongan dan ke dalam layanan.

Saat menerapkan tautan privat, Fabric tidak lagi dapat diakses melalui internet publik. Untuk mengakses Fabric, semua pengguna harus terhubung melalui jaringan privat. Jaringan privat diperlukan untuk semua komunikasi dengan Fabric, termasuk menampilkan laporan Power BI di browser dan menggunakan SQL Server Management Studio (SSMS) untuk menyambungkan ke string koneksi SQL seperti <guid_unique_your_item>.datawarehouse.fabric.microsoft.com.

Jaringan lokal

Jika Anda menggunakan jaringan lokal, Anda dapat memperluasnya ke Azure Virtual Network (VNet) menggunakan sirkuit ExpressRoute, atau VPN situs-ke-situs, untuk mengakses Fabric menggunakan koneksi privat.

Bandwidth

Dengan tautan privat, semua lalu lintas ke Fabric melakukan perjalanan melalui titik akhir privat, menyebabkan potensi masalah bandwidth. Pengguna tidak lagi dapat memuat sumber daya terkait nondata terdistribusi global seperti gambar .css dan file .html yang digunakan oleh Fabric, dari wilayah mereka. Sumber daya ini dimuat dari lokasi titik akhir privat. Misalnya, untuk pengguna Australia dengan titik akhir privat AS, lalu lintas akan melakukan perjalanan ke AS terlebih dahulu. Ini meningkatkan waktu pemuatan dan dapat mengurangi performa.

Biaya

Biaya tautan privat dan peningkatan bandwidth ExpressRoute untuk memungkinkan konektivitas privat dari jaringan Anda, dapat menambahkan biaya ke organisasi Anda.

Pertimbangan dan batasan

Dengan tautan privat Anda menutup Fabric ke internet publik. Akibatnya, ada banyak pertimbangan dan batasan yang perlu Anda perhitungkan.