Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Catatan

Artikel ini adalah bagian dari seri perencanaan implementasi Power BI dari artikel. Seri ini berfokus pada perencanaan untuk menerapkan pengalaman Power BI di dalam Microsoft Fabric. Lihat pengantar seri.

Artikel perencanaan keamanan tingkat penyewa ini terutama ditargetkan pada:

- Administrator Fabric: Para administrator yang bertanggung jawab untuk mengawasi Power BI di organisasi.

- Center of Excellence, IT, dan tim BI: Tim yang juga bertanggung jawab untuk mengawasi Power BI. Mereka mungkin perlu berkolaborasi dengan administrator Power BI, tim keamanan informasi, dan tim terkait lainnya.

Artikel ini mungkin juga relevan untuk pembuat Power BI mandiri yang membuat, menerbitkan, dan mengelola konten di ruang kerja.

Rangkaian artikel dimaksudkan untuk memperluas konten dalam laporan resmi keamanan Power BI. Laporan resmi keamanan Power BI berfokus pada subjek teknis utama seperti autentikasi, residensi data, dan isolasi jaringan. Seri perencanaan implementasi memberi Anda pertimbangan dan keputusan untuk membantu Anda merencanakan keamanan dan privasi.

Karena konten Power BI dapat digunakan dan diamankan dengan cara yang berbeda, pembuat konten membuat banyak keputusan taktis. Namun, ada beberapa keputusan perencanaan strategis untuk dibuat di tingkat penyewa juga. Keputusan perencanaan strategis tersebut adalah fokus untuk artikel ini.

Kami menyarankan agar Anda membuat keputusan keamanan tingkat penyewa sedini mungkin karena hal tersebut memengaruhi yang lain. Selain itu, lebih mudah untuk membuat keputusan keamanan lain setelah Anda memiliki kejelasan tentang tujuan dan tujuan keamanan Anda secara keseluruhan.

Administrasi Power BI

Administrator Fabric adalah peran hak istimewa tinggi yang memiliki kontrol signifikan atas Power BI. Kami menyarankan agar Anda mempertimbangkan dengan cermat siapa yang diberi peran ini karena administrator Fabric dapat melakukan banyak fungsi tingkat tinggi, termasuk:

- Manajemen pengaturan penyewa: Administrator Fabric dapat mengelola pengaturan penyewa di portal admin. Mereka dapat mengaktifkan atau menonaktifkan pengaturan dan mengizinkan atau melarang pengguna atau grup tertentu dalam pengaturan. Penting untuk dipahami bahwa pengaturan penyewa Anda memiliki pengaruh signifikan pada pengalaman pengguna.

- Manajemen peran ruang kerja: Administrator dapat menambahkan diri mereka ke peran admin ruang kerja di portal admin. Mereka berpotensi memperbarui keamanan ruang kerja untuk mengakses data apa pun atau memberikan hak kepada pengguna lain untuk mengakses data apa pun di Fabric.

- Akses ruang kerja pribadi: Administrator dapat mengakses konten dan mengatur ruang kerja pribadi pengguna mana pun.

- Akses ke metadata penyewa: Administrator dapat mengakses metadata di seluruh penyewa, termasuk log aktivitas Power BI dan peristiwa aktivitas yang diambil oleh API admin Power BI.

Petunjuk / Saran

Sebagai praktik terbaik, Anda harus menetapkan antara dua dan empat pengguna ke peran administrator Fabric. Dengan demikian, Anda dapat mengurangi risiko sekaligus memastikan ada cakupan dan pelatihan silang yang memadai.

Administrator Power BI ditetapkan setidaknya salah satu peran bawaan ini:

- Administrator Jaringan

- Administrator Power Platform

- Administrator Global - ini adalah peran hak istimewa dan keanggotaan yang tinggi harus dibatasi.

Saat menetapkan peran administrator, kami sarankan Anda mengikuti praktik terbaik.

Catatan

Meskipun administrator Power Platform dapat mengelola layanan Power BI, kebalikannya tidak benar. Seseorang yang ditetapkan ke peran administrator Fabric tidak dapat mengelola aplikasi lain di Power Platform.

Daftar periksa - Saat merencanakan siapa yang akan menjadi administrator Fabric, keputusan dan tindakan utama meliputi:

- Identifikasi siapa yang saat ini diberi peran administrator: Verifikasi siapa yang ditetapkan ke salah satu peran yang dapat mengelola Power BI.

- Tentukan siapa yang harus mengelola layanan Power BI: Jika ada terlalu banyak administrator, buat paket untuk mengurangi jumlah total. Jika ada pengguna yang ditetapkan sebagai administrator untuk Power BI yang tidak cocok untuk peran hak istimewa tinggi seperti itu, buat rencana untuk mengatasi masalah tersebut.

- Mengklarifikasi peran dan tanggung jawab: Untuk setiap administrator Power BI, pastikan tanggung jawab mereka jelas. Verifikasi bahwa pelatihan silang yang sesuai telah terjadi.

Strategi keamanan dan privasi

Anda perlu membuat beberapa keputusan tingkat penyewa yang berkaitan dengan keamanan dan privasi. Taktik yang diambil dan keputusan yang Anda buat mengandalkan:

- Budaya data Anda. Tujuannya adalah untuk mendorong budaya data yang memahami bahwa keamanan dan perlindungan data adalah tanggung jawab semua orang.

- Kepemilikan konten dan strategi manajemen Anda. Tingkat manajemen konten terpusat dan terdesentralisasi secara signifikan memengaruhi bagaimana keamanan ditangani.

- Strategi cakupan pengiriman konten Anda. Jumlah orang yang melihat konten memengaruhi bagaimana keamanan harus ditangani untuk konten.

- Persyaratan Anda untuk mematuhi peraturan global, nasional/regional, dan industri.

Berikut adalah beberapa contoh strategi keamanan tingkat tinggi. Anda dapat memilih untuk membuat keputusan yang memengaruhi seluruh organisasi.

- Persyaratan untuk keamanan tingkat baris: Anda dapat menggunakan keamanan tingkat baris (RLS) untuk membatasi akses data bagi pengguna tertentu. Itu berarti pengguna yang berbeda melihat data yang berbeda saat mengakses laporan yang sama. Model semantik Power BI atau sumber data (saat menggunakan akses menyeluruh) dapat memberlakukan RLS. Untuk informasi selengkapnya, lihat bagian Terapkan keamanan data berdasarkan identitas konsumen di artikel Melaporkan perencanaan keamanan konsumen.

- Penemuan data: Tentukan sejauh mana kemampuan penemuan data harus didorong di Power BI. Penemuan memengaruhi siapa yang dapat menemukan model semantik atau datamart di katalog OneLake, dan apakah penulis konten diizinkan untuk meminta akses ke item tersebut dengan menggunakan alur kerja Minta akses . Untuk informasi selengkapnya, lihat skenario penggunaan BI mandiri terkelola yang dapat disesuaikan.

- Data yang diizinkan untuk disimpan di Power BI: Menentukan apakah ada jenis data tertentu yang tidak boleh disimpan di Power BI. Misalnya, Anda dapat menentukan bahwa jenis informasi sensitif tertentu, seperti nomor rekening bank atau nomor jaminan sosial, tidak dapat disimpan dalam model semantik. Untuk informasi selengkapnya, lihat artikel Perlindungan informasi dan pencegahan kehilangan data.

- Jaringan privat masuk: Tentukan apakah ada persyaratan untuk isolasi jaringan dengan menggunakan titik akhir privat untuk mengakses Power BI. Saat Anda menggunakan Azure Private Link, lalu lintas data dikirim dengan menggunakan backbone jaringan privat Microsoft alih-alih melintasi internet.

- Jaringan privat keluar: Tentukan apakah lebih banyak keamanan diperlukan saat menyambungkan ke sumber data. Gateway data Virtual Network (VNet) memungkinkan konektivitas keluar yang aman dari Power BI ke sumber data dalam VNet. Anda dapat menggunakan gateway data Azure VNet saat konten disimpan di ruang kerja Premium.

Penting

Saat mempertimbangkan isolasi jaringan, berkolaborasi dengan tim infrastruktur TI dan jaringan Anda sebelum Anda mengubah pengaturan tenant Fabric. Azure Private Link memungkinkan keamanan masuk yang ditingkatkan melalui titik akhir privat, sementara gateway Azure VNet memungkinkan keamanan keluar yang ditingkatkan saat menyambungkan ke sumber data. Gateway Azure VNet dikelola Microsoft daripada dikelola pelanggan, sehingga menghilangkan overhead penginstalan dan pemantauan gateway lokal.

Beberapa keputusan tingkat organisasi Anda akan menghasilkan kebijakan tata kelola yang tegas, terutama ketika terkait dengan kepatuhan. Keputusan tingkat organisasi lainnya dapat menghasilkan panduan yang dapat Anda berikan kepada pembuat konten yang bertanggung jawab untuk mengelola dan mengamankan konten mereka sendiri. Kebijakan dan panduan yang dihasilkan harus disertakan dalam portal terpusat, materi pelatihan, dan rencana komunikasi Anda.

Petunjuk / Saran

Lihat artikel lain dalam seri ini untuk saran tambahan yang berkaitan dengan perencanaan keamanan untuk konsumen laporan dan pembuat konten.

Daftar periksa - Saat merencanakan strategi keamanan tingkat tinggi Anda, keputusan dan tindakan utama meliputi:

- Identifikasi persyaratan peraturan yang terkait dengan keamanan: Selidiki dan dokumentasikan setiap persyaratan, termasuk bagaimana Anda akan memastikan kepatuhan.

- Mengidentifikasi strategi keamanan tingkat tinggi: Tentukan persyaratan keamanan mana yang cukup penting sehingga harus disertakan dalam kebijakan tata kelola.

- Berkolaborasi dengan administrator lain: Hubungi administrator sistem yang relevan untuk membahas cara memenuhi persyaratan keamanan dan prasyarat teknis apa yang ada. Rencanakan untuk melakukan bukti teknis konsep.

- Memperbarui pengaturan penyewa Fabric: Siapkan setiap pengaturan penyewa Fabric yang relevan. Jadwalkan ulasan tindak lanjut secara teratur.

- Membuat dan menerbitkan panduan pengguna: Buat dokumentasi untuk strategi keamanan tingkat tinggi. Sertakan detail tentang proses dan bagaimana pengguna dapat meminta pengecualian dari proses standar. Buat informasi ini tersedia di portal terpusat dan materi pelatihan Anda.

- Perbarui materi pelatihan: Untuk strategi keamanan tingkat tinggi, tentukan persyaratan atau panduan mana yang harus Anda sertakan dalam materi pelatihan pengguna.

Integrasi dengan MICROSOFT Entra ID

Keamanan Power BI dibangun di atas fondasi penyewa Microsoft Entra . Konsep Microsoft Entra berikut ini relevan dengan keamanan penyewa Power BI.

- Akses pengguna: Akses ke layanan Power BI memerlukan akun pengguna (selain lisensi Power BI: Gratis, Power BI Pro, atau Premium Per Pengguna - PPU). Anda dapat menambahkan pengguna internal dan pengguna tamu ke ID Microsoft Entra, atau mereka dapat disinkronkan dengan Active Directory lokal (AD). Untuk informasi selengkapnya tentang pengguna tamu, lihat Strategi untuk pengguna eksternal.

- Grup keamanan: Grup keamanan Microsoft Entra diperlukan saat membuat fitur tertentu tersedia di pengaturan penyewa. Anda mungkin juga memerlukan grup untuk mengamankan konten ruang kerja Power BI secara efektif atau untuk mendistribusikan konten. Untuk informasi selengkapnya, lihat Strategi untuk menggunakan grup.

-

Kebijakan akses bersyarat: Anda dapat menyiapkan akses bersyarat untuk layanan Power BI dan aplikasi seluler Power BI. Akses bersyarkat Microsoft Entra dapat membatasi autentikasi dalam berbagai situasi. Misalnya, Anda dapat memberlakukan kebijakan yang:

- Memerlukan autentikasi multifaktor untuk beberapa atau semua pengguna.

- Izinkan hanya perangkat yang mematuhi kebijakan organisasi.

- Izinkan konektivitas dari jaringan atau rentang IP tertentu.

- Memblokir konektivitas dari komputer yang tidak bergabung dengan domain.

- Memblokir konektivitas untuk masuk berisiko.

- Izinkan hanya jenis perangkat tertentu yang tersambung.

- Izinkan atau tolak akses ke Power BI secara kondisional untuk pengguna tertentu.

- Perwakilan layanan: Anda mungkin perlu membuat pendaftaran aplikasi Microsoft Entra untuk menyediakan perwakilan layanan. Autentikasi perwakilan layanan adalah praktik yang direkomendasikan saat administrator Power BI ingin menjalankan skrip tanpa pengawas, terjadwal, yang mengekstrak data dengan menggunakan API admin Power BI. Perwakilan layanan juga berguna saat menyematkan konten Power BI dalam aplikasi kustom.

- Kebijakan real time: Anda dapat memilih untuk menyiapkan kontrol sesi real time atau kebijakan kontrol akses, yang melibatkan ID Microsoft Entra dan Microsoft Defender untuk Aplikasi Cloud. Misalnya, Anda dapat melarang pengunduhan laporan di layanan Power BI ketika memiliki label sensitivitas tertentu. Untuk informasi selengkapnya, lihat artikel perlindungan informasi dan pencegahan kehilangan data.

Mungkin sulit untuk menemukan keseimbangan yang tepat antara akses tidak terbatas dan akses yang terlalu ketat (yang membuat pengguna frustrasi). Strategi terbaik adalah bekerja dengan administrator Microsoft Entra Anda untuk memahami apa yang saat ini disiapkan. Cobalah untuk tetap responsif terhadap kebutuhan bisnis sambil memperhatikan pembatasan yang diperlukan.

Petunjuk / Saran

Banyak organisasi memiliki lingkungan Active Directory lokal (AD) yang mereka sinkronkan dengan ID Microsoft Entra di cloud. Penyiapan ini dikenal sebagai solusi identitas hibrid, yang berada di luar cakupan untuk artikel ini. Konsep penting yang perlu dipahami adalah bahwa pengguna, grup, dan perwakilan layanan harus ada di ID Microsoft Entra agar layanan berbasis cloud seperti Power BI berfungsi. Memiliki solusi identitas hibrid akan berfungsi untuk Power BI. Sebaiknya bicarakan dengan administrator Microsoft Entra Anda tentang solusi terbaik untuk organisasi Anda.

Daftar periksa - Saat mengidentifikasi kebutuhan untuk integrasi Microsoft Entra, keputusan dan tindakan utama meliputi:

- Bekerja dengan administrator Microsoft Entra: Berkolaborasi dengan administrator Microsoft Entra Anda untuk mengetahui kebijakan Microsoft Entra yang ada. Tentukan apakah ada kebijakan (saat ini atau yang direncanakan) yang akan memengaruhi pengalaman pengguna di layanan Power BI dan/atau di aplikasi seluler Power BI.

- Tentukan kapan akses pengguna versus perwakilan layanan harus digunakan: Untuk operasi otomatis, putuskan kapan harus menggunakan perwakilan layanan alih-alih akses pengguna.

- Membuat atau memperbarui panduan pengguna: Tentukan apakah ada topik keamanan yang perlu Anda dokumentasikan untuk komunitas pengguna Power BI. Dengan begitu, mereka akan tahu apa yang diharapkan untuk menggunakan grup dan kebijakan akses bersyarah.

Strategi untuk pengguna eksternal

Power BI mendukung Microsoft Entra Business-to-Business (B2B). Pengguna eksternal, misalnya dari pelanggan atau perusahaan mitra, dapat diundang sebagai pengguna tamu di ID Microsoft Entra untuk tujuan kolaborasi. Pengguna eksternal dapat bekerja dengan Power BI dan banyak layanan Azure dan Microsoft 365 lainnya.

Penting

Laporan resmi Microsoft Entra B2B adalah sumber daya terbaik untuk mempelajari tentang strategi untuk menangani pengguna eksternal. Artikel ini terbatas untuk menjelaskan pertimbangan terpenting yang relevan dengan perencanaan.

Ada keuntungan ketika pengguna eksternal berasal dari organisasi lain yang juga telah menyiapkan ID Microsoft Entra.

- Penyewa rumah mengelola kredensial: Penyewa rumah pengguna tetap memegang kendali atas identitas dan manajemen kredensial mereka. Anda tidak perlu menyinkronkan identitas.

- Penyewa rumah mengelola status pengguna: Saat pengguna meninggalkan organisasi tersebut dan akun dihapus atau dinonaktifkan, dengan efek langsung, pengguna tidak akan lagi memiliki akses ke konten Power BI Anda. Ini adalah keuntungan yang signifikan karena Anda mungkin tidak tahu kapan seseorang telah meninggalkan organisasi mereka.

- Fleksibilitas untuk lisensi pengguna: Ada opsi lisensi yang hemat biaya. Pengguna eksternal mungkin sudah memiliki lisensi Power BI Pro atau PPU, dalam hal ini Anda tidak perlu menetapkannya. Anda juga dapat memberi mereka akses ke konten dalam kapasitas Premium atau Fabric F64 atau ruang kerja kapasitas yang lebih besar dengan menetapkan lisensi Fabric (gratis) kepada mereka.

Penting

Artikel ini mengacu pada Power BI Premium atau langganan kapasitasnya (SKU P). Saat ini, Microsoft sedang mengonsolidasikan opsi pembelian dan menghentikan SKU Power BI Premium per kapasitas. Pelanggan baru dan yang sudah ada harus mempertimbangkan untuk membeli langganan kapasitas Fabric (F SKU) sebagai gantinya.

Untuk informasi selengkapnya, lihat Pembaruan penting yang masuk ke lisensi Power BI Premium dan Tanya Jawab Umum Power BI Premium.

Pengaturan kunci

Ada dua aspek untuk mengaktifkan dan mengelola cara kerja akses pengguna eksternal:

- Pengaturan Microsoft Entra yang dikelola oleh administrator Microsoft Entra. Pengaturan Microsoft Entra ini adalah prasyarat.

- Pengaturan Tenant Fabric yang dikelola oleh Administrator Power BI di portal admin. Pengaturan ini akan mengontrol pengalaman pengguna di layanan Power BI.

Proses undangan tamu

Ada dua cara untuk mengundang pengguna tamu ke penyewa Anda.

- Undangan yang direncanakan: Anda dapat menyiapkan pengguna eksternal sebelumnya di ID Microsoft Entra. Dengan begitu, akun tamu siap setiap kali pengguna Power BI perlu menggunakannya untuk menetapkan izin (misalnya, izin aplikasi). Meskipun membutuhkan beberapa perencanaan di muka, ini adalah proses yang paling konsisten karena semua kemampuan keamanan Power BI didukung. Administrator dapat menggunakan PowerShell untuk menambahkan sejumlah besar pengguna eksternal secara efisien.

- Undangan ad hoc: Akun tamu dapat dibuat secara otomatis di ID Microsoft Entra pada saat pengguna Power BI berbagi atau mendistribusikan konten ke pengguna eksternal (yang sebelumnya tidak disiapkan). Pendekatan ini berguna ketika Anda tidak tahu sebelumnya siapa pengguna eksternal. Namun, kemampuan ini harus terlebih dahulu diaktifkan di MICROSOFT Entra ID. Pendekatan undangan ad hoc berfungsi untuk izin ad hoc per item dan izin aplikasi.

Petunjuk / Saran

Tidak setiap opsi keamanan di layanan Power BI mendukung pemicu undangan ad hoc. Untuk alasan ini, ada pengalaman pengguna yang tidak konsisten saat menetapkan izin (misalnya keamanan ruang kerja versus izin per item versus izin aplikasi). Jika memungkinkan, kami sarankan Anda menggunakan pendekatan undangan yang direncanakan karena menghasilkan pengalaman pengguna yang konsisten.

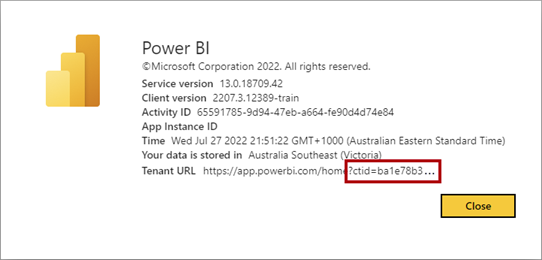

ID Penyewa Pelanggan

Setiap penyewa Microsoft Entra memiliki pengidentifikasi unik global (GUID) yang dikenal sebagai ID penyewa. Di Power BI, ini dikenal sebagai ID penyewa pelanggan (CTID). CTID memungkinkan layanan Power BI menemukan konten dari perspektif penyewa organisasi yang berbeda. Anda perlu menambahkan CTID ke URL saat berbagi konten dengan pengguna eksternal.

Berikut adalah contoh menambahkan CTID ke URL: https://app.powerbi.com/Redirect?action=OpenApp&appId=abc123&ctid=def456

Saat Anda perlu menyediakan CTID untuk organisasi Anda kepada pengguna eksternal, Anda bisa menemukannya di layanan Power BI dengan membuka jendela dialog Tentang Power BI. Ini tersedia dari menu Bantuan & Dukungan (?) yang terletak di kanan atas layanan Power BI. CTID ditambahkan ke akhir URL penyewa.

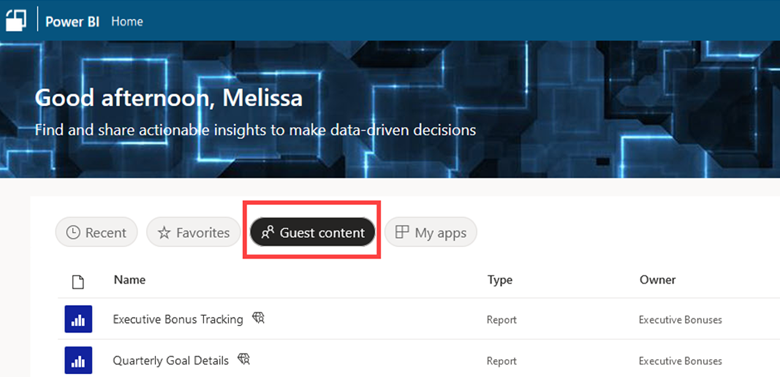

Merek organisasi

Ketika akses tamu eksternal sering terjadi di organisasi Anda, ada baiknya menggunakan branding kustom. Branding kustom membantu pengguna mengidentifikasi tenant organisasi yang mereka akses. Elemen branding dapat mencakup logo, gambar sampul, dan warna tema.

Cuplikan layar berikut menunjukkan seperti apa tampilan layanan Power BI saat diakses oleh akun tamu. Ini termasuk opsi konten Tamu, yang tersedia saat CTID ditambahkan ke URL.

Berbagi data eksternal

Beberapa organisasi memiliki persyaratan untuk melakukan lebih dari berbagi laporan dengan pengguna eksternal. Mereka berniat berbagi model semantik dengan pengguna eksternal, seperti mitra, pelanggan, atau vendor.

Tujuan untuk berbagi model semantik di tempat (juga dikenal sebagai berbagi model semantik lintas penyewa) adalah untuk memungkinkan pengguna eksternal membuat laporan dan model komposit yang disesuaikan sendiri dengan menggunakan data yang Anda buat, kelola, dan sediakan. Model semantik bersama asli (dibuat oleh Anda) tetap berada di penyewa Power BI Anda. Laporan dan model dependen disimpan di penyewa Power BI pengguna eksternal.

Ada beberapa aspek keamanan untuk membuat pekerjaan berbagi model semantik di tempat.

- Pengaturan penyewa: Izinkan pengguna tamu untuk bekerja dengan model semantik bersama di penyewa mereka sendiri: Pengaturan ini menentukan apakah fitur berbagi data eksternal dapat digunakan. Ini perlu diaktifkan agar salah satu dari dua pengaturan lainnya (ditunjukkan berikutnya) berlaku. Ini diaktifkan atau dinonaktifkan untuk seluruh organisasi oleh administrator Power BI.

- Pengaturan penyewa: Izinkan pengguna tertentu untuk mengaktifkan berbagi data eksternal: Pengaturan ini menentukan grup pengguna mana yang dapat berbagi data secara eksternal. Grup pengguna yang diizinkan di sini akan diizinkan untuk menggunakan pengaturan ketiga (dijelaskan berikutnya). Pengaturan ini dikelola oleh administrator Power BI.

- Pengaturan model semantik: Berbagi eksternal: Pengaturan ini menentukan apakah model semantik tertentu dapat digunakan oleh pengguna eksternal. Pengaturan ini dikelola oleh pembuat konten dan pemilik untuk setiap model semantik tertentu.

- Izin model semantik: Baca dan Bangun: Izin model semantik standar untuk mendukung pembuat konten masih ada.

Penting

Biasanya, istilah konsumen digunakan untuk merujuk ke pengguna hanya tampilan yang menggunakan konten yang diproduksi oleh orang lain di organisasi. Namun, dengan berbagi model semantik di tempat, ada produsen model semantik dan konsumen model semantik. Dalam situasi ini, konsumen model semantik biasanya merupakan pembuat konten di organisasi lain.

Jika keamanan tingkat baris ditentukan untuk model semantik Anda, keamanan tersebut dihormati untuk pengguna eksternal. Untuk informasi selengkapnya, lihat bagian Terapkan keamanan data berdasarkan identitas konsumen di artikel Melaporkan perencanaan keamanan konsumen.

Langganan pengguna eksternal

Pengguna eksternal paling umum dikelola sebagai pengguna tamu di ID Microsoft Entra, seperti yang dijelaskan sebelumnya. Selain pendekatan umum ini, Power BI menyediakan kemampuan lain untuk mendistribusikan langganan laporan kepada pengguna di luar organisasi.

Pengaturan Penyewa Izinkan langganan email Power BI dikirim ke pengguna eksternal menentukan apakah pengguna diizinkan untuk mengirim langganan email ke pengguna eksternal yang belum menjadi pengguna tamu Microsoft Entra. Kami menyarankan agar Anda mengatur pengaturan penyewa ini agar selaras dengan seberapa ketat, atau fleksibel, organisasi Anda lebih suka mengelola akun pengguna eksternal.

Petunjuk / Saran

Administrator dapat memverifikasi pengguna eksternal mana yang sedang dikirim langganan dengan menggunakan Dapatkan Langganan Laporan sebagai API Admin. Alamat email untuk pengguna eksternal ditampilkan. Jenis utama tidak terselesaikan karena pengguna eksternal tidak disiapkan di ID Microsoft Entra.

Daftar periksa - Saat merencanakan cara menangani pengguna tamu eksternal, keputusan dan tindakan utama meliputi:

- Mengidentifikasi persyaratan untuk pengguna eksternal di Power BI: Tentukan kasus penggunaan apa yang ada untuk kolaborasi eksternal. Klarifikasi skenario untuk menggunakan Power BI dengan Microsoft Entra B2B. Tentukan apakah kolaborasi dengan pengguna eksternal adalah kemunculan umum atau jarang terjadi.

- Tentukan pengaturan Microsoft Entra saat ini: Berkolaborasi dengan administrator Microsoft Entra Anda untuk mengetahui bagaimana kolaborasi eksternal saat ini disiapkan. Tentukan dampaknya menggunakan B2B dengan Power BI.

- Memutuskan cara mengundang pengguna eksternal: Berkolaborasi dengan administrator Microsoft Entra Anda untuk memutuskan bagaimana akun tamu akan dibuat di ID Microsoft Entra. Tentukan apakah undangan ad hoc akan diizinkan. Putuskan sejauh mana pendekatan undangan yang direncanakan akan digunakan. Pastikan bahwa seluruh proses dipahami dan didokumenkan.

- Membuat dan menerbitkan panduan pengguna tentang pengguna eksternal: Buat dokumentasi untuk pembuat konten Anda yang akan memandu mereka tentang cara berbagi konten dengan pengguna eksternal (terutama ketika proses undangan yang direncanakan diperlukan). Sertakan informasi tentang batasan yang akan dihadapi pengguna eksternal jika mereka berniat agar pengguna eksternal mengedit dan mengelola konten. Terbitkan informasi ini ke portal terpusat dan materi pelatihan Anda.

- Tentukan cara menangani berbagi data eksternal: Tentukan apakah berbagi data eksternal harus diizinkan, dan apakah itu terbatas pada sekumpulan pembuat konten tertentu yang disetujui. Atur pengaturan Izinkan pengguna tamu untuk bekerja dengan model semantik bersama di penyewa penyewa mereka sendiri dan pengaturan Izinkan pengguna tertentu untuk mengaktifkan penyewa berbagi data eksternal agar selaras dengan keputusan Anda. Berikan informasi tentang berbagi data eksternal untuk pembuat model semantik Anda. Terbitkan informasi ini ke portal terpusat dan materi pelatihan Anda.

- Tentukan cara menangani lisensi Power BI untuk pengguna eksternal: Jika pengguna tamu tidak memiliki lisensi Power BI yang sudah ada, tentukan proses untuk menetapkan lisensi kepada mereka. Pastikan bahwa proses didokumenkan.

- Sertakan CTID Anda dalam dokumentasi pengguna yang relevan: Rekam URL yang menambahkan ID penyewa (CTID) dalam dokumentasi pengguna. Sertakan contoh untuk pembuat dan konsumen tentang cara menggunakan URL yang menambahkan CTID.

- Siapkan branding kustom di Power BI: Di portal admin, siapkan branding kustom untuk membantu pengguna eksternal mengidentifikasi penyewa organisasi mana yang mereka akses.

- Verifikasi atau perbarui pengaturan penyewa: Periksa bagaimana pengaturan penyewa saat ini disiapkan di layanan Power BI. Perbarui seperlunya berdasarkan keputusan yang dibuat untuk mengelola akses pengguna eksternal.

Strategi untuk lokasi file

Ada berbagai jenis file yang harus disimpan dengan tepat. Jadi, penting untuk membantu pengguna memahami ekspektasi di mana file dan data harus berada.

Mungkin ada risiko yang terkait dengan file Power BI Desktop dan buku kerja Excel karena dapat berisi data yang diimpor. Data ini dapat mencakup informasi pelanggan, informasi identitas pribadi (PII), informasi kepemilikan, atau data yang tunduk pada persyaratan peraturan atau kepatuhan.

Petunjuk / Saran

Sangat mudah untuk mengabaikan file yang disimpan di luar layanan Power BI. Kami menyarankan agar Anda mempertimbangkannya saat merencanakan keamanan.

Berikut adalah beberapa jenis file yang mungkin terlibat dalam implementasi Power BI.

-

File sumber

- File Power BI Desktop: File asli (.pbix) untuk konten yang diterbitkan ke layanan Power BI. Saat file berisi model data, file mungkin berisi data yang diimpor.

- Buku kerja Excel: Buku kerja Excel (.xlsx) mungkin menyertakan koneksi ke model semantik dalam layanan Power BI. Mereka mungkin juga berisi data yang diekspor. Mereka bahkan mungkin buku kerja asli untuk konten yang diterbitkan ke layanan Power BI (sebagai item buku kerja di ruang kerja).

- File laporan berpaginasi: File laporan asli (.rdl) untuk konten yang dipublikasikan ke layanan Power BI.

- File data sumber: File datar (misalnya, buku kerja .csv atau .txt) atau Excel yang berisi data sumber yang telah diimpor ke dalam model Power BI.

-

File yang diekspor dan lainnya

- File Power BI Desktop: File .pbix yang telah diunduh dari layanan Power BI.

- File PowerPoint dan PDF: Presentasi PowerPoint (.pptx) dan dokumen PDF yang diunduh dari layanan Power BI.

- File Excel dan CSV: Data yang diekspor dari laporan di layanan Power BI.

- File laporan yang dipaginasi: File yang diekspor dari laporan yang dipaginasi di layanan Power BI. Excel, PDF, dan PowerPoint didukung. Format file ekspor lainnya juga ada untuk laporan paginated, termasuk Word, XML, atau arsip web. Saat menggunakan file ekspor untuk melaporkan API, format gambar juga didukung.

- File email: Gambar email dan lampiran dari langganan.

Anda harus membuat beberapa keputusan tentang di mana pengguna dapat atau tidak dapat menyimpan file. Biasanya, proses tersebut melibatkan pembuatan kebijakan tata kelola yang dapat dirujuk pengguna. Lokasi untuk file sumber dan file yang diekspor harus diamankan untuk memastikan akses yang sesuai oleh pengguna yang berwenang.

Berikut adalah beberapa rekomendasi untuk bekerja dengan file.

- Menyimpan file di pustaka bersama: Gunakan situs Teams, pustaka SharePoint, atau Pustaka bersama OneDrive untuk kantor atau sekolah. Hindari menggunakan pustaka dan drive pribadi. Pastikan lokasi penyimpanan dicadangkan. Pastikan juga bahwa lokasi penyimpanan telah mengaktifkan penerapan versi sehingga dimungkinkan untuk kembali ke versi sebelumnya.

- Gunakan layanan Power BI sebanyak mungkin: Jika memungkinkan, gunakan layanan Power BI untuk berbagi dan distribusi konten. Dengan begitu, ada audit penuh akses selalu. Menyimpan dan berbagi file pada sistem file harus dicadangkan untuk sejumlah kecil pengguna yang berkolaborasi pada konten.

- Jangan gunakan email: Hindari penggunaan email untuk berbagi file. Saat seseorang mengirim email ke buku kerja Excel atau file Power BI Desktop ke 10 pengguna, file tersebut menghasilkan 10 salinan file. Selalu ada risiko menyertakan alamat email yang salah (internal atau eksternal). Selain itu, ada risiko yang lebih besar file akan diteruskan ke orang lain. (Untuk meminimalkan risiko ini, bekerja samalah dengan administrator Exchange Online Anda untuk menerapkan aturan untuk memblokir lampiran berdasarkan kondisi ukuran atau jenis ekstensi file. Strategi pencegahan kehilangan data lainnya untuk Power BI dijelaskan dalam artikel perlindungan informasi dan pencegahan kehilangan data.)

- Gunakan file templat: Terkadang, ada kebutuhan yang sah untuk berbagi file Power BI Desktop dengan orang lain. Dalam hal ini, pertimbangkan untuk membuat dan berbagi file templat Power BI Desktop (.pbit). File templat hanya berisi metadata, sehingga ukurannya lebih kecil daripada file sumber. Teknik ini akan mengharuskan penerima untuk memasukkan kredensial sumber data untuk me-refresh data model.

Ada pengaturan penyewa di portal admin yang mengontrol format ekspor mana yang diizinkan digunakan pengguna saat mengekspor dari layanan Power BI. Penting untuk meninjau dan mengatur pengaturan ini. Ini adalah aktivitas pelengkap untuk merencanakan lokasi file yang harus digunakan untuk file yang diekspor.

Petunjuk / Saran

Format ekspor tertentu mendukung perlindungan informasi end-to-end dengan menggunakan enkripsi. Karena persyaratan peraturan, beberapa organisasi memiliki kebutuhan yang valid untuk membatasi format ekspor mana yang dapat digunakan pengguna. Artikel Perlindungan informasi untuk Power BI menjelaskan faktor yang perlu dipertimbangkan saat memutuskan format ekspor mana yang akan diaktifkan atau dinonaktifkan di pengaturan penyewa. Dalam kebanyakan kasus, kami sarankan Anda membatasi kemampuan ekspor hanya ketika Anda harus memenuhi persyaratan peraturan tertentu. Anda dapat menggunakan log aktivitas Power BI untuk mengidentifikasi pengguna mana yang melakukan banyak ekspor. Anda kemudian dapat mengajarkan pengguna ini tentang alternatif yang lebih efisien dan aman.

Daftar periksa - Saat merencanakan lokasi file, keputusan dan tindakan utama meliputi:

- Identifikasi di mana file harus berada: Tentukan di mana file harus disimpan. Tentukan apakah ada lokasi tertentu yang tidak boleh digunakan.

- Membuat dan menerbitkan dokumentasi tentang lokasi file: Buat dokumentasi pengguna yang mengklarifikasi tanggung jawab untuk mengelola dan mengamankan file. Ini juga harus menjelaskan lokasi mana pun di mana file harus (atau tidak boleh) disimpan. Terbitkan informasi ini ke portal terpusat dan materi pelatihan Anda.

- Atur pengaturan penyewa untuk ekspor: Tinjau dan atur setiap pengaturan penyewa yang terkait dengan format ekspor yang ingin Anda dukung.

Strategi untuk menggunakan grup

Sebaiknya gunakan grup keamanan Microsoft Entra untuk mengamankan konten Power BI karena alasan berikut.

- Pengurangan pemeliharaan: Keanggotaan grup keamanan dapat dimodifikasi tanpa perlu mengubah izin untuk konten Power BI. Pengguna baru dapat ditambahkan ke grup, dan pengguna yang tidak perlu dapat dihapus dari grup.

- Akurasi yang ditingkatkan: Karena perubahan keanggotaan grup dilakukan sekali, hal ini menghasilkan penetapan izin yang lebih akurat. Jika kesalahan terdeteksi, kesalahan dapat lebih mudah dikoreksi.

- Delegasi: Anda dapat mendelegasikan tanggung jawab mengelola keanggotaan grup kepada pemilik grup.

Keputusan grup tingkat tinggi

Ada beberapa keputusan strategis yang harus dibuat mengenai bagaimana grup akan digunakan.

Izin untuk membuat dan mengelola grup

Ada dua keputusan utama yang harus dibuat tentang membuat dan mengelola grup.

- Siapa yang diizinkan untuk membuat grup? Umumnya, hanya TI yang dapat membuat kelompok keamanan. Namun, dimungkinkan untuk menambahkan pengguna ke peran Microsoft Entra administrator Grup bawaan. Dengan begitu, pengguna tepercaya tertentu, seperti juara Power BI atau anggota satelit COE Anda, dapat membuat grup untuk unit bisnis mereka.

- Siapa yang diizinkan untuk mengelola anggota grup? Adalah umum bahwa TI mengelola keanggotaan grup. Namun, dimungkinkan untuk menentukan satu atau beberapa pemilik grup yang diizinkan untuk menambahkan dan menghapus anggota grup. Menggunakan manajemen grup layanan mandiri sangat membantu ketika tim terdesentralisasi atau anggota satelit COE diizinkan untuk mengelola keanggotaan grup khusus Power BI.

Petunjuk / Saran

Mengizinkan manajemen grup layanan mandiri dan menentukan pemilik grup terdesentralisasi adalah cara yang bagus untuk menyeimbangkan efisiensi dan kecepatan dengan tata kelola.

Perencanaan untuk grup Power BI

Penting bagi Anda untuk membuat strategi tingkat tinggi tentang cara menggunakan grup untuk mengamankan konten Power BI dan banyak penggunaan lainnya.

Berbagai kasus penggunaan untuk grup

Pertimbangkan kasus penggunaan berikut untuk grup.

| Gunakan huruf besar | Keterangan | Contoh nama grup |

|---|---|---|

| Berkomunikasi dengan Pusat Keunggulan Power BI (COE) | Termasuk semua pengguna yang terkait dengan COE, termasuk semua anggota inti dan satelit COE. Bergantung pada kebutuhan Anda, Anda mungkin juga membuat grup terpisah hanya untuk anggota inti. Kemungkinan akan menjadi grup Microsoft 365 yang berkorelasi dengan situs Teams. | • Pusat Keunggulan Power BI |

| Berkomunikasi dengan tim kepemimpinan Power BI | Termasuk sponsor eksekutif dan perwakilan dari unit bisnis yang berkolaborasi memimpin inisiatif Power BI dalam organisasi. | • Komite pengarah Power BI |

| Berkomunikasi dengan komunitas pengguna Power BI | Menyertakan semua pengguna yang diberi semua jenis lisensi pengguna Power BI. Ini berguna untuk membuat pengumuman kepada semua pengguna Power BI di organisasi Anda. Kemungkinan akan menjadi grup Microsoft 365 yang berkorelasi dengan situs Teams. | • Komunitas Power BI |

| Mendukung komunitas pengguna Power BI | Menyertakan pengguna staf dukungan yang berinteraksi langsung dengan komunitas pengguna untuk menangani masalah dukungan Power BI. Alamat email ini (dan situs Teams, jika berlaku) tersedia dan terlihat oleh populasi pengguna. | • Dukungan pengguna Power BI |

| Memberikan dukungan yang diluaskan | Termasuk pengguna tertentu, biasanya dari Power BI COE, yang memberikan dukungan yang diluaskan. Alamat email ini (dan situs Teams, jika berlaku) biasanya bersifat privat, hanya untuk digunakan oleh tim dukungan pengguna. | • Dukungan pengguna power BI yang diluaskan |

| Mengelola layanan Power BI | Termasuk pengguna tertentu yang diizinkan untuk mengelola layanan Power BI. Secara opsional, anggota grup ini dapat berkorelasi dengan peran di Microsoft 365 untuk menyederhanakan manajemen. | • Administrator Power BI |

| Memberi tahu fitur yang diizinkan dan peluncuran fitur secara bertahap | Termasuk pengguna yang diizinkan untuk pengaturan penyewa tertentu di portal admin (jika fitur akan dibatasi), atau jika fitur tersebut akan diluncurkan secara bertahap ke grup pengguna. Banyak pengaturan penyewa akan mengharuskan Anda membuat grup khusus Power BI baru. | • Pembuat ruang kerja Power BI • Berbagi data eksternal Power BI |

| Mengelola gateway data | Menyertakan satu atau beberapa grup pengguna yang diizinkan untuk mengelola kluster gateway. Mungkin ada beberapa grup jenis ini ketika ada beberapa gateway atau saat tim terdesentralisasi mengelola gateway. | • Administrator gateway Power BI • Pembuat sumber data gateway Power BI • Pemilik sumber data gateway Power BI • Pengguna sumber data gateway Power BI |

| Mengelola kapasitas Premium | Termasuk pengguna yang diizinkan untuk mengelola kapasitas Premium. Mungkin ada beberapa grup jenis ini ketika ada beberapa kapasitas atau ketika tim terdesentralisasi mengelola kapasitas. | • Kontributor kapasitas Power BI |

| Mengamankan ruang kerja, aplikasi, dan item | Banyak grup yang didasarkan pada area subjek dan akses yang diizinkan untuk mengelola keamanan peran ruang kerja Power BI, izin aplikasi, dan izin per item. | • Administrator ruang kerja Power BI • Anggota ruang kerja Power BI • Kontributor ruang kerja Power BI • Penampil ruang kerja Power BI • Penampil aplikasi Power BI |

| Menyebarkan konten | Menyertakan pengguna yang bisa menyebarkan konten dengan menggunakan alur penyebaran Power BI. Grup ini digunakan bersama dengan izin ruang kerja. | • Administrator alur penyebaran Power BI |

| Mengotomatiskan operasi administratif | Termasuk perwakilan layanan yang diizinkan untuk menggunakan API Power BI untuk tujuan penyematan atau administratif. | • prinsipal layanan Power BI |

Grup untuk pengaturan tenant Fabric

Tergantung pada proses internal yang Anda miliki, Anda akan memiliki grup lain yang diperlukan. Grup tersebut sangat membantu saat mengelola pengaturan penyewa. Berikut adalah beberapa contoh.

- Pembuat ruang kerja Power BI: Berguna saat Anda perlu membatasi siapa yang bisa membuat ruang kerja. Ini digunakan untuk menyiapkan pengaturan Buat penyewa ruang kerja.

- Pakar materi subjek sertifikasi Power BI: Berguna untuk menentukan siapa yang diizinkan menggunakan dukungan bersertifikat untuk konten. Ini digunakan untuk menyiapkan pengaturan penyewa Sertifikasi .

- Pembuat konten yang disetujui Power BI: Berguna saat Anda memerlukan persetujuan, atau pelatihan, atau pengakuan kebijakan untuk penginstalan Power BI Desktop, atau untuk mendapatkan lisensi Power BI Pro atau PPU. Ini digunakan oleh pengaturan penyewa yang mendorong kemampuan pembuatan konten, seperti Izinkan koneksi DirectQuery ke model semantik Power BI, Mendorong aplikasi ke pengguna akhir, Mengizinkan titik akhir XMLA, dan lainnya.

- Pengguna alat eksternal Power BI: Berguna saat Anda mengizinkan penggunaan alat eksternal untuk sekelompok pengguna selektif. Ini digunakan oleh kebijakan grup, atau ketika penginstalan atau permintaan perangkat lunak harus dikontrol dengan hati-hati.

- Pengembang kustom Power BI: Berguna saat Anda perlu mengontrol siapa yang diizinkan untuk menyematkan konten di aplikasi lain di luar Power BI. Ini digunakan untuk menyiapkan konten Sematkan di pengaturan penyewa aplikasi .

- Penerbitan publik Power BI: Berguna saat Anda perlu membatasi siapa yang bisa menerbitkan data secara publik. Ini digunakan untuk menyiapkan pengaturan Terbitkan ke penyewa web .

- Berbagi Power BI ke seluruh organisasi: Berguna saat Anda perlu membatasi siapa yang bisa berbagi tautan dengan semua orang di organisasi. Ini digunakan untuk menyiapkan pengaturan Izinkan tautan yang dapat dibagikan untuk memberikan akses kepada semua orang di penyewa organisasi Anda.

- Berbagi data eksternal Power BI: Berguna saat Anda perlu mengizinkan pengguna tertentu berbagi model semantik dengan pengguna eksternal. Ini digunakan untuk menyiapkan pengaturan Izinkan pengguna tertentu untuk mengaktifkan penyewa berbagi data eksternal.

- Akses pengguna tamu Power BI berlisensi: Berguna saat Anda perlu mengelompokkan pengguna eksternal yang disetujui yang diberikan lisensi oleh organisasi Anda. Ini digunakan untuk menyiapkan pengaturan Izinkan pengguna tamu Microsoft Entra ke penyewa Power BI .

- BYOL akses pengguna tamu Power BI: Berguna saat Anda perlu mengelompokkan pengguna eksternal yang disetujui yang membawa lisensi mereka sendiri (BYOL) dari organisasi asal mereka. Ini digunakan untuk menyiapkan pengaturan Izinkan pengguna tamu Microsoft Entra ke penyewa Power BI .

Petunjuk / Saran

Untuk pertimbangan tentang menggunakan grup saat merencanakan akses ruang kerja, lihat artikel Perencanaan tingkat ruang kerja. Untuk informasi tentang perencanaan untuk mengamankan ruang kerja, aplikasi, dan item, lihat artikel Melaporkan perencanaan keamanan konsumen.

Jenis grup

Anda dapat membuat berbagai jenis grup.

- Grup keamanan: Grup keamanan adalah pilihan terbaik saat tujuan utama Anda adalah memberikan akses ke sumber daya.

- Grup keamanan dengan dukungan email: Saat Anda perlu memberikan akses ke sumber daya dan mendistribusikan pesan ke seluruh grup melalui email, grup keamanan dengan dukungan email adalah pilihan yang baik.

- Grup Microsoft 365: Jenis grup ini memiliki situs Teams dan alamat email. Ini adalah pilihan terbaik ketika tujuan utama adalah komunikasi atau kolaborasi di situs Teams. Grup Microsoft 365 hanya memiliki anggota dan pemilik; tidak ada peran penampil. Untuk alasan ini, tujuan utamanya adalah kolaborasi. Tipe grup ini sebelumnya dikenal sebagai grup Office 365, grup modern, atau grup terpadu.

- Grup distribusi: Anda dapat menggunakan grup distribusi untuk mengirim pemberitahuan siaran ke daftar pengguna. Saat ini, ini dianggap sebagai konsep warisan yang memberikan kompatibilitas mundur. Untuk kasus penggunaan baru, kami sarankan Anda membuat grup keamanan berkemampuan email sebagai gantinya.

Saat Anda meminta grup baru, atau Anda ingin menggunakan grup yang sudah ada, penting untuk mengetahui jenisnya. Jenis grup dapat menentukan bagaimana grup digunakan dan dikelola.

- Izin Power BI: Tidak setiap jenis grup didukung untuk setiap jenis operasi keamanan. Grup keamanan (termasuk grup keamanan dengan dukungan email) menawarkan cakupan tertinggi dalam hal mengatur opsi keamanan Power BI. Dokumentasi Microsoft umumnya merekomendasikan grup Microsoft 365. Namun, dalam kasus Power BI, mereka tidak mampu seperti grup keamanan. Untuk informasi selengkapnya tentang izin Power BI, lihat artikel selanjutnya dalam seri ini tentang perencanaan keamanan.

- Pengaturan penyewa Fabric: Anda hanya dapat menggunakan grup keamanan (termasuk grup keamanan dengan dukungan email) saat mengizinkan atau melarang grup pengguna untuk bekerja dengan pengaturan penyewa.

- Fitur Microsoft Entra tingkat lanjut: Jenis fitur tingkat lanjut tertentu tidak didukung untuk semua jenis grup. Misalnya, grup Microsoft 365 tidak mendukung bersarangnya grup dalam grup. Meskipun beberapa jenis grup mendukung keanggotaan grup dinamis berdasarkan atribut pengguna di ID Microsoft Entra, grup yang menggunakan keanggotaan dinamis tidak didukung untuk Power BI.

- Dikelola secara berbeda: Permintaan Anda untuk membuat atau mengelola grup mungkin dirutekan ke administrator yang berbeda berdasarkan jenis grup (grup keamanan berkemampuan email dan grup distribusi dikelola di Exchange). Oleh karena itu, proses internal Anda akan berbeda tergantung pada jenis grup.

Konvensi penamaan grup

Kemungkinan Anda akan berakhir dengan banyak grup di ID Microsoft Entra untuk mendukung implementasi Power BI Anda. Oleh karena itu, penting untuk memiliki pola yang disepakati tentang bagaimana grup diberi nama. Konvensi penamaan yang baik akan membantu menentukan tujuan grup dan mempermudah pengelolaan.

Pertimbangkan untuk menggunakan konvensi penamaan standar berikut: <Tujuan> Awalan<>- <Topik/Cakupan/Departemen><[Lingkungan]>

Daftar berikut menjelaskan setiap bagian dari konvensi penamaan.

- Awalan: Digunakan untuk mengelompokkan semua grup Power BI. Ketika grup akan digunakan untuk lebih dari satu alat analitik, awalan Anda mungkin hanya BI, bukan Power BI. Dalam hal ini, teks yang menjelaskan tujuannya akan lebih umum sehingga berkaitan dengan lebih dari satu alat analitik.

- Tujuan: Tujuannya akan bervariasi. Ini bisa untuk peran ruang kerja, izin aplikasi, izin tingkat item, keamanan tingkat baris, atau tujuan lainnya. Terkadang beberapa tujuan dapat dipenuhi dengan satu grup.

- Topik/Cakupan/Departemen: Digunakan untuk mengklarifikasi untuk siapa kelompok tersebut berlaku. Ini akan sering menggambarkan keanggotaan grup. Ini juga dapat merujuk pada siapa yang mengelola grup. Terkadang satu grup dapat digunakan untuk beberapa tujuan. Misalnya, kumpulan ruang kerja keuangan dapat dikelola dengan satu grup.

- Lingkungan: Opsional. Berguna untuk membedakan antara pengembangan, pengujian, dan produksi.

Berikut adalah beberapa contoh nama grup yang menerapkan konvensi penamaan standar.

- Admin ruang kerja Power BI - Keuangan [Dev]

- Anggota ruang kerja Power BI - Keuangan [Dev]

- Kontributor ruang kerja Power BI - Keuangan [Dev]

- Penampil ruang kerja Power BI - Keuangan [Dev]

- Penampil aplikasi Power BI - Keuangan

- Administrator gateway Power BI - BI Perusahaan

- Administrator gateway Power BI - Keuangan

Keputusan per grup

Saat merencanakan grup mana yang akan Anda butuhkan, beberapa keputusan harus dibuat.

Saat pembuat atau pemilik konten meminta grup baru, idealnya mereka menggunakan formulir untuk memberikan informasi berikut.

- Nama dan tujuan: Nama grup yang disarankan dan tujuan yang dimaksudkan. Pertimbangkan untuk menyertakan Power BI (atau hanya BI saat Anda memiliki beberapa alat BI) dalam nama grup untuk menunjukkan cakupan grup dengan jelas.

- Alamat email: Alamat email saat komunikasi juga diperlukan untuk anggota grup. Tidak semua jenis grup harus diaktifkan melalui email.

- Jenis grup: Opsi termasuk grup keamanan, grup keamanan dengan dukungan email, grup Microsoft 365, dan grup distribusi.

- Pemilik grup: Siapa yang diizinkan untuk memiliki dan mengelola anggota grup.

- Keanggotaan grup: Pengguna yang dimaksudkan yang akan menjadi anggota grup. Pertimbangkan apakah pengguna eksternal dan pengguna internal dapat ditambahkan, atau apakah ada pertimbangan untuk menempatkan pengguna eksternal ke dalam grup yang berbeda.

- Penggunaan penetapan anggota grup just-in-time: Anda dapat menggunakan Privileged Identity Management (PIM) untuk mengizinkan akses dengan batasan waktu, just-in-time, ke grup. Layanan ini dapat membantu ketika pengguna memerlukan akses sementara. PIM juga berguna bagi administrator Power BI yang membutuhkan akses sesekali.

Petunjuk / Saran

Grup yang sudah ada yang didasarkan pada bagan organisasi tidak selalu berfungsi dengan baik untuk tujuan Power BI. Gunakan grup yang ada saat memenuhi kebutuhan Anda. Namun, bersiaplah untuk membuat grup khusus Power BI saat kebutuhan muncul.

Daftar periksa - Saat membuat strategi Anda tentang cara menggunakan grup, keputusan utama, dan tindakan meliputi:

- Tentukan strategi untuk penggunaan grup: Tentukan kasus dan tujuan penggunaan yang anda perlukan untuk menggunakan grup. Spesifikkan tentang kapan keamanan harus diterapkan dengan menggunakan akun pengguna versus saat grup diperlukan atau disukai.

- Membuat konvensi penamaan untuk grup khusus Power BI: Pastikan konvensi penamaan yang konsisten digunakan untuk grup yang akan mendukung komunikasi, fitur, administrasi, atau keamanan Power BI.

- Memutuskan siapa yang diizinkan untuk membuat grup: Mengklarifikasi apakah semua pembuatan grup diperlukan untuk melalui IT. Atau apakah individu tertentu (seperti anggota satelit COE) dapat diberikan izin untuk membuat grup untuk unit bisnis mereka.

- Buat proses cara meminta grup baru: Buat formulir untuk pengguna guna meminta pembuatan grup baru. Pastikan ada proses untuk merespons permintaan baru dengan cepat. Perlu diingat bahwa jika permintaan tertunda, pengguna mungkin tergoda untuk mulai menetapkan izin ke akun individu.

- Memutuskan kapan manajemen grup terdesentralisasi diizinkan: Untuk grup yang berlaku untuk tim tertentu, putuskan kapan dapat diterima oleh pemilik grup (di luar TI) untuk mengelola anggota dalam grup.

- Tentukan apakah keanggotaan grup just-in-time akan digunakan: Tentukan apakah Pengelolaan Identitas Istimewa akan berguna. Jika demikian, tentukan grup mana yang dapat digunakan (seperti grup administrator Power BI).

- Tinjau grup mana yang saat ini ada: Tentukan grup mana yang sudah ada yang dapat digunakan, dan grup mana yang perlu dibuat.

- Tinjau setiap pengaturan penyewa: Untuk setiap pengaturan penyewa, tentukan apakah pengaturan tersebut akan diizinkan atau tidak diizinkan untuk sekumpulan pengguna tertentu. Tentukan apakah grup baru perlu dibuat untuk menyiapkan pengaturan penyewa.

- Buat dan terbitkan panduan untuk pengguna tentang grup: Sertakan dokumentasi untuk pembuat konten yang menyertakan persyaratan, atau preferensi, untuk menggunakan grup. Pastikan mereka tahu apa yang harus ditanyakan ketika mereka meminta grup baru. Terbitkan informasi ini ke portal terpusat dan materi pelatihan Anda.

Konten terkait

Di artikel berikutnya dalam seri ini, pelajari tentang cara mengirimkan konten dengan aman ke konsumen laporan baca-saja.