Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

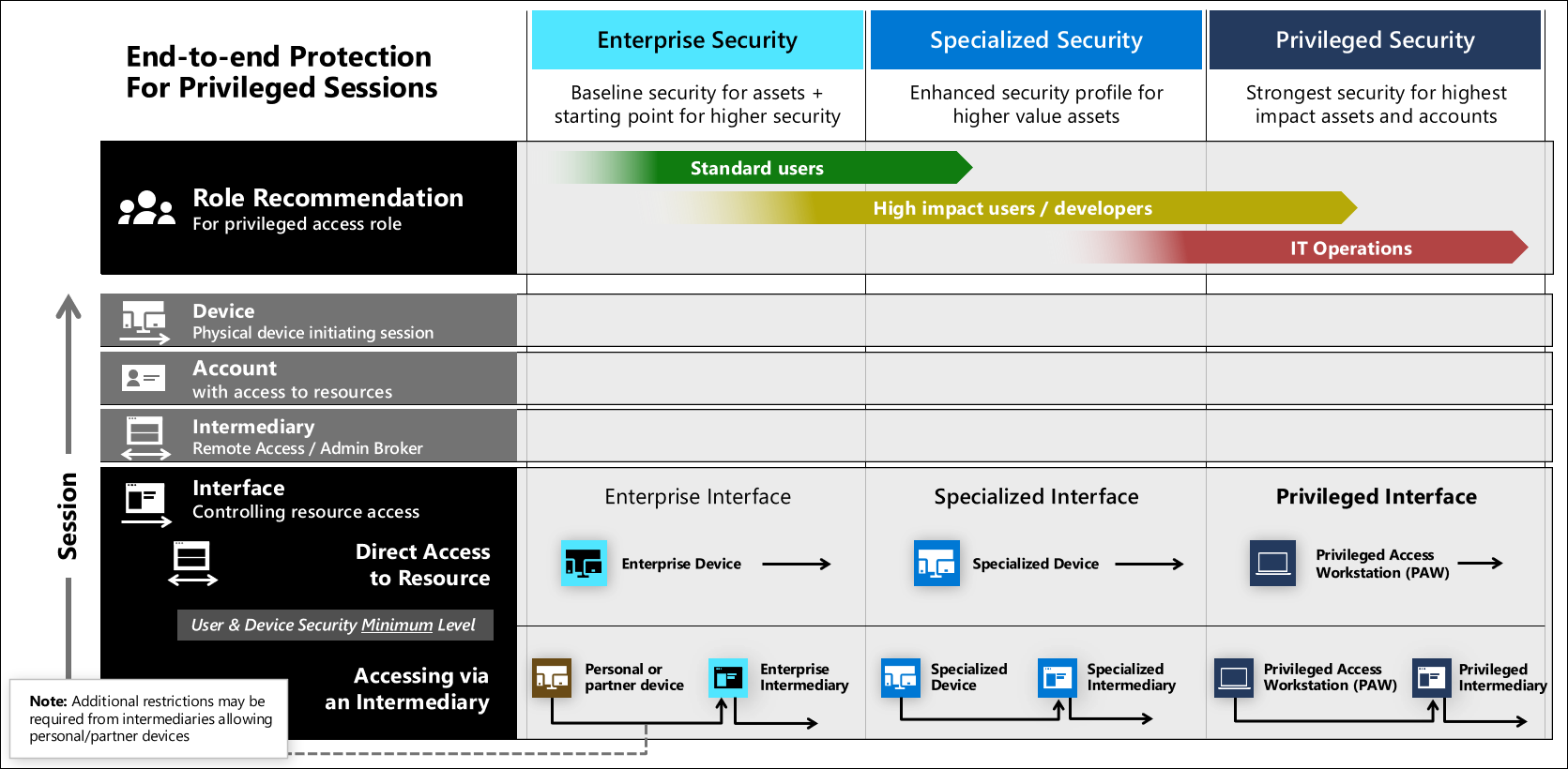

Komponen penting untuk mengamankan akses istimewa adalah penerapan kebijakan zero trust untuk memastikan bahwa perangkat, akun, dan perantara memenuhi persyaratan keamanan sebelum memberikan akses.

Kebijakan ini memastikan pengguna dan perangkat yang memulai sesi masuk diketahui, tepercaya, dan diizinkan untuk mengakses sumber daya (melalui antarmuka). Penegakan kebijakan dilakukan oleh mesin kebijakan Microsoft Entra Conditional Access yang mengevaluasi kebijakan yang ditetapkan ke antarmuka aplikasi tertentu (seperti portal Azure, Salesforce, Office 365, AWS, Workday, dan lainnya).

Panduan ini menentukan tiga tingkat keamanan untuk keamanan antarmuka yang dapat Anda gunakan untuk aset dengan tingkat sensitivitas yang berbeda. Level ini dikonfigurasi dalam rencana modernisasi cepat untuk mengamankan akses istimewa (RAMP) dan sesuai dengan level keamanan akun dan perangkat.

Persyaratan keamanan untuk sesi masuk ke antarmuka berlaku untuk akun dan perangkat sumber, baik itu koneksi langsung dari perangkat fisik atau server perantara Desktop Jauh/Jump. Perantara dapat menerima sesi dari perangkat pribadi untuk menyediakan tingkat keamanan perusahaan (untuk beberapa skenario), tetapi perantara khusus atau istimewa tidak boleh mengizinkan koneksi dari tingkat yang lebih rendah karena sifat keamanan yang sensitif dari peran mereka.

Catatan

Teknologi ini memberikan kontrol akses ujung ke ujung yang kuat ke antarmuka aplikasi, tetapi sumber daya itu sendiri juga harus diamankan dari serangan di luar jalur pada fungsionalitas/kode aplikasi, kerentanan yang tidak ditambal atau kesalahan konfigurasi dalam sistem operasi atau firmware yang mendasar, pada data yang diam atau sedang ditransmisikan, rantai pasokan, atau metode lainnya.

Pastikan untuk menilai dan menemukan risiko terhadap aset itu sendiri untuk perlindungan lengkap. Microsoft menyediakan alat dan panduan untuk membantu Anda dengan itu termasuk Microsoft Defender for Cloud, Microsoft Secure Score, dan panduan pemodelan ancaman.

Contoh antarmuka

Antarmuka hadir dalam bentuk yang berbeda, biasanya sebagai:

- Situs web layanan/aplikasi cloud seperti portal Azure, AWS, Office 365

- Konsol Desktop yang mengelola aplikasi lokal (Microsoft Management Console (MMC) atau aplikasi kustom)

- Antarmuka Skrip/Konsol seperti Secure Shell (SSH) atau PowerShell

Meskipun beberapa dari ini secara langsung mendukung penegakan Zero Trust melalui mesin kebijakan Akses Bersyarat Microsoft Entra, beberapa di antaranya perlu diterbitkan melalui perantara seperti proksi aplikasi Microsoft Entra atau Desktop Jarak Jauh/server perantara.

Keamanan antarmuka

Tujuan utama keamanan antarmuka adalah untuk memastikan bahwa setiap sesi masuk ke antarmuka diketahui, tepercaya, dan diizinkan:

- Diketahui – Pengguna diautentikasi dengan autentikasi yang kuat dan perangkat diautentikasi (dengan pengecualian untuk perangkat pribadi menggunakan solusi Desktop Jauh atau VDI untuk akses perusahaan)

- Tepercaya – Kesehatan keamanan divalidasi dan diberlakukan secara eksplisit untuk akun dan perangkat menggunakan mesin kebijakan Zero Trust

- Diizinkan – Akses ke sumber daya mengikuti prinsip hak istimewa paling sedikit menggunakan kombinasi kontrol untuk memastikan hanya dapat diakses

- Oleh pengguna yang tepat

- Pada waktu yang tepat (akses just in time, bukan akses permanen)

- Dengan alur kerja persetujuan yang tepat (sesuai kebutuhan)

- Pada tingkat risiko/kepercayaan yang dapat diterima

Kontrol keamanan antarmuka

Menetapkan jaminan keamanan antarmuka memerlukan kombinasi kontrol keamanan termasuk:

- Penegakan kebijakan Zero Trust - menggunakan Akses Bersyarat untuk memastikan bahwa sesi yang masuk memenuhi persyaratan sebagai berikut:

- Kepercayaan terhadap Perangkat untuk memastikan perangkat setidaknya:

- Dikelola oleh perusahaan

- Memiliki deteksi dan respons titik akhir di dalamnya

- Mematuhi persyaratan konfigurasi organisasi

- Tidak terinfeksi atau diserang selama sesi

- Kepercayaan Pengguna cukup tinggi berdasarkan sinyal termasuk:

- Penggunaan autentikasi multifaktor selama masuk awal (atau ditambahkan nanti untuk meningkatkan kepercayaan)

- Apakah sesi ini cocok dengan pola perilaku historis

- Apakah akun atau sesi saat ini memicu peringatan apa pun berdasarkan intelijen ancaman

- Risiko Perlindungan ID Microsoft Entra

- Kepercayaan terhadap Perangkat untuk memastikan perangkat setidaknya:

- Model kontrol akses berbasis peran (RBAC) yang menggabungkan grup/izin direktori perusahaan dengan peran, grup, dan izin yang khusus untuk aplikasi

- Alur kerja akses tepat waktu yang memastikan persyaratan khusus untuk hak istimewa (persetujuan serekan, jejak audit, kedaluwarsa hak istimewa, dll.) diberlakukan sebelum mengizinkan hak istimewa akun memenuhi syarat.

Tingkat keamanan antarmuka

Panduan ini mendefinisikan tiga tingkat keamanan. Untuk informasi selengkapnya tentang tingkat ini, lihat Membuatnya Sederhana - Persona dan Profil. Untuk panduan implementasi, lihat rencana modernisasi yang cepat.

Antarmuka perusahaan

Keamanan antarmuka perusahaan cocok untuk semua pengguna perusahaan dan skenario produktivitas. Perusahaan juga berfungsi sebagai titik awal untuk beban kerja sensitivitas yang lebih tinggi yang dapat Anda bangun secara bertahap untuk mencapai tingkat jaminan akses khusus dan istimewa.

- Penerapan kebijakan Zero Trust - dalam sesi masuk dengan Akses Bersyarat guna memastikan keamanan pengguna dan perangkat pada tingkat perusahaan atau lebih tinggi

- Untuk mendukung skenario bawa perangkat Anda sendiri (BYOD), perangkat pribadi, dan perangkat yang dikelola mitra dapat diizinkan terhubung jika mereka menggunakan perantara perusahaan seperti Windows Virtual Desktop (WVD) atau solusi server Remote Desktop / Jump serupa.

- Kontrol Akses Berbasis Peran (RBAC) - Model harus memastikan bahwa aplikasi hanya dikelola oleh peran pada tingkat keamanan khusus atau istimewa

Antarmuka khusus

Kontrol keamanan untuk antarmuka khusus harus mencakup

- Penegakan kebijakan Zero Trust - pada sesi masuk menggunakan Akses Bersyarat untuk memastikan bahwa pengguna dan perangkat diamankan pada tingkat khusus atau istimewa

- Kontrol Akses Berbasis Peran (RBAC) - Model harus memastikan bahwa aplikasi hanya dikelola oleh peran pada tingkat keamanan khusus atau istimewa

- Alur kerja akses tepat waktu (opsional) - yang memberlakukan hak istimewa paling sedikit dengan memastikan hak istimewa hanya digunakan oleh pengguna yang berwenang selama mereka diperlukan.

Antarmuka istimewa

Kontrol keamanan untuk antarmuka istimewa harus mencakup

- Penegakan kebijakan Zero Trust - pada sesi masuk menggunakan Akses Bersyarat untuk memastikan bahwa pengguna dan perangkat diamankan pada tingkat hak istimewa

- Kontrol Akses Berbasis Peran (RBAC) - Model harus memastikan bahwa aplikasi hanya dikelola oleh peran di tingkat keamanan istimewa

- Alur kerja akses tepat waktu (diperlukan) yang memberlakukan hak istimewa paling sedikit dengan memastikan hak istimewa hanya digunakan oleh pengguna yang berwenang selama waktu yang diperlukan.