Akses istimewa: Perantara

Keamanan perangkat perantara adalah komponen penting untuk mengamankan akses istimewa.

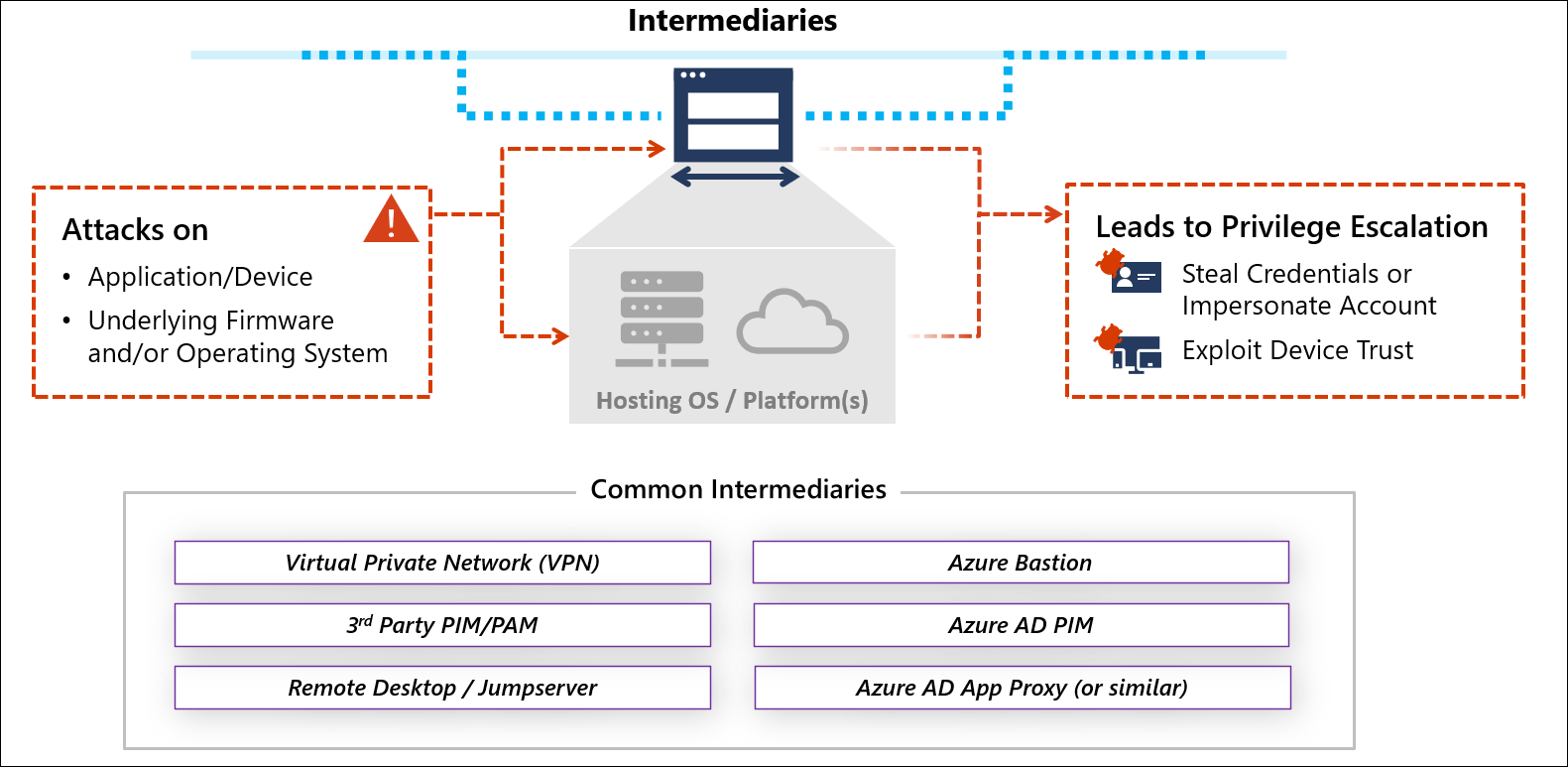

Perantara menambahkan tautan ke rantai jaminan Zero Trust untuk sesi end to end pengguna atau administrator, sehingga mereka harus mempertahankan (atau meningkatkan) jaminan keamanan Zero Trust dalam sesi. Contoh perantara termasuk jaringan privat virtual (VPN), server lompat, infrastruktur desktop virtual (VDI), serta penerbitan aplikasi melalui proksi akses.

Penyerang dapat menyerang perantara untuk mencoba meningkatkan hak istimewa menggunakan kredensial yang disimpan di dalamnya, mendapatkan akses jarak jauh jaringan ke jaringan perusahaan, atau mengeksploitasi kepercayaan pada perangkat tersebut jika digunakan untuk keputusan akses Zero Trust. Menargetkan perantara telah menjadi semua yang terlalu umum, terutama untuk organisasi yang tidak secara ketat mempertahankan postur keamanan perangkat ini. Misalnya, kredensial yang dikumpulkan dari perangkat VPN.

Perantara bervariasi dalam tujuan dan teknologi, tetapi biasanya menyediakan akses jarak jauh, keamanan sesi, atau keduanya:

- Akses jarak jauh - Mengaktifkan akses ke sistem di jaringan perusahaan dari internet

- Keamanan sesi - Meningkatkan perlindungan dan visibilitas keamanan untuk sesi

- Skenario perangkat yang tidak dikelola - Menyediakan desktop virtual terkelola untuk diakses oleh perangkat yang tidak dikelola (misalnya, perangkat karyawan pribadi) dan/atau perangkat yang dikelola oleh mitra/vendor.

- Skenario keamanan administrator - Mengonsolidasikan jalur administratif dan/atau meningkatkan keamanan dengan akses tepat waktu, pemantauan dan perekaman sesi, dan kemampuan serupa.

Memastikan jaminan keamanan dipertahankan dari perangkat asal dan akun hingga antarmuka sumber daya memerlukan pemahaman profil risiko opsi perantara dan mitigasi.

Peluang dan nilai penyerang

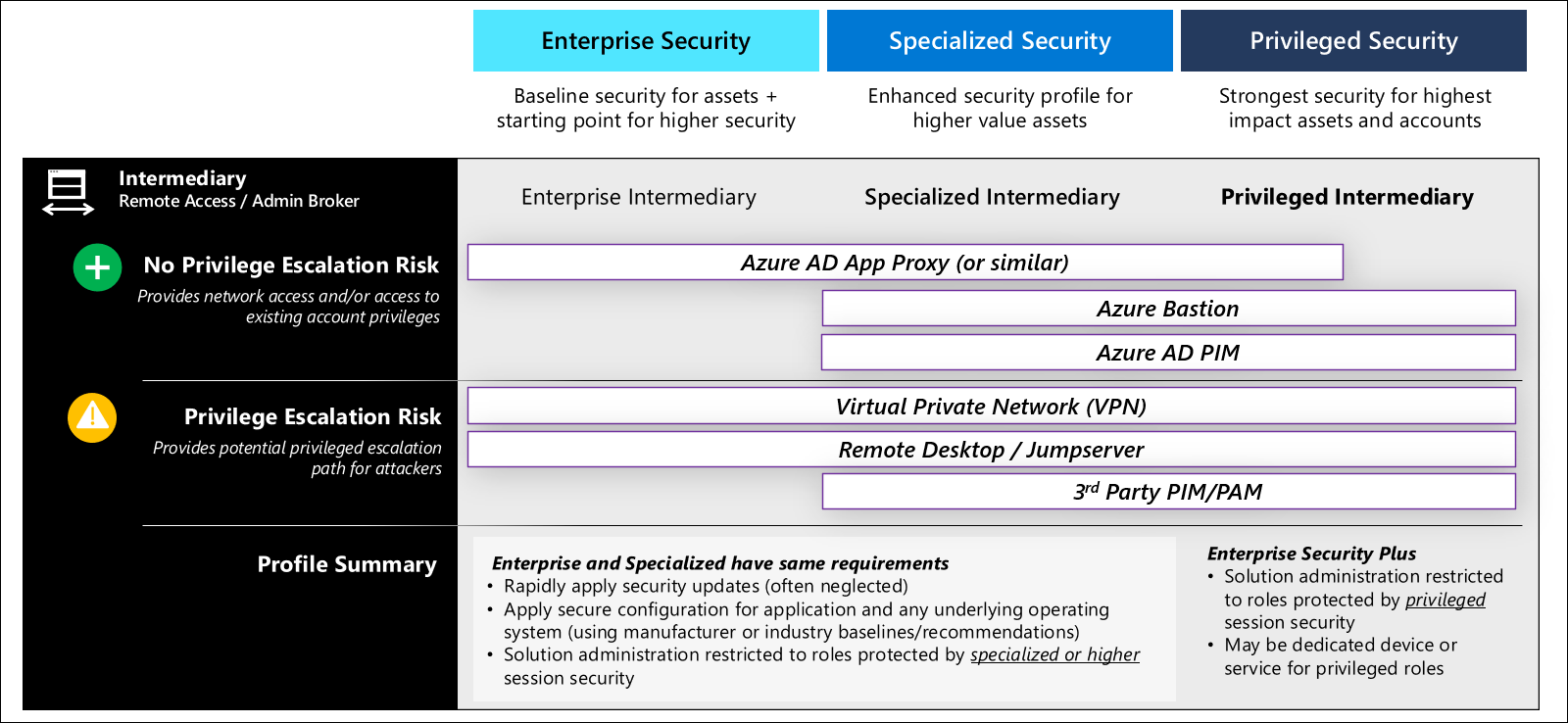

Jenis perantara yang berbeda melakukan fungsi unik sehingga masing-masing memerlukan pendekatan keamanan yang berbeda, meskipun ada beberapa kesamaan penting seperti menerapkan patch keamanan dengan cepat ke appliance, firmware, sistem operasi, dan aplikasi.

Peluang penyerang diwakili oleh permukaan serangan yang tersedia yang dapat ditargetkan oleh operator serangan:

- Layanan cloud asli seperti proksi aplikasi Microsoft Entra PIM, Azure Bastion, dan Microsoft Entra menawarkan permukaan serangan terbatas kepada penyerang. Meskipun mereka terekspos ke internet publik, pelanggan (dan penyerang) tidak memiliki akses ke sistem operasi yang mendasar yang menyediakan layanan dan mereka biasanya dipertahankan dan dipantau secara konsisten melalui mekanisme otomatis di penyedia cloud. Permukaan serangan yang lebih kecil ini membatasi opsi yang tersedia untuk penyerang vs. aplikasi dan appliance lokal klasik yang harus dikonfigurasi, di-patch, dan dipantau oleh personel IT yang sering kewalahan oleh prioritas yang bertentangan dan lebih banyak tugas keamanan daripada mereka memiliki waktu untuk menyelesaikannya.

- Server Virtual Private Networks (VPN) dan Remote Desktop Jump / sering memiliki peluang penyerang yang signifikan karena terekspos ke internet untuk menyediakan akses jarak jauh dan pemeliharaan sistem ini sering diabaikan. Meskipun mereka hanya memiliki beberapa port jaringan yang terekspos, penyerang hanya memerlukan akses ke satu layanan yang belum dikirim untuk serangan.

- Layanan PIM/PAM pihak ketiga sering dihosting secara lokal atau sebagai VM di Infrastructure as a Service (IaaS) dan biasanya hanya tersedia untuk host intranet. Meskipun tidak secara langsung terekspos internet, satu kredensial yang disusupi mungkin memungkinkan penyerang untuk mengakses layanan melalui VPN atau media akses jarak jauh lainnya.

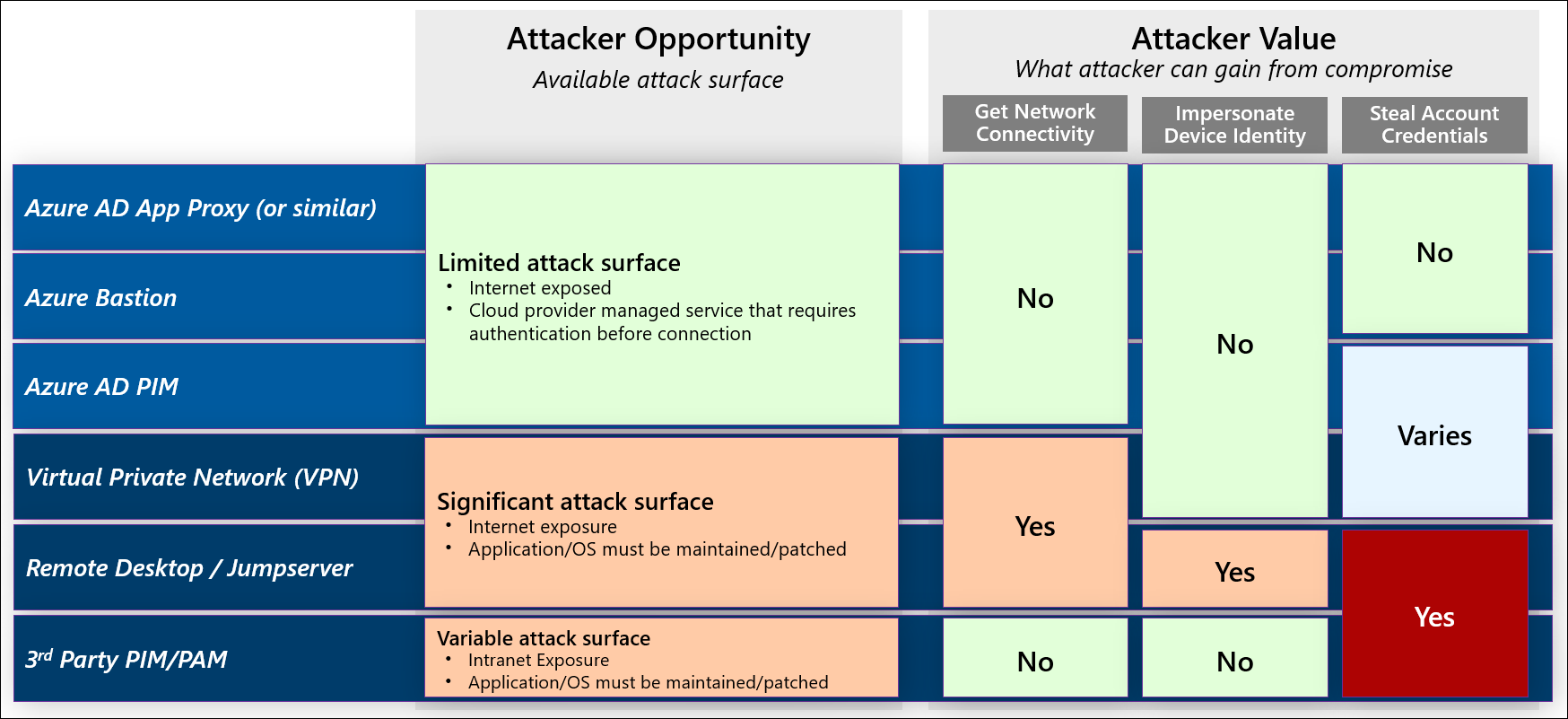

Nilai penyerang mewakili apa yang dapat diperoleh penyerang dengan membahayakan perantara. Kompromi didefinisikan sebagai penyerang yang mendapatkan kontrol penuh atas aplikasi/VM dan/atau administrator instans pelanggan layanan cloud.

Bahan-bahan yang dapat dikumpulkan penyerang dari perantara untuk tahap berikutnya dari serangan mereka meliputi:

- Dapatkan konektivitas jaringan untuk berkomunikasi dengan sebagian besar atau semua sumber daya di jaringan perusahaan. Akses ini biasanya disediakan oleh VPN dan solusi server Desktop Jarak Jauh /Jump. Meskipun solusi proksi aplikasi Azure Bastion dan Microsoft Entra (atau solusi pihak ketiga serupa) juga menyediakan akses jarak jauh, solusi ini biasanya merupakan koneksi khusus aplikasi atau server dan tidak menyediakan akses jaringan umum

- Meniru identitas perangkat - dapat mengalahkan mekanisme Zero Trust jika perangkat diperlukan untuk autentikasi dan/atau digunakan oleh penyerang untuk mengumpulkan kecerdasan pada jaringan target. Tim Operasi Keamanan sering kali tidak memantau aktivitas akun perangkat dengan cermat dan hanya berfokus pada akun pengguna.

- Mencuri kredensial akun untuk mengautentikasi ke sumber daya, yang merupakan aset paling berharga bagi penyerang karena menawarkan kemampuan untuk meningkatkan hak istimewa untuk mengakses tujuan utama mereka atau tahap berikutnya dalam serangan.

Server Desktop / Jump Jarak Jauh dan PIM/PAM pihak ketiga adalah target yang paling menarik dan memiliki dinamis "Semua telur Anda dalam satu kerak" dengan peningkatan nilai penyerang dan mitigasi keamanan:

- Solusi PIM/PAM biasanya menyimpan kredensial untuk sebagian besar atau semua peran istimewa dalam organisasi, menjadikannya target yang sangat menguntungkan untuk dikompromikan atau dipersenjatai.

- Microsoft Entra PIM tidak menawarkan kemampuan kepada penyerang untuk mencuri kredensial karena membuka kunci hak istimewa yang sudah ditetapkan ke akun menggunakan MFA atau alur kerja lainnya, tetapi alur kerja yang dirancang dengan buruk dapat memungkinkan musuh untuk meningkatkan hak istimewa.

- Server Desktop Jarak Jauh / Jump yang digunakan oleh administrator menyediakan host di mana banyak atau semua sesi sensitif melewatinya, memungkinkan penyerang menggunakan alat serangan pencurian kredensial standar untuk mencuri dan menggunakan kembali kredensial ini.

- VPN dapat menyimpan kredensial dalam solusi, memberi penyerang potensi harta karun eskalasi hak istimewa, yang mengarah ke rekomendasi yang kuat untuk menggunakan ID Microsoft Entra untuk autentikasi guna mengurangi risiko ini.

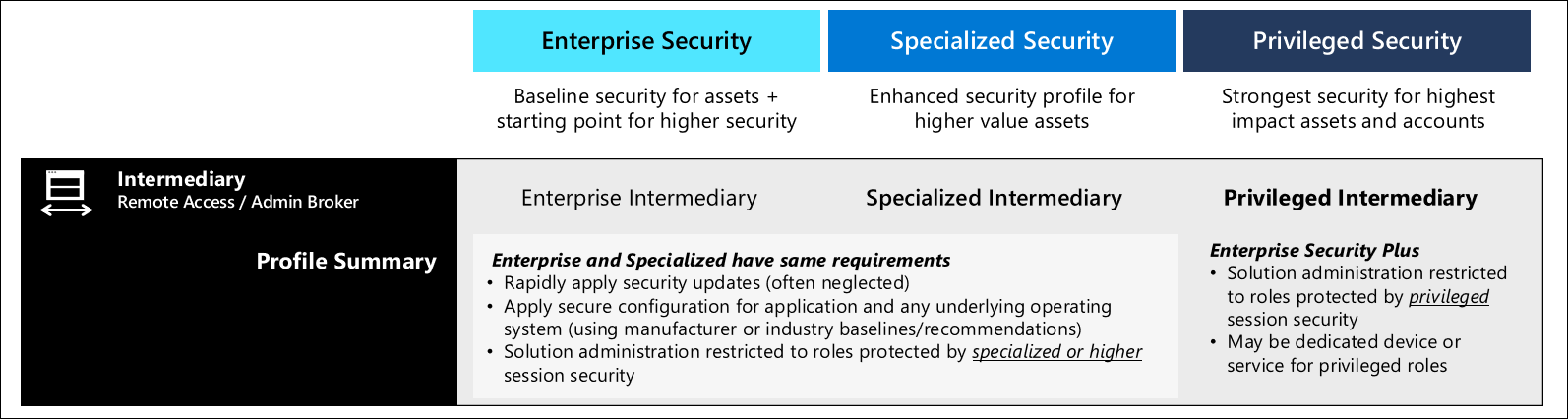

Profil keamanan perantara

Menetapkan jaminan ini memerlukan kombinasi kontrol keamanan, beberapa di antaranya umum untuk banyak perantara, dan beberapa di antaranya khusus untuk jenis perantara.

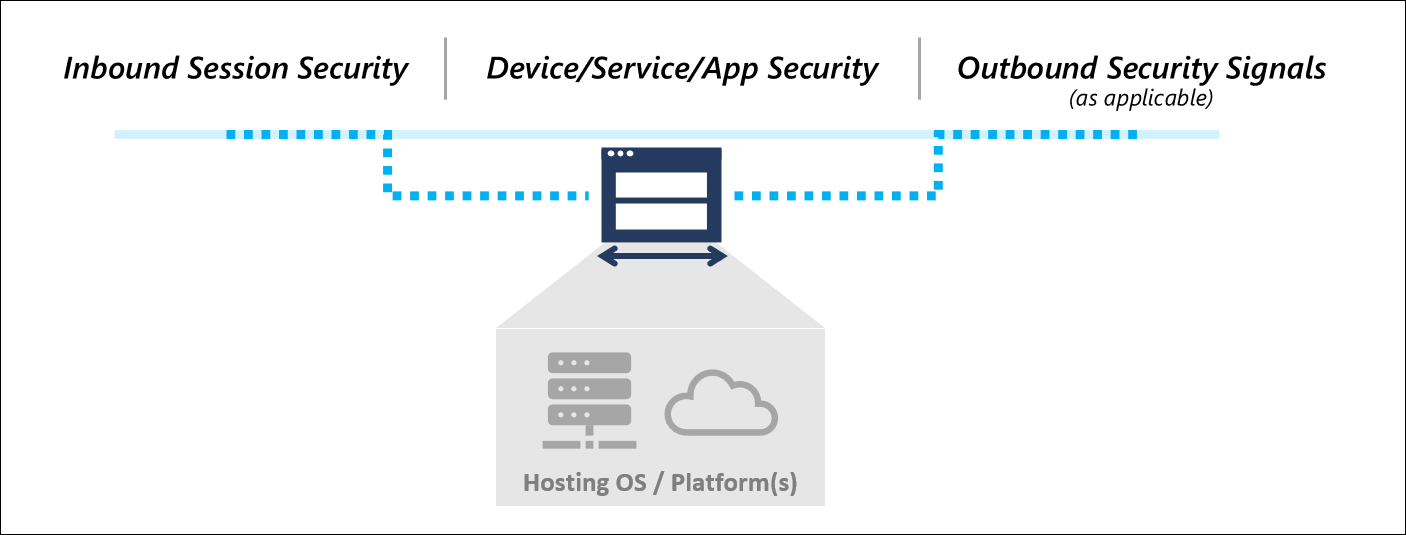

Perantara adalah tautan dalam rantai Zero Trust yang menyajikan antarmuka kepada pengguna/perangkat lalu mengaktifkan akses ke antarmuka berikutnya. Kontrol keamanan harus mengatasi koneksi masuk, keamanan perangkat/aplikasi/layanan perantara itu sendiri, dan (jika berlaku) menyediakan sinyal keamanan Zero Trust untuk antarmuka berikutnya.

Kontrol keamanan umum

Elemen keamanan umum untuk perantara difokuskan untuk menjaga kebersihan keamanan yang baik untuk tingkat perusahaan dan khusus, dengan batasan tambahan untuk keamanan hak istimewa.

Kontrol keamanan ini harus diterapkan ke semua jenis perantara:

- Terapkan keamanan koneksi masuk - Gunakan ID Microsoft Entra dan Akses Bersyarat untuk memastikan semua koneksi masuk dari perangkat dan akun diketahui, tepercaya, dan diizinkan. Untuk informasi selengkapnya, lihat artikel Mengamankan antarmuka istimewa untuk definisi terperinci untuk persyaratan perangkat dan akun untuk perusahaan dan khusus.

- Pemeliharaan sistem yang tepat - Semua perantara harus mengikuti praktik kebersihan keamanan yang baik termasuk:

- Konfigurasi aman - Ikuti garis besar konfigurasi keamanan produsen atau industri dan praktik terbaik untuk aplikasi dan sistem operasi, layanan cloud, atau dependensi lainnya yang mendasar. Panduan yang berlaku dari Microsoft mencakup Garis Besar Keamanan Azure dan Garis Besar Windows.

- Patching cepat - Pembaruan keamanan dan patch dari vendor harus diterapkan dengan cepat setelah rilis.

- Model Kontrol Akses Berbasis Peran (RBAC) dapat disalahgunakan oleh penyerang untuk meningkatkan hak istimewa. Model RBAC perantara harus ditinjau dengan hati-hati untuk memastikan bahwa hanya personel berwenang yang dilindungi pada tingkat khusus atau istimewa yang diberikan hak istimewa administratif. Model ini harus mencakup sistem operasi atau layanan cloud yang mendasar (kata sandi akun root, pengguna/grup administrator lokal, administrator penyewa, dll.).

- Deteksi dan respons titik akhir (EDR) dan sinyal kepercayaan keluar - Perangkat yang menyertakan sistem operasi penuh harus dipantau dan dilindungi dengan EDR seperti Microsoft Defender untuk Titik Akhir. Kontrol ini harus dikonfigurasi untuk memberikan sinyal kepatuhan perangkat ke Akses Bersyarat sehingga kebijakan dapat memberlakukan persyaratan ini untuk antarmuka.

Perantara Istimewa memerlukan kontrol keamanan tambahan:

- Kontrol Akses Berbasis Peran (RBAC) - Hak administratif harus dibatasi hanya untuk memenuhi peran istimewa yang memenuhi standar untuk stasiun kerja dan akun.

- Perangkat khusus (opsional) - karena sensitivitas ekstrem sesi istimewa, organisasi mungkin memilih untuk menerapkan instans khusus fungsi perantara untuk peran istimewa. Kontrol ini memungkinkan pembatasan keamanan tambahan untuk perantara istimewa ini dan pemantauan aktivitas peran istimewa yang lebih dekat.

Panduan keamanan untuk setiap jenis perantara

Bagian ini berisi panduan keamanan khusus yang unik untuk setiap jenis perantara.

Privileged Access Management / Privileged Identity management

Salah satu jenis perantara yang dirancang secara eksplisit untuk kasus penggunaan keamanan adalah solusi privileged identity management/privileged access management (PIM/PAM).

Kasus dan skenario penggunaan untuk PIM/PAM

Solusi PIM/PAM dirancang untuk meningkatkan jaminan keamanan untuk akun sensitif yang akan dicakup oleh profil khusus atau istimewa, dan biasanya berfokus terlebih dahulu pada administrator TI.

Meskipun fitur bervariasi antara vendor PIM/PAM, banyak solusi memberikan kemampuan keamanan untuk:

Menyederhanakan manajemen akun layanan dan rotasi kata sandi (kemampuan yang sangat penting)

Menyediakan alur kerja tingkat lanjut untuk akses just in time (JIT)

Merekam dan memantau sesi administratif

Penting

Kemampuan PIM/PAM memberikan mitigasi yang sangat baik untuk beberapa serangan, tetapi tidak mengatasi banyak risiko akses istimewa, terutama risiko kompromi perangkat. Meskipun beberapa vendor menganjurkan bahwa solusi PIM/PAM mereka adalah solusi 'peluru perak' yang dapat mengurangi risiko perangkat, pengalaman kami menyelidiki insiden pelanggan telah terbukti secara konsisten bahwa ini tidak berfungsi dalam praktiknya.

Penyerang dengan kontrol stasiun kerja atau perangkat dapat menggunakan kredensial tersebut (dan hak istimewa yang ditetapkan kepada mereka) saat pengguna masuk (dan sering kali dapat mencuri kredensial untuk digunakan nanti). Solusi PIM/PAM saja tidak dapat secara konsisten dan andal melihat dan mengurangi risiko perangkat ini, sehingga Anda harus memiliki perlindungan perangkat dan akun diskrit yang saling melengkapi.

Risiko dan rekomendasi keamanan untuk PIM/PAM

Kemampuan dari setiap vendor PIM/PAM bervariasi tentang cara mengamankannya, jadi tinjau dan ikuti rekomendasi konfigurasi keamanan khusus vendor Anda dan praktik terbaik.

Catatan

Pastikan Anda menyiapkan orang kedua dalam alur kerja penting bisnis untuk membantu mengurangi risiko orang dalam (meningkatkan biaya/gesekan untuk potensi kolusi oleh ancaman orang dalam).

Jaringan Privat Virtual pengguna akhir

Virtual Private Networks (VPN) adalah perantara yang menyediakan akses jaringan penuh untuk titik akhir jarak jauh, biasanya mengharuskan pengguna akhir untuk mengautentikasi, dan dapat menyimpan kredensial secara lokal untuk mengautentikasi sesi pengguna masuk.

Catatan

Panduan ini hanya mengacu pada VPN "titik ke situs" yang digunakan oleh pengguna, bukan VPN "situs ke situs" yang biasanya digunakan untuk konektivitas pusat data/aplikasi.

Kasus penggunaan dan skenario untuk VPN

VPN membangun konektivitas jarak jauh ke jaringan perusahaan untuk mengaktifkan akses sumber daya bagi pengguna dan administrator.

Risiko dan rekomendasi keamanan untuk VPN

Risiko paling penting bagi perantara VPN adalah dari kelalaian pemeliharaan, masalah konfigurasi, dan penyimpanan kredensial lokal.

Microsoft merekomendasikan kombinasi kontrol untuk perantara VPN:

- Integrasikan autentikasi Microsoft Entra - untuk mengurangi atau menghilangkan risiko kredensial yang disimpan secara lokal (dan beban overhead apa pun untuk mempertahankannya) dan memberlakukan kebijakan Zero Trust pada akun/perangkat masuk dengan akses bersyarkat.

Untuk panduan tentang mengintegrasikan, lihat

- Integrasi Microsoft Entra Azure VPN

- Mengaktifkan autentikasi Microsoft Entra di gateway VPN

- Mengintegrasikan VPN pihak ketiga

- Cisco AnyConnect

- Palo Alto Networks GlobalProtect dan Captive Portal

- F5

- Fortinet FortiGate SSL VPN

- Citrix NetScaler

- Zscaler Private Access (ZPA)

- dan lainnya

- Patching cepat - Pastikan bahwa semua elemen organisasi mendukung patching cepat termasuk:

- Dukungan sponsor organisasi dan kepemimpinan untuk persyaratan

- Proses teknis standar untuk memperbarui VPN dengan waktu henti minimal atau nol. Proses ini harus mencakup perangkat lunak VPN, appliance, dan sistem operasi atau firmware yang mendasar

- Proses darurat untuk menyebarkan pembaruan keamanan penting dengan cepat

- Tata kelola untuk terus menemukan dan memulihkan item yang terlewat

- Konfigurasi aman - Kemampuan dari setiap vendor VPN bervariasi tentang cara mengamankannya, jadi tinjau dan ikuti rekomendasi konfigurasi keamanan khusus vendor Anda dan praktik terbaik

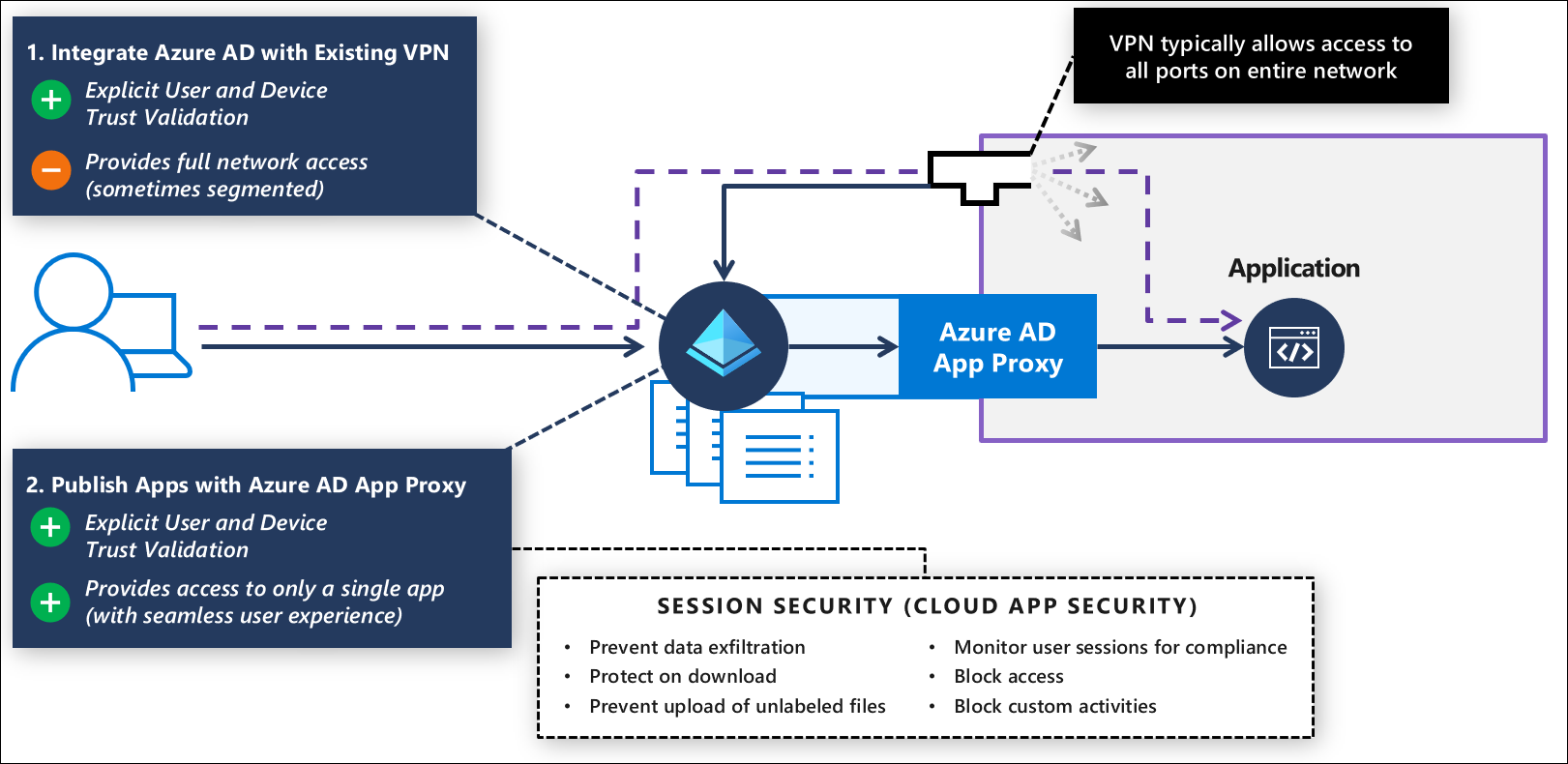

- Melampaui VPN - Ganti VPN dari waktu ke waktu dengan opsi yang lebih aman seperti proksi aplikasi Microsoft Entra atau Azure Bastion karena ini hanya menyediakan akses aplikasi/server langsung daripada akses jaringan penuh. Selain itu, proksi aplikasi Microsoft Entra memungkinkan pemantauan sesi untuk keamanan tambahan dengan Microsoft Defender untuk Cloud Apps.

Proksi aplikasi Microsoft Entra

Proksi aplikasi Microsoft Entra dan kemampuan pihak ketiga serupa menyediakan akses jarak jauh ke warisan dan aplikasi lain yang dihosting secara lokal atau di IaaS VM di cloud.

Menggunakan kasus dan skenario untuk proksi aplikasi Microsoft Entra

Solusi ini cocok untuk menerbitkan aplikasi produktivitas pengguna akhir warisan kepada pengguna yang berwenang melalui internet. Ini juga dapat digunakan untuk menerbitkan beberapa aplikasi administratif.

Risiko dan rekomendasi keamanan untuk proksi aplikasi Microsoft Entra

Proksi aplikasi Microsoft Entra secara efektif meretrofikasi penegakan kebijakan Zero Trust modern ke aplikasi yang ada. Untuk informasi selengkapnya, lihat Pertimbangan keamanan untuk proksi aplikasi Microsoft Entra

Proksi aplikasi Microsoft Entra juga dapat diintegrasikan dengan aplikasi Microsoft Defender untuk Cloud untuk menambahkan keamanan sesi Kontrol Aplikasi Akses Bersyar ke:

- Mencegah penyelundupan data

- Lindungi saat mengunduh

- Mencegah pengunggahan file yang tidak berlabel

- Memantau sesi pengguna untuk kepatuhan

- Akses blok

- Memblokir aktivitas kustom

Untuk informasi selengkapnya, lihat Menyebarkan Defender untuk Cloud Apps Conditional Access App Control untuk aplikasi Microsoft Entra

Saat Anda menerbitkan aplikasi melalui proksi aplikasi Microsoft Entra, Microsoft menyarankan agar pemilik aplikasi bekerja dengan tim keamanan untuk mengikuti hak istimewa paling sedikit dan memastikan akses ke setiap aplikasi tersedia hanya untuk pengguna yang memerlukannya. Saat Anda menyebarkan lebih banyak aplikasi dengan cara ini, Anda mungkin dapat mengimbangi beberapa penggunaan VPN titik pengguna akhir ke situs.

Desktop Jarak Jauh / server lompat

Skenario ini menyediakan lingkungan desktop penuh yang menjalankan satu atau beberapa aplikasi. Solusi ini memiliki sejumlah variasi yang berbeda termasuk:

- Pengalaman - Desktop penuh di jendela atau satu pengalaman yang diproyeksikan aplikasi

- Host jarak jauh - Mungkin VM bersama atau VM desktop khusus menggunakan Windows Virtual Desktop (WVD) atau solusi Infrastruktur Desktop Virtual (VDI) lainnya.

- Perangkat lokal - Mungkin perangkat seluler, stasiun kerja terkelola, atau stasiun kerja terkelola pribadi/mitra

- Skenario - Berfokus pada aplikasi produktivitas pengguna atau pada skenario administratif, sering disebut 'jump server'

Kasus penggunaan dan rekomendasi keamanan untuk Desktop Jarak Jauh / Jump server

Konfigurasi yang paling umum adalah:

- Direct Remote Desktop Protocol (RDP) - Konfigurasi ini tidak disarankan untuk koneksi internet karena RDP adalah protokol yang memiliki perlindungan terbatas terhadap serangan modern seperti semprotan kata sandi. RDP langsung harus dikonversi menjadi:

- RDP melalui gateway yang diterbitkan oleh proksi aplikasi Microsoft Entra

- Azure Bastion

- RDP melalui gateway menggunakan

- Layanan Desktop Jarak Jauh (RDS) disertakan dalam Windows Server. Terbitkan dengan proksi aplikasi Microsoft Entra.

- Windows Virtual Desktop (WVD) - Ikuti praktik terbaik keamanan Windows Virtual Desktop.

- VDI pihak ketiga - Ikuti praktik terbaik produsen atau industri, atau sesuaikan panduan WVD dengan solusi Anda

- Server Secure Shell (SSH) - menyediakan shell jarak jauh dan pembuatan skrip untuk departemen teknologi dan pemilik beban kerja. Mengamankan konfigurasi ini harus mencakup:

- Mengikuti praktik terbaik industri/produsen untuk mengonfigurasinya dengan aman, mengubah kata sandi default apa pun (jika berlaku), dan menggunakan kunci SSH alih-alih kata sandi, dan menyimpan dan mengelola kunci SSH dengan aman.

- Menggunakan Azure Bastion untuk jarak jauh SSH ke sumber daya yang dihosting di Azure - Koneksi ke VM Linux menggunakan Azure Bastion

Azure Bastion

Azure Bastion adalah perantara yang dirancang untuk menyediakan akses aman ke sumber daya Azure menggunakan browser dan portal Azure. Azure Bastion menyediakan sumber daya akses di Azure yang mendukung protokol Protokol Desktop Jarak Jauh (RDP) dan Secure Shell (SSH).

Kasus dan skenario penggunaan untuk Azure Bastion

Azure Bastion secara efektif menyediakan solusi fleksibel yang dapat digunakan oleh personel Operasi TI dan administrator beban kerja di luar TI untuk mengelola sumber daya yang dihosting di Azure tanpa memerlukan koneksi VPN penuh ke lingkungan.

Risiko dan rekomendasi keamanan untuk Azure Bastion

Azure Bastion diakses melalui portal Azure, jadi pastikan antarmuka portal Azure Anda memerlukan tingkat keamanan yang sesuai untuk sumber daya di dalamnya dan peran yang menggunakannya, biasanya tingkat istimewa atau khusus.

Panduan tambahan tersedia dalam Dokumentasi Azure Bastion