Mengamankan pekerjaan jarak jauh dan hibrid dengan Zero Trust

Sebagai bagian dari panduan adopsi Zero Trust, artikel ini menjelaskan skenario bisnis mengamankan pekerjaan jarak jauh dan hibrid. Perhatikan bahwa mengamankan data dan infrastruktur bisnis Anda adalah topik skenario bisnis terpisah dan tidak disertakan dalam panduan ini.

Pergeseran ke gaya kerja hibrid telah memaksa organisasi untuk beradaptasi dengan cepat. Karyawan jarak jauh sedang menyelesaikan pekerjaan dengan cara apa pun, seperti menggunakan perangkat pribadi, berkolaborasi melalui layanan cloud, dan berbagi data di luar perimeter jaringan perusahaan. Karyawan hibrid bekerja di jaringan perusahaan dan rumah, beralih antara perangkat bisnis dan pribadi.

Ketika jaringan rumah karyawan membentangkan perimeter jaringan perusahaan, dengan perangkat yang berbeda bergabung dengan jaringan itu, ancaman keamanan berlipat ganda dan menjadi lebih canggih sementara vektor serangan berkembang.

| Perlindungan tradisional dengan kontrol jaringan | Perlindungan modern dengan Zero Trust |

|---|---|

| Perlindungan tradisional bergantung pada firewall jaringan dan jaringan privat virtual (VPN) untuk mengisolasi dan membatasi sumber daya perusahaan. Karyawan secara fisik 'lencana masuk' ke kantor dan menggunakan akun pengguna dan kata sandi mereka untuk masuk dengan perangkat mereka. Akun pengguna dan perangkat dipercaya secara default. |

Model Zero Trust menggabungkan kebijakan, proses, dan teknologi untuk membangun kepercayaan dari cloud ke tepi, terlepas dari tempat pengguna mengakses jaringan Anda. Model Zero Trust tidak berasumsi identitas pengguna atau perangkat apa pun aman di jaringan apa pun. Pendekatan ini mengamanatkan bahwa Anda memverifikasi identitas dan perangkat pengguna, dan melakukannya sambil terus memantau keamanan jaringan, data, dan aplikasi di kantor, di rumah, dan di seluruh perangkat. |

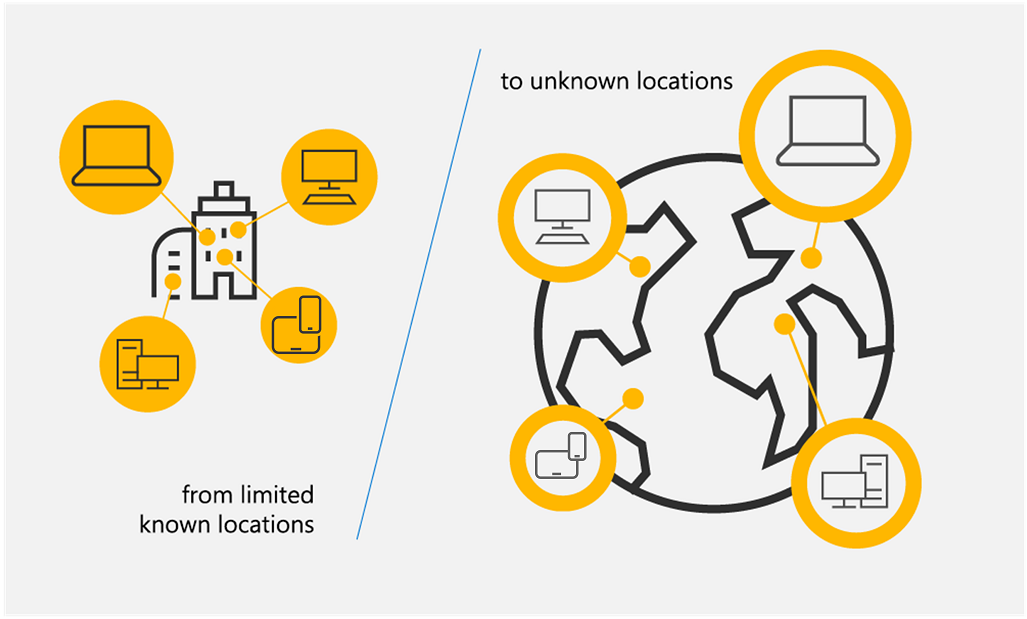

Diagram berikut mengilustrasikan pergeseran dari perlindungan tradisional dengan kontrol jaringan di sebelah kiri (dari lokasi terbatas yang diketahui) ke perlindungan modern dengan Zero Trust di sebelah kanan (ke lokasi yang tidak diketahui) di mana perlindungan diterapkan terlepas dari di mana pengguna dan perangkat berada.

Panduan dalam artikel ini menjelaskan cara memulai dan menerapkan strategi Anda untuk mengamankan pekerjaan jarak jauh dan hibrid.

Bagaimana pemimpin bisnis berpikir untuk mengamankan pekerjaan jarak jauh dan hibrid

Sebelum memulai pekerjaan teknis apa pun, penting untuk memahami berbagai motivasi untuk berinvestasi dalam mengamankan pekerjaan jarak jauh dan hibrid karena motivasi ini membantu menginformasikan strategi, tujuan, dan langkah-langkah untuk keberhasilan.

Tabel berikut memberikan alasan mengapa pemimpin bisnis di seluruh organisasi harus berinvestasi dalam mengamankan pekerjaan jarak jauh dan hibrid.

| Peran | Mengapa mengamankan pekerjaan jarak jauh dan hibrid penting |

|---|---|

| Chief Executive Officer (CEO) | Bisnis harus diberdayakan untuk mencapai tujuan dan tujuan strategisnya, terlepas dari lokasi karyawan. Kelincahan bisnis dan eksekusi bisnis tidak boleh dibatasi. Biaya serangan cyber yang berhasil bisa jauh lebih dari harga menerapkan langkah-langkah keamanan. Dalam banyak kasus, diperlukan kepatuhan terhadap persyaratan atau standar asuransi cyber atau peraturan daerah. |

| Chief Marketing Officer (CMO) | Bagaimana bisnis dirasakan baik secara internal maupun eksternal tidak boleh dibatasi oleh perangkat atau keadaan. Kesejahteraan karyawan adalah prioritas tinggi yang diberdayakan oleh pilihan untuk bekerja dari rumah atau kantor. Serangan yang berhasil dapat menjadi pengetahuan publik, berpotensi merugikan nilai merek. |

| Chief Information Officer (CIO) | Aplikasi yang digunakan oleh tenaga kerja seluler dan hibrid harus dapat diakses sambil mengamankan data perusahaan. Keamanan harus menjadi hasil yang terukur dan selaras dengan strategi IT. Pengalaman dan produktivitas pengguna penting. |

| Chief Information Security Officer (CISO) | Lingkungan kerja jarak jauh atau hibrid menciptakan area permukaan yang lebih besar untuk pelanggaran keamanan. Organisasi harus tetap mematuhi persyaratan keamanan dan perlindungan data, standar, dan peraturan saat lingkungan diperluas. |

| Chief Technology Officer (CTO) | Teknologi dan proses yang digunakan untuk mendukung inovasi bisnis harus dilindungi. Praktik SecOps dan DevSecOps dapat mengurangi dampak serangan. Teknologi gratis yang memfasilitasi pekerjaan jarak jauh dan adopsi layanan cloud dengan cara yang aman harus diadopsi. |

| Chief Operations Officer (COO) | Karena tenaga kerja menjadi seluler dan lebih jarang menggunakan lokasi kantor tetap, aset bisnis harus tetap aman dan risiko bisnis harus dikelola. Dengan akuntabilitas kepada CEO untuk produksi bisnis sehari-hari, setiap gangguan dengan operasi atau rantai pasokan karena serangan akan berdampak pada garis bawah. |

| Chief Financial Officer (CFO) | Prioritas pengeluaran bergeser dari model tetap ke tangkas. Investasi dan bangunan pusat data tetap berpindah ke aplikasi cloud dan pengguna yang bekerja dari rumah. Biaya penerapan fitur keamanan harus seimbang dengan analisis risiko dan biaya. |

Selain motivasi bagi para pemimpin bisnis, banyak karyawan mengharapkan fleksibilitas dan ingin bekerja dari mana saja, kapan saja, dan dari perangkat apa pun.

Microsoft adalah salah satu dari banyak organisasi skala perusahaan yang menganut pekerjaan jarak jauh dan hibrid pada awal pandemi COVID-19. Pada halaman 87 Laporan Pertahanan Digital Microsoft 2022, Microsoft menekankan bahwa peluang bisnis ini memperkenalkan risiko dan harus dipasangkan dengan langkah-langkah keamanan untuk meningkatkan ketahanan terhadap serangan:

- Keamanan cyber adalah pengaktif utama keberhasilan teknologi. Inovasi dan produktivitas yang ditingkatkan hanya dapat dicapai dengan memperkenalkan langkah-langkah keamanan yang membuat organisasi setahan mungkin terhadap serangan modern.

- Pandemi telah menantang kami untuk mempivot praktik dan teknologi keamanan kami untuk melindungi karyawan Microsoft di mana pun mereka bekerja. Tahun lalu, pelaku ancaman terus memanfaatkan kerentanan yang terpapar selama pandemi dan pergeseran ke lingkungan kerja hibrid.

Laporan ini menekankan bahwa sebagian besar serangan cyber yang berhasil dapat dicegah dengan menggunakan kebersihan keamanan dasar.

Siklus adopsi untuk mengamankan pekerjaan jarak jauh dan hibrid

Mengamankan pekerjaan jarak jauh dan hibrid dengan Zero Trust termasuk menyebarkan perlindungan keamanan yang dasar dan pada saat yang sama memberikan perlindungan canggih. Secara teknis, tujuan ini melibatkan penegakan dan pemantauan kebijakan untuk semua akses ke sumber daya organisasi Anda dengan pendekatan siklus hidup end-to-end penuh.

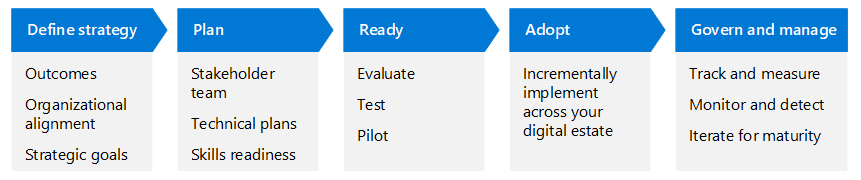

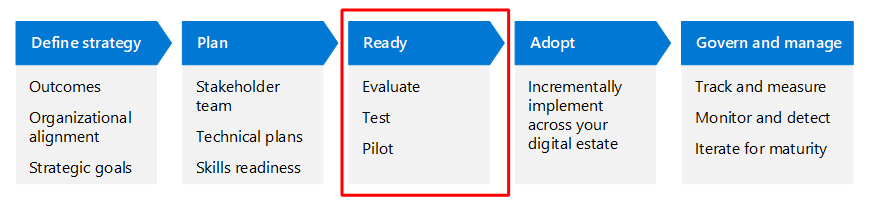

Artikel ini membahas skenario bisnis ini menggunakan fase siklus hidup yang sama dengan Cloud Adoption Framework for Azure (Tentukan strategi, Rencana, Siap, Adopsi, dan Kelola, dan kelola), tetapi disesuaikan untuk Zero Trust.

Tabel berikut adalah versi ilustrasi yang dapat diakses.

| Menentukan strategi | Paket | Siap | Mengadopsi | Mengatur dan mengelola |

|---|---|---|---|---|

| Hasil Perataan organisasi Tujuan strategis |

Tim pemangku kepentingan Rencana teknis Kesiapan keterampilan |

Mengevaluasi Ujian Pilot |

Menerapkan secara bertahap di seluruh estat digital Anda | Melacak dan mengukur Memantau dan mendeteksi Iterasi untuk kematangan |

Baca selengkapnya tentang siklus adopsi Zero Trust dalam ringkasan kerangka kerja adopsi Zero Trust.

Menentukan fase strategi

Fase Tentukan strategi sangat penting untuk mendefinisikan dan memformalkan upaya kita untuk mengatasi "Mengapa?" dari skenario ini. Dalam fase ini, kami memahami skenario melalui perspektif bisnis, IT, operasional, dan strategis.

Kami menentukan hasil untuk mengukur keberhasilan dalam skenario, memahami bahwa keamanan adalah perjalanan bertahap dan berulang.

Artikel ini menyarankan motivasi dan hasil yang relevan dengan banyak organisasi. Gunakan saran ini untuk mengasah strategi organisasi Anda berdasarkan kebutuhan unik Anda.

Motivasi kerja jarak jauh dan hibrid yang aman

Motivasi untuk mengamankan pekerjaan jarak jauh dan hibrid sangat mudah, tetapi berbagai bagian organisasi Anda akan memiliki insentif yang berbeda untuk melakukan pekerjaan ini. Tabel berikut ini meringkas beberapa motivasi ini.

| Luas | Motivasi |

|---|---|

| Kebutuhan bisnis | Untuk memberikan akses ke informasi kapan saja, di mana saja di perangkat apa pun, tanpa menurunkan standar keamanan dan mengelola risiko akses data. |

| Kebutuhan IT | Platform identitas standar yang memenuhi persyaratan identitas manusia dan non-manusia, menghapus kebutuhan VPN, dan menyediakan manajemen jarak jauh perangkat perusahaan dan BYOD dengan cara yang sesuai sambil memberikan pengalaman pengguna yang mulus dan positif. |

| Kebutuhan operasional | Terapkan solusi keamanan yang ada secara standar. Menurunkan upaya manajemen yang diperlukan untuk menerapkan dan memelihara identitas yang aman. Tata kelola identitas berarti pengguna onboarding dan offboarding, memberikan akses ke sumber daya pada waktu yang tepat, dan menyediakan akses yang cukup. Ini juga berarti mencabut akses ketika tidak lagi diperlukan. |

| Kebutuhan strategis | Untuk secara bertahap mengurangi pengembalian investasi untuk serangan cyber dengan menerapkan solusi keamanan yang kuat. Zero Trust mengasumsikan prinsip pelanggaran memungkinkan perencanaan terjadi untuk meminimalkan radius ledakan, permukaan serangan, dan mengurangi waktu pemulihan dari pelanggaran. |

Mengamankan hasil skenario kerja jarak jauh dan hibrid

Agar produktif, pengguna harus dapat menggunakan:

- Kredensial akun pengguna mereka untuk memverifikasi identitas mereka.

- Titik akhir mereka (perangkat), seperti PC, tablet, atau ponsel.

- Aplikasi yang telah Anda berikan kepada mereka.

- Data yang diperlukan untuk melakukan pekerjaan mereka.

- Jaringan di mana lalu lintas mengalir antara perangkat dan aplikasi, baik pengguna dan perangkat mereka berada di tempat atau di internet.

Masing-masing elemen ini adalah target penyerang dan harus dilindungi dengan prinsip "never trust, always verify" dari Zero Trust.

Tabel berikut ini menyediakan tujuan dan hasilnya untuk skenario kerja jarak jauh dan hibrid yang aman.

| Tujuan | Hasil |

|---|---|

| Produktivitas | Organisasi ingin memperluas produktivitas dengan aman kepada pengguna dan perangkat mereka, tanpa membatasi kemampuan karyawan berdasarkan lokasi tenaga kerja. |

| Akses aman | Data dan aplikasi perusahaan perlu diakses oleh karyawan yang tepat dengan cara yang aman yang menjaga kekayaan intelektual perusahaan dan data pribadi. |

| Mendukung pengguna akhir | Saat organisasi mengadopsi mentalitas tenaga kerja hibrid, karyawan membutuhkan lebih banyak kemampuan aplikasi dan platform untuk pengalaman kerja yang aman dan seluler. |

| Tingkatkan keamanan | Keamanan solusi kerja saat ini atau yang diusulkan perlu ditingkatkan untuk membantu organisasi menskalakan ke persyaratan tenaga kerja seluler. Kemampuan keamanan harus sama atau melebihi apa yang dapat dicapai oleh tenaga kerja lokal. |

| Memberdayaan TI | Tim TI ingin mengamankan tempat kerja, yang dimulai dengan mengamankan pengalaman pengguna karyawan tanpa mengurangi gesekan kepada pengguna. Selain itu, tim TI membutuhkan proses dan visibilitas untuk mendukung tata kelola dan untuk memungkinkan deteksi dan mitigasi serangan cyber. |

Fase rencana

Rencana adopsi mengonversi tujuan aspirasional dari strategi Zero Trust menjadi rencana yang dapat ditindaklajuti. Tim kolektif Anda dapat menggunakan rencana adopsi untuk memandu upaya teknis mereka dan menyelaraskannya dengan strategi bisnis organisasi Anda.

Motivasi dan hasil yang Anda tentukan, bersama dengan pemimpin bisnis dan tim Anda, mendukung "Mengapa?" untuk organisasi Anda. Ini menjadi Bintang Utara, atau membimbing target, untuk strategi Anda. Selanjutnya datang perencanaan teknis untuk mencapai motivasi dan tujuan.

Gunakan latihan berikut untuk membantu Anda merencanakan implementasi strategi teknologi organisasi Anda. Latihan ini mendukung upaya adopsi Zero Trust dengan menangkap tugas yang diprioritaskan. Pada akhir proses ini, Anda akan memiliki rencana adopsi cloud yang memetakan ke metrik dan motivasi yang ditentukan dalam strategi adopsi cloud.

| Latihan | Deskripsi |

|---|---|

| Properti digital | Ambil inventarisasi estat digital Anda: identitas, perangkat, aplikasi. Prioritaskan estat digital Anda berdasarkan asumsi yang menyelaraskan motivasi dan hasil bisnis organisasi Anda. |

| Perataan organisasi awal | Menyelaraskan organisasi Anda dengan strategi teknis dan rencana adopsi. Strategi dan rencana didasarkan pada tujuan organisasi Anda bersama dengan prioritas yang Anda identifikasi dalam inventarisasi Anda. |

| Rencana kesiapan keterampilan teknis | Buat rencana untuk mengatasi kesenjangan kesiapan keterampilan dalam organisasi Anda. |

| Rencana adopsi cloud | Kembangkan rencana adopsi cloud untuk mengelola perubahan di seluruh keterampilan, estat digital, dan organisasi Anda. |

Adopsi teknis untuk mengamankan pekerjaan jarak jauh dan hibrid melibatkan pendekatan lulus untuk memastikan prinsip Zero Trust diterapkan pada identitas, perangkat, dan aplikasi dengan mengharuskan:

- Autentikasi multifaktor (MFA) dengan Akses Bersyar diterapkan ke semua identitas pengguna yang mengakses lingkungan.

- Perangkat terdaftar dalam manajemen perangkat dan dipantau untuk kesehatan.

- Akses ke aplikasi dan datanya memerlukan verifikasi identitas, perangkat sehat, dan akses data yang sesuai.

Banyak organisasi dapat mengambil pendekatan empat tahap untuk tujuan penyebaran ini, yang dirangkum dalam bagan berikut.

| Tahap 1 | Tahap 2 | Tahap 3 | Tahap 4 |

|---|---|---|---|

| Memverifikasi dan mengamankan setiap identitas dengan autentikasi yang kuat Mengintegrasikan aplikasi SaaS dengan MICROSOFT Entra ID untuk akses menyeluruh Semua aplikasi baru menggunakan autentikasi modern |

Mendaftarkan perangkat dengan ID Microsoft Entra Menerapkan identitas Titik Awal Zero Trust dan kebijakan akses perangkat Menggunakan proksi aplikasi Microsoft Entra dengan aplikasi lokal untuk akses menyeluruh |

Mendaftarkan perangkat dalam solusi manajemen perangkat Anda dan menerapkan perlindungan keamanan yang direkomendasikan Izinkan hanya perangkat yang patuh dan tepercaya untuk mengakses data |

Memantau penyimpangan konfigurasi perangkat Menerapkan autentikasi tanpa kata sandi |

Jika pendekatan bertahap ini berfungsi untuk organisasi Anda, Anda dapat menggunakan:

Dek slide PowerPoint yang dapat diunduh ini untuk menyajikan dan melaporkan kemajuan Anda melalui tahapan dan tujuan ini kepada pemimpin bisnis dan pemangku kepentingan lainnya. Berikut slide untuk skenario bisnis ini.

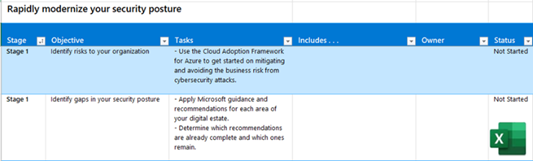

Buku kerja Excel ini untuk menetapkan pemilik dan melacak kemajuan Anda untuk tahapan, tujuan, dan tugasnya ini. Berikut lembar kerja untuk skenario bisnis ini.

Jika organisasi Anda berlangganan strategi Governance Risk & Compliance (GRC) atau Security Operations Center (SOC) tertentu, sangat penting bahwa pekerjaan teknis menggabungkan konfigurasi yang memenuhi persyaratan ini.

Memahami organisasi Anda

Kebutuhan dan komposisi setiap organisasi berbeda. Perusahaan multinasial dengan banyak aplikasi dan keamanan yang sangat standar akan menerapkan keamanan secara berbeda dari startup yang gesit atau organisasi berukuran sedang.

Terlepas dari ukuran dan kompleksitas organisasi Anda, tindakan berikut berlaku:

- Pengguna inventori, titik akhir, aplikasi, data, dan jaringan untuk memahami status keamanan dan memperkirakan tingkat upaya yang diperlukan untuk mengubah estate.

- Dokumentasikan tujuan dan rencanakan adopsi inkremental berdasarkan prioritas. Contohnya adalah mengamankan identitas dan layanan Microsoft 365, diikuti oleh titik akhir. Selanjutnya, aplikasi aman dan layanan SaaS menggunakan metode autentikasi modern dan kemampuan segmentasi yang disediakan oleh Akses Bersyarkat.

- Untuk prinsip penggunaan akses dengan hak istimewa paling sedikit, inventaris berapa banyak akun yang memiliki akses istimewa dan menguranginya ke jumlah akun sekecil mungkin. Akun yang memerlukan akses istimewa harus menggunakan just-in-time dan just-enough-access (JIT/JEA) untuk membatasi hak istimewa administrasi yang berdiri. Jika pelanggaran terjadi, akun yang disusupi terbatas, yang meminimalkan radius ledakan. Kecuali untuk akun "break glass", tidak ada akses admin berdiri yang harus diizinkan untuk peran yang sangat istimewa, yang mencakup peran administrasi aplikasi untuk layanan produktivitas seperti SharePoint, Exchange, dan Teams.

Perencanaan dan penyelarasan organisasi

Implementasi dan tata kelola metodologi akses yang aman memengaruhi beberapa area yang tumpang tindih dan biasanya diimplementasikan dalam urutan:

- Identitas

- Titik akhir (perangkat)

- Aplikasi

- Jaringan

Melindungi data juga penting untuk mengamankan pekerjaan jarak jauh dan hibrid. Topik ini dibahas lebih menyeluruh dalam Mengidentifikasi dan melindungi data bisnis sensitif.

Tabel ini merangkum peran yang direkomendasikan saat membangun program sponsor dan hierarki manajemen proyek untuk menentukan dan mendorong hasil.

| Luas | Pemimpin program | Peran pemilik teknis |

|---|---|---|

| Identitas | CISO, CIO, atau Direktur Keamanan Identitas Prospek program dari Identity Security atau Identity Architect |

Arsitek Keamanan Keamanan Identitas atau Arsitek Identitas Admin Identitas Tata Kelola Keamanan atau Admin Identitas Tim Pendidikan Pengguna |

| Titik akhir | CISO, CIO, atau Direktur Keamanan Identitas Prospek program dari Identity Security atau Identity Architect |

Arsitek Keamanan Keamanan Identitas atau Arsitek Keamanan Infrastruktur Admin manajemen perangkat seluler (MDM) Tata Kelola Keamanan atau Admin MDM Tim Pendidikan Pengguna |

| Aplikasi | CISO, CIO, atau Direktur Keamanan Aplikasi Prospek program dari Manajemen Aplikasi |

Arsitek Identitas Arsitek Pengembang Arsitek Jaringan Arsitek Jaringan Cloud Tata Kelola Keamanan |

| Jaringan | CISO, CIO, atau Direktur Keamanan Jaringan Pimpinan program dari Networking Leadership |

Arsitek Keamanan Arsitek Jaringan Teknisi Jaringan Pelaksana Jaringan Tata Kelola Jaringan |

Dek slide PowerPoint sumber daya untuk konten adopsi ini menyertakan slide berikut dengan tampilan pemangku kepentingan yang bisa Anda kustomisasi untuk organisasi Anda sendiri.

Perencanaan teknis dan kesiapan keterampilan

Microsoft menyediakan sumber daya untuk membantu Anda memprioritaskan pekerjaan ini, memulai, dan mematangkan penyebaran Anda. Pada tahap ini kami menggunakan sumber daya ini sebagai kegiatan perencanaan untuk memahami dampak perubahan yang diusulkan dan untuk membuat rencana implementasi.

Sumber daya ini mencakup panduan preskriptif yang dapat Anda gunakan sebagai titik awal yang direkomendasikan untuk organisasi Anda sendiri. Sesuaikan rekomendasi berdasarkan prioritas dan persyaratan Anda.

| Sumber daya | Deskripsi |

|---|---|

Daftar periksa Rencana Modernisasi Cepat (RaMP): Memvalidasi kepercayaan secara eksplisit untuk semua permintaan akses  |

Serangkaian daftar periksa ini menghitung tujuan teknis setiap area penyebaran keamanan dalam urutan prioritas dan mendokumentasikan langkah-langkah yang perlu Anda ambil untuk mencapainya. Ini juga mencantumkan anggota proyek yang perlu terlibat untuk setiap area. Menggunakan sumber daya ini membantu Anda mengidentifikasi kemenangan cepat. |

Identitas Zero Trust dan konfigurasi akses perangkat  |

Panduan solusi ini merekomendasikan serangkaian kebijakan akses identitas dan perangkat yang telah diuji bersama- sama. Ini termasuk:

|

Mengelola perangkat dengan Intune  |

Panduan solusi ini memandu fase pengelolaan perangkat, dari tindakan yang tidak memerlukan pendaftaran perangkat ke dalam manajemen hingga mengelola perangkat sepenuhnya. Rekomendasi ini dikoordinasikan dengan sumber daya di atas. |

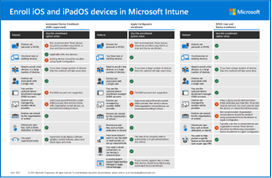

Opsi Pendaftaran Intune  PDF | Visio Diperbarui Juni 2022 |

Set poster ini menyediakan perbandingan yang mudah dipindai dari opsi pendaftaran perangkat per platform. |

| Rencana penyebaran MFA | Panduan penyebaran ini menunjukkan kepada Anda cara merencanakan dan menerapkan peluncuran autentikasi multifaktor Microsoft Entra. |

Selain sumber daya ini, bagian berikut menyoroti sumber daya untuk tugas tertentu dalam empat tahap yang ditentukan sebelumnya.

Tahap 1

| Tujuan penyebaran | Sumber |

|---|---|

| Memverifikasi dan mengamankan setiap identitas dengan autentikasi yang kuat | Metode-metode autentikasi dan verifikasi apakah yang tersedia di Microsoft Entra ID? |

| Mengintegrasikan aplikasi SaaS dengan MICROSOFT Entra ID untuk akses menyeluruh | Menambahkan aplikasi SaaS ke ID Microsoft Entra dan ke cakupan kebijakan |

| Aplikasi baru menggunakan autentikasi modern | Daftar periksa—Bagaimana Anda mengelola identitas untuk beban kerja Anda? |

Tahap 2

| Tujuan penyebaran | Sumber |

|---|---|

| Mendaftarkan perangkat dengan ID Microsoft Entra | Perangkat terdaftar Microsoft Entra Merencanakan implementasi gabungan Microsoft Entra Anda |

| Menerapkan identitas Zero Trust dan kebijakan akses perangkat untuk tingkat Perlindungan titik awal | Tingkat perlindungan untuk identitas Zero Trust dan konfigurasi akses perangkat |

| Menggunakan proksi aplikasi Microsoft Entra dengan aplikasi lokal untuk akses menyeluruh | Cara mengonfigurasi akses menyeluruh ke aplikasi Proksi Aplikasi |

Tahap 3

| Tujuan penyebaran | Sumber |

|---|---|

| Mendaftarkan perangkat ke dalam manajemen dan menerapkan perlindungan keamanan yang direkomendasikan | Mengelola perangkat dengan gambaran umum Intune Identitas Zero Trust dan konfigurasi akses perangkat |

| Izinkan hanya perangkat yang patuh dan tepercaya untuk mengakses data | Menyiapkan kebijakan kepatuhan untuk perangkat dengan Intune Memerlukan perangkat yang sehat dan sesuai dengan Intune |

Tahap 4

| Tujuan penyebaran | Sumber |

|---|---|

| Memantau penyimpangan konfigurasi perangkat | Menyebarkan profil perangkat di Microsoft Intune Memantau risiko perangkat dan kepatuhan terhadap garis besar keamanan |

| Menerapkan autentikasi tanpa kata sandi | Meningkatkan keamanan masuk dengan autentikasi tanpa kata sandi |

Rencana adopsi cloud

Rencana adopsi adalah persyaratan penting untuk keberhasilan adopsi Zero Trust. Rencana adopsi Zero Trust adalah rencana proyek berulang yang membantu transisi perusahaan dari pendekatan keamanan tradisional ke strategi yang lebih matang dan canggih yang mencakup manajemen perubahan dan tata kelola.

Identitas, Titik Akhir, Aplikasi, dan Jaringan berada dalam cakupan fase perencanaan ini. Masing-masing memiliki persyaratan untuk mengamankan estat yang ada dan juga berencana untuk memperluas keamanan ke entitas baru saat mereka tiba sebagai bagian dari proses orientasi yang lebih besar.

Perencanaan solusi kerja jarak jauh dan hibrid yang aman mempertimbangkan bahwa organisasi memiliki identitas yang ada yang perlu diamankan, dan identitas baru harus dibuat yang mematuhi standar keamanan.

Rencana adopsi juga mencakup pelatihan staf Anda untuk bekerja dengan cara baru untuk memahami apa yang diperlukan untuk mendukung organisasi Anda, yang dapat mencakup:

- Administrator pelatihan tentang cara kerja baru. Metode akses istimewa berbeda dari akses admin yang berdiri dan awalnya dapat menimbulkan gesekan hingga penerimaan universal tercapai.

- Melengkapi staf Helpdesk dan IT di semua tingkatan dengan pesan realisasi manfaat yang sama. Meningkatkan keamanan menimbulkan gesekan penyerang, diimbangi oleh manfaat bekerja dengan aman. Pastikan pesan ini dipahami dan dapat dikomunikasikan di semua tingkatan.

- Membuat materi adopsi dan pelatihan pengguna. Keamanan diadopsi secara pervasif sebagai tanggung jawab bersama dan manfaat keamanan yang selaras dengan tujuan bisnis harus dikomunikasikan kepada pengguna. Pastikan adopsi pengguna untuk keamanan dicapai ke tingkat yang sama dengan adopsi pengguna untuk teknologi baru.

Untuk informasi selengkapnya dari Cloud Adoption Framework, lihat Rencana untuk adopsi cloud.

Fase siap

Skenario ini (mengamankan pekerjaan jarak jauh dan hibrid) mengevaluasi dan mengamankan identitas, perangkat, dan data melalui jaringan yang menggunakannya. Karena teknologi mungkin berpotensi mengganggu, pendekatan bertahap disarankan, dimulai dengan proyek kecil yang menawarkan kemenangan cepat yang memanfaatkan lisensi yang ada dan memiliki dampak pengguna minimal.

Mulailah dengan membangun rencana dan kemudian menguji rencana. Kemudian luncurkan konfigurasi dan kemampuan baru secara bertahap. Ini memberikan kesempatan untuk meningkatkan rencana sementara pelajaran dipelajari. Pastikan untuk mengembangkan rencana komunikasi dan mengumumkan perubahan saat Anda memperluas cakupan penyebaran Anda.

Diagram berikut mengilustrasikan rekomendasi untuk memulai proyek dengan grup kecil untuk mengevaluasi perubahan. Grup kecil ini dapat menjadi anggota tim IT Anda atau tim mitra yang diinvestasikan dalam hasilnya. Kemudian, uji coba perubahan dengan grup yang lebih besar. Meskipun ilustrasi mencakup tahap ketiga penyebaran penuh, ini sering dicapai dengan secara bertahap meningkatkan cakupan penyebaran sampai seluruh organisasi Anda tercakup.

Saat mendaftarkan perangkat, misalnya, panduan berikut disarankan.

| Tahap penyebaran | Deskripsi |

|---|---|

| Evaluasi | Tahap 1: Mengidentifikasi 50 titik akhir untuk pengujian |

| Pilot | Tahap 2: Identifikasi 50-100 titik akhir berikutnya di lingkungan produksi |

| Penyebaran penuh | Tahap 3: Daftarkan titik akhir lainnya dengan kenaikan yang lebih besar |

Mengamankan identitas dimulai dengan mengadopsi MFA dan mengelompokkan akses menggunakan Akses Bersyarat Microsoft Entra. Fitur-fitur ini mendukung prinsip verifikasi secara eksplisit tetapi memerlukan proses adopsi inkremental. Tergantung pada pendekatannya, metodologi MFA mungkin perlu diluncurkan dan dikomunikasikan kepada pengguna sebelum tanggal pengalihan, terutama untuk tenaga kerja yang ada yang digunakan untuk menggunakan kata sandi saja.

Pertimbangkan elemen berikut saat merencanakan skenario ini:

- Tergantung pada metodologi MFA, pembelian pengguna mungkin perlu dicari untuk menggunakan MFA berbasis aplikasi seluler, versus menggunakan FIDO2 atau pendekatan berbasis token lainnya. Ini juga berlaku untuk Windows Hello untuk Bisnis.

- Kebijakan Akses Bersyar bisa menjadi kompleks mengenai kriteria evaluasi dan pengambilan keputusan mereka. Ini mengharuskan Akses Bersyarat dipiloti dan diluncurkan secara bertahap di seluruh lanskap aplikasi dan pengguna.

- Akses Bersyar mungkin memperhitungkan status kesehatan relatif dan patch titik akhir dan lokasi pengguna sebagai parameter kondisional. Jika titik akhir diperlukan untuk dikelola agar memenuhi syarat untuk mengakses aplikasi atau layanan sebagai kondisi akses, maka titik akhir perlu didaftarkan ke manajemen.

- Aplikasi modern yang mendukung metode autentikasi modern dengan mudah diintegrasikan dengan autentikasi berbasis MFA dan kebijakan Akses Bersyarah. Memahami jumlah aplikasi dan metode autentikasinya sangat penting.

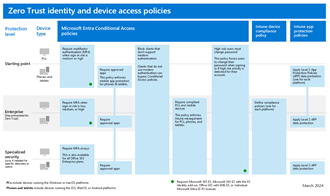

Saat Anda merencanakan dan menahapkan lapisan perlindungan untuk membangun Zero Trust, manfaatkan sumber daya yang disediakan oleh Microsoft. Untuk mengamankan pekerjaan jarak jauh dan hibrid, Microsoft menyediakan identitas Common Zero Trust dan kebijakan akses perangkat yang ditetapkan. Ini adalah serangkaian kebijakan yang diuji dan dikenal untuk bekerja sama dengan baik.

Berikut adalah kebijakan untuk tiga tingkat perlindungan.

Kumpulan kebijakan ini mencakup tingkat perlindungan Titik awal dengan dampak pengguna minimal. Serangkaian kebijakan ini tidak memerlukan pendaftaran perangkat ke dalam manajemen. Setelah siap dan Anda telah mendaftarkan perangkat, Anda kemudian dapat menyebarkan tingkat Perusahaan , yang direkomendasikan untuk Zero Trust.

Selain tingkat perlindungan ini, Anda dapat secara bertahap meningkatkan cakupan kebijakan dengan cara berikut:

- Terapkan cakupan kebijakan ke sekumpulan kecil pengguna untuk memulai dan kemudian meningkatkan cakupan pengguna yang disertakan. Segmentasi pengguna memungkinkan mitigasi risiko terhadap pemadaman layanan atau gangguan pengguna karena hanya pengguna atau perangkat yang ditargetkan yang terpengaruh.

- Mulailah dengan menambahkan aplikasi dan layanan Microsoft 365 ke cakupan kebijakan. Kemudian lanjutkan untuk menyertakan aplikasi SaaS lain yang digunakan organisasi Anda. Saat Anda siap, sertakan aplikasi yang Anda buat di Azure atau penyedia cloud lainnya dalam cakupan kebijakan.

Terakhir, jangan lupa tentang pengguna Anda. Adopsi dan komunikasi pengguna sangat penting saat menerapkan keamanan untuk identitas, mirip dengan pentingnya adopsi pengguna awal pindah ke Microsoft 365 dari layanan berbasis pusat data. Pendekatan fase tunggal jarang berhasil saat menerapkan layanan keamanan. Inisiatif keamanan sering gagal karena peningkatan gesekan bagi pengguna jika perubahan mengganggu dan dikomunikasikan dengan buruk dan diuji. Di sinilah sponsor eksekutif inisiatif keamanan bekerja paling baik. Ketika eksekutif menunjukkan dukungan dengan mengadopsi awal tahap penyebaran, lebih mudah diikuti pengguna.

Untuk membantu pendidikan dan adopsi pengguna, Microsoft menyediakan templat dan materi peluncuran pengguna akhir yang dapat Anda unduh. Ini termasuk instruksi tentang bagaimana Anda dapat mengganti nama ini dan rekomendasi untuk berbagi ini dengan pengguna. Lihat https://aka.ms/entratemplates.

Membangun dan menguji

Setelah merakit tim Anda, meninjau sumber daya teknis yang direkomendasikan, dan mengembangkan rencana untuk menggelar proyek dan penyebaran, Anda diharapkan memiliki rencana yang didokumentasikan dengan baik. Sebelum mengadopsi rencana secara resmi, pastikan untuk membangun dan menguji konfigurasi di lingkungan pengujian.

Setiap area teknis, seperti kumpulan kebijakan Akses Bersyar, dapat diamankan dengan mengaktifkan fungsionalitas di seluruh penyewa. Namun, kebijakan yang salah dikonfigurasi dapat memiliki konsekuensi yang jauh mencapai. Misalnya, kebijakan Akses Bersyar yang ditulis dengan buruk dapat mengunci semua administrator dari penyewa.

Untuk mengurangi risiko, pertimbangkan untuk menyebarkan penyewa pengujian atau QA untuk mengimplementasikan setiap fitur saat Anda terbiasa dengannya, atau meluncurkannya untuk pertama kalinya. Penyewa pengujian atau QA harus cukup mewakili lingkungan pengguna Anda saat ini dan cukup akurat bagi Anda untuk melakukan fungsi QA untuk menguji bahwa fungsionalitas yang diaktifkan dipahami dan mendukung fungsi yang diamankannya.

Daftar Periksa RAMP dapat digunakan untuk melacak kemajuan Anda. Ini mencantumkan langkah-langkah perencanaan dan implementasi. Penyewa QA adalah tempat tidur pengujian tindakan implementasi saat dilakukan untuk pertama kalinya.

Output tahap ini harus menjadi konfigurasi terdokumentasi yang dibangun dan diuji pada awalnya terhadap penyewa QA dengan rencana untuk kemudian beralih ke adopsi di penyewa produksi tempat perubahan diluncurkan secara bertahap saat pembelajaran baru diterapkan pada rencana.

Saat Anda meluncurkan konfigurasi baru di lingkungan produksi Anda, pertahankan olahpesan pengguna yang konsisten dan tetap di atas bagaimana perubahan ini memengaruhi pengguna Anda. Menerapkan fitur keamanan mungkin memiliki dampak teknologi yang rendah, seperti mengaktifkan akses tepat waktu, tetapi secara timbal balik memiliki dampak proses yang tinggi, seperti administrator yang perlu meminta akses ke layanan melalui alur kerja persetujuan untuk melakukan tugas mereka.

Demikian pula, pendaftaran perangkat berdampak rendah pada pengalaman pengguna, sementara menerapkan Akses Bersyarjana berdasarkan kepatuhan perangkat dan persyaratan kesehatan mungkin berdampak dramatis pada basis pengguna karena pengguna tidak dapat mengakses layanan.

Menguji setiap layanan untuk memahami dampak layanan dan perubahan yang direncanakan sangat penting untuk keberhasilan. Ketahuilah bahwa beberapa dampak mungkin tidak sepenuhnya terlihat sampai Anda mulai melakukan pilot dalam produksi.

Melacak perubahan tata kelola dan manajemen

Tujuan dari Zero Trust adalah untuk meningkatkan keamanan secara bertahap dan menerapkan perubahan lingkungan yang mencapai tujuan ini. Perubahan ini memerlukan perubahan dalam model manajemen dan tata kelola lingkungan. Saat pengujian dan penyebaran terjadi, pastikan untuk mendokumentasikan perubahan dan dampak pada model manajemen dan tata kelola.

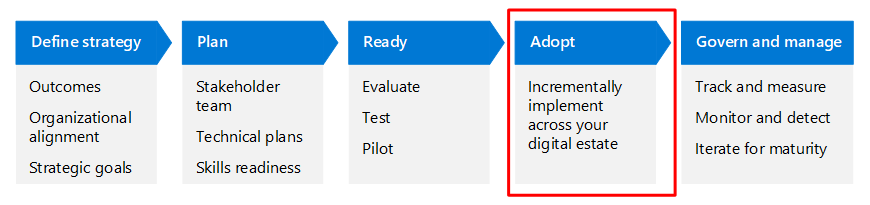

Fase adopsi

Dalam fase adopsi, Anda secara bertahap menerapkan strategi dan rencana penyebaran di seluruh area fungsional. Fase adopsi adalah implementasi yang lebih besar dari bukti konsep. Rencana penyebaran dijalankan, dan peluncuran terjadi dalam gelombang berturut-turut, berdasarkan segmentasi pengguna dan area yang Anda targetkan di seluruh estat digital Anda.

Seperti yang disarankan, sebarkan setiap konfigurasi baru ke penyewa produksi sebagai bukti konsep terbatas (berlabel "Evaluasi" dalam diagram berikut).

Meskipun Anda telah menguji konfigurasi baru di lingkungan QA, pastikan rencana penyebaran produksi Anda juga mendokumentasikan apa yang Anda uji dan evaluasi serta kriteria penerimaan untuk mengukur keberhasilan di setiap tahap. Idealnya pilih subset pengguna, titik akhir, dan aplikasi berdampak rendah untuk diuji sebelum memperluas penyebaran. Mengikuti metodologi yang sama, Anda belajar dari keberhasilan dan kegagalan implementasi dan memperbarui rencana.

Perhatikan bahwa beberapa fungsionalitas yang disebarkan, meskipun ditargetkan pada audiens terbatas, dapat memiliki dampak di seluruh layanan. Anda dapat mengurangi dampak ini dengan mengidentifikasi risiko selama pengujian QA dan memastikan bahwa ada rencana roll-back.

Rencana penyebaran yang berhasil mencakup elemen-elemen berikut:

- Rencana adopsi dan peluncuran untuk menyertakan strategi komunikasi pengguna

- Adopsi eksekutif dan rencana peluncuran untuk memastikan dukungan eksekutif

- Adopsi pengguna dan paket peluncuran

- Artefak manajemen dan tata kelola proyek

- Segmentasi pengguna menurut unit bisnis atau dampak pengguna

- Segmentasi perangkat menurut unit bisnis atau dampak pengguna

- Aplikasi yang diberi peringkat berdasarkan kekritisan dan kompleksitas implementasi

- Draf pembaruan untuk perubahan dalam manajemen dan tata kelola sehari-hari

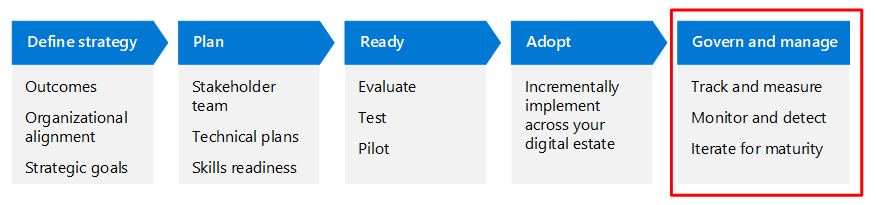

Mengatur dan mengelola fase

Tata kelola keamanan adalah proses berulang. Untuk organisasi dengan kebijakan yang ada yang mengatur keamanan di seluruh kawasan digital, mengadopsi strategi Zero Trust memberikan insentif untuk mengembangkan kebijakan tersebut. Karena strategi dan kebijakan keamanan matang dari waktu ke waktu, begitu juga proses dan kebijakan tata kelola cloud.

Dalam fase perencanaan, fungsionalitas baru diuji terhadap penyewa pengujian tempat aktivitas manajemen terjadi. Penting untuk dicatat bahwa menerapkan fitur yang mendukung prinsip Zero Trust memerlukan cara yang berbeda untuk mengelola status akhir yang dihasilkan.

Berikut adalah beberapa contoh persyaratan baru untuk skenario ini:

- Buat proses untuk menyetujui akses administrasi jika diperlukan dibandingkan dengan akses admin berdiri.

- Perbarui manajemen siklus hidup pengguna saat mereka memasukkan, menggunakan, dan keluar dari organisasi.

- Perbarui manajemen siklus hidup perangkat.

- Perbarui kriteria rilis untuk aplikasi baru untuk memastikan ini disertakan dalam cakupan kebijakan Akses Bersyar.

Seiring berjalannya rencana peluncuran, manajemen lingkungan yang dihasilkan mendorong perubahan pada metodologi manajemen dan tata kelola. Bagaimana lingkungan dipantau sebagai akibat dari perubahan Zero Trust.

Karena Zero Trust mengatasi risiko keamanan di lingkungan, manajemen siklus hidup objek identitas tidak lagi opsional. Pengesahan objek adalah manifestasi siklus hidup objek dan mendorong akuntabilitas ke dalam bisnis dan jauh dari IT sebagai satu-satunya penjaga siklus hidup objek.

Zero Trust memerlukan peningkatan kematangan dalam administrasi estate yang dihasilkan, termasuk bagaimana pengguna dan administrator berinteraksi dengan status akhir yang diluncurkan. Lihat tabel berikut sebagai contoh potensi perubahan.

| Audiens | Fungsi | Referensi |

|---|---|---|

| Pengguna | Tinjauan pengesahan objek berbasis pengguna | Mengelola akses pengguna dan pengguna tamu dengan tinjauan akses |

| Administrator | Siklus hidup Identitas dan Akses Tata Kelola ID Microsoft Entra | Apa itu Tata Kelola ID Microsoft Entra? |

Sumber daya tambahan untuk tata kelola dan operasi sehari-hari meliputi:

dokumentasi Tata Kelola ID Microsoft Entra

Membahas area tata kelola dan alat lain yang membahas beberapa area. Karena kebutuhan organisasi yang berbeda, tidak semua fitur tata kelola yang dipanggil dalam dokumen ini berlaku untuk semua organisasi.

Langkah berikutnya

- Gambaran umum kerangka kerja adopsi Zero Trust

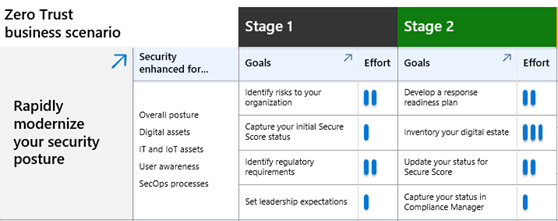

- Memodernisasi postur keamanan Anda dengan cepat

- Mengidentifikasi dan melindungi data bisnis sensitif

- Mencegah atau mengurangi kerusakan bisnis dari pelanggaran

- Memenuhi persyaratan peraturan dan kepatuhan

Sumber daya pelacakan kemajuan

Untuk salah satu skenario bisnis Zero Trust, Anda dapat menggunakan sumber daya pelacakan kemajuan berikut.

| Sumber daya pelacakan kemajuan | Itu membantumu... | Dirancang untuk |

|---|---|---|

Rencana Skenario Adopsi File Visio atau PDF yang dapat diunduh

|

Dengan mudah memahami peningkatan keamanan untuk setiap skenario bisnis dan tingkat upaya untuk tahap dan tujuan fase Rencana. | Prospek proyek skenario bisnis, pemimpin bisnis, dan pemangku kepentingan lainnya. |

| Pelacak adopsi Zero Trust yang dapat diunduh dek slide PowerPoint |

Lacak kemajuan Anda melalui tahap dan tujuan fase Rencana. | Prospek proyek skenario bisnis, pemimpin bisnis, dan pemangku kepentingan lainnya. |

Tujuan skenario bisnis dan tugas buku kerja Excel yang dapat diunduh

|

Tetapkan kepemilikan dan lacak kemajuan Anda melalui tahapan, tujuan, dan tugas fase Rencana. | Prospek proyek skenario bisnis, prospek IT, dan pelaksana TI. |

Untuk sumber daya tambahan, lihat Penilaian Zero Trust dan sumber daya pelacakan kemajuan.