Mencegah atau mengurangi kerusakan bisnis dari pelanggaran

Sebagai bagian dari panduan adopsi Zero Trust, artikel ini menjelaskan skenario bisnis mencegah atau mengurangi kerusakan bisnis dari pelanggaran keamanan cyber. Skenario ini membahas prinsip panduan Asumsikan pelanggaran Zero Trust, yang meliputi:

- Meminimalkan radius ledakan dan akses segmen

- Memverifikasi enkripsi end-to-end

- Menggunakan analitik untuk mendapatkan visibilitas, mendorong deteksi ancaman, dan meningkatkan pertahanan

Dengan model infrastruktur TI hibrid, aset dan data organisasi Anda terletak di lokal dan di cloud dan pelaku jahat dapat menggunakan berbagai metode untuk menyerangnya. Organisasi Anda harus dapat mencegah serangan ini sebanyak mungkin dan, ketika dilanggar, meminimalkan kerusakan serangan.

Pendekatan tradisional yang berfokus pada pembentukan keamanan berbasis perimeter untuk lokal, di mana Anda mempercayai semua orang di dalam perimeter jaringan privat organisasi Anda, tidak lagi relevan. Jika penyerang mendapatkan akses ke jaringan privat Anda, penyerang dapat, dengan izin yang sesuai, mengakses data, aplikasi, atau sumber daya apa pun di dalamnya. Mereka dapat melanggar jaringan Anda dengan mencuri kredensial pengguna, memanfaatkan kerentanan keamanan, atau memperkenalkan infeksi malware. Serangan tersebut dapat mengakibatkan hilangnya pendapatan dan premi asuransi cyber yang tinggi, yang dapat menjadi kemunduran signifikan bagi kesehatan keuangan dan reputasi pasar organisasi Anda.

Forester menyimpulkan hal-hal berikut untuk tahun 2021:

- Hampir dua pertiga organisasi dilanggar dalam setahun terakhir, dan biayanya rata-rata $ 2,4 juta per pelanggaran. – Forester, Negara Bagian Pelanggaran Perusahaan 2021 (April 2022).

Dengan cloud, aktor jahat tidak perlu melanggar perimeter jaringan privat Anda secara fisik. Mereka dapat menyerang aset digital berbasis cloud Anda dari mana saja di dunia.

Kesehatan dan reputasi organisasi Anda bergantung pada strategi keamanan Anda. Dengan adopsi luas lingkungan perusahaan berbasis cloud dan pertumbuhan tenaga kerja seluler, jejak data ada di luar batas-batas tradisional jaringan perusahaan. Tabel ini meringkas perbedaan utama antara perlindungan ancaman tradisional dan modern dengan Zero Trust.

| Perlindungan ancaman tradisional dengan kontrol jaringan privat | Perlindungan ancaman modern dengan Zero Trust |

|---|---|

| Perlindungan tradisional bergantung pada keamanan berbasis perimeter, di mana Anda mempercayai semua orang di dalam jaringan privat. Jaringan perimeter dapat mencakup: - Segmentasi jaringan kecil atau perimeter keamanan dan jaringan datar terbuka. - Perlindungan ancaman minimal dan pemfilteran lalu lintas statis. - Lalu lintas internal yang tidak terenkripsi. |

Model Zero Trust memindahkan pertahanan jaringan dari perimeter berbasis jaringan statis untuk fokus pada pengguna, perangkat, aset, dan sumber daya. Asumsikan bahwa pelanggaran dapat dan akan terjadi. Risiko keamanan dapat ada di dalam dan di luar jaringan Anda, Anda terus-menerus diserang, dan insiden keamanan dapat terjadi kapan saja. Infrastruktur perlindungan ancaman yang komprehensif dan modern dapat memberikan deteksi dan respons serangan tepat waktu. Minimalkan radius ledakan insiden keamanan dengan lapisan perlindungan yang, bersama-sama, mengurangi tingkat kerusakan dan seberapa cepat dapat menyebar. |

Untuk mengurangi dampak insiden yang signifikan, semua hal berikut sangat penting:

- Mengidentifikasi risiko bisnis dari pelanggaran

- Merencanakan pendekatan berbasis risiko untuk respons pelanggaran Anda

- Memahami kerusakan yang dihasilkan pada reputasi dan hubungan organisasi Anda dengan organisasi lain

- Menambahkan lapisan pertahanan mendalam

Panduan dalam artikel ini menjelaskan bagaimana Anda dapat memulai strategi Anda untuk mencegah dan mengurangi kerusakan dari pelanggaran. Dua artikel tambahan memberi Anda spesifikasi tentang cara menerapkan strategi tersebut menggunakan:

- Infrastruktur pencegahan dan pemulihan pelanggaran keamanan

- Perlindungan ancaman dan alat deteksi dan respons yang diekstensikan (XDR)

Langkah pertama menuju postur keamanan yang kuat adalah menentukan bagaimana organisasi Anda rentan melalui penilaian risiko.

Menilai risiko dan postur keamanan Anda

Ketika Anda memutuskan untuk mengadopsi strategi untuk mencegah pelanggaran dan mengurangi kerusakan yang disebabkan dari satu, penting untuk mempertimbangkan dan mengukur metrik risiko. Secara strategis, latihan risiko kuantifikasi memungkinkan Anda menetapkan metrik untuk nafsu makan Anda terhadap risiko. Ini mengharuskan Anda melakukan penilaian risiko dasar bersama dengan analisis pelanggaran penting bisnis yang dapat memengaruhi bisnis Anda. Kombinasi nafsu risiko yang didokumentasikan terhadap skenario pelanggaran yang bersedia Anda atasi membentuk dasar persiapan pelanggaran dan strategi remediasi.

Perhatikan bahwa hampir tidak mungkin untuk mencegah pelanggaran sebagai mutlak. Seperti yang dijelaskan dalam Attacker return on investment, tujuannya adalah untuk meningkatkan gesekan serangan cyber secara bertahap ke titik di mana penyerang yang Anda mampu atau bersedia untuk bertahan dari tidak lagi mendapatkan pengembalian investasi yang layak dari serangan mereka. Jenis serangan dan kelangsungan hidup ekonomi untuk dipertahankan harus ditangkap sebagai bagian dari analisis risiko Anda.

Mengurangi kerusakan dari pelanggaran memberikan energi yang cukup besar untuk opsi selama dan pasca pelanggaran, yang memungkinkan organisasi Anda untuk pulih dengan cepat dari pelanggaran yang diharapkan atau jenis pelanggaran. Jenis pelanggaran ini dan kesiapan untuk memulihkan didefinisikan di bagian berikutnya dalam artikel ini.

Mengenali niat pelanggaran harus menjadi bagian dari persiapan pelanggaran Anda. Semua pelanggaran memiliki elemen niat jahat atau kriminal yang melekat, namun pelanggaran yang didorong secara finansial berpotensi untuk kerusakan yang jauh lebih besar dibandingkan dengan "didorong oleh" atau pelanggaran oportunistik.

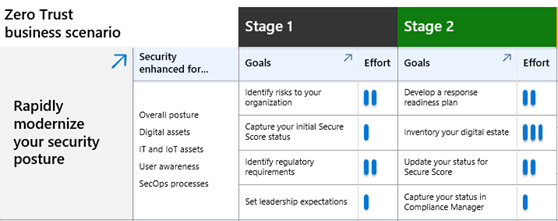

Untuk informasi selengkapnya tentang postur keamanan dan penilaian risiko, lihat Memodernisasi postur keamanan Anda dengan cepat.

Contoh risiko berdasarkan jenis bisnis

Persyaratan bisnis tergantung pada analisis risiko yang dihasilkan untuk jenis bisnis Anda. Berikut ini membahas beberapa vertikal bisnis dan bagaimana kebutuhan spesifiknya mendorong analisis risiko tersegmentasi:

Pertambangan

Industri pertambangan lebih melihat ke arah tambang masa depan di mana sistem Operational Technology (OT) menggunakan lebih sedikit proses manual. Contohnya adalah penggunaan Human Machine Interfaces (HMI) yang memanfaatkan antarmuka aplikasi untuk menyelesaikan pekerjaan dan tugas dalam pabrik pemrosesan. Karena HM Ini dirancang sebagai aplikasi, risiko keamanan cyber untuk vertikal industri ini bisa lebih tinggi.

Ancaman tidak lagi menjadi salah satu kehilangan data atau pencurian aset perusahaan. Ancaman menjadi salah satu pelaku eksternal yang menggunakan pencurian identitas untuk mengakses sistem penting dan mengganggu proses produksi.

Retail

Risiko utama yang terkait dengan pelanggaran dalam industri ritel dapat muncul ketika ada beberapa domain untuk beberapa merek yang hidup dalam penyewa yang sama. Kompleksitas mengelola identitas lokal atau berbasis cloud dapat menciptakan kerentanan.

Sektor Kesehatan

Risiko utama dalam sektor kesehatan adalah kehilangan data. Pengungkapan catatan medis rahasia yang tidak sah dapat menjadi ancaman langsung terhadap hukum privasi data dan informasi yang dicadangkan untuk pasien dan klien dan, berdasarkan peraturan setempat, dapat dikenakan hukuman substansial.

Sektor Pemerintahan

Organisasi sektor pemerintah menimbulkan risiko tertinggi untuk keamanan informasi. Kerusakan reputasi, keamanan nasional, dan kehilangan data dipertaruhkan. Ini sebagian besar mengapa organisasi pemerintah diharuskan untuk berlangganan standar yang lebih ketat seperti National Institute of Standards and Technology (NIST).

Sebagai bagian dari persiapan dan respons pelanggaran Anda, manfaatkan Inteligensi Ancaman Microsoft Defender untuk mencari dan mempelajari tentang jenis serangan dan vektor ancaman yang paling relevan dengan vertikal Anda.

Risiko jenis serangan umum

Mencegah atau mengurangi kerusakan bisnis dari pelanggaran keamanan cyber termasuk kesadaran tentang jenis serangan yang paling umum. Meskipun jenis serangan berikut saat ini adalah yang paling umum, tim keamanan cyber Anda juga harus menyadari jenis serangan baru, beberapa di antaranya dapat menambah atau menggantinya.

Identitas

Insiden keamanan cyber biasanya dimulai dengan pencurian kredensial semacam itu. Kredensial dapat dicuri menggunakan berbagai metode:

Pengelabuan

Penyerang menyatukan sebagai entitas tepercaya dan menipu karyawan untuk membuka email, teks, atau IM. Juga dapat mencakup pengelabuan tombak, di mana penyerang menggunakan informasi khusus tentang pengguna untuk membangun serangan pengelabuan yang lebih masuk akal. Pencurian kredensial teknis dapat terjadi karena pengguna mengklik URL atau serangan phishing MFA.

Vishing

Penyerang menggunakan metode rekayasa sosial untuk menargetkan infrastruktur pendukung seperti helpdesk untuk mendapatkan atau mengubah kredensial.

Pembobolan kata sandi

Penyerang mencoba daftar besar kemungkinan kata sandi untuk akun atau sekumpulan akun tertentu. Kemungkinan kata sandi dapat didasarkan pada data publik tentang pengguna, seperti tanggal lahir di profil media sosial.

Dalam semua kasus ini, keterampilan dan pendidikan sangat penting bagi kedua pengguna sebagai target serangan phishing dan helpdesk sebagai target serangan vishing. Helpdesks harus memiliki protokol untuk mengautentikasi permintaan pengguna sebelum melakukan tindakan sensitif pada akun atau izin pengguna.

Perangkat

Perangkat pengguna adalah cara lain untuk penyerang, yang biasanya mengandalkan kompromi perangkat untuk menginstal malware seperti virus, spyware, ransomware, dan perangkat lunak lain yang tidak diinginkan yang diinstal tanpa persetujuan.

Penyerang juga dapat menggunakan kredensial perangkat untuk mendapatkan akses ke aplikasi dan data Anda.

Jaringan

Penyerang juga dapat menggunakan jaringan Anda untuk memengaruhi sistem Anda atau menentukan data sensitif. Jenis serangan jaringan umum meliputi:

Penolakan layanan terdistribusi (DDos)

Serangan yang bertujuan untuk membebani layanan online dengan lalu lintas untuk membuat layanan tidak dapat dioperasikan.

Menguping

Penyerang mencegat lalu lintas jaringan dan bertujuan untuk mendapatkan kata sandi, nomor kartu kredit, dan informasi rahasia lainnya.

Kode dan injeksi SQL

Penyerang mengirimkan kode berbahaya alih-alih nilai data melalui formulir atau melalui API.

Pembuatan skrip lintas situs

Penyerang menggunakan sumber daya web pihak ketiga untuk menjalankan skrip di browser web korban.

Bagaimana pemimpin bisnis berpikir tentang mencegah atau mengurangi kerusakan bisnis dari pelanggaran

Sebelum memulai pekerjaan teknis apa pun, penting untuk memahami berbagai motivasi untuk berinvestasi dalam mencegah dan mengurangi kerusakan bisnis dari pelanggaran karena motivasi ini membantu menginformasikan strategi, tujuan, dan langkah-langkah untuk keberhasilan.

Tabel berikut memberikan alasan mengapa pemimpin bisnis di seluruh organisasi harus berinvestasi dalam mencegah atau mengurangi kerusakan dari pelanggaran.

| Peran | Mengapa mencegah atau mengurangi kerusakan bisnis dari pelanggaran penting |

|---|---|

| Chief Executive Officer (CEO) | Bisnis harus diberdayakan untuk mencapai tujuan dan tujuan strategisnya, terlepas dari iklim keamanan cyber. Kelincahan bisnis dan eksekusi bisnis tidak boleh dibatasi karena insiden atau pelanggaran. Pemimpin bisnis harus memahami bahwa keamanan adalah bagian dari imperatif bisnis dan investasi dalam pencegahan pelanggaran dan kesiapsiagaan pelanggaran diperlukan untuk memastikan kelangsungan bisnis. Biaya serangan cyber yang berhasil dan merusak bisa jauh lebih dari harga penerapan langkah-langkah keamanan. |

| Chief Marketing Officer (CMO) | Bagaimana bisnis dirasakan baik secara internal maupun eksternal tidak boleh dibatasi berdasarkan pelanggaran yang terjadi atau kesiapan pelanggaran. Pembelajaran cara mengomunikasikan kesiapan pelanggaran dan olahpesan secara internal dan eksternal sebagai respons terhadap pelanggaran adalah masalah persiapan. Serangan yang berhasil dapat menjadi pengetahuan publik, berpotensi merugikan nilai merek, kecuali ada rencana komunikasi pelanggaran. |

| Chief Information Officer (CIO) | Aplikasi yang digunakan oleh organisasi Anda harus tahan terhadap serangan saat mengamankan data organisasi Anda. Keamanan harus menjadi hasil yang terukur dan selaras dengan strategi IT. Pencegahan pelanggaran dan manajemen pelanggaran harus selaras dengan integritas data, privasi, dan ketersediaan. |

| Chief Information Security Officer (CISO) | Keamanan harus diselaraskan sebagai imperatif bisnis ke C-Suite. Kesiapan dan respons pelanggaran selaras dengan mencapai strategi bisnis utama, dengan keamanan teknologi selaras dengan mitigasi risiko bisnis. |

| Chief Operations Officer (COO) | Proses respons insiden berengsel pada kepemimpinan dan panduan strategis yang diberikan oleh peran ini. Sangat penting bahwa tindakan pencegahan dan responsif dilakukan selaras dengan strategi perusahaan. Persiapan pelanggaran dalam postur Asumsikan pelanggaran berarti bahwa semua disiplin ilmu yang melaporkan ke COO harus berfungsi pada tingkat kesiapan pelanggaran, memastikan bahwa pelanggaran dapat diisolasi dan dimitigasi dengan cepat tanpa menjeda bisnis Anda. |

| Chief Financial Officer (CFO) | Persiapan pelanggaran dan mitigasi adalah fungsi dari pengeluaran keamanan yang dianggarkan. Sistem keuangan harus kuat dan dapat bertahan dari pelanggaran. Data keuangan harus diklasifikasikan, diamankan, dan dicadangkan sebagai himpunan data sensitif. |

Pendekatan Zero Trust memecahkan beberapa masalah keamanan yang timbul dari pelanggaran keamanan. Anda dapat menekankan manfaat pendekatan Zero Trust berikut dengan pemimpin bisnis Anda.

| Keuntungan | Deskripsi |

|---|---|

| Memastikan kelangsungan hidup | Tergantung pada sifat atau motivasi penyerang, pelanggaran dapat dirancang untuk secara signifikan berdampak atau mengganggu kemampuan organisasi Anda untuk melakukan aktivitas bisnis normal. Mempersiapkan pelanggaran secara signifikan meningkatkan kemungkinan organisasi Anda bertahan dari pelanggaran yang dirancang untuk melumpuhkan atau menonaktifkan. |

| Mengontrol kerusakan pada reputasi Anda | Pelanggaran yang mengalihkan akses ke data rahasia dapat berdampak parah, seperti kerusakan reputasi merek, hilangnya kekayaan intelektual sensitif, gangguan pada pelanggan, denda peraturan, dan kerugian finansial bagi bisnis Anda. Keamanan Zero Trust membantu mengurangi area serangan dengan terus menilai, memantau, dan menganalisis infrastruktur TI Anda baik lokal maupun di cloud. Arsitektur Zero Trust membantu menentukan kebijakan yang diperbarui secara otomatis saat risiko diidentifikasi. |

| Mengurangi radius ledakan dalam organisasi Anda | Menyebarkan model Zero Trust dapat membantu meminimalkan dampak pelanggaran eksternal atau orang dalam. Ini meningkatkan kemampuan organisasi Anda untuk mendeteksi dan merespons ancaman secara real time dan mengurangi zona ledakan serangan dengan membatasi gerakan lateral. |

| Menunjukkan postur keamanan dan risiko yang kuat | Pendekatan Zero Trust memungkinkan pemberitahuan triase, korelasi sinyal ancaman tambahan, dan tindakan remediasi. Menganalisis sinyal membantu meningkatkan postur Anda dengan mengevaluasi budaya keamanan Anda dan mengidentifikasi area untuk perbaikan atau praktik terbaik. Setiap perubahan dalam jaringan Anda secara otomatis memicu analisis untuk aktivitas yang berpotensi berbahaya. Anda mendapatkan visibilitas lengkap dari semua aset dan sumber daya dalam jaringan Anda dan performanya, yang menghasilkan pengurangan paparan risiko secara keseluruhan yang signifikan. |

| Premi asuransi cyber yang lebih rendah | Untuk mengevaluasi biaya asuransi cyber, Anda memerlukan model dan arsitektur keamanan yang kuat dan terdefinisi dengan baik. Dengan menerapkan keamanan Zero Trust, Anda memiliki kontrol, visibilitas, dan tata kelola dengan analisis real time untuk melindungi jaringan dan titik akhir Anda. Tim keamanan Anda dapat mendeteksi dan mengatasi kesenjangan dalam postur keamanan Anda secara keseluruhan dan membuktikan kepada perusahaan bahwa Anda memiliki strategi dan sistem proaktif. Pendekatan Zero Trust juga meningkatkan ketahanan cyber dan bahkan dapat membantu membayar sendiri dengan mengurangi premi asuransi. |

| Meningkatkan efisiensi dan moral tim keamanan | Penyebaran Zero Trust mengurangi upaya manual untuk tim keamanan Anda dengan mengotomatiskan tugas rutin seperti provisi sumber daya, tinjauan akses, dan pengesahan. Akibatnya, Anda dapat memberdayakan tim keamanan Anda dengan waktu dan telemetri yang mereka butuhkan untuk mendeteksi, menghalangi, dan mengalahkan serangan dan risiko yang paling penting, baik secara internal maupun eksternal, yang pada gilirannya meningkatkan moral IT dan tim keamanan. |

Untuk informasi selengkapnya untuk dibagikan dengan pemimpin bisnis, lihat Meminimalkan dampak e-book aktor jahat internal atau eksternal.

Siklus adopsi untuk mencegah atau mengurangi kerusakan bisnis dari pelanggaran

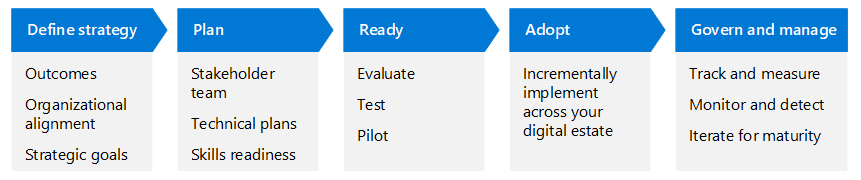

Kumpulan artikel ini membahas skenario bisnis ini menggunakan fase siklus hidup yang sama dengan Cloud Adoption Framework for Azure—Menentukan strategi, Rencana, Siap, Adopsi, dan Mengelola—tetapi disesuaikan untuk Zero Trust.

Tabel berikut adalah versi ilustrasi yang dapat diakses.

| Menentukan strategi | Paket | Siap | Mengadopsi | Mengatur dan mengelola |

|---|---|---|---|---|

| Hasil Perataan organisasi Tujuan strategis |

Tim pemangku kepentingan Rencana teknis Kesiapan keterampilan |

Mengevaluasi Tes Pilot |

Menerapkan secara bertahap di seluruh estat digital Anda | Melacak dan mengukur Memantau dan mendeteksi Iterasi untuk kematangan |

Baca selengkapnya tentang siklus adopsi Zero Trust dalam ringkasan kerangka kerja adopsi Zero Trust.

Untuk mencegah atau mengurangi kerusakan bisnis dari pelanggaran, gunakan informasi dalam artikel tambahan ini:

- Menerapkan infrastruktur pencegahan dan pemulihan pelanggaran keamanan

- Menerapkan perlindungan ancaman dan XDR

Perhatikan bahwa rekomendasi penyebaran untuk kedua trek terpisah ini memerlukan partisipasi grup terpisah dari departemen IT Anda dan aktivitas untuk setiap trek dapat dilakukan secara paralel.

Langkah berikutnya

Untuk skenario bisnis ini:

- Menerapkan infrastruktur pencegahan dan pemulihan pelanggaran keamanan

- Menerapkan perlindungan ancaman dan XDR

Artikel tambahan dalam kerangka kerja adopsi Zero Trust:

- Gambaran umum kerangka kerja adopsi Zero Trust

- Memodernisasi postur keamanan Anda dengan cepat

- Mengamankan pekerjaan jarak jauh dan hibrid

- Mengidentifikasi dan melindungi data bisnis sensitif

- Memenuhi persyaratan peraturan dan kepatuhan

Sumber daya pelacakan kemajuan

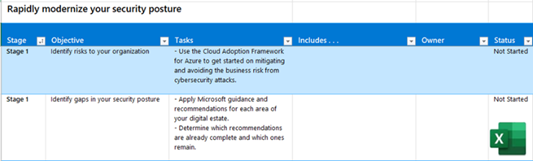

Untuk salah satu skenario bisnis Zero Trust, Anda dapat menggunakan sumber daya pelacakan kemajuan berikut.

| Sumber daya pelacakan kemajuan | Itu membantumu... | Dirancang untuk |

|---|---|---|

Rencana Skenario Adopsi File Visio atau PDF yang dapat diunduh

|

Dengan mudah memahami peningkatan keamanan untuk setiap skenario bisnis dan tingkat upaya untuk tahap dan tujuan fase Rencana. | Prospek proyek skenario bisnis, pemimpin bisnis, dan pemangku kepentingan lainnya. |

| Pelacak adopsi Zero Trust yang dapat diunduh dek slide PowerPoint |

Lacak kemajuan Anda melalui tahap dan tujuan fase Rencana. | Prospek proyek skenario bisnis, pemimpin bisnis, dan pemangku kepentingan lainnya. |

Tujuan skenario bisnis dan tugas buku kerja Excel yang dapat diunduh

|

Tetapkan kepemilikan dan lacak kemajuan Anda melalui tahapan, tujuan, dan tugas fase Rencana. | Prospek proyek skenario bisnis, prospek IT, dan pelaksana TI. |

Untuk sumber daya tambahan, lihat Penilaian Zero Trust dan sumber daya pelacakan kemajuan.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk