Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Sebagai bagian dari panduan adopsi Zero Trust, artikel ini menjelaskan skenario bisnis memodernisasi postur keamanan Anda dengan cepat. Daripada berfokus pada pekerjaan teknis yang diperlukan untuk menerapkan arsitektur Zero Trust, skenario ini berfokus pada cara mengembangkan strategi dan prioritas Anda dan kemudian cara menerapkan prioritas Anda secara sistematis, sepotong demi sepotong, sambil mengukur dan melaporkan kemajuan Anda.

Postur keamanan Anda didefinisikan sebagai kemampuan pertahanan keamanan cyber organisasi Anda secara keseluruhan, bersama dengan tingkat persiapan dan status operasional untuk menangani ancaman keamanan cyber yang sedang berlangsung. Postur ini harus dapat diukur dan dapat diukur, mirip dengan metrik utama lainnya yang berkaitan dengan status operasional atau kesejahteraan organisasi Anda.

Memodernisasi postur keamanan Anda dengan cepat melibatkan kerja dalam organisasi Anda, terutama pemimpin di seluruh organisasi Anda, untuk mengembangkan strategi dan serangkaian prioritas dan tujuan. Anda kemudian mengidentifikasi pekerjaan teknis yang diperlukan untuk mencapai tujuan dan memimpin berbagai tim untuk menyelesaikannya. Skenario bisnis lainnya dalam panduan adopsi ini dirancang untuk membantu mempercepat pekerjaan teknis ini. Akhirnya, bagian penting dari postur keamanan yang kuat adalah kemampuan untuk mengomunikasikan status, kemajuan, dan nilai kepada pemimpin bisnis.

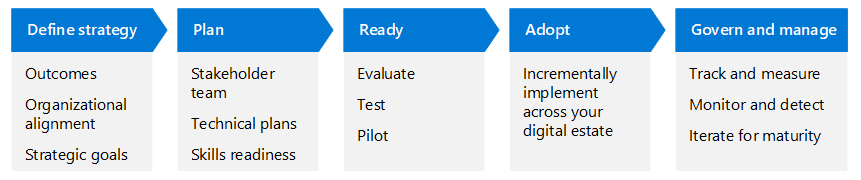

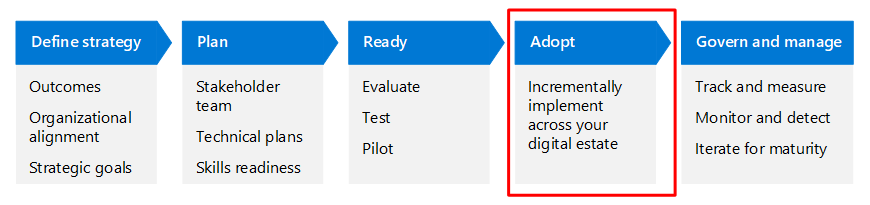

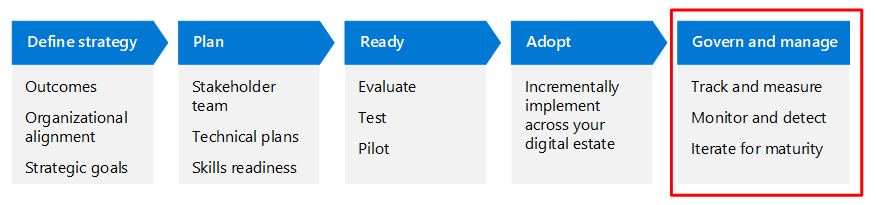

Memodernisasi postur keamanan Anda dengan cepat tergantung pada kemampuan Anda untuk secara sistematis memimpin setiap bagian komponen arsitektur Zero Trust Anda melalui siklus hidup adopsi. Setiap artikel skenario bisnis Zero Trust merekomendasikan tujuan di empat tahap. Anda dapat menganggap setiap tujuan sebagai proyek teknis yang dapat Anda pimpin melalui proses adopsi. Representasi yang lebih terperinci dari proses adopsi untuk satu tujuan atau serangkaian tujuan diilustrasikan di sini.

Tabel berikut adalah versi ilustrasi yang dapat diakses.

| Menentukan strategi | Paket | Siap | Mengadopsi | Mengatur dan mengelola |

|---|---|---|---|---|

| Perataan organisasi Tujuan strategis Hasil |

Tim pemangku kepentingan Rencana teknis Kesiapan keterampilan |

Mengevaluasi Ujian Pilot |

Menerapkan secara bertahap di seluruh estat digital Anda | Melacak dan mengukur Memantau dan mendeteksi Iterasi untuk kematangan |

Memodernisasi dengan cepat mengacu pada kemampuan Anda untuk mempercepat kapasitas organisasi Anda untuk menyebarkan konfigurasi keamanan dan kemampuan perlindungan ancaman di seluruh estat digital Anda dengan kecepatan yang membantu Anda mengatasi ancaman dan mengurangi risiko teratas Anda. Anggap saja sebagai flywheel yang Anda bangun di mana Anda telah membuat proses berulang yang dapat Anda berikan kepada banyak proyek teknis.

Saat Anda membangun kapasitas organisasi untuk menyebarkan konfigurasi keamanan, Anda dapat mulai mengejutkan implementasinya. Misalnya, setelah Anda menentukan strategi dan tujuan untuk skenario bisnis, Anda dapat mengejutkan implementasi tujuan teknis. Berikut adalah contohnya.

Beberapa skenario bisnis luas, dan Anda mungkin ingin memprioritaskan elemen tertentu dari skenario untuk dikerjakan terlebih dahulu. Atau Anda dapat memprioritaskan zona tertentu dari estat digital Anda untuk penyebaran konfigurasi terlebih dahulu.

Menentukan fase strategi

Salah satu tantangan terbesar mengadopsi Zero Trust adalah mendapatkan dukungan dan kontribusi dari para pemimpin di seluruh organisasi Anda. Panduan adopsi ini dirancang untuk membantu Anda berkomunikasi dengan mereka sehingga Anda dapat memperoleh keselarasan organisasi, menentukan tujuan strategis Anda, dan mengidentifikasi hasil.

Menentukan keamanan sebagai imperatif tingkat bisnis adalah langkah pertama menuju pendekatan keamanan modern dan dapat diskalakan.

| Peran tradisional keamanan sebagai perpanjangan tanggung jawab TI | Postur keamanan modern dengan Zero Trust |

|---|---|

| Perlindungan tradisional bergantung pada spesialis keamanan yang merupakan bagian dari tim IT. Keamanan adalah fungsi TI. | Keamanan adalah tanggung jawab yang dibagikan di antara semua tingkat bisnis. Akuntabilitas untuk keamanan bersandar pada eksekutif, sementara tanggung jawab dibagikan menggunakan tiga prinsip Zero Trust dari Asumsikan pelanggaran, Verifikasi secara eksplisit, dan Gunakan akses hak istimewa paling sedikit. Model Zero Trust memindahkan keamanan dari reaktif (siapa yang melakukan apa dan kapan berdasarkan pengelogan) ke hak istimewa paling sedikit (berdasarkan akses just-in-time ke sistem sesuai kebutuhan). Ini juga menerapkan elemen arsitektur dan kemampuan operasi keamanan untuk membatasi kerusakan dari pelanggaran. |

Artikel gambaran umum adopsi Zero Trust menerjemahkan bagaimana Zero Trust berlaku untuk peran kepemimpinan di banyak organisasi. Artikel ini mencakup deskripsi bisnis tentang prinsip Zero Trust dan terjemahan bisnis dari area teknis yang termasuk dalam arsitektur Zero Trust, termasuk identitas, perangkat, dan aplikasi. Topik-topik ini adalah tempat yang baik untuk memulai percakapan dengan tim pemimpin Anda. Pastikan untuk menyelidiki dan mendapatkan wawasan tentang apa yang memotivasi para pemimpin dalam organisasi Anda sehingga Anda dapat lebih mudah menyetujui prioritas dan mendapatkan keselarasan dan partisipasi.

Untuk skenario bisnis ini, memodernisasi postur keamanan Anda dengan cepat, Anda melakukan pekerjaan untuk mendapatkan keselarasan pada risiko terhadap organisasi Anda, strategi keamanan Anda, dan prioritas teknis Anda. Idealnya ini membantu Anda merekrut pendanaan dan sumber daya untuk melakukan pekerjaan.

Memahami motivasi pemimpin bisnis Anda

Mendapatkan keselarasan dimulai dengan memahami apa yang memotivasi pemimpin Anda dan mengapa mereka harus peduli dengan postur keamanan Anda. Tabel berikut ini menyediakan contoh perspektif, tetapi penting bagi Anda untuk bertemu dengan masing-masing pemimpin dan tim ini dan mencapai pemahaman bersama tentang motivasi satu sama lain.

| Peran | Mengapa memodernisasi postur keamanan Anda dengan cepat penting |

|---|---|

| Direktur Utama (CEO) | Pada dasarnya, CEO diharapkan memaksimalkan pengembalian kepada pemegang saham dalam undang-undang. Untuk melakukan ini, bisnis harus diberdayakan untuk mencapai tujuan dan tujuan strategisnya, termasuk strategi keamanan, dengan cara yang dapat diukur yang memungkinkan evaluasi risiko dan biaya. Kelincahan bisnis dan eksekusi bisnis harus diberdayakan oleh postur keamanan. |

| Kepala Pejabat Pemasaran (CMO) | Bagaimana bisnis dirasakan baik secara internal maupun eksternal berkaitan dengan kepercayaan karyawan dan pelanggan. Kesiapan pelanggaran dan strategi komunikasi insiden keamanan sangat penting untuk mengelola persepsi dan opini. |

| Chief Information Officer (CIO) | Aplikasi yang digunakan oleh tenaga kerja seluler dan hibrid harus dapat diakses sambil mengamankan data perusahaan. Keamanan harus menjadi hasil yang terukur dan selaras dengan strategi IT. |

| Chief Information Security Officer (CISO) | Sebagian besar standar dan protokol keamanan praktik terbaik mengharuskan organisasi untuk terus meningkatkan kesesuaian, kecukupan, dan efektivitas sistem manajemen keamanan informasi. Memodernisasi postur keamanan memungkinkan evolusi kebijakan dan prosedur keamanan bisnis yang pada gilirannya memajukan strategi keamanan keseluruhan dalam bisnis. |

| Chief Technology Officer (CTO) | Teknologi yang digunakan untuk mengamankan bisnis tidak dapat dibatasi untuk apa yang dapat dicapai menggunakan pemikiran pusat data sebelumnya saja. Teknologi gratis yang melindungi dan memungkinkan hasil bisnis dengan cara yang aman harus diadopsi. |

| Kepala Operasi (COO) | Bisnis harus dapat beroperasi secara menguntungkan sebelum, selama, dan setelah serangan. Postur keamanan harus memungkinkan toleransi dan pemulihan kesalahan untuk mencegah pemadaman bisnis. |

| Kepala Keuangan (CFO) | Postur keamanan harus menjadi biaya yang dapat diprediksi dengan hasil yang terukur, seperti prioritas bisnis lainnya. |

Selain itu, berbagai bagian organisasi Anda akan memiliki motivasi dan insentif yang berbeda untuk melakukan pekerjaan ini. Tabel berikut ini meringkas beberapa motivasi ini. Pastikan untuk terhubung dengan pemangku kepentingan Anda untuk memahami motivasi mereka.

| Luas | Motivasi |

|---|---|

| Kebutuhan bisnis | Untuk mengoperasikan bisnis dengan postur keamanan yang diintegrasikan ke dalam kebutuhan bisnis dan imperatif. Postur keamanan ini selaras dengan hasil bisnis dan memberdayakan bisnis yang mencoba menerapkan keamanan tanpa menciptakan gesekan operasi yang berat. |

| Kebutuhan IT | Postur keamanan standar yang memenuhi persyaratan keamanan IT dan Teknologi Operasional (OT), menentukan dan melengkapi alat postur keamanan dan metodologi, dan memberikan pengeluaran yang dapat diprediksi selaras dengan hasil. |

| Kebutuhan operasional | Terapkan solusi keamanan yang ada secara standar. Menurunkan upaya manajemen yang diperlukan untuk menerapkan dan memelihara postur keamanan. Tata kelola postur keamanan mengarah ke model Operasi Keamanan (SecOps) dengan peran dan tanggung jawab yang ditentukan. |

| Kebutuhan strategis | Untuk meningkatkan gesekan yang dibuat secara bertahap oleh solusi keamanan untuk menyerang skenario dan merusak pengembalian investasi penyerang. Asumsikan pelanggaran memerlukan perencanaan untuk meminimalkan radius ledakan dan permukaan serangan dan mengurangi waktu pemulihan dari pelanggaran. |

Mencapai penyelarasan bisnis

Untuk berhasil menerapkan prinsip Zero Trust bersama dengan tim mitra Anda, sangat penting bagi Anda untuk mencapai keselarasan bisnis. Ketika Anda menyetujui risiko dan kesenjangan dalam postur keamanan Anda saat ini, langkah-langkah untuk mengurangi ini, dan metode yang Anda gunakan untuk melacak dan mengomunikasikan kemajuan, Anda membangun keyakinan pada postur keamanan Anda yang terus berkembang.

Penyelarasan bisnis dapat dicapai menggunakan salah satu atau kedua pendekatan berikut.

Ambil pendekatan berbasis risiko di mana Anda mengidentifikasi risiko teratas bagi organisasi Anda dan mitigasi yang paling tepat.

Buat strategi defensif, berdasarkan pemahaman di mana aset digital Anda berada, apa yang terdiri dari, dan profil risiko relatif berdasarkan eksfiltrasi atau hilangnya akses ke aset digital Anda.

Anda dapat maju melalui artikel ini menggunakan salah satu pendekatan. Tujuan teknis dan pekerjaan yang dijelaskan dalam skenario bisnis lainnya mendukung kedua pendekatan.

Anda bahkan dapat mengambil pendekatan berbasis risiko untuk memulai (mengurangi risiko teratas Anda) dan kemudian beralih ke strategi defensif untuk mengisi kesenjangan. Bagian ini membahas cara menggunakan kedua pendekatan untuk memodernisasi postur keamanan Anda dengan cepat.

Pendekatan berbasis risiko

Beberapa organisasi memilih untuk memprioritaskan pekerjaan dan mengukur kemajuan terhadap risiko. Dua alat umum untuk mengidentifikasi risiko termasuk latihan tabletop dan standar ISO.

Evaluasi latihan tabletop

Cara mudah untuk memulai adalah dengan menggunakan Enam Latihan Tabletop untuk Membantu Mempersiapkan Tim Keamanan Cyber Anda, yang disediakan oleh Center for Internet Security (CIS).

Latihan tabletop ini dirancang untuk membantu organisasi menelusuri skenario risiko yang berbeda dengan tujuan mengevaluasi status persiapan organisasi. Mereka masing-masing dirancang untuk diselesaikan bersama dengan tim pemangku kepentingan Anda "dalam waktu hanya 15 menit."

Latihan ini memandu peserta melalui proses insiden yang disimulasikan dan mengharuskan departemen dan tim untuk merespons. Latihan ini membantu Anda mengevaluasi kesiapsiagaan Anda secara lintas disiplin.

Latihan ini representatif dan inklusif dari unit bisnis yang berbeda, bukan hanya TI atau keamanan. Pertimbangkan untuk bekerja dan memodifikasi latihan, jika diperlukan, untuk memastikan mereka relevan untuk organisasi Anda dan sertakan representasi dari berbagai bagian organisasi Anda, termasuk pemasaran, kepemimpinan eksekutif, dan peran yang berhadapan dengan pelanggan yang dapat terpengaruh oleh skenario.

Output latihan ini masuk ke dalam strategi dan prioritas Anda secara keseluruhan. Output membantu Anda mengidentifikasi kesenjangan dan memprioritaskan remediasi. Prioritas ini kemudian menginformasikan pekerjaan Anda dalam fase rencana. Latihan ini juga dapat membantu menciptakan urgensi dan investasi di seluruh tim kepemimpinan Anda untuk mengurangi risiko yang Anda identifikasi bersama.

Menggunakan sumber daya dan alat standar ISO

Banyak organisasi menggunakan sumber daya dan alat standar Organisasi Internasional untuk Standardisasi (ISO) untuk mengukur risiko organisasi. Ini memberikan cara terstruktur dan komprehensif bagi Anda untuk meninjau dan mengukur risiko yang berlaku untuk organisasi Anda, dan mitigasi. Untuk informasi selengkapnya, lihat bagian Progres pelacakan di artikel gambaran umum.

Seperti latihan tabletop, output dari ulasan yang lebih formal ini tentang umpan risiko organisasi Anda ke dalam strategi dan prioritas Anda secara keseluruhan. Output juga harus membantu menciptakan urgensi dan investasi di seluruh tim Anda untuk berpartisipasi dalam memodernisasi postur keamanan Anda.

Strategi defensif

Dengan strategi defensif, Anda melihat di seluruh estat digital Anda untuk mengidentifikasi di mana aset digital Anda berada, apa yang terdiri dari, dan profil risiko relatif berdasarkan eksfiltrasi atau hilangnya akses ke aset digital Anda.

Anda memprioritaskan area defensif untuk difokuskan dengan mengambil setiap area dan memperkirakan potensi kerusakan pada bisnis Anda untuk jenis insiden umum ini:

- Kehilangan data

- Kebocoran data

- Pelanggaran data

- Kehilangan akses data

- Kehilangan kepatuhan karena insiden cyber

Setelah mengidentifikasi area prioritas untuk dipertahankan, Anda dapat bekerja secara sistematis untuk menerapkan prinsip Zero Trust ke area ini. Anda juga dapat membuat kasus defensible untuk pendanaan dan sumber daya yang diperlukan untuk melakukan pekerjaan ini.

Mengembangkan strategi untuk memodernisasi postur keamanan Anda dengan cepat

Setelah mengambil stok risiko dan area defensif dari estat digital Anda di mana Anda ingin berinvestasi dalam pertahanan, beberapa sumber daya lain dapat membantu menginformasikan strategi Anda.

Panduan adopsi ini

Baik Anda mengambil pendekatan risiko atau pendekatan defensif (atau keduanya), gunakan panduan adopsi Zero Trust dalam artikel ini sebagai titik awal dan prioritaskan pekerjaan berdasarkan prioritas organisasi Anda. Panduan artikel ini menyediakan pendekatan sistematis untuk menerapkan prinsip Zero Trust. Ini didasarkan pada membentengi target yang paling umum digunakan penyerang untuk mendapatkan akses ke lingkungan (identitas dan perangkat) dan menerapkan perlindungan ke lingkungan internal Anda (seperti akses hak istimewa paling sedikit dan segmentasi jaringan) untuk mencegah atau membatasi kerusakan pelanggaran.

Kekuatan organisasi dan sumber daya Anda saat ini

Pertimbangkan juga di mana Anda memiliki kematangan staf dan sumber daya dan dapat mempercepat untuk kemenangan cepat. Misalnya, jika Anda memiliki tim jaringan yang sangat termotivasi dan termotivasi dengan baik, Anda dapat mempercepat rekomendasi yang memerlukan set keterampilan ini.

Model tanggung jawab bersama untuk cloud

Sumber daya lain yang sering digunakan untuk membantu menginformasikan strategi dan prioritas adalah model tanggung jawab bersama. Tanggung jawab Anda atas keamanan didasarkan pada jenis layanan cloud. Diagram berikut ini meringkas keseimbangan tanggung jawab untuk Anda dan Microsoft.

Untuk informasi selengkapnya, lihat Tanggung jawab bersama di cloud di pustaka Dasar-Dasar Keamanan Azure.

Tanggung jawab bersama adalah model perencanaan yang sering digunakan oleh tim keamanan untuk membantu mengubah pola pikir dan strategi dari "mengendalikan segalanya" menjadi "berbagi tanggung jawab dengan penyedia cloud." Model ini menekankan strategi pemindahan aplikasi dan sumber daya ke penyedia cloud tepercaya untuk mengurangi pekerjaan keamanan yang tersisa untuk organisasi Anda.

Ini dapat menjadi bagian dari strategi jangka panjang Anda, dimulai dengan akuisisi aplikasi berbasis cloud baru sebagai motivasi untuk menghentikan aplikasi dan server warisan yang dikelola organisasi Anda secara pribadi.

Vertikal industri Anda

Sifat atau vertikal industri bisnis Anda adalah pendorong besar strategi Anda. Ini sangat memengaruhi konten estat digital Anda, risiko Anda, dan kewajiban kepatuhan hukum Anda.

Pengembalian penyerang pada investasi

Akhirnya, meningkatkan biaya serangan bagi penyerang membuat organisasi Anda lebih tangguh terhadap risiko keamanan cyber. Selain memenuhi persyaratan peraturan tertentu, pengeluaran anggaran Anda harus membuatnya lebih mahal dan sulit bagi penyerang untuk mendapatkan akses ke lingkungan Anda dan melakukan aktivitas seperti penyelundupan data atau penghancuran data. Dengan kata lain, Anda mengurangi pengembalian investasi (ROI) penyerang, menyebabkan mereka mungkin beralih ke organisasi lain.

Penyerang sering dikategorikan berdasarkan tingkat kecanggihan dan sumber daya (seperti alat yang ada dan staf berpengalaman), dari yang terendah hingga tertinggi: amatir, kejahatan terorganisir, dan negara-negara bangsa.

Prinsip Zero Trust membantu organisasi Anda mengidentifikasi dan memprioritaskan cara terbaik untuk membelanjakan anggaran pertahanan keamanan Anda untuk meningkatkan biaya serangan sehingga Anda dapat bertahan terhadap semua tingkat penyerang.

Gambar berikut menunjukkan hubungan kualitatif antara anggaran pertahanan keamanan Anda dengan prinsip Zero Trust dan kekuatan defensif Anda.

Kekuatan defensif dapat meningkat dengan cepat ketika Anda menerapkan dan mempraktikkan kebersihan keamanan dasar berdasarkan prinsip Zero Trust. Di luar keuntungan awal, Anda mendapatkan kekuatan defensif tambahan dengan menerapkan langkah-langkah keamanan yang lebih maju. Kekuatan defensif yang lebih tinggi memberikan perlindungan terhadap tingkat penyerang yang lebih tinggi.

Gambar berikut menunjukkan hubungan kualitatif antara kekuatan defensif Anda dan dampak biaya dan ROI penyerang.

Ketika kekuatan defensif Anda meningkat, biaya kepada penyerang meningkat dan mengurangi ROI upaya serangan.

Model ROI penyerang membantu para pemimpin memahami bahwa ada beberapa absolut. Postur keamanan tidak pernah dianggap sempurna atau tidak dapat ditembus. Namun, ada banyak kesempatan bagi organisasi Anda untuk menjadi strategis dan memprioritaskan anggaran dan sumber daya Anda. Ini adalah insentif tambahan bagi tim pemimpin bisnis Anda untuk bekerja sama untuk melindungi organisasi Anda.

Mengidentifikasi hasil postur keamanan Anda

Setelah bekerja sama untuk mendapatkan keselarasan bisnis dan mengidentifikasi prioritas strategis, pastikan untuk mengidentifikasi hasil tertentu. Ini dapat memandu prioritas dan perencanaan lebih lanjut.

Tabel berikut mencantumkan hasil target umum untuk memodernisasi postur keamanan Anda dengan cepat.

| Tujuan | Hasil |

|---|---|

| Hasil keamanan | Organisasi ingin meningkatkan gesekan keamanan yang cukup untuk menggagalkan penyerang tanpa membatasi hasil bisnis dan teknologi. |

| Pemerintahan | Aset, data, dan aplikasi perusahaan perlu diamankan sambil mematuhi pola arsitektur dan meningkatkan kepatuhan. |

| Pencegahan | Kontrol akses dan perlindungan aset selaras dengan toolchain keamanan terintegrasi yang mencakup semua aset fisik dan digital. |

| Visibilitas | Risiko dan status keamanan organisasi harus dapat diukur dan terlihat oleh beberapa jenis audiens. Hasil keamanan yang dapat diprediksi harus menyebabkan hasil pengeluaran yang dapat diprediksi. |

| Respons | Peran dan tanggung jawab SecOps ditentukan dan diimplementasikan di seluruh fungsi organisasi, kepemimpinan, dan bisnis operasional. Alat dan proses menghubungkan operasi keamanan dan hasil keamanan. Automation memungkinkan deteksi insiden cepat dan meningkatkan kemampuan implementasi Anda untuk merespons tanpa intervensi manual. |

Dokumentasikan dan laporkan postur keamanan Anda

Terakhir, penting untuk melaporkan postur keamanan Anda secara berkelanjutan, menggunakan satu atau beberapa mekanisme, termasuk mekanisme penilaian Microsoft, dan dasbor lainnya. Ada banyak metode dan alat yang dapat Anda gunakan. Melalui skenario ini, Anda akan mengidentifikasi laporan dan alat yang paling membantu organisasi Anda. Anda juga akan mengembangkan metode mendokumentasikan postur keamanan yang berfungsi untuk organisasi Anda.

Fase rencana

Rencana adopsi mengonversi tujuan aspirasional dari strategi Zero Trust menjadi rencana yang dapat ditindaklajuti. Tim kolektif Anda dapat menggunakan rencana adopsi untuk memandu upaya teknis mereka dan menyelaraskan ini dengan strategi bisnis organisasi Anda.

Memodernisasi postur keamanan Anda dengan cepat melibatkan pendekatan lulus untuk membangun kematangan, termasuk mengadopsi metode untuk mengukur dan melaporkan kemajuan dan status Anda.

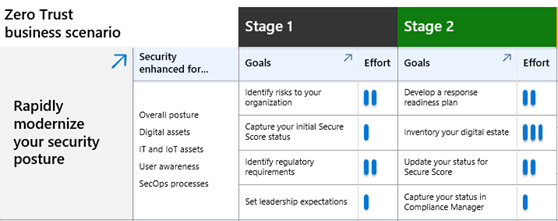

Banyak organisasi dapat mengambil pendekatan empat tahap untuk aktivitas teknis ini, yang dirangkum dalam bagan berikut.

| Tahap 1 | Tahap 2 | Tahap 3 | Tahap 4 |

|---|---|---|---|

| Mengidentifikasi risiko ke organisasi Anda Identifikasi celah dalam postur keamanan Anda Ambil skor awal Anda di Microsoft Security Exposure Management Mengidentifikasi persyaratan peraturan Menetapkan harapan kepemimpinan |

Mengembangkan rencana kesiapan respons Inventarisasi estat digital Anda Menerapkan praktik kebersihan dasar Memperbarui skor Anda di Manajemen Paparan Mengambil status Anda di Manajer Kepatuhan |

Memvisualisasikan postur keamanan Anda menggunakan dasbor yang sesuai audiens Mendokumen dan mengelola IT bayangan menggunakan aplikasi Microsoft Defender untuk Cloud Mengembangkan metodologi untuk patching dan memperbarui sistem |

Terus mendidik pengguna Anda Mengembangkan kemampuan SecOps organisasi Anda Terus kelola risiko |

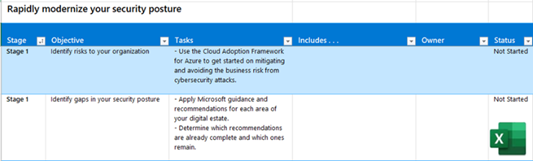

Jika pendekatan bertahap ini berfungsi untuk organisasi Anda, Anda dapat menggunakan:

Dek slide PowerPoint yang dapat diunduh ini untuk menyajikan dan melacak kemajuan Anda melalui tahap dan tujuan ini untuk pemimpin bisnis dan pemangku kepentingan lainnya. Berikut slide untuk skenario bisnis ini.

Buku kerja Excel ini untuk menetapkan pemilik dan melacak kemajuan Anda untuk tahapan, tujuan, dan tugasnya ini. Berikut lembar kerja untuk skenario bisnis ini.

Tim pemangku kepentingan

Tim pemangku kepentingan Anda untuk skenario bisnis ini mencakup pemimpin di seluruh organisasi Anda yang diinvestasikan dalam postur keamanan Anda dan kemungkinan menyertakan peran dan tanggung jawab berikut:

| Pemangku kepentingan | Peran dan tanggung jawab |

|---|---|

| Penyokong | Strategi, kemudi, eskalasi, pendekatan, penyelarasan bisnis, dan mengelola koordinasi. |

| Pemimpin proyek | Keterlibatan keseluruhan, sumber daya, garis waktu dan jadwal, komunikasi, dan elemen lainnya. |

| CISO | Keamanan dan tata kelola identitas, perangkat, dan aplikasi. Memiliki risiko dan penentuan kebijakan, pelacakan, dan pelaporan. |

| Prospek arsitektur | Persyaratan teknis, arsitektur, ulasan, keputusan, dan prioritas. |

| Prospek keamanan dan kegunaan pengguna akhir (EUC) | Kebutuhan dan umpan balik pengguna Anda. |

| Arsitek manajemen perangkat | Strategi untuk melindungi data organisasi pada perangkat, termasuk mengelola perangkat. |

| Prospek manajemen aplikasi | Persyaratan prioritas dan teknologi untuk investasi aplikasi, termasuk memunculkan aplikasi sesuai standar dengan autentikasi modern dan kebijakan Akses Bersyarat Microsoft Entra. |

| Admin layanan | Lingkungan penyewa (persiapan, pengujian, konfigurasi). |

| Perwakilan unit bisnis | Perlu dan umpan balik dari unit bisnis Anda. |

Dek slide PowerPoint sumber daya untuk konten adopsi ini menyertakan slide berikut dengan tampilan pemangku kepentingan yang bisa Anda kustomisasi untuk organisasi Anda sendiri.

Rencana teknis dan kesiapan keterampilan

Microsoft menyediakan sumber daya untuk membantu Anda memodernisasi postur keamanan Anda dengan cepat. Bagian berikut menyoroti sumber daya untuk tugas tertentu dalam empat tahap yang ditentukan sebelumnya.

Tahap 1

Di Tahap 1, Anda mulai memahami postur keamanan Anda saat ini. Anda memulai percakapan di seluruh tim kepemimpinan dan organisasi Anda untuk mempelajari apa itu Zero Trust dan bagaimana hal itu selaras dengan strategi dan tujuan bisnis.

| Tujuan untuk Tahap 1 | Sumber |

|---|---|

| Mengidentifikasi risiko ke organisasi Anda |

Menerapkan keamanan di seluruh lingkungan enterprise Panduan memulai ini menguraikan langkah-langkah utama yang dapat mengurangi atau menghindari risiko bisnis dari serangan keamanan cyber. Ini dapat membantu Anda dengan cepat membangun praktik keamanan penting di cloud dan mengintegrasikan keamanan ke dalam proses adopsi cloud Anda. Lihat juga sumber daya sebelumnya di artikel ini:

|

| Identifikasi celah dalam postur keamanan Anda |

Konsep Zero Trust dan tujuan penyebaran Rangkaian artikel ini memberikan rekomendasi berdasarkan area (seperti identitas dan titik akhir). Anda dapat menggunakan artikel ini untuk menilai berapa banyak rekomendasi yang sudah selesai dan mana yang tersisa. Selain itu, sumber daya perencanaan dalam skenario bisnis lainnya mencakup sumber daya yang direkomendasikan untuk melakukan pekerjaan ini. |

| Ambil skor awal Anda di Microsoft Security Exposure Management |

Mulai menggunakan Microsoft Security Exposure Management Memahami skor awal Anda untuk aset dan inisiatif membantu Anda menetapkan tujuan keamanan yang dapat diukur dan mengukur kemajuan dari waktu ke waktu. Ini juga memungkinkan Anda mengenali tren menurun dalam postur Anda, memfasilitasi pembenaran untuk penyebaran fitur yang lebih modern. |

| Mengidentifikasi persyaratan peraturan | Tanyakan kepada tim kepatuhan Anda untuk mempelajari tentang peraturan yang tunduk pada organisasi Anda. Cantumkan kerangka kerja peraturan dan tata kelola serta temuan audit atau kontrol tertentu yang harus dipenuhi untuk mencapai status kepatuhan yang aman. Lihat Manajer Kepatuhan Microsoft Purview untuk melihat apakah organisasi Anda telah mulai melacak kemajuan terhadap persyaratan tertentu. Beberapa standar yang paling umum diperlukan dan cara mengonfigurasi ID Microsoft Entra untuk kepatuhan dapat ditemukan di pustaka dokumentasi standar kami. |

| Menetapkan harapan kepemimpinan | Gunakan artikel gambaran umum sebagai sumber daya untuk memfasilitasi percakapan dengan tim kepemimpinan Anda di Zero Trust. Ini membingkai keamanan sebagai imperatif bisnis dan mendefinisikan Zero Trust khusus untuk peran kepemimpinan. Gunakan slide kemajuan di bagian Skenario Bisnis untuk menyajikan pekerjaan dan melacak kemajuan Anda pada tingkat tinggi untuk pemimpin bisnis dan pemangku kepentingan lainnya. |

Tahap 2

Di Tahap 2, Anda terus merinci postur keamanan Anda saat ini, termasuk:

- Mengembangkan rencana kesiapan respons

- Memulai inventarisasi real estat digital Anda

- Menerapkan kebersihan dasar

Mengembangkan rencana kesiapan respons

Zero Trust mengasumsikan pelanggaran, mempertimbangkan dampak serangan jangka panjang pada lingkungan Anda, dan memungkinkan Anda untuk pulih dengan cepat dari insiden. Harapan Anda akan serangan akan menyebabkan kesiapan operasional untuk mendeteksi, merespons, dan memulihkan.

Pada tahap ini, Anda mengembangkan rencana kesiapan respons untuk jenis serangan umum. Paket ini mencakup cara menanggapi pengguna, pelanggan Anda, dan cara berkomunikasi dengan publik jika diperlukan.

Untuk setiap skenario berikut, pertimbangkan latihan tabletop yang mendokumentasikan respons saat ini terhadap hilangnya akses ke:

- Autentikasi: ID Microsoft Entra atau Active Directory lokal Domain Services (AD DS) Anda

- Produktivitas: Penguncian penyewa

- Kehilangan data: Penghapusan berbahaya atau enkripsi data, skenario acak

- Kebocoran data: Penyelundupan data untuk spionase negara industri atau negara, WikiLeaks

- Penolakan Layanan: Lini bisnis (LOB) atau data (seperti data terstruktur atau data lake)

Pastikan untuk menyertakan perwakilan dari semua peran yang akan terpengaruh, termasuk SDM, pemasaran, dan grup bisnis yang relevan.

Untuk setiap skenario:

- Pertimbangkan strategi komunikasi untuk komunikasi publik dan internal. Rencana Anda harus memungkinkan Anda berkomunikasi secara bertanggung jawab sesuai dengan peraturan pemerintah dan industri Anda. Respons Anda juga harus mengurangi jumlah informasi yang mungkin secara tidak sengaja Anda bagikan dengan penyerang.

- Evaluasi status internal kesiapan untuk merespons it dan tim bisnis dan ketika tim respons eksternal seperti Tim Deteksi dan Respons Microsoft (DART) atau mitra pelanggaran lain diperlukan untuk meningkatkan kesiapan operasional/ketahanan cyber atau menanggapi insiden jika tim internal menjadi kewalahan.

Selain mengembangkan rencana kesiapan untuk serangan umum, latihan ini dapat membantu mendapatkan dukungan dan investasi di seluruh organisasi Anda untuk pekerjaan menerapkan mitigasi.

Inventarisasi estat digital Anda

Saat merencanakan kesiapan pelanggaran, Anda harus memahami status aset fisik dan digital Anda. Tujuan pertama dalam tahap ini adalah untuk mengambil inventaris. Perhatikan bahwa skenario bisnis lainnya termasuk mengambil inventaris aset yang terpengaruh oleh skenario. Inventori ini dan status item menjadi bagian dari postur keamanan Anda.

Untuk skenario bisnis ini, disarankan agar Anda membuat daftar semua aset dan layanan fisik dan digital serta aplikasi LOB. Aset fisik termasuk titik akhir (ponsel, PC, dan laptop), dan server (fisik atau virtual). Contoh aset digital termasuk layanan seperti email dan data retensi di Exchange Online, file dan rekaman di SharePoint Online, layanan SQL PaaS, data lake, file di server file lokal atau Azure File Shares. Pertimbangkan untuk menggunakan layanan Cloud Access Security Broker (CASB) seperti Microsoft Defender untuk Cloud untuk mengekspos layanan yang digunakan oleh pengguna, termasuk lokasi data IT bayangan.

Berikut ini adalah aset digital untuk disertakan dalam inventarisasi Anda:

- Identitas

- Perangkat

- Data Informasi

- Aplikasi

- Infrastruktur

- Jaringan

Mungkin tidak mungkin untuk mengembangkan daftar aset terperinci dan statusnya pada tahap ini. Dalam beberapa kasus, inventori ini bergantung pada alat yang terinstal, seperti Microsoft Intune dan Defender untuk Cloud Apps. Cukup mulai prosesnya. Saat Anda bekerja melalui skenario bisnis lain, inventaris ini akan menjadi lebih lengkap.

Idealnya Anda dapat mencapai hal-hal berikut:

- Beri peringkat aset digital Anda berdasarkan sensitivitas dan kekritisan konten. Jika Anda tidak mengetahui lokasi aset ini, pertimbangkan untuk menggunakan Microsoft Purview untuk menemukan data penting.

- Simpan daftar kerentanan terbaru yang ada di estat digital Anda untuk semua aset.

Diagram arsitektur Zero Trust berikut mengilustrasikan hubungan aset ini satu sama lain.

Menerapkan kebersihan dasar

Tahap ini juga termasuk menerapkan praktik kebersihan dasar. Menurut Laporan Pertahanan Digital Microsoft (2022), "Meskipun aktor negara bangsa dapat secara teknis canggih dan menggunakan berbagai taktik, serangan mereka sering dapat dimitigasi oleh kebersihan cyber yang baik." Laporan memperkirakan, "Sembilan puluh delapan persen serangan dapat dihentikan dengan langkah-langkah kebersihan dasar di tempat."

| Tujuan untuk Tahap 2 | Sumber |

|---|---|

| Mengembangkan rencana kesiapan respons | Serangan cyber Tak Terhindarkan. Apakah perusahaan Anda disiapkan? (Harvard Business Review) |

| Inventarisasi estat digital Anda | Bagaimana Anda mengelola inventori dan dokumentasi aset TI? (artikel LinkedIn). Model Implementasi Penilaian Aset TI, Penilaian Risiko, dan Kontrol oleh Asosiasi Audit dan Kontrol Sistem Informasi (ISACA) mencakup contoh cara mengukur dan mengategorikan aset. |

| Menerapkan praktik kebersihan dasar | Dokumentasikan praktik kebersihan dasar untuk organisasi Anda, termasuk cara mengukur keberhasilan. Praktik kebersihan adalah praktik keamanan cyber yang Anda praktikkan sebagai rutinitas untuk mengurangi pelanggaran online. Banyak dari praktik ini termasuk dalam Tahap 1 dari skenario bisnis lainnya. Beberapa disertakan dalam tahap selanjutnya. Cara Memiliki Kebersihan Cyber yang Lebih Baik |

| Memperbarui skor Anda dari Microsoft Security Exposure Management | Saat Anda bekerja melalui rekomendasi di seluruh skenario bisnis, perbarui status Anda untuk aset dan inisiatif terkait dalam Manajemen Paparan. Skor adalah ukuran kemajuan dan keberhasilan yang dapat Anda komunikasikan di seluruh organisasi Anda. Mulai menggunakan Microsoft Security Exposure Management |

| Mengambil status Anda di Manajer Kepatuhan | Jika Anda telah mulai menggunakan Microsoft Purview Compliance Manager untuk melacak pekerjaan kepatuhan terhadap peraturan Anda, periksa kembali secara berkala untuk memperbarui status Anda. Seperti Manajemen Paparan, ini adalah ukuran kemajuan dan keberhasilan yang dapat disertakan sebagai bagian dari postur keamanan Anda. |

Tahap 3

Postur keamanan memerlukan instrumentasi untuk menciptakan visibilitas. Anda mungkin ingin menyatukan alat dan metode Anda ke dalam tampilan atau dasbor sesederhana mungkin untuk penyederhanaan. Tujuan pertama dalam tahap ini adalah memvisualisasikan postur keamanan Anda menggunakan dasbor yang sesuai audiens.

Dengan asumsi pelanggaran mengharuskan kita untuk mencari dan instrumen pelanggaran kesiapsiagaan dengan menerapkan dan melengkapi pemantauan berkelanjutan. Dalam langkah ini, dokumentasikan dan tinjau jumlah portal atau tampilan yang mencapai fungsi ini. Dokumentasi internal ini dapat berupa laporan yang Anda kompilasi secara manual atau laporan dari alat keamanan Anda, seperti Manajemen Paparan, Manajer Kepatuhan, Pertahanan Microsoft XDR, Microsoft Defender untuk Cloud, Microsoft Sentinel, dan alat lainnya.

Contohnya:

- Ringkasan eksekutif melihat risiko, persiapan pelanggaran, dan insiden saat ini.

- Tampilan ringkasan CISO untuk aset keamanan IT dan OT.

- Tampilan Analis Keamanan untuk merespons insiden.

- Pandangan historis tentang informasi keamanan dan manajemen peristiwa (SIEM) dan orkestrasi keamanan, otomatisasi, dan respons (SOAR) untuk mematuhi tuntutan peraturan dan perburuan ancaman yang berjalan lama.

Membuat dan memelihara tampilan khusus peran menciptakan transparansi dengan status postur keamanan dengan pemangku kepentingan Anda yang berbagi beban manajemen keamanan, dari pemimpin eksekutif hingga responden insiden.

Tahap 3 juga termasuk mematangkan pengelolaan TI bayangan dan patching area kebersihan.

| Tujuan untuk Tahap 3 | Sumber |

|---|---|

| Memvisualisasikan postur keamanan Anda menggunakan dasbor yang sesuai audiens |

Bagian kemajuan pelacakan di artikel gambaran umum menyediakan beberapa contoh. Saat Anda menyebarkan dan mengonfigurasi kemampuan keamanan tambahan, cari tampilan cakupan audiens tambahan yang berharga bagi organisasi Anda. Misalnya, lihat Arsitektur keamanan Monitor Zero Trust (TIC 3.0) dengan Microsoft Azure Sentinel. |

| Mendokumen dan mengelola IT bayangan menggunakan aplikasi Defender untuk Cloud | Ini adalah area kebersihan yang dapat Anda matangkan dalam tahap ini jika Anda telah menyebarkan Defender untuk Cloud Apps. Lihat Mengintegrasikan aplikasi SaaS untuk Zero Trust dengan Microsoft 365. |

| Mengembangkan metodologi untuk patching dan memperbarui sistem secara teratur dan dengan sensitivitas waktu | Tugas dalam skenario bisnis ini bukan tentang cara menambal dan memperbarui sistem. Sebaliknya, ini tentang mengembangkan metodologi untuk memastikan patching dan memperbarui berbagai komponen estat digital Anda terjadi secara teratur dengan akuntabilitas, visibilitas, dan komunikasi yang baik kepada semua individu yang terpengaruh. Cari peluang untuk mengotomatiskan ini, jika memungkinkan. Apa praktik terbaik untuk menambal dan memperbarui sistem TI Anda? (Artikel LinkedIn) Apakah Patching Menjadi Sempurna? (Majalah Infosecurity) |

Tahap 4

Tujuan dari Tahap 4 adalah tentang mematangkan kemampuan organisasi Anda untuk mencegah dan merespons serangan.

| Tujuan untuk Tahap 4 | Sumber |

|---|---|

| Terus mendidik pengguna | Untuk membantu pelanggan Microsoft menyebarkan pelatihan pengguna dengan cepat, mudah, dan efektif, gunakan Microsoft Cybersecurity Awareness Kit, yang dikembangkan dalam kemitraan dengan Terranova Security. Anda dapat menggunakan pelatihan simulasi serangan di portal Pertahanan Microsoft untuk menjalankan skenario serangan realistis di organisasi Anda. Serangan yang disimulasikan ini dapat membantu Anda mengidentifikasi dan menemukan pengguna yang rentan. Lihat Mulai menggunakan Pelatihan simulasi serangan. Lihat juga infografis tips keamanan Microsoft 365 dan templat dan materi peluncuran pengguna akhir Microsoft Entra. |

| Mengembangkan kemampuan operasi keamanan organisasi Anda |

Mengintegrasikan Microsoft Defender XDR ke dalam operasi keamanan Anda memberikan panduan untuk membangun dan melatih tim Security Operations Center (SOC), termasuk cara mengembangkan dan meresmikan proses untuk merespons insiden. Lihat pustaka Operasi Keamanan Microsoft untuk panduan tentang cara merespons insiden dan playbook untuk merespons jenis serangan tertentu. |

| Terus kelola risiko | Kembangkan cara sistematis bagi organisasi Anda untuk mengevaluasi dan mengelola risiko secara berkelanjutan. Kunjungi kembali latihan tabletop atau standar ISO untuk mengkalibrasi ulang di mana Anda berada dan apa yang telah Anda capai. |

Fase siap

Fase Siap untuk skenario bisnis ini sedikit berbeda dari untuk skenario bisnis lainnya. Alih-alih mengevaluasi, menguji, dan menguji coba kemampuan atau konfigurasi keamanan tertentu, fase Siap untuk skenario ini termasuk membangun tim pemangku kepentingan Anda dan kemudian bekerja melalui setiap tahap dan tujuan dengan pendekatan yang tangkas.

Misalnya, untuk setiap tujuan:

- Evaluasi apa yang diperlukan untuk mencapai tujuan, yang mencakup siapa yang diperlukan.

- Mulailah dengan pendekatan yang wajar dan uji. Sesuaikan sesuai kebutuhan.

- Uji coba pendekatan dan sesuaikan berdasarkan apa yang Anda pelajari.

Tabel berikut adalah contoh cara kerjanya untuk Mengidentifikasi risiko terhadap tujuan organisasi Anda di Tahap 1 fase Paket.

| Tugas siap | Tindakan |

|---|---|

| Evaluasi | Tentukan sumber daya apa yang akan Anda gunakan untuk mengevaluasi risiko dan siapa yang harus disertakan dalam aktivitas. Evaluasi ini dapat mencakup penggunaan latihan tabletop atau standar ISO. Tentukan siapa di organisasi Anda yang harus berpartisipasi. |

| Uji | Dengan menggunakan sumber daya yang Anda targetkan, tinjau latihan yang direkomendasikan dengan sekumpulan kecil pemangku kepentingan Anda untuk mengukur kesiapan Anda untuk melibatkan tim pemangku kepentingan Anda yang lebih lengkap. |

| Pilot | Jika Anda menggunakan latihan tabletop, cobalah salah satu skenario dengan peserta yang dipilih. Tinjau hasilnya dan tentukan apakah Anda siap untuk melanjutkan ke latihan lain. Jika Anda menggunakan standar ISO, targetkan sebagian standar untuk menguji coba evaluasi. |

Dengan mengambil pendekatan tangkas seperti ini, Anda memungkinkan peluang untuk menyesuaikan dan mengoptimalkan metodologi dan proses Anda. Anda juga membangun kepercayaan diri saat Anda pergi.

Fase adopsi

Dalam fase adopsi, Anda secara bertahap menerapkan strategi dan rencana penyebaran di seluruh area fungsional. Untuk skenario ini, ini melibatkan penuntasan tujuan yang ditetapkan di empat tahap, atau tujuan dan tahapan yang telah Anda sesuaikan untuk organisasi Anda.

Namun, memodernisasi postur keamanan Anda termasuk mencapai tujuan teknis yang direkomendasikan dalam skenario bisnis lain (atau diprioritaskan oleh organisasi Anda). Ini semua menumpuk ke postur keamanan Anda.

Saat Anda beralih ke fase adopsi untuk skenario ini dan yang lainnya, pastikan untuk mengomunikasikan status, kemajuan, dan nilai.

Mengatur dan mengelola

Tata kelola keamanan adalah proses konstan. Saat Anda beralih ke fase ini, beralihlah ke pelacakan dan pengukuran hasil setiap bagian arsitektur Zero Trust yang telah Anda terapkan. Bersama dengan pemantauan dan deteksi, Anda akan mengidentifikasi peluang untuk melakukan iterasi untuk kematangan.

Melacak dan mengukur

Artikel skenario ini menyarankan berbagai laporan dan dasbor yang dapat Anda gunakan untuk menilai status Anda dan mengukur kemajuan. Pada akhirnya Anda ingin mengembangkan serangkaian metrik yang dapat Anda gunakan untuk menunjukkan kemajuan dan mengidentifikasi di mana kerentanan baru mungkin muncul. Anda dapat menggunakan berbagai laporan dan dasbor untuk mengumpulkan metrik yang paling penting bagi organisasi Anda.

Metrik tim dan organisasi

Tabel berikut ini mencantumkan beberapa contoh metrik yang bisa Anda gunakan untuk melacak postur keamanan tim dan organisasi Anda.

| Pengaktifan bisnis | Postur keamanan | Respons keamanan | Peningkatan keamanan |

|---|---|---|---|

| Waktu rata-rata untuk peninjauan keamanan | # dari aplikasi baru yang ditinjau | Rata-rata waktu untuk pulih (MTTR) | # proyek modernisasi terbuka |

| Waktu boot dan masuk rata-rata untuk perangkat terkelola | % dari aplikasi yang sesuai | Waktu untuk memulihkan sistem penting | Jumlah langkah manual berulang yang dihapus dari alur kerja |

| Jumlah gangguan keamanan dalam alur kerja pengguna | # akun istimewa memenuhi 100% persyaratan | # insiden tingkat keparahan tinggi | # pelajaran yang dipelajari dari insiden internal dan eksternal |

| % dari waktu staf dukungan TI yang dihabiskan untuk aktivitas keamanan bernilai rendah | # akun memenuhi 100% persyaratan | Tingkat pertumbuhan insiden (keseluruhan) |

Dasbor dan laporan dalam produk

Selain alat pelacakan berbasis PowerPoint dan Excel yang dirancang untuk bekerja dengan panduan adopsi ini, Microsoft menyediakan pengalaman dalam produk untuk melacak kemajuan Anda menuju implementasi teknis.

Microsoft Security Exposure Management adalah solusi keamanan yang menyediakan tampilan terpadu tentang postur keamanan di seluruh aset dan beban kerja perusahaan. Dalam alat ini, Inisiatif Keamanan membantu Anda menilai kesiapan dan kematangan di bidang tertentu dari risiko keamanan. Inisiatif Keamanan mengambil pendekatan proaktif untuk mengelola program keamanan terhadap risiko tertentu atau tujuan terkait domain.

Gunakan inisiatif Zero Trust untuk melacak kemajuan organisasi Anda menuju penerapan keamanan Zero Trust. Inisiatif ini selaras dengan kerangka kerja adopsi Microsoft Zero Trust ini, memungkinkan Anda melacak kemajuan Anda dengan metrik yang selaras dengan skenario bisnis. Metrik ini menangkap cakupan sumber daya Anda di seluruh rekomendasi yang dapat ditindaklanjuti untuk membantu tim keamanan melindungi organisasi mereka. Inisiatif ini juga menyediakan data real-time tentang kemajuan Zero Trust Anda yang dapat dibagikan dengan pemangku kepentingan.

Setiap metrik mencakup wawasan yang membantu tim memahami status saat ini — memberikan detail rekomendasi kepada tim, mengidentifikasi aset mana yang terpengaruh, dan mengukur dampak pada kematangan Zero Trust secara keseluruhan.

Adopsi Zero Trust adalah game tim yang melibatkan tim operasi keamanan dan TI untuk diselaraskan dan bekerja sama untuk memprioritaskan perubahan yang meningkatkan kematangan Zero Trust secara keseluruhan. Pada tingkat metrik dan tugas, Anda dapat berbagi rekomendasi dengan tim dan pemilik yang sesuai. Pemilik kemudian dapat menautkan langsung ke pengalaman admin kontrol keamanan masing-masing untuk mengonfigurasi dan menyebarkan rekomendasi.

Kerangka kerja adopsi Zero Trust ini mendorong Anda untuk mengambil pendekatan berbasis risiko dan/atau strategi defensif. Dengan salah satu pendekatan ini, Anda dapat menargetkan Inisiatif Keamanan lainnya dalam alat manajemen paparan, seperti Perlindungan Ransomware atau inisiatif ancaman tertentu, dan melihat pekerjaan Anda bertambah hingga kematangan Zero Trust dalam inisiatif Zero Trust.

Anda dapat menggunakan inisiatif Zero Trust bersama dengan kerangka kerja adopsi Zero Trust ini. Metrik dan tugas dalam inisiatif diatur oleh skenario bisnis Zero Trust.

Memantau dan mendeteksi

Saat Anda bekerja melalui setiap skenario bisnis, tetapkan bagaimana Anda akan memantau dan mendeteksi perubahan pada lingkungan dan pelanggaran. Banyak kemampuan pemantauan dan deteksi disediakan melalui alat Extended Detection and Response (XDR), termasuk rangkaian produk Microsoft Defender XDR dan Microsoft Sentinel. Ini diimplementasikan dalam Mencegah atau mengurangi kerusakan bisnis dari skenario bisnis pelanggaran .

Iterasi untuk kematangan

Menerapkan Zero Trust adalah perjalanan. Dalam organisasi skala perusahaan, dibutuhkan waktu bertahun-tahun untuk mengimplementasikan sepenuhnya. Dalam masa ini, penyerang juga terus mengembangkan teknik mereka. Penting untuk menggunakan metrik Anda bersama dengan kemampuan pemantauan dan deteksi Anda untuk mengidentifikasi di mana Anda perlu melakukan iterasi dan matang aspek lingkungan Zero Trust Anda. Selain itu, terus evaluasi dan kembangkan cara Anda mengukur keberhasilan dan mengkomunikasikan kemajuan, status, dan nilai.

Langkah berikutnya

- Gambaran umum kerangka kerja adopsi Zero Trust

- Mengamankan pekerjaan jarak jauh dan hibrid

- Mengidentifikasi dan melindungi data bisnis sensitif

- Mencegah atau mengurangi kerusakan bisnis dari pelanggaran

- Memenuhi persyaratan peraturan dan kepatuhan

Sumber daya pelacakan kemajuan

Untuk salah satu skenario bisnis Zero Trust, Anda dapat menggunakan sumber daya pelacakan kemajuan berikut.

| Sumber daya pelacakan kemajuan | Itu membantumu... | Dirancang untuk |

|---|---|---|

Rencana Skenario Adopsi File Visio atau PDF yang dapat diunduh

|

Dengan mudah memahami peningkatan keamanan untuk setiap skenario bisnis dan tingkat upaya untuk tahap dan tujuan fase Rencana. | Prospek proyek skenario bisnis, pemimpin bisnis, dan pemangku kepentingan lainnya. |

| Pelacak adopsi Zero Trust yang dapat diunduh dek slide PowerPoint |

Lacak kemajuan Anda melalui tahap dan tujuan fase Rencana. | Prospek proyek skenario bisnis, pemimpin bisnis, dan pemangku kepentingan lainnya. |

Tujuan skenario bisnis dan tugas buku kerja Excel yang dapat diunduh

|

Tetapkan kepemilikan dan lacak kemajuan Anda melalui tahapan, tujuan, dan tugas fase Rencana. | Prospek proyek skenario bisnis, prospek IT, dan pelaksana TI. |

Untuk sumber daya tambahan, lihat Penilaian Zero Trust dan sumber daya pelacakan kemajuan.