Mengidentifikasi dan melindungi data bisnis sensitif

Sebagai bagian dari panduan adopsi Zero Trust, artikel ini menjelaskan skenario bisnis untuk melindungi aset data Anda yang paling penting. Skenario ini berfokus pada cara mengidentifikasi dan melindungi data bisnis sensitif.

Transformasi digital telah membuat organisasi berurusan dengan peningkatan volume data. Namun, kolaborator eksternal seperti mitra, vendor, dan pelanggan mengakses sebagian besar data bersama tersebut di luar jaringan perusahaan. Pergeseran ini telah menciptakan lanskap data yang kompleks, terutama ketika Anda mempertimbangkan proliferasi tenaga kerja hibrid dan migrasi cloud, meningkatnya ancaman cyber, meningkatkan keamanan, dan mengubah persyaratan peraturan tentang bagaimana data diatur dan dilindungi.

Dengan model kerja hibrid, aset dan data perusahaan sedang dipindahkan. Organisasi Anda perlu mengontrol di mana pun data disimpan dan ditransfer di perangkat, di dalam aplikasi, dan dengan mitra. Namun, untuk keamanan modern, Anda tidak dapat lagi mengandalkan kontrol perlindungan jaringan tradisional.

| Perlindungan data tradisional dengan kontrol jaringan | Perlindungan data modern dengan Zero Trust |

|---|---|

| Dalam jaringan tradisional, kontrol perimeter jaringan mengatur akses data penting, bukan sensitivitas data. Anda biasanya menerapkan label pada data sensitif secara manual, yang dapat mengakibatkan klasifikasi data yang tidak konsisten. | Model Zero Trust menerapkan autentikasi yang kuat untuk permintaan akses data, menggunakan kebijakan untuk memverifikasi setiap identitas, dan memastikan identitas memiliki akses ke aplikasi dan data. Model Zero Trust melibatkan identifikasi data sensitif dan menerapkan klasifikasi dan perlindungan, termasuk pencegahan kehilangan data (DLP). Zero Trust mencakup pertahanan yang melindungi data Anda bahkan setelah meninggalkan lingkungan terkontrol Anda. Ini juga termasuk perlindungan adaptif untuk mengurangi risiko orang dalam. Selain perlindungan ini, Zero Trust mencakup pemantauan berkelanjutan dan perlindungan ancaman untuk mencegah dan membatasi cakupan pelanggaran data. |

Diagram berikut mengilustrasikan pergeseran dari perlindungan tradisional dengan kontrol jaringan di sebelah kiri (dari lokasi terbatas yang diketahui) ke perlindungan modern dengan Zero Trust di sebelah kanan (ke lokasi yang tidak diketahui) di mana perlindungan diterapkan terlepas dari di mana pengguna dan perangkat berada.

Panduan dalam artikel ini menjelaskan cara memulai dan mengembangkan strategi Anda untuk mengidentifikasi dan melindungi data sensitif. Jika organisasi Anda tunduk pada peraturan yang melindungi data, gunakan artikel Persyaratan peraturan dan kepatuhan Meet dalam seri ini untuk mempelajari cara menerapkan apa yang Anda pelajari dalam artikel ini untuk melindungi data yang diatur.

Bagaimana pemimpin bisnis berpikir tentang melindungi data sensitif

Sebelum memulai pekerjaan teknis apa pun, penting untuk memahami berbagai motivasi untuk berinvestasi dalam melindungi data bisnis karena ini membantu menginformasikan strategi, tujuan, dan langkah-langkah untuk keberhasilan.

Tabel berikut ini memberikan alasan mengapa pemimpin bisnis di seluruh organisasi harus berinvestasi dalam perlindungan data berbasis Zero Trust.

| Peran | Mengapa melindungi data sensitif penting |

|---|---|

| Chief Executive Officer (CEO) | Kekayaan intelektual adalah tulang punggung model bisnis banyak organisasi. Mencegahnya bocor sambil memungkinkan kolaborasi yang lancar dengan pihak yang berwenang sangat penting untuk bisnis. Dalam organisasi yang berurusan dengan informasi identitas pribadi (PII) pelanggan, risiko kebocoran dapat mengakibatkan tidak hanya penalti keuangan tetapi juga merusak reputasi perusahaan. Akhirnya, percakapan bisnis sensitif (seperti merger dan akuisisi, restrukturisasi bisnis, strategi, dan masalah hukum) dapat secara serius merusak organisasi jika bocor. |

| Chief Marketing Officer (CMO) | Perencanaan produk, olahpesan, branding, dan pengumuman produk yang akan datang harus dirilis pada waktu yang tepat dan dengan cara yang tepat untuk memaksimalkan dampak. Kebocoran yang tidak tepat waktu dapat mengurangi pengembalian investasi dan memberi tip dari pesaing ke rencana yang akan datang. |

| Chief Information Officer (CIO) | Meskipun pendekatan tradisional untuk melindungi informasi yang bergantung pada pembatasan akses ke dalamnya, melindungi data sensitif secara memadai dengan menggunakan teknologi modern memungkinkan kolaborasi yang lebih fleksibel dengan pihak eksternal, sesuai kebutuhan, tanpa meningkatkan risiko. Departemen TI Anda dapat memenuhi mandat mereka untuk memastikan produktivitas sekaligus meminimalkan risiko. |

| Chief Information Security Officer (CISO) | Sebagai fungsi utama peran ini, mengamankan data bisnis sensitif adalah bagian integral dari keamanan informasi. Hasil ini secara langsung memengaruhi strategi keamanan cyber organisasi yang lebih besar. Teknologi dan alat keamanan canggih memberikan kemampuan untuk memantau data dan mencegah kebocoran dan kehilangan. |

| Chief Technology Officer (CTO) | Kekayaan intelektual dapat membedakan bisnis yang sukses dari yang gagal. Melindungi data ini dari oversharing, akses yang tidak sah, dan pencurian adalah kunci untuk memastikan pertumbuhan organisasi di masa mendatang. |

| Chief Operations Officer (COO) | Data operasi, prosedur, dan rencana produksi adalah keuntungan strategis utama bagi organisasi. Rencana ini juga dapat mengungkapkan kerentanan strategis yang dapat dieksploitasi oleh pesaing. Melindungi data ini dari pencurian, oversharing, dan penyalahgunaan sangat penting untuk keberhasilan bisnis yang berkelanjutan. |

| Chief Financial Officer (CFO) | Perusahaan yang diperdagangkan secara publik memiliki tugas untuk melindungi data keuangan tertentu sebelum dibuat publik. Data keuangan lainnya dapat mengungkapkan rencana dan kekuatan strategis atau kelemahan. Data ini semua harus dilindungi untuk memastikan kepatuhan terhadap peraturan yang ada dan menjaga keunggulan strategis. |

| Chief Compliance Officer (CCO) | Peraturan di seluruh dunia mengamanatkan perlindungan PII pelanggan atau karyawan dan data sensitif lainnya. CCO bertanggung jawab untuk memastikan organisasi mematuhi peraturan tersebut. Strategi perlindungan informasi yang komprehensif adalah kunci untuk mencapai tujuan tersebut. |

| Chief Privacy Officer (CPO) | CPO biasanya bertanggung jawab untuk memastikan perlindungan data pribadi. Dalam organisasi yang menangani sejumlah besar data pribadi pelanggan dan organisasi yang beroperasi di wilayah dengan peraturan privasi yang ketat, kegagalan untuk melindungi data sensitif dapat mengakibatkan denda yang curam. Organisasi-organisasi ini juga berisiko kehilangan kepercayaan pelanggan sebagai konsekuensinya. CPO juga harus mencegah data pribadi disalahgunakan dengan cara yang melanggar perjanjian atau undang-undang pelanggan, yang dapat mencakup berbagi data yang tidak tepat dalam organisasi dan dengan mitra. |

Siklus adopsi untuk melindungi data bisnis penting

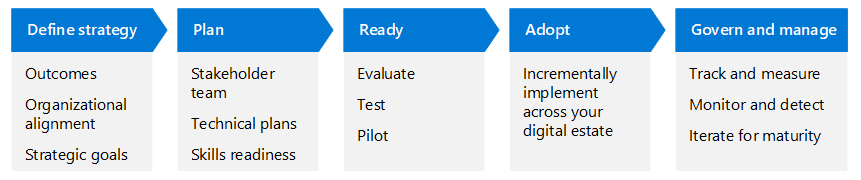

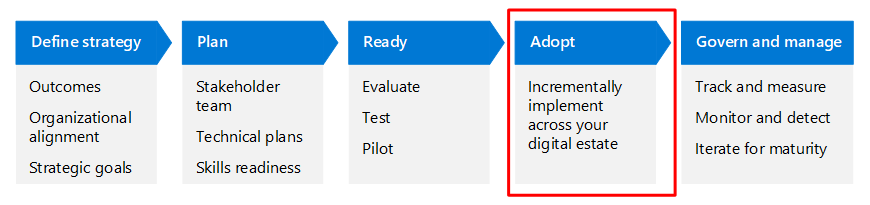

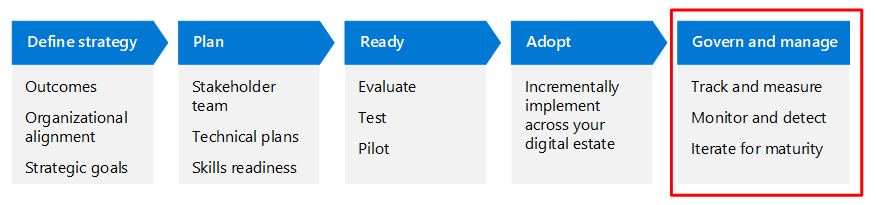

Artikel ini membahas skenario bisnis ini menggunakan fase siklus hidup yang sama dengan Cloud Adoption Framework for Azure—Menentukan strategi, Rencana, Siap, Mengadopsi, dan Mengelola—tetapi disesuaikan untuk Zero Trust.

Tabel berikut adalah versi ilustrasi yang dapat diakses.

| Menentukan strategi | Paket | Siap | Mengadopsi | Mengatur dan mengelola |

|---|---|---|---|---|

| Hasil Perataan organisasi Tujuan strategis |

Tim pemangku kepentingan Rencana teknis Kesiapan keterampilan |

Mengevaluasi Tes Pilot |

Menerapkan secara bertahap di seluruh estat digital Anda | Melacak dan mengukur Memantau dan mendeteksi Iterasi untuk kematangan |

Baca selengkapnya tentang siklus adopsi Zero Trust dalam ringkasan kerangka kerja adopsi Zero Trust.

Menentukan fase strategi

Fase Tentukan strategi sangat penting untuk mendefinisikan dan memformalkan upaya kita - ini memformalkan "Mengapa?" skenario ini. Dalam fase ini, Anda memahami skenario melalui perspektif bisnis, TI, operasional, dan strategis. Anda menentukan hasil untuk mengukur keberhasilan dalam skenario, memahami bahwa keamanan adalah perjalanan bertahap dan berulang.

Artikel ini menyarankan motivasi dan hasil yang relevan dengan banyak organisasi. Gunakan saran ini untuk mengasah strategi organisasi Anda berdasarkan kebutuhan unik Anda.

Motivasi perlindungan data

Motivasi untuk mengidentifikasi dan melindungi data bisnis sensitif sangat mudah, tetapi berbagai bagian organisasi Anda memiliki insentif yang berbeda untuk melakukan pekerjaan ini. Tabel berikut ini meringkas beberapa motivasi ini.

| Luas | Motivasi |

|---|---|

| Kebutuhan bisnis | Untuk melindungi data bisnis sensitif, terutama saat dibagikan dengan mitra. |

| Kebutuhan IT | Skema klasifikasi data standar yang dapat diterapkan secara konsisten di seluruh estat digital. |

| Kebutuhan operasional | Terapkan perlindungan data dengan cara yang konsisten dan standar, menggunakan otomatisasi jika memungkinkan. |

| Kebutuhan strategis | Kurangi kerusakan yang dapat ditimbulkan oleh orang dalam (dengan sengaja atau tidak sengaja) atau oleh aktor jahat yang mendapatkan akses ke lingkungan. |

Perhatikan bahwa memenuhi persyaratan peraturan mungkin menjadi motivasi mengemudi utama untuk beberapa organisasi. Jika ini berlaku untuk Anda, lanjutkan dan tambahkan ini ke strategi organisasi Anda dan gunakan skenario bisnis ini bersama dengan artikel Persyaratan peraturan dan kepatuhan Meet dalam seri ini.

Hasil perlindungan data

Menerapkan tujuan keseluruhan Zero Trust untuk "jangan pernah percaya, selalu verifikasi" ke data Anda menambahkan lapisan perlindungan yang signifikan ke lingkungan Anda. Penting untuk menjelaskan hasil yang ingin Anda capai sehingga Anda dapat mencapai keseimbangan perlindungan dan kegunaan yang tepat untuk semua tim yang terlibat, termasuk pengguna Anda. Tabel berikut ini menyediakan tujuan dan hasil yang disarankan.

| Tujuan | Hasil |

|---|---|

| Produktivitas | Pengguna dapat dengan mudah berkolaborasi dalam membuat data bisnis atau melakukan fungsi pekerjaan mereka dengan menggunakan data bisnis. |

| akses Brankas | Akses ke data dan aplikasi diamankan pada tingkat yang sesuai. Data yang sangat sensitif memerlukan perlindungan yang lebih ketat, tetapi perlindungan ini tidak boleh membebani pengguna yang diharapkan untuk berkontribusi atau menggunakan data ini. Data bisnis sensitif terbatas pada mereka yang membutuhkan menggunakannya dan Anda telah menempatkan kontrol untuk membatasi atau mencegah pengguna berbagi atau mereplikasi data ini di luar grup penggunaan yang dimaksudkan. |

| Mendukung pengguna akhir | Kontrol untuk mengamankan data telah diintegrasikan ke dalam arsitektur Zero Trust secara keseluruhan. Kontrol ini mencakup akses menyeluruh, autentikasi multifaktor (MFA), dan Akses Bersyarat Microsoft Entra, sehingga pengguna tidak terus-menerus ditantang dengan permintaan autentikasi dan otorisasi. Pengguna menerima pelatihan tentang cara mengklasifikasikan dan berbagi data dengan aman. Pengguna diaktifkan untuk mengontrol data penting mereka, memungkinkan mereka untuk mencabut akses jika perlu, atau melacak penggunaan informasi setelah dibagikan. Kebijakan perlindungan data diotomatisasi jika memungkinkan untuk mengurangi beban pengguna. |

| Tingkatkan keamanan | Penambahan perlindungan data di seluruh kawasan digital melindungi aset bisnis penting ini dan membantu mengurangi potensi kerusakan dari pelanggaran data. Perlindungan data termasuk perlindungan untuk melindungi dari pelanggaran data yang disengaja, tidak disengaja, atau lalai oleh karyawan dan mitra saat ini atau mantan. |

| Memberdayaan TI | Tim TI Anda diberdayakan dengan pemahaman yang jelas tentang apa yang memenuhi syarat sebagai data bisnis sensitif. Mereka memiliki skema yang beralasan baik untuk menyelaraskan dengan dan alat dan kemampuan teknologi untuk mengimplementasikan rencana dan memantau status dan keberhasilan. |

Fase rencana

Rencana adopsi mengonversi prinsip strategi Zero Trust menjadi rencana yang dapat ditindakkan. Tim kolektif Anda dapat menggunakan rencana adopsi untuk memandu upaya teknis mereka dan menyelaraskannya dengan strategi bisnis organisasi Anda.

Motivasi dan hasil yang Anda tentukan, bersama dengan pemimpin bisnis dan tim Anda, mendukung "Mengapa?" untuk organisasi Anda dan menjadi Bintang Utara untuk strategi Anda. Selanjutnya datang perencanaan teknis untuk mencapai tujuan.

Adopsi teknis untuk mengidentifikasi dan melindungi data bisnis sensitif melibatkan:

- Menemukan dan mengidentifikasi data sensitif di seluruh real estat digital Anda.

- Mengumpulkan skema klasifikasi dan perlindungan, termasuk DLP.

- Meluncurkan skema di seluruh estat digital Anda, dimulai dengan data di Microsoft 365 dan memperluas perlindungan ke semua aplikasi SaaS, infrastruktur cloud, dan data Anda di repositori lokal. Aplikasi SaaS adalah aplikasi yang berada di luar langganan Microsoft 365 Anda tetapi terintegrasi dengan penyewa Microsoft Entra Anda.

Melindungi data bisnis sensitif Anda juga melibatkan beberapa aktivitas terkait, termasuk:

- Mengenkripsi komunikasi jaringan.

- Mengelola akses eksternal ke Teams dan proyek tempat data sensitif dibagikan.

- Menyiapkan dan menggunakan tim khusus dan terisolasi di Microsoft Teams untuk proyek yang menyertakan data bisnis yang sangat sensitif, yang seharusnya jarang terjadi. Sebagian besar organisasi tidak memerlukan tingkat keamanan dan isolasi data ini.

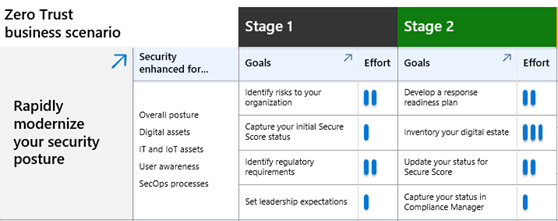

Banyak organisasi dapat mengambil pendekatan empat tahap untuk tujuan penyebaran ini, yang dirangkum dalam tabel berikut.

| Tahap 1 | Tahap 2 | Tahap 3 | Tahap 4 |

|---|---|---|---|

| Menemukan dan mengidentifikasi data bisnis sensitif Menemukan aplikasi SaaS yang tidak disetujui Mengenkripsi komunikasi jaringan |

Mengembangkan dan menguji skema klasifikasi Menerapkan label ke data di seluruh Microsoft 365 Memperkenalkan kebijakan DLP dasar Menyiapkan Microsoft Teams yang aman untuk berbagi data secara internal dan eksternal dengan mitra bisnis |

Menambahkan perlindungan ke label tertentu (enkripsi dan pengaturan perlindungan lainnya) Memperkenalkan pelabelan otomatis dan direkomendasikan di aplikasi Office dan layanan Memperluas kebijakan DLP di seluruh layanan Microsoft 365 Menerapkan kebijakan manajemen risiko insider utama |

Memperluas label dan perlindungan ke data di aplikasi SaaS, termasuk DLP Memperluas klasifikasi otomatis ke semua layanan Memperluas label dan perlindungan ke data tidak aktif di repositori lokal Melindungi data organisasi di infrastruktur cloud Anda |

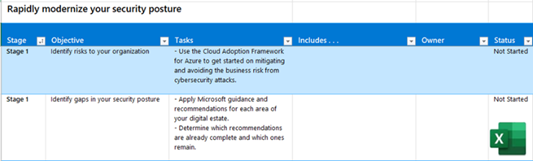

Jika pendekatan bertahap ini berfungsi untuk organisasi Anda, Anda dapat menggunakan:

Dek slide PowerPoint yang dapat diunduh ini untuk menyajikan dan melacak kemajuan Anda melalui tahap dan tujuan ini untuk pemimpin bisnis dan pemangku kepentingan lainnya. Berikut slide untuk skenario bisnis ini.

Buku kerja Excel ini untuk menetapkan pemilik dan melacak kemajuan Anda untuk tahapan, tujuan, dan tugasnya ini. Berikut lembar kerja untuk skenario bisnis ini.

Memahami organisasi Anda

Pendekatan bertahap yang direkomendasikan untuk implementasi teknis ini dapat membantu memberikan konteks pada latihan memahami organisasi Anda. Kebutuhan setiap organisasi untuk melindungi data bisnis sensitif dan komposisi dan volume data berbeda.

Langkah dasar dalam siklus hidup adopsi Zero Trust untuk setiap skenario bisnis termasuk mengambil inventaris. Untuk skenario bisnis ini, Anda mengambil inventaris data organisasi Anda.

Tindakan berikut berlaku:

Inventarkan data Anda.

Pertama, ambil stok tempat semua data Anda berada, yang bisa sesingkat mencantumkan aplikasi dan repositori dengan data Anda. Setelah teknologi seperti pelabelan sensitivitas disebarkan, Anda dapat menemukan lokasi lain tempat data sensitif disimpan. Lokasi-lokasi ini kadang-kadang disebut sebagai IT gelap atau abu-abu.

Ini juga berguna untuk memperkirakan berapa banyak data yang Anda rencanakan untuk inventori (volume). Sepanjang proses teknis yang direkomendasikan, Anda menggunakan set alat untuk menemukan dan mengidentifikasi data bisnis. Anda akan mempelajari jenis data apa yang Anda miliki dan di mana data ini berada di seluruh layanan dan aplikasi cloud, memungkinkan Anda menghubungkan sensitivitas data dengan tingkat paparan lokasi tempat data berada.

Misalnya, Microsoft Defender untuk Cloud Apps membantu Anda mengidentifikasi aplikasi SaaS yang mungkin belum Anda ketahui. Pekerjaan menemukan di mana data sensitif Anda dimulai pada Tahap 1 dari implementasi teknis dan kaskade melalui keempat tahap.

Dokumentasikan tujuan dan rencanakan adopsi inkremental berdasarkan prioritas.

Empat tahap yang direkomendasikan mewakili rencana adopsi inkremental. Sesuaikan rencana ini berdasarkan prioritas organisasi Anda dan komposisi real estat digital Anda. Pastikan untuk mempertimbangkan tonggak atau kewajiban garis waktu untuk menyelesaikan pekerjaan ini.

Inventarisasi himpunan data atau proyek khusus yang memerlukan perlindungan kompartemen (misalnya, proyek tented atau khusus).

Tidak setiap organisasi memerlukan perlindungan kompartemen.

Perencanaan dan penyelarasan organisasi

Pekerjaan teknis melindungi data bisnis sensitif melintasi beberapa area dan peran yang tumpang tindih:

- Data

- Aplikasi

- Titik akhir

- Jaringan

- Identitas

Tabel ini merangkum peran yang direkomendasikan saat membangun program sponsor dan hierarki manajemen proyek untuk menentukan dan mendorong hasil.

| Pemimpin program dan pemilik teknis | Akuntabilitas |

|---|---|

| CISO, CIO, atau Direktur Keamanan Data | Sponsor eksekutif |

| Prospek program dari Keamanan Data | Mendorong hasil dan kolaborasi lintas tim |

| Arsitek Keamanan | Saran tentang konfigurasi dan standar, terutama sekeliling enkripsi, manajemen kunci, dan teknologi mendasar lainnya |

| Pejabat Kepatuhan | Memetakan persyaratan kepatuhan dan risiko terhadap kontrol tertentu dan teknologi yang tersedia |

| Admin Microsoft 365 | Menerapkan perubahan pada penyewa Microsoft 365 Anda untuk OneDrive dan Folder Terproteksi |

| Pemilik Aplikasi | Mengidentifikasi aset bisnis penting dan memastikan kompatibilitas aplikasi dengan data berlabel, dilindungi, dan dienkripsi |

| Admin Keamanan Data | Menerapkan perubahan konfigurasi |

| Admin TI | Memperbarui standar dan dokumen kebijakan |

| Tata Kelola Keamanan dan/atau Admin TI | Memantau untuk memastikan kepatuhan |

| Tim Pendidikan Pengguna | Pastikan panduan untuk pengguna mencerminkan pembaruan kebijakan dan memberikan wawasan tentang penerimaan pengguna atas taksonomi pelabelan |

Dek sumber daya PowerPoint untuk konten adopsi ini menyertakan slide berikut dengan tampilan pemangku kepentingan yang bisa Anda kustomisasi untuk organisasi Anda sendiri.

Perencanaan teknis dan kesiapan keterampilan

Sebelum Anda memulai pekerjaan teknis, Microsoft merekomendasikan untuk mengenal kemampuan, cara kerjanya bersama, dan praktik terbaik untuk mendekati pekerjaan ini. Tabel berikut ini mencakup beberapa sumber daya untuk membantu tim Anda mendapatkan keterampilan.

| Sumber daya | Deskripsi |

|---|---|

| Panduan Percepatan Penyebaran-Perlindungan Informasi dan Pencegahan Kehilangan Data | Pelajari praktik terbaik dari tim Microsoft Customer Engagement. Panduan ini mengarahkan organisasi ke kematangan melalui perayapan, berjalan, menjalankan model, yang selaras dengan tahap yang direkomendasikan dalam panduan adopsi ini. |

Daftar periksa RaMP: Perlindungan data  |

Sumber daya lain untuk mencantumkan dan memprioritaskan pekerjaan yang direkomendasikan, termasuk pemangku kepentingan. |

| Pengantar Pencegahan Kehilangan Data Microsoft Purview (pemula) | Dalam sumber daya ini, Anda mempelajari tentang DLP di Perlindungan Informasi Microsoft Purview. |

Pelajari modul-Ikon untuk Pengenalan perlindungan informasi dan manajemen siklus hidup data dalam modul Microsoft Learn Microsoft Purview. (Menengah) |

Pelajari bagaimana solusi perlindungan informasi dan manajemen siklus hidup data Microsoft 365 membantu Anda melindungi dan mengatur data Anda, sepanjang siklus hidupnya – di mana pun ia tinggal dan bepergian. |

Certifications-Icon untuk sertifikasi Microsoft Certified: Information Protection Administrator Associate |

Jalur pembelajaran yang direkomendasikan untuk menjadi Rekan Administrator Perlindungan Informasi Bersertifikat. |

Tahap 1

Tujuan penyebaran Tahap 1 mencakup proses pengambilan inventaris data Anda. Ini termasuk mengidentifikasi aplikasi SaaS yang tidak disanksi yang digunakan organisasi Anda untuk menyimpan, memproses, dan berbagi data. Anda dapat membawa aplikasi yang tidak disanksi ini ke dalam proses manajemen aplikasi dan menerapkan perlindungan, atau Anda dapat mencegah data bisnis Anda digunakan dengan aplikasi ini.

Menemukan dan mengidentifikasi data bisnis sensitif

Dimulai dengan Microsoft 365, beberapa alat utama yang Anda gunakan untuk mengidentifikasi informasi sensitif yang perlu dilindungi adalah jenis informasi sensitif (SIT) dan pengklasifikasi lainnya, termasuk pengklasifikasi dan sidik jari yang dapat dilatih. Pengidentifikasi ini membantu menemukan jenis data sensitif umum, seperti nomor kartu kredit atau nomor identifikasi pemerintah, dan mengidentifikasi dokumen dan email sensitif menggunakan pembelajaran mesin dan metode lainnya. Anda juga dapat membuat SIT kustom untuk mengidentifikasi data yang unik untuk lingkungan Anda, termasuk menggunakan pencocokan data yang tepat untuk membedakan data yang berkaitan dengan orang tertentu—misalnya, PII pelanggan—yang memerlukan perlindungan khusus.

Saat data ditambahkan ke lingkungan Microsoft 365 atau dimodifikasi, data akan dianalisis secara otomatis untuk konten sensitif menggunakan SIT apa pun yang saat ini ditentukan di penyewa Anda.

Anda dapat menggunakan penjelajah konten di portal kepatuhan Microsoft Purview untuk melihat kemunculan data sensitif yang terdeteksi di seluruh lingkungan. Hasilnya memberi tahu Anda jika Anda perlu menyesuaikan atau menyetel SITs untuk lingkungan Anda untuk akurasi yang lebih besar. Hasilnya juga memberi Anda gambaran pertama tentang stok data dan status perlindungan informasi Anda. Misalnya, jika Anda menerima terlalu banyak positif palsu untuk SIT, atau tidak menemukan data yang diketahui, Anda dapat membuat salinan kustom DARI SIT standar dan memodifikasinya sehingga berfungsi lebih baik untuk lingkungan Anda. Anda juga dapat memperbaikinya menggunakan pencocokan data yang tepat.

Selain itu, Anda dapat menggunakan pengklasifikasi bawaan yang dapat dilatih untuk mengidentifikasi dokumen yang termasuk dalam kategori tertentu, seperti kontrak atau dokumen pengiriman. Jika Anda memiliki kelas dokumen tertentu yang Anda tahu harus mengidentifikasi dan berpotensi melindungi, Anda dapat menggunakan sampel dalam portal kepatuhan Microsoft Purview untuk melatih pengklasifikasi Anda sendiri. Sampel ini dapat digunakan untuk menemukan keberadaan dokumen lain dengan pola konten yang serupa.

Selain penjelajah konten, organisasi memiliki akses ke kemampuan pencarian Konten untuk menghasilkan pencarian kustom untuk data di lingkungan, termasuk menggunakan kriteria pencarian tingkat lanjut dan filter kustom.

Tabel berikut ini mencantumkan sumber daya untuk menemukan data bisnis sensitif.

| Sumber daya | Deskripsi |

|---|---|

| Menyebarkan solusi perlindungan informasi dengan Microsoft 365 Purview | Memperkenalkan kerangka kerja, proses, dan kemampuan yang dapat Anda gunakan untuk mencapai tujuan bisnis spesifik Anda untuk perlindungan informasi. |

| Jenis-jenis informasi sensitif | Mulai di sini untuk mulai menggunakan jenis informasi sensitif. Pustaka ini mencakup banyak artikel untuk bereksperimen dengan dan mengoptimalkan SITs. |

| Penjelajah konten | Pindai lingkungan Microsoft 365 Anda untuk terjadinya SITs dan lihat hasilnya di alat penjelajah konten. |

| Pengklasifikasi yang dapat dilatih | Pengklasifikasi yang dapat dilatih memungkinkan Anda membawa sampel jenis konten yang ingin Anda temukan (penyemaian) dan kemudian membiarkan mesin pembelajaran mesin mempelajari cara menemukan lebih banyak data ini. Anda berpartisipasi dalam pelatihan pengklasifikasi dengan memvalidasi hasil hingga akurasi ditingkatkan. |

| Pencocokan data yang tepat | Pencocokan data yang tepat memungkinkan Anda menemukan data sensitif yang cocok dengan rekaman yang ada—misalnya, PII pelanggan Anda seperti yang direkam di lini aplikasi bisnis Anda—yang memungkinkan Anda menargetkan data tersebut dengan tepat dengan kebijakan perlindungan informasi, yang secara virtual menghilangkan positif palsu. |

| Pencarian konten | Gunakan Pencarian konten untuk pencarian tingkat lanjut, termasuk filter kustom. Anda dapat menggunakan kata kunci dan operator pencarian Boolean. Anda juga dapat membuat kueri pencarian menggunakan Keyword Query Language (KQL). |

| Daftar periksa RaMP: Perlindungan data: Mengetahui data Anda | Daftar periksa langkah-langkah implementasi dengan pemilik langkah dan tautan ke dokumentasi. |

Menemukan aplikasi SaaS yang tidak disetujui

Organisasi Anda kemungkinan berlangganan banyak aplikasi SaaS, seperti Salesforce atau aplikasi yang khusus untuk industri Anda. Aplikasi SaaS yang Anda ketahui dan kelola dianggap sebagai sanksi. Di tahap selanjutnya, Anda memperluas skema perlindungan data dan kebijakan DLP yang Anda buat dengan Microsoft 365 untuk melindungi data di aplikasi SaaS yang disetujui ini.

Namun, pada tahap ini penting untuk menemukan aplikasi SaaS yang tidak diberi sanksi yang digunakan organisasi Anda. Ini memungkinkan Anda memantau lalu lintas ke dan dari aplikasi ini untuk menentukan apakah data bisnis organisasi Anda dibagikan ke aplikasi ini. Jika demikian, Anda dapat membawa aplikasi ini ke dalam manajemen dan menerapkan perlindungan ke data ini, dimulai dengan mengaktifkan akses menyeluruh dengan ID Microsoft Entra.

Alat untuk menemukan aplikasi SaaS yang digunakan organisasi Anda adalah Microsoft Defender untuk Cloud Apps.

| Sumber daya | Deskripsi |

|---|---|

| Mengintegrasikan aplikasi SaaS untuk Zero Trust dengan Microsoft 365 | Panduan solusi ini memandu melalui proses melindungi aplikasi SaaS dengan prinsip Zero Trust. Langkah pertama dalam solusi ini termasuk menambahkan aplikasi SaaS Anda ke ID Microsoft Entra dan ke cakupan kebijakan. Ini harus menjadi prioritas. |

| Mengevaluasi Aplikasi Microsoft Defender untuk Cloud | Panduan ini membantu Anda menyiapkan dan menjalankan Aplikasi Microsoft Defender untuk Cloud secepat mungkin. Anda dapat menemukan aplikasi SaaS yang tidak disanksi sedini fase percobaan dan pilot. |

Mengenkripsi komunikasi jaringan

Tujuan ini lebih merupakan pemeriksaan untuk memastikan lalu lintas jaringan Anda dienkripsi. Hubungi tim jaringan Anda untuk memastikan rekomendasi ini terpenuhi.

| Sumber daya | Deskripsi |

|---|---|

| Mengamankan jaringan dengan Zero Trust-Objective 3: Lalu lintas internal pengguna-ke-aplikasi dienkripsi | Pastikan lalu lintas internal pengguna-ke-aplikasi dienkripsi:

|

| Mengamankan jaringan dengan Zero Trust-Objective 6: Semua lalu lintas dienkripsi | Mengenkripsi lalu lintas backend aplikasi antar jaringan virtual. Mengenkripsi lalu lintas antara lokal dan cloud. |

| Jaringan ke atas (ke cloud)-Satu titik pandang arsitek | Untuk arsitek jaringan, artikel ini membantu memasukkan konsep jaringan yang direkomendasikan ke dalam perspektif. Ed Fisher, Security & Compliance Architect di Microsoft, menjelaskan cara mengoptimalkan jaringan Anda untuk konektivitas cloud dengan menghindari jebakan yang paling umum. |

Tahap 2

Setelah Anda mengambil inventarisasi dan menemukan tempat data sensitif Anda berada, lanjutkan ke Tahap 2 tempat Anda mengembangkan skema klasifikasi dan mulai mengujinya dengan data organisasi Anda. Tahap ini juga termasuk mengidentifikasi di mana data atau proyek memerlukan peningkatan perlindungan.

Saat mengembangkan skema klasifikasi, sangat menggoda untuk membuat banyak kategori dan tingkatan. Namun, organisasi yang paling berhasil membatasi jumlah tingkat klasifikasi ke angka kecil, seperti 3-5. Lebih sedikit yang lebih baik.

Sebelum menerjemahkan skema klasifikasi organisasi Anda ke label dan menambahkan perlindungan ke label, sangat membantu untuk memikirkan gambaran besar. Yang terbaik adalah seragam mungkin ketika menerapkan segala jenis perlindungan di seluruh organisasi dan terutama estat digital yang besar. Ini juga berlaku untuk data.

Jadi, misalnya, banyak organisasi dilayani dengan baik oleh model perlindungan tiga tingkat di seluruh data, perangkat, dan identitas. Dalam model ini, sebagian besar data dapat dilindungi pada tingkat garis besar. Sejumlah kecil data mungkin memerlukan peningkatan perlindungan. Beberapa organisasi memiliki sejumlah kecil data yang membutuhkan perlindungan pada tingkat yang jauh lebih tinggi. Contohnya termasuk data atau data rahasia dagang yang sangat diatur karena sifat data atau proyek yang sangat sensitif.

Jika tiga tingkat perlindungan berfungsi untuk organisasi Anda, ini membantu menyederhanakan cara Anda menerjemahkannya ke label dan perlindungan yang Anda terapkan ke label.

Untuk tahap ini, kembangkan label sensitivitas Anda dan mulai gunakan di seluruh data di Microsoft 365. Jangan khawatir tentang menambahkan perlindungan ke label, yang sebaiknya dilakukan pada tahap selanjutnya setelah pengguna terbiasa dengan label dan telah menerapkannya tanpa kekhawatiran mengenai batasan mereka selama beberapa waktu. Menambahkan perlindungan ke label disertakan dalam tahap berikutnya. Namun, disarankan untuk juga memulai dengan kebijakan DLP dasar. Terakhir, dalam tahap ini Anda menerapkan perlindungan khusus untuk proyek atau himpunan data yang memerlukan perlindungan yang sangat sensitif.

Mengembangkan dan menguji skema klasifikasi

| Sumber daya | Deskripsi |

|---|---|

| Label sensitivitas | Pelajari tentang dan mulai menggunakan label sensitivitas. Pertimbangan paling penting dalam fase ini adalah untuk memastikan bahwa label mencerminkan kebutuhan bisnis dan bahasa yang digunakan oleh pengguna. Jika nama label tidak secara intuitif beresonansi dengan pengguna atau maknanya tidak dipetakan secara konsisten ke penggunaan yang dimaksudkan, adopsi pelabelan dapat berakhir terhambat, dan akurasi aplikasi label kemungkinan akan menderita. |

Menerapkan label ke data di seluruh Microsoft 365

| Sumber daya | Deskripsi |

|---|---|

| Mengaktifkan label sensitivitas untuk file Office di SharePoint dan OneDrive | Aktifkan pelabelan bawaan untuk file Office yang didukung di SharePoint dan OneDrive sehingga pengguna bisa menerapkan label sensitivitas Anda di Office untuk web. |

| Mengelola label sensitivitas dalam aplikasi Office | Selanjutnya, mulai perkenalkan label kepada pengguna tempat mereka dapat melihat dan menerapkannya. Saat Anda telah menerbitkan label sensitivitas dari portal kepatuhan Microsoft Purview, label mulai muncul di aplikasi Office bagi pengguna untuk mengklasifikasikan dan melindungi data saat dibuat atau diedit. |

| Menerapkan label ke grup Microsoft Teams dan Microsoft 365 | Setelah siap, sertakan grup Microsoft Teams dan Microsoft 365 ke dalam cakupan penyebaran pelabelan Anda. |

Memperkenalkan kebijakan DLP dasar

| Sumber daya | Deskripsi |

|---|---|

| Mencegah kehilangan data | Mulai menggunakan kebijakan DLP. Disarankan untuk memulai dengan kebijakan DLP "lunak", yang memberikan peringatan tetapi tidak memblokir tindakan, atau sebagian besar tindakan blokir sambil memungkinkan pengguna untuk mengambil alih kebijakan. Ini memungkinkan Anda untuk mengukur dampak kebijakan ini tanpa merugikan produktivitas. Anda dapat menyempurnakan kebijakan agar menjadi lebih ketat saat Anda mendapatkan keyakinan pada akurasi dan kompatibilitasnya dengan kebutuhan bisnis. |

Menyiapkan tim yang aman untuk berbagi data secara internal dan eksternal dengan mitra bisnis

Jika Anda telah mengidentifikasi proyek atau data yang memerlukan perlindungan yang sangat sensitif, sumber daya ini menjelaskan cara menyiapkannya di Microsoft Teams. Jika data disimpan di SharePoint tanpa tim terkait, gunakan instruksi dalam sumber daya ini untuk pengaturan SharePoint.

| Sumber daya | Deskripsi |

|---|---|

| Mengonfigurasi tim dengan perlindungan untuk data yang sangat sensitif | Memberikan rekomendasi preskriptif untuk mengamankan proyek dengan data yang sangat sensitif, termasuk mengamankan dan mengelola akses tamu (mitra Anda yang mungkin berkolaborasi dengan Anda dalam proyek-proyek ini). |

Tahap 3

Pada tahap ini, Anda terus meluncurkan skema klasifikasi data yang Anda perbaiki. Anda juga menerapkan perlindungan yang Anda rencanakan.

Setelah Anda menambahkan perlindungan ke label (seperti manajemen enkripsi dan hak):

- Semua dokumen yang baru menerima label menyertakan perlindungan.

- Dokumen apa pun yang disimpan di SharePoint Online atau OneDrive yang menerima label sebelum proteksi ditambahkan memiliki perlindungan yang diterapkan saat dokumen dibuka atau diunduh.

File tidak aktif dalam layanan atau berada di komputer pengguna tidak menerima perlindungan yang ditambahkan ke label SETELAH file ini menerima label. Dengan kata lain, jika file sebelumnya diberi label dan kemudian Anda menambahkan perlindungan ke label, perlindungan tidak diterapkan ke file-file ini.

Menambahkan proteksi ke label

| Sumber daya | Deskripsi |

|---|---|

| Pelajari tentang label sensitivitas | Lihat artikel ini untuk berbagai cara anda dapat mengonfigurasi label tertentu untuk menerapkan perlindungan. Disarankan agar Anda mulai dengan kebijakan dasar seperti "enkripsi saja" untuk email, dan "semua karyawan – kontrol penuh" untuk dokumen. Kebijakan ini memberikan tingkat perlindungan yang kuat sambil memberikan cara mudah bagi pengguna ketika mereka menemukan situasi di mana pengenalan enkripsi menyebabkan masalah kompatibilitas atau konflik dengan persyaratan bisnis. Anda dapat secara bertahap memperketat pembatasan nanti saat Anda mendapatkan keyakinan dan pemahaman dengan cara pengguna perlu menggunakan data sensitif. |

| Skenario umum untuk label sensitivitas | Lihat daftar skenario ini yang didukung oleh label sensitivitas. |

Memperkenalkan pelabelan otomatis dalam aplikasi Office

| Sumber daya | Deskripsi |

|---|---|

| Menerapkan label sensitivitas ke konten secara otomatis | Secara otomatis menetapkan label ke file dan email saat cocok dengan kondisi yang Anda tentukan. Disarankan agar Anda awalnya mengonfigurasi label untuk memberikan rekomendasi pelabelan interaktif kepada pengguna. Setelah Anda mengonfirmasi bahwa ini umumnya diterima, alihkan untuk menerapkan label secara otomatis. |

Memperluas kebijakan DLP di seluruh Microsoft 365

| Sumber daya | Deskripsi |

|---|---|

| Mencegah kehilangan data | Terus gunakan langkah-langkah ini untuk menerapkan DLP di seluruh lingkungan Microsoft 365 Anda, memperluas kebijakan ke lebih banyak lokasi dan layanan dan memperketat tindakan aturan dengan menghapus pengecualian yang tidak perlu. |

Menerapkan kebijakan manajemen risiko insider dasar

| Sumber daya | Deskripsi |

|---|---|

| Manajemen risiko orang dalam | Mulai dengan tindakan yang direkomendasikan. Anda dapat mulai dengan menggunakan templat kebijakan untuk memulai dengan cepat, termasuk pencurian data dengan meninggalkan pengguna. |

Tahap 4

Pada tahap ini, Anda memperluas perlindungan yang Anda kembangkan di Microsoft 365 ke data di aplikasi SaaS Anda. Anda juga beralih ke otomatisasi sebanyak mungkin klasifikasi dan tata kelola data.

Memperluas label dan perlindungan ke data di aplikasi SaaS, termasuk DLP

| Sumber daya | Deskripsi |

|---|---|

| Menyebarkan perlindungan informasi untuk aplikasi SaaS | Dengan menggunakan Microsoft Defender untuk Cloud Apps, Anda memperluas skema klasifikasi yang Anda kembangkan dengan kemampuan Microsoft 365 untuk melindungi data di aplikasi SaaS Anda. |

Memperluas klasifikasi otomatis

| Sumber daya | Deskripsi |

|---|---|

| Menerapkan label sensitivitas ke konten secara otomatis | Lanjutkan meluncurkan metode otomatis untuk menerapkan label ke data Anda. Perluas ke dokumen tidak aktif di SharePoint, OneDrive, dan Teams, dan ke email yang dikirim atau diterima oleh pengguna. |

Memperluas label dan perlindungan ke data di repositori lokal

| Sumber daya | Deskripsi |

|---|---|

| Pemindai Perlindungan Informasi Microsoft 365 Purview | Pindai data di repositori lokal, termasuk berbagi file Microsoft Windows dan SharePoint Server. Pemindai perlindungan informasi dapat memeriksa file apa pun yang dapat diindeks Windows. Jika Anda telah mengonfigurasi label sensitivitas untuk menerapkan klasifikasi otomatis, pemindai dapat memberi label file yang ditemukan untuk menerapkan klasifikasi tersebut, dan secara opsional menerapkan atau menghapus perlindungan. |

Melindungi data organisasi di infrastruktur cloud Anda

| Sumber daya | Deskripsi |

|---|---|

| Dokumentasi tata kelola data Microsoft Purview | Pelajari cara menggunakan portal tata kelola Microsoft Purview sehingga organisasi Anda dapat menemukan, memahami, mengatur, dan menggunakan sumber data. Tutorial, referensi REST API, dan dokumentasi lainnya menunjukkan kepada Anda cara merencanakan dan mengonfigurasi repositori data tempat Anda dapat menemukan sumber data yang tersedia dan mengelola penggunaan hak. |

Rencana adopsi cloud

Rencana adopsi adalah persyaratan penting untuk adopsi cloud yang sukses. Atribut utama dari rencana adopsi yang berhasil untuk melindungi data meliputi:

- Strategi dan perencanaan selaras: Saat Anda menyusun rencana untuk menguji, menguji, dan meluncurkan kemampuan klasifikasi dan perlindungan data di seluruh estat digital Anda, pastikan untuk mengunjungi kembali strategi dan tujuan Anda untuk memastikan rencana Anda selaras. Ini termasuk prioritas himpunan data, tujuan untuk perlindungan data, dan tonggak target.

- Paket ini berulang: Saat Anda mulai meluncurkan paket, Anda akan mempelajari banyak hal tentang lingkungan Anda dan set kemampuan yang Anda gunakan. Pada setiap tahap peluncuran Anda, kunjungi kembali hasil Anda dibandingkan dengan tujuan dan sesuaikan rencana. Ini dapat mencakup mengunjungi kembali pekerjaan sebelumnya untuk menyempurnakan kebijakan, misalnya.

- Melatih staf dan pengguna Anda direncanakan dengan baik: Dari staf administrasi Anda hingga staf bantuan dan pengguna Anda, semua orang dilatih untuk berhasil dengan identifikasi data dan tanggung jawab perlindungan mereka.

Untuk informasi selengkapnya dari Cloud Adoption Framework untuk Azure, lihat Merencanakan adopsi cloud.

Fase siap

Gunakan sumber daya yang sebelumnya tercantum untuk memprioritaskan rencana Anda untuk mengidentifikasi dan melindungi data sensitif. Pekerjaan melindungi data bisnis sensitif mewakili salah satu lapisan dalam strategi penyebaran Zero Trust multi-lapisan Anda.

Pendekatan bertahap yang direkomendasikan dalam artikel ini termasuk mengatur pekerjaan dengan cara metodis di seluruh estat digital Anda. Pada fase Siap ini, kunjungi kembali elemen-elemen rencana ini untuk memastikan semuanya siap untuk digunakan:

- Data yang sensitif untuk organisasi Anda didefinisikan dengan baik. Anda kemungkinan akan menyesuaikan definisi ini saat mencari data dan menganalisis hasilnya.

- Anda memiliki peta yang jelas tentang himpunan data dan aplikasi mana yang akan dimulai dan rencana yang diprioritaskan untuk meningkatkan cakupan pekerjaan Anda sampai mencakup seluruh properti digital Anda.

- Penyesuaian pada panduan teknis yang ditentukan yang sesuai untuk organisasi dan lingkungan Anda telah diidentifikasi dan didokumentasikan.

Daftar ini merangkum proses metodis tingkat tinggi untuk melakukan pekerjaan ini:

- Kenali kemampuan klasifikasi data seperti jenis informasi sensitif, pengklasifikasi yang dapat dilatih, label sensitivitas, dan kebijakan DLP.

- Mulai gunakan kemampuan ini dengan data di layanan Microsoft 365. Pengalaman ini membantu Anda menyempurnakan skema Anda.

- Perkenalkan klasifikasi ke dalam aplikasi Office.

- Beralih ke perlindungan data pada perangkat dengan bereksperimen dan kemudian meluncurkan DLP titik akhir.

- Perluas kemampuan yang telah Anda persempurnakan dalam estate Microsoft 365 anda ke data di aplikasi cloud dengan menggunakan Defender untuk Cloud Apps.

- Menemukan dan menerapkan perlindungan ke data lokal menggunakan pemindai Perlindungan Informasi Microsoft Purview

- Gunakan tata kelola data Microsoft Purview untuk menemukan dan melindungi data di layanan penyimpanan data cloud, termasuk azure Blobs, Cosmos DB, database SQL, dan repositori Amazon Web Services S3.

Diagram ini menunjukkan prosesnya.

Prioritas Anda untuk penemuan dan perlindungan data mungkin berbeda.

Perhatikan dependensi berikut pada skenario bisnis lainnya:

- Memperluas perlindungan informasi ke perangkat titik akhir memerlukan koordinasi dengan Intune (disertakan dalam artikel Kerja jarak jauh dan hibrid yang aman).

- Memperluas perlindungan informasi ke data di aplikasi SaaS memerlukan Aplikasi Microsoft Defender untuk Cloud. Menguji coba dan menyebarkan aplikasi Defender untuk Cloud disertakan dalam skenario Mencegah atau mengurangi kerusakan bisnis dari pelanggaran bisnis.

Saat Anda menyelesaikan rencana adopsi, pastikan untuk mengunjungi kembali Panduan Akselerasi Penyebaran Perlindungan Informasi dan Pencegahan Kehilangan Data untuk meninjau rekomendasi dan menyempurnakan strategi Anda.

Fase adopsi

Microsoft merekomendasikan pendekatan berulang yang berkala untuk menemukan dan melindungi data sensitif. Ini memungkinkan Anda untuk menyempurnakan strategi dan kebijakan saat Anda pergi untuk meningkatkan akurasi hasil. Misalnya, mulai mengerjakan skema klasifikasi dan perlindungan saat Anda menemukan dan mengidentifikasi data sensitif. Data yang Anda temukan menginformasikan skema dan skema membantu Anda meningkatkan alat dan metode yang Anda gunakan untuk menemukan data sensitif. Demikian pula, saat Anda menguji dan menguji skema, hasilnya membantu Anda meningkatkan kebijakan perlindungan yang Anda buat sebelumnya. Tidak perlu menunggu hingga satu fase selesai sebelum memulai fase berikutnya. Hasil Anda lebih efektif jika Anda melakukan iterasi di sepanjang jalan.

Mengatur dan mengelola fase

Tata kelola data organisasi Anda adalah proses berulang. Dengan bijaksana membuat skema klasifikasi Anda dan meluncurkannya di seluruh estat digital Anda, Anda telah membuat fondasi. Gunakan latihan berikut untuk membantu Anda mulai membangun rencana tata kelola awal untuk fondasi ini:

- Tetapkan metodologi Anda: Tetapkan metodologi dasar untuk meninjau skema Anda, bagaimana metodologi diterapkan di seluruh estat digital Anda, dan keberhasilan hasilnya. Tentukan bagaimana Anda akan memantau dan mengevaluasi keberhasilan protokol perlindungan informasi Anda, termasuk status Anda saat ini dan status di masa mendatang.

- Tetapkan dasar tata kelola awal: Mulailah perjalanan tata kelola Anda dengan seperangkat alat tata kelola yang kecil dan mudah diterapkan. Fondasi tata kelola awal ini disebut produk minimum yang layak (MVP).

- Tingkatkan fondasi tata kelola awal Anda: Tambahkan kontrol tata kelola secara berulang untuk mengatasi risiko nyata saat Anda maju menuju status akhir.

Microsoft Purview menyediakan beberapa kemampuan untuk membantu Anda mengatur data, termasuk:

- Kebijakan retensi

- Kemampuan retensi dan arsip kotak surat

- Manajemen rekaman untuk kebijakan dan jadwal retensi dan penghapusan yang lebih canggih

Lihat Mengatur data Anda dengan Microsoft Purview. Selain itu, penjelajah aktivitas memberi Anda visibilitas ke konten apa yang telah ditemukan dan diberi label, dan di mana konten tersebut berada. Untuk aplikasi SaaS, Microsoft Defender untuk Cloud Apps menyediakan pelaporan kaya untuk data sensitif yang berpindah dan keluar dari aplikasi SaaS. Lihat banyak tutorial di pustaka konten Microsoft Defender untuk Cloud Apps.

Langkah berikutnya

- Gambaran umum kerangka kerja adopsi Zero Trust

- Memodernisasi postur keamanan Anda dengan cepat

- Mengamankan pekerjaan jarak jauh dan hibrid

- Mencegah atau mengurangi kerusakan bisnis dari pelanggaran

- Memenuhi persyaratan peraturan dan kepatuhan

Sumber daya pelacakan kemajuan

Untuk salah satu skenario bisnis Zero Trust, Anda dapat menggunakan sumber daya pelacakan kemajuan berikut.

| Sumber daya pelacakan kemajuan | Itu membantumu... | Dirancang untuk |

|---|---|---|

Rencana Skenario Adopsi File Visio atau PDF yang dapat diunduh

|

Dengan mudah memahami peningkatan keamanan untuk setiap skenario bisnis dan tingkat upaya untuk tahap dan tujuan fase Rencana. | Prospek proyek skenario bisnis, pemimpin bisnis, dan pemangku kepentingan lainnya. |

| Pelacak adopsi Zero Trust yang dapat diunduh dek slide PowerPoint |

Lacak kemajuan Anda melalui tahap dan tujuan fase Rencana. | Prospek proyek skenario bisnis, pemimpin bisnis, dan pemangku kepentingan lainnya. |

Tujuan skenario bisnis dan tugas buku kerja Excel yang dapat diunduh

|

Tetapkan kepemilikan dan lacak kemajuan Anda melalui tahapan, tujuan, dan tugas fase Rencana. | Prospek proyek skenario bisnis, prospek IT, dan pelaksana TI. |

Untuk sumber daya tambahan, lihat Penilaian Zero Trust dan sumber daya pelacakan kemajuan.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk