Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Ringkasan: Untuk menerapkan prinsip Zero Trust ke jaringan virtual spoke di Azure, Anda harus memanfaatkan Role Based Access Control (RBAC), mengisolasi subnet dan komputer virtual (grup sumber daya, grup keamanan jaringan, dan grup keamanan aplikasi), mengamankan lalu lintas dan sumber daya dalam VNet dan aplikasi komputer virtual, dan mengaktifkan deteksi ancaman tingkat lanjut, pemberitahuan, dan perlindungan.

Artikel ini membantu Anda menerapkan prinsip Zero Trust ke jaringan virtual spoke (VNet) untuk beban kerja IaaS di Azure dengan cara berikut:

| Prinsip Zero Trust | Definisi | Terpenuhi oleh |

|---|---|---|

| Memverifikasi secara eksplisit | Selalu autentikasi dan otorisasi berdasarkan semua titik data yang tersedia. | Gunakan grup keamanan aplikasi untuk memverifikasi bahwa masing-masing NIC memiliki izin untuk berkomunikasi melalui saluran tertentu. |

| Gunakan akses yang paling tidak istimewa | Batasi akses pengguna dengan Just-In-Time dan Just-Enough-Access (JIT/JEA), kebijakan adaptif berbasis risiko, dan perlindungan data. | Jangan aktifkan akses 3389/RDP secara default di saluran apa pun. Gunakan izin peran yang benar untuk konteks spoke. |

| Mengasumsikan pembobolan | Minimalkan radius ledakan dan akses segmen. Verifikasi enkripsi menyeluruh dan gunakan analitik untuk mendapatkan visibilitas, mendorong deteksi ancaman, dan meningkatkan pertahanan. | Batasi komunikasi yang tidak perlu antar sumber daya. Pastikan Anda dapat masuk ke grup keamanan jaringan dan Anda memiliki visibilitas yang tepat ke dalam lalu lintas anomali. Lacak perubahan pada kelompok keamanan jaringan. |

Artikel ini adalah bagian dari serangkaian artikel yang menunjukkan cara menerapkan prinsip Zero Trust di seluruh lingkungan di Azure yang mencakup VNet spoke yang menghosting beban kerja berbasis komputer virtual. Untuk informasi selengkapnya, lihat ringkasan Menerapkan prinsip Zero Trust ke Azure IaaS.

Arsitektur referensi

Diagram berikut menunjukkan arsitektur referensi umum untuk beban kerja berbasis IaaS.

Dalam diagram:

- VNet spoke mencakup komponen untuk mendukung aplikasi IaaS yang terdiri dari komputer virtual.

- Aplikasi IaaS adalah aplikasi tiga tingkat yang terdiri dari dua komputer virtual untuk setiap tingkatan: ujung depan, aplikasi, dan data.

- Setiap tingkatan terkandung dalam subnet khusus dengan kelompok keamanan jaringan khusus.

- Setiap peran komputer virtual ditetapkan ke grup keamanan aplikasi yang sesuai dengan perannya.

- Akses ke aplikasi disediakan melalui Application Gateway yang terkandung dalam subnetnya sendiri.

Aplikasi yang ditampilkan dalam arsitektur referensi mengikuti gaya arsitektur N-tingkat

Diagram berikut menunjukkan komponen grup sumber daya untuk VNet spoke dalam langganan Azure yang terpisah dari langganan untuk VNet hub.

Dalam diagram, semua komponen VNet spoke terkandung dalam grup sumber daya khusus:

- Satu VNet

- Satu Azure Application Gateway (App GW), termasuk Web Application Firewall (WAF)

- Tiga kelompok keamanan jaringan, satu untuk setiap tingkat aplikasi

- Tiga kelompok keamanan aplikasi, satu untuk setiap tingkat aplikasi

Apa yang ada di artikel ini

Prinsip Zero Trust diterapkan di seluruh arsitektur, dari tingkat penyewa dan direktori hingga penetapan komputer virtual ke grup keamanan aplikasi. Tabel berikut menjelaskan rekomendasi untuk mengamankan arsitektur ini.

| Langkah | Tugas | Prinsip Zero Trust diterapkan |

|---|---|---|

| 1 | Gunakan kontrol akses berbasis peran Microsoft Entra (RBAC) atau siapkan peran kustom untuk sumber daya jaringan. | Gunakan akses yang paling tidak istimewa |

| 2 | Mengisolasi infrastruktur ke dalam grup sumber dayanya sendiri. | Mengasumsikan pembobolan |

| 3 | Buat grup keamanan jaringan untuk setiap subnet. | Gunakan akses dengan hak istimewa paling sedikit Mengasumsikan pembobolan |

| 4 | Buat grup keamanan aplikasi untuk setiap peran komputer virtual. | Verifikasi secara eksplisit Gunakan akses dengan hak istimewa paling sedikit Mengasumsikan pembobolan |

| 5 | Amankan lalu lintas dan sumber daya dalam VNet: |

Verifikasi secara eksplisit Gunakan akses dengan hak istimewa paling sedikit Mengasumsikan pembobolan |

| 6 | Akses aman ke VNet dan aplikasi. | Gunakan akses dengan hak istimewa paling sedikit Mengasumsikan pembobolan |

| 7 | Aktifkan deteksi, peringatan, dan perlindungan ancaman tingkat lanjut. | Mengasumsikan pembobolan |

Langkah 1: Gunakan Microsoft Entra RBAC atau siapkan peran kustom untuk sumber daya jaringan

Anda dapat menggunakan peran bawaan Microsoft Entra RBAC untuk kontributor jaringan. Namun, pendekatan lain adalah menggunakan peran kustom. Manajer jaringan spoke tidak memerlukan akses penuh ke sumber daya jaringan yang diberikan oleh peran Kontributor Jaringan Microsoft Entra RBAC, tetapi memerlukan lebih banyak izin daripada peran umum lainnya. Anda dapat menggunakan peran kustom untuk mencakup akses ke apa yang diperlukan.

Salah satu cara mudah untuk menerapkan ini adalah dengan menyebarkan peran kustom yang ditemukan di Arsitektur Referensi Zona Pendaratan Azure.

Peran tertentu adalah peran kustom Manajemen Jaringan memiliki izin berikut:

- Membaca semua dalam cakupan

- Tindakan apa pun dengan penyedia jaringan

- Tindakan apa pun dengan penyedia dukungan

- Tindakan apa pun dengan penyedia Sumber Daya

Anda dapat membuat peran ini menggunakan skrip untuk peran kustom atau melalui ID Microsoft Entra dengan proses yang dijelaskan dalam peran kustom Azure - Azure RBAC.

Langkah 2: Mengisolasi infrastruktur ke dalam grup sumber dayanya sendiri

Dengan mengisolasi sumber daya jaringan dari sumber daya komputasi, data, atau penyimpanan, Anda mengurangi kemungkinan izin berdarah. Selain itu, dengan memastikan bahwa semua sumber daya terkait berada dalam satu grup sumber daya, Anda dapat membuat satu penetapan keamanan dan mengelola pengelogan dan pemantauan dengan lebih baik ke sumber daya ini.

Daripada memiliki sumber daya jaringan spoke yang tersedia dalam beberapa konteks dalam grup sumber daya bersama, buat grup sumber daya khusus untuk sumber daya tersebut. Arsitektur referensi yang didukung artikel ini menggambarkan konsep ini.

Dalam gambar, sumber daya dan komponen di seluruh arsitektur referensi dibagi menjadi grup sumber daya khusus untuk komputer virtual, akun penyimpanan, sumber daya VNet hub, dan sumber daya VNet spoke.

Dengan grup sumber daya khusus, Anda dapat menetapkan peran kustom menggunakan proses berikut: Tutorial: Memberikan akses pengguna ke sumber daya Azure menggunakan portal Azure - Azure RBAC.

Rekomendasi tambahan:

- Referensikan grup keamanan untuk peran tersebut alih-alih bernama individu.

- Kelola akses ke grup keamanan melalui pola manajemen identitas perusahaan Anda.

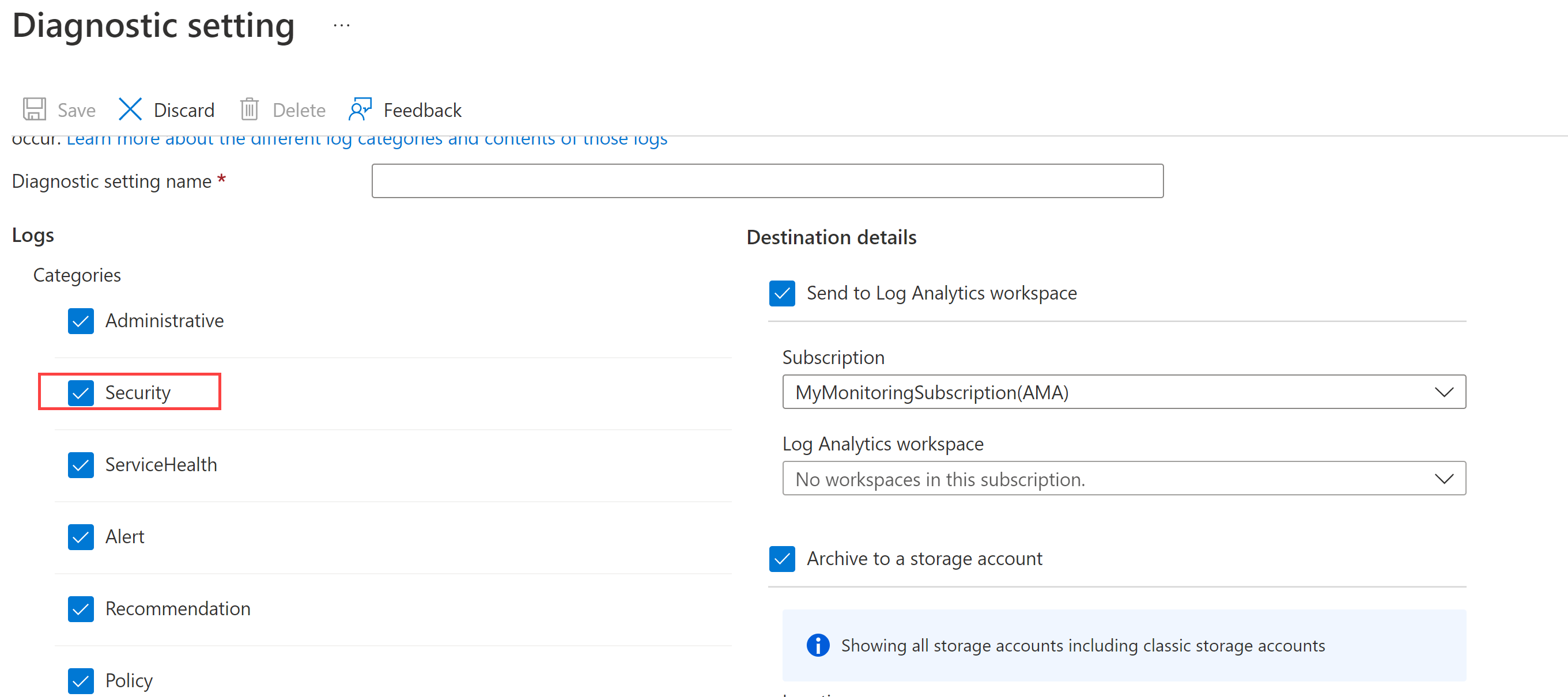

Jika Anda tidak menggunakan kebijakan yang memberlakukan penerusan log pada grup sumber daya, konfigurasikan ini di log Aktivitas untuk grup sumber daya: Navigasi ke Log Aktivitas Ekspor log > aktivitas lalu pilih + Tambahkan pengaturan diagnostik.

Pada layar Pengaturan diagnostik, pilih semua kategori log (terutama Keamanan) dan kirimkan ke sumber pengelogan yang sesuai, seperti ruang kerja Analitik Log untuk pengamatan, atau akun penyimpanan untuk penyimpanan jangka panjang.

Demokratisasi Langganan

Meskipun tidak terkait langsung dengan jaringan, Anda harus merencanakan RBAC langganan Anda dengan cara yang sama. Selain mengisolasi sumber daya secara logis menurut grup sumber daya, Anda juga harus mengisolasi langganan berdasarkan area bisnis dan pemilik portofolio. Langganan sebagai unit manajemen harus dilingkup secara sempit.

Untuk informasi selengkapnya tentang demokratisasi langganan, lihat Prinsip desain zona pendaratan Azure - Cloud Adoption Framework.

Anda mengonfigurasi diagnostik dari kategori Keamanan pengaturan Diagnostik di Azure Monitor, seperti yang ditunjukkan di sini.

Lihat Pengaturan Diagnostik untuk memahami cara meninjau log ini dan memberi tahu tentang log tersebut.

Langkah 3: Membuat grup keamanan jaringan untuk setiap subnet

Grup keamanan jaringan Azure digunakan untuk memfilter lalu lintas jaringan antara sumber daya Azure di Azure VNet. Disarankan untuk menerapkan grup keamanan jaringan ke setiap subnet, yang diberlakukan melalui kebijakan Azure secara default saat menyebarkan Zona Pendaratan Azure. Kelompok keamanan jaringan berisi aturan keamanan yang memungkinkan atau menolak lalu lintas jaringan masuk ke, atau, lalu lintas jaringan keluar dari, beberapa jenis sumber daya Azure. Untuk setiap aturan, Anda dapat menentukan sumber dan tujuan, port, dan protokol.

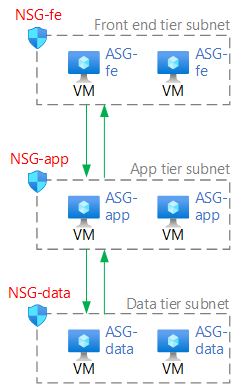

Untuk aplikasi berbasis komputer virtual multi-tingkat, rekomendasinya adalah membuat kelompok keamanan jaringan khusus (NSG dalam gambar berikut) untuk setiap subnet yang menghosting peran komputer virtual.

Dalam diagram:

- Setiap tingkat aplikasi dihosting di subnet khusus seperti, tingkat ujung depan, tingkat aplikasi, dan tingkat data.

- Grup keamanan jaringan dikonfigurasi untuk masing-masing subnet ini.

Mengonfigurasi grup keamanan jaringan dengan cara yang berbeda dari yang ditunjukkan pada gambar dapat mengakibatkan konfigurasi yang salah dari beberapa atau semua grup keamanan jaringan dan dapat membuat masalah dalam pemecahan masalah. Ini juga dapat menyulitkan untuk memantau dan mencatat.

Membuat grup keamanan jaringan menggunakan proses ini: Membuat, mengubah, atau menghapus grup keamanan jaringan Azure

Lihat grup keamanan jaringan untuk memahami bagaimana Anda dapat menggunakannya untuk mengamankan lingkungan.

Langkah 4: Membuat grup keamanan aplikasi untuk setiap peran komputer virtual

Grup keamanan aplikasi memungkinkan Anda mengonfigurasi keamanan jaringan sebagai perpanjangan alami dari struktur aplikasi, sehingga Anda dapat mengelompokkan komputer virtual dan menentukan kebijakan keamanan jaringan berdasarkan kelompok tersebut. Anda dapat menggunakan kembali kebijakan keamanan Anda dengan skala tanpa pemeliharaan manual alamat IP eksplisit. Platform ini menangani kompleksitas alamat IP eksplisit dan beberapa set aturan, sehingga memungkinkan Anda untuk fokus pada logika bisnis Anda.

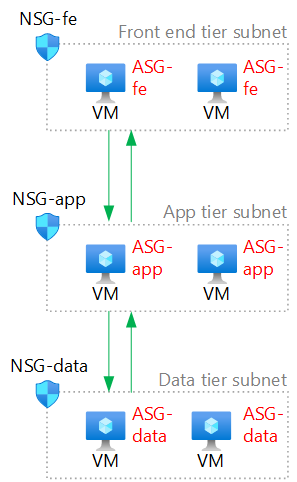

Di dalam beban kerja Anda, identifikasi peran komputer virtual tertentu. Kemudian, buat grup keamanan aplikasi untuk setiap peran. Dalam arsitektur referensi, tiga kelompok keamanan aplikasi diwakili.

Dalam diagram:

- Tiga grup keamanan aplikasi dibuat untuk mendukung aplikasi ini, satu untuk setiap tingkatan: front end, aplikasi, dan data.

- Setiap komputer virtual ditetapkan ke grup keamanan aplikasi yang sesuai untuk perannya (teks merah dalam diagram).

Untuk informasi selengkapnya tentang grup keamanan aplikasi dan cara menetapkannya ke komputer virtual, lihat Gambaran umum kelompok keamanan aplikasi Azure.

Catatan

Jika Anda menggunakan load balancer, menggunakan alamat IP load balancer di grup keamanan jaringan diperlukan karena kelompok keamanan aplikasi tidak dapat mencakup load balancer.

Langkah 5: Mengamankan lalu lintas dan sumber daya dalam VNet

Bagian ini mencakup rekomendasi berikut:

- Menyebarkan aturan tolak garis besar untuk grup keamanan jaringan

- Menyebarkan aturan khusus aplikasi untuk grup keamanan aplikasi

- Merencanakan lalu lintas manajemen di VNet

- Menyebarkan pengelogan alur kelompok keamanan jaringan

Menyebarkan aturan tolak garis besar untuk grup keamanan jaringan

Elemen kunci Zero Trust menggunakan tingkat akses paling sedikit yang diperlukan. Secara default, kelompok keamanan jaringan telah mengizinkan aturan. Dengan menambahkan garis besar aturan tolak, Anda dapat menerapkan tingkat akses paling sedikit.

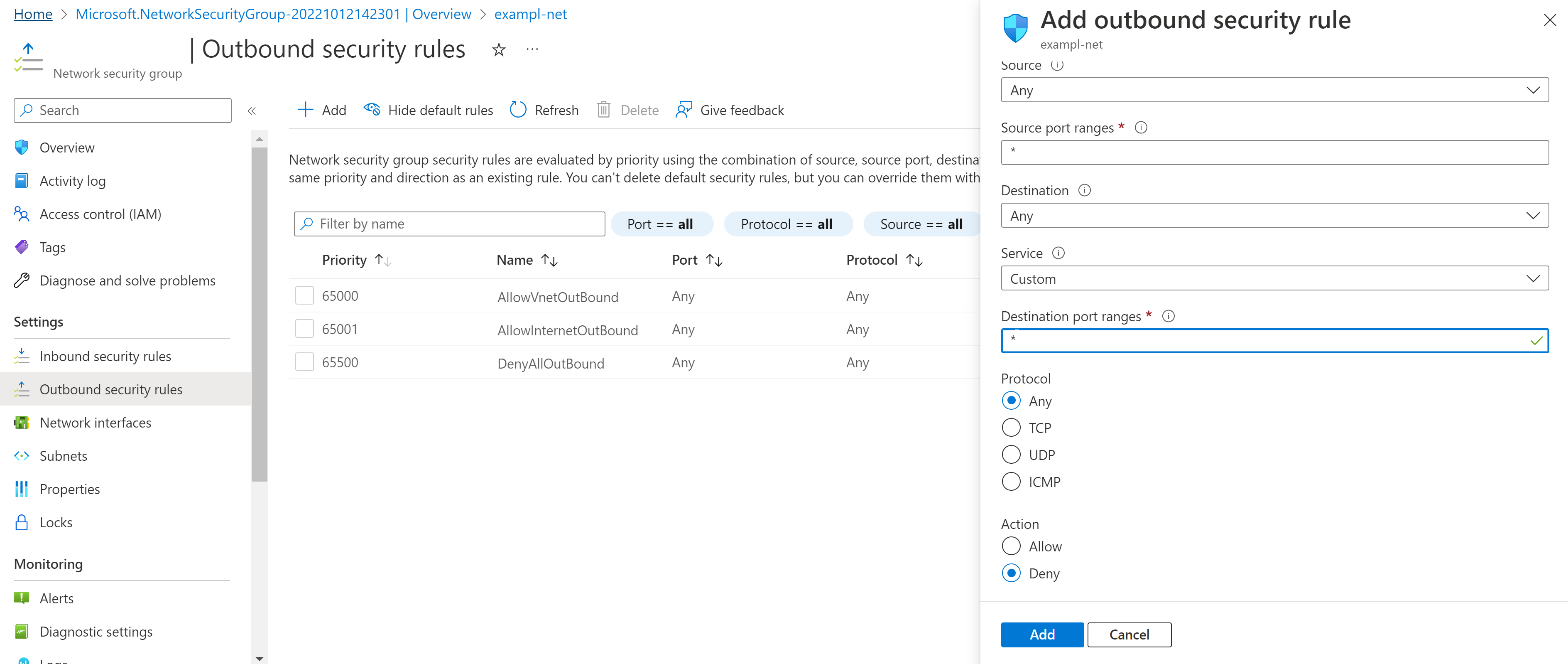

Setelah disediakan, buat tolak semua aturan di setiap aturan masuk dan keluar, dengan prioritas 4096. Ini adalah prioritas kustom terakhir yang tersedia, yang berarti Anda masih memiliki cakupan yang tersisa untuk mengonfigurasi tindakan Izinkan.

Di grup keamanan jaringan, navigasikan ke Aturan Keamanan Keluar dan pilih Tambahkan. Isi hal-hal berikut:

- Sumber: Semua

- Rentang port sumber: *

- Tujuan: Apa saja

- Layanan: Kustom

- Rentang Port Tujuan: *

- Protokol: Semua

- Tindakan: Tolak

- Prioritas: 4096

- Nama: DenyAllOutbound

- Deskripsi: Menolak semua lalu lintas keluar kecuali diizinkan secara khusus.

Berikut ini contohnya.

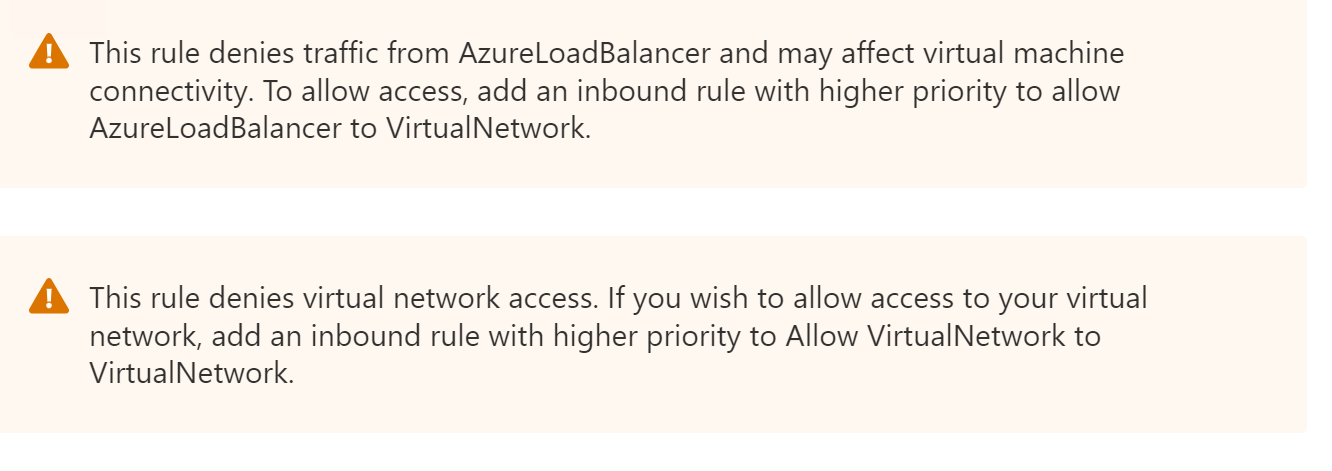

Ulangi proses ini dengan aturan masuk, sesuaikan nama dan deskripsi yang sesuai. Anda akan melihat bahwa pada tab Aturan keamanan masuk, ada tanda peringatan pada aturan, seperti yang ditunjukkan di sini.

Jika Anda mengklik aturan dan menggulir ke bagian bawah, Anda akan melihat detail selengkapnya, seperti yang ditunjukkan di sini.

Pesan ini memberikan dua peringatan berikut:

- Azure Load Balancer tidak akan, secara default, dapat mengakses sumber daya menggunakan grup keamanan jaringan ini.

- Sumber daya lain di VNet ini tidak akan, secara default, dapat mengakses sumber daya menggunakan grup keamanan jaringan ini.

Untuk tujuan kami di Zero Trust, ini adalah bagaimana seharusnya. Ini berarti bahwa hanya karena ada sesuatu di VNet ini, tidak berarti bahwa ia memiliki akses langsung ke sumber daya Anda. Untuk setiap pola lalu lintas, Anda harus membuat aturan yang secara eksplisit mengizinkannya dan Anda harus melakukannya dengan jumlah izin paling sedikit. Oleh karena itu, jika Anda memiliki koneksi keluar khusus untuk manajemen–seperti ke pengontrol domain Active Directory Domain Services (AD DS), komputer virtual DNS privat, atau ke situs web eksternal tertentu–mereka perlu dikontrol di sini.

Aturan Tolak Alternatif

Jika Anda menggunakan Azure Firewall untuk mengelola koneksi keluar, maka alih-alih melakukan tolak keluar semua, Anda dapat membiarkan semua keluar terbuka. Sebagai bagian dari implementasi Azure Firewall, Anda akan menyiapkan tabel rute yang mengirim rute default (0.0.0.0/0) ke firewall, yang menangani lalu lintas di luar VNet.

Anda kemudian dapat membuat tolak semua VNet keluar, atau sebaliknya mengizinkan semua item keluar (tetapi mengamankan item dengan aturan masuk mereka).

Baca selengkapnya tentang Azure Firewall dan Tabel Rute untuk memahami bagaimana Anda dapat menggunakannya untuk lebih meningkatkan keamanan lingkungan.

Aturan manajemen komputer virtual

Untuk mengonfigurasi komputer virtual dengan Microsoft Entra Login, Anti-Malware, dan pembaruan otomatis diaktifkan, Anda harus mengizinkan koneksi keluar berikut. Banyak dari ini adalah oleh FQDN, yang berarti bahwa Azure Firewall diperlukan untuk aturan FQDN, atau Anda akan membuat rencana yang lebih kompleks. Azure Firewall disarankan.

Koneksi keluar adalah:

- Pada port 443:

- enterpriseregistration.windows.net

- settings-win.data.microsoft.com

- sls.update.microsoft.com

- v10.events.data.microsoft.com

- login.microsoftonline.com

- pas.windows.net

- 169.254.169.254

- Pada port 80:

- ctldl.windowsupdate.com

- www.msftconnecttest.com

- Pada port 123:

- time.windows.com

- Pada port 1688:

- Azkms.core.windows.net

Menyebarkan aturan khusus aplikasi untuk grup keamanan aplikasi

Tentukan pola lalu lintas dengan jumlah izin paling sedikit dan hanya mengikuti jalur yang diizinkan secara eksplisit. Berikut adalah contoh diagram penggunaan kelompok keamanan aplikasi untuk menentukan pola lalu lintas jaringan dalam kelompok keamanan jaringan untuk VNet spoke yang digunakan bersama dengan VNet hub. Ini adalah konfigurasi yang direkomendasikan.

Sebagai contoh lain, berikut adalah konfigurasi untuk VNet spoke yang berdiri sendiri di mana Web Application Firewall ditempatkan di subnet Application Gateway dari VNet spoke.

Anda memerlukan aturan grup keamanan jaringan berikut:

- Mengizinkan lalu lintas internet ke subnet APP GW (HTTPS 443).

- Mengizinkan lalu lintas dari subnet APP GW ke komputer virtual tingkat ujung depan (HTTPS 433).

- Mengizinkan lalu lintas dari komputer virtual tingkat ujung depan ke load balancer tingkat aplikasi (HTTPS 443).

- Mengizinkan lalu lintas dari load balancer tingkat aplikasi ke komputer virtual tingkat aplikasi (HTTPS 443).

- Mengizinkan lalu lintas dari komputer virtual tingkat aplikasi ke load balancer tingkat data (SQL 1433).

- Mengizinkan lalu lintas dari load balancer tingkat data ke komputer virtual tingkat data (SQL 1433).

- Mengizinkan lalu lintas antara komputer virtual tingkat data (SQL 1433)

Konfigurasikan pola SQL terlebih dahulu lalu ulangi proses dengan tingkat yang tersisa. Bagian berikut adalah konfigurasi untuk aturan yang membatasi lalu lintas jaringan untuk satu tingkat aplikasi.

Aturan 5 - Mengizinkan lalu lintas dari komputer virtual tingkat aplikasi ke load balancer tingkat data (SQL 1433)

Di grup keamanan jaringan untuk subnet tingkat aplikasi, navigasikan ke Aturan Keamanan Masuk, dan pilih Tambahkan. Isi daftar dengan yang berikut ini:

- Sumber: Kelompok Keamanan Aplikasi

- Grup keamanan aplikasi sumber: Pilih grup keamanan aplikasi tingkat bisnis Anda

- Rentang port sumber: 1433 (Terkadang lalu lintas sumber dapat berasal dari port yang berbeda dan jika pola ini terjadi, Anda dapat menambahkan rentang port sumber ke * untuk memungkinkan port sumber apa pun. Port tujuan lebih signifikan dan beberapa rekomendasi adalah selalu menggunakan * untuk port sumber)

- Tujuan: Alamat IP

- Alamat IP tujuan/rentang CIDR: IP eksplisit penyeimbang muatan

- Anda perlu menggunakan IP eksplisit di sini karena Anda tidak dapat mengaitkan load balancer dengan grup keamanan aplikasi.

- Anda dapat merencanakan skema IP Anda atau menyebarkan load balancer dan merujuk ke IP yang ditetapkan.

- Layanan: MS SQL

- Rentang Port Tujuan: Ini secara otomatis diisi untuk port 1433

- Protokol: Ini secara otomatis dipilih untuk TCP

- Tindakan: Izinkan

- Prioritas: Nilai antara 100 dan 4096. Anda dapat memulai dengan 105.

- Nama: Allow-App-Tier-to-Data-LB-Inbound

- Deskripsi: Memungkinkan akses masuk dari load balancer tingkat data ke komputer virtual tingkat aplikasi.

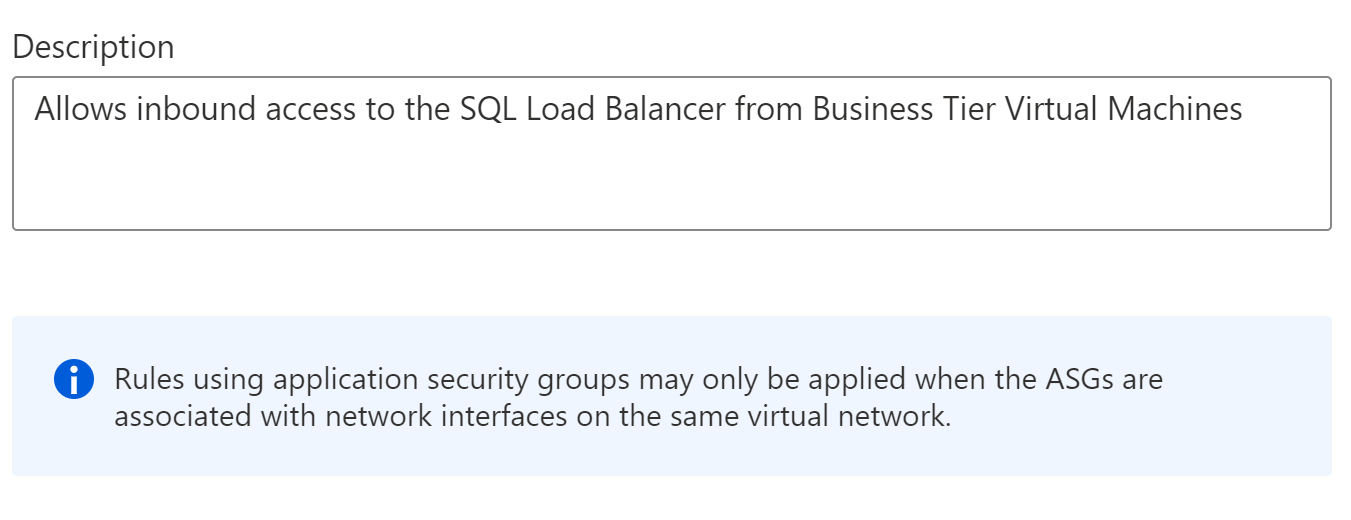

Anda akan melihat setelah selesai bahwa ada ikon biru untuk pemberitahuan informasi pada aturan. Mengklik aturan akan memberikan pesan berikut:

- "Aturan yang menggunakan kelompok keamanan aplikasi hanya dapat diterapkan ketika kelompok keamanan aplikasi dikaitkan dengan antarmuka jaringan pada jaringan virtual yang sama."

Berikut ini contohnya.

Aturan hanya berlaku ketika kelompok keamanan aplikasi ini digunakan dalam jaringan ini.

Terakhir, dalam kelompok keamanan jaringan yang sama, navigasikan ke Aturan Keamanan Keluar dan pilih Tambahkan. Isi daftar yang mirip dengan contoh, mengubah Masuk ke Keluar.

Aturan 6 - Izinkan lalu lintas dari load balancer tingkat data ke komputer virtual tingkat data (SQL 1433)

Di grup keamanan jaringan untuk subnet tingkat data, navigasikan ke Aturan Keamanan Masuk dan pilih Tambahkan. Isi daftar dengan yang berikut ini:

- Sumber: Alamat IP

- Alamat IP Sumber: Alamat IP load balancer

- Rentang port sumber: 1433

- Tujuan: Kelompok keamanan aplikasi

- Grup keamanan aplikasi tujuan: Pilih grup keamanan aplikasi tingkat data Anda

- Layanan: MS SQL

- Rentang Port Tujuan: Ini secara otomatis diisi untuk port 1433.

- Protokol: Ini secara otomatis dipilih untuk TCP.

- Tindakan: Izinkan

- Prioritas: Nilai antara 100 dan 4096. Anda dapat memulai dengan 105.

- Nama: Allow-SQL-LB-to-SQL-VMs-Inbound

- Deskripsi: Memungkinkan akses masuk ke komputer virtual tingkat data berbasis SQL dari load balancer tingkat data.

Dalam grup keamanan jaringan yang sama, navigasikan ke Aturan Keamanan Keluar dan pilih Tambahkan. Isi daftar seperti yang dilakukan dalam contoh, mengubah Masuk ke Keluar.

Aturan 7 - Mengizinkan lalu lintas antara komputer virtual tingkat data (SQL 1433)

Di grup keamanan jaringan untuk subnet tingkat data, navigasikan ke Aturan Keamanan Masuk dan pilih Tambahkan. Isi daftar dengan yang berikut ini:

- Sumber: kelompok keamanan aplikasi

- Grup keamanan aplikasi tujuan: Pilih grup keamanan aplikasi tingkat data Anda

- Rentang port sumber: 1433

- Tujuan: Kelompok keamanan aplikasi

- Grup keamanan aplikasi tujuan: Pilih grup keamanan aplikasi tingkat data Anda

- Layanan: MS SQL

- Rentang Port Tujuan: Ini secara otomatis diisi untuk port 1433.

- Protokol: Ini secara otomatis dipilih untuk TCP.

- Tindakan: Izinkan

- Prioritas: Nilai antara 100 dan 4096. Anda dapat memulai dengan 105.

- Nama: Allow-SQL-VM-to-SQL-VM-Inbound

- Deskripsi: Memungkinkan akses masuk antara komputer virtual tingkat data berbasis SQL.

Dalam grup keamanan jaringan yang sama, navigasikan ke Aturan Keamanan Keluar dan pilih Tambahkan. Isi daftar sebagai daftar sebelumnya, mengubah Masuk ke Keluar.

Dengan ketiga aturan ini, Anda telah menentukan pola konektivitas Zero Trust untuk satu tingkat aplikasi. Anda dapat mengulangi proses ini sesuai kebutuhan untuk alur tambahan.

Merencanakan lalu lintas manajemen di VNet

Selain lalu lintas khusus aplikasi, Anda perlu merencanakan lalu lintas manajemen. Namun, lalu lintas manajemen umumnya berasal dari luar VNet spoke. Aturan tambahan diperlukan. Pertama, Anda harus memahami port dan sumber tertentu yang akan berasal dari lalu lintas manajemen. Umumnya, semua lalu lintas manajemen harus mengalir dari firewall atau NVA lain yang terletak di jaringan hub untuk spoke.

Lihat arsitektur referensi lengkap dalam artikel Menerapkan prinsip Zero Trust ke gambaran umum Azure IaaS.

Ini bervariasi berdasarkan kebutuhan manajemen spesifik Anda. Namun, aturan pada appliance firewall dan aturan pada kelompok keamanan jaringan harus digunakan untuk secara eksplisit mengizinkan koneksi di sisi jaringan platform dan sisi jaringan beban kerja.

Menyebarkan pengelogan alur kelompok keamanan jaringan

Bahkan jika kelompok keamanan jaringan Anda memblokir lalu lintas yang tidak perlu tidak berarti bahwa tujuan Anda terpenuhi. Anda masih perlu mengamati lalu lintas yang terjadi di luar pola eksplisit Anda, sehingga Anda tahu apakah serangan terjadi.

Untuk mengaktifkan Pengelogan Alur Grup Keamanan Jaringan, Anda dapat mengikuti Tutorial: Mencatat arus lalu lintas jaringan ke dan dari komputer virtual terhadap kelompok keamanan jaringan yang ada yang dibuat.

Catatan

- Akun penyimpanan harus mengikuti panduan akun penyimpanan Zero Trust.

- Akses ke log harus dibatasi sesuai kebutuhan.

- Mereka juga harus mengalir ke Log Analytics dan Sentinel sesuai kebutuhan.

Melindungi lalu lintas web masuk dengan IDPS

Selain kontrol di jaringan virtual spoke, Anda juga dapat menggunakan Azure Firewall untuk menerapkan inspeksi tambahan. Sementara fungsi Web Application Firewall untuk Azure Front Door dan Application Gateway memeriksa lalu lintas untuk serangan web umum, menggunakan Azure Firewall dapat memberikan tingkat inspeksi yang lebih dalam.

Untuk menggunakan setiap sinyal yang tersedia dan mempertahankan visibilitas pusat ke dalam lalu lintas jaringan, perutean lalu lintas dari Application Gateway Anda ke Azure Firewall disarankan. Kemudian dapat memeriksa lalu lintas untuk sinyal tambahan, dan menangkap perilaku dalam lognya. Anda dapat membaca selengkapnya tentang konfigurasi ini dalam artikel Jaringan zero-trust untuk aplikasi web dengan Azure Firewall dan Application Gateway. Untuk informasi selengkapnya tentang cara menyiapkan perilaku ini, lihat Mengonfigurasi Azure Firewall Premium untuk Zero Trust.

Langkah 6: Akses aman ke VNet dan aplikasi

Mengamankan akses ke VNet dan aplikasi meliputi:

- Mengamankan lalu lintas dalam lingkungan Azure ke aplikasi.

- Menggunakan autentikasi multifaktor dan kebijakan akses bersyarkat untuk akses pengguna ke aplikasi.

Diagram berikut menunjukkan kedua mode akses ini di seluruh arsitektur referensi.

Mengamankan lalu lintas dalam lingkungan Azure untuk VNet dan aplikasi

Sebagian besar pekerjaan lalu lintas keamanan dalam lingkungan Azure sudah selesai. Koneksi aman antara sumber daya penyimpanan dan komputer virtual dikonfigurasi dalam menerapkan prinsip Zero Trust ke penyimpanan Azure.

Untuk mengamankan akses dari sumber daya hub ke VNet, lihat Menerapkan prinsip Zero Trust ke jaringan virtual hub di Azure.

Menggunakan autentikasi multifaktor dan kebijakan Akses Bersyar untuk akses pengguna ke aplikasi

Artikel ini, Menerapkan prinsip Zero Trust ke komputer virtual merekomendasikan cara melindungi permintaan akses langsung ke komputer virtual dengan autentikasi multifaktor dan akses bersyariah . Permintaan ini kemungkinan besar berasal dari administrator dan pengembang. Langkah selanjutnya adalah mengamankan akses ke aplikasi dengan autentikasi multifaktor dan akses bersyarkat. Ini berlaku untuk semua pengguna yang mengakses aplikasi.

Pertama, jika aplikasi belum terintegrasi dengan MICROSOFT Entra ID, lihat Jenis aplikasi untuk platform identitas Microsoft.

Selanjutnya, tambahkan aplikasi ke cakupan kebijakan akses identitas dan perangkat Anda.

Saat mengonfigurasi autentikasi multifaktor dengan akses bersyarkat dan kebijakan terkait, gunakan kebijakan yang direkomendasikan yang ditetapkan untuk Zero Trust sebagai panduan. Ini termasuk kebijakan "Titik awal" yang tidak memerlukan pengelolaan perangkat. Idealnya, perangkat yang mengakses komputer virtual Anda dikelola dan Anda dapat menerapkan tingkat "Perusahaan", yang direkomendasikan untuk Zero Trust. Untuk informasi selengkapnya, lihat Identitas Common Zero Trust dan kebijakan akses perangkat.

Diagram berikut menunjukkan kebijakan yang direkomendasikan untuk Zero Trust.

Langkah 7: Aktifkan deteksi dan perlindungan ancaman tingkat lanjut

VNet spoke Anda yang dibangun di Azure mungkin sudah dilindungi oleh Microsoft Defender untuk Cloud (MDC) karena sumber daya lain dari lingkungan bisnis TI Anda yang berjalan di Azure atau lokal juga dapat dilindungi.

Seperti disebutkan dalam artikel lain dari seri ini, Microsoft Defender untuk Cloud adalah alat Cloud Security Posture Management (CSPM) dan Cloud Workload Protection (CWP) yang menawarkan Rekomendasi Keamanan, Pemberitahuan, dan fitur canggih seperti Hardening Jaringan Adaptif untuk membantu Anda saat Anda maju dalam perjalanan Cloud Security Anda. Untuk memvisualisasikan dengan lebih baik di mana Defender untuk Cloud cocok dengan lanskap keamanan Microsoft yang lebih besar, lihat Arsitektur Referensi Keamanan Cyber Microsoft.

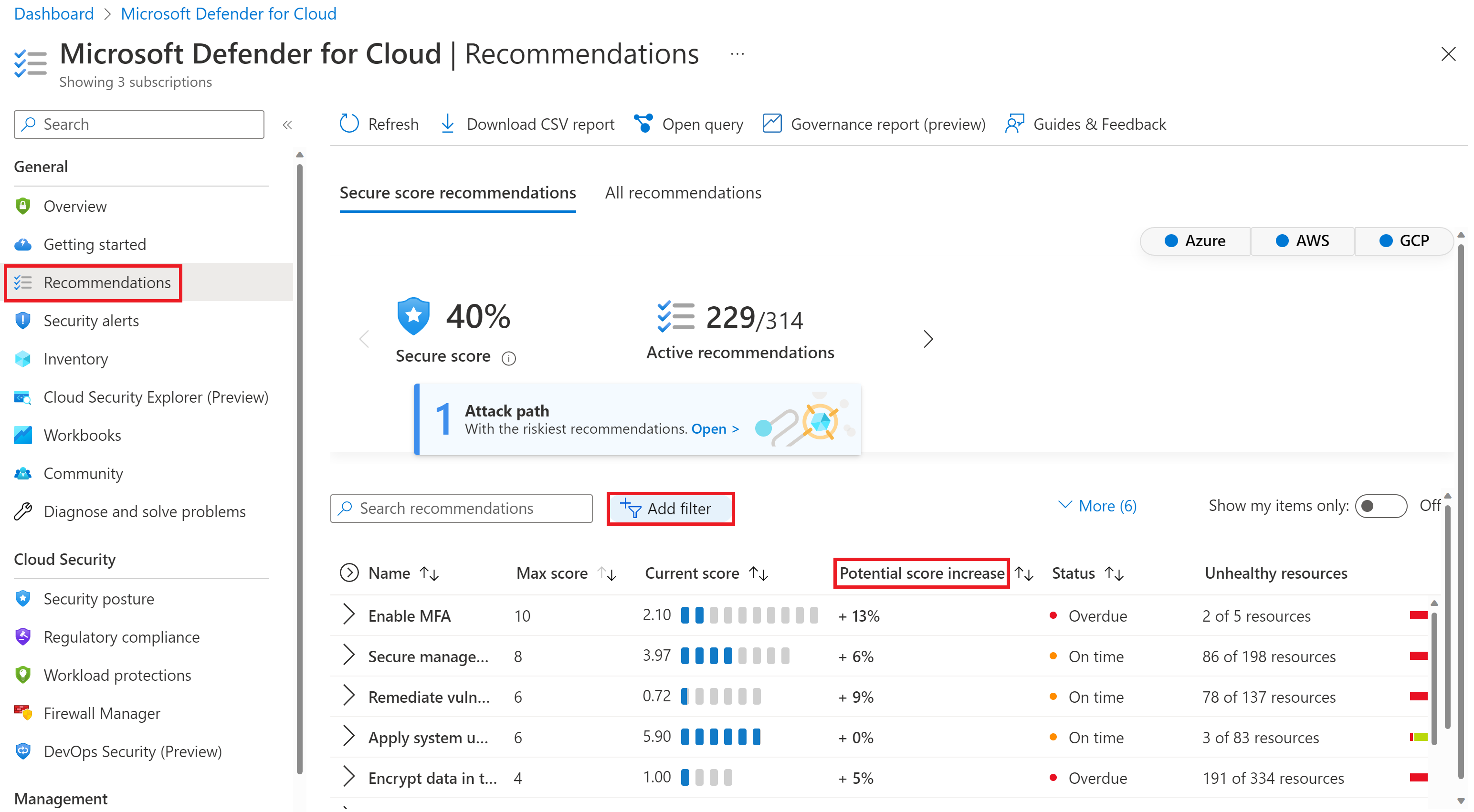

Artikel ini tidak membahas Microsoft Defender untuk Cloud secara rinci, tetapi penting untuk dipahami bahwa Microsoft Defender untuk Cloud berfungsi berdasarkan Kebijakan Azure dan log yang diserap di ruang kerja Log Analytics. Setelah diaktifkan pada langganan dengan VNet spoke dan sumber daya terkait, Anda akan dapat melihat rekomendasi untuk meningkatkan Postur Keamanan mereka. Anda dapat memfilter Rekomendasi ini lebih lanjut oleh taktik MITRE, Grup Sumber Daya, dll. Pertimbangkan untuk memprioritaskan resolusi Rekomendasi yang memiliki dampak lebih besar pada skor Aman organisasi Anda.

Berikut adalah contoh di portal Microsoft Defender untuk Cloud.

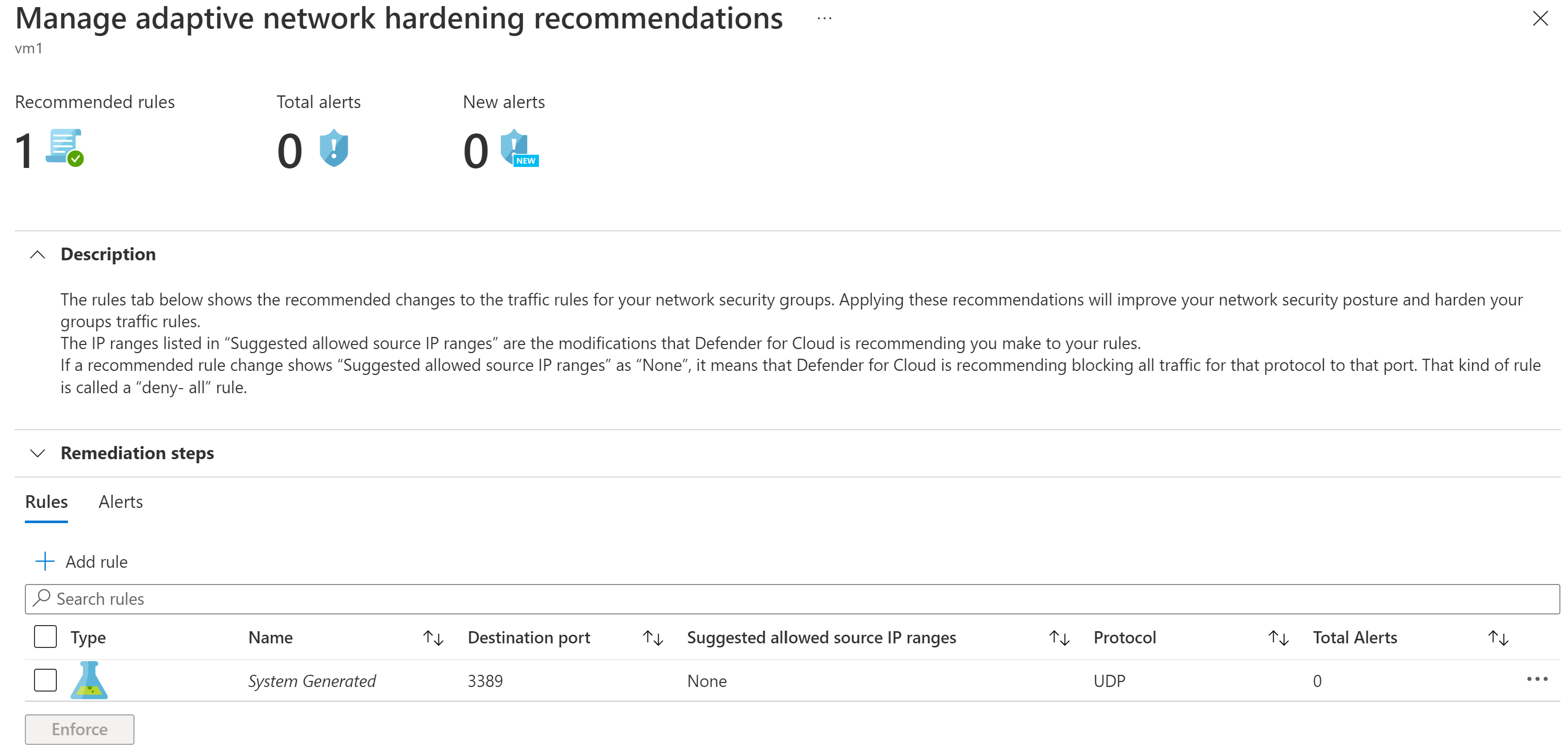

Jika Anda memilih untuk onboarding salah satu paket Defender untuk Cloud yang menawarkan Perlindungan Beban Kerja Tingkat Lanjut, itu termasuk Rekomendasi Penguatan Jaringan Adaptif untuk meningkatkan aturan grup keamanan jaringan yang ada. Berikut ini contohnya.

Anda dapat menerima rekomendasi dengan memilih Berlakukan, yang membuat aturan grup keamanan jaringan baru atau memodifikasi yang sudah ada.

Ilustrasi teknis

Ilustrasi ini adalah replika ilustrasi referensi dalam artikel ini. Unduh dan sesuaikan ini untuk organisasi dan pelanggan Anda sendiri. Ganti logo Contoso dengan logo Anda sendiri.

| Item | Deskripsi |

|---|---|

Unduh Visio Unduh Visio Diperbarui Oktober 2024 |

Menerapkan prinsip Zero Trust ke Azure IaaS Gunakan ilustrasi ini dengan artikel ini: - Ringkasan - Penyimpanan Azure - Mesin virtual - Jaringan virtual spoke Azure - Jaringan virtual hub Azure |

Unduh Visio Unduh Visio Diperbarui Oktober 2024 |

Menerapkan prinsip Zero Trust ke Azure IaaS — Poster satu halaman Gambaran umum satu halaman tentang proses untuk menerapkan prinsip Zero Trust ke lingkungan IaaS Azure. |

Untuk ilustrasi teknis tambahan, lihat Ilustrasi Zero Trust untuk arsitek dan pelaksana TI.

Pelatihan yang direkomendasikan

- Mengamankan sumber daya Azure Anda dengan kontrol akses berbasis peran Azure (Azure RBAC)

- Mengonfigurasi dan mengelola Azure Monitor

- Mengonfigurasi grup keamanan jaringan

- Merancang dan mengimplementasikan keamanan jaringan

- Mengamankan akses ke aplikasi Anda dengan menggunakan layanan identitas Azure

Untuk pelatihan selengkapnya tentang keamanan di Azure, lihat sumber daya ini di katalog Microsoft:

Keamanan di Azure | Microsoft Learn

Langkah berikutnya

Lihat artikel tambahan ini untuk menerapkan prinsip Zero Trust ke Azure:

- Gambaran umum Azure IaaS

- Azure Virtual Desktop

- Azure Virtual WAN

- Aplikasi IaaS di Amazon Web Services

- Microsoft Sentinel dan Microsoft Defender XDR