Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Karena organisasi Anda mungkin sudah memiliki elemen perlindungan Zero Trust, kumpulan dokumentasi ini menyediakan informasi konseptual untuk membantu Anda memulai dan menyebarkan rencana dan rekomendasi implementasi untuk kepatuhan menyeluruh terhadap prinsip Zero Trust. Setiap artikel bertindak sebagai daftar periksa tujuan penyebaran dengan langkah-langkah dan tautan ke informasi lebih lanjut.

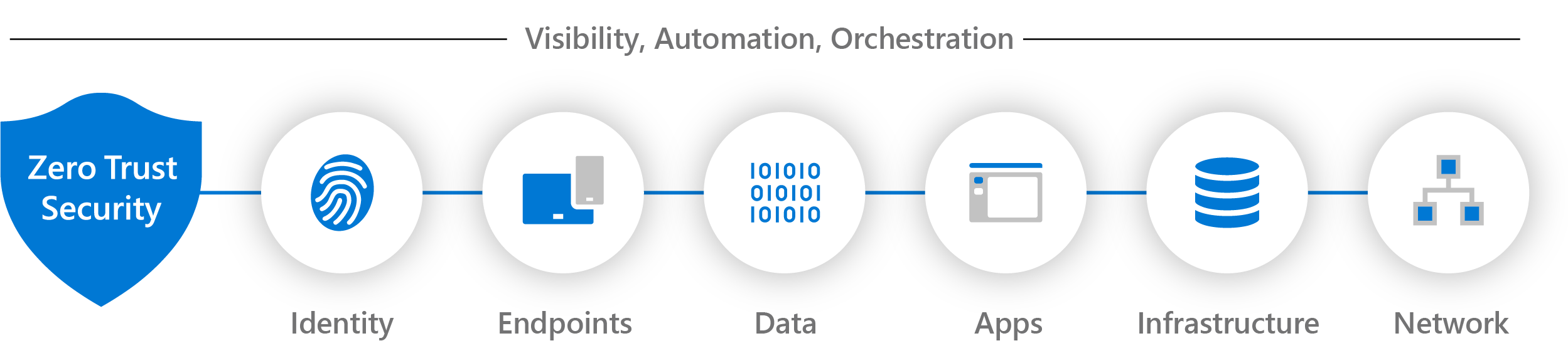

Anda menyebarkan prinsip Zero Trust di seluruh infrastruktur TI Anda dengan menerapkan kontrol dan teknologi Zero Trust di tujuh pilar teknologi. Enam pilar ini adalah sumber sinyal, sarana kontrol untuk penegakan, dan sumber daya penting untuk dipertahankan. Di seluruh ini adalah pilar yang mengumpulkan sinyal tersebut dan memberikan visibilitas untuk insiden keamanan dan otomatisasi dan orkestrasi untuk menanggapi dan mengurangi ancaman keamanan cyber.

Artikel berikut ini menyediakan informasi konseptual dan tujuan penyebaran untuk tujuh pilar teknologi ini. Gunakan artikel ini untuk menilai kesiapan Anda dan membangun rencana penyebaran untuk menerapkan prinsip Zero Trust.

| Pilar teknologi | Deskripsi |

|---|---|

Identitas |

Identitas—baik mewakili orang, layanan, atau perangkat IoT—tentukan sarana kontrol Zero Trust. Saat identitas mencoba mengakses sumber daya, pastikan bahwa identitas memiliki autentikasi yang kuat, dan pastikan akses cocok dan sesuai untuk identitas tersebut. Ikuti prinsip akses hak istimewa paling sedikit. |

Titik Akhir |

Setelah identitas diberikan akses ke sumber daya, data dapat mengalir ke berbagai titik akhir (perangkat) yang berbeda, dari perangkat IoT ke smartphone, BYOD ke perangkat yang dikelola mitra, dan beban kerja lokal ke server yang dihosting cloud. Keragaman ini menciptakan area rentan serangan yang luas. Memantau dan menerapkan kondisi dan kepatuhan perangkat untuk akses yang aman. |

Data |

[Pada akhirnya, tim keamanan melindungi data. Jika memungkinkan, data harus tetap aman meskipun meninggalkan perangkat, aplikasi, infrastruktur, dan jaringan yang dikontrol organisasi. Mengklasifikasikan, memberi label, dan mengenkripsi data, dan membatasi akses berdasarkan atribut tersebut. |

Aplikasi |

Aplikasi dan API menyediakan antarmuka tempat data digunakan. Mereka mungkin beban kerja lokal warisan, diangkat dan digeser ke beban kerja cloud, atau aplikasi SaaS modern. Terapkan kontrol dan teknologi untuk menemukan bayangan TI, memastikan izin dalam aplikasi yang sesuai, akses gerbang berdasarkan analitik waktu nyata, memantau perilaku abnormal, mengontrol tindakan pengguna, dan memvalidasi opsi konfigurasi aman. |

Infrastruktur |

Infrastruktur—baik server lokal, VM berbasis cloud, kontainer, atau layanan mikro—mewakili vektor ancaman penting. Menilai versi, konfigurasi, dan akses JIT ke harden defense. Gunakan telemetri untuk mendeteksi serangan dan anomali, serta otomatis memblokir dan menandai perilaku berisiko serta mengambil tindakan perlindungan. |

Jaringan |

Semua data pada akhirnya diakses melalui infrastruktur jaringan. Kontrol jaringan dapat memberikan kontrol penting untuk meningkatkan visibilitas dan membantu mencegah penyerang bergerak secara lateral di seluruh jaringan. Segmentasikan jaringan (dan lakukan segmentasi mikro dalam jaringan yang lebih dalam) dan sebarkan perlindungan terhadap ancaman real time, enkripsi menyeluruh, pemantauan, dan analitik. |

Visibilitas, otomatisasi, dan orkestrasi |

Dalam panduan Zero Trust kami, kami menentukan pendekatan untuk menerapkan metodologi Zero Trust end-to-end di seluruh identitas, titik akhir (perangkat), data, aplikasi, infrastruktur, dan jaringan. Aktivitas ini meningkatkan visibilitas Anda, yang memberi Anda data yang lebih baik untuk membuat keputusan kepercayaan. Dengan masing-masing area individu ini menghasilkan pemberitahuan relevan mereka sendiri, kami membutuhkan kemampuan terintegrasi untuk mengelola masuknya data yang dihasilkan untuk lebih melindungi dari ancaman dan memvalidasi kepercayaan dalam transaksi. |

Pelatihan yang direkomendasikan

| Pelatihan | Menetapkan prinsip panduan dan komponen inti Zero Trust |

|---|---|

|

Gunakan jalur pembelajaran ini untuk memahami dasar-dasar penerapan prinsip Zero Trust ke pilar teknologi utama identitas, titik akhir, akses aplikasi, jaringan, infrastruktur, dan data. |

Sumber daya Zero Trust Tambahan

Gunakan sumber daya Zero Trust tambahan ini berdasarkan kumpulan dokumentasi atau peran di organisasi Anda.

Kumpulan dokumentasi

Ikuti tabel ini untuk kumpulan dokumentasi Zero Trust terbaik untuk kebutuhan Anda.

| Kumpulan dokumentasi | Membantu Anda... | Peran |

|---|---|---|

| Kerangka kerja adopsi untuk fase dan panduan langkah untuk solusi dan hasil bisnis utama | Terapkan perlindungan Zero Trust dari C-suite ke implementasi IT. | Arsitek keamanan, tim TI, dan manajer proyek |

| Zero Trust untuk bisnis kecil | Terapkan prinsip Zero Trust kepada pelanggan bisnis kecil. | Pelanggan dan mitra yang bekerja dengan Microsoft 365 untuk bisnis |

| Rencana Modernisasi Cepat Zero Trust (RaMP) untuk panduan manajemen proyek dan daftar periksa agar mudah dimenangkan | Menerapkan lapisan kunci perlindungan Zero Trust dengan cepat. | Arsitek keamanan dan pelaksana TI |

| Rencana penyebaran Zero Trust dengan Microsoft 365 untuk panduan desain dan penyebaran yang terperinci dan terperinci | Terapkan perlindungan Zero Trust ke penyewa Microsoft 365 Anda. | Tim TI dan staf keamanan |

| Zero Trust untuk Microsoft Copilots untuk panduan desain dan penyebaran yang terperinci dan terperinci | Terapkan perlindungan Zero Trust ke Microsoft Copilots. | Tim TI dan staf keamanan |

| Zero Trust untuk layanan Azure untuk panduan desain dan penyebaran terperinci dan terperinci | Terapkan perlindungan Zero Trust ke beban kerja dan layanan Azure. | Tim TI dan staf keamanan |

| Integrasi mitra dengan Zero Trust untuk panduan desain untuk area teknologi dan spesialisasi | Terapkan perlindungan Zero Trust untuk solusi cloud Microsoft mitra. | Pengembang mitra, tim TI, dan staf keamanan |

| Mengembangkan menggunakan prinsip Zero Trust untuk panduan desain pengembangan aplikasi dan praktik terbaik | Terapkan perlindungan Zero Trust ke aplikasi Anda. | Pengembang aplikasi |

Peran Anda

Ikuti tabel ini untuk kumpulan dokumentasi terbaik untuk peran di organisasi Anda.

| Peran | Kumpulan dokumentasi | Membantu Anda... |

|---|---|---|

| Arsitek keamanan Manajer proyek IT Pelaksana TI |

Kerangka kerja adopsi untuk fase dan panduan langkah untuk solusi dan hasil bisnis utama | Terapkan perlindungan Zero Trust dari C-suite ke implementasi IT. |

| Pelanggan atau mitra untuk Microsoft 365 untuk bisnis | Zero Trust untuk bisnis kecil | Terapkan prinsip Zero Trust kepada pelanggan bisnis kecil. |

| Arsitek keamanan Pelaksana TI |

Rencana Modernisasi Cepat Zero Trust (RaMP) untuk panduan manajemen proyek dan daftar periksa agar mudah dimenangkan | Menerapkan lapisan kunci perlindungan Zero Trust dengan cepat. |

| Anggota tim TI atau keamanan untuk Microsoft 365 | Rencana penyebaran Zero Trust dengan Microsoft 365 untuk panduan desain dan penyebaran terperinci dan terperinci untuk Microsoft 365 | Terapkan perlindungan Zero Trust ke penyewa Microsoft 365 Anda. |

| Anggota tim IT atau keamanan untuk Microsoft Copilots | Zero Trust untuk Microsoft Copilots untuk panduan desain dan penyebaran yang terperinci dan terperinci | Terapkan perlindungan Zero Trust ke Microsoft Copilots. |

| Anggota tim TI atau keamanan untuk layanan Azure | Zero Trust untuk layanan Azure untuk panduan desain dan penyebaran terperinci dan terperinci | Terapkan perlindungan Zero Trust ke beban kerja dan layanan Azure. |

| Pengembang mitra atau anggota tim IT atau keamanan | Integrasi mitra dengan Zero Trust untuk panduan desain untuk area teknologi dan spesialisasi | Terapkan perlindungan Zero Trust untuk solusi cloud Microsoft mitra. |

| Pengembang aplikasi | Mengembangkan menggunakan prinsip Zero Trust untuk panduan desain pengembangan aplikasi dan praktik terbaik | Terapkan perlindungan Zero Trust ke aplikasi Anda. |