Idee per soluzioni

In questo articolo viene descritta un'idea di soluzione. Il cloud architect può usare queste linee guida per visualizzare i componenti principali di un'implementazione tipica di questa architettura. Usare questo articolo come punto di partenza per il design di una soluzione ben progettata che sia in linea con i requisiti specifici del carico di lavoro.

È possibile creare un'infrastruttura IT completa per l'organizzazione usando un'ampia gamma di servizi di Azure. Azure fornisce anche servizi di sicurezza per proteggere questa infrastruttura. Usando le soluzioni di sicurezza di Azure, è possibile migliorare la postura di sicurezza dell'ambiente IT, attenuare le vulnerabilità e prevenire le violazioni seguendo le raccomandazioni sulle procedure consigliate di Microsoft per una soluzione progettata in modo ottimale. Anche se alcuni servizi di sicurezza hanno costi associati, molti sono disponibili a titolo gratuito. I servizi gratuiti includono gruppi di sicurezza di rete (NSG), crittografia dell'archiviazione, TLS/SSL, token di firma di accesso condiviso e altro ancora. Questo articolo descrive i servizi gratuiti.

Alcuni servizi di sicurezza hanno costi aggiuntivi, mentre altri sono disponibili a titolo gratuito. I servizi gratuiti includono gruppi di sicurezza di rete (NSG), crittografia dell'archiviazione, TLS/SSL, token di firma di accesso condiviso e molto altro. Questo articolo descrive i servizi di sicurezza gratuiti.

Questo articolo è il terzo di una serie di cinque. Per rivedere i due articoli precedenti di questa serie, incluse l'introduzione e la spiegazione di come eseguire il mapping delle minacce a un ambiente IT, vedere:

- Usare il monitoraggio di Azure per integrare i componenti di sicurezza

- Eseguire il mapping delle minacce all'ambiente IT

Potenziali casi d'uso

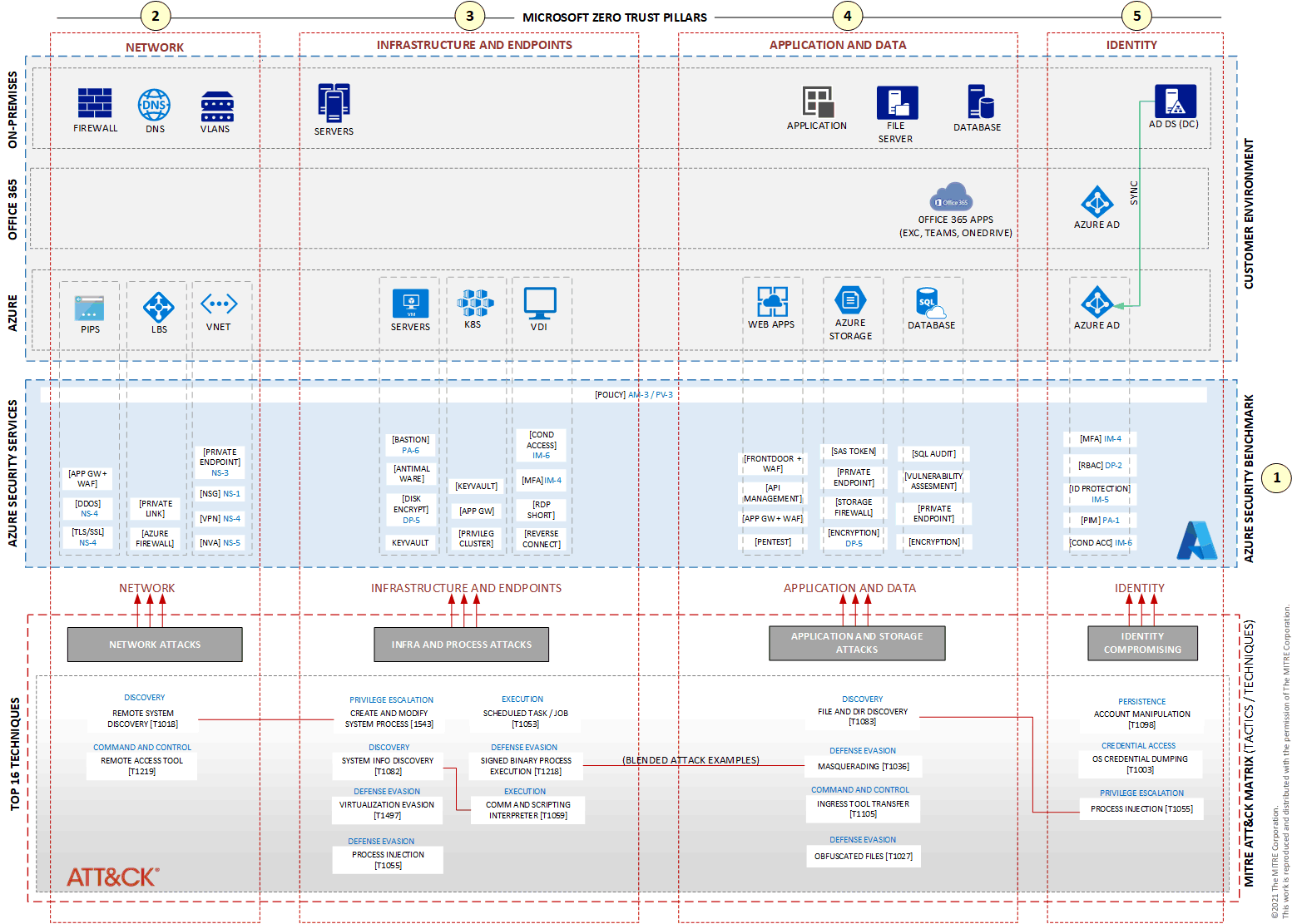

Questo articolo suddivide i servizi di sicurezza di Azure in base a ogni risorsa di Azure e consente di concentrarsi su minacce specifiche destinate a risorse come le macchine virtuali (VM), i sistemi operativi, le reti di Azure, le applicazioni nonché attacchi che potrebbero compromettere utenti e password. Il diagramma fornito mostra come identificare i servizi di sicurezza di Azure appropriati per proteggere sia le risorse sia le identità utente da questi tipi di minacce.

Architettura

Scaricare un file di Visio di questa architettura.

©2021 The MITRE Corporation. Quest'opera viene riprodotta e distribuita con l'autorizzazione di The MITRE Corporation.

Il livello di sicurezza di Azure in questo diagramma si basa su Azure Security Benchmark (ASB) v3, ovvero un set di regole di sicurezza implementate attraverso i criteri di Azure. ASB si basa su una combinazione di regole del CIS Center for Internet Security e del National Institute of Standards and Technology. Per altre informazioni su ASB, vedere Panoramica di Azure Security Benchmark v3.

Il diagramma non include tutti i servizi di sicurezza di Azure disponibili, ma evidenzia quelli più usati dalle organizzazioni. Tutti i servizi di sicurezza illustrati nel diagramma architetturale possono essere combinati e configurati affinché interagiscano in base all'ambiente IT e alle esigenze di sicurezza specifiche dell'organizzazione.

Workflow

Questa sezione descrive i componenti e i servizi che compaiono nel diagramma. Molti di questi servizi sono etichettati con i codici di controllo ASB, oltre alle etichette abbreviate. I codici di controllo corrispondono ai domini di controllo elencati in Controlli.

AZURE SECURITY BENCHMARK

Ogni controllo di sicurezza fa riferimento a uno o più servizi di sicurezza di Azure specifici. Il riferimento all'architettura in questo articolo mostra alcuni di questi servizi con i relativi numeri di controllo in base alla documentazione di ASB. I controlli includono:

- Sicurezza di rete

- Gestione delle identità

- Accesso con privilegi

- Protezione dei dati

- Gestione cespiti

- Registrazione e rilevamento delle minacce

- Risposta agli eventi imprevisti

- Comportamento e gestione delle vulnerabilità

- Sicurezza degli endpoint

- Backup e ripristino

- Sicurezza di DevOps

- Governance e strategia

Per altre informazioni sui controlli di sicurezza, vedere Panoramica di Azure Security Benchmark (v3).

RETE

La tabella seguente descrive i servizi di rete nel diagramma.

Etichetta Descrizione Documentazione NSG Servizio gratuito collegato a un'interfaccia di rete o a una subnet. Un NSG consente di filtrare il traffico del protocollo TCP o UDP usando porte e intervalli di indirizzi IP per le connessioni in ingresso e in uscita. Gruppi di sicurezza di rete VPN Un gateway di rete privata virtuale (VPN) che offre un tunnel con protezione IPSEC (IKE v1/v2). Gateway VPN FIREWALL DI AZURE Una piattaforma distribuita come servizio (PaaS) che offre protezione al livello 4 ed è collegata a un'intera rete virtuale. Cos'è Firewall di Azure? APP GW + WAF Gateway applicazione di Azure con Web application firewall (WAF). Gateway applicazione è un servizio di bilanciamento del carico per il traffico Web che funziona nel livello 7 e aggiunge WAF per proteggere le applicazioni che usano HTTP e HTTPS. Cos'è il gateway applicazione di Azure? NVA Appliance virtuale di rete (NVA, Network Virtual Appliance), un servizio di sicurezza virtuale del marketplace di cui viene eseguito il provisioning nelle macchine virtuali in Azure. Appliance virtuali di rete DDOS Protezione DDoS implementata nella rete virtuale per ridurre tipi di attacchi DDoS diversi. Panoramica della protezione di rete DDoS di Azure TLS/SSL TLS/SSL offre crittografia in transito per la maggior parte dei servizi di Azure che scambiano informazioni, ad esempio Archiviazione di Azure e App Web. Configurare TLS end-to-end usando un gateway applicazione con PowerShell COLLEGAMENTO PRIVATO Servizio che consente di creare una rete privata per un servizio di Azure che inizialmente è esposto a Internet. Che cos'è Collegamento privato di Azure? ENDPOINT PRIVATO Crea un'interfaccia di rete e la collega al servizio di Azure. L'endpoint privato fa parte del collegamento privato. In questa configurazione, il servizio fa parte della rete virtuale tramite un endpoint privato. Che cos'è un endpoint privato? INFRASTRUTTURA ED ENDPOINT

La tabella seguente descrive l'infrastruttura e i servizi degli endpoint illustrati nel diagramma.

Etichetta Descrizione Documentazione BASTION Bastion offre funzionalità di server di collegamento. Questo servizio consente di accedere alle macchine virtuali tramite il protocollo RDP (Remote Desktop Protocol) o SSH senza esporre le macchine virtuali a Internet. Che cos'è Azure Bastion? ANTIMALWARE Microsoft Defender offre un servizio antimalware e fa parte di Windows 10, Windows 11, Windows Server 2016 e Windows Server 2019. Microsoft Defender Antivirus in Windows CRITTOGRAFIA DISCHI Crittografia dischi consente di crittografare il disco di una macchina virtuale. Crittografia dischi di Azure per macchine virtuali Windows KEYVAULT Key Vault, un servizio per archiviare chiavi, segreti e certificati con FIPS 140-2 Livello 2 o 3. Concetti di base di Azure Key Vault RDP SHORT Desktop virtuale di Azure - RDP Shortpath. Questa funzionalità consente agli utenti remoti di connettersi al servizio Desktop virtuale da una rete privata. RDP Shortpath di Desktop virtuale Azure per reti gestite CONNESSIONE INVERSA Funzionalità di sicurezza predefinita di Desktop virtuale di Azure. Grazie alla connessione inversa, gli utenti remoti ricevono solo flussi pixel e non raggiungono le macchine virtuali host. Informazioni sulla connettività di rete di Desktop virtuale Azure APPLICAZIONI E DATI

La tabella seguente descrive i servizi dati e applicazione illustrati nel diagramma.

Etichetta Descrizione Documentazione FRONTDOOR + WAF Rete per la distribuzione di contenuti (CDN). Frontdoor combina più punti di presenza per offrire una connessione migliore agli utenti che accedono al servizio e aggiunge WAF. Che cos'è Frontdoor di Azure? API MANAGEMENT Un servizio che offre sicurezza per le chiamate API e gestisce le API nei diversi ambienti. Informazioni su Gestione API PENTEST Set di procedure consigliate per eseguire un test di penetrazione nell'ambiente, incluse le risorse di Azure. Test di penetrazione TOKEN SAS ARCHIVIAZIONE Un token di accesso condiviso per consentire ad altri utenti di accedere all'account di archiviazione di Azure. Concedere accesso limitato alle risorse di Archiviazione di Azure tramite firme di accesso condiviso ENDPOINT PRIVATO Creare un'interfaccia di rete e collegarla all'account di archiviazione per configurarla all'interno di una rete privata in Azure. Usare endpoint privati per l'Archiviazione di Azure FIREWALL DI ARCHIVIAZIONE Firewall che consente di impostare un intervallo di indirizzi IP che possono accedere all'account di archiviazione. Configurare i firewall e le reti virtuali di Archiviazione di Azure CRITTOGRAFIA

(Archiviazione di Azure)Protegge l'account di archiviazione con la crittografia dei dati inattivi. Crittografia del servizio di archiviazione di Azure per dati inattivi SQL AUDIT Tiene traccia degli eventi del database e li scrive in un log di controllo nell'account di archiviazione di Azure. Controllo per il database SQL di Azure e Azure Synapse Analytics VALUTAZIONE DELLE VULNERABILITÀ Servizio che consente di individuare, monitorare e risolvere potenziali vulnerabilità del database. Valutazione della vulnerabilità di SQL per identificare le vulnerabilità del database CRITTOGRAFIA

(SQL di Azure)La funzionalità Transparent Data Encryption (TDE) consente di proteggere i servizi di database SQL di Azure tramite crittografia dei dati inattivi. Transparent Data Encryption per database SQL, Istanza gestita di SQL e Azure Synapse Analytics IDENTITY

La tabella seguente descrive i servizi di gestione di identità illustrati nel diagramma.

Etichetta Descrizione Documentazione RBAC Il Controllo degli accessi in base al ruolo di Azure consente di gestire l'accesso ai servizi di Azure usando autorizzazioni granulari basate sulle credenziali di Microsoft Entra degli utenti. Che cos'è il controllo degli accessi in base al ruolo di Azure? MFA L'autenticazione a più fattori offre tipi di autenticazione aggiuntivi oltre ai nomi utente e alle password. Funzionamento: Autenticazione a più fattori di Microsoft Entra ID PROTECTION Identity Protection, un servizio di sicurezza di Microsoft Entra ID, analizza trilioni di segnali al giorno per identificare e proteggere gli utenti dalle minacce. Informazioni su Identity Protection PIM Privileged Identity Management (PIM), un servizio di sicurezza di Microsoft Entra ID. Consente di fornire temporaneamente i privilegi di utente con privilegi avanzati per Microsoft Entra ID, ad esempio Amministratore utente, e le sottoscrizioni di Azure, ad esempio Amministratore controllo dell'accesso in base ai ruoli o Amministratore Key Vault. Cos'è Microsoft Entra Privileged Identity Management? COND ACC L'accesso condizionale è un servizio di sicurezza intelligente che usa i criteri definiti per varie condizioni per bloccare o concedere l'accesso agli utenti. Informazioni sull'accesso condizionale

Componenti

L'architettura di esempio illustrata in questo articolo usa i componenti di Azure seguenti:

Microsoft Entra ID è un servizio per la gestione delle identità e degli accessi basato sul cloud. Microsoft Entra ID consente agli utenti di accedere a risorse esterne, ad esempio Microsoft 365, il portale di Azure e migliaia di altre applicazioni SaaS. Consente inoltre di accedere alle risorse interne, ad esempio le app nella rete intranet aziendale.

Rete virtuale di Azure è il blocco predefinito fondamentale per la rete privata in Azure. Rete virtuale consente a numerosi tipi di risorse di Azure di comunicare in modo sicuro tra loro, su Internet e nelle reti locali. Rete virtuale offre una rete virtuale che trae vantaggio dall'infrastruttura di Azure, ad esempio scalabilità, disponibilità e isolamento.

Azure Load Balancer è un servizio di bilanciamento del carico in ingresso e in uscita di livello 4 che offre prestazioni elevate e bassa latenza per tutti i protocolli UDP e TCP. È progettato per gestire milioni di richieste al secondo assicurando al tempo stesso la disponibilità elevata della soluzione. Azure Load Balancer offre ridondanza della zona, garantendo disponibilità elevata tra zone di disponibilità.

Le macchine virtuali sono uno dei diversi tipi di risorse di calcolo scalabili e su richiesta offerti da Azure. Una macchina virtuale di Azure offre la flessibilità della virtualizzazione senza che sia necessario acquistare e gestire l'hardware fisico in cui viene eseguita.

Il servizio Azure Kubernetes è un servizio completamente gestito per la distribuzione e la gestione di applicazioni in contenitori. Il servizio Azure Kubernetes fornisce Kubernetes serverless, CI/CD (continuous integration/continuous delivery, integrazione continua/distribuzione continua) nonché sicurezza e governance di livello aziendale.

Desktop virtuale Azure è un servizio di virtualizzazione di desktop e app che viene eseguito nel cloud per fornire desktop per gli utenti remoti.

App Web del servizio app è un servizio basato su HTTP per l'hosting di applicazioni Web, API REST e back-end mobili. È possibile sviluppare nel proprio linguaggio preferito nonché eseguire e scalare con facilità le applicazioni in ambienti basati su Windows e Linux.

Archiviazione di Azure è un'archiviazione altamente disponibile, altamente scalabile, duratura e sicura per vari oggetti dati nel cloud, tra cui archiviazione di oggetti, BLOB, file, dischi, code e tabelle. Tutti i dati scritti in un account di Archiviazione di Azure vengono crittografati dal servizio. Archiviazione di Azure offre un controllo dettagliato su chi può accedere ai dati.

Database SQL di Azure è un motore di database PaaS completamente gestito che gestisce la maggior parte delle funzioni di gestione del database quali aggiornamento, applicazione di patch, backup e e monitoraggio. Fornisce queste funzioni senza coinvolgimento dell'utente. Il database SQL offre una gamma di funzionalità predefinite di sicurezza e conformità che consentono di mantenere la conformità dell'applicazione ai requisiti di sicurezza e conformità.

Collaboratori

Questo articolo viene gestito da Microsoft. Originariamente è stato scritto dai seguenti contributori.

Autore principale:

- Rudnei Oliveira | Senior Azure Security Engineer

Altri contributori:

- Gary Moore | Programmatore/writer

- Andrew Nathan | Senior Customer Engineering Manager

Passaggi successivi

Microsoft offre diversa documentazione sulla protezione dell'ambiente IT e gli articoli seguenti possono essere particolarmente utili:

- Sicurezza in Microsoft Cloud Adoption Framework per Azure. Cloud Adoption Framework fornisce indicazioni sulla sicurezza in merito al percorso cloud, chiarendo i processi, le procedure consigliate, i modelli e l'esperienza.

- Well-Architected Framework di Microsoft Azure. Il Well-Architected Framework di Azure è una serie di principi guida che è possibile usare per migliorare la qualità di un carico di lavoro. Il framework è basato su cinque principi fondamentali: affidabilità, sicurezza, ottimizzazione dei costi, eccellenza operativa ed efficienza delle prestazioni.

- Procedure consigliate per la sicurezza Microsoft. Procedure consigliate Microsoft per la sicurezza (in precedenza Azure Security Compass o Microsoft Security Compass) è un insieme di procedure consigliate che forniscono indicazioni chiare e utili per le decisioni correlate alla sicurezza.

- Microsoft Cybersecurity Reference Architecture (MCRA). MCRA è una compilazione di varie architetture di riferimento alla sicurezza Microsoft.

Nelle risorse seguenti sono disponibili altre informazioni sui servizi, le tecnologie e le terminologie menzionati in questo articolo:

- Che cosa sono i cloud pubblici, privati e ibridi?

- Panoramica di Azure Security Benchmark (v3)

- Adottare la sicurezza proattiva con Zero Trust

- Informazioni sulla sottoscrizione a Microsoft 365

- Microsoft Defender XDR

Risorse correlate

Per altri dettagli su questa architettura di riferimento, vedere gli altri articoli di questa serie:

- Parte 1: Usare il monitoraggio di Azure per integrare i componenti di sicurezza.

- Parte 2: Eseguire il mapping delle minacce all'ambiente IT

- Parte 4: Creare il secondo livello di difesa con i servizi di sicurezza XDR di Microsoft Defender

- Parte 5: Integrazione tra Azure e i servizi di sicurezza Microsoft Defender XDR