Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Chi legge questo documento è consapevole dell'importanza della sicurezza e sicuramente è già responsabile della sicurezza dell'organizzazione. Se è necessario convincere altri dell'importanza della sicurezza, invitarli a leggere l'ultimo Report sulla difesa digitale Microsoft.

Questo documento consente di ottenere una postura più sicura usando le funzionalità di Microsoft Entra ID tramite un elenco di controllo di cinque passaggi per migliorare la protezione dell'organizzazione da attacchi informatici.

Questo elenco di controllo consente di distribuire rapidamente azioni critiche consigliate per proteggere immediatamente l'organizzazione, spiegando come:

- Rafforzare le credenziali

- Ridurre la superficie di attacco

- Automatizzare la risposta alle minacce

- Usare l'intelligenza del cloud

- Abilitare il self-service per gli utenti finali

Nota

Molti consigli forniti in questo documento riguardano solo le applicazioni configurate per l'uso di Microsoft Entra ID come provider di identità. La configurazione di app per il Single Sign-On garantisce i vantaggi associati a criteri per le credenziali, rilevamento delle minacce, controllo, registrazione e altre funzionalità aggiunte a queste applicazioni. La gestione delle applicazioni di Microsoft Entra è la base su cui si basano tutti questi consigli.

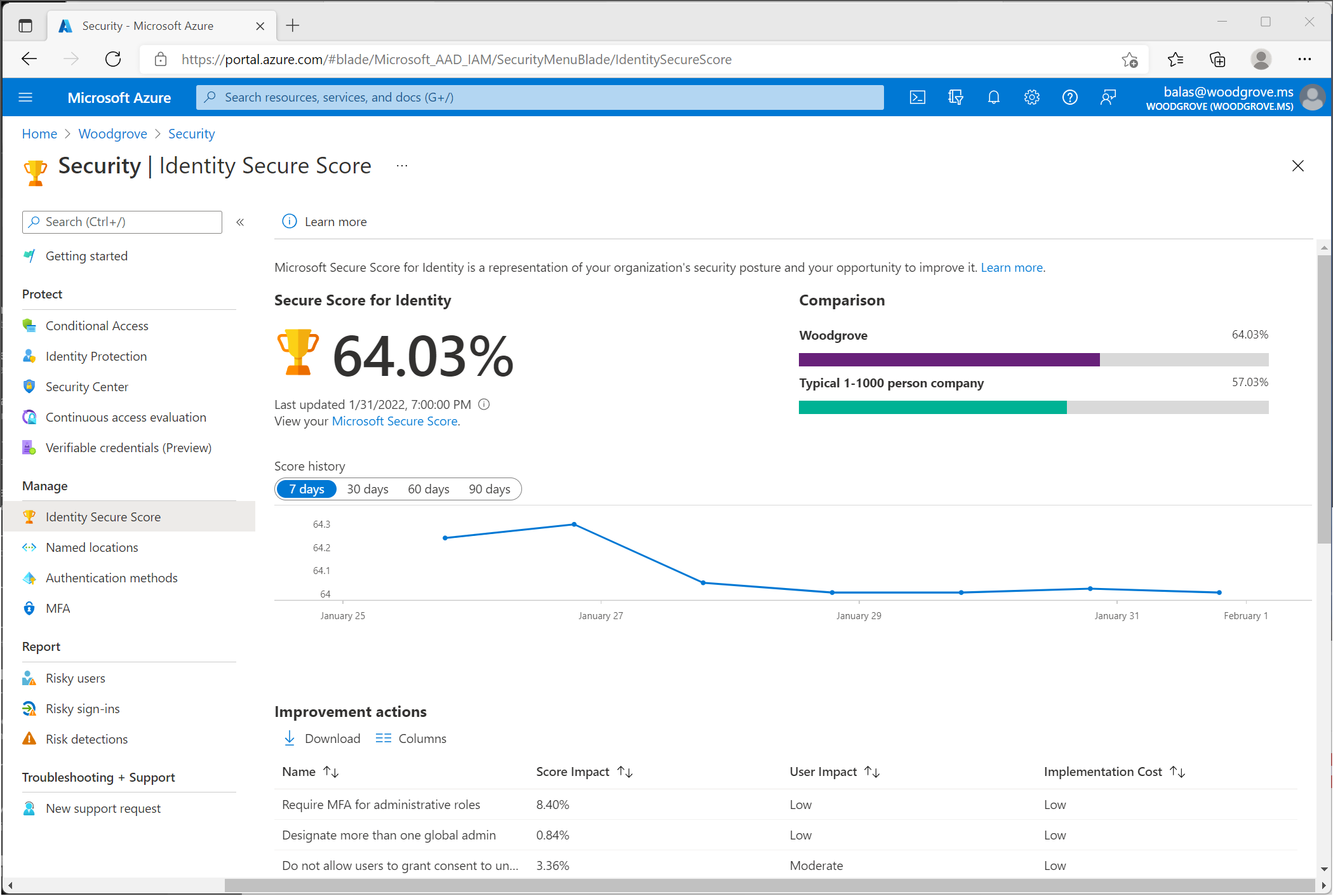

I consigli riportati in questo documento sono allineati con il punteggio di sicurezza delle identità, una valutazione automatizzata della configurazione di sicurezza dell'identità dei tenant di Microsoft Entra. Le organizzazioni possono usare la pagina di punteggio di sicurezza delle identità nell'interfaccia di amministrazione di Microsoft Entra per individuare lacune nella configurazione di sicurezza corrente per assicurarsi che vengano seguite le procedure consigliate di Microsoft correnti per la sicurezza. L'implementazione di ogni consiglio nella pagina di punteggio della sicurezza aumenta il punteggio e consente di tenere traccia dello stato. Consente anche di confrontare la propria implementazione con altre organizzazioni di dimensioni simili.

Nota

Alcune funzionalità consigliate qui sono disponibili per tutti i clienti, mentre altre richiedono una sottoscrizione P1 o P2 di Microsoft Entra ID. Per altre informazioni, esaminare Prezzi di Microsoft Entra ed Elenco di controllo per la distribuzione di Microsoft Entra.

Prima di iniziare: proteggere gli account con privilegi mediante MFA

Prima di iniziare questo elenco di controllo, verificare che l'account non venga compromesso durante la lettura. In Microsoft Entra osserviamo ogni giorno 50 milioni di attacchi alle password, ma solo una frazione di utenti e amministratori usa autenticazioni avanzate come l'autenticazione a più fattori (MFA). Queste statistiche si basano sui dati a partire da agosto 2021. In Microsoft Entra ID gli utenti con ruoli con privilegi, ad esempio gli amministratori, sono la radice di attendibilità per la creazione e gestione del resto dell'ambiente. Implementare le procedure seguenti per ridurre al minimo gli effetti di una compromissione.

Gli utenti malintenzionati che ottengono il controllo di account con privilegi possono causare enormi danni, per cui è fondamentale proteggere questi account prima di procedere. Abilitare e richiedere l'autenticazione a più fattori di (MFA) di Microsoft Entra per tutti gli amministratori nell'organizzazione usando le impostazioni predefinite per la sicurezza di Microsoft Entra o l’accesso condizionale. È fondamentale.

Tutto pronto? Iniziamo con l'elenco di controllo.

Passaggio 1: rafforzare le credenziali

Anche se stanno emergendo altri tipi di attacchi, tra cui phishing di consenso e attacchi su identità non umane, gli attacchi basati su password sulle identità utente sono ancora il vettore più diffuso di compromissione delle identità. Le campagne di spear phishing e password spraying ben consolidate da parte dei nemici continuano ad avere successo contro le organizzazioni che non implementano l'autenticazione a più fattori (MFA) o altre protezioni contro questa tattica comune.

Un'organizzazione deve assicurarsi che le identità siano convalidate e protette con MFA ovunque. Nel 2020, il rapporto IC3 (Internet Crime Complaint Center) dell'FBI (Federal Bureau of Investigation) ha identificato il phishing come il tipo di crimine principale subito dalle vittime. Il numero dei report è raddoppiato rispetto all'anno precedente. Il phishing rappresenta una minaccia significativa sia per le aziende che per i singoli utenti, e il phishing delle credenziali l'anno scorso è stato usato in molti degli attacchi più dannosi. L'autenticazione a più fattori (MFA) di Microsoft Entra consente di proteggere l'accesso ai dati e alle applicazioni, offrendo un altro livello di sicurezza tramite una seconda forma di autenticazione. Le organizzazioni possono abilitare l'autenticazione a più fattori con l'accesso condizionale per adeguare la soluzione alle loro esigenze specifiche. Vedere questa guida alla distribuzione per informazioni su come pianificare, implementare e applicare l'autenticazione a più fattori di Microsoft Entra.

Assicurarsi che l'organizzazione usi l'autenticazione avanzata

Per abilitare facilmente il livello di base della sicurezza delle identità, è possibile usare l'abilitazione one-select con le impostazioni predefinite per la sicurezza di Microsoft Entra. Le impostazioni predefinite per la sicurezza applicano l'autenticazione a più fattori di Microsoft Entra per tutti gli utenti in un tenant e bloccano gli accessi da protocolli legacy a livello di tenant.

Se l'organizzazione dispone di licenze P1 o P2 di Microsoft Entra ID, è anche possibile usare la cartella di lavoro di report e informazioni dettagliate sull'accesso condizionale per rilevare lacune nella configurazione e nella copertura. Da questi consigli, è possibile colmare facilmente tali lacune creando un criterio che usa la nuova esperienza dei modelli di accesso condizionale. I modelli di accesso condizionale sono concepiti per fornire un metodo semplice per distribuire nuovi criteri allineati alle procedure consigliate da Microsoft, semplificando la distribuzione di criteri comuni per proteggere identità e dispositivi.

Iniziare a vietare le password attaccate più spesso e disattivare le regole di complessità e scadenza tradizionali.

Molte organizzazioni usano regole tradizionali di complessità e di scadenza delle password. Come dimostra la ricerca di Microsoft mostra e come sostenuto nella Special Publication 800-63B Digital Identity Guidelines del NIST (National Institute of Standards and Technology), questi criteri fanno sì che gli utenti scelgano le password più facili da indovinare. È consigliabile usare la protezione delle password di Microsoft Entra, una funzionalità dinamica che vieta l'uso di determinate password usando il comportamento degli utenti malintenzionati per impedire agli utenti di impostare password facilmente indovinabili. Questa funzionalità è sempre attiva quando vengono creati utenti nel cloud, ma è ora disponibile anche per le organizzazioni ibride quando distribuiscono la protezione delle password di Microsoft Entra per Windows Server Active Directory. È consigliabile anche rimuovere i criteri di scadenza. La modifica delle password non offre alcun vantaggio di contenimento perché i criminali informatici usano quasi sempre le credenziali non appena le compromettono. Fare riferimento all'articolo seguente per impostare criteri di scadenza delle password per l'organizzazione.

Proteggersi da credenziali perse e aggiungere resilienza da interruzioni

Il metodo consigliato più semplice per abilitare l'autenticazione cloud per oggetti directory locali in Microsoft Entra ID consiste nell'abilitazione della sincronizzazione dell'hash delle password (PHS). Se l'organizzazione usa una soluzione di identità ibrida con la federazione o l'autenticazione pass-through, è consigliabile abilitare la sincronizzazione dell'hash delle password per i due motivi seguenti:

- Il report sugli utenti con credenziali perse in Microsoft Entra ID avvisa in caso di coppie nome utente e password esposte pubblicamente. Una quantità incredibile di password viene persa tramite phishing, malware e riuso delle password nei siti di terze parti che verranno sottoposti a violazioni in un secondo momento. Microsoft individua molte di queste credenziali perse e in questo report riporta se corrispondono alle credenziali di un'organizzazione, ma solo se l'utente abilita la sincronizzazione dell'hash delle password o dispone di identità solo cloud.

- Nel caso di un'interruzione locale, ad esempio un attacco ransomware, è possibile passare all'autenticazione cloud usando la sincronizzazione dell'hash delle password. Questo metodo di autenticazione di backup consente di continuare ad accedere alle app configurate per l'autenticazione con Microsoft Entra ID, incluso Microsoft 365. In questo caso, il personale IT non deve fare ricorso agli account e-mail o allo shadow IT per condividere i dati fino alla risoluzione dell'interruzione locale.

Le password non vengono mai archiviate in testo non crittografato o crittografate con un algoritmo reversibile in Microsoft Entra ID. Per altre informazioni sul processo effettivo di sincronizzazione dell'hash delle password, vedere Descrizione dettagliata del funzionamento della sincronizzazione dell'hash delle password.

Implementare il blocco intelligente della Extranet di AD FS

La funzione di blocco intelligente blocca gli attori malintenzionati che tentano di indovinare le password degli utenti o usano metodi di forza bruta per ottenere l'accesso. Questa funzione è in grado di riconoscere i tentativi di accesso eseguiti da utenti validi e di gestirli in modo diverso da quelli di utenti malintenzionati e di altre origini sconosciute. La funzione di blocco intelligente blocca gli utenti malintenzionati, consentendo al contempo a quelli validi di accedere ai propri account senza effetti negativi sulla produttività. Le organizzazioni, che configurano le applicazioni per l'autenticazione direttamente in Microsoft Entra ID traggono vantaggio dal blocco intelligente di Microsoft Entra. Le distribuzioni federate che usano Active Directory Federation Services (AD FS) 2016 e AD FS 2019 possono consentire vantaggi simili tramite il blocco Extranet AD FS e blocco intelligente Extranet.

Passaggio 2: ridurre l'area della superficie di attacco

Poiché le password vengono frequentemente compromesse, è fondamentale per l'organizzazione ridurre al minimo la superficie di attacco. Disabilitare l'uso di protocolli meno recenti e meno sicuri, limitare i punti di ingresso di accesso, passare all'autenticazione cloud, esercitare un controllo più significativo dell'accesso amministrativo alle risorse e adottare i principi di sicurezza Zero Trust.

Usare l'autenticazione cloud

Le credenziali sono un vettore di attacco primario. Le procedure descritte in questo blog possono ridurre la superficie di attacco usando l'autenticazione cloud, la distribuzione dell'autenticazione a più fattori (MFA) e metodi di autenticazione senza password. È possibile distribuire metodi senza password, ad esempio Windows Hello for Business, Accesso tramite telefono con l'app Microsoft Authenticator o FIDO.

Bloccare l'autenticazione legacy

Le app che usano propri metodi legacy per l'autenticazione con Microsoft Entra ID e l'accesso ai dati aziendali pongono un altro rischio per le organizzazioni. Esempi di app che usano l'autenticazione legacy sono i client POP3, IMAP4 o SMTP. Le app con autenticazione legacy eseguono l'autenticazione per conto dell'utente e impediscono a Microsoft Entra ID di eseguire valutazioni avanzate sulla sicurezza. L'alternativa, l’autenticazione moderna, riduce i rischi per la sicurezza perché supporta l'autenticazione a più fattori e l'accesso condizionale.

Sono consigliabili le azioni seguenti:

- Individuare l'autenticazione legacy nell'organizzazione con i log di accesso di Microsoft Entra e le cartelle di lavoro di Log Analytics.

- Configurare SharePoint Online ed Exchange Online per l'uso dell'autenticazione moderna.

- Se si dispone di licenze P1 o P2 di Microsoft Entra ID, usare criteri di accesso condizionale per bloccare l'autenticazione legacy. Per il livello gratuito di Microsoft Entra ID, usare le impostazioni predefinite per la sicurezza di Microsoft Entra.

- Bloccare l'autenticazione legacy se si usa AD FS.

- Bloccare l'autenticazione legacy con Exchange Server 2019.

- Disabilitare l'autenticazione legacy in Exchange Online.

Per altre informazioni, vedere l'articolo Blocco dei protocolli di autenticazione legacy in Microsoft Entra ID.

Bloccare punti di ingresso di autenticazione non validi

Usando il principio di verifica esplicita, si dovrebbe ridurre l'impatto di credenziali utente compromesse quando si verifica questa condizione. Per ogni app nell'ambiente, considerare i casi d'uso validi: quali gruppi, quali reti, quali dispositivi e altri elementi sono autorizzati, quindi bloccare il resto. Con l'accesso condizionale di Microsoft Entra, è possibile controllare la modalità con cui gli utenti autorizzati accedono alle app e alle risorse in base a condizioni specifiche definite.

Per altre informazioni su come usare l'accesso condizionale per le app cloud e le azioni utente, vedere App cloud per l'accesso condizionale, azioni e contesto di autenticazione.

Esaminare e gestire i ruoli di amministratore

Un altro pilastro Zero Trust consiste nella necessità di ridurre al minimo le probabilità che un account compromesso possa essere usato con un ruolo con privilegi. Questo controllo può essere eseguito assegnando la quantità minima di privilegi a un'identità. Se non si ha familiarità con i ruoli di Microsoft Entra, questo articolo facilita la comprensione dei ruoli di Microsoft Entra.

I ruoli con privilegi in Microsoft Entra ID devono essere account solo cloud, per isolarli da qualsiasi ambiente locale e non usare insiemi di credenziali di password locali per archiviare le credenziali.

Implementare la gestione degli accessi con privilegi

Privileged Identity Management (PIM) fornisce un'attivazione del ruolo basata sul tempo e sull'approvazione per mitigare i rischi associati ad autorizzazioni di accesso eccessive, inutili o usate in modo improprio per le risorse importanti. Tali risorse includono quelle in Microsoft Entra ID, Azure e altri servizi Microsoft online, come ad esempio Microsoft 365 o Microsoft Intune.

Con Microsoft Entra Privileged Identity Management (PIM) è possibile ridurre al minimo gli account con privilegi, consentendo di:

- Identificare e gestire gli utenti assegnati a ruoli amministrativi.

- Capire quali ruoli con privilegi eccessivi o inutilizzati è opportuno rimuovere.

- Definire regole per assicurarsi che i ruoli con privilegi siano protetti tramite l'autenticazione a più fattori.

- Definire regole per verificare che i ruoli con privilegi vengano concessi solo per il tempo sufficiente a completare l'attività con privilegi.

Abilitare Microsoft Entra PIM, quindi visualizzare gli utenti a cui sono assegnati ruoli amministrativi e rimuovere gli account non necessari in questi ruoli. Per gli utenti con privilegi rimanenti, spostarli da permanenti a idonei. Infine, definire criteri appropriati per verificare che possano ottenere accesso a questi ruoli con privilegi, in modo sicuro e con il controllo modifiche necessario.

I ruoli predefiniti e personalizzati di Microsoft Entra si basano su concetti simili ai ruoli nel sistema di controllo degli accessi basato in base al ruolo (RBAC) per le risorse di Azure (ruoli di Azure). La differenza tra questi due sistemi di controllo degli accessi in base al ruolo è la seguente:

- I ruoli di Microsoft Entra controllano l'accesso alle risorse di Microsoft Entra, ad esempio utenti, gruppi e applicazioni, tramite l'API Microsoft Graph

- I ruoli di Azure controllano l'accesso alle risorse di Azure, ad esempio macchine virtuali o risorse di archiviazione tramite Gestione delle risorse di Azure

Entrambi i sistemi contengono definizioni e assegnazioni di ruoli usate in modo simile. Tuttavia, le autorizzazioni del ruolo di Microsoft Entra non possono essere usate nei ruoli personalizzati di Azure e viceversa. Nell'ambito del processo di distribuzione degli account con privilegi, seguire le procedure consigliate per creare almeno due account di emergenza, in modo da avere sempre accesso a Microsoft Entra ID anche in caso di blocco.

Per altre informazioni, vedere l'articolo Pianificare una distribuzione di Privileged Identity Management e proteggere l'accesso con privilegi.

Limitare le operazioni di consenso utente

È importante comprendere le varie esperienze di consenso all'applicazione di Microsoft Entra, i tipi di autorizzazioni e di consenso, e le loro implicazioni sulla postura di sicurezza dell'organizzazione. Anche se permettere agli utenti di darsi il consenso autonomamente gli consente di acquisire facilmente applicazioni utili che si integrano con Microsoft 365, Azure e altri servizi, ciò può rappresentare un rischio in assenza di un attento monitoraggio.

Microsoft consiglia di limitare il consenso utente per consentire all'utente finale di fornire il consenso solo per le app di publisher verificati e solo per le autorizzazioni selezionate. Se il consenso dell'utente finale è limitato, le concessioni del consenso precedenti verranno comunque onorate, ma tutte le future operazioni di consenso dovranno essere eseguite da un amministratore. Per i casi limitati, gli utenti possono chiedere il consenso dell'amministratore tramite un flusso di lavoro di richiesta di consenso all'amministratore integrato o tramite i processi di supporto personali. Prima di limitare il consenso dell'utente finale, usare i consigli di Microsoft per pianificare questa modifica nell'organizzazione. Per le applicazioni a cui si desidera consentire l'accesso a tutti gli utenti, valutare la concessione del consenso per conto di tutti gli utenti, assicurandosi che gli utenti che non hanno ancora fornito il consenso individualmente possano accedere all'app. Se non si desidera che queste applicazioni siano disponibili a tutti gli utenti in tutti gli scenari, usare l’assegnazione dell'applicazione e l’accesso condizionale per limitare l’accesso degli utenti ad app specifiche.

Assicurarsi che gli utenti possano richiedere l'approvazione dell'amministratore per le nuove applicazioni per diminuire i conflitti degli utenti, ridurre al minimo il volume del supporto e impedire agli utenti di iscriversi per applicazioni con credenziali non Microsoft Entra. Dopo aver regolato le operazioni di consenso, gli amministratori devono controllare regolarmente l'app e le autorizzazioni al consenso.

Per altre informazioni, vedere l'articolo Framework di consenso di Microsoft Entra.

Passaggio 3: automatizzare la risposta alle minacce

Microsoft Entra ID offre molte funzionalità che intercettano automaticamente gli attacchi, per rimuovere la latenza tra rilevamento e risposta. Riducendo il tempo usato dai criminali per insinuarsi nell'ambiente, è possibile ridurre anche costi e rischi. Ecco i passaggi concreti che è possibile attuare.

Per altre informazioni, vedere l'articolo Procedure: Configurare e abilitare criteri di rischio.

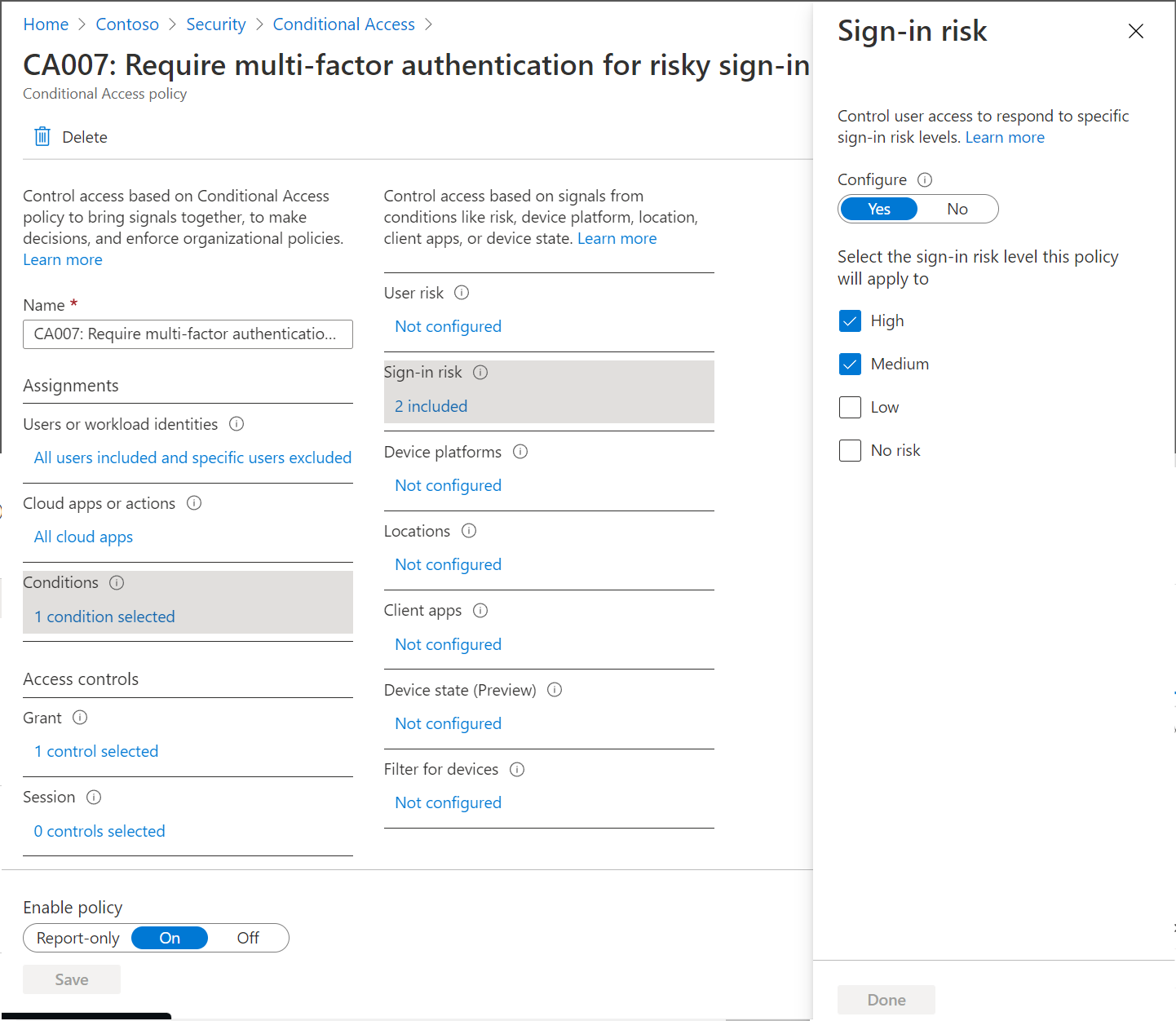

Implementare i criteri di rischio di accesso

Un rischio di accesso rappresenta la probabilità che il proprietario dell'identità non abbia autorizzato la richiesta di autenticazione. È possibile implementare un criterio basato sul rischio di accesso tramite l'aggiunta di una condizione di rischio di accesso ai criteri di accesso condizionale che valuti il livello di rischio per un utente o un gruppo specifico. In base al livello di rischio (alto/medio/basso), è possibile configurare un criterio per bloccare l'accesso o forzare l'autenticazione a più fattori. È consigliabile forzare l'autenticazione a più fattori in caso di accessi con rischio di livello medio o superiore.

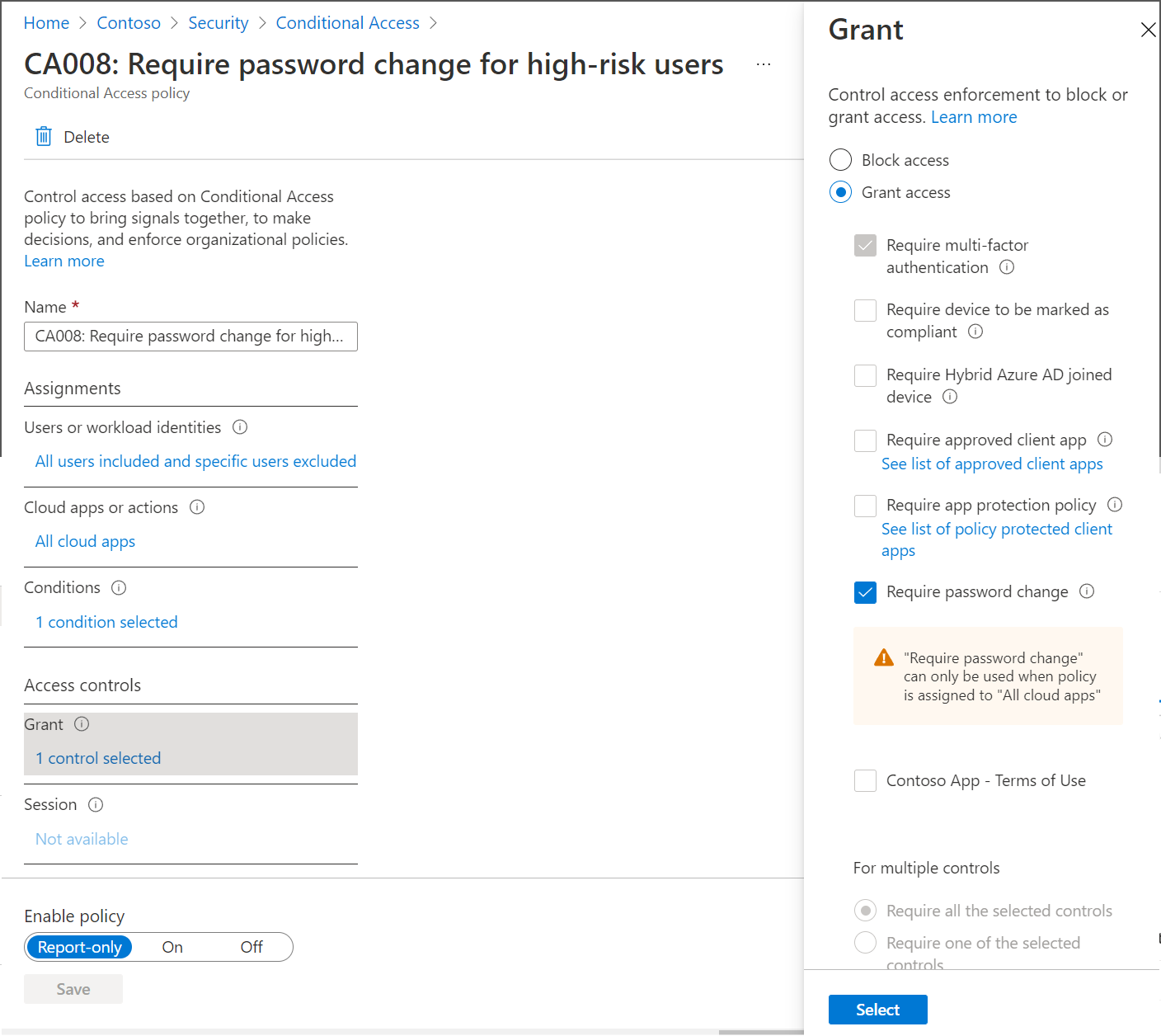

Implementare criteri di sicurezza per il rischio utente

Il rischio utente indica la probabilità di compromissione dell'identità di un utente e viene calcolato in base ai rilevamenti di rischi utente associati all'identità di un utente. È possibile implementare un criterio basato sul rischio utente tramite l'aggiunta di una condizione di rischio utente ai criteri di accesso condizionale che valuti il livello di rischio per un utente specifico. È possibile configurare un criterio, basato su un livello di rischio basso, medio o elevato, per bloccare l'accesso o richiedere una modifica della password sicura mediante autenticazione a più fattori. Microsoft consiglia di richiedere una modifica sicura della password per gli utenti con rischio alto.

Nel rilevamento dei rischi utente è incluso un controllo che indica se le credenziali dell'utente corrispondono alle credenziali perse dai criminali informatici. Per un funzionamento ottimale, è importante implementare la sincronizzazione dell'hash delle password con Microsoft Entra Connect Sync.

Integrare Microsoft Defender XDR con Microsoft Entra ID Protection

Affinché Identity Protection possa eseguire il miglior rilevamento dei rischi possibile, è necessario ottenere il maggior numero possibile di segnali. È importante, quindi, integrare la suite completa di servizi Microsoft Defender XDR:

- Microsoft Defender per endpoint

- Microsoft Defender per Office 365

- Microsoft Defender per identità

- Microsoft Defender for Cloud Apps

Altre informazioni su Microsoft Threat Protection e sull'importanza dell'integrazione di domini diversi sono fornite nel breve video seguente.

Configurare il monitoraggio e gli avvisi

Il monitoraggio e il controllo dei log è importante per rilevare comportamenti sospetti. Il portale di Azure offre diversi modi per integrare i log di Microsoft Entra con altri strumenti, come Microsoft Sentinel, Monitoraggio di Azure e altri strumenti SIEM. Per altre informazioni, vedere la Guida alle operazioni per la sicurezza di Microsoft Entra.

Passaggio 4: usare l'intelligenza del cloud

Il controllo e la registrazione di eventi relativi alla sicurezza e di avvisi correlati sono componenti essenziali di una strategia di protezione efficace. I report e i log di sicurezza offrono un record elettronico delle attività sospette e facilitano il rilevamento di modelli che potrebbero indicare una penetrazione esterna tentata o riuscita nella rete e attacchi interni. È possibile usare la funzione di controllo per monitorare l'attività dell'utente, documentare la conformità alle normative, eseguire analisi forensi e altro ancora. Gli avvisi forniscono notifiche di eventi di sicurezza. Assicurarsi di disporre di criteri di conservazione dei log sia per i log di accesso che per i log di controllo per Microsoft Entra ID esportando in Monitoraggio di Azure o in uno strumento SIEM.

Monitorare Microsoft Entra ID

Le funzionalità e i servizi di Microsoft Azure offrono opzioni di controllo e registrazione di sicurezza configurabili che consentono di identificare e correggere i gap nei meccanismi e nei criteri di sicurezza per evitare violazioni. È possibile usare registrazione e controllo di Azure e i report delle attività di controllo nell'interfaccia di amministrazione di Microsoft Entra. Per altri dettagli sul monitoraggio degli account utente, sugli account con privilegi, sulle app e sui dispositivi, vedere la Guida alle operazioni per la sicurezza di Microsoft Entra.

Monitorare Microsoft Entra Connect Health in ambienti ibridi

Il monitoraggio di AD FS con Microsoft Entra Connect Health offre informazioni più approfondite sui potenziali problemi e conferisce maggiore visibilità degli attacchi nell'infrastruttura AD FS. Ora è possibile visualizzare gli accessi ad AD FS per una maggiore profondità del monitoraggio. Microsoft Entra Connect Health fornisce avvisi con dettagli, procedure di risoluzione e collegamenti alla documentazione correlata, analisi di utilizzo per varie metriche correlate al traffico di autenticazione, monitoraggio e report delle prestazioni. Utilizzare Risky IP WorkBook per AD FS, che consente di identificare la norma per l'ambiente e avvisare quando si verifica una modifica. Tutte l'infrastruttura ibrida deve essere monitorate come asset di livello 0. Per indicazioni dettagliate sul monitoraggio per questi asset, vedere la Guida alle operazioni per la sicurezza per l'infrastruttura.

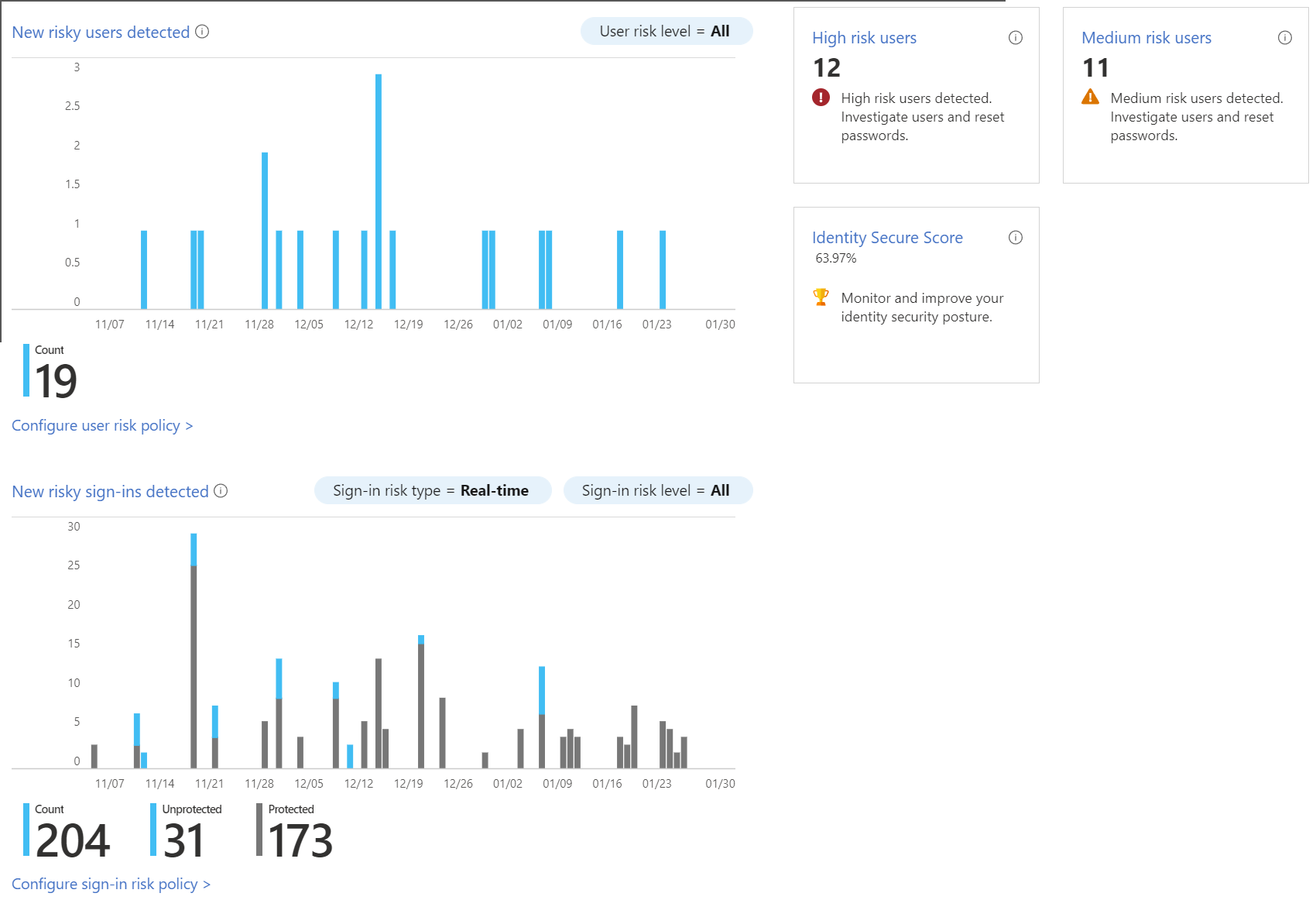

Monitorare gli eventi di Microsoft Entra ID Protection

Microsoft Entra Identity Protection offre due importanti report da monitorare quotidianamente:

- I report sugli accessi a rischio evidenziano le attività di accesso utente che è necessario analizzare per scoprire se l'accesso è stato eseguito dal legittimo proprietario.

- I report sugli utenti a rischio evidenziano gli account utente che potrebbero essere stati compromessi, ad esempio una perdita delle credenziali rilevata o l'accesso utente avvenuto da posizioni differenti che causa un evento di spostamento fisico impossibile.

App di controllo e autorizzazioni per il consenso

Gli utenti possono essere indotti a navigare in app o siti Web compromessi che ottengono l'accesso ai loro dati e alle loro informazioni del profilo, ad esempio la loro e-mail. Un attore malintenzionato può usare le autorizzazioni per il consenso ricevute per crittografare il contenuto della cassetta postale e richiedere un riscatto per riottenere i dati della cassetta postale. Gli amministratori dovrebbero analizzare e controllare le autorizzazioni concesse dagli utenti. Oltre a controllare le autorizzazioni specificate dagli utenti, è possibile individuare applicazioni OAuth rischiose o indesiderate in ambienti Premium.

Passaggio 5: abilitare il self-service per gli utenti finali

Per quanto possibile è opportuno bilanciare sicurezza e produttività. Un approccio al percorso con l'idea di definire una base per la sicurezza può consentire di rimuovere conflitti dall'organizzazione responsabilizzando gli utenti e rimanendo al tempo stesso vigili e riducendo i costi operativi generali.

Implementare la reimpostazione self-service delle password

La reimpostazione della password self-service (SSPR) di Microsoft Entra ID offre agli amministratori IT un modo semplice per consentire agli utenti di reimpostare o sbloccare le loro password o i loro account senza l’intervento dell'help desk o dell'amministratore. Il sistema include report dettagliati che tengono traccia del momento in cui gli utenti hanno reimpostato le password, nonché notifiche che segnalano usi impropri o non autorizzati.

Implementare l'accesso self-service alle applicazioni e ai gruppi

Microsoft Entra ID può consentire agli utenti non amministratori di gestire l'accesso alle risorse, usando gruppi di sicurezza, gruppi di Microsoft 365, ruoli applicazione e cataloghi di pacchetti di accesso. Gestione gruppi self-service consente a un proprietario di gruppi di gestire i propri gruppi senza che gli venga necessariamente assegnato un ruolo di amministratore. Gli utenti possono creare e gestire gruppi di Microsoft 365 anche senza affidarsi agli amministratori per la gestione delle loro richieste e i gruppi inutilizzati scadono automaticamente. La gestione entitlement di Microsoft Entra offre un ulteriore livello di delega e di visibilità, con flussi di lavoro di richiesta di accesso completi e scadenza automatica. È possibile delegare agli utenti non amministratori la possibilità di configurare pacchetti di accesso propri per i gruppi, Teams, le applicazioni e i siti di SharePoint Online di cui sono proprietari, con criteri personalizzati per coloro che devono approvare l'accesso, inclusa la configurazione dei responsabili dei dipendenti e degli sponsor dei partner commerciali come responsabili dell'approvazione.

Implementare le revisioni di accesso di Microsoft Entra

Con le revisioni di accesso di Microsoft Entra è possibile gestire le appartenenze a gruppi e pacchetti di accesso, l'accesso ad applicazioni aziendali e le assegnazioni di ruoli con privilegi per assicurarsi di mantenere uno standard di sicurezza. Una supervisione regolare da parte degli utenti stessi, dei proprietari delle risorse e di altri revisori garantisce che gli utenti non mantengano l'accesso per periodi di tempo prolungati quando non è più necessario.

Implementare il provisioning automatico degli utenti

Il provisioning e il deprovisioning sono i processi che assicurano la coerenza delle identità digitali tra più sistemi. Questi processi generalmente vengono applicati nell'ambito della gestione del ciclo di vita delle identità.

Il provisioning è il processo di creazione di un'identità in un sistema di destinazione in base a determinate condizioni. Il deprovisioning è il processo di rimozione dell'identità dal sistema di destinazione quando le condizioni non vengono più soddisfatte. La sincronizzazione è il processo che consente di mantenere aggiornato l'oggetto di cui è stato effettuato il provisioning, in modo che l'oggetto di origine e quello di destinazione siano simili.

Microsoft Entra ID attualmente fornisce tre aree di provisioning automatizzato. Sono:

- Provisioning da un sistema di record autorevole esterno non basato su directory a Microsoft Entra ID tramite il provisioning basato su HR

- Provisioning da Microsoft Entra ID alle applicazioni tramite provisioning di app

- Provisioning tra servizi di dominio di Microsoft Entra ID e Active Directory, tramite provisioning tra directory

Per altre informazioni, vedere: Che cos'è il provisioning con Microsoft Entra ID?

Riepilogo

Sono molti gli aspetti che ruotano attorno a un'infrastruttura di identità sicura, ma questo elenco di controllo di cinque passaggi consente di realizzarne una più sicura e protetta:

- Rafforzare le credenziali

- Ridurre la superficie di attacco

- Automatizzare la risposta alle minacce

- Usare l'intelligenza del cloud

- Abilitare il self-service per gli utenti finali

Microsoft apprezza la serietà con cui gli utenti gestiscono la sicurezza e si augura che questo documento rappresenti un'utile roadmap finalizzata a una postura più sicura per la loro organizzazione.

Passaggi successivi

Se occorre assistenza per pianificare e distribuire i consigli, fare riferimento ai piani di distribuzione del progetto di Microsoft Entra ID.

Se si è certi di avere completato tutti questi passaggi, usare il punteggio di sicurezza delle identità di Microsoft, che consente di rimanere aggiornati sulle procedure consigliate più recenti e sulle minacce per la sicurezza.