Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo descrive come eseguire il processo di Analisi di flusso di Azure in una rete virtuale di Azure.

Panoramica

Il supporto della rete virtuale consente di bloccare l'accesso ad Analisi di flusso di Azure all'infrastruttura di rete virtuale. Questa funzionalità offre i vantaggi dell'isolamento della rete e può essere eseguita distribuendo un'istanza in contenitori del processo ASA all'interno del Rete virtuale. Il processo ASA inserito nella rete virtuale può quindi accedere privatamente alle risorse all'interno della rete virtuale tramite:

- Endpoint privati, che connettono il processo ASA inserito nella rete virtuale alle origini dati tramite collegamenti privati basati su collegamento privato di Azure.

- Endpoint di servizio, che connettono le origini dati alla rete virtuale inserito processo ASA.

- Tag del servizio, che consentono o negano il traffico ad Analisi di flusso di Azure.

Aree disponibili

L'integrazione della rete virtuale è attualmente supportata nelle aree seguenti:

Stati Uniti orientali, Stati Uniti orientali 2, Stati Uniti occidentali 2, Stati Uniti centrali, Stati Uniti centro-settentrionali, Canada centrale, Europa occidentale, Europa settentrionale, Asia sud-orientale, Brasile meridionale, Giappone orientale, Regno Unito meridionale, India centrale, Australia orientale, Francia centrale, Germania centro-occidentale ed Emirati Arabi Uniti settentrionali.

Se l'area geografica non è elencata e si è interessati a usare questa funzionalità, compilare questo modulo.

Le richieste vengono valutate in base alla domanda e alla fattibilità e ti invieranno una notifica se siamo in grado di supportare la tua area geografica.

Prerequisiti

Per i processi ASA inseriti nella rete virtuale è necessario un account di archiviazione per utilizzo generico V2 (GPV2).

I processi ASA inseriti nella rete virtuale richiedono l'accesso ai metadati, ad esempio i checkpoint da archiviare nelle tabelle di Azure a scopo operativo.

Se è già stato effettuato il provisioning di un account GPV2 con il processo ASA, non sono necessari passaggi aggiuntivi.

Gli utenti con processi con scalabilità più elevata con archiviazione Premium sono comunque necessari per fornire un account di archiviazione per utilizzo generico v2.

Se si vuole proteggere gli account di archiviazione dall'accesso basato su IP pubblico, è consigliabile configurarlo anche usando Identità gestita e Servizi attendibili.

Per altre informazioni sugli account di archiviazione, vedere Panoramica dell'account di archiviazione e Creare un account di archiviazione.

Un Rete virtuale di Azure, è possibile usarne uno esistente o crearne uno.

Un gateway Nat di Azure operativo, vedere nota IMPORTANTE di seguito.

Importante

I processi inseriti nella rete virtuale ASA usano una tecnologia di inserimento dei contenitori interna fornita dalla rete di Azure.

Per migliorare la sicurezza e l'affidabilità dei processi di Analisi di flusso di Azure, è necessario:

Configurare un gateway NAT: ciò garantisce che tutto il traffico in uscita dalla rete virtuale venga instradato tramite un indirizzo IP pubblico sicuro e coerente.

Disabilitare l'accesso in uscita predefinito: in questo modo si impedisce qualsiasi traffico in uscita imprevisto dalla rete virtuale, migliorando la sicurezza della rete.

Il gateway NAT di Azure è un servizio NAT (Network Address Translation) completamente gestito e altamente resiliente. Se configurata in una subnet, tutta la connettività in uscita usa gli indirizzi IP pubblici statici del gateway NAT.

Per altre informazioni sul gateway NAT di Azure, vedere Gateway NAT di Azure.

Quando si configura l'hub IoT di Azure con endpoint privati, assicurarsi di configurare anche un endpoint privato e le impostazioni DNS corrispondenti per l'endpoint compatibile con Hub eventi predefinito. L'hub IoT usa questo endpoint per instradare i messaggi e senza una risoluzione DNS appropriata, i servizi come Analisi di flusso di Azure potrebbero non riuscire a connettersi.

Per indicazioni sulla configurazione di endpoint privati e DNS per l'hub IoT e hub eventi, vedere le risorse seguenti:

Considerazioni sulle subnet

L'integrazione della rete virtuale dipende da una subnet dedicata.

Quando si configura la subnet delegata, è fondamentale prendere in considerazione l'intervallo IP in modo da soddisfare sia i requisiti correnti che futuri per il carico di lavoro asa. Poiché non è possibile modificare le dimensioni della subnet dopo aver stabilito, è consigliabile selezionare una dimensione della subnet in grado di supportare la scalabilità potenziale del processo. Tenere inoltre presente che rete di Azure riserva i primi cinque indirizzi IP all'interno dell'intervallo di subnet per l'uso interno.

L'operazione di scalabilità influisce sulle istanze supportate reali e disponibili per una determinata dimensione della subnet.

Considerazioni per la stima degli intervalli IP:

- Assicurarsi che l'intervallo di subnet non sia in conflitto con l'intervallo di subnet dell'ambiente del servizio app. Evitare l'intervallo IP da 10.0.0.0 a 10.0.255.255 perché viene usato da ASA.

- Riservare:

- Cinque indirizzi IP per la rete di Azure

- È necessario un indirizzo IP per facilitare funzionalità quali dati di esempio, connessione di test e individuazione dei metadati per i processi associati a questa subnet.

- Sono necessari due indirizzi IP per ogni sei unità di streaming (SU) o una SU V2 (la struttura dei prezzi V2 di ASA sta avviando il 1° luglio 2023, vedere qui per informazioni dettagliate)

Delegazione delle subnet e comportamento di rilascio:

Quando si abilita l'integrazione della rete virtuale per un processo di Analisi di flusso di Azure, il portale di Azure delega automaticamente la subnet specificata al servizio Analisi di flusso di Azure.

ASA scomprimerà automaticamente la delegazione della subnet in uno dei seguenti casi:

- Disattivi l'integrazione della rete virtuale per l'ultima attività ASA utilizzando tale subnet attraverso il portale di Azure.

- Elimini l'ultima attività ASA associata alla subnet.

Nota: più job ASA possono condividere gli stessi subnet. L'ultimo compito fa riferimento al punto in cui nessun altro compito ASA utilizza quella subnet. Dopo aver rimosso l'ultimo compito, ASA rilascia la subnet delegata. Il completamento potrebbe richiedere alcuni minuti.

La subnet deve permettere il traffico Intra-Subnet:

- La configurazione della subnet deve abilitare il traffico di rete all'interno della subnet.

- Ciò significa che deve consentire il traffico in ingresso e in uscita in cui si trovano sia gli indirizzi IP di origine che di destinazione all'interno della stessa subnet. Altre informazioni qui.

Configurare l'integrazione della rete virtuale

Portale di Azure

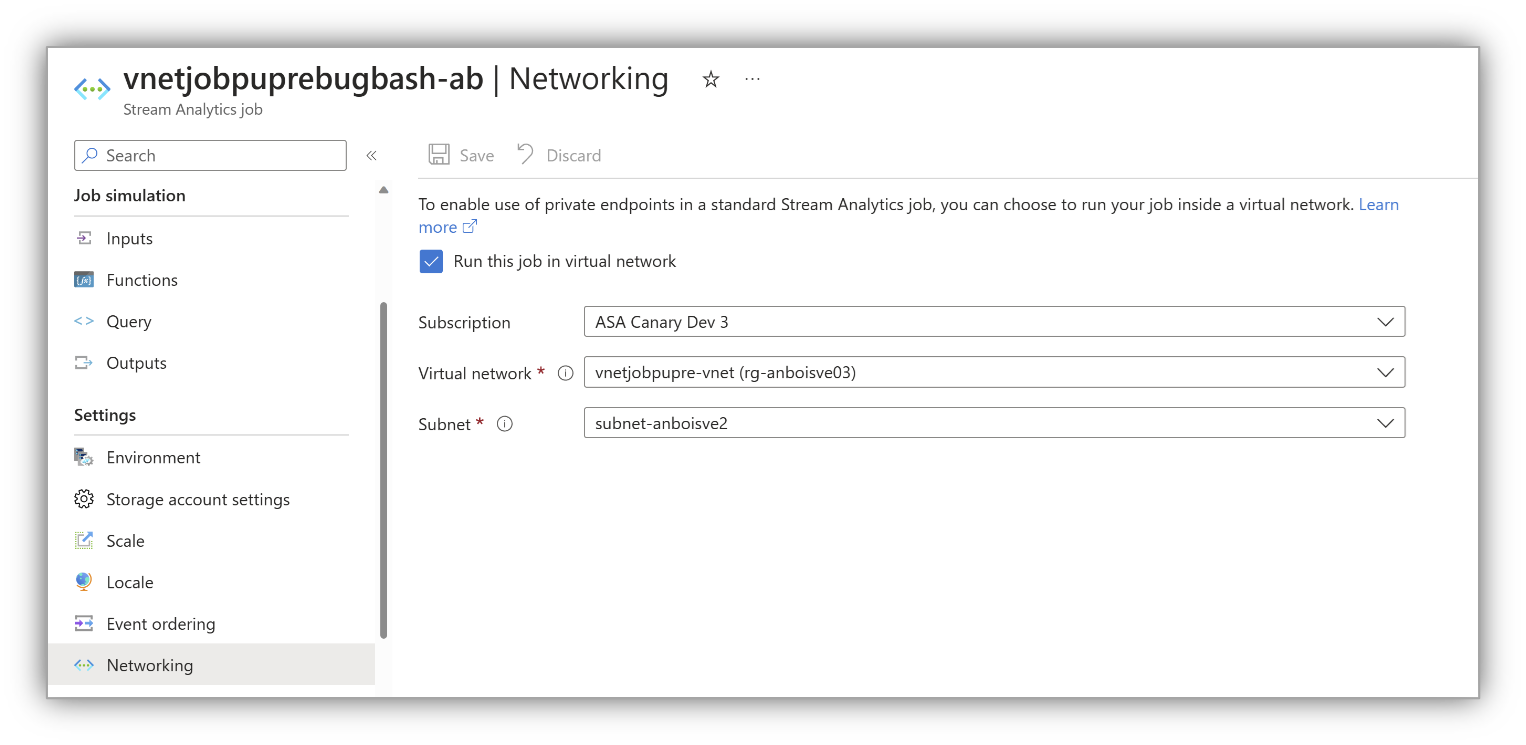

Nella portale di Azure passare a Rete dalla barra dei menu e selezionare Esegui questo processo nella rete virtuale. Questo passaggio indica che il processo deve funzionare con una rete virtuale:

Configurare le impostazioni come richiesto e selezionare Salva.

Visual Studio Code

In Visual Studio Code fare riferimento alla subnet all'interno del processo asa. Questo passaggio indica al processo che deve funzionare con una subnet.

JobConfig.jsonIn configurareVirtualNetworkConfigurationcome illustrato nell'immagine seguente.

Configurare un account di archiviazione associato

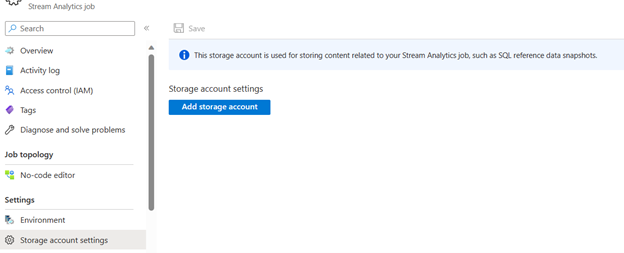

Nella pagina processo di Analisi di flusso selezionare Impostazioni account di archiviazione in Configura nel menu a sinistra.

Nella pagina Impostazioni account di archiviazione selezionare Aggiungi account di archiviazione.

Seguire le istruzioni per configurare le impostazioni dell'account di archiviazione.

Importante

- Per eseguire l'autenticazione con stringa di connessione, è necessario disabilitare le impostazioni del firewall dell'account di archiviazione.

- Per eseguire l'autenticazione con l'identità gestita, è necessario aggiungere il processo di Analisi di flusso all'elenco di controllo di accesso dell'account di archiviazione per il ruolo Collaboratore ai dati dei BLOB di archiviazione e collaboratore ai dati delle tabelle di archiviazione. Se non si concede l'accesso al processo, il processo non sarà in grado di eseguire alcuna operazione. Per altre informazioni su come concedere l'accesso, vedere Usare il controllo degli accessi in base al ruolo di Azure per assegnare un accesso a un'identità gestita a un'altra risorsa.

Autorizzazioni

Per configurare l'integrazione della rete virtuale tramite portale di Azure, l'interfaccia della riga di comando o quando si imposta direttamente la proprietà del sito virtualNetworkSubnetId, è necessario disporre almeno delle autorizzazioni di controllo degli accessi in base al ruolo seguenti per configurare l'integrazione della rete virtuale tramite portale di Azure, interfaccia della riga di comando o quando si imposta direttamente la proprietà del sito virtualNetworkSubnetId:

| Azione | Descrizione |

|---|---|

Microsoft.Network/virtualNetworks/read |

Leggere la definizione della rete virtuale |

Microsoft.Network/virtualNetworks/subnets/read |

Leggere la definizione di subnet di rete virtuale |

Microsoft.Network/virtualNetworks/subnets/join/action |

Aggiunge una rete virtuale |

Microsoft.Network/virtualNetworks/subnets/write |

Facoltativo. Obbligatorio se è necessario eseguire la delega della subnet |

Se la rete virtuale si trova in una sottoscrizione diversa rispetto al processo asa, è necessario assicurarsi che la sottoscrizione con la rete virtuale sia registrata per il Microsoft.StreamAnalytics provider di risorse. È possibile registrare in modo esplicito il provider seguendo questa documentazione, ma viene registrato automaticamente durante la creazione del processo in una sottoscrizione.

Limiti

- I processi di rete virtuale richiedono almeno un su V2 (nuovo modello tariffario) o sei unità di streaming (corrente)

- Assicurarsi che l'intervallo di subnet non sia in conflitto con l'intervallo di subnet ASA, ovvero non usare l'intervallo di subnet 10.0.0.0/16.

- I processi ASA e la rete virtuale devono trovarsi nella stessa area.

- La subnet delegata può essere usata solo da Analisi di flusso di Azure.

- Non è possibile eliminare una rete virtuale quando è integrata con AsA. È necessario annullare o rimuovere l'ultimo processo* nella subnet delegata.

- Attualmente non sono supportati gli aggiornamenti DNS (Domain Name System). Se le configurazioni DNS della rete virtuale vengono modificate, è necessario ridistribuire tutti i processi ASA in tale rete virtuale (anche le subnet devono essere disassociate da tutti i processi e riconfigurate). Per altre informazioni, vedere Risoluzione dei nomi per le risorse nelle reti virtuali di Azure.

Accedere alle risorse locali

Non è necessaria alcuna configurazione aggiuntiva per consentire alla funzionalità di integrazione della rete virtuale di raggiungere le risorse locali tramite la rete virtuale. È sufficiente connettere la rete virtuale alle risorse locali usando ExpressRoute o una VPN da sito a sito.

Dettagli sui prezzi

Al di fuori dei requisiti di base elencati in questo documento, l'integrazione della rete virtuale non prevede costi aggiuntivi per l'uso oltre i prezzi di Analisi di flusso di Azure.

Risoluzione dei problemi

La funzionalità è facile da configurare, ma ciò non significa che l'esperienza non comporti problemi. Se si verificano problemi di accesso all'endpoint desiderato, contattare supporto tecnico Microsoft.

Nota

Per commenti e suggerimenti diretti su questa funzionalità, contattare askasa@microsoft.com.