Implementare Microsoft Sentinel e Microsoft Defender XDR per Zero Trust

Questa guida alla soluzione illustra il processo di configurazione di strumenti di rilevamento e risposta estesi Microsoft (XDR) insieme a Microsoft Sentinel per accelerare la capacità dell'organizzazione di rispondere e correggere gli attacchi alla cybersecurity.

Microsoft Defender XDR è una soluzione XDR che raccoglie, correla e analizza automaticamente i dati di segnale, minaccia e avviso provenienti dall'ambiente Microsoft 365.

Microsoft Sentinel è una soluzione nativa del cloud che offre funzionalità di orchestrazione, automazione e risposta (SOAR) per la sicurezza e informazioni di sicurezza (SIEM). Insieme, Microsoft Sentinel e Microsoft Defender XDR offrono una soluzione completa per aiutare le organizzazioni a difendersi dagli attacchi moderni.

Queste indicazioni consentono di sviluppare l'architettura Zero Trust eseguendo il mapping dei principi di Zero Trust nei modi seguenti.

| Principio zero trust | Met by |

|---|---|

| Verificare esplicita | Microsoft Sentinel raccoglie i dati da tutto l'ambiente e analizza minacce e anomalie in modo che l'organizzazione, e qualsiasi automazione implementata, possa agire in base a tutti i punti dati disponibili e verificati. Microsoft Defender XDR offre rilevamento e risposta estesi tra utenti, identità, dispositivi, app e messaggi di posta elettronica. Configurare l'automazione di Microsoft Sentinel per usare i segnali basati sul rischio acquisiti da Microsoft Defender XDR per intervenire, ad esempio bloccare o autorizzare il traffico in base al livello di rischio. |

| Usare l'accesso con privilegi minimi | Microsoft Sentinel rileva attività anomale tramite il motore UEBA (User Entity Behavior Analytics). Poiché gli scenari di sicurezza possono cambiare nel tempo e spesso molto rapidamente, l'intelligence sulle minacce di Microsoft Sentinel importa anche dati Microsoft o provider di terze parti per rilevare minacce nuove, emergenti e fornire un contesto aggiuntivo per le indagini. Microsoft Defender XDR dispone di Microsoft Entra ID Protection, che può bloccare gli utenti in base al livello di rischio con l'identità. Inserire tutti i dati correlati in Microsoft Sentinel per ulteriori analisi e automazione. |

| Presupporre una violazione | Microsoft Defender XDR analizza continuamente l'ambiente per individuare minacce e vulnerabilità. Microsoft Sentinel analizza i dati raccolti e le tendenze comportamentali di ogni entità per rilevare attività sospette, anomalie e minacce a più fasi in tutta l'azienda. Sia Microsoft Defender XDR che Microsoft Sentinel possono implementare attività di correzione automatizzate, tra cui indagini automatizzate, isolamento dei dispositivi e quarantena dei dati. Il rischio del dispositivo può essere usato come segnale per inserire l'accesso condizionale Microsoft Entra. |

Architettura di Microsoft Sentinel e XDR

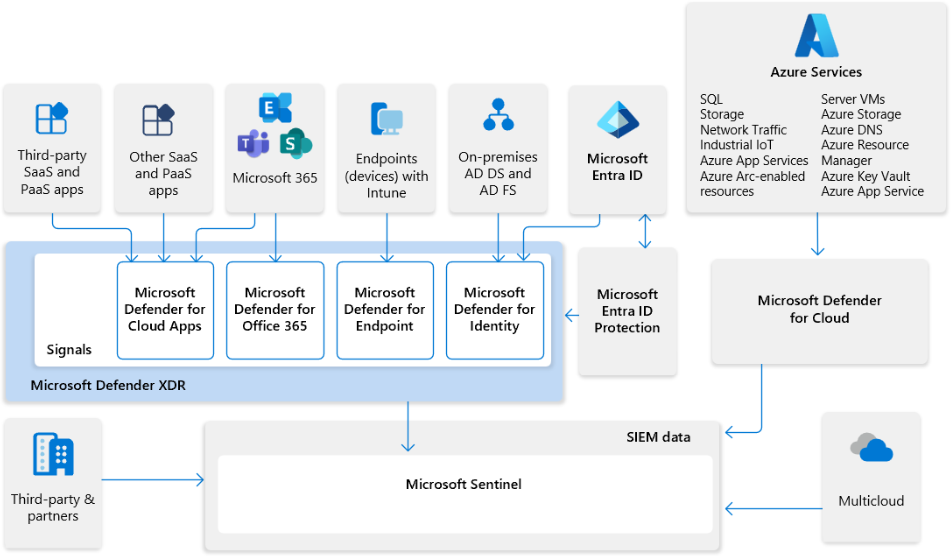

I clienti di Microsoft Sentinel possono usare uno dei metodi seguenti per integrare Microsoft Sentinel con i servizi Microsoft Defender XDR:

Usare i connettori dati di Microsoft Sentinel per inserire i dati del servizio Microsoft Defender XDR in Microsoft Sentinel. In questo caso, visualizzare i dati di Microsoft Sentinel nel portale di Azure.

Integrare Microsoft Sentinel e Microsoft Defender XDR in un'unica piattaforma unificata per le operazioni di sicurezza nel portale di Microsoft Defender. In questo caso, visualizzare i dati di Microsoft Sentinel direttamente nel portale di Microsoft Defender con il resto degli eventi imprevisti di Defender, avvisi, vulnerabilità e altri dati di sicurezza.

Questa guida alla soluzione fornisce informazioni per entrambi i metodi. In questa guida alla soluzione selezionare la scheda pertinente per l'area di lavoro. Se è stata eseguita l'onboarding dell'area di lavoro nella piattaforma unificata per le operazioni di sicurezza, lavorare nel portale di Defender. Se non è stato eseguito l'onboarding dell'area di lavoro, lavorare nel portale di Azure se non diversamente indicato.

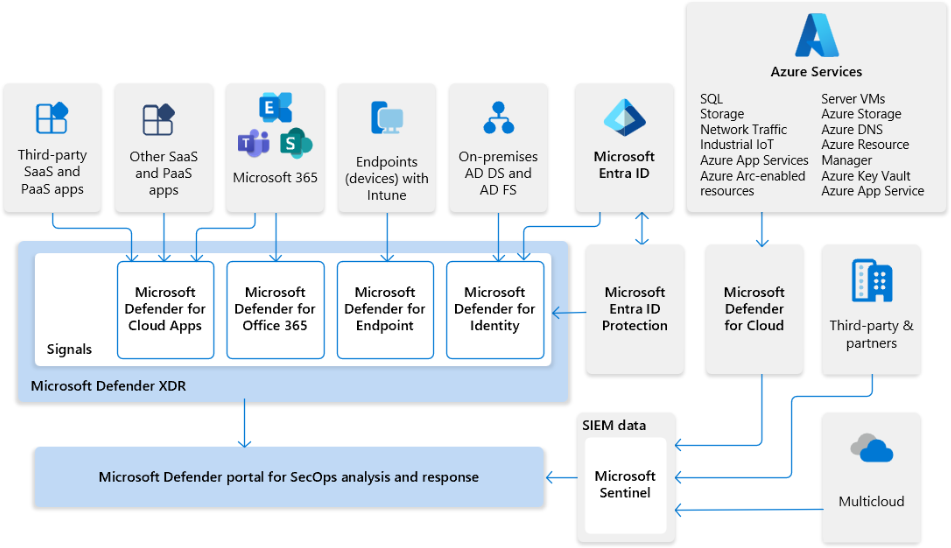

La figura seguente illustra come la soluzione XDR di Microsoft si integra perfettamente con Microsoft Sentinel con la piattaforma unificata per le operazioni di sicurezza.

In questo diagramma:

- Informazioni dettagliate dai segnali dell'intera organizzazione in Microsoft Defender XDR e Microsoft Defender per il cloud.

- Microsoft Sentinel offre supporto per ambienti multicloud e si integra con app e partner di terze parti.

- I dati di Microsoft Sentinel vengono inseriti insieme ai dati dell'organizzazione nel portale di Microsoft Defender.

- I team SecOps possono quindi analizzare e rispondere alle minacce identificate da Microsoft Sentinel e Microsoft Defender XDR nel portale di Microsoft Defender.

Implementazione di Microsoft Sentinel e Microsoft Defender XDR per Zero Trust

Microsoft Defender XDR è una soluzione XDR che integra Microsoft Sentinel. Una route XDR esegue il pull dei dati di telemetria non elaborati da più servizi, ad esempio applicazioni cloud, sicurezza della posta elettronica, identità e gestione degli accessi.

Usando l'intelligenza artificiale e l'apprendimento automatico, XDR esegue quindi l'analisi automatica, l'analisi e la risposta in tempo reale. La soluzione XDR correla anche gli avvisi di sicurezza in eventi imprevisti più grandi, offrendo ai team di sicurezza una maggiore visibilità sugli attacchi e fornisce priorità agli eventi imprevisti, aiutando gli analisti a comprendere il livello di rischio della minaccia.

Con Microsoft Sentinel è possibile connettersi a molte origini di sicurezza usando connettori predefiniti e standard di settore. Con l'intelligenza artificiale è possibile correlare più segnali di bassa fedeltà che si estendono su più origini per creare una visualizzazione completa della kill chain ransomware e avvisi con priorità.

Applicazione di funzionalità SIEM e XDR

In questa sezione viene esaminato uno scenario di attacco tipico che coinvolge un attacco di phishing e quindi si procede con come rispondere all'evento imprevisto con Microsoft Sentinel e Microsoft Defender XDR.

Ordine di attacco comune

Il diagramma seguente illustra un ordine di attacco comune di uno scenario di phishing.

Il diagramma mostra anche i prodotti microsoft per la sicurezza per rilevare ogni passaggio di attacco e come i segnali di attacco e il flusso di dati SIEM a Microsoft Defender XDR e Microsoft Sentinel.

Ecco un riepilogo dell'attacco.

| Passaggio dell'attacco | Servizio di rilevamento e origine del segnale | Difese sul posto |

|---|---|---|

| 1. L'autore dell'attacco invia un messaggio di posta elettronica di phishing | Microsoft Defender per Office 365 | Protegge le cassette postali con funzionalità avanzate anti-phishing che possono proteggersi da attacchi di phishing dannosi basati sulla rappresentazione. |

| 2. L'utente apre l'allegato | Microsoft Defender per Office 365 | La funzionalità allegati sicuri Microsoft Defender per Office 365 apre gli allegati in un ambiente isolato per una maggiore analisi delle minacce (detonazione). |

| 3. Allegati installa malware | Microsoft Defender for Endpoint | Protegge gli endpoint da malware con le sue funzionalità di protezione di nuova generazione, ad esempio protezione fornita dal cloud e protezione antivirus basata sul comportamento/euristica/in tempo reale. |

| 4. Il malware ruba le credenziali utente | Microsoft Entra ID e Microsoft Entra ID Protection | Protegge le identità monitorando il comportamento e le attività degli utenti, rilevando lo spostamento laterale e avvisando l'attività anomala. |

| 5. L'utente malintenzionato si sposta in un secondo momento tra app e dati di Microsoft 365 | Microsoft Defender for Cloud Apps | Può rilevare attività anomale degli utenti che accedono alle app cloud. |

| 6. L'utente malintenzionato scarica i file sensibili da una cartella di SharePoint | Microsoft Defender for Cloud Apps | Può rilevare e rispondere agli eventi di download di massa dei file da SharePoint. |

Se è stato eseguito l'onboarding dell'area di lavoro di Microsoft Sentinel nella piattaforma unificata per le operazioni di sicurezza, i dati SIEM sono disponibili con Microsoft Sentinel direttamente nel portale di Microsoft Defender.

Risposta agli eventi imprevisti con Microsoft Sentinel e Microsoft Defender XDR

Ora che abbiamo visto come si verifica un attacco comune, esaminiamo l'uso dell'integrazione di Microsoft Sentinel e Microsoft Defender XDR per la risposta agli eventi imprevisti.

Selezionare la scheda pertinente per l'area di lavoro a seconda che l'area di lavoro sia stata interessata alla piattaforma unificata per le operazioni di sicurezza.

Dopo aver integrato Microsoft Sentinel e Microsoft Defender XDR eseguendo l'onboarding dell'area di lavoro nella piattaforma unificata per le operazioni di sicurezza, completare tutti i passaggi di risposta agli eventi imprevisti direttamente nel portale di Microsoft Defender, proprio come per altri eventi imprevisti di Microsoft Defender XDR. I passaggi supportati includono tutti gli elementi, dalla valutazione all'analisi e alla risoluzione.

Usare l'area di Microsoft Sentinel nel portale di Microsoft Defender per le funzionalità non disponibili solo con il portale di Defender.

Per altre informazioni, vedere Rispondere a un evento imprevisto usando Microsoft Sentinel e Microsoft Defender XDR.

Funzionalità chiave

Per implementare un approccio Zero Trust nella gestione degli eventi imprevisti, usare queste funzionalità di Microsoft Sentinel e XDR.

| Funzionalità o funzionalità | Descrizione | Prodotto |

|---|---|---|

| Indagine e risposta automatizzate (AIR) | Le funzionalità AIR sono progettate per esaminare gli avvisi e intervenire immediatamente per risolvere le violazioni. Le funzionalità AIR riducono significativamente il volume degli avvisi, consentendo alle operazioni di sicurezza di concentrarsi sulle minacce più sofisticate e altre iniziative ad alto valore. | Microsoft Defender XDR |

| Ricerca avanzata | La ricerca avanzata è uno strumento per la ricerca delle minacce basato su query che consente di esplorare fino a 30 giorni di dati non elaborati. È possibile esaminare in modo proattivo gli eventi nella rete per individuare gli indicatori e le entità delle minacce. L'accesso flessibile ai dati consente la ricerca senza vincoli di minacce sia note che potenziali. | Microsoft Defender XDR |

| Indicatori di file personalizzati | Impedire un'ulteriore propagazione di un attacco nell'organizzazione vietando file potenzialmente dannosi o sospetto malware. | Microsoft Defender XDR |

| Cloud Discovery | Cloud Discovery analizza i log del traffico raccolti da Defender per endpoint e valuta le app identificate rispetto al catalogo delle app cloud per fornire informazioni sulla conformità e sulla sicurezza. | Microsoft Defender for Cloud Apps |

| Indicatori di rete personalizzati | Tramite la creazione di indicatori per indirizzi IP e URL o domini, è ora possibile consentire o bloccare indirizzi IP, URL o domini in base alla propria intelligence sulle minacce. | Microsoft Defender XDR |

| Blocco di rilevamento e risposta degli endpoint (EDR) | Fornisce una protezione aggiuntiva da artefatti dannosi quando Antivirus Microsoft Defender (MDAV) non è il prodotto antivirus principale ed è in esecuzione in modalità passiva. EDR in modalità blocco funziona dietro le quinte per correggere gli artefatti dannosi rilevati dalle funzionalità EDR. | Microsoft Defender XDR |

| Funzionalità di risposta del dispositivo | Rispondere rapidamente agli attacchi rilevati isolando i dispositivi o raccogliendo un pacchetto di indagine | Microsoft Defender XDR |

| Live Response | Live Response offre ai team addetti alla sicurezza l'accesso immediato a un dispositivo (o computer) tramite una connessione shell remota. Questo consente loro di eseguire indagini approfondite e intraprendere azioni di risposta immediate per contenere tempestivamente le minacce identificate in tempo reale. | Microsoft Defender XDR |

| Proteggere le applicazioni cloud | Soluzione devSecOps (Development Security Operations) che unifica la gestione della sicurezza a livello di codice in ambienti multicloud e con più pipeline. | Microsoft Defender for Cloud |

| Migliorare il comportamento di sicurezza | Una soluzione di gestione del comportamento di sicurezza cloud (CSPM) che illustra le azioni che è possibile eseguire per evitare violazioni. | Microsoft Defender for Cloud |

| Proteggere i carichi di lavoro cloud | Una piattaforma CWPP (Cloud Workload Protection Platform) con protezioni specifiche per server, contenitori, archiviazione, database e altri carichi di lavoro. | Microsoft Defender for Cloud |

| Analisi del comportamento di utenti ed entità (UEBA) | Analizza il comportamento delle entità dell'organizzazione, ad esempio utenti, host, indirizzi IP e applicazioni) | Microsoft Sentinel Per le aree di lavoro di cui è stato eseguito l'onboarding, Microsoft Sentinel nella piattaforma unificata per le operazioni di sicurezza |

| Fusion | Un motore di correlazione basato su algoritmi di Machine Learning scalabili. Rileva automaticamente attacchi multistage noti anche come minacce persistenti avanzate (APT) identificando combinazioni di comportamenti anomali e attività sospette osservate in varie fasi della kill chain. | Microsoft Sentinel Per le aree di lavoro di cui è stato eseguito l'onboarding, Microsoft Sentinel nella piattaforma unificata per le operazioni di sicurezza |

| Intelligence sulle minacce | Usare provider di terze parti Microsoft per arricchire i dati per fornire un contesto aggiuntivo per attività, avvisi e log nell'ambiente in uso. | Microsoft Sentinel Per le aree di lavoro di cui è stato eseguito l'onboarding, Microsoft Sentinel nella piattaforma unificata per le operazioni di sicurezza |

| Automazione | Le regole di automazione sono un modo per gestire centralmente l'automazione con Microsoft Sentinel, consentendo di definire e coordinare un piccolo set di regole che possono essere applicate in diversi scenari. | Microsoft Sentinel Per le aree di lavoro di cui è stato eseguito l'onboarding, Microsoft Sentinel nella piattaforma unificata per le operazioni di sicurezza |

| Regole anomalie | I modelli di regole anomalie usano Machine Learning per rilevare tipi specifici di comportamento anomalo. | Microsoft Sentinel Per le aree di lavoro di cui è stato eseguito l'onboarding, Microsoft Sentinel nella piattaforma unificata per le operazioni di sicurezza |

| Query pianificate | Regole predefinite scritte da esperti di sicurezza Microsoft che esequisino i log raccolti da Sentinel per catene di attività sospette, minacce note. | Microsoft Sentinel Per le aree di lavoro di cui è stato eseguito l'onboarding, Microsoft Sentinel nella piattaforma unificata per le operazioni di sicurezza |

| Regole NRT (Near Real Time) | Le regole NRT sono un set limitato di regole pianificate, progettate per essere eseguite una volta al minuto, per fornire informazioni il più possibile al minuto. | Microsoft Sentinel Per le aree di lavoro di cui è stato eseguito l'onboarding, Microsoft Sentinel nella piattaforma unificata per le operazioni di sicurezza |

| Caccia | Per aiutare gli analisti della sicurezza a cercare in modo proattivo nuove anomalie che non sono state rilevate dalle app di sicurezza o anche dalle regole di analisi pianificate, le query di ricerca predefinite di Microsoft Sentinel consentono di porre le domande giuste per individuare i problemi nei dati già presenti nella rete. | Microsoft Sentinel Per le aree di lavoro di cui è stato eseguito l'onboarding, usare la funzionalità di ricerca avanzata del portale di Microsoft Defender. |

| Connettore Microsoft Defender XDR | Il connettore Microsoft Defender XDR sincronizza i log e gli eventi imprevisti con Microsoft Sentinel. | Microsoft Defender XDR e Microsoft Sentinel> Per le aree di lavoro di cui è stato eseguito l'onboarding, Microsoft Sentinel nella piattaforma unificata per le operazioni di sicurezza |

| Connettori dati | Consentire l'inserimento dei dati per l'analisi in Microsoft Sentinel. | Microsoft Sentinel Per le aree di lavoro di cui è stato eseguito l'onboarding, Microsoft Sentinel nella piattaforma unificata per le operazioni di sicurezza |

| Soluzione hub contenuto -Zero Trust (TIC 3.0) | Zero Trust (TIC 3.0) include una cartella di lavoro, regole di analisi e un playbook, che fornisce una visualizzazione automatizzata dei principi Zero Trust, attraversata dal framework Trust Internet Connections, aiutando le organizzazioni a monitorare le configurazioni nel tempo. | Microsoft Sentinel Per le aree di lavoro di cui è stato eseguito l'onboarding, Microsoft Sentinel nella piattaforma unificata per le operazioni di sicurezza |

| Orchestrazione della sicurezza, automazione e risposta (SOAR) | L'uso di regole di automazione e playbook in risposta alle minacce alla sicurezza aumenta l'efficacia del SOC e consente di risparmiare tempo e risorse. | Microsoft Sentinel Per le aree di lavoro di cui è stato eseguito l'onboarding, Microsoft Sentinel nella piattaforma unificata per le operazioni di sicurezza |

| Ottimizzazioni SOC | Chiudere i gap di copertura contro minacce specifiche e ridurre le frequenze di inserimento rispetto ai dati che non forniscono valore di sicurezza. |

Che cos'è in questa soluzione

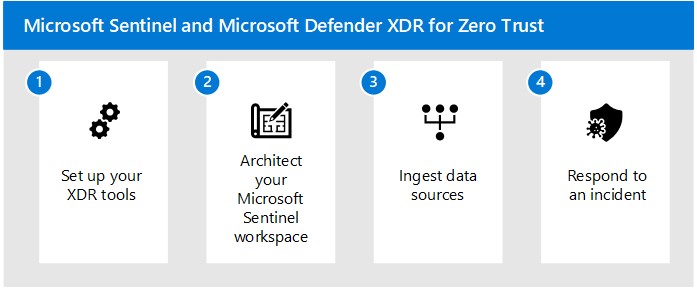

Questa soluzione illustra l'implementazione di Microsoft Sentinel e XDR in modo che il team addetto alle operazioni di sicurezza possa correggere efficacemente gli eventi imprevisti usando un approccio Zero Trust.

Formazione consigliata

Il contenuto di training non copre attualmente la piattaforma unificata per le operazioni di sicurezza.

| Formazione | Connettere Microsoft Defender XDR a Microsoft Sentinel |

|---|---|

| Informazioni sulle opzioni di configurazione e sui dati forniti dai connettori di Microsoft Sentinel per Microsoft Defender XDR. |

Passaggi successivi

Usare questi passaggi per implementare Microsoft Sentinel e XDR per un approccio Zero Trust:

- Configurare gli strumenti XDR

- Progettare l'area di lavoro di Microsoft Sentinel

- Inserire origini dati

- Rispondere a un evento imprevisto

Vedere anche questi articoli per l'applicazione dei principi Zero Trust ad Azure:

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per