Microsoft Azure と Oracle Cloud Infrastructure を統合した Oracle アプリケーション ソリューション

適用対象: ✔️ Linux VM

Microsoft と Oracle は、低待機時間、高スループットのクロスクラウド接続を提供し、双方のクラウドの長所を活用できるようにするためにパートナー関係を結びました。

このクロスクラウド接続を使用すると、多層アプリケーションを分割し、Oracle Cloud Infrastructure (OCI) 上ではデータベース層を、Microsoft Azure 上ではアプリケーション層と他の層を実行できます。 このエクスペリエンスは、ソリューション スタック全体を 1 つのクラウドで実行する場合と似ています。

Azure インフラストラクチャで WebLogic Server などのミドルウェアを実行することに関心があるが、OCI 内で Oracle データベースを実行している場合は、WebLogic Server Azure アプリケーションに関するページを参照してください。

Azure インフラストラクチャに Oracle ソリューションを完全にデプロイすることに関心がある場合は、「Microsoft Azure での Oracle VM イメージとそのデプロイ」を参照してください。

"クラウド間の接続" によって、OCI のホステッド データベース サービスの利点を活用しながら、Azure 仮想マシン上で Oracle の業界最先端のアプリケーションとお客様独自のカスタム アプリケーションを実行できるソリューションが実現します。

次のアプリケーションがクラウド間の構成で認定されています。

- E-Business Suite

- JD Edwards EnterpriseOne

- PeopleSoft

- Oracle Retail アプリケーション

- Oracle Hyperion Financial Management

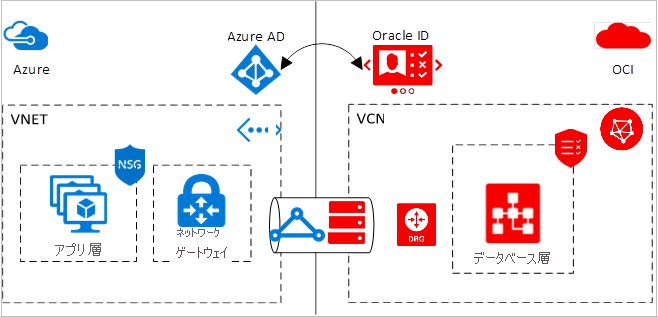

次の図は、接続ソリューションの概要です。 わかりやすくするために、この図ではアプリケーション層とデータ層のみを示しています。 アプリケーション アーキテクチャによっては、Azure の WebLogic Server クラスターや Web 層などの他の層をソリューションに含めることができます。

クラウド間の接続は、次のリージョンに制限されています。

- Azure ブラジル南部と OCI ヴィニェード (ブラジル南東部)

- Azure カナダ中部と OCI トロント (カナダ南東部)

- Azure 米国東部と OCI アッシュバーン、VA (米国東部)

- Azure ドイツ中西部と OCI ドイツ中部 (フランクフルト)

- Azure 東日本と OCI 東京 (日本東部)

- Azure 韓国中部リージョンと OCI 韓国中部 (ソウル)

- Azure 南アフリカ北部と、南アフリカ中央部 (ヨハネスブルグ)

- Azure 東南アジア リージョンと OCI シンガポール (シンガポール)

- Azure 英国南部と OCI ロンドン (英国南部)

- Azure 西ヨーロッパと OCI アムステルダム (オランダ北西部)

- Azure 米国西部と OCI サンノゼ (米国西部)

- Azure 米国西部 3 と OCI 米国西部 (フェニックス)

企業のお客様は、ビジネス上および運用上のさまざまな理由から、複数のクラウドにワークロードを分散し、デプロイすることを選択することがよくあります。 分散させるために、インターネットや IPSec VPN を使用するか、またはオンプレミス ネットワークでクラウド プロバイダーの直接接続ソリューションを使用して、クラウド ネットワークを相互接続できます。 クラウド ネットワークを相互接続するには、時間、費用、設計、調達、インストール、テスト、および運用に多大な投資が必要になることがあります。

このような課題に対処するために、Oracle と Microsoft は統合されたマルチクラウド エクスペリエンスを実現しました。 Microsoft Azure の ExpressRoute 回線を OCI の FastConnect 回線に接続して、"クラウド間ネットワーク" を確立してください。 この接続は、Azure ExpressRoute のピアリング場所が OCI FastConnect と近接している、または同じピアリング場所にある場合に実現できます。 この設定により、中間のサービス プロバイダーを必要とすることなく、2 つのクラウド間にセキュリティで保護された高速な接続が可能になります。

ExpressRoute と FastConnect を使用すると、プライベート IP アドレス空間が重複していない場合に、Azure の仮想ネットワークを OCI の仮想クラウド ネットワークとピアリングできます。 2 つのネットワークをピアリングすると、同じネットワーク内にあるかのように、仮想ネットワーク内のリソースが OCI 仮想クラウド ネットワーク内のリソースと通信できるようになります。

ネットワーク セキュリティは、あらゆるエンタープライズ アプリケーションの重要なコンポーネントであり、このマルチクラウド ソリューションの中心です。 ExpressRoute および FastConnect を経由するトラフィックはすべてプライベート ネットワークを経由します。 この構成で、Azure 仮想ネットワークと Oracle 仮想クラウド ネットワーク間のセキュリティで保護された通信を実現できます。 Azure の仮想マシンにパブリック IP アドレスを提供する必要はありません。 同様に、OCI にインターネット ゲートウェイは必要ありません。 通信はすべてマシンのプライベート IP アドレスを使用して行われます。

さらに、OCI 仮想クラウド ネットワークに対するセキュリティ リストと、セキュリティ ルールを設定し、Azure ネットワーク セキュリティ グループに接続できます。 これらのルールは、仮想ネットワーク内のマシン間を流れるトラフィックを制御するために使用します。 ネットワーク セキュリティ ルールは、マシン レベル、サブネット レベル、および仮想ネットワーク レベルで追加できます。

WebLogic Server Azure アプリケーションはそれぞれ、WebLogic Server のポート構成と連携するように事前に構成されたネットワーク セキュリティ グループを作成します。

ID は、Microsoft と Oracle 間のパートナーシップの中心的な柱の 1 つです。 Oracle Identity Cloud Service (IDCS) と Microsoft Entra ID (Microsoft Entra ID) を統合するための重要な作業が行われました。 Microsoft Entra ID は、Microsoft のクラウドベースの ID およびアクセス管理サービスです。 ユーザーは、Microsoft Entra ID のヘルプを使用してサインインし、さまざまなリソースにアクセスできます。 Microsoft Entra ID では、ユーザーとそのアクセス許可を管理することもできます。

現在は、この統合により、一元的に管理できます。 Microsoft Entra ID は、ディレクトリ内の変更を対応する Oracle ディレクトリと同期し、クロスクラウド Oracle ソリューションへのシングル サインオンに使用されます。

- Azure と OCI 間のクロスクラウド ネットワークを使ってみます。

- OCI の詳細およびホワイトペーパーについては、Oracle Cloud Infrastructure に関するページを参照してください。