この記事では、アプリケーションにパッチを適用するためのオーストラリアサイバー セキュリティ センター (ACSC) Essential Eight Maturity Model を実現するための方法について説明します。

ISM コントロールとパッチ アプリケーションの成熟度レベル

パッチ アプリケーション Essential8 コントロールの成熟度レベル 1 (ML1)、成熟度レベル 2 (ML2)、成熟度レベル 3 (ML3) と ISM との マッピングを次の表に示します。

| ISM コントロール 2025 年 3 月 | 成熟度レベル | Control | Measure |

|---|---|---|---|

| ISM-0304 | 3 | Office 生産性スイート、Web ブラウザーとその拡張機能、電子メール クライアント、PDF ソフトウェア、Adobe Flash Player、およびベンダーによってサポートされなくなったセキュリティ製品以外のアプリケーションは削除されます。 | Intune のアプリケーション管理方法を使用すると、サポートされていないアプリケーションが削除されます。 |

| ISM-1690 | 1, 2, 3 | オンライン サービスの脆弱性に対する修正プログラム、更新プログラム、またはその他のベンダーの軽減策は、脆弱性がベンダーによって非クリティカルと評価され、動作する悪用が存在しない場合、リリースから 2 週間以内に適用されます。 | Intune サービスは、動作中の悪用が存在しないことを確認するために、Microsoft によって定期的に更新および修正プログラムが適用されます。 |

| ISM-1691 | 1、2 | Office 生産性スイート、Web ブラウザー、拡張機能、電子メール クライアント、PDF ソフトウェア、およびセキュリティ製品の脆弱性に対するパッチ、更新プログラム、またはその他のベンダーの軽減策は、リリースから 2 週間以内に適用されます。 | Windows Update for Business と定義済みの更新リングを使用して、パッチは 2 週間のリリースでインストールされます。 電子メール クライアント、PDF ソフトウェア、セキュリティ製品の最新のパッチをインストールする場合は、Intune アプリケーションの展開方法が使用されます。 |

| ISM-1692 | 3 | Office 生産性スイート、Web ブラウザー、拡張機能、電子メール クライアント、PDF ソフトウェア、およびセキュリティ製品の脆弱性に対する修正プログラム、更新プログラム、またはその他のベンダーの軽減策は、脆弱性がベンダーによって重要であると評価された場合、または脆弱性が存在する場合、リリースから 48 時間以内に適用されます。 | Microsoft Defender脆弱性の方法を使用して、脆弱性を識別します。 Intune アプリケーションの展開方法は、リリースから 48 時間以内にパッチを展開するために使用されます。 |

| ISM-1693 | 2、3 | Office 生産性スイート、Web ブラウザーとその拡張機能、電子メール クライアント、PDF ソフトウェア、セキュリティ製品以外のアプリケーションの脆弱性に対するパッチ、更新プログラム、またはその他のベンダーの軽減策は、リリースから 1 か月以内に適用されます。 | Intune アプリケーションの展開方法は、リリースから 1 か月以内にアプリケーション パッチを展開するために使用されます。 |

| ISM-1698 | 1, 2, 3 | 脆弱性スキャナーは、少なくとも毎日、オンライン サービスの脆弱性に対するパッチまたは更新プログラムが見つからないかどうかを特定するために使用されます。 | デバイスは Defender for Endpoint にオンボードされます。 Microsoft Defender 脆弱性の管理は、organizationのデバイス全体のリスクを継続的に監視および検出します。 |

| ISM-1699 | 1, 2, 3 | 脆弱性スキャナーは、少なくとも毎週、Office 生産性スイート、Web ブラウザーとその拡張機能、電子メール クライアント、PDF ソフトウェア、およびセキュリティ製品の脆弱性に対する不足しているパッチまたは更新プログラムを特定するために使用されます。 | デバイスは Defender for Endpoint にオンボードされます。 Microsoft Defender 脆弱性の管理は、organizationのデバイス全体のリスクを継続的に監視および検出します。 |

| ISM-1700 | 2、3 | 脆弱性スキャナーは、オフィスの生産性スイート、Web ブラウザーとその拡張機能、電子メール クライアント、PDF ソフトウェア、およびセキュリティ製品以外のアプリケーションの脆弱性に対する不足しているパッチまたは更新プログラムを少なくとも 2 つの夜に使用します。 | デバイスは Defender for Endpoint にオンボードされます。 Microsoft Defender 脆弱性の管理は、organizationのデバイス全体のリスクを継続的に監視および検出します。 |

| ISM-17041 | 1, 2, 3 | Office 生産性スイート、Web ブラウザーとその拡張機能、電子メール クライアント、PDF ソフトウェア、Adobe Flash Player、およびベンダーによってサポートされなくなったセキュリティ製品は削除されます。 | Intune アプリケーションの展開方法は、サポートされていないアプリケーションと拡張機能を削除するために使用されます。 |

| ISM-18071 | 1, 2, 3 | 資産検出の自動化された方法は、その後の脆弱性スキャン アクティビティの資産の検出をサポートするために、少なくとも 2 日間使用されます。 | スキャナーを使用して資産の検出を実行し、資産インベントリを管理します。 |

| ISM-18081 | 1, 2, 3 | 脆弱性スキャンアクティビティには、最新の脆弱性データベースを備えた脆弱性スキャナーが使用されます。 | MICROSOFT や他のユーザーがネットワークにインストールされているソフトウェアの脆弱性を検出すると、DVM の脆弱性データベースが継続的に更新されます |

| ISM-1876 | 1, 2, 3 | オンライン サービスの脆弱性に対する修正プログラム、更新プログラム、またはその他のベンダーの軽減策は、脆弱性がベンダーによって重要と評価された場合、または悪用が機能している場合に、リリースから 48 時間以内に適用されます。 | Intune サービスは、動作中の悪用が存在しないことを確認するために、Microsoft によって定期的に更新および修正プログラムが適用されます。 |

| ISM-1901 | 3 | Office 生産性スイート、Web ブラウザー、拡張機能、電子メール クライアント、PDF ソフトウェア、セキュリティ製品の脆弱性に対する修正プログラム、更新プログラム、またはその他のベンダーの軽減策は、脆弱性がベンダーによって非クリティカルと評価され、作業上の悪用が存在しない場合、リリースから 2 週間以内に適用されます。 | Microsoft Defender脆弱性の方法を使用して、脆弱性を識別します。 Intune アプリケーションの展開方法は、リリースから 2 週間以内にパッチを展開するために使用されます。 |

| ISM-1905 | 1, 2, 3 | ベンダーによってサポートされなくなったオンライン サービスは削除されます。 | IT 管理者は、ベンダーがサポートしなくなったオンライン サービスに関連付けられているすべてのアカウントとコネクタを無効にします。 |

注:

1 これらのコントロールは、Essential 8 内のパッチ アプリケーションとパッチ OS の両方をカバーします。

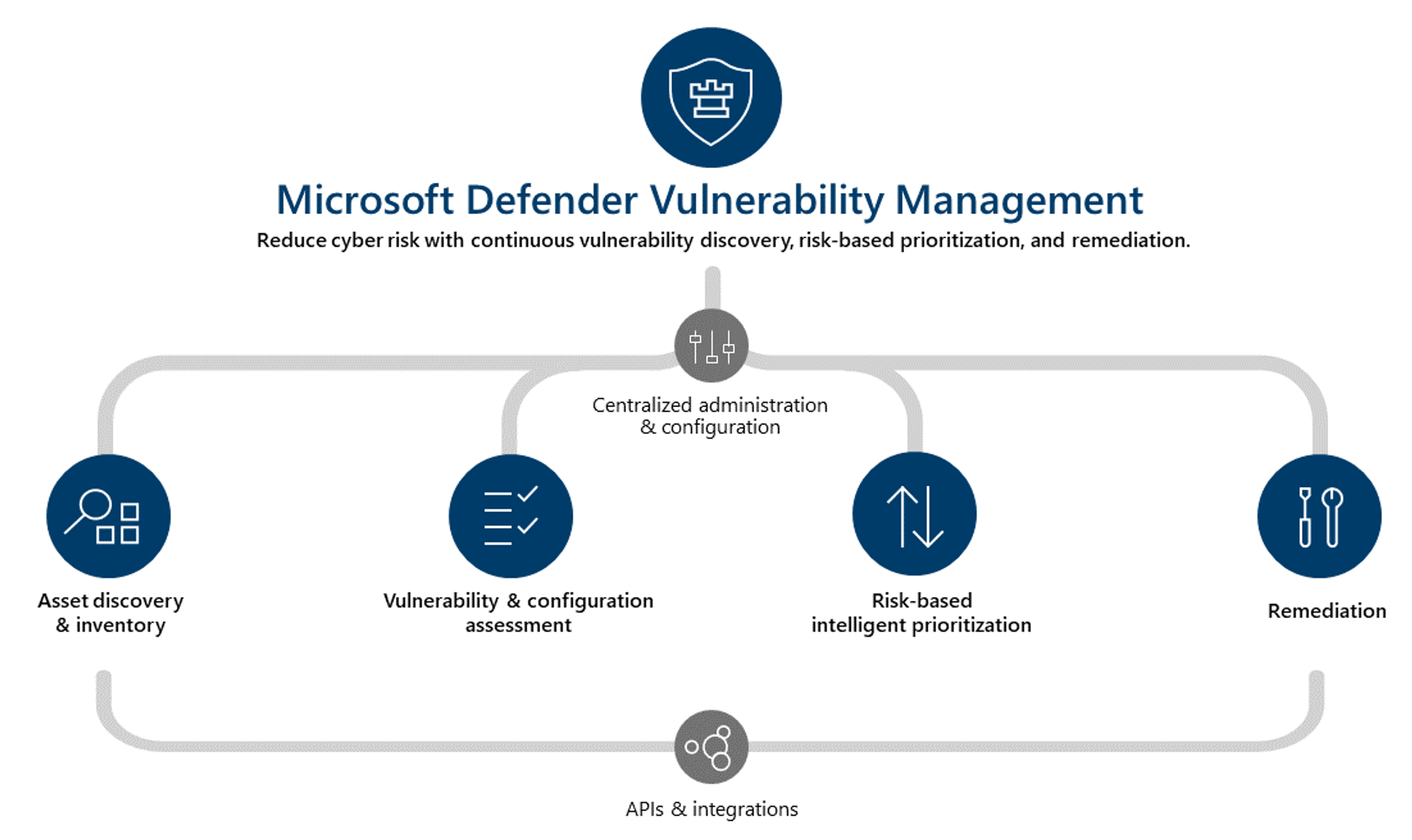

Microsoft Defender 脆弱性の管理 (DVM)

新しいセキュリティの脆弱性の検出と敵対者からの中断は、いつでも発生する可能性があります。 そのため、組織はセキュリティの脆弱性にタイムリーに対処する必要があります。 ベンダーがパッチをリリースする場合、パッチは次の考慮事項と共に適用する必要があります。

- セキュリティの脆弱性に対するorganizationの露出に見合った時間枠。

- organizationが自らを守るために目指しているサイバー脅威のレベル。

- 達成したい ML レベル

多くの組織が直面する問題の 1 つは、環境の真のパッチの状態の可視性の欠如です。 この可視性の欠如により、組織は無意識のうちに敵対者による悪用にさらされる可能性があります。 組織は、パッチが正常に適用されなかったときに、パッチが適用されたと誤って想定したり、適用されたことを報告したりすることがあります。 Microsoft Defender 脆弱性の管理 (DVM) を使用すると、組織は環境内のパッチに関する情報を収集できます。 脆弱性スキャナーを使用できない特殊なケースでは、修正プログラムのレベルを特定し、代わりに手動監査を実行する方法に関するベンダードキュメントを参照する必要があります。

Essential 8 では予防策の最小セットの概要が示されているため、組織は、環境によって保証されると評価される場合は、より多くの対策を実装する必要があります。 さらに、Essential 8 はほとんどのサイバー脅威を軽減するのに役立ちますが、すべてのサイバー脅威を軽減するわけではありません。 サイバー セキュリティ インシデントを軽減するための戦略や情報セキュリティ マニュアル (ISM) など、より多くの軽減戦略とセキュリティ制御を考慮する必要があります。

実装 – パッチ アプリケーション

特定のガイダンスを制御する

このコントロールには、2 つの主要なコンポーネントがあります。 1 つは脆弱性を検出するテクノロジであり、もう 1 つは脆弱性管理のためのorganizationのプロセスです。

- テクノロジ: 脆弱性スキャナーやパッチ ロールアウト システムなどのテクノロジは、組織を支援できます。 脆弱性スキャナーは、脆弱なアプリケーションや環境内の不足しているパッチに関する情報を収集するのに役立ちます。

- プロセス: 脆弱性の検出、特定、分類、リスク評価、修復、または軽減を行うための脆弱性管理計画を定義する組織プロセス。 また、organizationには、自動脆弱性スキャナーへのシステムのオンボードまたはベンダーからの電子メール通知の設定などの同等の回避策を必要とするプロセスも必要です。 脆弱性スキャナーを使用できない場合、組織はパッチ適用レベルを特定し、代わりに手動監査を行う方法に関するベンダードキュメントを参照する必要があります。 アプリケーションパッチ適用制御では、脆弱性管理プロセスとその義務が、ACSC によって定義された成熟度レベルを達成する上で重要な役割を果たします。 脆弱性管理プロセスには、パッチのタイムリーなロールアウトが不可欠です。 そのため、組織には、Essential 8 ML レベルの一部として定義タイムラインパッチ ロールアウトが必要です。 さらに、ロール責任マトリックスまたは同等のモデルを使用するチームに対して定義された責任が必要です。

Microsoft プラットフォームでの実装

システムの弱点を効果的に特定、評価、修復することは、健全なセキュリティ プログラムを実行し、組織のリスクを軽減する上で重要です。 Microsoft Defender 脆弱性の管理 (DVM) は、組織の露出を減らし、エンドポイントの領域を強化し、組織の回復性を高めるためのインフラストラクチャとして機能します。

DVM は、ユーザー エンドポイントとサーバーに使用できます。 リポジトリ、コンテナーなどの他のクラウド リソースの場合、Defender for Cloud には脆弱性管理機能が用意されています。 どちらのソリューションも、次のセクションで説明します。

詳細については、以下を参照してください:

資産の検出

Defender 脆弱性の管理の組み込みでエージェントレスのスキャナーは、デバイスが企業ネットワークに接続されていない場合でも、組織内のリスクを継続的に監視し検出します。 組織のソフトウェア アプリケーション、デジタル証明書、ネットワーク共有、ブラウザー拡張機能をリアルタイムで統合した単一のインベントリは、組織のすべての資産を検出して評価するのに役立ちます。 拡張機能アクセス許可と関連するリスク レベルに関する情報を表示し、有効期限が切れる前に証明書を特定し、脆弱な署名アルゴリズムによる潜在的な脆弱性を検出し、内部ネットワーク共有の構成の誤りを評価します。

| ISM コントロール 2025 年 3 月 | 成熟度レベル | Control | Measure |

|---|---|---|---|

| 1807 | 1, 2, 3 | 資産検出の自動化された方法は、その後の脆弱性スキャン アクティビティの資産の検出をサポートするために、少なくとも 2 日間使用されます。 | スキャナーを使用して資産の検出を実行し、資産インベントリを管理します。 |

脆弱性の検出

Defender 脆弱性の管理 (DVM) は、資産の可視性、インテリジェントな評価、組み込みの修復ツールを提供します。 DVM は、Windows、macOS、Linux、Android、iOS、およびネットワーク デバイスに使用できます。 organizationが Microsoft の脅威インテリジェンス、侵害の可能性予測、ビジネス コンテキスト、およびデバイス評価を使用する場合、Defender 脆弱性の管理は、最も重要な資産の最大の脆弱性を迅速かつ継続的に優先順位付けし、リスクを軽減するためのセキュリティに関する推奨事項を提供します。

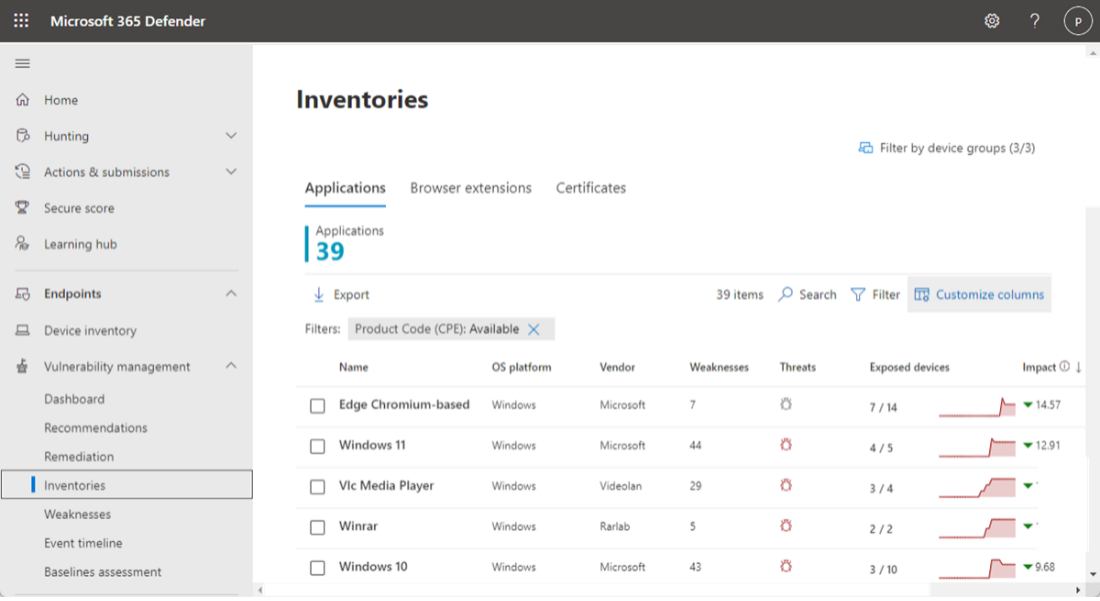

DVM のソフトウェア インベントリには、organizationの既知のソフトウェアの一覧が表示されます。 インベントリ ビューには、ベンダーの名前、脆弱性の数、脅威、公開されているデバイスの数などの詳細が含まれます。

検出のために、Microsoft では、検出と応答の機能で検出と脆弱性評価を担当するのと同じシグナルのセットMicrosoft Defender for Endpoint使用します。 リアルタイムであるため、数分で脆弱性情報がポータルに表示され、検出されます。 一般的なプラットフォーム列挙 (CPE) は、ソフトウェアとソフトウェアに関連付けられている脆弱性を特定するために、脆弱性管理によって使用されます。 エンジンは、複数のセキュリティ フィードから情報を自動的に取得します。 実際には、特定のソフトウェアがライブ脅威キャンペーンに接続されているかどうかを確認します。 また、使用可能になるとすぐに Threat Analytics レポートへのリンクも提供されます。

注:

CPE を使用しないソフトウェア製品の場合は、ソフトウェアがインベントリ ページに表示されます。 ただし、CPE を使用しないソフトウェアは脆弱性管理ではサポートされず、悪用、公開されたデバイスの数、弱点などの情報は、このソフトウェアでは利用できません。

次の手順では、DVM を使用したオンボード プロセスと脆弱性検出について説明します。

ライセンスの要件

- Microsoft Defender 脆弱性の管理 (DVM) では、新しいスタンドアロン オファリングにより、脆弱性ツールと機能の完全なセットが提供されます。

- プラン 2 または E5 ライセンスMicrosoft Defender for Endpoint、コア脆弱性管理機能のサブセットが提供されます。 DVM の完全な機能はアドオンとして利用できます

2 つのライセンス オファリングの機能の比較については、「Microsoft Defender 脆弱性の管理 オファリングの比較」のリンクを参照してください。

サーバー リソースの場合、サーバーまたは Defender for Endpoint にオンボードされているサーバーに対して Defender for Cloud プランが有効になっています。

他のクラウド リソースの場合は、特定の Defender for Cloud プランを有効にする必要があります。 たとえば、コンテナー レジストリをスキャンするには、クラウド環境内で Defender for Containers プランを有効にする必要があります。

DVM ポータルへのアクセス

DVM 情報は、Microsoft Defender ポータルで入手できます。 ポータルには、Microsoft Edge (推奨) または Google Chrome ブラウザーからアクセスできます。 ポータルにアクセスするには、少なくとも "セキュリティ閲覧者" AD 組み込みロールの一部である必要があります。 ポータルへのアクセスの管理の詳細については、「ロールベースのアクセス制御を使用して、ポータルへのきめ細かいアクセスを許可する」Microsoft Defender記載されています。

デバイスの DVM へのオンボード

- Defender for Endpoint に既にオンボードされているデバイス (P2 ライセンスを持つ) の場合、DVM 機能は有効になっており、Microsoft Defender ポータルで使用できます

- Defender for Endpoint にオンボードされていないデバイスの場合、少なくとも DVM には、パッシブ モードで実行されているブロック モードで実行されている Defender for Endpoint が必要です

Microsoft は、グループ ポリシー、エンドポイント マネージャー、ローカル スクリプトなど、デバイスを Defender for Endpoint にオンボードするための複数の手段を作成しました。 デバイスのオンボードとMicrosoft Defender for Endpoint機能の構成に関する詳細なガイダンスが記載されています。

サポートされているオペレーティング システムについては、サポートされているオペレーティング システムのプラットフォームと機能に関するリンクを参照してください。

DVM を使用した脆弱性の検出

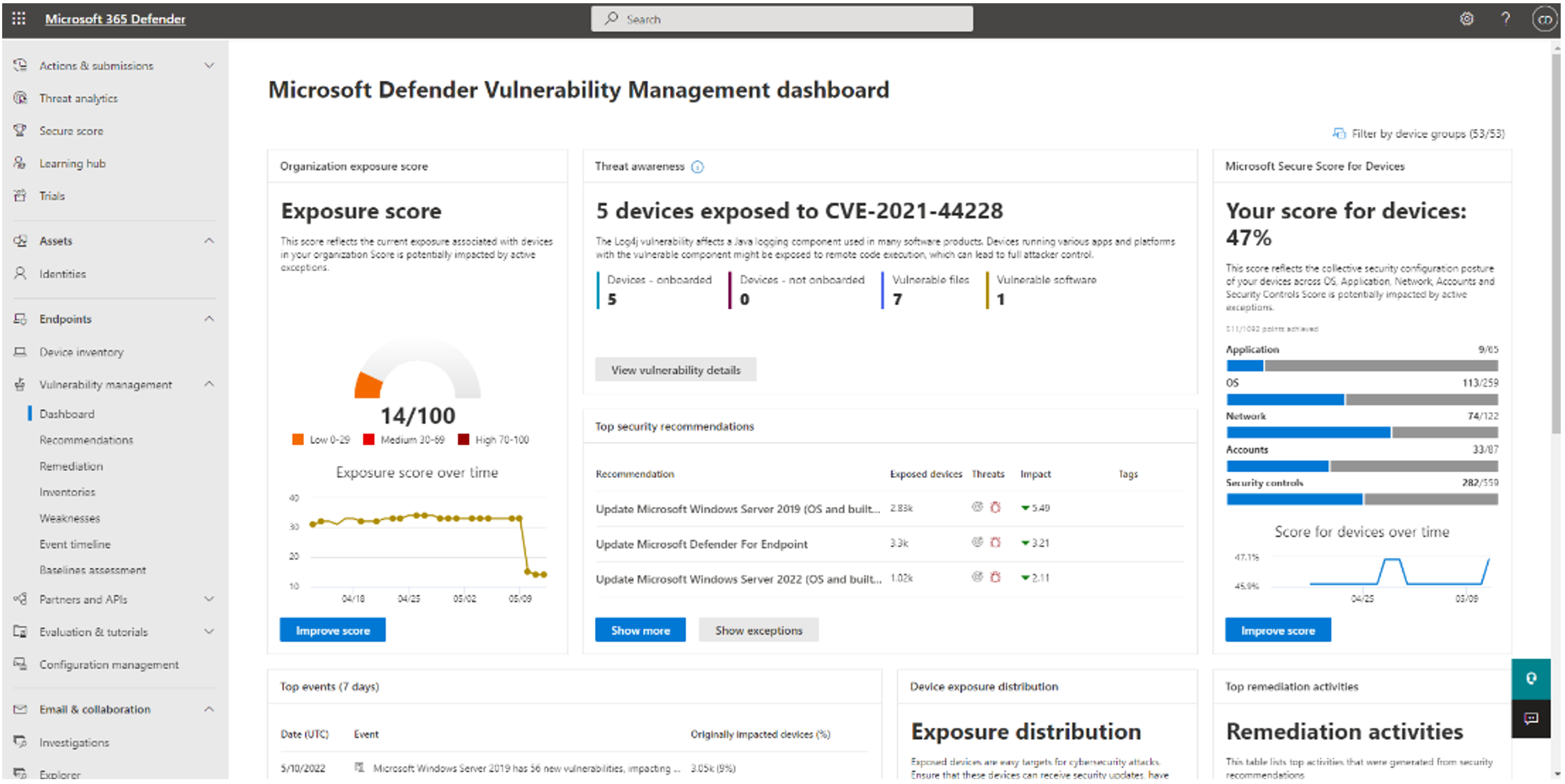

Microsoft Defender ポータルの [脆弱性管理] セクションには、次のスクリーンショットの例に示すように、脆弱性の露出とセキュリティに関する推奨事項に関する簡単な分析情報を表示するためのダッシュボードが用意されています。

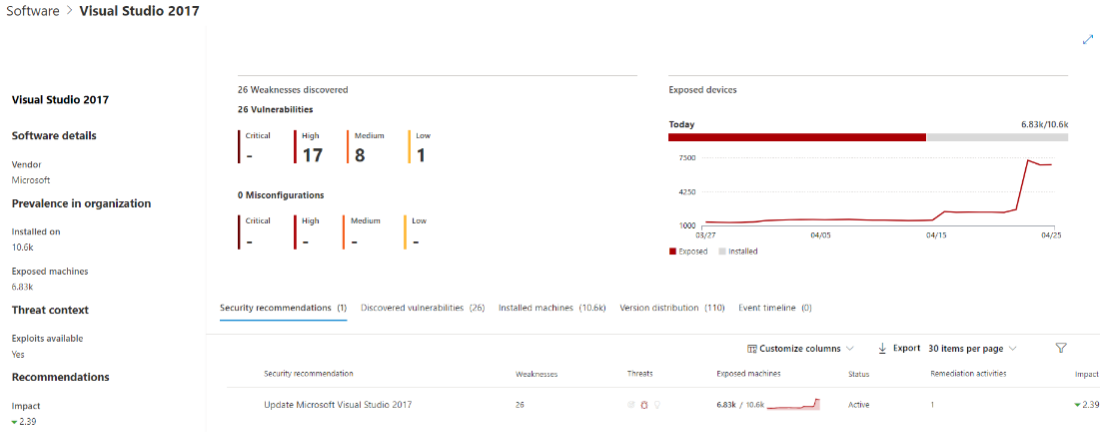

[ソフトウェア インベントリ] ページには、ネットワークにインストールされているソフトウェアの一覧 (ベンダー名、見つかった弱点、それらに関連付けられている脅威、公開されたデバイス、露出スコア、タグなど) が含まれています。

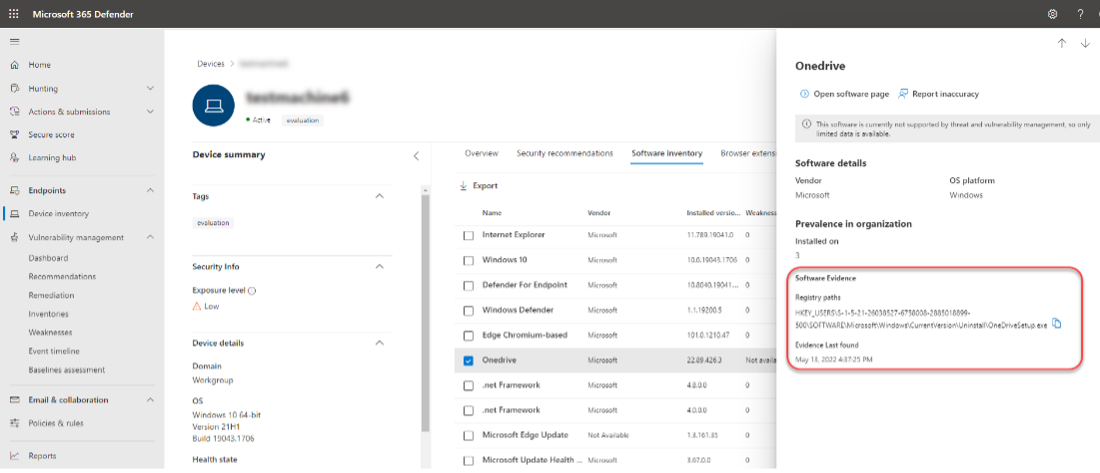

[デバイス インベントリ] ページに移動して、特定のデバイスのソフトウェア インベントリを検索することもできます。 デバイスの名前を選択してデバイス ページ (Computer1 など) を開き、[ソフトウェア インベントリ] タブを選択して、デバイスに存在するすべての既知のソフトウェアの一覧を表示します。 特定のソフトウェア エントリを選択して、詳細情報を含むポップアップを開きます。

次のスクリーンショットに示すように、特定のソフトウェア ページを開くと、アプリケーションの詳細が表示されます。

- 特定された脆弱性と脆弱性に対応するセキュリティに関する推奨事項

- 検出された脆弱性の名前付き CVEs

- ソフトウェアがインストールされているデバイス (デバイス名、ドメイン、OS など)

- ソフトウェアのバージョン一覧 (バージョンがインストールされているデバイスの数、検出された脆弱性の数、インストールされているデバイスの名前を含む)

同様に、DVM を使用してブラウザー拡張機能と証明書の脆弱性評価を表示できます。

脆弱性管理機能は、サーバー オペレーティング システムにも拡張されます。 Defender for Cloud (Defender for Servers プラン) にオンボードされ、Defender 脆弱性の管理を使用するように構成されたサーバー Microsoft Defenderポータルに表示されます。 脆弱性管理情報は、可視性のために Defender for Cloud ポータルでも同期されます。

CPE または脆弱性評価ソリューションでサポートされていないアプリケーションまたはソフトウェア製品の場合、セキュリティ チームは脆弱性を特定するための他の手段を持つ必要があります。 もう 1 つの手段には、アプリケーションの更新と関連する脆弱性に関する通知を受け取るために、アプリケーション ベンダーへの電子メール サブスクリプションが含まれます。

| ISM コントロール 2025 年 3 月 | 成熟度レベル | Control | Measure |

|---|---|---|---|

| 1808 | 1, 2, 3 | 脆弱性スキャンアクティビティには、最新の脆弱性データベースを備えた脆弱性スキャナーが使用されます。 | MICROSOFT や他のユーザーがネットワークにインストールされているソフトウェアの脆弱性を検出すると、DVM の脆弱性データベースが継続的に更新されます |

| 1698 | 1, 2, 3 | 脆弱性スキャナーは、少なくとも毎日、オンライン サービスの脆弱性に対するパッチまたは更新プログラムが見つからないかどうかを特定するために使用されます。 | デバイスは Defender for Endpoint にオンボードされます。 Microsoft Defender 脆弱性の管理は、organizationのデバイス全体のリスクを継続的に監視および検出します |

| 1699 | 1, 2, 3 | 脆弱性スキャナーは、少なくとも毎週、Office 生産性スイート、Web ブラウザーとその拡張機能、電子メール クライアント、PDF ソフトウェア、およびセキュリティ製品の脆弱性に対する不足しているパッチまたは更新プログラムを特定するために使用されます。 | デバイスは Defender for Endpoint にオンボードされます。 Microsoft Defender 脆弱性の管理は、organizationのデバイス全体のリスクを継続的に監視および検出します |

| 1700 | 2、3 | 脆弱性スキャナーは、オフィスの生産性スイート、Web ブラウザーとその拡張機能、電子メール クライアント、PDF ソフトウェア、およびセキュリティ製品以外のアプリケーションの脆弱性に対する不足しているパッチまたは更新プログラムを少なくとも 2 つの夜に使用します。 | デバイスは Defender for Endpoint にオンボードされます。 Microsoft Defender 脆弱性の管理は、organizationのデバイス全体のリスクを継続的に監視および検出します。 |

| 1901 | 3 | Office 生産性スイート、Web ブラウザー、拡張機能、電子メール クライアント、PDF ソフトウェア、セキュリティ製品の脆弱性に対する修正プログラム、更新プログラム、またはその他のベンダーの軽減策は、脆弱性がベンダーによって非クリティカルと評価され、作業上の悪用が存在しない場合、リリースから 2 週間以内に適用されます。 | Microsoft Defender脆弱性の方法を使用して、脆弱性を識別します。 Intune アプリケーションの展開方法は、リリースから 2 週間以内にパッチを展開するために使用されます。 |

DVM と Intune の統合を使用して脆弱性の優先順位を付けて修復する

organizationで特定されたサイバーセキュリティの弱点は、実用的なセキュリティの推奨事項にマップされ、影響によって優先されます。 優先順位が付けられた推奨事項は、脆弱性を軽減または修復し、コンプライアンスを促進するための時間を短縮するのに役立ちます。 また、資産の優先順位を区別するために 、デバイスの値を定義 することもお勧めします。 デバイス値は、個々の資産のリスクアペタイトを脅威と脆弱性の管理露出スコアの計算に組み込むために使用されます。 "高い値" として割り当てられたデバイスは、より多くの重量を受け取ります。

セキュリティに関する各推奨事項には、実行可能な修復ステップが含まれています。 タスク管理を支援するために、Microsoft Intune を使用して推奨事項を送信することもできます。 脅威の状況が変化すると、環境から情報が継続的に収集されるため、推奨事項も変化します。

注:

CPE を使用しないソフトウェア製品の場合は、ソフトウェアがインベントリ ページに表示されます。 ただし、CPE を使用しないソフトウェアは脆弱性管理ではサポートされず、悪用、公開されたデバイスの数、弱点などの情報は、このソフトウェアでは利用できません。

場合によっては、システムの複雑さがあるため、Microsoft のソリューションによって提供されるリスクと優先順位付けだけでは不十分な場合があります。 そのため、この場合は、システムのコンテキストに基づいて、重大またはゼロデイの脆弱性に対して他のリスク評価を実行することをお勧めします。 その際、組織は例外とそのスコープを最小限に抑えるようにする必要があります。 たとえば、補正セキュリティ制御を実装し、影響を受けるシステムまたはユーザーの数を最小限に抑えます。 脆弱性に対処するために実装された例外または補正制御は、適切なプロセスを通じて文書化および承認する必要があります。

DVM 機能は、修復要求ワークフローを通じてセキュリティと IT 管理者の間のギャップを埋めるために設計されています。 DVM 修復アクションでは、ネイティブ統合を使用して、Microsoft Endpoint Manager で修復タスクを生成できます。 DVM API を使用して、必要に応じて Microsoft 以外のツールを使用して修復プロセスとアクションを調整できます。

次の手順では、DVM とエンドポイント マネージャーを使用した修復ワークフローについて説明します。

- 修復ワークフロー機能を使用するには、Microsoft Intune 接続を有効にします。 Microsoft Defender ポータルで、[設定>Endpoints>General>Advanced 機能] に移動します。

- 下にスクロールし、Microsoft Intune 接続を探します。 既定では、トグルはオフになっています。 Microsoft Intune 接続のトグルをオンにします。

注:

Intune 接続を有効にしている場合は、修復要求の作成時に Intune セキュリティ タスクを作成するオプションが表示されます。 接続が設定されていない場合、このオプションは表示されません。

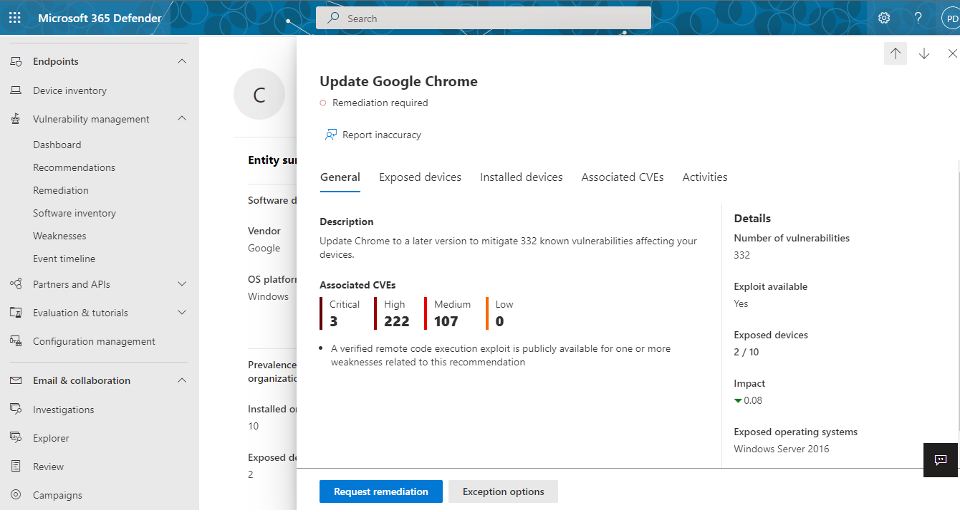

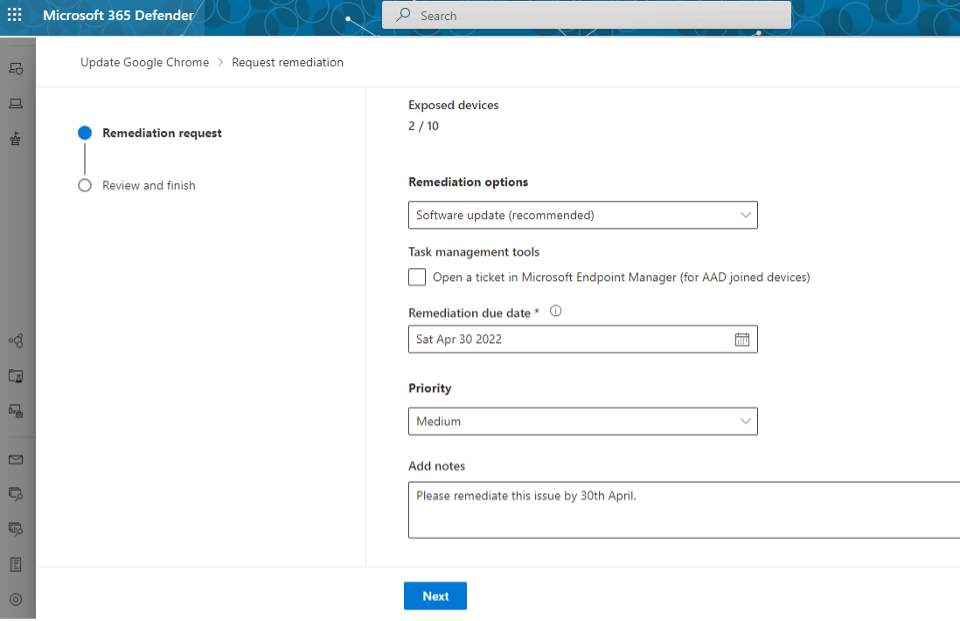

Microsoft Defender ポータルの [脆弱性管理] ナビゲーション メニューに移動し、[推奨事項] を選択します。 修復を要求するセキュリティの推奨事項を選択し、[修復オプション] を選択します。 修復を要求するもの、該当するデバイス グループ、優先順位、期限、オプションのメモなど、フォームに入力します。 次のスクリーンショットでは、次の手順を参照しています。

選択した脆弱性の修復を

する

する修復オプションと優先度の

する

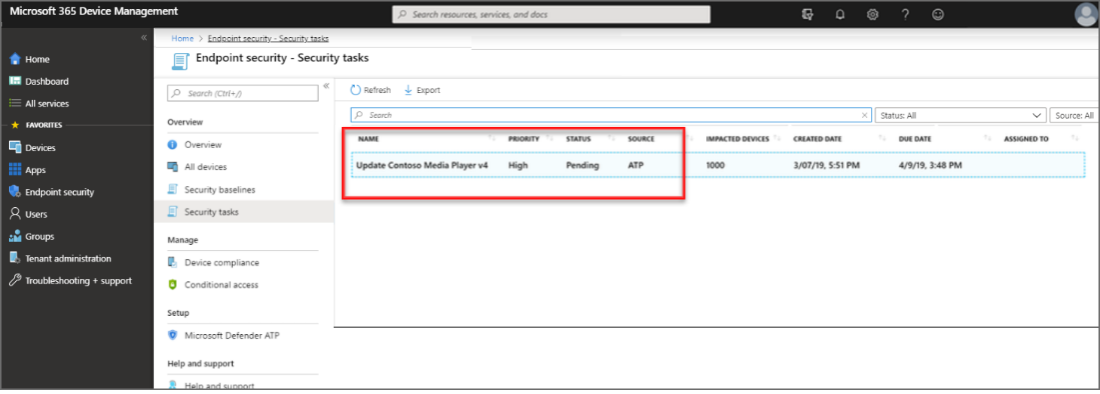

する修復要求を送信すると、脆弱性管理内に修復アクティビティ項目が作成されます。これは、この推奨事項の修復の進行状況を監視するために使用できます。 [セキュリティの推奨事項] ページから修復要求を送信すると、修復アクティビティが開始されます。 修復ページで追跡できるセキュリティ タスクが作成され、Microsoft Intune で修復チケットが作成されます。 これにより、修復がトリガーされたり、デバイスに変更が適用されたりすることはありません。 次の図は、Intune で作成されたセキュリティ タスクを示しています。

修復要求用に Intune で作成された

Intune 管理者は、セキュリティ タスクを選択してタスクについての詳細を表示します。 管理者が [同意する] を選択すると、Intune および Defender for Endpoint の状態が [同意済み] に更新されます。

その後、管理者は、提供されたガイダンスに基づいてタスクを修復します。 ガイダンスは、必要な修復の種類によって異なります。 利用できる場合、修復ガイダンスには、Intune で構成に関連するウィンドウを開くリンクが含まれます。

| ISM コントロール 2025 年 3 月 | 成熟度レベル | Control | Measure |

|---|---|---|---|

| 1690 | 1, 2, 3 | オンライン サービスの脆弱性に対する修正プログラム、更新プログラム、またはその他のベンダーの軽減策は、脆弱性がベンダーによって非クリティカルと評価され、動作する悪用が存在しない場合、リリースから 2 週間以内に適用されます。 | Intune サービスは、動作中の悪用が存在しないことを確認するために、Microsoft によって定期的に更新および修正プログラムが適用されます。 |

| 1691 | 1、2 | Office 生産性スイート、Web ブラウザー、拡張機能、電子メール クライアント、PDF ソフトウェア、セキュリティ製品の脆弱性に対するパッチ、更新プログラム、またはその他のベンダーの軽減策は、リリースから 2 週間以内に適用されます。 | Windows Update for Business と定義済みの更新リングを使用して、パッチは 2 週間のリリースでインストールされます。 電子メール クライアント、PDF ソフトウェア、セキュリティ製品の最新のパッチをインストールする場合は、Intune アプリケーションの展開方法が使用されます。 |

| 1692 | 3 | Office 生産性スイート、Web ブラウザー、拡張機能、電子メール クライアント、PDF ソフトウェア、およびセキュリティ製品の脆弱性に対する修正プログラム、更新プログラム、またはその他のベンダーの軽減策は、脆弱性がベンダーによって重要と評価された場合、または脆弱性が存在する場合、リリースから 48 時間以内に適用されます。 | Microsoft Defender脆弱性の方法を使用して、脆弱性を識別します。 Intune アプリケーションの展開方法は、リリースから 48 時間以内にパッチを展開するために使用されます。 |

| 1693 | 2、3 | Office Productivity Suite、Web ブラウザー、拡張機能、電子メール クライアント、PDF ソフトウェア、セキュリティ製品以外のアプリケーションの脆弱性に対するパッチ、更新プログラム、またはその他のベンダーの軽減策は、リリースから 1 か月以内に適用されます。 | Intune アプリケーションの展開方法は、リリースから 1 か月以内にアプリケーション パッチを展開するために使用されます。 |

| 1704 | 1, 2, 3 | Office 生産性スイート、Web ブラウザーとその拡張機能、電子メール クライアント、PDF ソフトウェア、Adobe Flash Player、およびベンダーによってサポートされなくなったセキュリティ製品は削除されます。 | Intune アプリケーションの展開方法は、サポートされていないアプリケーションと拡張機能を削除するために使用されます。 |

| 0304 | 3 | Office 生産性スイート、Web ブラウザーとその拡張機能、電子メール クライアント、PDF ソフトウェア、Adobe Flash Player、およびベンダーによってサポートされなくなったセキュリティ製品以外のアプリケーションは削除されます。 | Intune のアプリケーション管理方法を使用すると、サポートされていないアプリケーションが削除されます。 |

| 1876 | 1, 2, 3 | オンライン サービスの脆弱性に対する修正プログラム、更新プログラム、またはその他のベンダーの軽減策は、脆弱性がベンダーによって重要と評価された場合、または悪用が機能している場合に、リリースから 48 時間以内に適用されます。 | Intune サービスは、動作中の悪用が存在しないことを確認するために、Microsoft によって定期的に更新および修正プログラムが適用されます。 |

クラウドとオンプレミスのリソースの脆弱性を検出して修復する

Defender for Cloud は、多くのサービスに脆弱性評価機能を提供します。 これらのサービスには、サーバー、Azure Container Registry、Amazon Elastic Container Registry、Azure SQL データベース、SQL データベース サーバー、DevOps が含まれます。 特定のクラウド リソースの脆弱性評価を提供するには、Azure サブスクリプションまたは Amazon アカウントを使用した Defender for Cloud プランを有効にする必要があります。

Defender for Cloud は、セキュリティの脆弱性と脅威を監視するために、Azure 仮想マシン (VM)、Virtual Machine Scale Sets、IaaS コンテナー、および Azure 以外の (オンプレミスを含む) マシンからデータを収集します。 一部の Defender プランでは、ワークロードからデータを収集するために監視コンポーネントが必要です。 データ収集は、不足している更新プログラム、正しく構成されていない OS セキュリティ設定、エンドポイント保護の状態、正常性と脅威の保護を可視化するために必要です。 データ収集は、VM、Virtual Machine Scale Sets、IaaS コンテナー、Azure 以外のコンピューターなどのコンピューティング リソースにのみ必要です。

脆弱性に対するパッチ オンライン サービス

Intune の新機能リリースには、通常、計画からリリースまで、6 週間から 8 週間の間隔があります。 このケイデンスはスプリントと呼ばれます。 Intune リリースでは、YYMM 名前付け規則が使用されます。 たとえば、2301 は 2023 年 1 月のリリースです。

毎月のリリース プロセスにはさまざまな環境が含まれており、複数の Azure サービスにデプロイされます。 Azure にデプロイすると、リリース更新プログラムが Intune 管理センターにデプロイされ、リリース機能を使用できるようになります。

セルフ ホストと呼ばれる内部環境は、リリースを受け取る最初の環境です。 セルフ ホストは、Intune エンジニアリング チームによってのみ使用されます。 セルフ ホストの後、サービス リリースは、多数のデバイスを管理する Microsoft テナントに展開されます。 サービス リリースに重要な問題がないことを検証すると、リリースは段階的なアプローチで顧客環境へのデプロイを開始します。 すべてのテナントが正常に更新されると、Microsoft Intune 管理センターが更新されます。 この段階的なアプローチは、サービスまたは顧客に影響を与える前に問題を特定するのに役立ちます。

ポータル サイト アプリの更新は、別のプロセスです。 Microsoft は、Apple App Store、Google Play、および場合によっては携帯電話会社のリリース要件とプロセスの対象となります。 Intune リリースの更新プログラムを、ポータル サイト アプリの更新プログラムに合わせることができるとは限りません。 ポータル サイト アプリの更新プログラムの詳細については、「Intune エンド ユーザー アプリの UI 更新プログラム」を参照してください。

アプリケーションにパッチを適用する

アプリケーションは、次の 2 つのカテゴリでセグメント化できます。

- 自動更新機能を持つアプリケーション (推奨)。

- 更新プログラムを手動でパッケージ化してデプロイする必要があるアプリケーション。

特定のアプリの種類は、ユーザーが実行しているWindows 10/11 のバージョンに基づいてサポートされます。 サポートされている特定のアプリについては、「 サポートされている Windows アプリの種類」を参照してください。

Office C2R と Microsoft Edge は、Windows Update for Business または Autopatch が Windows OS および Microsoft 製品を更新するように構成されている場合に更新されます。

Microsoft Store アプリには、自己更新機能があります。 アプリケーションが としてデプロイされている場合。IntuneWin (つまり、 Win32 アプリ) は、Intune を使用してアプリ間に 1 つ以上の置き換え関係を作成できます。 一般に、置き換えは、何かを更新または置き換える場所です。 Intune では、置き換えによって、既存の Win32 アプリを同じアプリまたはまったく異なる Win32 アプリの新しいバージョンに更新して置き換えることができます。

自動更新機能を持つアプリケーション

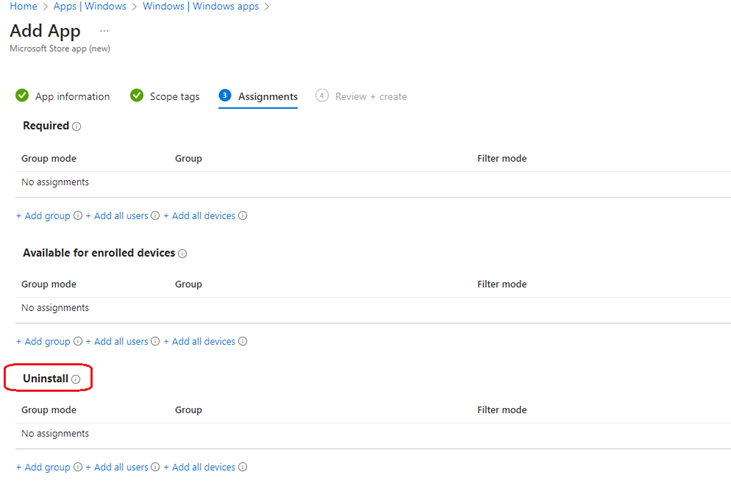

Microsoft Store アプリ

管理者は、Intune 内の Microsoft Store アプリケーションを参照、展開、監視できます。 展開時に、Intune は新しいバージョンが利用可能になったときにアプリを自動的に最新の状態に保ちます。 Microsoft Store では、ユニバーサル Windows プラットフォーム (UWP) アプリ、.msix にパッケージ化されたデスクトップ アプリ、および .exe または .msi インストーラーにパッケージ化された Win32 アプリがサポートされるようになりました。

詳細については、「 Microsoft Store アプリから Microsoft Intune へ」を参照してください。

| ISM コントロール 2025 年 3 月 | 成熟度レベル | Control | Measure |

|---|---|---|---|

| ISM-0304 | 3 | Office 生産性スイート、Web ブラウザーとその拡張機能、電子メール クライアント、PDF ソフトウェア、Adobe Flash Player、およびベンダーによってサポートされなくなったセキュリティ製品以外のアプリケーションは削除されます。 | Intune のアプリケーション管理方法を使用すると、サポートされていないアプリケーションが削除されます。 |

| ISM-1693 | 2、3 | Office 生産性スイート、Web ブラウザーとその拡張機能、電子メール クライアント、PDF ソフトウェア、セキュリティ製品以外のアプリケーションの脆弱性に対するパッチ、更新プログラム、またはその他のベンダーの軽減策は、リリースから 1 か月以内に適用されます。 | Intune アプリケーションの展開方法は、リリースから 1 か月以内にアプリケーション パッチを展開するために使用されます。 |

Microsoft Intune エンタープライズ アプリケーション管理

Enterprise App Management を使用すると、IT およびセキュリティ運用チームは、セキュリティで保護された事前パッケージ化されたアプリ カタログを提供することで、ファースト パーティおよび Microsoft 以外のアプリケーションの管理のライフサイクルを簡素化できます。 これにより、IT 管理者がアプリのパッケージ化と更新プログラムの追跡に費やす時間と労力が短縮されます。 このソリューションを使用すると、IT チームは脆弱なアプリに修正プログラムを効率的に展開し、すべてのアプリが Intune 管理センターから最新の状態に保たれるようにすることができます。 新しいカタログの導入は、Windows アプリケーションから始まります。

Enterprise App Management では、1 つの使いやすい画面から更新が必要なすべてのアプリの包括的なビューを提供することで、アプリケーションの更新プロセスを合理化および統合します。 利用可能な更新プログラムを含むカタログ内のアプリの一覧には、現在のバージョンと新しいバージョンの両方が表示されます。 従来、更新プログラムを監視し、アプリケーション関連のデータとパッケージを収集するために必要な作業が削減され、管理者はより戦略的なタスクに集中できます。

注:

Microsoft Intune アプリケーション管理は Intune Suite の一部であり、追加のライセンスが必要です。

詳細については、Intune Suite の一部である Microsoft Intune アプリケーション管理に関するページを参照してください。

| ISM コントロール 2025 年 3 月 | 成熟度レベル | Control | Measure |

|---|---|---|---|

| ISM-0304 | 3 | Office 生産性スイート、Web ブラウザーとその拡張機能、電子メール クライアント、PDF ソフトウェア、Adobe Flash Player、およびベンダーによってサポートされなくなったセキュリティ製品以外のアプリケーションは削除されます。 | Intune のアプリケーション管理方法を使用すると、サポートされていないアプリケーションが削除されます。 |

| ISM-1693 | 2、3 | Office 生産性スイート、Web ブラウザーとその拡張機能、電子メール クライアント、PDF ソフトウェア、セキュリティ製品以外のアプリケーションの脆弱性に対するパッチ、更新プログラム、またはその他のベンダーの軽減策は、リリースから 1 か月以内に適用されます。 | Intune アプリケーションの展開方法は、リリースから 1 か月以内にアプリケーション パッチを展開するために使用されます。 |

更新プログラムを手動でパッケージ化して展開する必要があるアプリケーション

このセクションでは、.MSI、LOB: APPX/MSIX、Web Apps、Store Link の手動展開について説明します。

ヒント

ユニバーサル Windows プラットフォーム (UWP) アプリ、.msix にパッケージ化されたデスクトップ アプリ、.exe または .msi インストーラーにパッケージ化された Win32 アプリをサポートしているため、継続的なコンプライアンスに Microsoft Store アプリを使用することを検討してください。

管理者は、LOB アプリの更新プログラムを手動でアップロードして展開する必要があります。 これらの更新プログラムは、アプリケーションをインストールしたユーザー デバイスに自動的にインストールされます。 ユーザーの介入は必要ありません。また、ユーザーは更新プログラムを制御できません。 以前のバージョンのアプリケーションは、割り当ての種類をアンインストールに変更してアンインストールする必要があります。

| ISM コントロール 2025 年 3 月 | 成熟度レベル | Control | Measure |

|---|---|---|---|

| ISM-0304 | 3 | Office 生産性スイート、Web ブラウザーとその拡張機能、電子メール クライアント、PDF ソフトウェア、Adobe Flash Player、およびベンダーによってサポートされなくなったセキュリティ製品以外のアプリケーションは削除されます。 | Intune のアプリケーション管理方法を使用すると、サポートされていないアプリケーションが削除されます。 |

| ISM-1691 | 1、2 | Office 生産性スイート、Web ブラウザー、拡張機能、電子メール クライアント、PDF ソフトウェア、およびセキュリティ製品の脆弱性に対するパッチ、更新プログラム、またはその他のベンダーの軽減策は、リリースから 2 週間以内に適用されます。 | Windows Update for Business と定義済みの更新リングを使用して、パッチは 2 週間のリリースでインストールされます。 電子メール クライアント、PDF ソフトウェア、セキュリティ製品の最新のパッチをインストールする場合は、Intune アプリケーションの展開方法が使用されます。 |

| ISM-1692 | 3 | Office 生産性スイート、Web ブラウザー、拡張機能、電子メール クライアント、PDF ソフトウェア、およびセキュリティ製品の脆弱性に対する修正プログラム、更新プログラム、またはその他のベンダーの軽減策は、脆弱性がベンダーによって重要であると評価された場合、または脆弱性が存在する場合、リリースから 48 時間以内に適用されます。 | Microsoft Defender脆弱性の方法を使用して、脆弱性を識別します。 Intune アプリケーションの展開方法は、リリースから 48 時間以内にパッチを展開するために使用されます。 |

| ISM-1693 | 2、3 | Office 生産性スイート、Web ブラウザーとその拡張機能、電子メール クライアント、PDF ソフトウェア、セキュリティ製品以外のアプリケーションの脆弱性に対するパッチ、更新プログラム、またはその他のベンダーの軽減策は、リリースから 1 か月以内に適用されます。 | Intune アプリケーションの展開方法は、リリースから 1 か月以内にアプリケーション パッチを展開するために使用されます。 |

| ISM-1704 | 1, 2, 3 | Office 生産性スイート、Web ブラウザーとその拡張機能、電子メール クライアント、PDF ソフトウェア、Adobe Flash Player、およびベンダーによってサポートされなくなったセキュリティ製品は削除されます。 | Intune アプリケーションの展開方法は、サポートされていないアプリケーションと拡張機能を削除するために使用されます。 |

| ISM-1901 | 3 | Office 生産性スイート、Web ブラウザー、拡張機能、電子メール クライアント、PDF ソフトウェア、セキュリティ製品の脆弱性に対する修正プログラム、更新プログラム、またはその他のベンダーの軽減策は、脆弱性がベンダーによって非クリティカルと評価され、作業上の悪用が存在しない場合、リリースから 2 週間以内に適用されます。 | Microsoft Defender脆弱性の方法を使用して、脆弱性を識別します。 Intune アプリケーションの展開方法は、リリースから 2 週間以内にパッチを展開するために使用されます。 |

サポートされていないオンライン サービスの削除

次の手順を実行して、古いオンライン サービスを削除します。

- エンタープライズ アプリが登録されている場合、IT 管理者は ID ポータルMicrosoft Entraログインし、アプリケーションを削除します。

注:

中間手順として、オンライン サービスの関連サービス アカウントのサインインを無効にすることができます。

- コネクタが作成された場合は、Intune コンソールの [クロス プラットフォーム コネクタ] で削除されます。

- IT 管理者は、サービス アカウントを無効にし、(未使用) オンライン サービスの認証用に作成された証明書を取り消します。

| ISM コントロール 2025 年 3 月 | 成熟度レベル | Control | Measure |

|---|---|---|---|

| ISM-1905 | 1, 2, 3 | ベンダーによってサポートされなくなったオンライン サービスは削除されます。 | IT 管理者は、ベンダーがサポートしなくなったオンライン サービスに関連付けられているすべてのアカウントとコネクタを無効にします。 |