トレーニング

ラーニング パス

FastTrack サービス、データ管理などを使用して、財務と運用アプリの実装を成功させるためのプロジェクト方法論を計画および設計します。

認定資格

Microsoft 365 Certified: Endpoint Administrator Associate - Certifications

最新の管理、共同管理のアプローチ、Microsoft Intune 統合の基本的な要素を使用して、エンドポイント展開戦略を計画して実行します。

このブラウザーはサポートされなくなりました。

Microsoft Edge にアップグレードすると、最新の機能、セキュリティ更新プログラム、およびテクニカル サポートを利用できます。

注意

この機能は、Intune アドオンとして使用できます。 詳細については、「Intune Suite アドオン機能を使用する」を参照してください。

Microsoft Tunnel for Mobile Application Management (MAM) をテナントに追加すると、登録されていない Android デバイスで Microsoft Tunnel VPN Gatewayを使用して MAM シナリオをサポートできます。 MAM のサポートにより、登録されていないデバイスは Tunnel を使用してorganizationに安全に接続でき、ユーザーとアプリは組織のデータに安全にアクセスできます。

適用対象:

MAM をサポートするように既存の Microsoft Tunnel 構成を拡張するには、登録されていないデバイスでこのサポートを構成する 3 つのプロファイルを作成して展開します。

これらのポリシーを設定すると、Tunnel の既存のサイトとサーバーの構成で、Intuneに登録されていないデバイスからのアクセスがサポートされます。 さらに、MDM Tunnel 構成を使用する代わりに、登録されたデバイスに MAM Tunnel の構成を展開することもできます。 ただし、登録されたデバイスでは、MDM Tunnel 構成または MAM Tunnel 構成のみを使用する必要がありますが、両方を使用することはできません。 たとえば、登録済みのデバイスには、MAM トンネル構成を使用する Microsoft Edge のようなアプリを使用することはできませんが、他のアプリでは MDM Tunnel 構成を使用します。

対話型デモをお試しください。

Microsoft Tunnel for Mobile Application Management for Android の対話型デモでは、Tunnel for MAM が Microsoft Tunnel VPN Gatewayを拡張して、Intuneに登録されていない Android デバイスをサポートする方法を示します。

インフラストラクチャとテナント:

MAM のトンネルには、登録済みデバイスに Tunnel を使用する場合と同じ考慮事項と前提条件が必要です。 詳細については、「 トンネルの前提条件」を参照してください。

Microsoft Tunnel を構成したら、2 つのアプリ構成ポリシーと、登録されていないデバイスで Tunnel を使用できるようにするアプリ保護 ポリシーを追加する準備が整います。 これらのポリシーの構成については、次のセクションで詳しく説明します。

デバイス:

Intuneに登録されていないデバイスのユーザーは、MAM 用トンネル シナリオを使用する前に、Android デバイスに次のアプリをインストールする必要があります。 これらのアプリはすべて、Google Play ストアから手動でインストールできます。

Microsoft Defender - Microsoft Defenderから入手する - Google Play のアプリ。 Microsoft Defenderには、デバイスが Microsoft Tunnel への接続に使用するトンネル クライアント アプリが含まれています。 MAM の Tunnel をサポートするには、Microsoft Defender for Endpointバージョン 1.0.4722.0101 以降である必要があります。

Microsoft Edge – Microsoft Edge から入手する: Web ブラウザー - Google Play 上のアプリ。

ポータル サイト - Intune ポータル サイトで入手 - Google Play のアプリ。 ユーザーがアプリにサインインしたり、Intuneでデバイスを登録したりする必要がない場合でも、デバイスはポータル サイト アプリをインストールする必要があります。

基幹業務アプリ:

基幹業務 (LOB) アプリの場合は、MAM SDK と統合します。 後で、MAM Tunnel のアプリ保護ポリシーとアプリ構成ポリシーに LOB アプリを 追加 できます。 「Android 用 MAM の概要」を参照してください。

注意

Android LOB アプリケーションで、MDM と MAM の両方に対して直接プロキシまたはプロキシ自動構成 (PAC) がサポートされていることを確認します。

MAM SDK のバージョン:

MAM 用 Microsoft Tunnelの Android Trusted Root 機能を使用するには、MAM SDK バージョン 9.5.0 以降が必要です。リリース バージョン 9.5.0 · msintuneappsdk/ms-intune-app-sdk-android にアクセス github.com。

Android 上のMAM 用 Microsoft Tunnelは、次のソブリン クラウド環境でサポートされています。

Android 上のMAM 用 Microsoft Tunnelでは、連邦情報処理Standard (FIPS) はサポートされていません。

詳細については、「MICROSOFT INTUNE for US Government GCC サービスの説明」を参照してください。

MAM の Tunnel の使用をサポートするには、次のセクションで詳しく説明する 3 つのプロファイルを作成してデプロイします。 これらのポリシーは、任意の順序で作成できます。

3 つすべてが構成され、同じグループに展開されると、Microsoft Edge が起動されるたびに、アプリ保護ポリシーによって Tunnel が自動的にトリガーされて VPN に接続されます。

また、オンプレミスのリソースに接続する必要があり、オンプレミスまたはプライベート証明機関 (CA) によって発行された SSL/TLS 証明書によって保護されている場合に、Microsoft Edge および基幹業務アプリで使用する 信頼された証明書プロファイル を構成することもできます。 既定では、Microsoft Edge では信頼されたルート証明書がサポートされています。 LOB アプリの場合は、 MAM SDK を使用 して、信頼されたルート証明書のサポートを追加します。

トンネル クライアント アプリとして使用するようにデバイスでMicrosoft Defender for Endpointを構成するアプリ構成ポリシーを作成します。

注意

登録されていないデバイスを対象とする Defender アプリ構成ポリシーは 1 つだけであることを確認します。 Defender for Endpoint のトンネル設定が異なる 1 つ以上のアプリ構成ポリシーをターゲットにすると、デバイスにトンネル接続の問題が発生します。

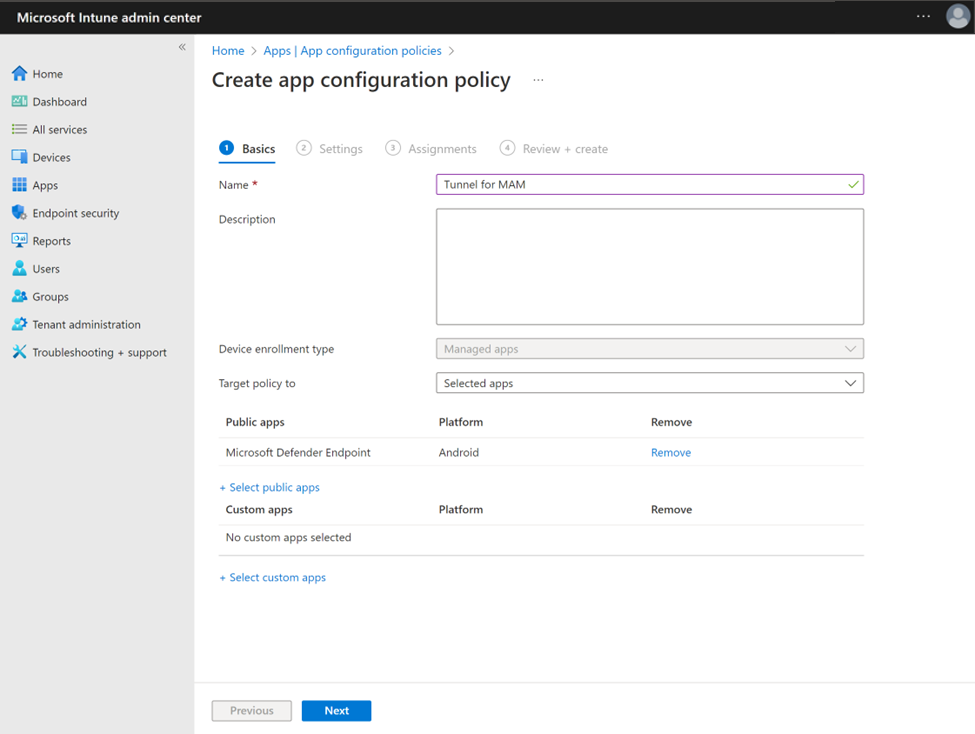

Microsoft Intune管理センターにサインインし、[Apps>Configuration>Create>Managed Apps] に移動します。

[基本] タブで、次の操作を行います。

[Microsoft Defender エンドポイント] が [パブリック アプリ] に表示されたら、[次へ] を選択します。

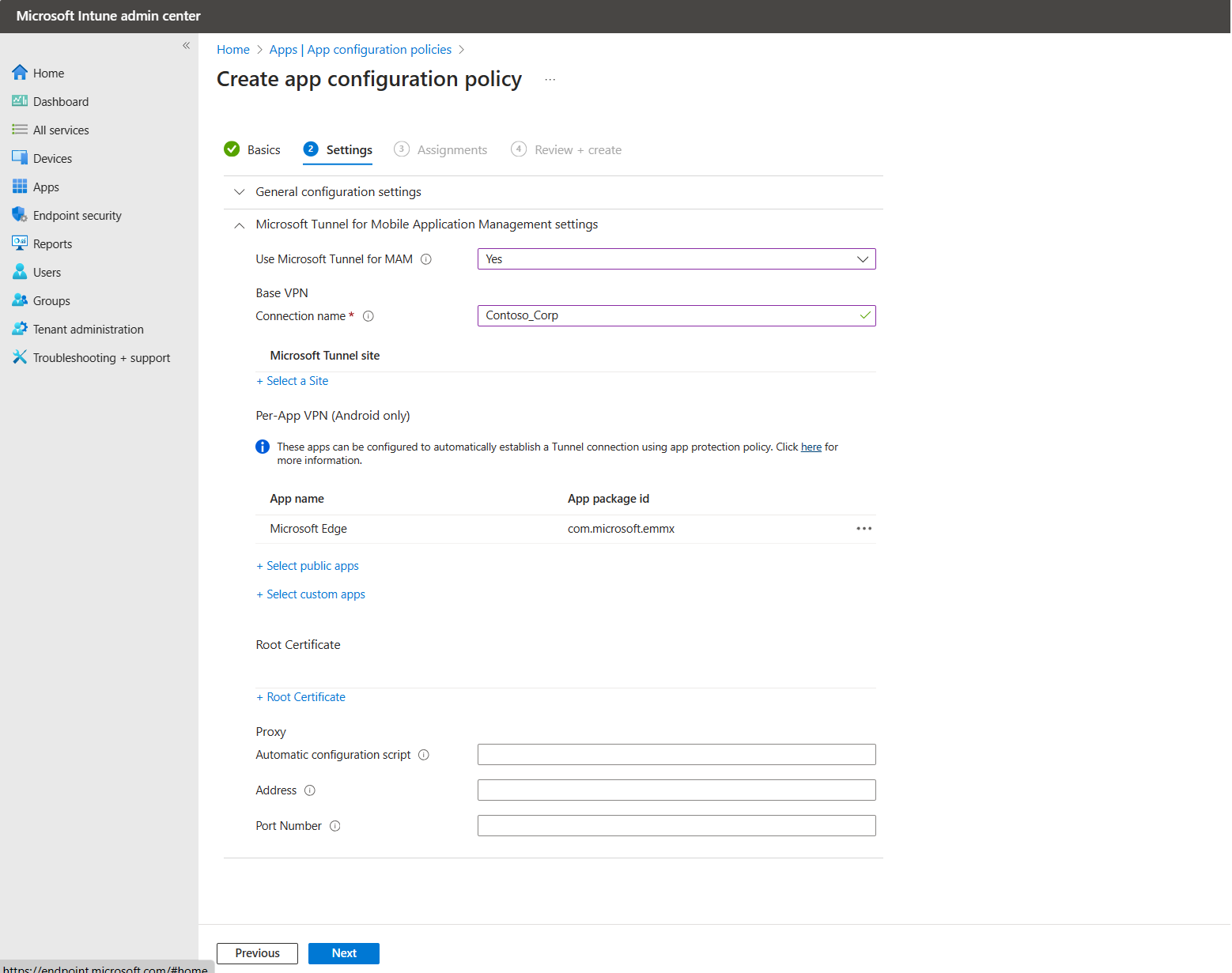

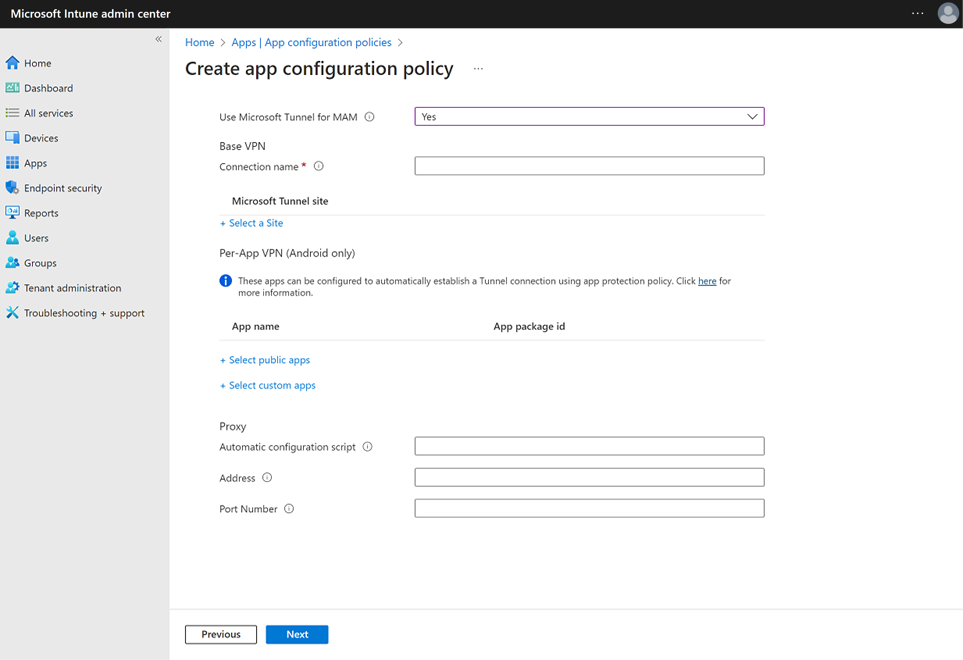

[ 設定] タブで、このポリシーに使用されていない [全般構成設定] カテゴリをスキップします。 Microsoft Tunnel 設定カテゴリの場合は、次の構成を行います。

次に、[ サイトの選択] をクリックします。

[ サイト名] で、使用可能なサイトを選択し、[OK] をクリック します。

アプリごとの VPN (Android のみ) はオプションの設定です。 [パブリック アプリ] または [カスタム アプリ] を選択して、トンネル VPN 接続の使用をこれらの指定されたアプリに制限します。

重要

Microsoft Edge 内でシームレスな ID 切り替えと正確なトンネル通知を確保するには、アプリごとの VPN リストに Edge を含める必要があります。

重要

Android 用 MAM Tunnel では、 Always-on VPN の使用はサポートされていません。 Always-on VPN が [有効] に設定されている場合、Tunnel は正常に接続せず、デバイス ユーザーに接続エラー通知を送信します。

プロキシ は省略可能な設定です。 オンプレミスのネットワーク要件を満たすようにプロキシ設定を構成します。

注意

プロキシ サーバーの構成は、バージョン 10 より前のバージョンの Android ではサポートされていません。 詳細については、その Android 開発者向けドキュメントの 「VpnService.Builder 」を参照してください。

準備ができたら、[次へ] を選択して続行します。

[割り当て] タブで、[グループの追加] を選択し、Microsoft Edge アプリ構成プロファイルを展開したのと同じMicrosoft Entra グループを選択し、[次へ] を選択します。

[ 確認と作成 ] タブで、[ 作成 ] を選択してポリシーの作成を完了し、割り当てられたグループにポリシーを展開します。

新しいポリシーがアプリ構成ポリシーの一覧に表示されます。

Microsoft Edge 用のアプリ構成ポリシーを作成します。 このポリシーは、ID 切り替えをサポートするように Microsoft Edge を構成し、サインイン時または Microsoft の "職場または学校" アカウントへの切り替え時に VPN トンネルを自動的に接続し、Microsoft 個人用アカウントに切り替えるときに VPN トンネルを自動的に切断する機能を提供します。

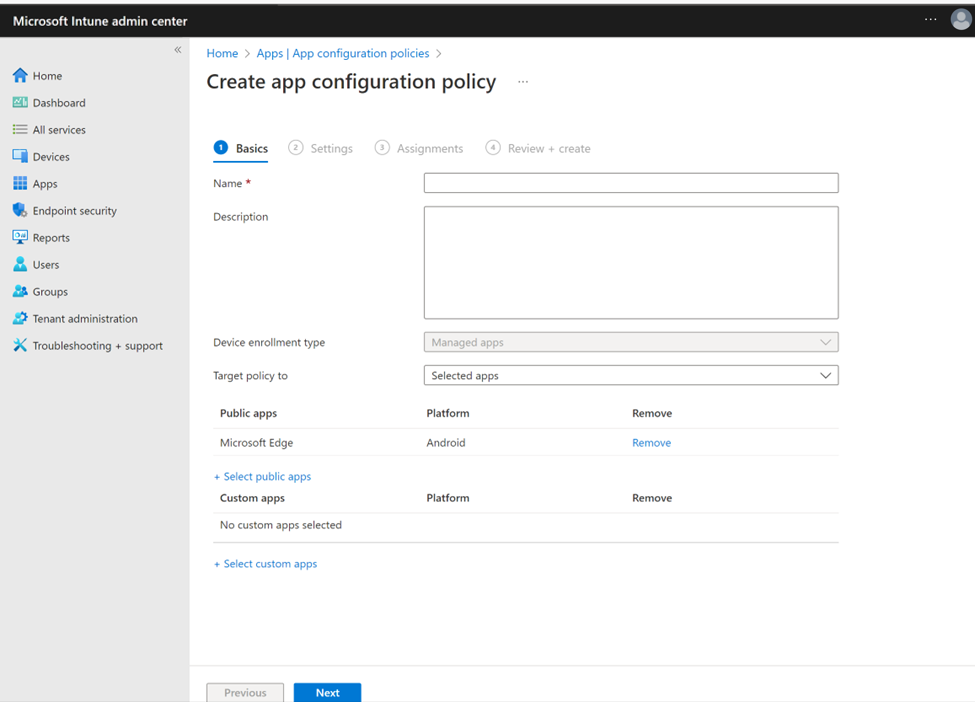

Microsoft Intune管理センターにサインインし、[Apps>Configuration>Create>Managed Apps] に移動します。

[基本] タブで、次の操作を行います。

パブリック アプリに Microsoft Edge が表示されたら、[次へ] を選択します。

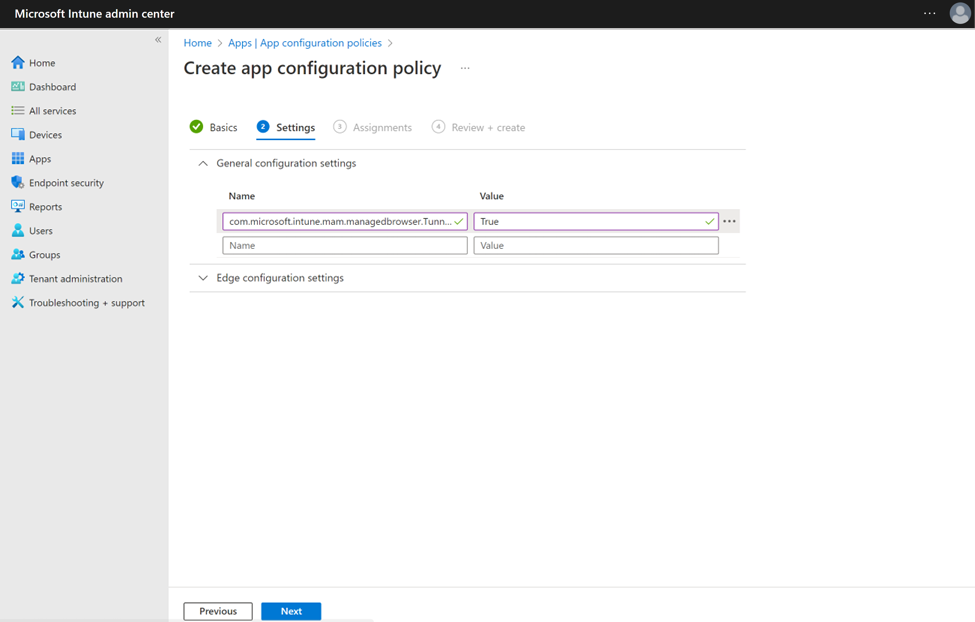

[ 設定 ] タブで、[全般] 構成設定カテゴリの [名前 ] と [ 値 ] のペアを次のように 構成 します。

| 名前 | 説明 |

|---|---|

com.microsoft.intune.mam.managedbrowser.StrictTunnelMode値: True |

Trueに設定すると、Edge に厳密なトンネル モードのサポートが提供されます。 ユーザーがorganization アカウントを使用して Edge にサインインすると、VPN が接続されていない場合は、Strict Tunnel Mode によってインターネット トラフィックがブロックされます。 VPN が再接続すると、インターネット閲覧が再度使用できるようになります。 |

com.microsoft.intune.mam.managedbrowser.TunnelAvailable.IntuneMAMOnly 値: True |

Trueに設定すると、Edge への ID スイッチのサポートが提供されます。 ユーザーが 職場アカウントまたは学校アカウントでサインインすると、Edge は VPN に自動的に接続します。 ユーザーがプライベート内閲覧を有効にすると、Edge は 個人用アカウント に切り替え、VPN を切断します。 |

次の図は、Microsoft Edge のアプリ構成ポリシーの Identity switch 設定を示しています。

注意

[全般] 構成設定の末尾に末尾のスペースがないことを確認します。

この同じポリシーを使用して、Microsoft Edge 構成設定カテゴリで他の Microsoft Edge 構成を構成 できます。 Microsoft Edge の追加構成の準備ができたら、[ 次へ] を選択します。

[割り当て] タブで、[グループの追加] を選択し、このポリシーを受け取る 1 つ以上のMicrosoft Entra グループを選択します。 グループを構成したら、[ 次へ] を選択します。

[ 確認と作成 ] タブで、[ 作成 ] を選択してポリシーの作成を完了し、割り当てられたグループにポリシーを展開します。

新しいポリシーがアプリ構成ポリシーの一覧に表示されます。

アプリの起動時に Microsoft Tunnel VPN 接続を自動的に開始するアプリ保護ポリシーを作成します。

注意

アプリを起動すると、トンネル VPN 接続が開始され、開始されると、デバイスは Microsoft Tunnel Gateway 経由で使用できるオンプレミスのネットワーク ルートにアクセスできるようになります。 トンネル ネットワーク アクセスを特定のアプリに制限する場合は、"アプリごとの VPN (Android のみ) 設定を構成します。

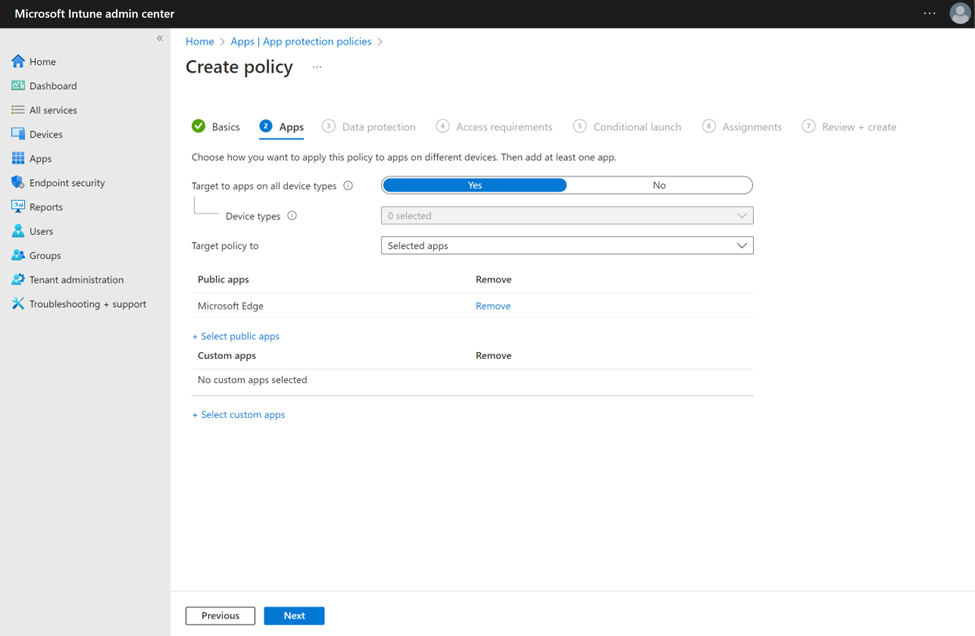

Microsoft Intune管理センターにサインインし、[Apps>Protection>ポリシーの作成>Android] に移動します。

[ 基本 ] タブで、このポリシーの [名前] と [説明] (省略可能) を入力し、[ 次へ] を選択します。

[ アプリ ] タブで、[ パブリック アプリの選択] をクリックし、[ Microsoft Edge] を選択して、[ 選択] をクリックします。

[パブリック アプリ] に Microsoft Edge が表示されたら、[次へ] を選択します。

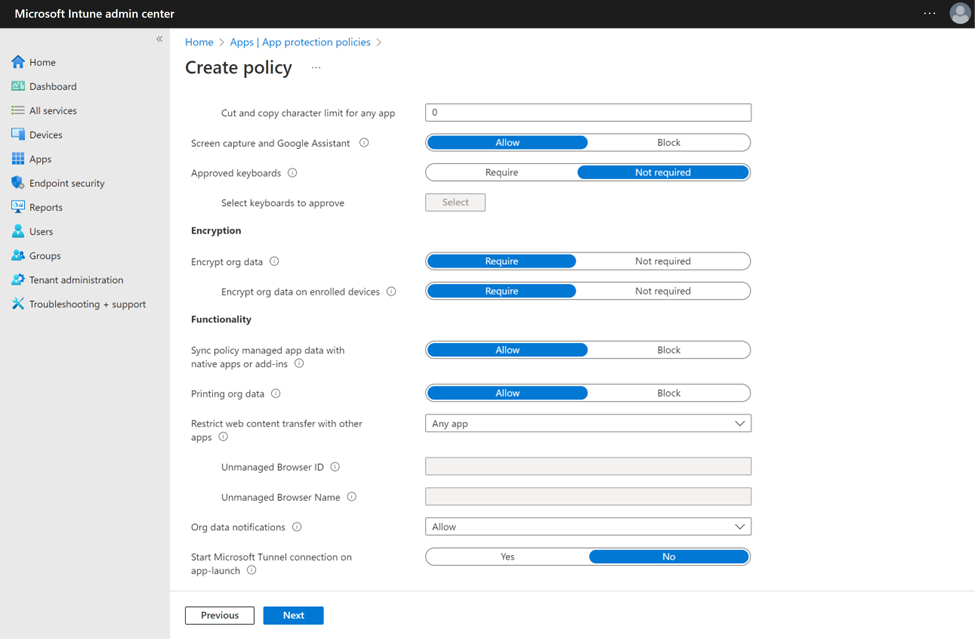

[ データ保護 ] タブで、一番下までスクロールし、[ アプリ起動時に Microsoft Tunnel 接続を開始する ] を [はい] に設定し、[ 次へ] を選択します。

[アクセス要件] タブと [条件付き起動] タブを超えて続行します。

[割り当て] タブで、[グループの追加] を選択し、2 つのアプリ構成プロファイルをデプロイしたのと同じMicrosoft Entra グループを選択し、[次へ] を選択します。

[ 確認と作成 ] タブで、[ 作成 ] を選択してポリシーの作成を完了し、割り当てられたグループにポリシーを展開します。

アプリ構成ポリシーの一覧に新しいポリシーが表示されます。

LOB アプリを MAM SDK と統合している場合は、以前に作成した 3 つの MAM Tunnel ポリシーにカスタム アプリとして追加することで、それらを Microsoft Tunnel と共に使用できます。

ポリシーへのカスタム アプリの追加の詳細については、2 つのポリシーの種類に関する次の記事を参照してください。

登録されていないデバイスで LOB アプリをサポートするには、アプリを管理センター内から使用可能なアプリとして展開Microsoft Intune必要があります。 Intuneを使用して、登録解除されたデバイスに必要なアプリとしてアプリを展開することはできません。

Android 上の MAM トンネルを使用する LOB アプリは、Intune App SDK と統合する必要があり、新しい Tunnel for MAM トラスト マネージャーを使用して LOB アプリの信頼されたルート証明書のサポートを利用する必要があります。 信頼されたルート証明書をサポートするには、この記事の 「前提条件 」セクションで説明されているように、最小 SDK バージョン (またはそれ以降) を使用する必要があります。

信頼されたルート証明書の管理:

アプリケーションで、内部 Web サイトとアプリケーションへの安全なアクセスを提供するために、オンプレミスまたはプライベート証明機関によって発行された SSL/TLS 証明書が必要な場合、Intune App SDK では、API クラス MAMTrustedRootCertsManager と MAMCertTrustWebViewClient を使用した証明書信頼管理のサポートが追加されました。

要件:

MAM Android 用 Tunnel でサポートされる証明書の形式:

MAMCertTrustWebViewClient では 、次の機能がサポートされています。

MAMTrustedRootCertsManager では 、次がサポートされています。

TUNNEL for MAM を使用するアプリのアプリ構成プロファイルの構成中に、使用する証明書プロファイルを選択します。

アプリ構成プロファイルの [ 設定] タブで、[ Microsoft Tunnel for Mobile Application Management の設定] を展開します。

次のオプションを構成します。

ルート証明書プロファイルの構成については、「Microsoft Intuneの信頼されたルート証明書プロファイル」を参照してください。

トンネル MAM 設定を構成した後、[ 次へ ] を選択して [ 割り当て ] タブを開きます。

Android 用 MAM Tunnel の既知の問題または制限事項を次に示します。

個人用プロファイル モードでのMicrosoft Defenderの詳細については、「BYOD モードでの Android Enterprise の個人用プロファイルのMicrosoft Defender」を参照してください。

回避策: なし。

MDM Tunnel 構成を使用する代わりに、登録済みデバイスで MAM Tunnel を使用することを選択できます。 ただし、登録されたデバイスでは、MDM Tunnel 構成または MAM Tunnel 構成のみを使用する必要がありますが、両方を使用することはできません。 たとえば、登録済みのデバイスには、MAM トンネル構成を使用する Microsoft Edge のようなアプリを使用することはできませんが、他のアプリでは MDM Tunnel 構成を使用します。

回避策: なし。

回避策: トンネル上の WebView で LOB アプリを使用する登録されていない Android デバイスに、信頼されたルート証明書を手動でデプロイしてインストールします。

MAM で MAMCertTrustWebViewClient で WebView を使用して証明書を検証する場合、MAM は Android に委任して、管理者とサーバーによって提供される証明書から証明書チェーンを構築します。 プライベート証明書を使用するサーバーが、接続している WebView に完全なチェーンを提供するが、管理者がルート証明書のみをデプロイする場合、Android は証明書チェーンの構築に失敗し、サーバーの信頼を確認するときに失敗する可能性があります。 この動作は、Android でチェーンを許容できるレベルに構築するために中間証明書が必要であるために発生します。

回避策: 証明書の検証を適切に行うには、管理者はルート証明書とすべての中間証明書をIntuneにデプロイする必要があります。 ルート証明書とすべての中間証明書がデプロイされていない場合、Android は証明書チェーンの構築に失敗し、サーバーの信頼に失敗する可能性があります。

Microsoft Tunnel Gateway サーバーがプライベート (オンプレミス) CA によって発行された TLS/SSL 証明書を使用する場合、Microsoft Defender for Endpoint接続しようとすると証明書エラーが生成されます。

回避策: Android デバイスにプライベート証明機関の対応する信頼されたルート証明書を手動でインストールします。 Defender for Endpoint アプリの今後の更新プログラムではサポートが提供され、信頼されたルート証明書を手動でインストールする必要はなくなります。

Microsoft Edge が開いた直後に、ブラウザーは Tunnel に正常に接続する前に内部リソースへの接続を試みます。 この動作により、リソースまたは宛先 URL が使用できないことがブラウザーで報告されます。

回避策: デバイスのブラウザー接続を更新します。 Tunnel への接続が確立されると、リソースが使用可能になります。

Microsoft Edge、Microsoft Defender for Endpoint、およびポータル サイトが登録の有無に応じてデバイスに割り当てられた後、対象ユーザーはポータル サイトまたは portal.manage.microsoft.com でアプリを見つけることができません。

回避策: 3 つすべてのアプリを Google Play ストアから手動でインストールします。 Google Play の 3 つすべてのアプリへのリンクについては、こちらの記事「 前提条件」セクションをご 覧ください。

このエラー メッセージは、トンネルが接続されていても発生する可能性があります。

回避策: このメッセージは無視できます。

このエラーは、Microsoft Defender for Endpointのバージョンが Tunnel をサポートしていない場合に発生します。

回避策: サポートされているバージョンの Defender for Endpoint を Microsoft Defender - Google Play 上のアプリからインストールします。

異なるトンネル サイトを指定するMicrosoft Defenderに対して 2 つ以上のアプリ構成ポリシーを使用することはサポートされていないため、トンネルの正常な使用を妨げる競合状態になる可能性があります。

回避策: Microsoft Defenderの 1 つのアプリ構成ポリシーで各デバイスをターゲットにし、登録されていない各デバイスが 1 つのサイトのみを使用するように構成されていることを確認します。

基幹業務 (LOB) シナリオでは、自動切断はサポートされていません。

アプリごとの VPN 構成に記載されている唯一のアプリケーションが Edge の場合、自動切断機能は正しく機能します。 アプリごとの VPN 構成に他のアプリケーションが含まれている場合、自動切断機能は機能しません。 この場合、すべての接続が終了するように、ユーザーは手動で切断する必要があります。

回避策: ユーザーは LOB シナリオで接続を手動で切断する必要があります。

以下も参照してください。

トレーニング

ラーニング パス

FastTrack サービス、データ管理などを使用して、財務と運用アプリの実装を成功させるためのプロジェクト方法論を計画および設計します。

認定資格

Microsoft 365 Certified: Endpoint Administrator Associate - Certifications

最新の管理、共同管理のアプローチ、Microsoft Intune 統合の基本的な要素を使用して、エンドポイント展開戦略を計画して実行します。