Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Belangrijk

Vanaf 1 mei 2025 is Azure AD B2C niet meer beschikbaar voor nieuwe klanten. Meer informatie vindt u in onze veelgestelde vragen.

Voordat u begint, gebruikt u de selector Een beleidstype kiezen boven aan deze pagina om het type beleid te kiezen dat u instelt. U kunt in Azure Active Directory B2C op twee manieren definiëren hoe gebruikers met uw toepassingen communiceren: via vooraf gedefinieerde gebruikersstromen of via volledig configureerbaar aangepast beleid. De stappen die in dit artikel zijn vereist, verschillen voor elke methode.

Azure Active Directory B2C (Azure AD B2C) integreert rechtstreeks met Microsoft Entra multifactor authenticatie, zodat u een tweede beveiligingslaag kunt toevoegen aan de registratie- en aanmeldingsprocessen in uw toepassingen. Als u al gebruikersstromen voor registreren en aanmelden hebt gemaakt, kunt u nog steeds meervoudige verificatie inschakelen.

Het gebruik van deze functietoepassingen kan meerdere scenario's verwerken, zoals:

- Meervoudige verificatie vereisen voor toegang tot één toepassing, maar niet tot een andere toepassing. Een klant kan zich bijvoorbeeld aanmelden bij een autoverzekeringsaanvraag met een sociaal of lokaal account, maar moet het telefoonnummer verifiëren voordat hij toegang krijgt tot de woningverzekeringsaanvraag die in dezelfde directory is geregistreerd.

- Meervoudige verificatie vereisen voor toegang tot een toepassing in het algemeen, maar niet vereisen dat deze toegang heeft tot de gevoelige gedeelten in de toepassing. Een klant kan zich bijvoorbeeld aanmelden bij een banktoepassing met een sociale of lokale rekening en het rekeningsaldo controleren, maar moet het telefoonnummer verifiëren voordat een directe overboeking wordt uitgevoerd.

Vereiste voorwaarden

- Maak een gebruikersstroom, zodat gebruikers zich bij uw toepassing kunnen registreren en aanmelden.

- Registreer een web-app.

- Voltooi de stappen in Aan de slag met aangepaste policies in Active Directory B2C. In deze zelfstudie leert u hoe u aangepaste beleidsbestanden bijwerkt voor het gebruik van uw Azure AD B2C-tenantconfiguratie.

- Registreer een web-app.

Verificatiemethoden

Met voorwaardelijke toegang kunnen gebruikers al dan niet worden uitgedaagd voor MFA op basis van de configuratiebeslissingen die u als beheerder kunt nemen. De methoden van meervoudige verificatie zijn:

- E-mail - Tijdens het aanmelden wordt een verificatie-e-mail met een eenmalig wachtwoord (OTP) naar de gebruiker verzonden. De gebruiker verstrekt de OTP-code die in het e-mailbericht naar de toepassing is verzonden.

- sms- of telefoongesprek - Tijdens de eerste registratie of aanmelding wordt de gebruiker gevraagd een telefoonnummer op te geven en te verifiëren. Tijdens volgende aanmeldingen wordt de gebruiker gevraagd om de optie Code verzenden of Mij bellen te selecteren. Afhankelijk van de keuze van de gebruiker wordt er een sms-bericht verzonden of wordt er een telefoongesprek uitgevoerd naar het geverifieerde telefoonnummer om de gebruiker te identificeren. De gebruiker verstrekt de OTP-code die via een sms-bericht wordt verzonden of keurt het telefoongesprek goed.

- Telefoongesprek alleen - Werkt op dezelfde manier als de optie sms of telefoongesprek, maar er wordt alleen een telefoongesprek uitgevoerd.

- sms alleen - Werkt op dezelfde manier als de optie sms of telefoongesprek, maar er wordt alleen een sms-bericht verzonden.

- Authenticator-app - TOTP - De gebruiker moet een authenticator-app installeren die tijdgebaseerde eenmalige wachtwoordverificatie (TOTP) ondersteunt, zoals de Microsoft Authenticator-app, op een apparaat dat zij bezitten. Tijdens de eerste registratie of aanmelding scant de gebruiker een QR-code of voert deze handmatig een code in met behulp van de verificator-app. Tijdens volgende aanmeldingen typt de gebruiker de TOTP-code die wordt weergegeven in de verificator-app. Zie hoe u de Microsoft Authenticator-appinstelt.

Belangrijk

Authenticator-app : TOTP biedt sterkere beveiliging dan sms/telefoon en e-mail is het minst veilig. Multi-factor authenticatie op basis van sms/telefoon brengt aparte kosten met zich mee buiten het normale prijsmodel van Azure AD B2C MAU.

Meervoudige verificatie instellen

Meld u aan bij het Azure-portaal.

Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het hoofdmenu om over te schakelen naar uw Azure AD B2C-tenant vanuit het menu Mappen + abonnementen.

Selecteer in het linkermenu Azure AD B2C. Of selecteer Alle services en zoek naar en selecteer Azure AD B2C.

Selecteer gebruikersstromen.

Selecteer de gebruikersstroom waarvoor u MFA wilt inschakelen. Bijvoorbeeld B2C_1_signinsignup.

Selecteer Eigenschappen.

Selecteer in de sectie Meervoudige verificatie het gewenste methode type. Selecteer vervolgens onder MFA-beleid een optie:

Uit - MFA wordt nooit afgedwongen tijdens het aanmelden en gebruikers worden niet gevraagd zich tijdens het registreren of aanmelden voor MFA in te schrijven.

Always on - MFA is altijd vereist, ongeacht de instellingen voor voorwaardelijke toegang. Tijdens de registratie wordt gebruikers gevraagd zich in te schrijven bij MFA. Als gebruikers tijdens het aanmelden nog niet zijn ingeschreven bij MFA, wordt hen gevraagd zich in te schrijven.

voorwaardelijk: tijdens het registreren en aanmelden wordt gebruikers gevraagd zich in te schrijven bij MFA (zowel nieuwe gebruikers als bestaande gebruikers die niet zijn ingeschreven bij MFA). Tijdens het aanmelden wordt MFA alleen afgedwongen wanneer een actieve evaluatie van beleid voor voorwaardelijke toegang dit vereist:

- Als het resultaat een MFA-uitdaging zonder risico is, wordt MFA afgedwongen. Als de gebruiker nog niet is ingeschreven bij MFA, wordt de gebruiker gevraagd zich in te schrijven.

- Als het resultaat een MFA-uitdaging is vanwege risico's en de gebruiker niet is ingeschreven bij MFA, wordt aanmelding geblokkeerd.

Notitie

- Met algemene beschikbaarheid van voorwaardelijke toegang in Azure AD B2C wordt gebruikers nu gevraagd zich tijdens de registratie in te schrijven bij een MFA-methode. Alle aanmeldingsgebruikersstromen die u vóór algemene beschikbaarheid hebt gemaakt, weerspiegelen dit nieuwe gedrag niet automatisch, maar u kunt het gedrag opnemen door nieuwe gebruikersstromen te maken.

- Als u voorwaardelijkselecteert, moet u ook voorwaardelijke toegang toevoegen aan gebruikersstromenen de apps opgeven waarop u het beleid wilt toepassen.

- Meervoudige verificatie is standaard uitgeschakeld voor aanmeldingsgebruikersstromen. U kunt MFA inschakelen in gebruikersstromen met telefoonaanmelding, maar omdat een telefoonnummer wordt gebruikt als primaire id, is de eenmalige wachtwoordcode van e-mail de enige optie die beschikbaar is voor de tweede verificatiefactor.

Selecteer Opslaan. MFA is nu ingeschakeld voor deze gebruikersstroom.

U kunt gebruikersstroom uitvoeren gebruiken om de ervaring te controleren. Bevestig het volgende scenario:

Er wordt een klantaccount gemaakt in uw tenant voordat de stap voor meervoudige verificatie plaatsvindt. Tijdens de stap wordt de klant gevraagd een telefoonnummer op te geven en dit te verifiëren. Als de verificatie is geslaagd, wordt het telefoonnummer gekoppeld aan het account voor later gebruik. Zelfs als de klant annuleert of wegvalt, kan de klant worden gevraagd om een telefoonnummer opnieuw te verifiëren tijdens de volgende aanmelding met meervoudige verificatie ingeschakeld.

Als u meervoudige verificatie wilt inschakelen, haalt u het aangepaste starterspakket voor beleid op via GitHub als volgt:

-

download het .zip bestand of kloon de opslagplaats uit

https://github.com/Azure-Samples/active-directory-b2c-custom-policy-starterpacken werk de XML-bestanden vervolgens bij in de SocialAndLocalAccountsWithMFA starter pack met de naam van uw Azure AD B2C-tenant. De SocialAndLocalAccountsWithMFA biedt opties voor sociaal en lokaal aanmelden en meervoudige verificatieopties, met uitzondering van de Authenticator-app - TOTP-optie. - Als u de Authenticator-app - TOTP MFA wilt ondersteunen, downloadt u de aangepaste beleidsbestanden van

https://github.com/azure-ad-b2c/samples/tree/master/policies/totpen werkt u de XML-bestanden vervolgens bij met de naam van uw Azure AD B2C-tenant. Zorg ervoor dat uTrustFrameworkExtensions.xml,TrustFrameworkLocalization.xmlenTrustFrameworkBase.xmlXML-bestanden uit het starterspakket SocialAndLocalAccounts opneemt. - Werk uw [pagina-indeling] bij naar versie

2.1.14. Voor meer informatie, zie Een pagina-indeling selecteren.

Een gebruiker inschrijven bij TOTP met een verificator-app (voor eindgebruikers)

Wanneer een Azure AD B2C-toepassing gebruikmaakt van de TOTP-optie voor MFA, moeten eindgebruikers een verificator-app gebruiken om TOTP-codes te genereren. Gebruikers kunnen de Microsoft Authenticator-app gebruiken of een andere verificator-app die TOTP-verificatie ondersteunt. Als u de Microsoft Authenticator-app gebruikt, moet een Azure AD B2C-systeembeheerder eindgebruikers adviseren om de Microsoft Authenticator-app in te stellen met behulp van de volgende stappen:

- download en installeer de Microsoft Authenticator-app op uw mobiele Android- of iOS-apparaat.

- Open de Azure AD B2C-toepassing waarvoor u TOTP moet gebruiken voor MFA, bijvoorbeeld Contoso-web-appen meld u aan of registreer u vervolgens door de vereiste gegevens in te voeren.

- Als u wordt gevraagd uw account in te schrijven door een QR-code te scannen met behulp van een verificator-app, opent u de Microsoft Authenticator-app op uw telefoon en selecteert u in de rechterbovenhoek het 3-stippellijnpictogram menupictogram (voor Android) of + menupictogram (voor iOS).

- Selecteer + Account toevoegen.

- Selecteer Ander account (Google, Facebook, enzovoort)en scan vervolgens de QR-code die wordt weergegeven in de Azure AD B2C-toepassing om uw account in te schrijven. Als u de QR-code niet kunt scannen, kunt u het account handmatig toevoegen:

- Selecteer in de Microsoft Authenticator-app op uw telefoon of voer handmatig de code in.

- Selecteer in de Azure AD B2C-toepassing Nog steeds problemen ondervinden?. Hiermee wordt de accountnaam en de geheime sleutel weergegeven.

- Voer de accountnaam en Geheim in uw Microsoft Authenticator-app in en selecteer VOLTOOIEN.

- In de Azure AD B2C-toepassing, selecteer Doorgaan.

- In voert u uw codein, voert u de code in die wordt weergegeven in uw Microsoft Authenticator-app.

- Selecteer en verifieer.

- Typ tijdens de volgende aanmelding bij de toepassing de code die wordt weergegeven in de Microsoft Authenticator-app.

Meer informatie over OATH-softwaretokens

De REGISTRATIE van een GEBRUIKER met TOTP Authenticator verwijderen (voor systeembeheerders)

In Azure AD B2C kunt u de REGISTRATIE van de TOTP Authenticator-app van een gebruiker verwijderen. De gebruiker wordt vervolgens gedwongen om zijn of haar account opnieuw in te schrijven om TOTP-verificatie opnieuw te gebruiken. Als u de TOTP-inschrijving van een gebruiker wilt verwijderen, kunt u de Azure Portal gebruiken of de Microsoft Graph API-.

Notitie

- Als u de registratie van de TOTP-authenticatorapp van een gebruiker verwijdert uit Azure AD B2C, wordt het account van de gebruiker niet verwijderd uit de TOTP-authenticatorapp op hun apparaat. De systeembeheerder moet de gebruiker omleiden om het account handmatig te verwijderen uit de TOTP Authenticator-app op het apparaat voordat hij opnieuw probeert in te schrijven.

- Als de gebruiker per ongeluk zijn of haar account verwijdert uit de TOTP Authenticator-app, moet hij of zij een systeembeheerder of app-eigenaar op de hoogte stellen die de TOTP Authenticator-inschrijving van de gebruiker kan verwijderen uit Azure AD B2C, zodat de gebruiker zich opnieuw kan inschrijven.

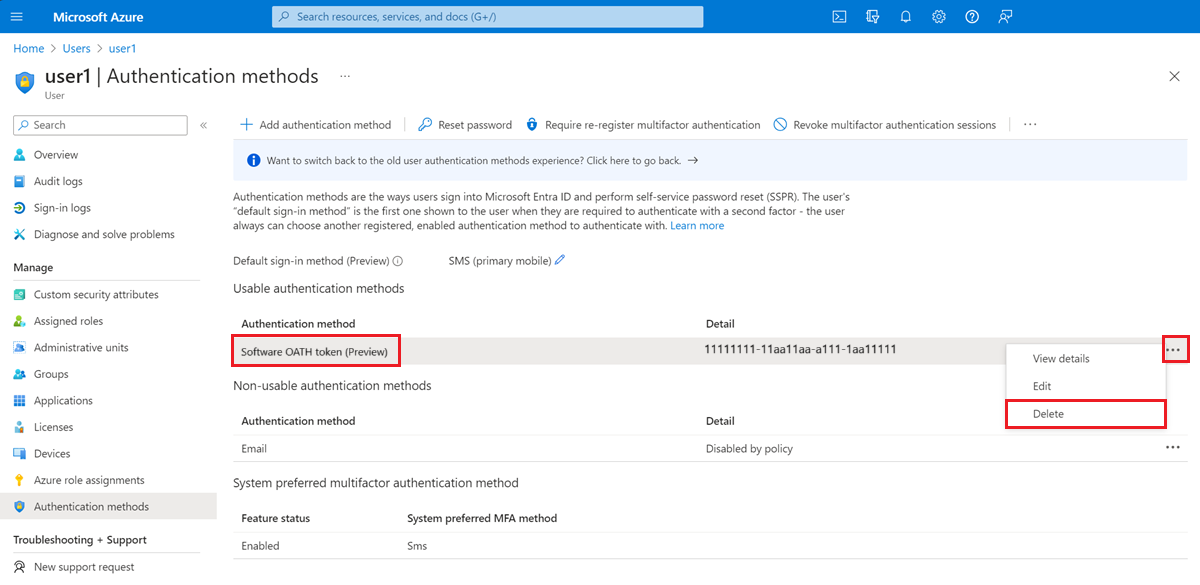

Registratie van TOTP-authenticator-app verwijderen met behulp van de Azure-portal

- Meld u aan bij het Azure-portaal.

- Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het hoofdmenu om over te schakelen naar uw Azure AD B2C-tenant vanuit het menu Mappen + abonnementen.

- Selecteer in het linkermenu Gebruikers.

- Zoek en selecteer de gebruiker waarvoor u DE REGISTRATIE van DE TOTP Authenticator-app wilt verwijderen.

- Selecteer in het linkermenu Verificatiemethoden.

- Onder bruikbare verificatiemethodenzoek je Software OATH-tokenen selecteer dan het menu met de drie puntjes ernaast. Als u deze interface niet ziet, selecteert u de optie om te 'Overschakelen naar de nieuwe ervaring voor gebruikersverificatiemethoden! Klik hier om deze nu te gebruiken om over te schakelen naar de nieuwe verificatiemethodenervaring.

- Selecteer verwijderen en selecteer vervolgens Ja om te bevestigen.

Registratie van TOTP Authenticator-apps verwijderen met behulp van de Microsoft Graph API

Meer informatie over het verwijderen van de verificatiemethode software-OATH van een gebruiker met behulp van de Microsoft Graph API.

Sms-prijscategorieën per land/regio

De volgende tabel bevat informatie over de verschillende prijscategorieën voor verificatieservices op basis van SMS in verschillende landen of regio's. Zie Azure AD B2C-prijzenvoor prijsinformatie.

SMS is een invoegtoepassingsfunctie en vereist een gekoppeld abonnement. Als uw abonnement verloopt of wordt geannuleerd, kunnen eindgebruikers zich niet meer verifiëren via sms, waardoor ze zich mogelijk niet meer kunnen aanmelden, afhankelijk van uw MFA-beleid.

| Laag | Landen/Regio's |

|---|---|

| Lage kosten voor telefoonverificatie | Australië, Brazilië, Brunei, Canada, Chili, China, Colombia, Cyprus, Noord-Macedonië, Polen, Portugal, Zuid-Korea, Thailand, Türktürk, Verenigde Staten |

| Telefoonverificatie met redelijk lage kosten | Groenland, Albanië, Amerikaans Samoa, Oostenrijk, Bahama's, Maleisië, Bosnië & Herzegovina, Botswana, Costa Rica, Tsjechië, Denemarken, Estland, Faeröer, Finland, Frankrijk, Griekenland, Hongkong SAR, Hongarije, IJsland, Ierland, Italië, Japan, Letland, Litouwen, Luxemburg, Macao SAR, Malta, Mexico, Micronesia, Moldavië, Namibië, Nieuw-Zeeland, Nicaragua, Noorwegen, Roemenië, São Tomé en Príncipe, Republiek Singapore, Slowakije, Salomonseilanden, Spanje, Zweden, Zwitserland, Taiwan, Verenigd Koninkrijk, Verenigde Staten Maagdeneilanden, Uruguay |

| Gemiddelde tot hoge kosten voor telefoonverificatie | Andorra, Angola, Anguilla, Antarctica, Antigua en Barbuda, Argentinië, Armenië, Aruba, Barbados, België, Benin, Bolivia, Bonaire, Curaçao, Saba, Sint Eustatius en Sint Maarten, Britse Maagdeneilanden, Bulgarije, Burkina Faso, Kameroen, Kaaimaneilanden, Centraal-Afrikaanse Republiek, Cookeilanden, Côte d’Ivoire, Kroatië, Diego Garcia, Djibouti, Dominicaanse Republiek, Ecuador, El Salvador, Eritrea, Falklandeilanden, Fiji, Frans-Guyana, Frans-Polynesië, Gambia, Georgië, Duitsland, Gibraltar, Grenada, Guadeloupe, Guam, Guinee, Guyana, Honduras, India, Kenia, Kiribati, Laos, Liberia, Maleisië, Marshalleilanden, Martinique, Mauritius, Monaco, Montenegro, Montserrat, Nederland, Nieuw-Caledonië, Niue, Oman, Palau, Panama, Paraguay, Peru, Puerto Rico, Réunion, Rwanda, Sint-Helena, Ascension en Tristan da Cunha, Saint Kitts & Nevis, Saint Lucia, Saint Pierre & Miquelon, Saint Vincent en de Grenadines, Saipan, Samoa, San Marino, Saoedi-Arabië, Sint Maarten, Slovenië, Zuid-Afrika, Zuid-Soedan, Suriname, Swaziland (Nieuwe naam is Koninkrijk van Eswatini), Timor-Leste, Tokelau, Tonga, Turks- en Caicoseilanden, Tuvalu, Verenigde Arabische Emiraten, Vanuatu, Venezuela, Vietnam, Wallis en Futuna |

| Hoge kosten voor telefoonverificatie | Liechtenstein, Bermuda, Kaapverdië, Cambodja, Democratische Republiek Congo, Dominica, Egypte, Equatoriaal-Guinea, Ghana, Guatemala, Guinee-Bissau, Israël, Jamaica, Kosovo, Lesotho, Maldiven, Mali, Mauritanië, Marokko, Mozambique, Papoea-Nieuw-Guinea, Filipijnen, Qatar, Sierra Leone, Trinidad & Tobago, Oekraïne, Zimbabwe, Afghanistan, Algerije, Azerbeidzjan, Bangladesh, Wit-Rusland, Belize, Bhutan, Burundi, Tsjaad, Comoren, Congo, Ethiopië, Gabon, Haïti, Indonesië, Irak, Jordanië, Koeweit, Kirgizië, Libanon, Libië, Madagaskar, Malawi, Mongolië, Myanmar, Nauru, Nepal, Niger, Nigeria, Pakistan, Palestijnse Nationale Autoriteit, Rusland, Senegal, Servië, Somalië, Sri Lanka, Soedan, Tadzjikistan, Tanzania, Togolese Republiek, Tunesië, Turkmenistan, Oeganda, Oezbekistan, Jemen, Zambia |

Volgende stappen

- Meer informatie over de TOTP-weergavebeheer en het technische profiel voor meervoudige verificatie van Microsoft Entra ID