Azure Data Explorer-cluster implementeren in uw Virtual Network

Belangrijk

Overweeg om over te stappen op een azure-privé-eindpuntoplossing voor het implementeren van netwerkbeveiliging met Azure Data Explorer. Het is minder foutgevoelig en biedt functiepariteit.

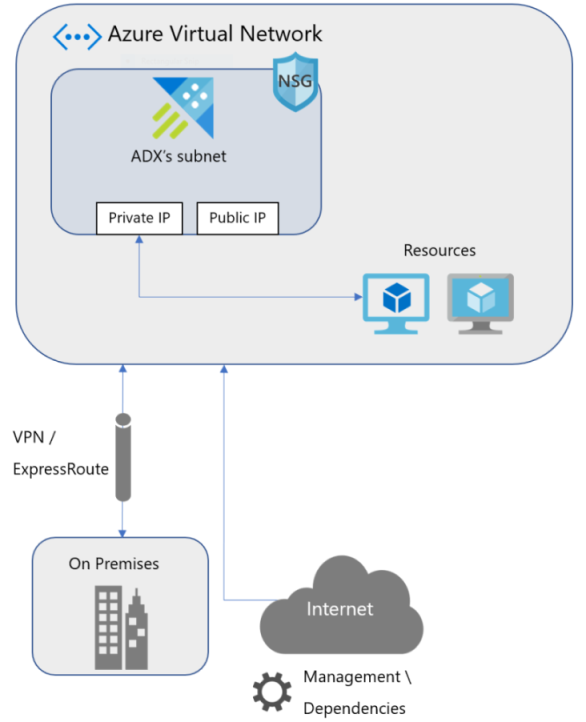

In dit artikel worden de resources uitgelegd die aanwezig zijn wanneer u een Azure Data Explorer-cluster implementeert in een aangepaste Azure-Virtual Network. Deze informatie helpt u bij het implementeren van een cluster in een subnet in uw Virtual Network (VNet). Zie Wat is Azure Virtual Network? voor meer informatie over Azure Virtual Networks.

Azure Data Explorer ondersteunt het implementeren van een cluster in een subnet in uw Virtual Network (VNet). Met deze mogelijkheid kunt u het volgende doen:

- Regels voor netwerkbeveiligingsgroepen (NSG) afdwingen op uw Azure Data Explorer-clusterverkeer.

- Verbind uw on-premises netwerk met het subnet van Azure Data Explorer cluster.

- Beveilig uw gegevensverbindingsbronnen (Event Hubs en Event Grid) met service-eindpunten.

Toegang tot uw Azure Data Explorer-cluster in uw virtuele netwerk

U hebt toegang tot uw Azure Data Explorer-cluster met behulp van de volgende IP-adressen voor elke service (engine- en gegevensbeheerservices):

- Privé-IP: wordt gebruikt voor toegang tot het cluster in het virtuele netwerk.

- Openbaar IP-adres: wordt gebruikt voor toegang tot het cluster van buiten het virtuele netwerk voor beheer en bewaking, en als bronadres voor uitgaande verbindingen die zijn gestart vanuit het cluster.

Belangrijk

De standaard NSG-regels blokkeren de toegang tot openbare IP-adressen buiten het virtuele netwerk. Als u een openbaar eindpunt wilt bereiken, moet u een uitzondering toevoegen voor uw openbare IP-adressen in de NSG.

De volgende DNS-records worden gemaakt voor toegang tot de service:

[clustername].[geo-region].kusto.windows.net(motor)ingest-[clustername].[geo-region].kusto.windows.net(gegevensbeheer) worden toegewezen aan het openbare IP-adres voor elke service.private-[clustername].[geo-region].kusto.windows.net(motor)ingest-private-[clustername].[geo-region].kusto.windows.net\private-ingest-[clustername].[geo-region].kusto.windows.net(gegevensbeheer) worden toegewezen aan het privé-IP-adres voor elke service.

Subnetgrootte in uw virtuele netwerk plannen

De grootte van het subnet dat wordt gebruikt voor het hosten van een Azure Data Explorer-cluster kan niet worden gewijzigd nadat het subnet is geïmplementeerd. In uw virtuele netwerk gebruikt Azure Data Explorer één privé-IP-adres voor elke VM en twee privé-IP-adressen voor de interne load balancers (engine en gegevensbeheer). Azure-netwerken maken ook gebruik van vijf IP-adressen voor elk subnet. Azure Data Explorer richt twee VM's in voor de gegevensbeheerservice. Engine service VM's worden ingericht per gebruikers configuratie schaalcapaciteit.

Het totale aantal IP-adressen:

| Gebruik | Aantal adressen |

|---|---|

| Engineservice | 1 per exemplaar |

| Gegevensbeheerservice | 2 |

| Interne load balancers | 2 |

| Gereserveerde Azure-adressen | 5 |

| Totaal | #engine_instances + 9 |

Belangrijk

- Zorg ervoor dat u de subnetgrootte plant voordat u Azure Data Explorer implementeert. Na de implementatie kan de grootte van het subnet niet meer worden gewijzigd.

- Zorg ervoor dat u geen andere Azure-resources of -services implementeert in het subnet waar u Azure Data Explorer wilt implementeren. Als u dit doet, voorkomt u dat Azure Data Explorer wordt gestart bij het hervatten van een onderbroken status.

Service-eindpunten voor het maken van verbinding met Azure Data Explorer

Met Azure-service-eindpunten kunt u uw Azure-resources met meerdere tenants naar uw virtuele netwerk beveiligen. Door het cluster in uw subnet te implementeren, kunt u gegevensverbindingen met Event Hubs of Event Grid instellen terwijl de onderliggende resources voor Azure Data Explorer-subnet worden beperkt.

Privé-eindpunten

Privé-eindpunten bieden privétoegang tot Azure-resources (zoals opslag/event hub/Data Lake Gen 2) en gebruiken privé-IP-adressen van uw Virtual Network, waardoor de resource effectief in uw virtuele netwerk wordt gebracht. Maak een privé-eindpunt voor resources die worden gebruikt door gegevensverbindingen, zoals event hub en opslag, en externe tabellen zoals Storage, Data Lake Gen 2 en SQL Database van uw virtuele netwerk om privé toegang te krijgen tot de onderliggende resources.

Notitie

Voor het instellen van een privé-eindpunt moet DNS worden geconfigureerd. Alleen azure Privé-DNS zone-installatie wordt ondersteund. Aangepaste DNS-server wordt niet ondersteund.

Regels voor netwerkbeveiligingsgroepen configureren

NSG's bieden u de mogelijkheid om netwerktoegang binnen een virtueel netwerk te beheren. U moet NSG's configureren voor uw Azure Data Explorer-cluster om te werken in uw virtuele netwerk.

Regels voor netwerkbeveiligingsgroepen configureren met behulp van subnetdelegering

Subnetdelegering is de standaardmethode voor het configureren van regels voor netwerkbeveiligingsgroepen voor Azure Data Explorer-clusters die zijn geïmplementeerd in een subnet in uw virtuele netwerk. Wanneer u subnetdelegering gebruikt, moet u het subnet delegeren aan Microsoft.Kusto/clusters voordat u het cluster in het subnet maakt.

Door subnetdelegering in te schakelen op het subnet van het cluster, stelt u de service in staat om de voorwaarden voor implementatie te definiëren in de vorm van Netwerkintentiebeleid. Wanneer u het cluster in het subnet maakt, worden de NSG-configuraties die in de volgende secties worden vermeld, automatisch voor u gemaakt.

Waarschuwing

Als u de configuratie van uw subnetdelegatie wijzigt, wordt de normale werking van uw cluster uiteindelijk verstoord. Nadat u bijvoorbeeld het cluster hebt gestopt, kunt u het cluster mogelijk niet starten, beheeropdrachten uitvoeren of statuscontrole op uw cluster toepassen.

Regels voor netwerkbeveiligingsgroepen handmatig configureren

U kunt uw NSG ook handmatig configureren. Standaard dwingt het implementeren van een cluster in een virtueel netwerk subnetdelegatie af voor 'Microsoft.Kusto/clusters' die moeten worden geconfigureerd. U kunt zich afmelden voor deze vereiste met behulp van het deelvenster Preview-functies .

Waarschuwing

Het handmatig configureren van NSG-regels voor uw cluster is niet eenvoudig en vereist dat u dit artikel voortdurend controleert op wijzigingen. We raden u ten zeerste aan om subnetdelegering voor uw cluster te gebruiken of, als u wilt, een oplossing op basis van een privé-eindpunt te gebruiken.

Configuratie van binnenkomende NSG

| Gebruiken | Van | Aan | Protocol |

|---|---|---|---|

| Beheer | Azure Data Explorer-beheeradressen/AzureDataExplorerManagement(ServiceTag) | UwAzureDataExplorerSubnet:443 | TCP |

| Statuscontrole | Adressen voor statuscontrole van Azure Data Explorer | UwAzureDataExplorerSubnet:443 | TCP |

| Interne communicatie van Azure Data Explorer | YourAzureDataExplorerSubnet: Alle poorten | YourAzureDataExplorerSubnet:Alle poorten | Alles |

| Inkomend verkeer van Azure Load Balancer toestaan (statustest) | AzureLoadBalancer | UwAzureDataExplorerSubnet:80.443 | TCP |

Uitgaande NSG-configuratie

| Gebruiken | Van | Aan | Protocol |

|---|---|---|---|

| Afhankelijkheid van Azure Storage | YourAzureDataExplorerSubnet | Opslag:443 | TCP |

| Afhankelijkheid van Azure Data Lake | YourAzureDataExplorerSubnet | AzureDataLake:443 | TCP |

| Opname en servicebewaking van Event Hubs | YourAzureDataExplorerSubnet | EventHub:443,5671 | TCP |

| Metrische gegevens publiceren | YourAzureDataExplorerSubnet | AzureMonitor:443 | TCP |

| Active Directory (indien van toepassing) | YourAzureDataExplorerSubnet | AzureActiveDirectory:443 | TCP |

| Afhankelijkheid van KeyVault | YourAzureDataExplorerSubnet | AzureKeyVault:443 | TCP |

| Certificeringsinstantie | YourAzureDataExplorerSubnet | Internet:80 | TCP |

| Interne communicatie | YourAzureDataExplorerSubnet | Azure Data Explorer-subnet:alle poorten | Alles |

Poorten die worden gebruikt voor sql\_request en http\_request invoegtoepassingen |

YourAzureDataExplorerSubnet | Internet:Aangepast | TCP |

In de volgende secties worden de relevante IP-adressen voor beheer en statuscontrole vermeld.

Notitie

U kunt de volgende lijsten negeren als uw subnet is gedelegeerd aan Microsoft.Kusto/clusters , zoals beschreven in Regels voor netwerkbeveiligingsgroepen configureren met subnetdelegering. In dit scenario zijn IP-adressen mogelijk niet up-to-date, maar worden ze automatisch bijgewerkt wanneer de vereiste NSG-regels aan het cluster worden toegewezen.

IP-adressen voor Azure Data Explorer-beheer

Notitie

Gebruik azureDataExplorer-servicetag voor toekomstige implementaties

| Region | Adressen |

|---|---|

| Australië - centraal | 20.37.26.134 |

| Australië - centraal 2 | 20.39.99.177 |

| Australië - oost | 40.82.217.84 |

| Australië - zuidoost | 20.40.161.39 |

| Brazilië - zuid | 191.233.25.183 |

| Brazilië - zuidoost | 191.232.16.14 |

| Canada - midden | 40.82.188.208 |

| Canada - oost | 40.80.255.12 |

| India - centraal | 40.81.249.251, 104.211.98.159 |

| Central US | 40.67.188.68 |

| VS - centraal EUAP | 40.89.56.69 |

| China - oost 2 | 139.217.184.92 |

| China - noord 2 | 139.217.60.6 |

| Azië - oost | 20.189.74.103 |

| VS - oost | 52.224.146.56 |

| VS - oost 2 | 52.232.230.201 |

| VS - oost 2 EUAP | 52.253.226.110 |

| Frankrijk - centraal | 40.66.57.91 |

| Frankrijk - zuid | 40.82.236.24 |

| Duitsland - west-centraal | 51.116.98.150 |

| Japan - oost | 20.43.89.90 |

| Japan - west | 40.81.184.86 |

| Korea - centraal | 40.82.156.149 |

| Korea - zuid | 40.80.234.9 |

| VS - noord-centraal | 40.81.43.47 |

| Europa - noord | 52.142.91.221 |

| Noorwegen - oost | 51.120.49.100 |

| Noorwegen - west | 51.120.133.5 |

| Polen - centraal | 20.215.208.177 |

| Zuid-Afrika - noord | 102.133.129.138 |

| Zuid-Afrika - west | 102.133.0.97 |

| VS - zuid-centraal | 20.45.3.60 |

| Azië - zuidoost | 40.119.203.252 |

| India - zuid | 40.81.72.110, 104.211.224.189 |

| Zwitserland - noord | 20.203.198.33 |

| Zwitserland - west | 51.107.98.201 |

| UAE - centraal | 20.37.82.194 |

| VAE - noord | 20.46.146.7 |

| Verenigd Koninkrijk Zuid | 40.81.154.254 |

| Verenigd Koninkrijk West | 40.81.122.39 |

| USDoD - centraal | 52.182.33.66 |

| USDoD - oost | 52.181.33.69 |

| USGov Arizona | 52.244.33.193 |

| USGov Texas | 52.243.157.34 |

| USGov Virginia | 52.227.228.88 |

| VS - west-centraal | 52.159.55.120 |

| Europa -west | 51.145.176.215 |

| India - west | 40.81.88.112 |

| VS - west | 13.64.38.225 |

| VS - west 2 | 40.90.219.23 |

| US - west 3 | 20.40.24.116 |

Adressen voor statuscontrole

| Region | Adressen |

|---|---|

| Australië - centraal | 52.163.244.128, 20.36.43.207, 20.36.44.186, 20.36.45.105, 20.36.45.34, 20.36.44.177, 20.36.45.33, 20.36.45.9 |

| Australië - centraal 2 | 52.163.244.128 |

| Australië - oost | 52.163.244.128, 13.70.72.44, 52.187.248.59, 52.156.177.51, 52.237.211.110, 52.237.213.135, 104.210.70.186, 104.210.88.184, 13.75.183.192, 52.147.30.27, 13.72.245.57 |

| Australië - zuidoost | 52.163.244.128, 13.77.50.98, 52.189.213.18, 52.243.76.73, 52.189.194.173, 13.77.43.81, 52.189.213.33, 52.189.216.81, 52.189.233.66, 52.189.212.69, 52.189.248.147 |

| Brazilië - zuid | 23.101.115.123, 191.233.203.34, 191.232.48.69, 191.232.169.24, 191.232.52.16, 191.239.251.52, 191.237.252.188, 191.234.162.82, 191.232.49.124, 191.232.55.149, 191.232.49.236 |

| Canada - midden | 23.101.115.123, 52.228.121.143, 52.228.121.146, 52.228.121.147, 52.228.121.149, 52.228.121.150, 52.228.121.151, 20.39.136.152, 20.39.136.155, 20.39.136.180, 20.39.136.185, 20.39.136.187, 20.39.136.193, 52.228.121.152, 52.228.121.153, 52.228.121.31, 52.228.118.139, 20.48.136.29, 52.228.119.222, 52.228.121.123 |

| Canada - oost | 23.101.115.123, 40.86.225.89, 40.86.226.148, 40.86.227.81, 40.86.225.159, 40.86.226.43, 40.86.227.75, 40.86.231.40, 40.86.225.81 |

| India - centraal | 52.163.244.128, 52.172.204.196, 52.172.218.144, 52.172.198.236, 52.172.187.93, 52.172.213.78, 52.172.202.195, 52.172.210.146 |

| Central US | 23.101.115.123, 13.89.172.11, 40.78.130.218, 40.78.131.170, 40.122.52.191, 40.122.27.37, 40.113.224.199, 40.122.118.225, 40.122.116.133, 40.122.126.193, 40.122.104.60 |

| VS - centraal EUAP | 23.101.115.123 |

| China - oost 2 | 40.73.96.39 |

| China - noord 2 | 40.73.33.105 |

| Azië - oost | 52.163.244.128, 13.75.34.175, 168.63.220.81, 207.46.136.220, 168.63.210.90, 23.101.15.21, 23.101.7.253, 207.46.136.152, 65.52.180.140, 23.101.13.231, 23.101.3.51 |

| VS - oost | 52.249.253.174, 52.149.248.192, 52.226.98.175, 52.226.98.216, 52.149.184.133, 52.226.99.54, 52.226.99.58, 52.226.99.65, 52.186.38.56, 40.88.16.66, 40.88.23.108, 52.224.135.234, 52.151.240.130, 52.226.99.68, 52.226.99.110, 52.226.99.115, 52.226.99.127, 52.226.99.153, 52.226.99.207, 52.226.100.84, 52.226.100.121, 52.226.100.138, 52.226.100.176, 52.226.101.50, 52.226.101.81, 52.191.99.133, 52.226.96.208, 52.226.101.102, 52.147.211.11, 52.147.211.97, 52.147.211.226, 20.49.104.10 |

| VS - oost 2 | 104.46.110.170, 40.70.147.14, 40.84.38.74, 52.247.116.27, 52.247.117.99, 52.177.182.76, 52.247.117.144, 52.247.116.99, 52.247.67.200, 52.247.119.96, 52.247.70.70 |

| VS - oost 2 EUAP | 104.46.110.170 |

| Frankrijk - centraal | 40.127.194.147, 40.79.130.130, 40.89.166.214, 40.89.172.87, 20.188.45.116, 40.89.133.143, 40.89.148.203, 20.188.44.60, 20.188.45.105, 20.188.44.152, 20.188.43.156 |

| Frankrijk - zuid | 40.127.194.147 |

| Japan - oost | 52.163.244.128, 40.79.195.2, 40.115.138.201, 104.46.217.37, 40.115.140.98, 40.115.141.134, 40.115.142.61, 40.115.137.9, 40.115.137.124, 40.115.140.218, 40.115.137.189 |

| Japan - west | 52.163.244.128, 40.74.100.129, 40.74.85.64, 40.74.126.115, 40.74.125.67, 40.74.128.17, 40.74.127.201, 40.74.128.130, 23.100.108.106, 40.74.128.122, 40.74.128.53 |

| Korea - centraal | 52.163.244.128, 52.231.77.58, 52.231.73.183, 52.231.71.204, 52.231.66.104, 52.231.77.171, 52.231.69.238, 52.231.78.172, 52.231.69.251 |

| Korea - zuid | 52.163.244.128, 52.231.200.180, 52.231.200.181, 52.231.200.182, 52.231.200.183, 52.231.153.175, 52.231.164.160, 52.231.195.85, 52.231.195.86, 52.231.195.129, 52.231.200.179, 52.231.146.96 |

| VS - noord-centraal | 23.101.115.123 |

| Europa - noord | 40.127.194.147, 40.85.74.227, 40.115.100.46, 40.115.100.121, 40.115.105.188, 40.115.103.43, 40.115.109.52, 40.112.77.214, 40.115.99.5 |

| Zuid-Afrika - noord | 52.163.244.128 |

| Zuid-Afrika - west | 52.163.244.128 |

| VS - zuid-centraal | 104.215.116.88, 13.65.241.130, 40.74.240.52, 40.74.249.17, 40.74.244.211, 40.74.244.204, 40.84.214.51, 52.171.57.210, 13.65.159.231 |

| India - zuid | 52.163.244.128 |

| Azië - zuidoost | 52.163.244.128, 20.44.192.205, 20.44.193.4, 20.44.193.56, 20.44.193.98, 20.44.193.147, 20.44.193.175, 20.44.194.249, 20.44.196.82, 20.44.196.95, 20.44.196.104, 20.44.196.115, 20.44.197.158, 20.195.36.24, 20.195.36.25, 20.195.36.27, 20.195.36.37, 20.195.36.39, 20.195.36.40, 20.195.36.41, 20.195.36.42, 20.195.36.43, 20.195.36.44, 20.195.36.45, 20.195.36.46, 20.44.197.160, 20.44.197.162, 20.44.197.219, 20.195.58.80, 20.195.58.185, 20.195.59.60, 20.43.132.128 |

| Zwitserland - noord | 51.107.58.160, 51.107.87.163, 51.107.87.173, 51.107.83.216, 51.107.68.81, 51.107.87.174, 51.107.87.170, 51.107.87.164, 51.107.87.186, 51.107.87.171 |

| Verenigd Koninkrijk Zuid | 40.127.194.147, 51.11.174.122, 51.11.173.237, 51.11.174.192, 51.11.174.206, 51.11.175.74, 51.11.175.129, 20.49.216.23, 20.49.216.160, 20.49.217.16, 20.49.217.92, 20.49.217.127, 20.49.217.151, 20.49.166.84, 20.49.166.178, 20.49.166.237, 20.49.167.84, 20.49.232.77, 20.49.232.113, 20.49.232.121, 20.49.232.130, 20.49.232.140, 20.49.232.169, 20.49.165.24, 20.49.232.240, 20.49.217.152, 20.49.217.164, 20.49.217.181, 51.145.125.189, 51.145.126.43, 51.145.126.48, 51.104.28.64 |

| Verenigd Koninkrijk West | 40.127.194.147, 51.140.245.89, 51.140.246.238, 51.140.248.127, 51.141.48.137, 51.140.250.127, 51.140.231.20, 51.141.48.238, 51.140.243.38 |

| USDoD - centraal | 52.126.176.221, 52.126.177.43, 52.126.177.89, 52.126.177.90, 52.126.177.171, 52.126.177.233, 52.126.177.245, 52.126.177.150, 52.126.178.37, 52.126.178.44, 52.126.178.56, 52.126.178.59, 52.126.178.68, 52.126.178.70, 52.126.178.97, 52.126.178.98, 52.126.178.93, 52.126.177.54, 52.126.178.94, 52.126.178.129, 52.126.178.130, 52.126.178.142, 52.126.178.144, 52.126.178.151, 52.126.178.172, 52.126.178.179, 52.126.178.182, 52.126.178.187, 52.126.178.189, 52.126.178.154, 52.127.34.97 |

| USDoD - oost | 52.127.161.3, 52.127.163.115, 52.127.163.124, 52.127.163.125, 52.127.163.130, 52.127.163.131, 52.127.163.152, 20.140.189.226, 20.140.191.106, 20.140.191.107, 20.140.191.128, 52.127.161.234, 52.245.216.185, 52.245.216.186, 52.245.216.187, 52.245.216.160, 52.245.216.161, 52.245.216.162, 52.245.216.163, 52.245.216.164, 52.245.216.165, 52.245.216.166, 52.245.216.167, 52.245.216.168, 20.140.191.129, 20.140.191.144, 20.140.191.170, 52.245.214.70, 52.245.214.164, 52.245.214.189, 52.127.50.128 |

| USGov Arizona | 52.244.204.5, 52.244.204.137, 52.244.204.158, 52.244.204.184, 52.244.204.225, 52.244.205.3, 52.244.50.212, 52.244.55.231, 52.244.205.91, 52.244.205.238, 52.244.201.244, 52.244.201.250, 52.244.200.92, 52.244.206.12, 52.244.206.58, 52.244.206.69, 52.244.206.83, 52.244.207.78, 52.244.203.11, 52.244.203.159, 52.244.203.238, 52.244.200.31, 52.244.202.155, 52.244.206.225, 52.244.218.1, 52.244.218.34, 52.244.218.38, 52.244.218.47, 52.244.202.7, 52.244.203.6, 52.127.2.97 |

| USGov Texas | 52.126.176.221, 52.126.177.43, 52.126.177.89, 52.126.177.90, 52.126.177.171, 52.126.177.233, 52.126.177.245, 52.126.177.150, 52.126.178.37, 52.126.178.44, 52.126.178.56, 52.126.178.59, 52.126.178.68, 52.126.178.70, 52.126.178.97, 52.126.178.98, 52.126.178.93, 52.126.177.54, 52.126.178.94, 52.126.178.129, 52.126.178.130, 52.126.178.142, 52.126.178.144, 52.126.178.151, 52.126.178.172, 52.126.178.179, 52.126.178.182, 52.126.178.187, 52.126.178.189, 52.126.178.154, 52.127.34.97 |

| USGov Virginia | 52.127.161.3, 52.127.163.115, 52.127.163.124, 52.127.163.125, 52.127.163.130, 52.127.163.131, 52.127.163.152, 20.140.189.226, 20.140.191.106, 20.140.191.107, 20.140.191.128, 52.127.161.234, 52.245.216.185, 52.245.216.186, 52.245.216.187, 52.245.216.160, 52.245.216.161, 52.245.216.162, 52.245.216.163, 52.245.216.164, 52.245.216.165, 52.245.216.166, 52.245.216.167, 52.245.216.168, 20.140.191.129, 20.140.191.144, 20.140.191.170, 52.245.214.70, 52.245.214.164, 52.245.214.189, 52.127.50.128 |

| VS - west-centraal | 23.101.115.123, 13.71.194.194, 13.78.151.73, 13.77.204.92, 13.78.144.31, 13.78.139.92, 13.77.206.206, 13.78.140.98, 13.78.145.207, 52.161.88.172, 13.77.200.169 |

| Europa -west | 213.199.136.176, 51.124.88.159, 20.50.253.190, 20.50.254.255, 52.143.5.71, 20.50.255.137, 20.50.255.176, 52.143.5.148, 20.50.255.211, 20.54.216.1, 20.54.216.113, 20.54.216.236, 20.54.216.244, 20.54.217.89, 20.54.217.102, 20.54.217.162, 20.50.255.109, 20.54.217.184, 20.54.217.197, 20.54.218.36, 20.54.218.66, 51.124.139.38, 20.54.218.71, 20.54.218.104, 52.143.0.117, 20.54.218.240, 20.54.219.47, 20.54.219.75, 20.76.10.82, 20.76.10.95, 20.76.10.139, 20.50.2.13 |

| India - west | 52.163.244.128 |

| VS - west | 13.88.13.50, 40.80.156.205, 40.80.152.218, 104.42.156.123, 104.42.216.21, 40.78.63.47, 40.80.156.103, 40.78.62.97, 40.80.153.6 |

| VS - west 2 | 52.183.35.124, 40.64.73.23, 40.64.73.121, 40.64.75.111, 40.64.75.125, 40.64.75.227, 40.64.76.236, 40.64.76.240, 40.64.76.242, 40.64.77.87, 40.64.77.111, 40.64.77.122, 40.64.77.131, 40.91.83.189, 52.250.74.132, 52.250.76.69, 52.250.76.130, 52.250.76.137, 52.250.76.145, 52.250.76.146, 52.250.76.153, 52.250.76.177, 52.250.76.180, 52.250.76.191, 52.250.76.192, 40.64.77.143, 40.64.77.159, 40.64.77.195, 20.64.184.243, 20.64.184.249, 20.64.185.9, 20.42.128.97 |

Installatie van ExpressRoute

Gebruik ExpressRoute om een on-premises netwerk te verbinden met de Azure Virtual Network. Een veelvoorkomende instelling is het adverteren van de standaardroute (0.0.0.0/0) via de BGP-sessie (Border Gateway Protocol). Hierdoor wordt verkeer dat afkomstig is van de Virtual Network doorgestuurd naar het lokale netwerk van de klant, waardoor het verkeer mogelijk wordt verwijderd, waardoor uitgaande stromen worden onderbroken. Om deze standaardinstelling te verhelpen, kan door de gebruiker gedefinieerde route (UDR) (0.0.0.0/0) worden geconfigureerd en wordt de volgende hop internet. Omdat de UDR voorrang heeft op BGP, is het verkeer bestemd voor internet.

Uitgaand verkeer beveiligen met een firewall

Als u uitgaand verkeer wilt beveiligen met behulp van Azure Firewall of een virtueel apparaat om domeinnamen te beperken, moeten de volgende FQDN's (Fully Qualified Domain Names) zijn toegestaan in de firewall.

prod.warmpath.msftcloudes.com:443

gcs.prod.monitoring.core.windows.net:443

production.diagnostics.monitoring.core.windows.net:443

graph.windows.net:443

graph.microsoft.com:443

*.login.microsoft.com :443

*.update.microsoft.com:443

login.live.com:443

wdcp.microsoft.com:443

login.microsoftonline.com:443

azureprofilerfrontdoor.cloudapp.net:443

*.core.windows.net:443

*.servicebus.windows.net:443,5671

shoebox2.metrics.nsatc.net:443

prod-dsts.dsts.core.windows.net:443

*.vault.azure.net

ocsp.msocsp.com:80

*.windowsupdate.com:80

ocsp.digicert.com:80

go.microsoft.com:80

dmd.metaservices.microsoft.com:80

www.msftconnecttest.com:80

crl.microsoft.com:80

www.microsoft.com:80

adl.windows.com:80

crl3.digicert.com:80

Notitie

Als u de toegang voor afhankelijkheden met een jokerteken (*) wilt beperken, gebruikt u de API die wordt beschreven in Afhankelijkheden automatisch detecteren.

Als u Azure Firewall gebruikt, voegt u netwerkregel toe met de volgende eigenschappen:

Protocol: TCP-brontype: IP-adresbron: * Servicetags: AzureMonitor doelpoorten: 443

De routetabel configureren

U moet de routetabel van het subnet van uw cluster configureren met internet van de volgende hop om problemen met asymmetrische routes te voorkomen.

De routetabel configureren met behulp van subnetdelegering

We raden u aan subnetdelegering te gebruiken om de routetabel voor de implementatie van uw cluster te configureren, net zoals dit is gedaan voor NSG-regels. Door subnetdelegering in te schakelen op het subnet van het cluster, schakelt u de service in om de routetabel voor u te configureren en bij te werken.

De routetabel handmatig configureren

U kunt de routetabel ook handmatig configureren. Standaard dwingt het implementeren van een cluster in een virtueel netwerk subnetdelegatie af voor 'Microsoft.Kusto/clusters' die moeten worden geconfigureerd. U kunt zich afmelden voor deze vereiste met behulp van het deelvenster Preview-functies .

Waarschuwing

Het handmatig configureren van de routetabel voor uw cluster is niet eenvoudig en vereist dat u dit artikel voortdurend controleert op wijzigingen. We raden u ten zeerste aan om subnetdelegering voor uw cluster te gebruiken of, als u wilt, een oplossing op basis van een privé-eindpunt te gebruiken.

Als u de routetabel handmatig wilt configureren, moet u deze definiëren in het subnet. U moet de adressen voor beheer en statuscontrole toevoegen met de volgende hop Internet.

Voor de regio VS - west moeten bijvoorbeeld de volgende UDR's worden gedefinieerd:

| Name | Adresvoorvoegsel | Volgende hop |

|---|---|---|

| ADX_Management | 13.64.38.225/32 | Internet |

| ADX_Monitoring | 23.99.5.162/32 | Internet |

| ADX_Monitoring_1 | 40.80.156.205/32 | Internet |

| ADX_Monitoring_2 | 40.80.152.218/32 | Internet |

| ADX_Monitoring_3 | 104.42.156.123/32 | Internet |

| ADX_Monitoring_4 | 104.42.216.21/32 | Internet |

| ADX_Monitoring_5 | 40.78.63.47/32 | Internet |

| ADX_Monitoring_6 | 40.80.156.103/32 | Internet |

| ADX_Monitoring_7 | 40.78.62.97/32 | Internet |

| ADX_Monitoring_8 | 40.80.153.6/32 | Internet |

Afhankelijkheden automatisch detecteren

Azure Data Explorer biedt een API waarmee klanten programmatisch alle externe uitgaande afhankelijkheden (FQDN's) kunnen detecteren. Met deze uitgaande afhankelijkheden kunnen klanten aan hun kant een firewall instellen om beheerverkeer via de afhankelijke FQDN's toe te staan. Klanten kunnen deze firewallapparaten in Azure of on-premises hebben. Dit laatste kan extra latentie veroorzaken en kan van invloed zijn op de serviceprestaties. Serviceteams moeten dit scenario testen om de impact op de serviceprestaties te evalueren.

De ARMClient wordt gebruikt om de REST API te demonstreren met behulp van PowerShell.

Aanmelden met ARMClient

armclient loginDiagnosebewerking aanroepen

$subscriptionId = '<subscription id>' $clusterName = '<name of cluster>' $resourceGroupName = '<resource group name>' $apiversion = '2021-01-01' armclient get /subscriptions/$subscriptionId/resourceGroups/$resourceGroupName/providers/Microsoft.Kusto/clusters/$clusterName/OutboundNetworkDependenciesEndpoints?api-version=$apiversionHet antwoord controleren

{ "value": [ ... { "id": "/subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Kusto/Clusters/<clusterName>/OutboundNetworkDependenciesEndpoints/AzureActiveDirectory", "name": "<clusterName>/AzureActiveDirectory", "type": "Microsoft.Kusto/Clusters/OutboundNetworkDependenciesEndpoints", "etag": "\"\"", "location": "<AzureRegion>", "properties": { "category": "Azure Active Directory", "endpoints": [ { "domainName": "login.microsoftonline.com", "endpointDetails": [ { "port": 443 } ] }, { "domainName": "graph.windows.net", "endpointDetails": [ { "port": 443 } ] } ], "provisioningState": "Succeeded" } }, { "id": "/subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Kusto/Clusters/<clusterName>/OutboundNetworkDependenciesEndpoints/InternalTracing", "name": "<clustername>/InternalTracing", "type": "Microsoft.Kusto/Clusters/OutboundNetworkDependenciesEndpoints", "location": "Australia Central", "properties": { "category": "Internal Tracing", "endpoints": [ { "domainName": "ingest-<internalTracingCluster>.<region>.kusto.windows.net", "endpointDetails": [ { "port": 443, "ipAddress": "25.24.23.22" } ] } ], "provisioningState": "Succeeded" } } ... ] }

De uitgaande afhankelijkheden hebben betrekking op categorieën zoals Microsoft Entra-id, Azure Monitor, Certificeringsinstantie, Azure Storage en Interne tracering. In elke categorie is er een lijst met domeinnamen en poorten die nodig zijn om de service uit te voeren. Ze kunnen worden gebruikt om het gewenste firewallapparaat programmatisch te configureren.

Azure Data Explorer-cluster implementeren in uw virtuele netwerk met behulp van een Azure Resource Manager-sjabloon

Als u Azure Data Explorer-cluster wilt implementeren in uw virtuele netwerk, gebruikt u de sjabloon Azure Data Explorer cluster implementeren in uw virtuele netwerk Azure Resource Manager.

Met deze sjabloon maakt u het cluster, het virtuele netwerk, het subnet, de netwerkbeveiligingsgroep en openbare IP-adressen.

Bekende beperkingen

- Virtuele netwerkresources met geïmplementeerde clusters bieden geen ondersteuning voor het verplaatsen naar een nieuwe resourcegroep of abonnementsbewerking .

- Openbare IP-adresresources die worden gebruikt voor de clusterengine of de gegevensbeheerservice ondersteunen de verplaatsing naar een nieuwe resourcegroep of abonnementsbewerking niet.

- Het is niet mogelijk om het dns-voorvoegsel 'privé' te gebruiken van het virtuele netwerk dat is geïnjecteerd in Azure Data Explorer-clusters als onderdeel van uw query