Vijf stappen om uw identiteitsinfrastructuur te beveiligen

Als u dit document leest, bent u op de hoogte van de betekenis van beveiliging. Waarschijnlijk draagt u al de verantwoordelijkheid voor het beveiligen van uw organisatie. Als u anderen wilt overtuigen van het belang van beveiliging, stuurt u ze naar het laatste Microsoft Digital Defense-rapport.

Dit document helpt u een veiliger houding te krijgen met behulp van de mogelijkheden van Microsoft Entra ID met behulp van een controlelijst in vijf stappen om de bescherming van uw organisatie tegen cyberaanvallen te verbeteren.

Met deze controlelijst kunt u snel kritieke aanbevolen acties implementeren om uw organisatie onmiddellijk te beveiligen door uit te leggen hoe u het volgende kunt doen:

- Uw referenties versterken

- Uw kwetsbaarheid voor aanvallen verminderen

- Bedreigingsreactie automatiseren

- Cloud intelligence gebruiken

- Selfservice voor eindgebruikers inschakelen

Notitie

Veel van de aanbevelingen in dit document zijn alleen van toepassing op toepassingen die zijn geconfigureerd voor het gebruik van Microsoft Entra-id als hun id-provider. Het configureren van apps voor eenmalige aanmelding verzekert de voordelen van referentiebeleidsregels, detectie van bedreigingen, controle, logboekregistratie en andere functies die aan deze toepassingen worden toegevoegd. Microsoft Entra Application Management is de basis waarop al deze aanbevelingen zijn gebaseerd.

De aanbevelingen in dit document zijn afgestemd op de Identiteitsbeveiligingsscore, een geautomatiseerde evaluatie van de identiteitsbeveiligingsconfiguratie van uw Microsoft Entra-tenant. Organisaties kunnen de pagina Identity Secure Score in het Microsoft Entra-beheercentrum gebruiken om hiaten in hun huidige beveiligingsconfiguratie te vinden om ervoor te zorgen dat ze de huidige aanbevolen procedures van Microsoft voor beveiliging volgen. Het implementeren van elke aanbeveling op de pagina Secure Score verhoogt uw score en stelt u in staat uw voortgang bij te houden, plus u te helpen uw implementatie te vergelijken met andere organisaties met vergelijkbare grootte.

Notitie

Sommige van de hier aanbevolen functionaliteit is beschikbaar voor alle klanten, terwijl andere een Microsoft Entra ID P1- of P2-abonnement vereisen. Raadpleeg de prijzen van Microsoft Entra en de controlelijst voor De implementatie van Microsoft Entra voor meer informatie.

Voordat u begint: Bevoegde accounts beveiligen met MFA

Voordat u met deze controlelijst begint, moet u ervoor zorgen dat u geen inbreuk maakt terwijl u deze controlelijst leest. In Microsoft Entra zien we dagelijks 50 miljoen wachtwoordaanvallen, maar slechts een fractie van gebruikers en beheerders gebruiken sterke verificaties zoals meervoudige verificatie (MFA). Deze statistieken zijn gebaseerd op gegevens vanaf augustus 2021. In Microsoft Entra ID zijn gebruikers met bevoorrechte rollen, zoals beheerders, de hoofdmap van vertrouwen om de rest van de omgeving te bouwen en te beheren. Implementeer de volgende procedures om de gevolgen van een inbreuk te minimaliseren.

Aanvallers die controle krijgen over bevoegde accounts kunnen enorme schade aanrichten, dus het is essentieel om deze accounts te beschermen voordat u doorgaat. Schakel Microsoft Entra multifactor authentication (MFA) in en vereist deze voor alle beheerders in uw organisatie met microsoft Entra-beveiligingsstandaarden of voorwaardelijke toegang. Het is kritiek.

Klaar? Laten we aan de slag gaan met de controlelijst.

Stap 1: Uw referenties versterken

Hoewel andere soorten aanvallen opkomen, waaronder toestemmingsphishing en aanvallen op niet-menselijke identiteiten, zijn aanvallen op gebruikersidentiteiten nog steeds de meest voorkomende vector van identiteitscompromittatie. Bekende spear phishing- en wachtwoordspraycampagnes door kwaadwillende personen blijven succesvol tegen organisaties die geen meervoudige verificatie (MFA) of andere beveiligingen tegen deze gemeenschappelijke tactiek implementeren.

Als organisatie moet u ervoor zorgen dat uw identiteiten overal worden gevalideerd en beveiligd met MFA. In 2020 identificeerde het Federale Bureau voor Onderzoek (FBI) Internet Crime Complaint Center (IC3) Phishing als het belangrijkste misdaadtype voor slachtofferklachten. Het aantal rapporten verdubbelde vergeleken met het vorige jaar. Phishing vormt een aanzienlijke bedreiging voor zowel bedrijven als individuen, en phishing van referenties is gebruikt in veel van de meest schadelijke aanvallen vorig jaar. Microsoft Entra multifactor authentication (MFA) helpt de toegang tot gegevens en toepassingen te beveiligen, waardoor een andere beveiligingslaag wordt geboden met behulp van een tweede vorm van verificatie. Organisaties kunnen meervoudige verificatie met voorwaardelijke toegang inschakelen om de oplossing aan hun specifieke behoeften te laten voldoen. Bekijk deze implementatiehandleiding om te zien hoe u meervoudige verificatie van Microsoft Entra plant, implementeert en implementeert.

Zorg ervoor dat uw organisatie sterke verificatie gebruikt

Als u eenvoudig het basisniveau van identiteitsbeveiliging wilt inschakelen, kunt u de standaardinstellingen voor microsoft Entra-beveiliging met één selectie gebruiken. Met standaardinstellingen voor beveiliging wordt meervoudige verificatie van Microsoft Entra afgedwongen voor alle gebruikers in een tenant en worden aanmeldingen van verouderde protocollen voor de hele tenant geblokkeerd.

Als uw organisatie microsoft Entra ID P1- of P2-licenties heeft, kunt u ook de werkmap voor voorwaardelijke toegang en rapportage gebruiken om hiaten in uw configuratie en dekking te ontdekken. Vanuit deze aanbevelingen kunt u deze kloof eenvoudig sluiten door een beleid te maken met behulp van de nieuwe ervaring voor voorwaardelijke toegang. Sjablonen voor voorwaardelijke toegang zijn ontworpen om een eenvoudige methode te bieden voor het implementeren van nieuwe beleidsregels die zijn afgestemd op aanbevolen procedures van Microsoft, zodat u eenvoudig algemene beleidsregels kunt implementeren om uw identiteiten en apparaten te beveiligen.

Begin met het verbieden van veelgebruikte wachtwoorden en het uitschakelen van traditionele complexiteit en verloopregels.

Veel organisaties gebruiken traditionele complexiteits- en wachtwoordverloopregels. Het onderzoek van Microsoft laat zien, en NIST (National Institute of Standards and Technology) Special Publication 800-63B Digital Identity Guidelines state, that these policies cause users to choose passwords that are easier to guess. U wordt aangeraden Microsoft Entra-wachtwoordbeveiliging te gebruiken voor een dynamische functie voor verboden wachtwoorden met behulp van huidig gedrag van aanvallers om te voorkomen dat gebruikers wachtwoorden instellen die gemakkelijk kunnen worden geraden. Deze mogelijkheid is altijd ingeschakeld wanneer gebruikers worden gemaakt in de cloud, maar is nu ook beschikbaar voor hybride organisaties wanneer ze Microsoft Entra-wachtwoordbeveiliging implementeren voor Windows Server Active Directory. Daarnaast raden we u aan het verloopbeleid te verwijderen. Wachtwoordwijziging biedt geen insluitingsvoordelen omdat cybercriminelen vrijwel altijd referenties gebruiken zodra ze ze in gevaar brengen. Raadpleeg het volgende artikel om het wachtwoordverloopbeleid voor uw organisatie in te stellen.

Beschermen tegen gelekte referenties en tolerantie toevoegen tegen storingen

De eenvoudigste en aanbevolen methode voor het inschakelen van cloudverificatie voor on-premises adreslijstobjecten in Microsoft Entra ID is het inschakelen van wachtwoord-hashsynchronisatie (PHS). Als uw organisatie gebruikmaakt van een hybride identiteitsoplossing met passthrough-verificatie of federatie, moet u wachtwoord-hashsynchronisatie inschakelen om de volgende twee redenen:

- Het rapport Gebruikers met gelekte referenties in Microsoft Entra ID waarschuwt voor openbaar weergegeven gebruikersnaam- en wachtwoordparen. Een ongelooflijk aantal wachtwoorden wordt gelekt via phishing, malware en wachtwoordgebruik op sites van derden die later worden geschonden. Microsoft vindt veel van deze gelekte referenties en vertelt u in dit rapport of ze overeenkomen met referenties in uw organisatie, maar alleen als u wachtwoordhashsynchronisatie inschakelt of alleen cloudidentiteiten hebt.

- Als er een on-premises storing optreedt, zoals een ransomware-aanval, kunt u overschakelen naar het gebruik van cloudverificatie met behulp van wachtwoord-hashsynchronisatie. Met deze back-upverificatiemethode kunt u toegang blijven krijgen tot apps die zijn geconfigureerd voor verificatie met Microsoft Entra-id, waaronder Microsoft 365. In dit geval hoeven IT-medewerkers geen gebruik te maken van schaduw-IT- of persoonlijke e-mailaccounts om gegevens te delen totdat de on-premises storing is opgelost.

Wachtwoorden worden nooit opgeslagen in duidelijke tekst of versleuteld met een omkeerbare algoritme in Microsoft Entra ID. Zie gedetailleerde beschrijving van de werking van wachtwoord-hashsynchronisatie voor meer informatie over het daadwerkelijke proces van wachtwoord-hashsynchronisatie.

Slimme vergrendeling van AD FS-extranet implementeren

Smart Lockout helpt bij het vergrendelen van kwaadwillende actoren die de wachtwoorden van gebruikers proberen te raden of die brute-forcemethoden gebruiken om binnen te komen. Smart Lockout kan aanmeldingen herkennen die afkomstig zijn van geldige gebruikers. Deze worden anders behandelt dan die van aanvallers en andere onbekende bronnen. Aanvallers worden buitengesloten, terwijl uw gebruikers hun accounts kunnen blijven gebruiken en productief kunnen zijn. Organisaties, die toepassingen configureren om rechtstreeks te verifiëren bij Microsoft Entra ID, profiteren van slimme vergrendeling van Microsoft Entra. Federatieve implementaties die gebruikmaken van AD FS 2016 en AD FS 2019 kunnen vergelijkbare voordelen inschakelen met ad FS Extranet Lockout en Extranet Smart Lockout.

Stap 2: het oppervlak voor aanvallen verminderen

Gezien de veelheid van inbreuk op wachtwoorden, is het minimaliseren van het kwetsbaarheid voor aanvallen in uw organisatie essentieel. Schakel het gebruik van oudere, minder veilige protocollen uit, beperk toegangsinvoerpunten, verplaats naar cloudverificatie, oefen meer controle over beheertoegang tot resources en omarm zero Trust-beveiligingsprincipes.

Cloudverificatie gebruiken

Referenties zijn een primaire aanvalsvector. De procedures in dit blog kunnen het kwetsbaarheid voor aanvallen verminderen door cloudverificatie te gebruiken, MFA te implementeren en verificatiemethoden zonder wachtwoord te gebruiken. U kunt methoden zonder wachtwoord implementeren, zoals Windows Hello voor Bedrijven, telefoon aanmelden met de Microsoft Authenticator-app of FIDO.

Verouderde verificatie blokkeren

Apps die hun eigen verouderde methoden gebruiken om te verifiëren met Microsoft Entra ID en toegang te krijgen tot bedrijfsgegevens, vormen een ander risico voor organisaties. Voorbeelden van apps met verouderde verificatie zijn POP3-, IMAP4- of SMTP-clients. Verouderde verificatie-apps verifiëren namens de gebruiker en voorkomen dat Microsoft Entra ID geavanceerde beveiligingsevaluaties uitvoert. Het alternatief, moderne verificatie, vermindert uw beveiligingsrisico, omdat het ondersteuning biedt voor meervoudige verificatie en voorwaardelijke toegang.

We raden de volgende acties aan:

- Ontdek verouderde verificatie in uw organisatie met aanmeldingslogboeken van Microsoft Entra en Log Analytics-werkmappen.

- Stel SharePoint Online en Exchange Online in om moderne verificatie te gebruiken.

- Als u Microsoft Entra ID P1- of P2-licenties hebt, gebruikt u beleid voor voorwaardelijke toegang om verouderde verificatie te blokkeren. Gebruik Microsoft Entra Security Defaults voor de gratis laag van Microsoft Entra ID.

- Verouderde verificatie blokkeren als u AD FS gebruikt.

- Verouderde verificatie blokkeren met Exchange Server 2019.

- Verouderde verificatie uitschakelen in Exchange Online.

Zie het artikel Verouderde verificatieprotocollen blokkeren in Microsoft Entra ID voor meer informatie.

Ongeldige verificatieinvoerpunten blokkeren

Als u het verificatieprincipe expliciet gebruikt, moet u de impact van gecompromitteerde gebruikersreferenties verminderen wanneer deze zich voordoen. Houd voor elke app in uw omgeving rekening met de geldige use cases: welke groepen, welke netwerken, welke apparaten en andere elementen zijn geautoriseerd, en blokkeer vervolgens de rest. Met voorwaardelijke toegang van Microsoft Entra kunt u bepalen hoe geautoriseerde gebruikers toegang hebben tot hun apps en resources op basis van specifieke voorwaarden die u definieert.

Zie cloud-apps, acties en verificatiecontext voor meer informatie over het gebruik van voorwaardelijke toegang voor cloud-apps en gebruikersacties.

Beheerdersrollen controleren en beheren

Een andere Zero Trust-pijler is de noodzaak om de kans te minimaliseren dat een gecompromitteerd account kan werken met een bevoorrechte rol. Dit besturingselement kan worden uitgevoerd door de minste hoeveelheid bevoegdheden aan een identiteit toe te wijzen. Als u geen kennis hebt met Microsoft Entra-rollen, helpt dit artikel u bij het begrijpen van Microsoft Entra-rollen.

Bevoorrechte rollen in Microsoft Entra-id moeten alleen cloudaccounts zijn om ze te isoleren van on-premises omgevingen en on-premises wachtwoordkluizen niet gebruiken om de referenties op te slaan.

Privilege Access Management implementeren

Privileged Identity Management (PIM) biedt een op tijd gebaseerde en op goedkeuring gebaseerde rolactivering om de risico's van overmatige, onnodige of misbruikte toegangsmachtigingen voor belangrijke resources te beperken. Deze resources omvatten resources in Microsoft Entra ID, Azure en andere Microsoft Online Services, zoals Microsoft 365 of Microsoft Intune.

Met Microsoft Entra Privileged Identity Management (PIM) kunt u accountbevoegdheden minimaliseren door u te helpen:

- Gebruikers identificeren en beheren die zijn toegewezen aan beheerdersrollen.

- Meer informatie over ongebruikte of overmatige bevoegdhedenrollen die u moet verwijderen.

- Stel regels vast om ervoor te zorgen dat bevoorrechte rollen worden beveiligd door meervoudige verificatie.

- Stel regels vast om ervoor te zorgen dat bevoorrechte rollen slechts lang genoeg worden verleend om de bevoegde taak uit te voeren.

Schakel Microsoft Entra PIM in en bekijk vervolgens de gebruikers aan wie beheerdersrollen zijn toegewezen en verwijder overbodige accounts in deze rollen. Voor resterende bevoegde gebruikers verplaatst u ze van permanent naar in aanmerking komend. Stel ten slotte het juiste beleid in om ervoor te zorgen dat wanneer ze toegang moeten krijgen tot deze bevoorrechte rollen, dit veilig kunnen doen, met de benodigde wijzigingsbeheer.

Ingebouwde en aangepaste rollen van Microsoft Entra werken op concepten die vergelijkbaar zijn met rollen in het op rollen gebaseerde toegangsbeheersysteem voor Azure-resources (Azure-rollen). Het verschil tussen deze twee op rollen gebaseerde systemen voor toegangsbeheer is als volgt:

- Microsoft Entra-rollen beheren de toegang tot Microsoft Entra-resources, zoals gebruikers, groepen en toepassingen met behulp van de Microsoft Graph API

- Met Azure-rollen wordt de toegang tot Azure-resources beheerd, zoals virtuele machines of opslag, met behulp van Azure Resource Management

Beide systemen maken op een soortgelijke manier gebruik van roldefinities en roltoewijzingen. Machtigingen voor Microsoft Entra-rollen kunnen echter niet worden gebruikt in aangepaste Azure-rollen en omgekeerd. Als onderdeel van het implementeren van uw bevoegde accountproces, volgt u de aanbevolen procedure om ten minste twee accounts voor noodgevallen te maken om ervoor te zorgen dat u nog steeds toegang hebt tot Microsoft Entra-id als u uzelf afsluit.

Zie het artikel Een Privileged Identity Management-implementatie plannen en bevoegde toegang beveiligen voor meer informatie.

Bewerkingen voor gebruikerstoestemming beperken

Het is belangrijk om inzicht te krijgen in de verschillende microsoft Entra-toepassingstoestemmingservaringen, de typen machtigingen en toestemming en de gevolgen ervan voor het beveiligingspostuur van uw organisatie. Hoewel gebruikers zelf toestemming kunnen geven, kunnen gebruikers eenvoudig nuttige toepassingen verkrijgen die kunnen worden geïntegreerd met Microsoft 365, Azure en andere services, kan dit een risico vormen als ze niet zorgvuldig worden gebruikt en bewaakt.

Microsoft raadt u aan de toestemming van de gebruiker te beperken om toestemming van eindgebruikers alleen toe te staan voor apps van geverifieerde uitgevers en alleen voor machtigingen die u selecteert. Als toestemming van eindgebruikers wordt beperkt, worden eerdere toestemmingstoekenningen nog steeds gehonoreerd, maar alle toekomstige toestemmingsbewerkingen die een beheerder moet uitvoeren. Voor beperkte gevallen kunnen gebruikers beheerderstoestemming aanvragen via een geïntegreerde werkstroom voor beheerderstoestemmingsaanvragen of via uw eigen ondersteuningsprocessen. Voordat u toestemming van eindgebruikers beperkt, gebruikt u onze aanbevelingen om deze wijziging in uw organisatie te plannen. Voor toepassingen die u alle gebruikers toegang wilt geven, kunt u overwegen toestemming te verlenen namens alle gebruikers, zodat gebruikers die nog geen individuele toestemming hebben, toegang hebben tot de app. Als u niet wilt dat deze toepassingen beschikbaar zijn voor alle gebruikers in alle scenario's, gebruikt u toepassingstoewijzing en voorwaardelijke toegang om de gebruikerstoegang tot specifieke apps te beperken.

Zorg ervoor dat gebruikers goedkeuring van beheerders kunnen aanvragen voor nieuwe toepassingen om de wrijving van gebruikers te verminderen, het ondersteuningsvolume te minimaliseren en te voorkomen dat gebruikers zich registreren voor toepassingen die niet-Microsoft Entra-referenties gebruiken. Zodra u uw toestemmingsbewerkingen regelt, moeten beheerders regelmatig app- en toestemmingsmachtigingen controleren.

Zie het artikel Microsoft Entra-toestemmingsframework voor meer informatie.

Stap 3: Bedreigingsreactie automatiseren

Microsoft Entra ID heeft veel mogelijkheden waarmee aanvallen automatisch worden onderschept om de latentie tussen detectie en reactie te verwijderen. U kunt de kosten en risico's verlagen wanneer u de tijd die criminelen gebruiken om zichzelf in uw omgeving in te sluiten, verkorten. Hier volgen de concrete stappen die u kunt nemen.

Zie het artikel Procedure: Risicobeleid configureren en inschakelen voor meer informatie.

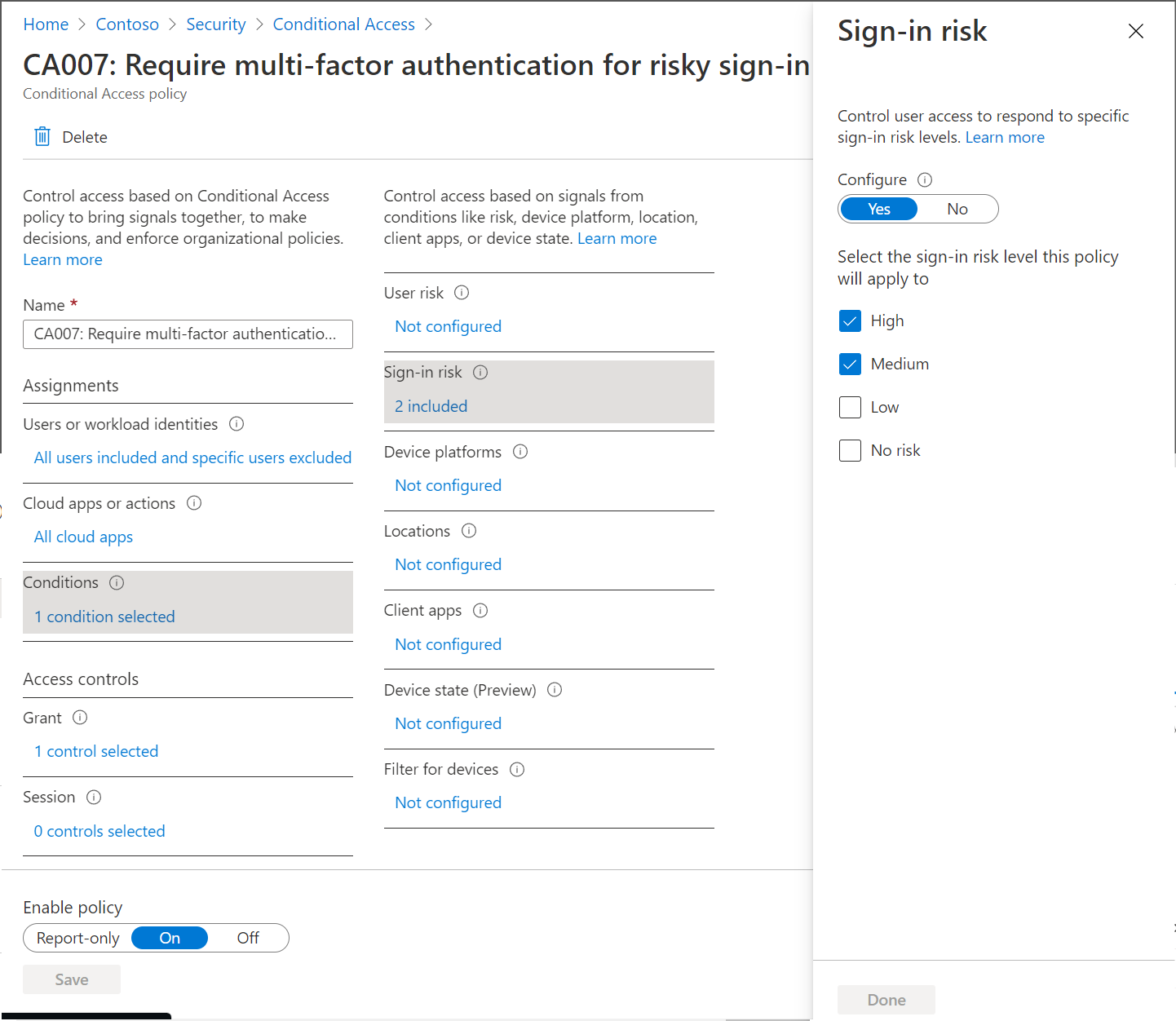

Beleid voor aanmeldingsrisico's implementeren

Een aanmeldingsrisico geeft de kans aan dat een gegeven dat de eigenaar van de identiteit de verificatieaanvraag niet heeft autoriseren. Een beleid op basis van aanmeldingsrisico's kan worden geïmplementeerd door een aanmeldingsrisicovoorwaarde toe te voegen aan uw beleid voor voorwaardelijke toegang waarmee het risiconiveau wordt geëvalueerd voor een specifieke gebruiker of groep. Op basis van het risiconiveau (hoog/gemiddeld/laag) kan een beleid worden geconfigureerd om de toegang te blokkeren of meervoudige verificatie af te dwingen. U wordt aangeraden meervoudige verificatie af te dwingen op gemiddeld of boven riskante aanmeldingen.

Beveiligingsbeleid voor gebruikersrisico's implementeren

Gebruikersrisico geeft de kans op inbreuk op de gebruikersidentiteit aan en wordt berekend op basis van de detecties van gebruikersrisico's die zijn gekoppeld aan de identiteit van een gebruiker. Een beleid op basis van risico's van gebruikers kan worden geïmplementeerd door een voorwaarde voor gebruikersrisico's toe te voegen aan uw beleid voor voorwaardelijke toegang waarmee het risiconiveau voor een specifieke gebruiker wordt geëvalueerd. Op basis van laag, gemiddeld, hoog risiconiveau kan een beleid worden geconfigureerd om de toegang te blokkeren of een veilige wachtwoordwijziging te vereisen met behulp van meervoudige verificatie. De aanbeveling van Microsoft is om een veilige wachtwoordwijziging te vereisen voor gebruikers met een hoog risico.

Opgenomen in de detectie van gebruikersrisico's is een controle of de referenties van de gebruiker overeenkomen met referenties die zijn gelekt door cybercriminelen. Om optimaal te kunnen functioneren, is het belangrijk om wachtwoord-hashsynchronisatie te implementeren met Microsoft Entra Connect Sync.

Microsoft Defender XDR integreren met Microsoft Entra ID Protection

Identiteitsbeveiliging kan de beste risicodetectie uitvoeren door zoveel mogelijk signalen op te halen. Het is daarom belangrijk om de volledige suite van Microsoft Defender XDR-services te integreren:

- Microsoft Defender voor Eindpunten

- Microsoft Defender for Office 365

- Microsoft Defender for Identity

- Microsoft Defender for Cloud Apps

In de volgende korte video vindt u meer informatie over Microsoft Threat Protection en het belang van het integreren van verschillende domeinen.

Bewaking en waarschuwingen instellen

Het bewaken en controleren van uw logboeken is belangrijk om verdacht gedrag te detecteren. Azure Portal heeft verschillende manieren om Microsoft Entra-logboeken te integreren met andere hulpprogramma's, zoals Microsoft Sentinel, Azure Monitor en andere SIEM-hulpprogramma's. Zie de Handleiding voor beveiligingsbewerkingen van Microsoft Entra voor meer informatie.

Stap 4: Cloud intelligence gebruiken

Controle en logboekregistratie van beveiligingsgebeurtenissen en gerelateerde waarschuwingen zijn essentiële onderdelen van een efficiënte beveiligingsstrategie. Beveiligingslogboeken en -rapporten bieden u een elektronisch overzicht van verdachte activiteiten en helpen u patronen te detecteren die kunnen duiden op een poging of geslaagde externe penetratie van het netwerk en interne aanvallen. U kunt controles gebruiken om gebruikersactiviteiten te bewaken, naleving van regelgeving te documenteren, forensische analyses uit te voeren en meer. Waarschuwingen bieden meldingen over beveiligingsgebeurtenissen. Zorg ervoor dat u een bewaarbeleid voor logboeken hebt voor zowel uw aanmeldingslogboeken als auditlogboeken voor Microsoft Entra-id door te exporteren naar Azure Monitor of een SIEM-hulpprogramma.

Microsoft Entra-id bewaken

Microsoft Azure-services en -functies bieden u configureerbare opties voor beveiligingscontrole en logboekregistratie, zodat u hiaten in uw beveiligingsbeleid en -mechanismen kunt identificeren en deze hiaten kunt verhelpen om schendingen te voorkomen. U kunt Azure Logging and Auditing gebruiken en auditactiviteitenrapporten gebruiken in het Microsoft Entra-beheercentrum. Zie de Handleiding microsoft Entra Security Operations voor meer informatie over het bewaken van gebruikersaccounts, bevoegde accounts, apps en apparaten.

Microsoft Entra Connect Health bewaken in hybride omgevingen

Het bewaken van AD FS met Microsoft Entra Connect Health biedt meer inzicht in mogelijke problemen en zichtbaarheid van aanvallen op uw AD FS-infrastructuur. U kunt nu ADFS-aanmeldingen bekijken om uw bewaking uitgebreider te maken. Microsoft Entra Connect Health levert waarschuwingen met details, oplossingsstappen en koppelingen naar gerelateerde documentatie; gebruiksanalyse voor verschillende metrische gegevens met betrekking tot verificatieverkeer; prestatiebewaking en -rapporten. Gebruik het riskante IP-werkboek voor ADFS waarmee u de norm voor uw omgeving kunt identificeren en een waarschuwing kunt ontvangen wanneer er een wijziging is. Alle hybride infrastructuur moet worden bewaakt als een laag 0-asset. Gedetailleerde bewakingsrichtlijnen voor deze assets vindt u in de beveiligingshandleiding voor infrastructuur.

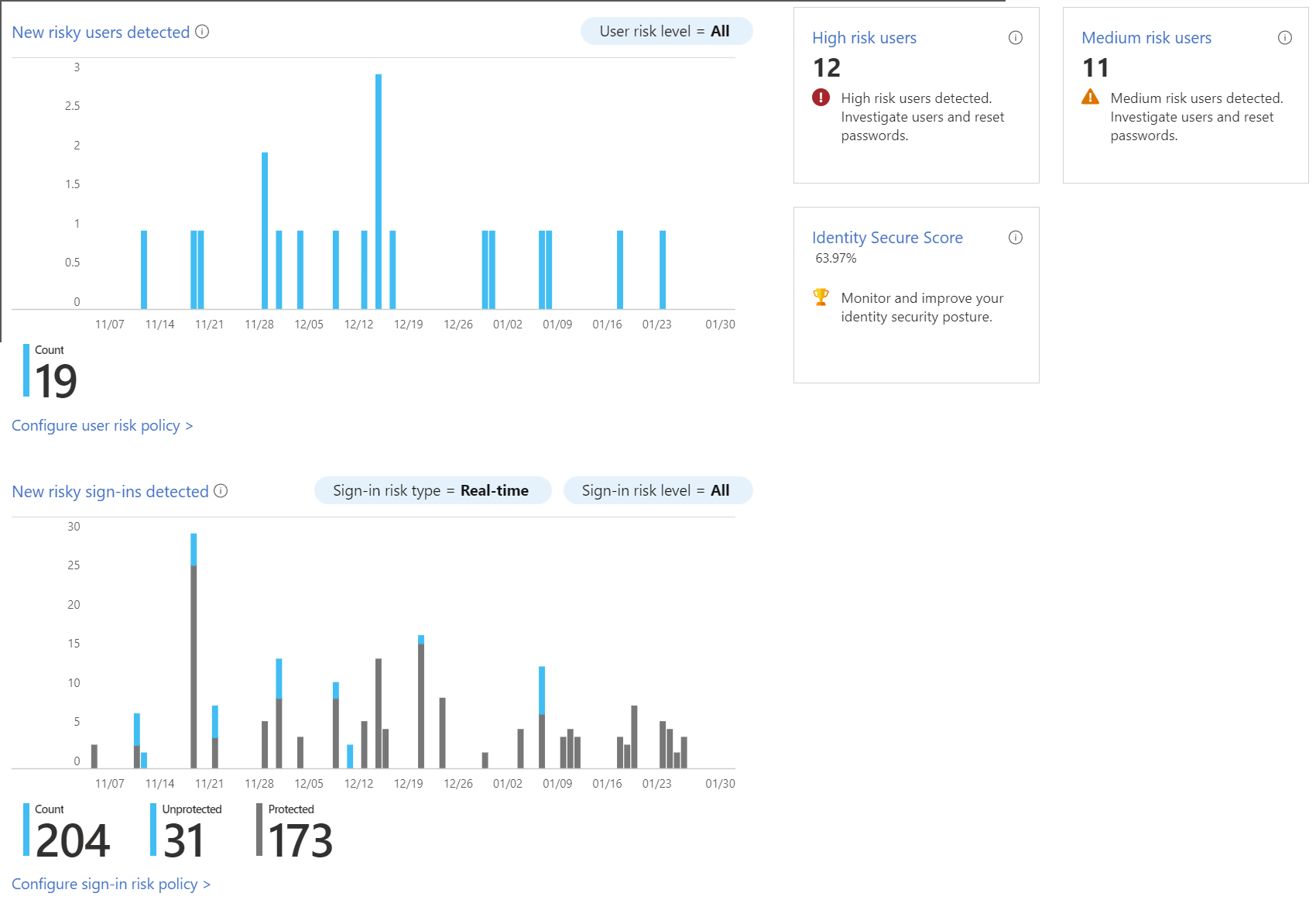

Gebeurtenissen van Microsoft Entra ID Protection bewaken

Microsoft Entra ID Protection biedt twee belangrijke rapporten die u dagelijks moet controleren:

- Riskante aanmeldingsrapporten maken gebruik van aanmeldingsactiviteiten voor gebruikers. U moet onderzoeken of de legitieme eigenaar de aanmelding heeft uitgevoerd.

- Riskante gebruiker rapporteert gebruikersaccounts die kunnen worden aangetast, zoals gelekte referenties die zijn gedetecteerd of de gebruiker die zich vanaf verschillende locaties heeft aangemeld, waardoor een onmogelijke reisgebeurtenis ontstaat.

Apps en toestemmingsmachtigingen controleren

Gebruikers kunnen worden misleid om te navigeren naar een gecompromitteerde website of apps die toegang krijgen tot hun profielgegevens en gebruikersgegevens, zoals hun e-mail. Een kwaadwillende actor kan de machtigingen gebruiken die zijn ontvangen om de inhoud van hun postvak te versleutelen en een losgeld vragen om uw postvakgegevens te herstellen. Beheerders moeten de machtigingen van gebruikers controleren en controleren . Naast het controleren van de machtigingen die gebruikers hebben gekregen, kunt u riskante of ongewenste OAuth-toepassingen vinden in premium-omgevingen.

Stap 5: selfservice voor eindgebruikers inschakelen

Zo veel mogelijk wilt u de beveiliging met productiviteit in balans laten. Als u uw traject nadert met de mindset die u instelt voor beveiliging, kunt u wrijving uit uw organisatie verwijderen door uw gebruikers in staat te stellen terwijl u alert blijft en uw operationele overhead vermindert.

Selfservice voor wachtwoordherstel implementeren

De selfservice voor wachtwoordherstel (SSPR) van Microsoft Entra ID biedt een eenvoudige manier om IT-beheerders toe te staan hun wachtwoorden of accounts opnieuw in te stellen of te ontgrendelen zonder tussenkomst van de helpdesk of beheerder. Het systeem bevat gedetailleerde rapportage die bijhoudt wanneer gebruikers hun wachtwoorden opnieuw instellen, samen met meldingen om u te waarschuwen voor misbruik of misbruik.

Selfservicegroep- en toepassingstoegang implementeren

Met Microsoft Entra ID kunnen niet-beheerders de toegang tot resources beheren met behulp van beveiligingsgroepen, Microsoft 365-groepen, toepassingsrollen en toegangspakketcatalogussen. Met selfservicegroepsbeheer kunnen groepseigenaren hun eigen groepen beheren, zonder dat ze een beheerdersrol hoeven toe te wijzen. Gebruikers kunnen ook Microsoft 365-groepen maken en beheren zonder dat ze afhankelijk zijn van beheerders om hun aanvragen te verwerken en ongebruikte groepen automatisch verlopen. Microsoft Entra-rechtenbeheer maakt delegatie en zichtbaarheid verder mogelijk, met uitgebreide werkstromen voor toegangsaanvragen en automatische vervaldatum. U kunt delegeren aan niet-beheerders de mogelijkheid om hun eigen toegangspakketten te configureren voor groepen, Teams, toepassingen en SharePoint Online-sites waarvan ze eigenaar zijn, met aangepast beleid voor wie toegang moet goedkeuren, waaronder het configureren van managers van werknemers en sponsors van zakelijke partners als goedkeurders.

Microsoft Entra-toegangsbeoordelingen implementeren

Met Microsoft Entra-toegangsbeoordelingen kunt u toegangspakket en groepslidmaatschappen beheren, toegang tot bedrijfstoepassingen en bevoorrechte roltoewijzingen om ervoor te zorgen dat u een beveiligingsstandaard behoudt. Regelmatig toezicht door de gebruikers zelf, resource-eigenaren en andere revisoren zorgen ervoor dat gebruikers gedurende langere tijd geen toegang behouden wanneer ze deze niet meer nodig hebben.

Automatische inrichting van gebruikers implementeren

Inrichten en het ongedaan maken van het inrichten zijn de processen die de consistentie van digitale identiteiten op meerdere systemen garanderen. Deze processen worden doorgaans toegepast als onderdeel van identiteitslevenscyclusbeheer.

Inrichten is het proces waarbij er op basis van bepaalde voorwaarden een identiteit wordt gemaakt in een doelsysteem. Het ongedaan maken van de inrichting is het proces van het verwijderen van de identiteit uit het doelsysteem, wanneer niet meer aan de voorwaarden wordt voldaan. Synchronisatie is het proces waarbij het ingerichte object up-to-date wordt bewaard, zodat het bronobject en doelobject vergelijkbaar zijn.

Microsoft Entra ID biedt momenteel drie gebieden van geautomatiseerde inrichting. Dit zijn:

- Inrichten vanuit een extern niet-directory-gezaghebbend systeem van record voor Microsoft Entra ID, via HR-gestuurde inrichting

- Inrichten van Microsoft Entra-id voor toepassingen via app-inrichting

- Inrichten tussen Microsoft Entra ID en Active Directory-domein Services, via inrichting tussen directory's

Meer informatie hier: Wat is inrichten met Microsoft Entra ID?

Samenvatting

Er zijn veel aspecten van een beveiligde identiteitsinfrastructuur, maar deze controlelijst met vijf stappen helpt u om snel een veiligere en veilige identiteitsinfrastructuur te realiseren:

- Uw referenties versterken

- Uw kwetsbaarheid voor aanvallen verminderen

- Bedreigingsreactie automatiseren

- Cloud intelligence gebruiken

- Selfservice voor eindgebruikers inschakelen

We waarderen hoe serieus u de beveiliging neemt en hopen dat dit document een nuttige routekaart is voor een veiligere houding voor uw organisatie.

Volgende stappen

Als u hulp nodig hebt bij het plannen en implementeren van de aanbevelingen, raadpleegt u de microsoft Entra ID-projectimplementatieplannen voor hulp.

Als u zeker weet dat al deze stappen zijn voltooid, gebruikt u de Identiteitsbeveiligingsscore van Microsoft, zodat u op de hoogte blijft van de nieuwste aanbevolen procedures en beveiligingsrisico's.