Microsoft Defender voor Eindpunt Abonnement 1 instellen en configureren

Van toepassing op:

In dit artikel wordt beschreven hoe u Defender voor Eindpuntplan 1 instelt en configureert. Of u nu hulp hebt of het zelf doet, u kunt dit artikel gebruiken als richtlijn tijdens uw implementatie.

Het installatie- en configuratieproces

Het algemene installatie- en configuratieproces voor Defender for Endpoint Plan 1 is als volgt:

| Nummer | Stap | Omschrijving |

|---|---|---|

| 1 | De vereisten controleren | Lijsten licentie-, browser-, besturingssysteem- en datacentervereisten |

| 2 | Uw implementatie plannen | Lijsten verschillende implementatiemethoden die u kunt overwegen en bevat koppelingen naar meer resources om u te helpen bepalen welke methode u wilt gebruiken |

| 3 | Uw tenantomgeving instellen | Lijsten taken voor het instellen van uw tenantomgeving |

| 4 | Rollen en machtigingen toewijzen | Lijsten rollen en machtigingen voor uw beveiligingsteam TIP: Zodra rollen en machtigingen zijn toegewezen, kan uw beveiligingsteam aan de slag met de Microsoft Defender portal. Zie Aan de slag voor meer informatie. |

| 5 | Onboarden naar Defender voor Eindpunt | Lijsten verschillende methoden per besturingssysteem voor onboarding naar Defender voor Eindpunt-abonnement 1 en bevat koppelingen naar meer gedetailleerde informatie voor elke methode |

| 6 | Beveiliging van de volgende generatie configureren | Hierin wordt beschreven hoe u uw beveiligingsinstellingen van de volgende generatie configureert in Microsoft Intune |

| 7 | Uw mogelijkheden voor het verminderen van kwetsbaarheid voor aanvallen configureren | Lijsten de typen mogelijkheden voor het verminderen van kwetsbaarheid voor aanvallen die u kunt configureren en bevat procedures met koppelingen naar meer resources |

De vereisten controleren

De volgende tabel bevat de basisvereisten voor Defender voor Eindpunt-abonnement 1:

| Vereiste | Omschrijving |

|---|---|

| Licentievereisten | Defender for Endpoint Plan 1 (zelfstandig of als onderdeel van Microsoft 365 E3, A3 of G3) |

| Browservereisten | Microsoft Edge Internet Explorer versie 11 Google Chrome |

| Besturingssystemen (client) | Windows 11 Windows 10, versie 1709 of hoger macOS iOS Android OS |

| Besturingssystemen (server) | Windows Server 2022 Windows Server 2019 Windows Server versie 1803 en hoger Windows Server 2016 en 2012 R2 worden ondersteund bij het gebruik van de moderne geïntegreerde oplossing Linux-server |

| Datacenter | Een van de volgende datacenterlocaties: -Europese Unie -Verenigd Koninkrijk - Verenigde Staten |

Opmerking

De zelfstandige versie van Defender voor Eindpunt-abonnement 1 bevat geen serverlicenties. Voor het onboarden van servers hebt u een extra licentie nodig, zoals:

- Microsoft Defender voor servers abonnement 1 of abonnement 2 (als onderdeel van de Defender for Cloud)-aanbieding.

- Microsoft Defender voor Eindpunt voor servers

- Microsoft Defender voor Bedrijfsservers (voor kleine en middelgrote ondernemingen)

Voor meer informatie. zie Onboarding van Defender voor eindpunten voor Windows Server

Uw implementatie plannen

Wanneer u uw implementatie plant, kunt u kiezen uit verschillende architecturen en implementatiemethoden. Elke organisatie is uniek, dus u hebt verschillende opties om te overwegen, zoals vermeld in de volgende tabel:

| Methode | Beschrijving |

|---|---|

| Intune | Gebruik Intune om eindpunten te beheren in een systeemeigen cloudomgeving |

| Intune en Configuration Manager | Gebruik Intune en Configuration Manager om eindpunten en workloads te beheren die een on-premises en cloudomgeving omvatten |

| Configuration Manager | Gebruik Configuration Manager om on-premises eindpunten te beveiligen met de cloud-gebaseerde kracht van Defender voor Eindpunt |

| Lokaal script gedownload vanuit de Microsoft Defender-portal | Lokale scripts op eindpunten gebruiken om een testfase uit te voeren of slechts een paar apparaten te onboarden |

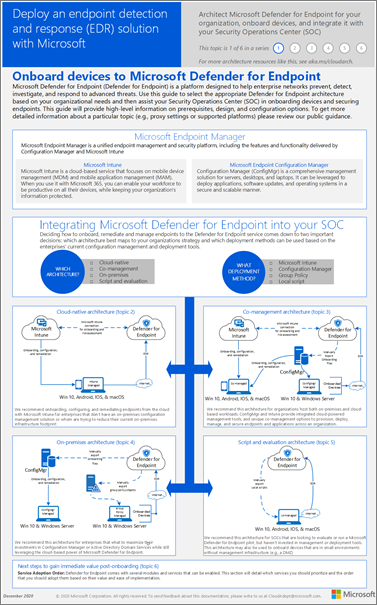

Zie Uw Defender for Endpoint-implementatie plannen voor meer informatie over uw implementatieopties. En download de volgende poster:

De implementatieposter ophalen

Tip

Zie Uw Microsoft Defender voor Eindpunt implementatie plannen voor meer informatie over het plannen van uw implementatie.

Uw tenantomgeving instellen

Het instellen van uw tenantomgeving omvat taken, zoals:

- Uw licenties verifiëren

- Uw tenant configureren

- Uw proxy-instellingen configureren (alleen indien nodig)

- Ervoor zorgen dat sensoren correct werken en gegevens rapporteren aan Defender voor Eindpunt

Deze taken zijn opgenomen in de installatiefase voor Defender voor Eindpunt. Zie Defender voor eindpunt instellen.

Rollen en machtigingen toewijzen

Als u toegang wilt krijgen tot de Microsoft Defender portal, instellingen voor Defender voor Eindpunt wilt configureren of taken wilt uitvoeren, zoals het uitvoeren van reactieacties op gedetecteerde bedreigingen, moeten de juiste machtigingen worden toegewezen. Defender voor Eindpunt maakt gebruik van ingebouwde rollen binnen Microsoft Entra ID.

Microsoft raadt aan gebruikers alleen het machtigingsniveau toe te wijzen dat ze nodig hebben om hun taken uit te voeren. U kunt machtigingen toewijzen met behulp van basismachtigingsbeheer of met op rollen gebaseerd toegangsbeheer (RBAC).

- Met basismachtigingenbeheer hebben globale beheerders en beveiligingsbeheerders volledige toegang, terwijl beveiligingslezers alleen-lezentoegang hebben.

- Met RBAC kunt u gedetailleerdere machtigingen instellen via meer rollen. U kunt bijvoorbeeld beveiligingslezers, beveiligingsoperators, beveiligingsbeheerders, eindpuntbeheerders en meer hebben.

In de volgende tabel worden belangrijke rollen beschreven die u kunt overwegen voor Defender voor Eindpunt in uw organisatie:

| Rol | Beschrijving |

|---|---|

| Hoofdbeheerders Als best practice kunt u het aantal globale beheerders beperken. |

Globale beheerders kunnen allerlei taken uitvoeren. De persoon die uw bedrijf heeft geregistreerd voor Microsoft 365 of voor Microsoft Defender voor Eindpunt Abonnement 1 is standaard een globale beheerder. Globale beheerders kunnen instellingen openen/wijzigen in alle Microsoft 365-portals, zoals: - De Microsoft 365-beheercentrum (https://admin.microsoft.com) - Microsoft Defender portal (https://security.microsoft.com) - Intune beheercentrum (https://intune.microsoft.com) |

| Beveiligingsbeheerders | Beveiligingsbeheerders kunnen beveiligingsoperatortaken uitvoeren plus de volgende taken: - Beveiligingsbeleid bewaken - Beveiligingsrisico's en waarschuwingen beheren - Rapporten weergeven |

| Beveiligingsoperator | Beveiligingsoperators kunnen beveiligingslezertaken uitvoeren plus de volgende taken: - Informatie over gedetecteerde bedreigingen weergeven - Gedetecteerde bedreigingen onderzoeken en erop reageren |

| Beveiligingslezer | Beveiligingslezers kunnen de volgende taken uitvoeren: - Beveiligingsbeleid voor Microsoft 365-services weergeven - Beveiligingsrisico's en waarschuwingen weergeven - Rapporten weergeven |

Belangrijk

Microsoft raadt u aan rollen te gebruiken met de minste machtigingen. Dit helpt bij het verbeteren van de beveiliging voor uw organisatie. Globale beheerder is een zeer bevoorrechte rol die moet worden beperkt tot scenario's voor noodgevallen wanneer u een bestaande rol niet kunt gebruiken.

Zie Beheerders- en niet-beheerdersrollen toewijzen aan gebruikers met Microsoft Entra ID voor meer informatie over rollen in Microsoft Entra ID. Zie Op rollen gebaseerd toegangsbeheer voor meer informatie over rollen voor Defender voor Eindpunt.

Onboarden naar Defender voor Eindpunt

Wanneer u klaar bent om de eindpunten van uw organisatie te onboarden, kunt u kiezen uit verschillende methoden, zoals vermeld in de volgende tabel:

| Eindpunt | Implementatiehulpprogramma |

|---|---|

| Windows |

Lokaal script (maximaal 10 apparaten) Groepsbeleid Microsoft Intune/mobile Apparaatbeheer Microsoft Endpoint Configuration Manager VDI-scripts |

| macOS |

Lokaal script Microsoft Intune JAMF Pro Mobile Device Management |

| Android | Microsoft Intune |

| iOS |

Microsoft Intune Mobile Application Manager |

Ga vervolgens verder met het configureren van de mogelijkheden voor beveiliging en kwetsbaarheid voor aanvallen van de volgende generatie.

Beveiliging van de volgende generatie configureren

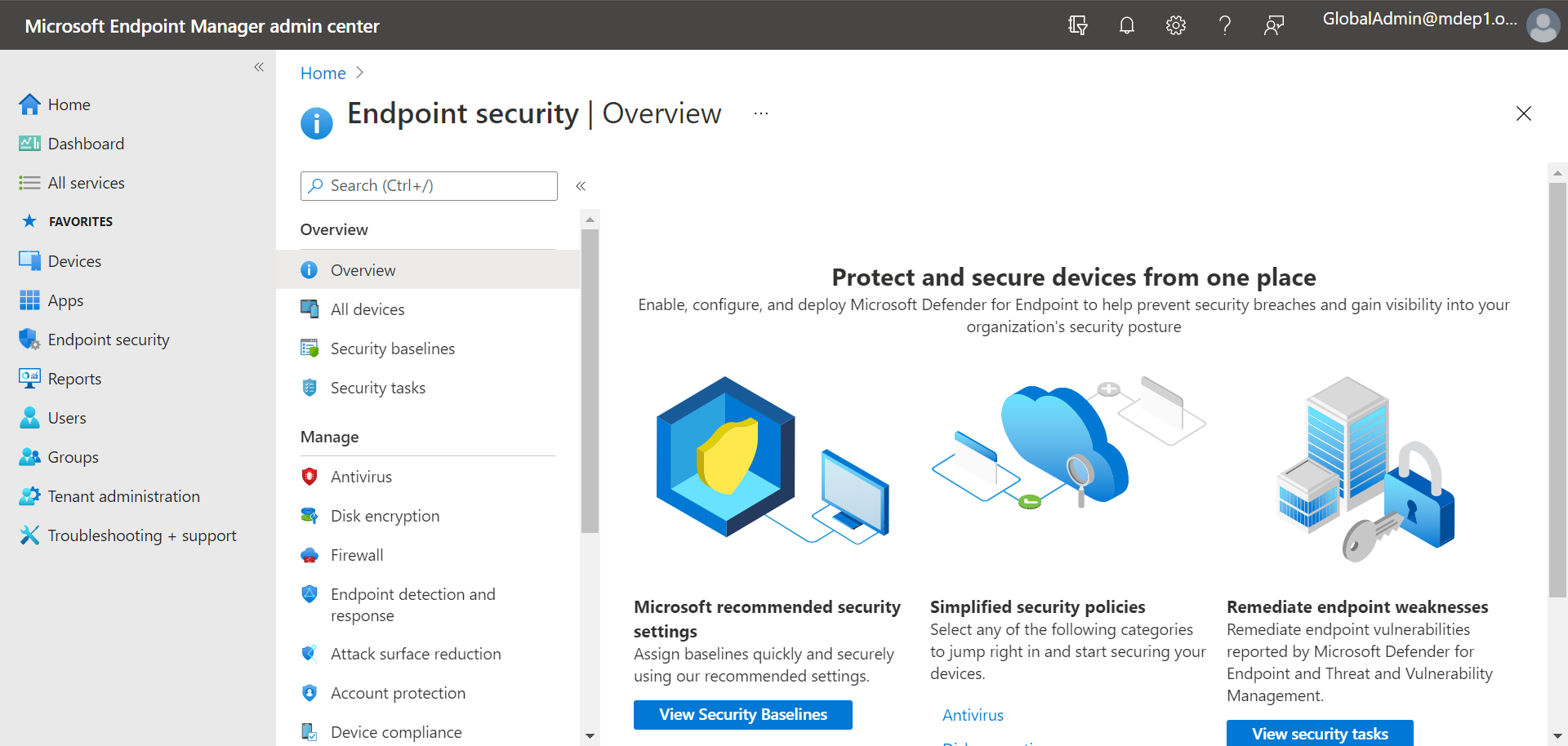

U wordt aangeraden Intune te gebruiken om de apparaten en beveiligingsinstellingen van uw organisatie te beheren, zoals wordt weergegeven in de volgende afbeelding:

Voer de volgende stappen uit om uw beveiliging van de volgende generatie in Intune te configureren:

Ga naar het Intune-beheercentrum (https://intune.microsoft.com) en meld u aan.

Selecteer Eindpuntbeveiliging>Antivirus en selecteer vervolgens een bestaand beleid. (Als u geen bestaand beleid hebt, maakt u een nieuw beleid.)

Stel de instellingen voor uw antivirusconfiguratie in of wijzig deze. Hulp nodig? Raadpleeg de volgende resources:

Wanneer u klaar bent met het opgeven van uw instellingen, kiest u Controleren en opslaan.

Uw mogelijkheden voor het verminderen van kwetsbaarheid voor aanvallen configureren

Het verminderen van kwetsbaarheid voor aanvallen heeft alles te maken met het verminderen van de plaatsen en manieren waarop uw organisatie openstaat voor aanvallen. Defender voor Eindpunt-abonnement 1 bevat verschillende functies en mogelijkheden om uw kwetsbaarheid voor aanvallen op uw eindpunten te verminderen. Deze functies en mogelijkheden worden vermeld in de volgende tabel:

| Functie/mogelijkheid | Beschrijving |

|---|---|

| Regels voor het verminderen van kwetsbaarheid voor aanvallen | Configureer regels voor het verminderen van kwetsbaarheid voor aanvallen om risicovol gedrag op basis van software te beperken en uw organisatie veilig te houden. Regels voor het verminderen van kwetsbaarheid voor aanvallen zijn gericht op bepaald softwaregedrag, zoals - Uitvoerbare bestanden en scripts starten die proberen bestanden te downloaden of uit te voeren - Verborgen of anderszins verdachte scripts uitvoeren - Gedrag uitvoeren dat apps meestal niet starten tijdens normaal dagelijks werk Dergelijk softwaregedrag wordt soms gezien in legitieme toepassingen. Dit gedrag wordt echter vaak als riskant beschouwd omdat ze vaak worden misbruikt door aanvallers via malware. |

| Ransomware-beperking | Stel ransomwarebeperking in door gecontroleerde maptoegang te configureren, waardoor de waardevolle gegevens van uw organisatie worden beschermd tegen schadelijke apps en bedreigingen, zoals ransomware. |

| Apparaatbesturing | Configureer instellingen voor apparaatbeheer voor uw organisatie om verwisselbare apparaten (zoals USB-stations) toe te staan of te blokkeren. |

| Netwerkbeveiliging | Netwerkbeveiliging instellen om te voorkomen dat personen in uw organisatie toepassingen gebruiken die toegang hebben tot gevaarlijke domeinen of schadelijke inhoud op internet. |

| Webbeveiliging | Stel beveiliging tegen webbedreigingen in om de apparaten van uw organisatie te beschermen tegen phishingsites, misbruiksites en andere sites met een niet-vertrouwde of lage reputatie. Stel het filteren van webinhoud in om de toegang tot websites bij te houden en te reguleren op basis van hun inhoudscategorieën (zoals vrije tijd, hoge bandbreedte, inhoud voor volwassenen of juridische aansprakelijkheid). |

| Netwerkfirewall | Configureer uw netwerkfirewall met regels die bepalen welk netwerkverkeer mag binnenkomen of uitgaan van de apparaten van uw organisatie. |

| Toepassingsbeheer | Configureer regels voor toepassingsbeheer als u alleen vertrouwde toepassingen en processen wilt laten uitvoeren op uw Windows-apparaten. |

Regels voor het verminderen van kwetsbaarheid voor aanvallen

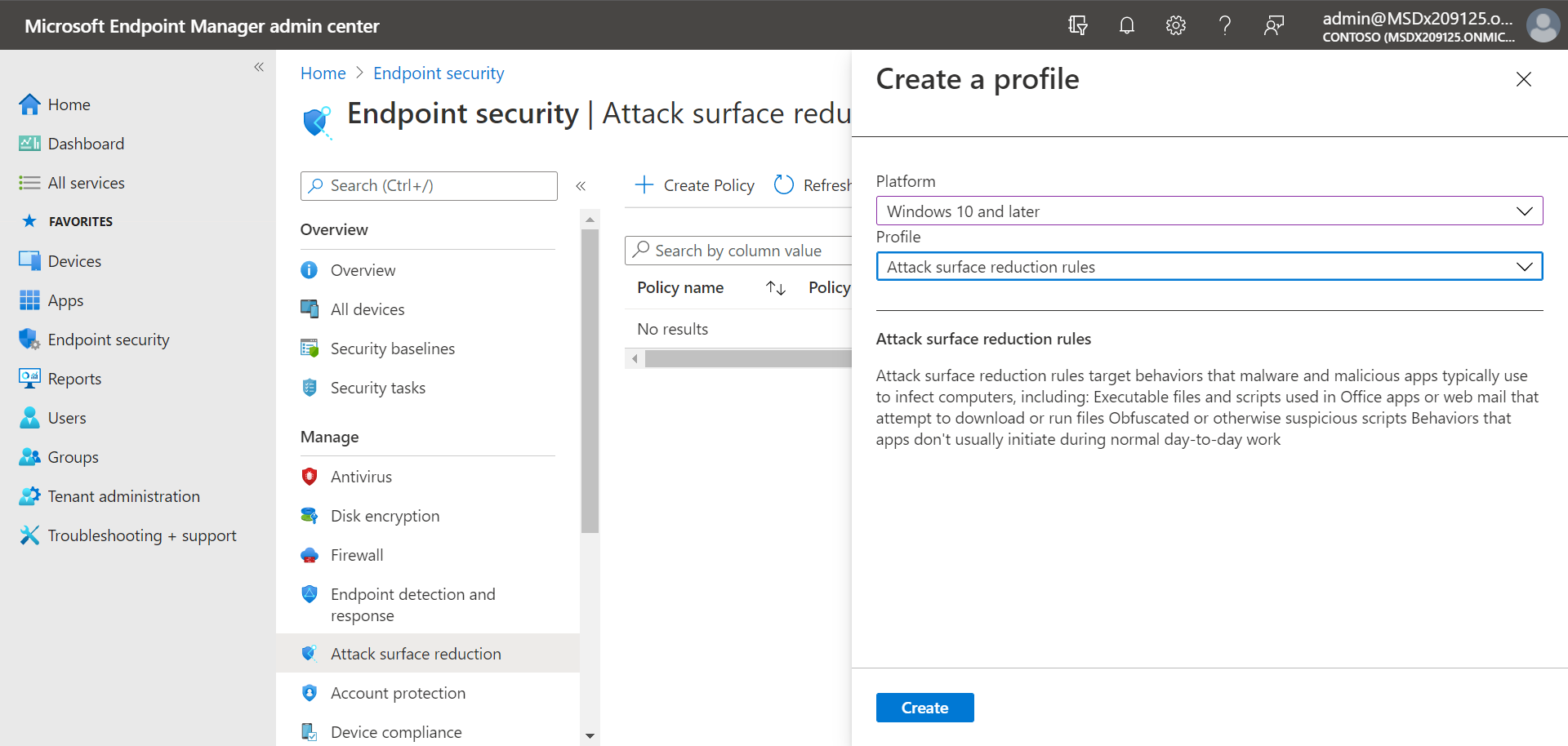

Regels voor het verminderen van kwetsbaarheid voor aanvallen zijn beschikbaar op apparaten met Windows. U wordt aangeraden Intune te gebruiken, zoals wordt weergegeven in de volgende afbeelding:

Ga naar het Intune-beheercentrum en meld u aan.

Kies Eindpuntbeveiliging>Kwetsbaarheid voor aanvallen verminderen>+ Beleid maken.

Selecteer bij PlatformWindows 10, Windows 11 en Windows Server.

Selecteer voor Profielde optie Regels voor het verminderen van kwetsbaarheid voor aanvallen en kies vervolgens Maken.

Geef op het tabblad Basisbeginselen een naam en beschrijving op voor het beleid en kies volgende.

Vouw op het tabblad Configuratie-instellingen onder Defender uit, configureer uw regels voor het verminderen van kwetsbaarheid voor aanvallen en kies vervolgens Volgende. Zie Overzicht van de implementatie van regels voor het verminderen van kwetsbaarheid voor aanvallen voor meer informatie over regels voor het verminderen van kwetsbaarheid voor aanvallen.

U wordt aangeraden minimaal de volgende drie standaardbeveiligingsregels in te schakelen:

Als uw organisatie bereiktags gebruikt op het tabblad Bereiktags , kiest u + Bereiktags selecteren en selecteert u vervolgens de tags die u wilt gebruiken. Kies vervolgens Volgende.

Zie Op rollen gebaseerd toegangsbeheer (RBAC) en bereiktags gebruiken voor gedistribueerde IT voor meer informatie over bereiktags.

Geef op het tabblad Toewijzingen de gebruikers en groepen op waarop het beleid moet worden toegepast en kies volgende. (Zie Gebruikers- en apparaatprofielen toewijzen in Microsoft Intune voor meer informatie over toewijzingen.)

Controleer op het tabblad Controleren en maken de instellingen en kies vervolgens Maken.

Tip

Zie de volgende resources voor meer informatie over regels voor het verminderen van kwetsbaarheid voor aanvallen:

- Regels voor het verminderen van kwetsbaarheid voor aanvallen gebruiken om malware-infectie te voorkomen

- De lijst met regels voor het verminderen van kwetsbaarheid voor aanvallen weergeven

- Implementatie van regels voor het verminderen van kwetsbaarheid voor aanvallen Stap 3: Regels voor het verminderen van kwetsbaarheid voor aanvallen implementeren

Ransomware-beperking

U kunt ransomware beperken via gecontroleerde maptoegang, waardoor alleen vertrouwde apps toegang hebben tot beveiligde mappen op uw eindpunten.

U wordt aangeraden Intune te gebruiken om beheerde maptoegang te configureren.

Ga naar het Intune-beheercentrum en meld u aan.

Ga naar Endpoint Security>Attack Surface Reduction en kies vervolgens + Beleid maken.

Selecteer voor PlatformWindows 10, Windows 11 en Windows Server en selecteer voor Profielde optie Regels voor het verminderen van kwetsbaarheid voor aanvallen. Kies vervolgens Maken.

Geef op het tabblad Basisbeginselen de naam van het beleid en voeg een beschrijving toe. Selecteer Volgende.

Schuif op het tabblad Configuratie-instellingen onder de sectie Defender omlaag naar de onderkant. Selecteer in de vervolgkeuzelijst Gecontroleerde maptoegang inschakelen de optie Ingeschakeld en kies vervolgens Volgende.

U kunt desgewenst deze andere instellingen opgeven:

- Zet naast Beveiligde mappen met gecontroleerde mappentoegang de schakelaar op Geconfigureerd en voeg vervolgens mappen toe die moeten worden beveiligd.

- Zet naast Gecontroleerde maptoegang toegestane toepassingen de schakelaar op Geconfigureerd en voeg vervolgens apps toe die toegang moeten hebben tot beveiligde mappen.

Als uw organisatie bereiktags gebruikt op het tabblad Bereiktags , kiest u + Bereiktags selecteren en selecteert u vervolgens de tags die u wilt gebruiken. Kies vervolgens Volgende. Zie Op rollen gebaseerd toegangsbeheer (RBAC) en bereiktags gebruiken voor gedistribueerde IT voor meer informatie over bereiktags.

Selecteer op het tabblad Toewijzingende optie Alle gebruikers toevoegen en + Alle apparaten toevoegen en kies vervolgens Volgende. (U kunt ook specifieke groepen gebruikers of apparaten opgeven.)

Controleer op het tabblad Controleren en maken de instellingen voor uw beleid en kies vervolgens Maken. Het beleid wordt toegepast op alle eindpunten die binnenkort zijn toegevoegd aan Defender voor Eindpunt.

Apparaatbeheer

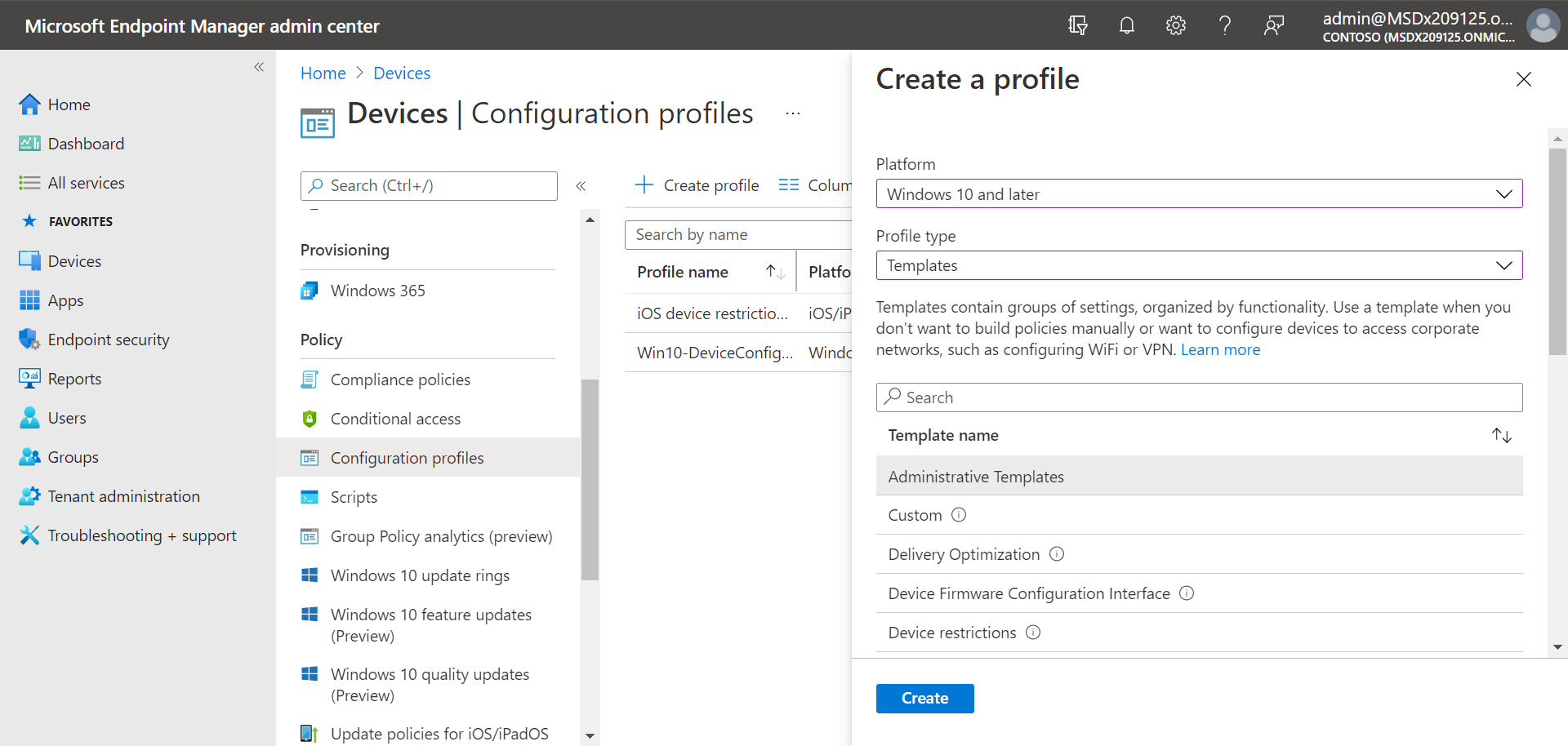

U kunt Defender voor Eindpunt zo configureren dat verwisselbare apparaten en bestanden op verwisselbare apparaten worden geblokkeerd of toegestaan. U wordt aangeraden Intune te gebruiken om de instellingen voor apparaatbeheer te configureren.

Ga naar het Intune-beheercentrum en meld u aan.

Selecteer Apparaten>Configuratie>+ Beleid>maken.

Selecteer bij Platform een profiel, zoals Windows 10 en hoger, en selecteer voor Profieltypede optie Sjablonen.

Selecteer beheersjablonen onder Sjabloonnaam en kies vervolgens Maken.

Geef op het tabblad Basisbeginselen de naam van het beleid en voeg een beschrijving toe. Selecteer Volgende.

Selecteer op het tabblad Configuratie-instellingende optie Alle instellingen. Typ vervolgens in het zoekvak

Removableom alle instellingen te zien die betrekking hebben op verwisselbare apparaten.Selecteer een item in de lijst, zoals Alle verwisselbare opslagklassen: Alle toegang weigeren, om het flyoutvenster te openen. In de flyout voor elke instelling wordt uitgelegd wat er gebeurt wanneer deze is ingeschakeld, uitgeschakeld of niet is geconfigureerd. Selecteer een instelling en kies vervolgens OK.

Herhaal stap 6 voor elke instelling die u wilt configureren. Kies dan Volgende.

Als uw organisatie bereiktags gebruikt op het tabblad Bereiktags , kiest u + Bereiktags selecteren en selecteert u vervolgens de tags die u wilt gebruiken. Kies vervolgens Volgende.

Zie Op rollen gebaseerd toegangsbeheer (RBAC) en bereiktags gebruiken voor gedistribueerde IT voor meer informatie over bereiktags.

Selecteer op het tabblad Toewijzingende optie Alle gebruikers toevoegen en + Alle apparaten toevoegen en kies vervolgens Volgende. (U kunt ook specifieke groepen gebruikers of apparaten opgeven.)

Controleer op het tabblad Controleren en maken de instellingen voor uw beleid en kies vervolgens Maken. Het beleid wordt toegepast op alle eindpunten die binnenkort zijn toegevoegd aan Defender voor Eindpunt.

Tip

Zie USB-apparaten en andere verwisselbare media beheren met behulp van Microsoft Defender voor Eindpunt voor meer informatie.

Netwerkbeveiliging

Met netwerkbeveiliging kunt u uw organisatie helpen beschermen tegen gevaarlijke domeinen die phishing-oplichting, exploits en andere schadelijke inhoud op internet kunnen hosten. U wordt aangeraden Intune te gebruiken om netwerkbeveiliging in te schakelen.

Ga naar het Intune-beheercentrum en meld u aan.

Selecteer Apparaten>Configuratie>+ Beleid>maken.

Selecteer bij Platform een profiel, zoals Windows 10 en hoger, en selecteer voor Profieltypede optie Sjablonen.

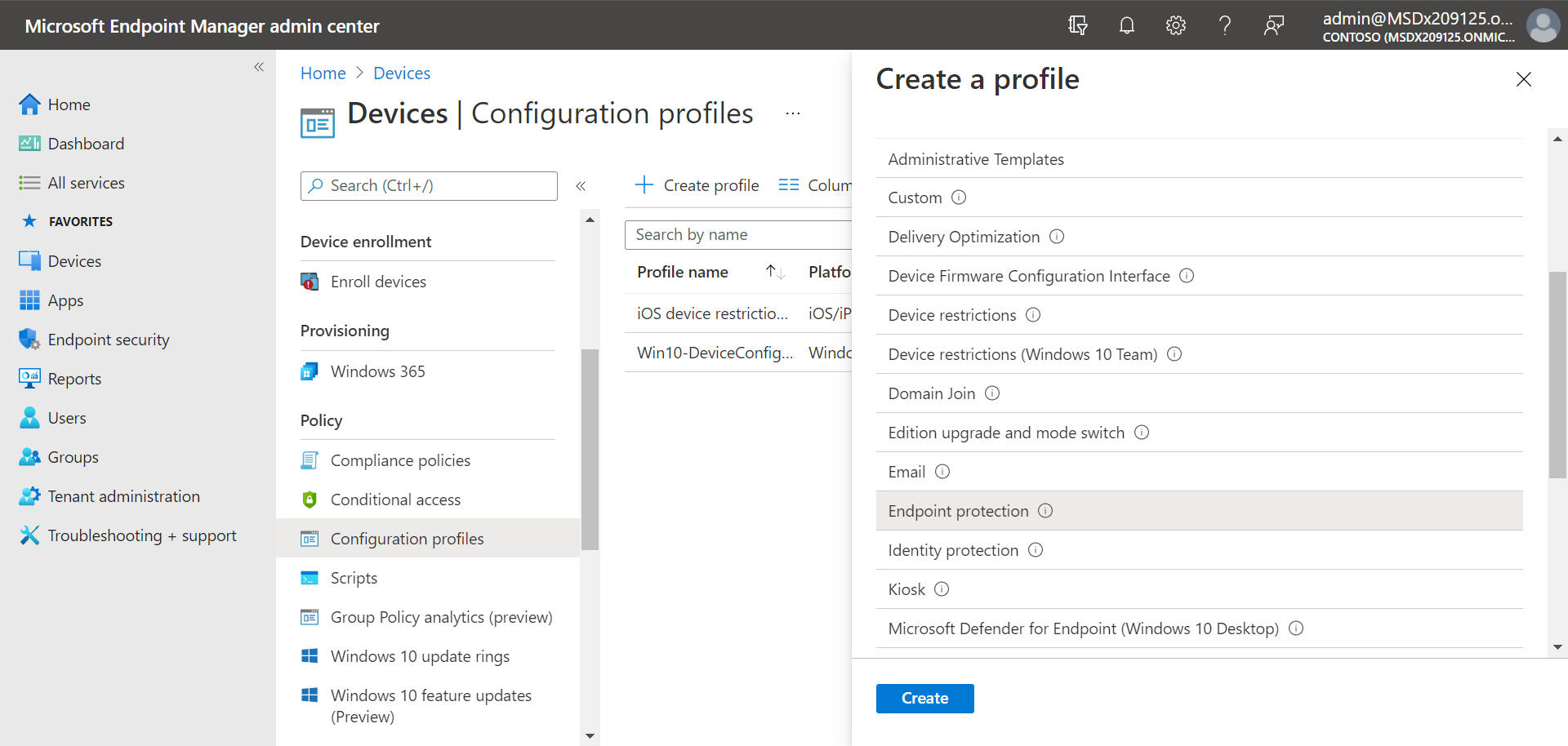

Selecteer onder Sjabloonnaamde optie Endpoint Protection en kies vervolgens Maken.

Geef op het tabblad Basisbeginselen de naam van het beleid en voeg een beschrijving toe. Selecteer Volgende.

Vouw op het tabblad Configuratie-instellingenMicrosoft Defender Exploit Guard uit en vouw vervolgens Netwerkfiltering uit.

Stel Netwerkbeveiliging in op Inschakelen. (U kunt ook Controleren kiezen om te zien hoe netwerkbeveiliging in uw omgeving in eerste instantie werkt.)

Kies dan Volgende.

Selecteer op het tabblad Toewijzingende optie Alle gebruikers toevoegen en + Alle apparaten toevoegen en kies vervolgens Volgende. (U kunt ook specifieke groepen gebruikers of apparaten opgeven.)

Stel op het tabblad Toepasselijkheidsregels een regel in. Het profiel dat u configureert, wordt alleen toegepast op apparaten die voldoen aan de gecombineerde criteria die u opgeeft.

U kunt er bijvoorbeeld voor kiezen om het beleid toe te wijzen aan eindpunten waarop alleen een bepaalde editie van het besturingssysteem wordt uitgevoerd.

Kies dan Volgende.

Controleer op het tabblad Controleren en maken de instellingen voor uw beleid en kies vervolgens Maken. Het beleid wordt toegepast op alle eindpunten die binnenkort zijn toegevoegd aan Defender voor Eindpunt.

Tip

U kunt andere methoden gebruiken, zoals Windows PowerShell of groepsbeleid, om netwerkbeveiliging in te schakelen. Zie Netwerkbeveiliging inschakelen voor meer informatie.

Webbeveiliging

Met webbeveiliging kunt u de apparaten van uw organisatie beschermen tegen webbedreigingen en ongewenste inhoud. Uw webbeveiliging omvat beveiliging tegen webdreigingen en filteren van webinhoud. Configureer beide sets mogelijkheden. U wordt aangeraden Intune te gebruiken om uw instellingen voor webbeveiliging te configureren.

Beveiliging tegen webdreigingen configureren

Ga naar het Intune-beheercentrum en meld u aan.

Kies Eindpuntbeveiliging>Kwetsbaarheid voor aanvallen verminderen en kies vervolgens + Beleid maken.

Selecteer een platform, zoals Windows 10 en hoger, selecteer het webbeveiligingsprofiel en kies vervolgens Maken.

Geef op het tabblad Basis een naam en beschrijving op en kies volgende.

Vouw op het tabblad Configuratie-instellingenwebbeveiliging uit, geef de instellingen in de volgende tabel op en kies volgende.

Instelling Aanbeveling Netwerkbeveiliging inschakelen Stel in op Ingeschakeld. Hiermee voorkomt u dat gebruikers schadelijke sites of domeinen bezoeken.

U kunt netwerkbeveiliging ook instellen op de controlemodus om te zien hoe deze werkt in uw omgeving. In de controlemodus voorkomt netwerkbeveiliging niet dat gebruikers sites of domeinen bezoeken, maar wel detecties als gebeurtenissen.SmartScreen vereisen voor Microsoft Edge (oudere versie) Stel in op Ja. Helpt gebruikers te beschermen tegen mogelijke phishing-oplichting en schadelijke software. Toegang tot schadelijke sites blokkeren Stel in op Ja. Hiermee voorkomt u dat gebruikers waarschuwingen over mogelijk schadelijke sites omzeilen. Het downloaden van niet-geverifieerde bestanden blokkeren Stel in op Ja. Hiermee voorkomt u dat gebruikers de waarschuwingen omzeilen en niet-geverifieerde bestanden downloaden. Als uw organisatie bereiktags gebruikt op het tabblad Bereiktags , kiest u + Bereiktags selecteren en selecteert u vervolgens de tags die u wilt gebruiken. Kies vervolgens Volgende.

Zie Op rollen gebaseerd toegangsbeheer (RBAC) en bereiktags gebruiken voor gedistribueerde IT voor meer informatie over bereiktags.

Geef op het tabblad Toewijzingen de gebruikers en apparaten op die het webbeveiligingsbeleid moeten ontvangen en kies vervolgens Volgende.

Controleer op het tabblad Controleren en maken uw beleidsinstellingen en kies vervolgens Maken.

Filteren van webinhoud configureren

Ga naar de Microsoft Defender-portal en meld u aan.

Kies Instellingen>Eindpunten.

Kies onder Regelsde optie Webinhoud filteren en kies vervolgens + Beleid toevoegen.

Geef in de flyout Beleid toevoegen op het tabblad Algemeen een naam op voor uw beleid en kies volgende.

Selecteer in geblokkeerde categorieën een of meer categorieën die u wilt blokkeren en kies vervolgens Volgende.

Selecteer op het tabblad Bereik de apparaatgroepen die u dit beleid wilt ontvangen en kies vervolgens Volgende.

Controleer op het tabblad Samenvatting uw beleidsinstellingen en kies vervolgens Opslaan.

Tip

Zie Webinhoud filteren voor meer informatie over het configureren van het filteren van webinhoud.

Netwerkfirewall

Netwerkfirewall helpt het risico van netwerkbeveiligingsbedreigingen te verminderen. Uw beveiligingsteam kan regels instellen die bepalen welk verkeer van of naar de apparaten van uw organisatie mag stromen. U wordt aangeraden Intune te gebruiken om uw netwerkfirewall te configureren.

::: alt-text="Schermopname van firewallbeleid in de Intune portal.":::

Voer de volgende stappen uit om eenvoudige firewallinstellingen te configureren:

Ga naar het Intune-beheercentrum en meld u aan.

Kies Firewall voor eindpuntbeveiliging> en kies vervolgens + Beleid maken.

Selecteer een platform, zoals Windows 10, Windows 11 en Windows Server, selecteer het Microsoft Firewall-profiel en kies vervolgens Maken.

Geef op het tabblad Basis een naam en beschrijving op en kies volgende.

Vouw Firewall uit en schuif omlaag naar de onderkant van de lijst.

Stel elk van de volgende instellingen in op Waar:

- Firewall voor domeinnetwerk inschakelen

- Privénetwerkfirewall inschakelen

- Openbare netwerkfirewall inschakelen

Bekijk de lijst met instellingen onder elk domeinnetwerk, privénetwerk en openbare netwerken. U kunt ze ingesteld laten op Niet geconfigureerd of ze aanpassen aan de behoeften van uw organisatie.

Kies dan Volgende.

Als uw organisatie bereiktags gebruikt op het tabblad Bereiktags , kiest u + Bereiktags selecteren en selecteert u vervolgens de tags die u wilt gebruiken. Kies vervolgens Volgende.

Zie Op rollen gebaseerd toegangsbeheer (RBAC) en bereiktags gebruiken voor gedistribueerde IT voor meer informatie over bereiktags.

Selecteer op het tabblad Toewijzingende optie Alle gebruikers toevoegen en + Alle apparaten toevoegen en kies vervolgens Volgende. (U kunt ook specifieke groepen gebruikers of apparaten opgeven.)

Controleer op het tabblad Controleren en maken uw beleidsinstellingen en kies vervolgens Maken.

Tip

Firewallinstellingen zijn gedetailleerd en kunnen complex lijken. Raadpleeg Best practices voor het configureren van Windows Defender Firewall.

Toepassingsbeheer

Windows Defender Application Control (WDAC) helpt uw Windows-eindpunten te beveiligen door alleen vertrouwde toepassingen en processen uit te voeren. De meeste organisaties hebben een gefaseerde implementatie van WDAC gebruikt. Dat wil dus dat de meeste organisaties WDAC in eerste instantie niet implementeren voor alle Windows-eindpunten. Afhankelijk van of de Windows-eindpunten van uw organisatie volledig beheerde, licht beheerde of Bring Your Own Device-eindpunten zijn, kunt u WDAC implementeren op alle of sommige eindpunten.

Zie de volgende resources voor hulp bij het plannen van uw WDAC-implementatie:

Beleidsontwerpbeslissingen voor Windows Defender-toepassingsbeheer

Implementatie van Windows Defender Application Control in verschillende scenario's: typen apparaten

Volgende stappen

Nu u het installatie- en configuratieproces hebt voltooid, is de volgende stap om aan de slag te gaan met Defender voor Eindpunt.

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.