Hybride toegang beveiligen met Microsoft Entra-integratie

Microsoft Entra ID ondersteunt moderne verificatieprotocollen waarmee toepassingen veilig blijven. Veel zakelijke toepassingen werken echter in een beveiligd bedrijfsnetwerk en sommige gebruiken verouderde verificatiemethoden. Naarmate bedrijven Zero Trust-strategieën bouwen en hybride en cloudomgevingen ondersteunen, zijn er oplossingen die apps verbinden met Microsoft Entra ID en verificatie bieden voor verouderde toepassingen.

Meer informatie: Zero Trust-beveiliging

Microsoft Entra ID biedt systeemeigen ondersteuning voor moderne protocollen:

- Security Assertion Markup Language (SAML)

- Webservicefederatie (WS-Fed)

- OpenID Connect (OIDC)

Microsoft Entra-toepassingsproxy of Microsoft Entra-toepassingsproxy ondersteunt Kerberos- en headergebaseerde verificatie. Andere protocollen, zoals Secure Shell (SSH), (Microsoft Windows NT LAN Manager) NTLM, Lightweight Directory Access Protocol (LDAP) en cookies, worden niet ondersteund. Onafhankelijke softwareleveranciers (ISV's) kunnen echter oplossingen maken om deze toepassingen te verbinden met Microsoft Entra ID.

ISV's kunnen klanten helpen bij het detecteren en migreren van SaaS-toepassingen (Software as a Service) naar Microsoft Entra-id. Ze kunnen apps verbinden die gebruikmaken van verouderde verificatiemethoden met Microsoft Entra-id. Klanten kunnen samenvoegen op Microsoft Entra ID om hun app-beheer te vereenvoudigen en Zero Trust-principes te implementeren.

Overzicht van de oplossing

De oplossing die u bouwt, kan de volgende onderdelen bevatten:

- App-detectie : klanten zijn vaak niet op de hoogte van elke toepassing die wordt gebruikt

- Toepassingsdetectie vindt toepassingen, faciliteert app-integratie met Microsoft Entra-id

- App-migratie : een werkstroom maken om apps te integreren met Microsoft Entra ID zonder het Microsoft Entra-beheercentrum te gebruiken

- Apps integreren die klanten vandaag gebruiken

- Ondersteuning voor verouderde verificatie- Verbinding maken-apps met verouderde verificatiemethoden en eenmalige aanmelding (SSO)

- Voorwaardelijke toegang : klanten in staat stellen om Microsoft Entra-beleid toe te passen op apps in uw oplossing zonder het Microsoft Entra-beheercentrum te gebruiken

Meer informatie: Wat is voorwaardelijke toegang?

Zie de volgende secties voor technische overwegingen en aanbevelingen.

Toepassingen publiceren naar Azure Marketplace

Azure Marketplace is een vertrouwde bron van toepassingen voor IT-beheerders. Toepassingen zijn compatibel met Microsoft Entra ID en ondersteunen eenmalige aanmelding, het automatiseren van het inrichten van gebruikers en integreren in externe tenants met geautomatiseerde app-registratie.

U kunt uw toepassing vooraf integreren met Microsoft Entra ID ter ondersteuning van eenmalige aanmelding en geautomatiseerde inrichting. Zie een aanvraag indienen om uw toepassing te publiceren in de galerie met Microsoft Entra-toepassingen.

We raden u aan een geverifieerde uitgever te worden, zodat klanten weten dat u de vertrouwde uitgever bent. Zie verificatie van uitgever.

Eenmalige aanmelding inschakelen voor IT-beheerders

Er zijn verschillende manieren om eenmalige aanmelding voor IT-beheerders in te schakelen voor uw oplossing. Zie de implementatie van eenmalige aanmelding, SSO-opties plannen.

Microsoft Graph maakt gebruik van OIDC/OAuth. Klanten gebruiken OIDC om u aan te melden bij uw oplossing. Gebruik het JSON Web Token (JWT) Microsoft Entra ID-problemen om te communiceren met Microsoft Graph. Zie OpenID Verbinding maken op het Microsoft Identity Platform.

Als uw oplossing GEBRUIKMAAKT van SAML voor eenmalige aanmelding van IT-beheerders, schakelt het SAML-token uw oplossing niet in voor interactie met Microsoft Graph. U kunt eenmalige aanmelding van SAML voor IT-beheerders gebruiken, maar uw oplossing moet ondersteuning bieden voor OIDC-integratie met Microsoft Entra ID, zodat er een JWT kan worden opgehaald van Microsoft Entra ID om te communiceren met Microsoft Graph. Zie hoe het Microsoft Identity Platform gebruikmaakt van het SAML-protocol.

U kunt een van de volgende SAML-benaderingen gebruiken:

- Aanbevolen SAML-benadering: maak een nieuwe registratie in Azure Marketplace, een OIDC-app. Klanten voegen de SAML- en OIDC-apps toe aan hun tenant. Als uw toepassing zich niet in de Microsoft Entra-galerie bevindt, kunt u beginnen met een app met meerdere tenants in de niet-galerie.

- Alternatieve SAML-benadering: klanten kunnen een OIDC-toepassingsregistratie maken in hun Microsoft Entra-tenant en de URI's, eindpunten en machtigingen instellen

Gebruik het toekenningstype voor clientreferenties. Hiervoor is de oplossing vereist om klanten toe te staan een client-id en -geheim in te voeren. Voor de oplossing moet u deze informatie ook opslaan. Haal een JWT op uit Microsoft Entra-id en gebruik deze vervolgens om te communiceren met Microsoft Graph. Zie, Een token ophalen. We raden u aan klantdocumentatie te raadplegen over het maken van toepassingsregistratie in hun Microsoft Entra-tenant. Neem eindpunten, URI's en machtigingen op.

Notitie

Voordat toepassingen worden gebruikt voor eenmalige aanmelding van IT-beheerder of gebruiker, moet de IT-beheerder van de klant toestemming geven voor de toepassing in hun tenant. Zie: Ververleent beheerderstoestemming voor een toepassing voor de hele tenant.

Verificatiestromen

De verificatiestromen voor oplossingen ondersteunen de volgende scenario's:

- De IT-beheerder van de klant meldt zich aan met eenmalige aanmelding om uw oplossing te beheren

- De IT-beheerder van de klant gebruikt uw oplossing om toepassingen te integreren met Microsoft Entra ID met Microsoft Graph

- Gebruikers melden zich aan bij verouderde toepassingen die worden beveiligd door uw oplossing en Microsoft Entra-id

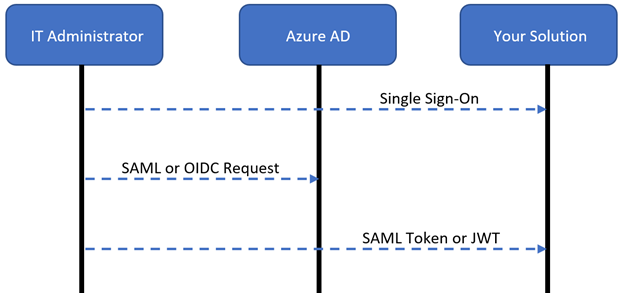

Uw IT-beheerder van de klant doet eenmalige aanmelding bij uw oplossing

Uw oplossing kan SAML of OIDC gebruiken voor eenmalige aanmelding wanneer de IT-beheerder van de klant zich aanmeldt. We raden de IT-beheerder aan bij uw oplossing met hun Microsoft Entra-referenties, waardoor het gebruik van huidige beveiligingscontroles mogelijk is. Integreer uw met Microsoft Entra-id voor eenmalige aanmelding via SAML of OIDC.

In het volgende diagram ziet u de gebruikersverificatiestroom:

- De IT-beheerder meldt zich aan bij uw oplossing met hun Microsoft Entra-referenties

- De oplossing leidt de IT-beheerder om naar Microsoft Entra-id met een SAML- of een OIDC-aanmeldingsaanvraag

- Microsoft Entra verifieert de IT-beheerder en stuurt deze om naar uw oplossing, met een SAML-token of JWT die in uw oplossing moet worden geautoriseerd

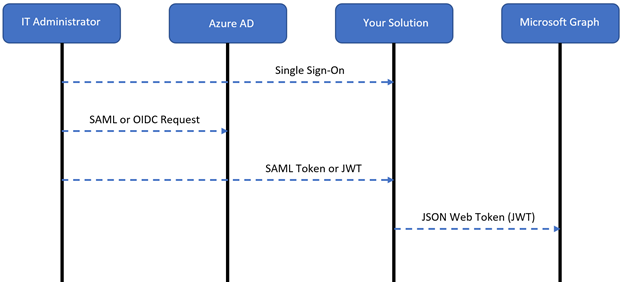

IT-beheerders integreren toepassingen met Microsoft Entra ID

IT-beheerders integreren toepassingen met Microsoft Entra ID met behulp van uw oplossing, die Microsoft Graph gebruikt om toepassingsregistraties en Beleid voor voorwaardelijke toegang van Microsoft Entra te maken.

In het volgende diagram ziet u de gebruikersverificatiestroom:

- De IT-beheerder meldt zich aan bij uw oplossing met hun Microsoft Entra-referenties

- De oplossing leidt de IT-beheerder om naar Microsoft Entra-id met een SAML- of een OIDC-aanmeldingsaanvraag

- Microsoft Entra verifieert de IT-beheerder en stuurt deze om naar uw oplossing met een SAML-token of JWT voor autorisatie

- Wanneer de IT-beheerder een toepassing integreert met Microsoft Entra ID, roept de oplossing Microsoft Graph aan met hun JWT om toepassingen te registreren of past microsoft Entra-beleid voor voorwaardelijke toegang toe

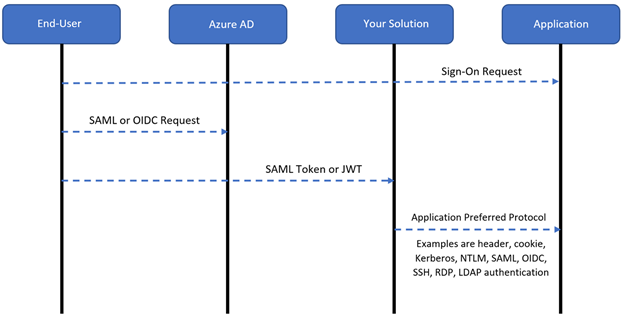

Gebruikers melden zich aan bij de toepassingen

Wanneer gebruikers zich aanmelden bij toepassingen, gebruiken ze OIDC of SAML. Als de toepassingen moeten communiceren met de met Microsoft Graph of Microsoft Entra beveiligde API, raden we u aan deze te configureren voor het gebruik van OICD. Deze configuratie zorgt ervoor dat de JWT wordt toegepast om te communiceren met Microsoft Graph. Als er geen toepassingen hoeven te communiceren met Microsoft Graph of met Microsoft Entra beveiligde API's, gebruikt u SAML.

In het volgende diagram ziet u de gebruikersverificatiestroom:

- De gebruiker meldt zich aan bij een toepassing

- De oplossing leidt de gebruiker om naar Microsoft Entra-id met een SAML- of een OIDC-aanmeldingsaanvraag

- Microsoft Entra verifieert de gebruiker en stuurt deze om naar uw oplossing met een SAML-token of JWT voor autorisatie

- De oplossing staat de aanvraag toe met behulp van het toepassingsprotocol

Microsoft Graph API

U wordt aangeraden de volgende API's te gebruiken. Gebruik De Microsoft Entra-id om gedelegeerde machtigingen of toepassingsmachtigingen te configureren. Gebruik voor deze oplossing gedelegeerde machtigingen.

- Api voor toepassingssjablonen - Gebruik deze API in Azure Marketplace om een overeenkomende toepassingssjabloon te vinden

- Vereiste machtigingen: Application.Read.All

- Api voor toepassingsregistratie - OIDC- of SAML-toepassingsregistraties maken voor gebruikers om zich aan te melden bij toepassingen die zijn beveiligd met uw oplossing

- Vereiste machtigingen: Application.Read.All, Application.ReadWrite.All

- Service-principal-API : nadat u de app hebt geregistreerd, werkt u het service-principal-object bij om SSO-eigenschappen in te stellen

- Vereiste machtigingen: Application.ReadWrite.All, Directory.AccessAsUser.All, AppRoleAssignment.ReadWrite.All (voor toewijzing)

- API voor voorwaardelijke toegang - Beleid voor voorwaardelijke toegang van Microsoft Entra toepassen op gebruikerstoepassingen

- Vereiste machtigingen: Policy.Read.All, Policy.ReadWrite.ConditionalAccess en Application.Read.All

Meer informatie over het gebruik van de Microsoft Graph API

Microsoft Graph API-scenario's

Gebruik de volgende informatie om toepassingsregistraties te implementeren, verouderde toepassingen te verbinden en beleid voor voorwaardelijke toegang in te schakelen. Meer informatie over het automatiseren van beheerderstoestemming, het ophalen van het certificaat voor tokenondertekening en het toewijzen van gebruikers en groepen.

Microsoft Graph API gebruiken om apps te registreren bij Microsoft Entra ID

Apps toevoegen in Azure Marketplace

Sommige toepassingen die uw klanten gebruiken, bevinden zich in Azure Marketplace. U kunt een oplossing maken waarmee toepassingen worden toegevoegd aan de externe tenant. Gebruik het volgende voorbeeld met Microsoft Graph API om azure Marketplace te zoeken naar een sjabloon.

Notitie

In de API voor toepassingssjablonen is de weergavenaam hoofdlettergevoelig.

Authorization: Required with a valid Bearer token

Method: Get

https://graph.microsoft.com/v1.0/applicationTemplates?$filter=displayname eq "Salesforce.com"

Als u een overeenkomst vindt uit de API-aanroep, legt u de id vast. Voer de volgende API-aanroep uit en geef een weergavenaam op voor de toepassing in de JSON-hoofdtekst:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/cd3ed3de-93ee-400b-8b19-b61ef44a0f29/instantiate

{

"displayname": "Salesforce.com"

}

Nadat u de API-aanroep hebt uitgevoerd, genereert u een service-principal-object. Leg de toepassings-id en de service-principal-id vast die moeten worden gebruikt in de volgende API-aanroepen.

Patch het service-principal-object met het SAML-protocol en een aanmeldings-URL:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/aaaaaaaa-bbbb-cccc-1111-222222222222

{

"preferredSingleSignOnMode":"saml",

"loginURL": "https://www.salesforce.com"

}

Patch het toepassingsobject met omleidings-URI's en de id-URI's:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/00001111-aaaa-2222-bbbb-3333cccc4444

{

"web": {

"redirectUris":["https://www.salesforce.com"]},

"identifierUris":["https://www.salesforce.com"]

}

Apps toevoegen die niet in Azure Marketplace zijn

Als er geen overeenkomst is in Azure Marketplace of als u een aangepaste toepassing wilt integreren, registreert u een aangepaste toepassing in Microsoft Entra-id met de sjabloon-id: 8adf8e6e-67b2-4cf2-a259-e3dc5476c621. Voer vervolgens de volgende API-aanroep uit en geef een weergavenaam voor de toepassing op in de JSON-hoofdtekst:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/8adf8e6e-67b2-4cf2-a259-e3dc5476c621/instantiate

{

"displayname": "Custom SAML App"

}

Nadat u de API-aanroep hebt uitgevoerd, genereert u een service-principal-object. Leg de toepassings-id en de service-principal-id vast die moeten worden gebruikt in de volgende API-aanroepen.

Patch het service-principal-object met het SAML-protocol en een aanmeldings-URL:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/aaaaaaaa-bbbb-cccc-1111-222222222222

{

"preferredSingleSignOnMode":"saml",

"loginURL": "https://www.samlapp.com"

}

Patch het toepassingsobject met omleidings-URI's en id-URI's:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/00001111-aaaa-2222-bbbb-3333cccc4444

{

"web": {

"redirectUris":["https://www.samlapp.com"]},

"identifierUris":["https://www.samlapp.com"]

}

Eenmalige aanmelding van Microsoft Entra gebruiken

Nadat de SaaS-toepassingen zijn geregistreerd in Microsoft Entra ID, moeten de toepassingen Microsoft Entra ID gaan gebruiken als id-provider (IdP):

- Toepassingen ondersteunen eenmalige aanmelding met één klik - Met Microsoft Entra ID kunnen de toepassingen worden ingeschakeld. In het Microsoft Entra-beheercentrum voert de klant eenmalige aanmelding met één klik uit met de beheerdersreferenties voor de ondersteunde SaaS-toepassingen.

- Meer informatie: App-configuratie met één klik van eenmalige aanmelding

- Toepassingen bieden geen ondersteuning voor eenmalige aanmelding met één klik. De klant stelt de toepassingen in staat om Microsoft Entra-id te gebruiken.

Verbinding maken apps naar Microsoft Entra-id met verouderde verificatie

Met uw oplossing kan de klant SSO- en Microsoft Entra-functies gebruiken, zelfs niet-ondersteunde toepassingen. Als u toegang met verouderde protocollen wilt toestaan, roept uw toepassing Microsoft Entra-id aan om de gebruiker te verifiëren en beleid voor voorwaardelijke toegang van Microsoft Entra toe te passen. Schakel deze integratie vanuit uw console in. Maak een SAML- of OIDC-toepassingsregistratie tussen uw oplossing en Microsoft Entra-id.

Een SAML-toepassingsregistratie maken

Gebruik de volgende aangepaste toepassingssjabloon-id: 8adf8e6e-67b2-4cf2-a259-e3dc5476c621. Voer vervolgens de volgende API-aanroep uit en geef een weergavenaam op in de JSON-hoofdtekst:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/8adf8e6e-67b2-4cf2-a259-e3dc5476c621/instantiate

{

"displayname": "Custom SAML App"

}

Nadat u de API-aanroep hebt uitgevoerd, genereert u een service-principal-object. Leg de toepassings-id en de service-principal-id vast die moeten worden gebruikt in de volgende API-aanroepen.

Patch het service-principal-object met het SAML-protocol en een aanmeldings-URL:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/aaaaaaaa-bbbb-cccc-1111-222222222222

{

"preferredSingleSignOnMode":"saml",

"loginURL": "https://www.samlapp.com"

}

Patch het toepassingsobject met omleidings-URI's en id-URI's:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/00001111-aaaa-2222-bbbb-3333cccc4444

{

"web": {

"redirectUris":["https://www.samlapp.com"]},

"identifierUris":["https://www.samlapp.com"]

}

Een OIDC-toepassingsregistratie maken

Gebruik de volgende sjabloon-id voor een aangepaste toepassing: 8adf8e6e-67b2-4cf2-a259-e3dc5476c621. Voer de volgende API-aanroep uit en geef een weergavenaam op in de JSON-hoofdtekst:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/8adf8e6e-67b2-4cf2-a259-e3dc5476c621/instantiate

{

"displayname": "Custom OIDC App"

}

Leg vanuit de API-aanroep de toepassings-id en de service-principal-id vast voor gebruik in de volgende API-aanroepen.

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/{Application Object ID}

{

"web": {

"redirectUris":["https://www.samlapp.com"]},

"identifierUris":["[https://www.samlapp.com"],

"requiredResourceAccess": [

{

"resourceAppId": "00000003-0000-0000-c000-000000000000",

"resourceAccess": [

{

"id": "7427e0e9-2fba-42fe-b0c0-848c9e6a8182",

"type": "Scope"

},

{

"id": "e1fe6dd8-ba31-4d61-89e7-88639da4683d",

"type": "Scope"

},

{

"id": "37f7f235-527c-4136-accd-4a02d197296e",

"type": "Scope"

}]

}]

}

Notitie

De API-machtigingen in het resourceAccess knooppunt verlenen de toepassing de openid, User.Read en offline_access machtigingen, die aanmelding inschakelen. Zie overzicht van Microsoft Graph-machtigingen.

Beleid voor voorwaardelijke toegang toepassen

Klanten en partners kunnen de Microsoft Graph API gebruiken om beleid voor voorwaardelijke toegang per toepassing te maken of toe te passen. Voor partners kunnen klanten dit beleid toepassen vanuit uw oplossing zonder het Microsoft Entra-beheercentrum te gebruiken. Er zijn twee opties om beleid voor voorwaardelijke toegang van Microsoft Entra toe te passen:

- De toepassing toewijzen aan een beleid voor voorwaardelijke toegang

- Een nieuw beleid voor voorwaardelijke toegang maken en de toepassing eraan toewijzen

Beleid voor voorwaardelijke toegang gebruiken

Voer de volgende query uit voor een lijst met beleidsregels voor voorwaardelijke toegang. Haal de id van het beleidsobject op die u wilt wijzigen.

Authorization: Required with a valid Bearer token

Method:GET

https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies

Als u het beleid wilt patchen, moet u de object-id van de toepassing opnemen die binnen het bereik van includeApplicationsde JSON-hoofdtekst moet vallen:

Authorization: Required with a valid Bearer token

Method: PATCH

https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies/{policyid}

{

"displayName":"Existing Conditional Access Policy",

"state":"enabled",

"conditions":

{

"applications":

{

"includeApplications":[

"00000003-0000-0ff1-ce00-000000000000",

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls":

{

"operator":"OR",

"builtInControls":[

"mfa"

]

}

}

Een nieuw beleid voor voorwaardelijke toegang maken

Voeg de object-id van de toepassing toe die binnen het bereik van includeApplicationsde JSON-hoofdtekst moet vallen:

Authorization: Required with a valid Bearer token

Method: POST

https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies/

{

"displayName":"New Conditional Access Policy",

"state":"enabled",

"conditions":

{

"applications": {

"includeApplications":[

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls": {

"operator":"OR",

"builtInControls":[

"mfa"

]

}

}

#Policy Template for Requiring Compliant Device

{

"displayName":"Enforce Compliant Device",

"state":"enabled",

"conditions": {

"applications": {

"includeApplications":[

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls": {

"operator":"OR",

"builtInControls":[

"compliantDevice",

"domainJoinedDevice"

]

}

}

#Policy Template for Block

{

"displayName":"Block",

"state":"enabled",

"conditions": {

"applications": {

"includeApplications":[

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls": {

"operator":"OR",

"builtInControls":[

"block"

]

}

}

Beheerderstoestemming automatiseren

Als de klant toepassingen van uw oplossing toevoegt aan Microsoft Entra ID, kunt u beheerderstoestemming automatiseren met Microsoft Graph. U hebt de object-id van de toepassingsservice-principal nodig die u hebt gemaakt in API-aanroepen en de object-id van de Microsoft Graph-service-principal van de externe tenant.

Haal de object-id van de Microsoft Graph-service-principal op door de volgende API-aanroep uit te voeren:

Authorization: Required with a valid Bearer token

Method:GET

https://graph.microsoft.com/v1.0/serviceprincipals/?$filter=appid eq '00000003-0000-0000-c000-000000000000'&$select=id,appDisplayName

Als u beheerderstoestemming wilt automatiseren, voert u de volgende API-aanroep uit:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/oauth2PermissionGrants

{

"clientId":"{Service Principal Object ID of Application}",

"consentType":"AllPrincipals",

"principalId":null,

"resourceId":"{Service Principal Object ID Of Microsoft Graph}",

"scope":"openid user.read offline_access}"

}

Het certificaat voor tokenondertekening ophalen

Als u het openbare gedeelte van het certificaat voor tokenondertekening wilt ophalen, gebruikt GET u het metagegevenseindpunt van Microsoft Entra voor de toepassing:

Method:GET

https://login.microsoftonline.com/{Tenant_ID}/federationmetadata/2007-06/federationmetadata.xml?appid={Application_ID}

Gebruikers en groepen toewijzen

Nadat u de toepassing naar Microsoft Entra ID hebt gepubliceerd, kunt u de app toewijzen aan gebruikers en groepen om ervoor te zorgen dat deze wordt weergegeven in de Mijn apps-portal. Deze toewijzing bevindt zich op het service-principal-object dat wordt gegenereerd toen u de toepassing maakte. Zie Mijn apps portaloverzicht.

Haal AppRole exemplaren op die mogelijk aan de toepassing zijn gekoppeld. Het is gebruikelijk dat SaaS-toepassingen aan verschillende AppRole exemplaren zijn gekoppeld. Normaal gesproken is er voor aangepaste toepassingen één standaardexemplaren AppRole . Haal de instantie-id AppRole op die u wilt toewijzen:

Authorization: Required with a valid Bearer token

Method:GET

https://graph.microsoft.com/v1.0/servicePrincipals/aaaaaaaa-bbbb-cccc-1111-222222222222

Haal vanuit Microsoft Entra-id de object-id van de gebruiker of groep op die u aan de toepassing wilt toewijzen. Neem de app-rol-id van de vorige API-aanroep en dien deze in met de hoofdtekst van de patch op de service-principal:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/aaaaaaaa-bbbb-cccc-1111-222222222222

{

"principalId":"{Principal Object ID of User -or- Group}",

"resourceId":"{Service Principal Object ID}",

"appRoleId":"{App Role ID}"

}

Partnerschappen

Microsoft heeft partnerschappen met de volgende ADC-providers (Application Delivery Controller) om oudere toepassingen te beschermen, terwijl netwerk- en leveringscontrollers worden gebruikt.

- Akamai Enterprise-toepassingstoegang

- Citrix ADC

- F5 BIG-IP-toegangsbeleidsbeheer

- Kemp LoadMaster

- Pulse Secure Virtual Traffic Manager

De volgende VPN-oplossingsproviders maken verbinding met Microsoft Entra ID om moderne verificatie- en autorisatiemethoden in te schakelen, zoals eenmalige aanmelding en meervoudige verificatie (MFA).

- Cisco Secure Firewall - Secure Client

- Fortinet FortiGate

- F5 BIG-IP-toegangsbeleidsbeheer

- Palo Alto Networks GlobalProtect

- Pulse Verbinding maken Secure

De volgende softwaregedefinieerde perimeteroplossingen (SDP) maken verbinding met Microsoft Entra ID voor verificatie- en autorisatiemethoden zoals SSO en MFA.

- Datawiza Access Broker

- Perimeter 81

- Silverfort Authentication Platform

- Strata Maverics Identity Orchestrator

- Zscaler Private Access