Microsoft Sentinel en Microsoft Defender XDR implementeren voor Zero Trust

Deze oplossingsgids begeleidt het proces voor het instellen van XDR-hulpprogramma's (Extended Detection and Response) van Microsoft samen met Microsoft Sentinel om het vermogen van uw organisatie om te reageren op en herstel van cyberbeveiligingsaanvallen te versnellen.

Microsoft Defender XDR is een XDR-oplossing die automatisch signaal-, bedreigings- en waarschuwingsgegevens verzamelt, correleert en analyseert vanuit uw Microsoft 365-omgeving.

Microsoft Sentinel is een cloudeigen oplossing die mogelijkheden biedt voor security information and event management (SIEM) en security orchestration, automation and response (SOAR). Samen bieden Microsoft Sentinel en Microsoft Defender XDR een uitgebreide oplossing om organisaties te helpen zich te beschermen tegen moderne aanvallen.

Deze richtlijnen helpen u bij het ontwikkelen van uw Zero Trust-architectuur door de principes van Zero Trust op de volgende manieren toe te wijzen.

| Zero Trust-principe | Ontmoet door |

|---|---|

| Expliciet verifiëren | Microsoft Sentinel verzamelt gegevens uit de hele omgeving en analyseert bedreigingen en afwijkingen, zodat uw organisatie, en elke geïmplementeerde automatisering, kan handelen op basis van alle beschikbare en geverifieerde gegevenspunten. Microsoft Defender XDR biedt uitgebreide detectie en respons voor gebruikers, identiteiten, apparaten, apps en e-mailberichten. Configureer Microsoft Sentinel-automatisering om de risicosignalen te gebruiken die door Microsoft Defender XDR worden vastgelegd om actie te ondernemen, zoals het blokkeren of autoriseren van verkeer op basis van het risiconiveau. |

| Toegang met minimale bevoegdheden gebruiken | Microsoft Sentinel detecteert afwijkende activiteit via de UEBA-engine (User Entity Behavior Analytics). Omdat beveiligingsscenario's na verloop van tijd en vaak zeer snel kunnen veranderen, importeert de bedreigingsinformatie van Microsoft Sentinel ook gegevens die Microsoft of externe providers gebruiken om nieuwe, opkomende bedreigingen te detecteren en extra context te bieden voor onderzoeken. Microsoft Defender XDR heeft Microsoft Entra ID Protection, waarmee gebruikers kunnen worden geblokkeerd op basis van het risiconiveau met identiteit. Voer alle gerelateerde gegevens in Microsoft Sentinel in voor verdere analyse en automatisering. |

| Stel dat er sprake is van een schending | Microsoft Defender XDR scant continu de omgeving op bedreigingen en beveiligingsproblemen. Microsoft Sentinel analyseert verzamelde gegevens en de gedragstrends van elke entiteit om verdachte activiteiten, afwijkingen en bedreigingen in meerdere fasen binnen de onderneming te detecteren. Zowel Microsoft Defender XDR als Microsoft Sentinel kunnen geautomatiseerde hersteltaken implementeren, waaronder geautomatiseerd onderzoek, apparaatisolatie en gegevensquarantaine. Apparaatrisico's kunnen worden gebruikt als signaal om in te voeren in voorwaardelijke toegang van Microsoft Entra. |

Architectuur van Microsoft Sentinel en XDR

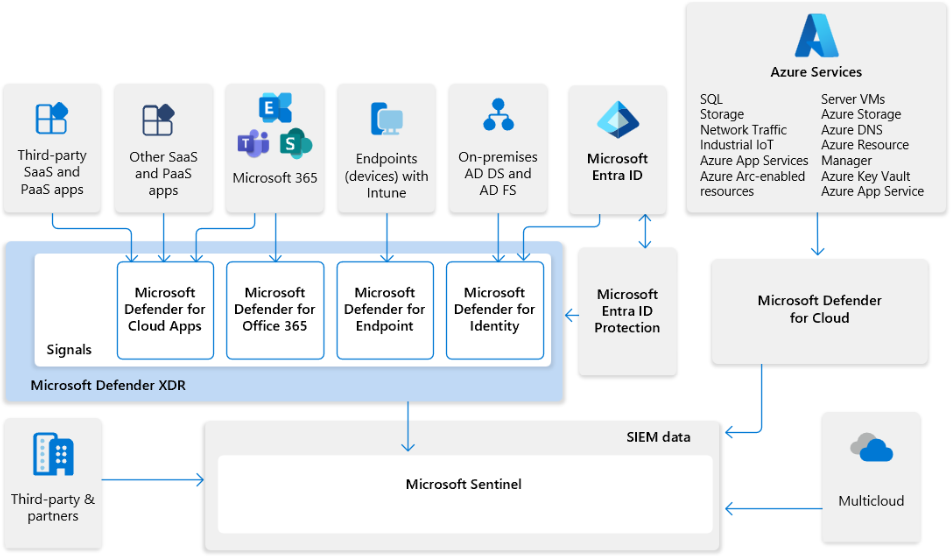

Microsoft Sentinel-klanten kunnen een van de volgende methoden gebruiken om Microsoft Sentinel te integreren met Microsoft Defender XDR-services:

Gebruik Microsoft Sentinel-gegevensconnectors om Microsoft Defender XDR-servicegegevens op te nemen in Microsoft Sentinel. In dit geval bekijkt u Microsoft Sentinel-gegevens in Azure Portal.

Integreer Microsoft Sentinel en Microsoft Defender XDR in één geïntegreerd platform voor beveiligingsbewerkingen in de Microsoft Defender-portal. In dit geval bekijkt u Microsoft Sentinel-gegevens rechtstreeks in de Microsoft Defender-portal met de rest van uw Defender-incidenten, waarschuwingen, beveiligingsproblemen en andere beveiligingsgegevens.

Deze oplossingshandleiding bevat informatie voor beide methoden. Selecteer in deze oplossingshandleiding het tabblad dat relevant is voor uw werkruimte. Als u uw werkruimte hebt toegevoegd aan het geïntegreerde platform voor beveiligingsbewerkingen, werkt u in de Defender-portal. Als u de onboarding van uw werkruimte nog niet hebt uitgevoerd, werkt u in Azure Portal, tenzij anders wordt aangegeven.

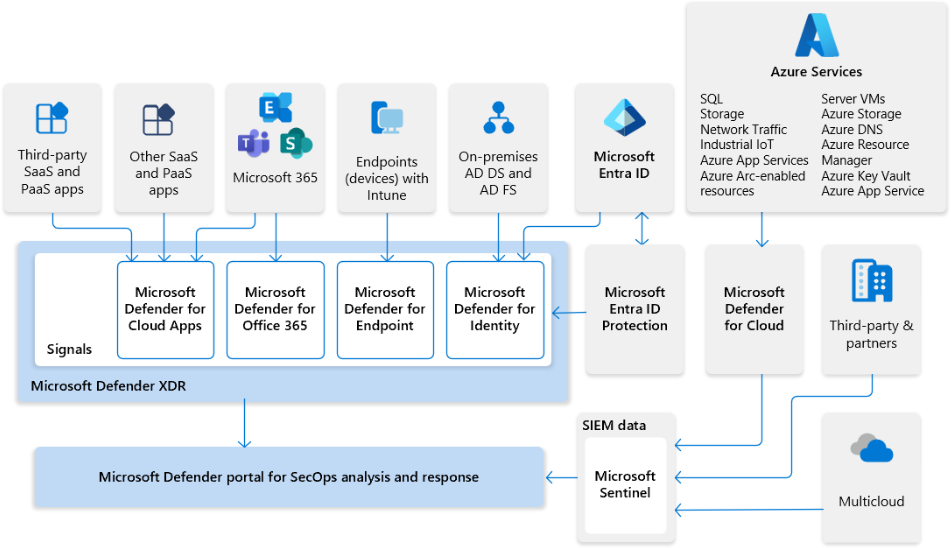

In de volgende afbeelding ziet u hoe de XDR-oplossing van Microsoft naadloos kan worden geïntegreerd met Microsoft Sentinel met het geïntegreerde platform voor beveiligingsbewerkingen.

In dit diagram:

- Inzichten uit signalen in uw hele organisatie voeren microsoft Defender XDR en Microsoft Defender voor Cloud in.

- Microsoft Sentinel biedt ondersteuning voor omgevingen met meerdere clouds en kan worden geïntegreerd met apps en partners van derden.

- Microsoft Sentinel-gegevens worden samen met de gegevens van uw organisatie opgenomen in de Microsoft Defender-portal.

- SecOps-teams kunnen vervolgens bedreigingen analyseren en erop reageren die zijn geïdentificeerd door Microsoft Sentinel en Microsoft Defender XDR in de Microsoft Defender-portal.

Microsoft Sentinel en Microsoft Defender XDR implementeren voor Zero Trust

Microsoft Defender XDR is een XDR-oplossing die een aanvulling vormt op Microsoft Sentinel. Een XDR haalt onbewerkte telemetriegegevens op van meerdere services, zoals cloudtoepassingen, e-mailbeveiliging, identiteits- en toegangsbeheer.

Met behulp van kunstmatige intelligentie (AI) en machine learning voert de XDR vervolgens in realtime automatische analyse, onderzoek en reactie uit. De XDR-oplossing correleert ook beveiligingswaarschuwingen in grotere incidenten, biedt beveiligingsteams meer inzicht in aanvallen en biedt prioriteit aan incidenten, zodat analisten inzicht krijgen in het risiconiveau van de bedreiging.

Met Microsoft Sentinel kunt u verbinding maken met veel beveiligingsbronnen met behulp van ingebouwde connectors en industriestandaarden. Met zijn AI kunt u meerdere signalen van lage kwaliteit correleren die meerdere bronnen omvatten om een volledige weergave van ransomware kill chain en prioriteitswaarschuwingen te maken.

SIEM- en XDR-mogelijkheden toepassen

In deze sectie kijken we naar een typisch aanvalsscenario met een phishing-aanval en gaan we vervolgens verder met het reageren op het incident met Microsoft Sentinel en Microsoft Defender XDR.

Algemene aanvalsvolgorde

In het volgende diagram ziet u een veelvoorkomende aanvalsvolgorde van een phishingscenario.

In het diagram ziet u ook de Microsoft-beveiligingsproducten om elke aanvalsstap te detecteren en hoe aanvalssignalen en SIEM-gegevensstroom naar Microsoft Defender XDR en Microsoft Sentinel worden gedetecteerd.

Hier volgt een samenvatting van de aanval.

| Aanvalsstap | Detectieservice en signaalbron | Verdediging ter plaatse |

|---|---|---|

| 1. Aanvaller verzendt phishing-e-mail | Microsoft Defender for Office 365 | Beschermt postvakken met geavanceerde antiphishingfuncties die kunnen worden beschermd tegen aanvallen op basis van schadelijke imitatie. |

| 2. Gebruiker opent bijlage | Microsoft Defender for Office 365 | Met de functie Microsoft Defender voor Office 365 Veilige bijlagen worden bijlagen geopend in een geïsoleerde omgeving voor meer bedreigingsscans (detonatie). |

| 3. Bijlage installeert malware | Microsoft Defender voor Eindpunten | Beschermt eindpunten tegen malware met de beveiligingsfuncties van de volgende generatie, zoals door de cloud geleverde beveiliging en op gedrag gebaseerde/heuristische/realtime antivirusbeveiliging. |

| 4. Malware steelt gebruikersreferenties | Microsoft Entra ID en Microsoft Entra ID Protection | Beschermt identiteiten door het gedrag en activiteiten van gebruikers te bewaken, zijwaartse verplaatsing te detecteren en waarschuwingen te geven over afwijkende activiteiten. |

| 5. Aanvaller verplaatst zich lateraal over Microsoft 365-apps en -gegevens | Microsoft Defender for Cloud Apps | Kan afwijkende activiteiten detecteren van gebruikers die toegang hebben tot cloud-apps. |

| 6. Aanvaller downloadt gevoelige bestanden uit een SharePoint-map | Microsoft Defender for Cloud Apps | Kan gebeurtenissen voor massadownloads van bestanden van SharePoint detecteren en erop reageren. |

Als u uw Microsoft Sentinel-werkruimte hebt toegevoegd aan het geïntegreerde platform voor beveiligingsbewerkingen, zijn SIEM-gegevens rechtstreeks beschikbaar met Microsoft Sentinel in de Microsoft Defender-portal.

Reactie op incidenten met Behulp van Microsoft Sentinel en Microsoft Defender XDR

Nu we hebben gezien hoe een veelvoorkomende aanval plaatsvindt, gaan we kijken naar de integratie van Microsoft Sentinel en Microsoft Defender XDR voor reactie op incidenten.

Selecteer het relevante tabblad voor uw werkruimte, afhankelijk van of u uw werkruimte hebt toegevoegd aan het geïntegreerde platform voor beveiligingsbewerkingen.

Nadat u Microsoft Sentinel en Microsoft Defender XDR hebt geïntegreerd door uw werkruimte te onboarden op het geïntegreerde beveiligingsbewerkingsplatform, voert u alle stappen voor incidentrespons rechtstreeks uit in de Microsoft Defender-portal, net zoals voor andere Microsoft Defender XDR-incidenten. Ondersteunde stappen omvatten alles, van triage tot onderzoek en oplossing.

Gebruik het gebied Microsoft Sentinel in de Microsoft Defender-portal voor functies die alleen niet beschikbaar zijn met de Defender-portal.

Zie Reageren op een incident met Behulp van Microsoft Sentinel en Microsoft Defender XDR voor meer informatie.

Belangrijke mogelijkheden

Als u een Zero Trust-benadering voor het beheren van incidenten wilt implementeren, gebruikt u deze Functies van Microsoft Sentinel en XDR.

| Mogelijkheid of functie | Beschrijving | Product |

|---|---|---|

| Geautomatiseerd onderzoek en respons (AIR) | AIR-mogelijkheden zijn ontworpen om waarschuwingen te onderzoeken en onmiddellijk actie te ondernemen om schendingen op te lossen. AIR-mogelijkheden verminderen het waarschuwingsvolume aanzienlijk, waardoor beveiligingsbewerkingen zich kunnen richten op geavanceerdere bedreigingen en andere initiatieven met een hoge waarde. | Microsoft Defender XDR |

| Geavanceerde opsporing | Geavanceerde opsporing is een hulpprogramma voor het opsporen van bedreigingen op basis van query's waarmee u maximaal 30 dagen aan onbewerkte gegevens kunt verkennen. U kunt proactief gebeurtenissen in uw netwerk inspecteren om bedreigingsindicatoren en entiteiten te vinden. Dankzij de flexibele toegang tot gegevens kunt u niet-getrainde opsporing uitvoeren op zowel bekende als potentiële bedreigingen. | Microsoft Defender XDR |

| Aangepaste bestandsindicatoren | Voorkom verdere doorgifte van een aanval in uw organisatie door mogelijk schadelijke bestanden of verdachte malware te verbieden. | Microsoft Defender XDR |

| Clouddetectie | Cloud Discovery analyseert verkeerslogboeken die door Defender voor Eindpunt worden verzameld en evalueert geïdentificeerde apps op basis van de cloud-app-catalogus om nalevings- en beveiligingsinformatie te bieden. | Microsoft Defender for Cloud Apps |

| Aangepaste netwerkindicatoren | Door indicatoren te maken voor IP-adressen en URL's of domeinen, kunt u nu IP-adressen, URL's of domeinen toestaan of blokkeren op basis van uw eigen bedreigingsinformatie. | Microsoft Defender XDR |

| EDR-blok (Eindpuntdetectie en -respons) | Biedt extra bescherming tegen schadelijke artefacten wanneer Microsoft Defender Antivirus (MDAV) niet het primaire antivirusproduct is en wordt uitgevoerd in de passieve modus. EDR in de blokmodus werkt achter de schermen om schadelijke artefacten te herstellen die zijn gedetecteerd door EDR-mogelijkheden. | Microsoft Defender XDR |

| Mogelijkheden voor apparaatrespons | Snel reageren op gedetecteerde aanvallen door apparaten te isoleren of een onderzoekspakket te verzamelen | Microsoft Defender XDR |

| Live-antwoord | Liverespons biedt beveiligingsteams onmiddellijk toegang tot een apparaat (ook wel een computer genoemd) met behulp van een externe shell-verbinding. Dit geeft u de kracht om uitgebreid onderzoek te doen en onmiddellijke reactieacties uit te voeren om snel geïdentificeerde bedreigingen in realtime te bevatten. | Microsoft Defender XDR |

| Cloudtoepassingen beveiligen | Een DevSecOps-oplossing (Development Security Operations) die beveiligingsbeheer op codeniveau in meerdere cloud- en meerdere pijplijnomgevingen samenstelt. | Microsoft Defender for Cloud |

| Uw beveiligingspostuur verbeteren | Een CSPM-oplossing (Cloud Security Posture Management) waarmee acties worden weergegeven die u kunt ondernemen om schendingen te voorkomen. | Microsoft Defender for Cloud |

| Cloudworkloads beveiligen | Een cloudworkloadbeveiligingsplatform (CWPP) met specifieke beveiligingen voor servers, containers, opslag, databases en andere workloads. | Microsoft Defender for Cloud |

| Gedragsanalyse van gebruikers en entiteiten (UEBA) | Analyseert gedrag van organisatie-entiteiten, zoals gebruikers, hosts, IP-adressen en toepassingen) | Microsoft Sentinel Voor onboarding-werkruimten, Microsoft Sentinel in het geïntegreerde platform voor beveiligingsbewerkingen |

| Samensmelting | Een correlatie-engine op basis van schaalbare machine learning-algoritmen. Detecteert automatisch aanvallen met meerdere fasen, ook wel bekend als geavanceerde permanente bedreigingen (APT), door combinaties van afwijkend gedrag en verdachte activiteiten te identificeren die in verschillende fasen van de kill chain worden waargenomen. | Microsoft Sentinel Voor onboarding-werkruimten, Microsoft Sentinel in het geïntegreerde platform voor beveiligingsbewerkingen |

| Bedreigingsinformatie | Gebruik externe providers van Microsoft om gegevens te verrijken om extra context te bieden rond activiteiten, waarschuwingen en logboeken in uw omgeving. | Microsoft Sentinel Voor onboarding-werkruimten, Microsoft Sentinel in het geïntegreerde platform voor beveiligingsbewerkingen |

| Automation | Automatiseringsregels zijn een manier om automatisering centraal te beheren met Microsoft Sentinel, doordat u een kleine set regels kunt definiëren en coördineren die in verschillende scenario's kunnen worden toegepast. | Microsoft Sentinel Voor onboarding-werkruimten, Microsoft Sentinel in het geïntegreerde platform voor beveiligingsbewerkingen |

| Anomalieregels | Sjablonen voor anomalieregels gebruiken machine learning om specifieke typen afwijkend gedrag te detecteren. | Microsoft Sentinel Voor onboarding-werkruimten, Microsoft Sentinel in het geïntegreerde platform voor beveiligingsbewerkingen |

| Geplande query's | Ingebouwde regels die zijn geschreven door Microsoft-beveiligingsexperts die zoeken in logboeken die door Sentinel zijn verzameld voor verdachte activiteitenketens, bekende bedreigingen. | Microsoft Sentinel Voor onboarding-werkruimten, Microsoft Sentinel in het geïntegreerde platform voor beveiligingsbewerkingen |

| Regels voor bijna realtime (NRT) | NRT-regels zijn een beperkt aantal geplande regels, ontworpen om elke minuut één keer te worden uitgevoerd, zodat u zo snel mogelijk informatie krijgt. | Microsoft Sentinel Voor onboarding-werkruimten, Microsoft Sentinel in het geïntegreerde platform voor beveiligingsbewerkingen |

| Jacht | Om beveiligingsanalisten te helpen proactief te zoeken naar nieuwe afwijkingen die niet zijn gedetecteerd door uw beveiligingsapps of zelfs door uw geplande analyseregels, helpen de ingebouwde opsporingsquery's van Microsoft Sentinel u bij het stellen van de juiste vragen om problemen te vinden in de gegevens die u al in uw netwerk hebt. | Microsoft Sentinel Voor onboarding-werkruimten gebruikt u de geavanceerde opsporingsfunctionaliteit van de Microsoft Defender-portal. |

| Microsoft Defender XDR-connector | De Microsoft Defender XDR-connector synchroniseert logboeken en incidenten met Microsoft Sentinel. | Microsoft Defender XDR en Microsoft Sentinel br> Voor onboarding-werkruimten, Microsoft Sentinel in het geïntegreerde platform voor beveiligingsbewerkingen |

| Gegevensconnectors | Toestaan dat gegevens worden opgenomen voor analyse in Microsoft Sentinel. | Microsoft Sentinel Voor onboarding-werkruimten, Microsoft Sentinel in het geïntegreerde platform voor beveiligingsbewerkingen |

| Inhoudshub-oplossing - Zero Trust (TIC 3.0) | Zero Trust (TIC 3.0) bevat een werkmap, analyseregels en een playbook, dat een geautomatiseerde visualisatie van Zero Trust-principes biedt, die doorloopt naar het framework voor vertrouwensinternetverbindingen, waarmee organisaties configuraties in de loop van de tijd kunnen bewaken. | Microsoft Sentinel Voor onboarding-werkruimten, Microsoft Sentinel in het geïntegreerde platform voor beveiligingsbewerkingen |

| Beveiligingsindeling, automatisering en respons (SOAR) | Het gebruik van automatiseringsregels en playbooks als reactie op beveiligingsrisico's verhoogt de effectiviteit van uw SOC en bespaart u tijd en resources. | Microsoft Sentinel Voor onboarding-werkruimten, Microsoft Sentinel in het geïntegreerde platform voor beveiligingsbewerkingen |

| SOC-optimalisaties | Sluit hiaten in dekking tegen specifieke bedreigingen en versnel uw opnamepercentages ten opzichte van gegevens die geen beveiligingswaarde bieden. |

Wat is er in deze oplossing?

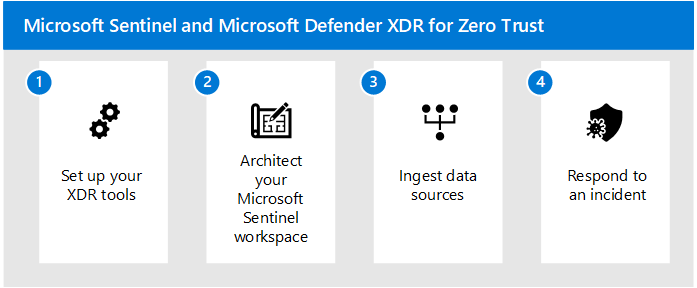

Deze oplossing begeleidt u bij de implementatie van Microsoft Sentinel en XDR, zodat uw beveiligingsteam incidenten effectief kan herstellen met behulp van een Zero Trust-benadering.

Aanbevolen training

Trainingsinhoud heeft momenteel geen betrekking op het geïntegreerde platform voor beveiligingsbewerkingen.

| Training | Microsoft Defender XDR verbinden met Microsoft Sentinel |

|---|---|

| Meer informatie over de configuratieopties en gegevens van Microsoft Sentinel-connectors voor Microsoft Defender XDR. |

Volgende stappen

Gebruik deze stappen om Microsoft Sentinel en XDR te implementeren voor een Zero Trust-benadering:

- Uw XDR-hulpprogramma's instellen

- Uw Microsoft Sentinel-werkruimte ontwerpen

- Gegevensbronnen opnemen

- Reageren op een incident

Zie ook deze artikelen voor het toepassen van Zero Trust-principes op Azure: