Playbook voor diefstal van tokens

Dit artikel en de bijbehorende beslissingsstructuur bieden richtlijnen voor beveiligingsanalisten en incidentantwoorders om diefstalaanvallen van tokens in een organisatie te identificeren en te onderzoeken. Naarmate organisaties hun beveiligingspostuur vergroten, gebruiken bedreigingsactoren geavanceerdere technieken om resources in gevaar te krijgen. Snelle reactie is nodig om schade te onderzoeken, te bevatten en te herstellen die het gevolg is van diefstal van tokens.

Een tokendiefstalaanval treedt op wanneer bedreigingsactoren inbreuk maken op tokens en tokens opnieuw afspelen die zijn uitgegeven aan een gebruiker, zelfs als die gebruiker aan meervoudige verificatie heeft voldaan. Omdat aan de verificatievereisten wordt voldaan, krijgt de bedreigingsacteur toegang tot organisatieresources met behulp van het gestolen token.

Meer informatie:

Vereisten

- Toegang tot de Aanmeldings- en auditlogboeken van Microsoft Entra-id (voorheen Azure AD) voor gebruikers en service-principals

- Een account waaraan een van de volgende Microsoft Entra-rollen is toegewezen:

- Beveiligingsbeheer

- Globale beheerder

- Beveiligingslezer

- Algemene lezer

- Beveiligingsoperator

Aanbevelingen

Hoewel dit niet vereist is, raden we het volgende aan:

- De geavanceerde opsporingsfunctie inschakelen en toegang tot de laatste zeven dagen van gebeurtenisgegevens

- Verbinding maken Office 365 voor Microsoft Defender voor Cloud-apps bevat instructies voor het verbinden van Microsoft Defender voor Cloud-apps met uw bestaande Microsoft 365-account met behulp van de API voor de app-connector.

- Toegang tot het Unified Access-logboek voor aanvullende signalen

- Forensische artefacten in Office 365 en waar ze kunnen worden gevonden, bevatten uitleg en tips voor onderzoekers om te begrijpen welke gegevens beschikbaar zijn en in welke portal.

- Microsoft Entra ID Premium-risicodetecties in Microsoft Entra ID P2- en E5-licenties maken gedetailleerdere onderzoekstriggers en instructies mogelijk

- Gebruik een configuratie voor beheerde verificatie met wachtwoord-hashsynchronisatie (PHS), niet federatief, voor toegang tot aanvullende signalen

Vereisten

Een SIEM configureren

Siem-hulpprogramma's (Security Information and Event Management), zoals Microsoft Sentinel, hebben gecentraliseerde zichtbaarheid van logboeken. Configureer de SIEM voor het opnemen van risicogebeurtenissen voor:

- Aanmeldingslogboeken en auditlogboeken

- Microsoft Sentinel-integratie (preview) beschrijft hoe u Microsoft Defender voor Cloud apps integreert met Microsoft Sentinel (een schaalbare, cloudeigen SIEM en SOAR) om gecentraliseerde bewaking van waarschuwingen en detectiegegevens mogelijk te maken.

- Office-aanmeldingslogboeken en auditlogboeken

- Relevante waarschuwingen configureren

Meer informatie:

- Verbinding maken Microsoft Entra-gegevens naar Microsoft Sentinel

- Toegang tot gegevens vanuit uw Event Hub

Configureer Microsoft Sentinel-regels (of SIEM-regels van derden) voor detectie en reactie van bedreigingen door de richtlijnen in Bedreigingen detecteren uit het vak te volgen.

Meer informatie:

- Stel Microsoft Entra ID Protection-waarschuwingen in. Procedure: Risicogegevens exporteren beschrijft hoe u gegevens gedurende langere perioden opslaat door diagnostische instellingen in Microsoft Entra-id te wijzigen om RiskyUsers, UserRiskEvents, RiskyServicePrincipals en ServicePrincipalRiskEvents-gegevens te verzenden naar een Log Analytics-werkruimte, gegevens te archiveren naar een opslagaccount, gegevens naar een Event Hub te streamen of gegevens naar een partneroplossing te verzenden.

Een SIEM integreren met Microsoft Defender voor Cloud-apps

Microsoft Defender voor Cloud Apps en Microsoft Sentinel zijn standaard verbonden. Als u Microsoft Sentinel niet gebruikt, verbindt u uw SIEM met Microsoft Defender voor Cloud-apps, die ondersteuning bieden voor Microsoft Sentinel, ArcSight by Open Text en algemene algemene gebeurtenisindeling (CEF).

Meer informatie:

SIEM integreren met Microsoft Graph API

Verbinding maken SIEM met de Microsoft Graph-beveiligings-API.

- Ondersteunde integratieopties : code schrijven om uw toepassing te verbinden om inzichten af te leiden. In het overzicht van de Microsoft Graph-beveiligings-API worden de belangrijkste functies beschreven en worden codesvoorbeelden weergegeven.

- Systeemeigen integraties en connectors - gebouwd door Microsoft-partners

- Verbinding maken ors: voor de API via SIEM-oplossingen, geautomatiseerde soar-oplossingen (security orchestration automated response), incident tracking and service management (ITSM), rapportage, enzovoort

- Lijst met connectors van Microsoft beschrijft opties voor het maken van verbinding met de Microsoft Graph-beveiligings-API.

Onderzoeken

Bekijk de volgende secties voor hulp bij triggers, de controlelijsten voor onderzoek en meer. Gebruik de beslissingsstructuur van de tokendiefstalwerkstroom om u te helpen bij uw onderzoek en besluitvorming.

Onderzoekstriggers

Elke organisatie heeft typische versus atypische scenario's. Gebruik de volgende controlelijst voor onderzoek om triggers of ongebruikelijke activiteiten te bepalen voor:

- Identiteiten

- Aanmeldingslogboeken

- Auditlogboeken

- Office-app s

- Apparaten die zijn gekoppeld aan betrokken gebruikers

Als deze gebruikersactiviteiten geldig zijn, is er geen inbreuk. Als ze niet geldig kunnen worden bevestigd, gaat u ervan uit dat er sprake is van een inbreuk en gaat u verder met het beperken van acties. Detecteer diefstalpogingen van tokens door te zoeken naar en te onderzoeken gebeurtenistypen in de Microsoft Sentinel-portal of in een SIEM.

Meer informatie:

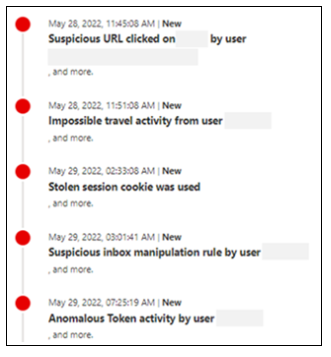

Zorg ervoor dat u waarschuwingen ontvangt voor de volgende gebeurtenissen, wat kan duiden op een aanval op tokendiefstal:

De functie Microsoft Entra ID Protection heeft de volgende triggers:

Afwijkend token (offlinedetectie): atypische tokenkenmerken gedetecteerd of een token dat wordt gebruikt vanaf een onbekende locatie. De algoritmen die dit gedrag detecteren, gebruiken gegevens uit Microsoft Entra-id met Microsoft 365-eigenschappen. Deze detectie geeft aan of de aanvaller het token opnieuw afspeelt.

Onbekende aanmeldingseigenschappen : aanmelden is afwijkend in vergelijking met de aanmeldingsgeschiedenis. Deze gebeurtenis treedt op wanneer gebruikersaanmeldingseigenschappen onbekend zijn.

Onbekende aanmelding : er treedt een niet-interactieve aanmelding op. Vergroot de controle op onbekende aanmeldingen, met name als deze zijn gedetecteerd met verdachte apparaten. U wordt aangeraden onmiddellijk aandacht te besteden aan detectie voor niet-interactieve aanmeldingen.

Poging tot toegang tot primair vernieuwingstoken (PRT): in Windows 10 en 11 detecteert Microsoft Defender voor Eindpunt verdachte toegang tot PRT en bijbehorende artefacten. Detecties worden ingevoerd in de Microsoft Entra-risicoscore, waarmee voorwaardelijke toegang van resources wordt gecontroleerd. Deze detectie is laag volume en onregelmatig.

Detecties van Microsoft Defender XDR: integreer Microsoft Entra ID Protection en Microsoft Defender XDR om detecties in één portal te bekijken.

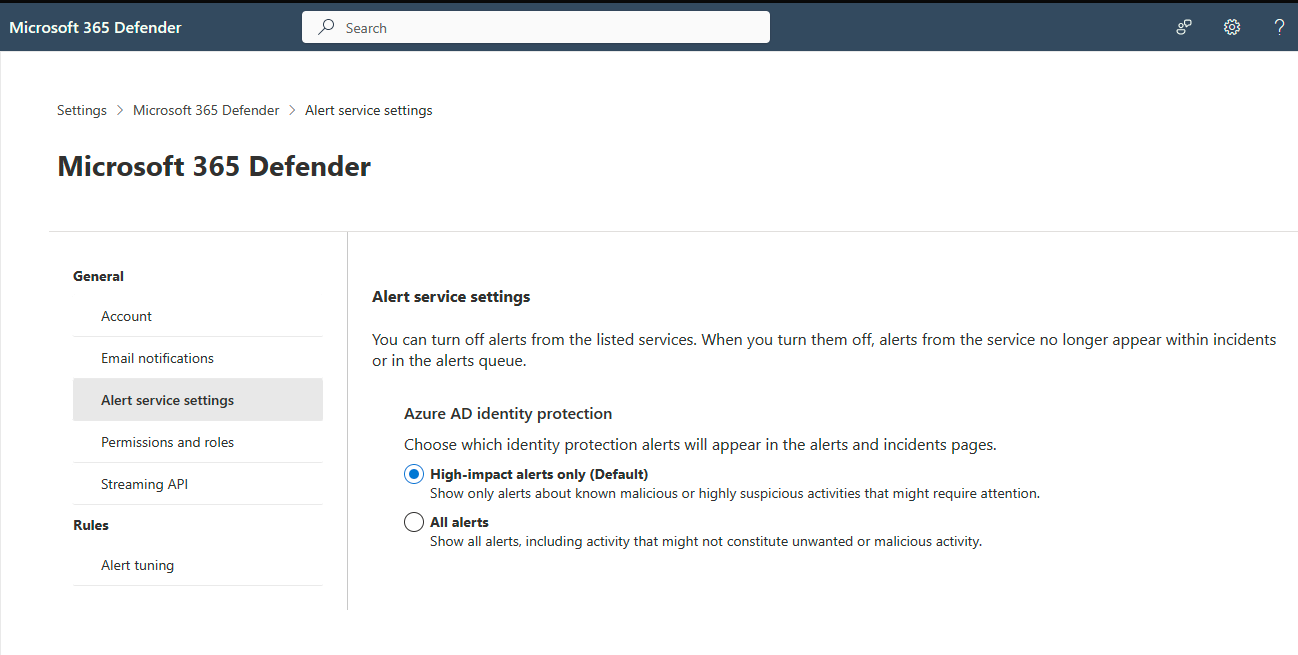

- Standaard zijn de meest relevante waarschuwingen voor het Security Operation Center (SOC) ingeschakeld. Voor alle Microsoft Entra IP-risicodetecties of om de integratie uit te schakelen, moet u de wijziging aanbrengen in de instelling van de Waarschuwingsservice van Microsoft Defender XDR.

Verdachte URL's : een gebruiker heeft mogelijk op een phishing-e-mailkoppeling geklikt. De verdachte e-mail kan een in-the-middle phishing kit (AiTM) zijn en het begin van een aanval.

Ander verdacht gedrag: Defender voor Microsoft 365 geavanceerde jagerswaarschuwingen en waarschuwingstabellen tonen acties die duiden op diefstal van tokens. Controleer de logboeken om te bepalen:

- Massabestand downloaden door een gebruiker

- Ongebruikelijk bestand downloaden door een gebruiker

- Toevoeging van meervoudige verificatie of referenties zonder wachtwoord aan een account

- Regels voor doorsturen van postvakken toegevoegd of bewerkt

Het onderzoek starten

Voordat u begint: Voltooi en schakel de vereisten in. Bovendien wordt in dit playbook ervan uitgegaan dat Microsoft-klanten en onderzoeksteams mogelijk geen Microsoft 365 E5- of Microsoft Entra ID P2-licentiesuite beschikbaar of geconfigureerd hebben. Noteer daarom de verstrekte automatiseringsrichtlijnen.

Voor dit onderzoek wordt ervan uitgegaan dat u een indicatie hebt van mogelijke diefstal van tokens in:

- Een gebruikersrapport

- Voorbeeld van aanmeldingslogboeken van Microsoft Entra

- Detectie van Microsoft Entra ID Protection

Controlelijst voor onderzoek

Bepaal met kennis van uw typische scenario's afwijkingen of ongebruikelijke activiteiten voor:

- Identiteiten

- Aanmeldingslogboeken - onverwachte locatie of apparaat

- Auditlogboeken: nieuw geregistreerde apparaten, extra meervoudige verificatieopties of referentiewijzigingen.

- Office-app s : wijzigingen sinds de trigger is opgetreden

- Apparaten die zijn gekoppeld aan betrokken gebruikers. Evalueer waarschuwingen sinds de incidenttrigger.

Bewijs van inbreuk of diefstal van tokens: bevestiging van gebruiker

Nadat u mogelijk aangetaste gebruikersaccounts hebt geïdentificeerd, controleert u de verdachte activiteiten. Dit proces verschilt voor elke organisatie.

Meer informatie:

Onderzoek van gebruikers en/of apparaten

Als u denkt dat er inbreuk is gemaakt op een account of meerdere gebruikersaccounts, moet u uw onderzoeksactiviteiten onderscheiden tussen twee contexten: gebruikerssessies en apparaatapparaat.

Controlelijst voor gebruikersonderzoek

Onderzoek logboeken met gebruikersgedrag. Er is verdachte gebruikersactiviteit als:

- In Microsoft Entra ID Protection of in een vergelijkbare functie suggereren waarschuwingen diefstal van tokens

- Aanvullende referenties of apparaten die zijn toegevoegd aan de gebruiker

- De lijst met identiteiten vastleggen die moeten worden ingetrokken

- Betrokken gebruikers ontvangen verdachte e-mailberichten

- Voor phishing of schadelijke e-mail wordt Microsoft Defender XDR gebruikt om andere betrokken gebruikers te onderzoeken en te bepalen

- Onderzoek schadelijke e-mail die in Microsoft 365 wordt geleverd, beschrijft hoe u verdachte e-mailberichten kunt vinden en onderzoeken.

- Phishingonderzoek biedt richtlijnen voor het identificeren en onderzoeken van phishingaanvallen binnen uw organisatie.

- Betrokken bevoegde accounts

- Controleer de wijzigingen in het bevoegde account die zijn aangebracht na het compromis

- Regels voor Postvak IN maken

- Verdachte postvakregels vastleggen

- Gecompromitteerde gebruikers

- IP-adressen en de gebruikersaccounts documenteren

- Andere mogelijk gecompromitteerde accounts bepalen

- Aanvullende verificaties identificeren van het verdachte IP-adres of de tekenreeks van de gebruikersagent

Phishing of schadelijke e-mail

Als er sprake is van phishing of andere schadelijke e-mail, beschrijft u hoe u verdachte e-mailberichten kunt vinden en onderzoeken die in Microsoft 365 zijn bezorgd.

Verificaties van ip-adres van aanvallers of gebruikersagent

De volgende query's verwijzen naar tabellen in Sentinel. Zoek naar tekens van persistentie: meervoudige verificatieinschrijving, apparaatinschrijving, regels voor doorsturen van postvakken of regels voor Postvak IN.

Meer informatie over regels in de handleiding voor beveiligingsbewerkingen van Microsoft Entra.

AADUserRiskEvents

| where RiskEventType contains "unfamiliar" or RiskEventType contains "anomalous"

| where IpAddress == "x"

U kunt ook aanmeldingslogboeken gebruiken om gebruikers met hetzelfde IP-adres op te halen.

SigninLogs

| where IPAddress == "x"

Bevestig eventuele wijzigingen in het tijdvenster voor bevoegde gebruikers.

AuditLogs

| where TimeGenerated between (datetime(2023-03-01) .. datetime(2023-03-15))

| where InitiatedBy == "x"

Wijzigingen in de verificatiemethode voor een bevoegd account

Gebruik de volgende query om eventuele wijzigingen in de beveiligingsgegevens te vinden van gebruikers die bevoorrechte beheerdersrollen hebben toegewezen.

Query

let queryperiod = 14d;

let queryfrequency = 2h;

let security_info_actions = dynamic(["User registered security info", "User changed default security info", "User deleted security info", "Admin updated security info", "User reviewed security info", "Admin deleted security info", "Admin registered security info"]);

let VIPUsers = (

IdentityInfo

| where TimeGenerated > ago(queryperiod)

| mv-expand AssignedRoles

| where AssignedRoles matches regex 'Admin'

| summarize by tolower(AccountUPN));

Audit logs

| where TimeGenerated > ago(queryfrequency)

| where Category =~ "UserManagement"

| where ActivityDisplayName in (security_info_actions)

| extend Initiator = tostring(InitiatedBy.user.userPrincipalName)

| extend IP = tostring(InitiatedBy.user.ipAddress)

| extend Target =

tolower(tostring(TargetResources[0].userPrincipalName))

| where Target in (VIPUsers)

Twijfelachtige identiteiten en afwijkingen

Gebruik Log Analytics of Sentinel (logboekbron in Microsoft Entra ID) om twijfelachtige identiteiten en afwijkingen te detecteren.

SigninLogs

| where UserId == "x"

| extend deviceId_ = tostring(DeviceDetail.deviceId)

| extend displayName_ = tostring(DeviceDetail.displayName)

| extend city_ = tostring(LocationDetails.city)

| extend countryOrRegion_ = tostring(LocationDetails.countryOrRegion)

| summarize min(TimeGenerated), max(TimeGenerated) by IPAddress, ResultDescription, deviceId_, displayName_, city_, countryOrRegion_, AppDisplayName

Notitie

Niet alle Microsoft Entra-waarschuwingen voor het genereren van activiteiten hebben een bijbehorende vermelding in SigninLogs, zoals te zien is met afwijkende tokendetectie. We raden u aan andere tabellen te zien, zoals OfficeActivity en AuditLogs.

OfficeActivity

| where UserId == "x"

| summarize min(TimeGenerated), max(TimeGenerated) by ClientIP, OfficeWorkload

Activiteit in CloudAppEvents-tabellen in Microsoft Defender XDR

Het gebruik van deze methode is afhankelijk van het instellen van logboekregistratie.

M365D AH

CloudAppEvents

| where AccountId == "x"

| summarize min(Timestamp), max(Timestamp) by IPAddress, CountryCode, City, Application

CloudAppEvents beschrijft het geavanceerde opsporingsschema met informatie over activiteiten in verschillende cloud-apps en -services die worden gedekt door Microsoft Defender voor Cloud Apps.

Schadelijke acties in AuditLogs, AzureActivity, AzureDevOpsAuditing en CloudAppEvents

Controleer wat de aanvaller heeft geopend: identiteitsdocumenten, code, opslagplaatsen, enzovoort. Bekijk de items voor gevoelige informatie of vastgelegde referenties, zoals wordt weergegeven in het volgende SharePoint-voorbeeld.

OfficeActivity

| where OfficeWorkload contains "SharePoint" (or other)

| where ClientIP == "bad IP"

| project TimeGenerated, Operation, OfficeObjectId

Controlelijst voor apparaatonderzoek

Onderzoek logboeken die het gedrag van het apparaat vastleggen. Er is verdachte apparaatactiviteit als:

- Microsoft Defender-portal:

- Het apparaat heeft aan tokendiefstal gerelateerde waarschuwingen. Apparaat-id zoeken: Deelnemen aan AlertInfo op AlertId| waarbij DeviceId x is

- Pogingen om toegang te krijgen tot het primaire vernieuwingstoken (PRT)

- De gebruiker heeft verdachte apps, extensies of onlangs naar verdachte websites ge browsen. Zoek Microsoft Defender voor Eindpunt waarschuwingen voor verdachte processen of bestanden. Waarschuwingen kunnen verdacht zijn: implantatieproces van een bekende opkomende bedreiging, procesnaam, procesgedrag, gestarte service of geplande taakactiviteit. Voor mogelijke C2-comms gebruikt u Mogelijke opdracht- en controleactiviteit.

- Onderzoek Microsoft Defender voor Eindpunt waarschuwingen beschrijft hoe u waarschuwingen onderzoekt die van invloed zijn op uw netwerk, begrijpt wat ze betekenen en hoe u deze kunt oplossen.

- Geavanceerde opsporing:

- Het apparaat heeft uitgaande netwerkverbindingen van verdachte processen. Zoek naar ongebruikelijke uitgaande activiteit tijdens het triggervenster.

- Lokale accounts hebben verdachte activiteiten uitgevoerd

Meer informatie:

- De wachtrij met Microsoft Defender voor Eindpunt waarschuwingen weergeven en organiseren

- Apparaten onderzoeken in de lijst met defender voor eindpuntapparaten

Het apparaat isoleren van het netwerk

Het apparaat bevatten. Neem reactieacties op een apparaat in Microsoft Defender voor Eindpunt beschrijft hoe u snel kunt reageren op gedetecteerde aanvallen door apparaten te isoleren of een onderzoekspakket te verzamelen.

Gegevens die door de aanvaller worden geopend

Gegevensverlies is gegevensvernietiging of lekkage. Ontdek wat de aanvaller heeft geopend en wat de vertrouwelijkheid van de gegevens is. Onderzoek SharePoint, OneNote, Azure DevOps. Referenties draaien.

Procedure voor gegevensverlies

Gebruik de richtlijnen van uw plan voor herstel na noodgevallen voor de toegang van aanvallers tot bedrijfsgegevens. Gebruik de volgende richtlijnen om gegevensverlies te voorkomen en om een plan voor herstel na noodgevallen te verbeteren of te maken.

- Waarschuwingen voor gegevensverlies onderzoeken met Microsoft Defender XDR

- Waarschuwingen voor Microsoft Purview-preventie van gegevensverlies onderzoeken in Microsoft Defender XDR

- Forensische artefacten in Office 365 en waar ze kunnen worden gevonden

Andere betrokken gebruikers of apparaten: hele omgeving

Query-indicatoren van inbreuk voor de hele omgeving. Bijvoorbeeld meer betrokken apparaten. Iterate to ensure discovery ofaffected users and devices.

Insluitingsstatus

Zodra u hebt vastgesteld dat een of meer gebruikers-, apparaat-, toepassings- of workloadidentiteiten kwaadaardig of gecompromitteerd zijn, moet u acties ondernemen om de aanvaller te bevatten. Als er inbreuk is gemaakt, kunt u de referenties van de toepassing mogelijk niet onmiddellijk uitrollen en niet verwijderen.

Soms is het belangrijker om aanvallergegevens te verzamelen dan onmiddellijk te reageren op de aanval. U wordt aangeraden de volgorde van de volgende richtlijnen in overweging te nemen. In dit voorbeeld wordt insluiting of beperking prioriteit gegeven aan het verzamelen van gegevens.

Belangrijk

Bepaal de beveiligings- en bedrijfseffecten van het uitschakelen van gebruikers- of apparaataccounts. Als het te geweldig is, kunt u overwegen om over te stappen naar de herstelfase.

Takenlijst voor insluiting

Wijzig het wachtwoord voor accounts die vermoedelijk worden geschonden of als het accountwachtwoord is gedetecteerd.

De gebruiker blokkeren. Ingetrokken gebruikerstoegang in Microsoft Entra ID beschrijft hoe u alle toegang voor een gebruiker kunt intrekken in scenario's met gecompromitteerde accounts, beëindiging van werknemers en andere bedreigingen van insiders.

Markeer in Microsoft Entra ID Protection of een vergelijkbare functie relevante accounts als Gecompromitteerd.

Het IP-adres van de aanvaller blokkeren.

Tip

Aanvallers kunnen legitieme virtuele particuliere netwerken (VPN's) gebruiken, waardoor er meer risico's kunnen ontstaan wanneer ze IP-adressen wijzigen. Als u cloudverificatie gebruikt, blokkeert u het IP-adres in Defender voor Cloud Apps of Microsoft Entra-id. Indien gefedereerd, blokkeert u het IP-adres op firewallniveau vóór de ADFS (Active Directory Federation Services).

Schakel MFA in. Inschakelen van Meervoudige Verificatie van Microsoft Entra beschrijft hoe u gebruikers vraagt om aanvullende vormen van identificatie tijdens een aanmeldingsgebeurtenis.

Schakel Microsoft Entra ID Protection in voor gebruikers- en aanmeldingsrisico's. Risicobeleid: Microsoft Entra ID Protection beschrijft risicobeleid in voorwaardelijke toegang van Microsoft Entra waarmee de reactie op risico's kan worden geautomatiseerd en waarmee gebruikers gedetecteerde risico's zelf kunnen oplossen.

Bepaal gecompromitteerde gegevens: e-mailberichten, SharePoint, OneDrive, apps. Het filter Microsoft Defender voor Cloud Apps-activiteiten kan activiteiten scannen en nieuwe activiteiten bijwerken.

Wachtwoordcontroles onderhouden. Het technisch document Wachtwoordrichtlijnen bevat aanbevelingen voor wachtwoordbeheer voor eindgebruikers en identiteitsbeheerders.

Iterate until you discover the affected accounts and devices, and the attack is stopped.

Herstel

Gebruik de volgende secties voor richtlijnen na onderzoek en insluiting.

Takenlijst voor herstel

Nadat u het onderzoek en de insluiting hebt voltooid, herstelt u de schade:

- Betrokken gebruikers- en apparaataccounts uitschakelen

- Huidige tokens intrekken

- Wachtwoorden opnieuw instellen

- Toegevoegde referenties en/of apparaten uitschakelen

- Geïnfecteerde apparaten herstellen

- Verdachte e-mailregels uitschakelen

- Wijzigingen terugdraaien die zijn aangebracht door gecompromitteerde bevoegde accounts

Toegevoegde referenties en apparaten verwijderen

Gebruik de volgende richtlijnen voordat u betrokken accounts opnieuw inschakelt. Verwijder referenties die zijn toegevoegd met Microsoft Entra-verificatiemethoden Graph API.

Als u een verificatiemethode voor gebruikers-e-mail wilt verwijderen, voert u de volgende Graph-aanroep uit:

DELETE /users/{id | userPrincipalName}/authentication/emailMethods/{id}

U kunt ook een toegevoegde verificatiemethode voor authenticator verwijderen:

DELETE /users/{id | userPrincipalName}/authentication/microsoftAuthenticatorMethods/{microsoftAuthenticatorAuthenticationMethodId}

Meer informatie:

Apparaten verwijderen die zijn ingeschreven door de geïdentificeerde gebruikersaccounts. Gebruik de volgende Graph API-aanroepen:

DELETE /devices/{id}

DELETE /devices(deviceId='{deviceId}')

Door aanvallers geopende gegevens bevatten meer referenties

Als u Microsoft Purview hebt ingeschakeld, scant u uw omgeving. Gebruik de entiteitsdefinitie Alle referenties met de gecompromitteerde accounts. Rol de geïdentificeerde referenties uit zoals beschreven in de volgende sectie voor het rollen van referenties.

Meer informatie:

Verlopen en draaien gelekte geheimen

Geheimen roteren die zijn gekoppeld aan de geïdentificeerde gebruikers- of apparaatreferenties.

- Stel in Azure Portal voor de cloudaccounts het wachtwoord van het account opnieuw in.

- Voor hybride accounts stelt u het gebruikerswachtwoord twee keer opnieuw in, zoals beschreven in De gebruikerstoegang intrekken in Microsoft Entra-id.

- Controleer in het Microsoft Entra-gebruikersaccount of apparaten en MFA onder gebruikersbeheer vallen:

- Onbekende apparaten uitschakelen of verwijderen

- Voordat u het gebruikersaccount opnieuw instelt, verwijdert u onbekende MFA-opties

- De in code vastgelegde of niet-gecodeerde referenties in uw codeopslagplaatsen laten verlopen:

- Controleer de gelekte referenties. Detectie van workloadidentiteitsrisico's beschrijft hoe u toepassingen en service-principals beveiligt.

- Voer referentiescans uit. Het scannen van referenties beschrijft hoe u automatisch een project inspecteert om ervoor te zorgen dat er geen geheimen zijn opgenomen in de broncode van het project.

- Toegevoegde of gewijzigde regels voor Postvak IN verwijderen in de Microsoft 365-portal:

Identiteiten in uw omgeving beveiligen

De volgende artikelen bevatten meer informatie over het beveiligen van identiteiten.

- Uitgebreide toegang beveiligen

- Bevoegde toegang beveiligen voor hybride en cloudimplementaties in Microsoft Entra-id

- Profielgegevens en -instellingen van een gebruiker toevoegen of bijwerken

- Overzicht: Een voormalige werknemer verwijderen en gegevens beveiligen

- Handleiding voor microsoft Entra-beveiligingsbewerkingen

Hoofdoorzaak van tokendiefstal

Soms is het niet mogelijk om de hoofdoorzaak te detecteren. We raden u aan het onderzoek te voltooien om de details af te leiden die de hoofdoorzaak kunnen weergeven. Na herstel kunt u meer onderzoeksstappen uitvoeren om de hoofdoorzaak te bepalen.

Onderzoek schadelijke e-mail die in Microsoft 365 wordt geleverd, beschrijft hoe u verdachte e-mailberichten kunt vinden en onderzoeken.

Volgende stappen

*Beslissingsstructuur van tokendiefstal wokflow

- Wat is Microsoft Entra ID ID Protection?

- Continue toegangsevaluatie

- Op risico gebaseerd toegangsbeleid

- Van sterk naar sterker: phishingbestendige verificatiemethoden: De Blauwdrukbestanden

- Sterkte van verificatie voor voorwaardelijke toegang

- Voorwaardelijke toegang: Beveiliging van tokens (preview)

- Tokentactieken: Diefstal van cloudtoken voorkomen, detecteren en erop reageren

- Trends en oplossingen voor identiteitsbeveiliging van Microsoft 2023