Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

![]()

Infrastructuur vertegenwoordigt een kritieke bedreigingsvector. IT-infrastructuur, zowel on-premises als multicloud, wordt gedefinieerd als alle hardware (fysiek, virtueel, gecontaineriseerd), software (open source, eerste en derde partij, PaaS, SaaS), microservices (functies, API's), netwerkinfrastructuur, faciliteiten, enzovoort, die nodig is voor het ontwikkelen, testen, leveren, bewaken, beheren of ondersteunen van IT-services. Het is een gebied waar Microsoft enorme resources heeft geïnvesteerd om een uitgebreide set mogelijkheden te ontwikkelen om uw toekomstige cloud- en on-premises infrastructuur te beveiligen.

Moderne beveiliging met een end-to-end Zero Trust-strategie maakt het voor u gemakkelijker om:

- Beoordelen op versie.

- Configuratiebeheer uitvoeren.

- Maak gebruik van Just-In-Time- en Just-Enough-Access-beheerdersbevoegdheden (JIT/JEA) om verdediging te beperken.

- Gebruik telemetrie om aanvallen en afwijkingen te detecteren.

- Automatisch riskant gedrag blokkeren en markeren en beschermende acties uitvoeren.

Net zo belangrijk zorgen Microsoft Azure Blueprints en gerelateerde mogelijkheden ervoor dat resources worden ontworpen, geïmplementeerd en ondersteund op manieren die voldoen aan het beleid, de standaarden en vereisten van een organisatie.

Azure Blueprints, Azure Policies, Microsoft Defender voor Cloud, Microsoft Sentinel en Azure Sphere kunnen aanzienlijk bijdragen aan het verbeteren van de beveiliging van uw geïmplementeerde infrastructuur. Samen maken ze een andere benadering mogelijk voor het definiëren, ontwerpen, inrichten, implementeren en bewaken van uw infrastructuur.

Implementatiedoelstellingen van Infrastructuur Zero Trust

Tip

Voordat de meeste organisaties het Zero Trust-traject starten, wordt hun benadering van infrastructuurbeveiliging gekenmerkt door het volgende:

- Machtigingen worden handmatig beheerd in omgevingen.

- Configuratiebeheer van VM's en servers waarop workloads worden uitgevoerd.

|

Wanneer u een end-to-end Zero Trust-framework implementeert voor het beheren en bewaken van uw infrastructuur, raden we u aan om u eerst te richten op deze eerste implementatiedoelstellingen: |

|

|

|

I. Workloads worden bewaakt en gewaarschuwd voor abnormaal gedrag. III. Voor menselijke toegang tot resources is Just-In-Time vereist. |

|

Nadat de initiële doelstellingen zijn voltooid, richt u zich op deze aanvullende implementatiedoelstellingen: |

|

|

|

IV. Niet-geautoriseerde implementaties worden geblokkeerd en de waarschuwing wordt geactiveerd. V. Gedetailleerde zichtbaarheid en toegangsbeheer zijn beschikbaar voor workloads. VI. Gebruikers- en resourcetoegang gesegmenteerd voor elke workload. |

Implementatiehandleiding voor Infrastructure Zero Trust

In deze handleiding wordt u begeleid bij de stappen die nodig zijn om uw infrastructuur te beveiligen volgens de principes van een Zero Trust-beveiligingsframework.

Voordat u aan de slag gaat, moet u ervoor zorgen dat u aan deze doelstellingen voor de implementatie van de basisinfrastructuur voldoet.

De Basislijn voor Microsoft Tenant instellen

Er moet een basislijn met prioriteit worden ingesteld voor de wijze waarop uw infrastructuur wordt beheerd. Door brancherichtlijnen zoals NIST 800-53 toe te passen, kunt u een reeks vereisten afleiden voor het beheren van uw infrastructuur. Bij Microsoft hebben we een minimale basislijn ingesteld op de volgende lijst met vereisten:

-

Toegang tot gegevens, netwerken, services, hulpprogramma's, hulpprogramma's en toepassingen moet worden beheerd door verificatie- en autorisatiemechanismen.

-

Gegevens moeten worden versleuteld tijdens overdracht en at-rest.

-

Netwerkverkeersstromen beperken.

-

Het beveiligingsteam heeft inzicht in alle assets.

-

Bewaking en controle moeten worden ingeschakeld en correct geconfigureerd volgens de voorgeschreven richtlijnen van de organisatie.

-

Antimalware moet up-to-date zijn en actief zijn.

-

Er moeten beveiligingsscans worden uitgevoerd en beveiligingsproblemen worden hersteld volgens de voorgeschreven richtlijnen van de organisatie.

Om naleving van deze minimale of uitgebreide basislijn te meten en te stimuleren, beginnen we met het verkrijgen van zichtbaarheid op tenantniveau en in uw on-premises omgevingen door een beveiligingslezerrol toe te passen in de Azure-tenant. Met de rol Beveiligingslezer kan deze meer zichtbaarheid krijgen via Microsoft Defender voor Cloud en Azure-beleid dat kan worden gebruikt om industriebasislijnen toe te passen (bijvoorbeeld Azure CIS, PCI, ISO 27001) of een aangepaste basislijn die uw organisatie heeft gedefinieerd.

Machtigingen worden handmatig beheerd in omgevingen

Vanaf tenantniveau tot aan de afzonderlijke resources binnen elk ad-abonnement van de resourcegroep moeten de juiste op rollen gebaseerde toegangsbeheer worden toegepast.

Configuratiebeheer van VMS en servers waarop workloads worden uitgevoerd

Net zoals we onze on-premises datacenteromgeving hebben beheerd, moeten we er ook voor zorgen dat we onze cloudresources effectief beheren. Het voordeel van het gebruik van Azure is de mogelijkheid om al uw VM's van één platform te beheren met behulp van Azure Arc (preview). Met Behulp van Azure Arc kunt u uw beveiligingsbasislijnen uitbreiden vanuit Azure Policy, uw Microsoft Defender voor Cloud-beleid en evaluaties van beveiligingsscores, evenals logboekregistratie en bewaking van al uw resources op één plaats. Hieronder ziet u enkele acties om aan de slag te gaan.

Azure Arc implementeren (preview)

Met Azure Arc kunnen organisaties de vertrouwde beveiligingscontroles van Azure uitbreiden naar on-premises en de rand van de infrastructuur van de organisatie. Beheerders hebben verschillende opties voor het verbinden van on-premises resources met Azure Arc. Dit zijn onder andere Azure Portal, PowerShell en Windows-installatie met service-principalscripts.

Meer informatie over deze technieken.

Beveiligingsbasislijnen toepassen via Azure Policy, inclusief toepassing van in-gastbeleid

Door Defender voor Cloud in te schakelen, kunt u een set basislijnbesturingselementen opnemen via de ingebouwde beleidsdefinities van Azure Policy voor Microsoft Defender voor Cloud. De set basislijnbeleidsregels wordt weerspiegeld in de Defender voor Cloud beveiligingsscore, waar u uw naleving van dit beleid kunt meten.

U kunt de dekking van beleidsregels uitbreiden buiten de Defender voor Cloud set en aangepaste beleidsregels maken als er geen ingebouwde beleidsregels beschikbaar zijn. U kunt ook beleidsregels voor gastconfiguratie opnemen, waarmee de naleving binnen uw gast-VM's binnen uw abonnementen wordt gemeten.

Besturingselementen voor Defender voor Cloud Endpoint Protection en Beheer van beveiligingsproblemen toepassen

Endpoint Protection is essentieel om ervoor te zorgen dat de infrastructuur veilig en beschikbaar blijft. Als onderdeel van een strategie voor eindpuntbeveiliging en beveiligingsproblemenbeheer kunt u de naleving centraal meten om ervoor te zorgen dat malwarebeveiliging is ingeschakeld en geconfigureerd via de Endpoint Protection-evaluatie en aanbevelingen in Microsoft Defender voor Cloud.

Gecentraliseerde zichtbaarheid van uw basislijn voor meerdere abonnementen

Door het tenantlezerpakket toe te passen, kunt u inzicht krijgen in uw tenant van de status van elk van de beleidsregels die worden geëvalueerd als onderdeel van de Defender voor Cloud beveiligingsscore, Azure Policy en gastconfiguratiebeleid. U sluist dit naar uw dashboard voor naleving van uw organisatie voor centrale rapportage van de status van uw tenant.

Daarnaast kunt u, als onderdeel van Defender voor Servers, het beleid de ingebouwde oplossing voor evaluatie van beveiligingsproblemen inschakelen op virtuele machines (mogelijk gemaakt door Qualys) gebruiken om uw VM's te scannen op beveiligingsproblemen en deze rechtstreeks in Defender voor Cloud laten zien. Als u al een oplossing voor het scannen van beveiligingsproblemen in uw bedrijf hebt geïmplementeerd, kunt u de alternatieve oplossing voor evaluatie van beveiligingsproblemen van beleid gebruiken. Deze oplossing moet worden geïnstalleerd op uw virtuele machines voor het implementeren van een oplossing voor het scannen van beveiligingsproblemen van partners.

|

|

Initiële implementatiedoelstellingen |

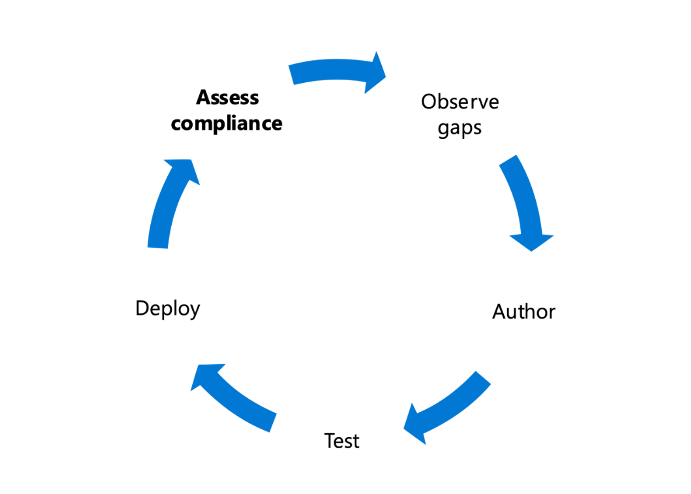

Zodra u voldoet aan de doelstellingen van de basisinfrastructuur, kunt u zich richten op het implementeren van een moderne infrastructuur met een end-to-end Zero Trust-strategie.

i. Workloads worden bewaakt en gewaarschuwd voor abnormaal gedrag

Wanneer u een nieuwe infrastructuur maakt, moet u ervoor zorgen dat u ook regels voor het bewaken en genereren van waarschuwingen tot stand brengt. Dit is belangrijk voor het identificeren wanneer een resource onverwacht gedrag weergeeft.

U wordt aangeraden Microsoft Defender voor Cloud en de bijbehorende plannen in te schakelen voor het beveiligen van de ondersteunde resourcetypen, waaronder Defender voor Servers, Defender for Storage, Defender voor Containers, Defender voor SQL, enzovoort.

Voor het bewaken van identiteiten raden we u aan Microsoft Defender for Identity en Advanced Threat Analytics in te schakelen om signaalverzameling in te schakelen voor het identificeren, detecteren en onderzoeken van geavanceerde bedreigingen, gecompromitteerde identiteiten en schadelijke insideracties die zijn gericht op uw organisatie.

Door deze signalen van Defender voor Cloud, Defender for Identity, Advanced Threat Analytics en andere bewakings- en controlesystemen te integreren met Microsoft Sentinel, een cloudeigen SIEM-oplossing (Security Information Event Management) en SOAR (Security Orchestration Automated Response), kan uw Security Operations Center (SOC) werken vanuit één glasvenster om beveiligingsgebeurtenissen in uw hele bedrijf te bewaken.

II. Aan elke workload wordt een app-identiteit toegewezen en consistent geconfigureerd en geïmplementeerd

U wordt aangeraden een beleid te gebruiken dat wordt toegewezen en afgedwongen bij het maken van resources/workloads. Beleidsregels kunnen vereisen dat tags worden toegepast op een resource bij het maken, het toewijzen van resourcegroepen verplicht stellen en technische kenmerken beperken/direct, zoals toegestane regio's, VM-specificaties (bijvoorbeeld VM-type, schijven, netwerkbeleid toegepast).

Tip

Meer informatie over het implementeren van een end-to-end Zero Trust-strategie voor toepassingen.

III. Voor menselijke toegang tot resources is Just-In-Time vereist

Personeel moet administratieve toegang spaarzaam gebruiken. Wanneer beheerfuncties vereist zijn, moeten gebruikers tijdelijke beheerderstoegang krijgen.

Organisaties moeten een beveiligingsprogramma voor beheerders instellen. Kenmerken van deze programma's zijn:

- Gerichte vermindering van het aantal gebruikers met beheerdersmachtigingen.

- Accounts en rollen met verhoogde machtigingen controleren.

- Speciale HVA-infrastructuurzones (High-Value Asset) maken om het oppervlak te verminderen.

- Beheerders speciale SECURE Admin Workstations (SAW's) geven om de kans op diefstal van referenties te verminderen.

Al deze items helpen een organisatie meer bewust te worden van hoe beheermachtigingen worden gebruikt, waar deze machtigingen nog steeds nodig zijn en een routekaart bieden voor het veilig werken.

|

|

Aanvullende implementatiedoelstellingen |

Zodra u uw eerste drie doelstellingen hebt bereikt, kunt u zich richten op aanvullende doelstellingen, zoals het blokkeren van niet-geautoriseerde implementaties.

IV. Niet-geautoriseerde implementaties worden geblokkeerd en er wordt een waarschuwing geactiveerd

Wanneer organisaties overstappen naar de cloud, zijn de mogelijkheden onbeperkt. Dat is niet altijd een goede zaak. Om verschillende redenen moeten organisaties niet-geautoriseerde implementaties kunnen blokkeren en waarschuwingen kunnen activeren om leiders en managers op de hoogte te stellen van de problemen.

Microsoft Azure biedt Azure Blueprints om te bepalen hoe resources worden geïmplementeerd, zodat alleen goedgekeurde resources (bijvoorbeeld ARM-sjablonen) kunnen worden geïmplementeerd. Blauwdrukken kunnen ervoor zorgen dat resources die niet voldoen aan het beleid van de blauwdruk of andere regels, niet kunnen worden geïmplementeerd. Een daadwerkelijke of geprobeerde blauwdrukschending kan waar nodig waarschuwingen genereren en meldingen maken, webhooks of automation-runbooks activeren of zelfs servicebeheertickets maken.

V. Gedetailleerde zichtbaarheid en toegangsbeheer zijn beschikbaar voor workloads

Microsoft Azure biedt verschillende methoden voor het verkrijgen van zichtbaarheid van resources. Vanuit de Azure-portal kunnen resource-eigenaren veel mogelijkheden voor metrische gegevens en logboekverzameling en -analyse instellen. Deze zichtbaarheid kan niet alleen worden gebruikt om beveiligingsbewerkingen te voeren, maar kan ook worden gebruikt om de efficiëntie en organisatiedoelstellingen van computing te ondersteunen. Dit zijn onder andere mogelijkheden zoals Virtuele-machineschaalsets, waarmee u veilig en efficiënt kunt uitschalen en resources kunt inschalen op basis van metrische gegevens.

Aan de kant van toegangsbeheer kan op rollen gebaseerd toegangsbeheer (RBAC) worden gebruikt om machtigingen toe te wijzen aan resources. Hierdoor kunnen machtigingen uniform worden toegewezen en ingetrokken op het niveau van afzonderlijke en groepen met behulp van verschillende ingebouwde of aangepaste rollen.

VI. Gebruikers- en resourcetoegang gesegmenteerd voor elke workload

Microsoft Azure biedt veel manieren om workloads te segmenteren om gebruikers- en resourcetoegang te beheren. Netwerksegmentatie is de algehele benadering en binnen Azure kunnen resources worden geïsoleerd op abonnementsniveau met virtuele netwerken (VNets), VNet-peeringregels, netwerkbeveiligingsgroepen (NSG's), toepassingsbeveiligingsgroepen (ASG's) en Azure Firewalls. Er zijn verschillende ontwerppatronen om de beste benadering voor het segmenteren van workloads te bepalen.

Producten die in deze handleiding worden behandeld

Microsoft Azure

ARM-sjablonen (Azure Resource Manager)

Conclusie

Infrastructuur is centraal in een succesvolle Zero Trust-strategie. Neem voor meer informatie of hulp bij de implementatie contact op met uw customer success-team of lees verder door de andere hoofdstukken van deze handleiding, die alle Zero Trust-pijlers omvat.

De reeks Zero Trust-implementatiehandleidingen